This post is also available in: English (英語)

概要

米Palo Alto Networksの脅威インテリジェンスチームUnit 42 は、新たな標的型スピアフィッシングキャンペーンを発見し「FreeMilk」と名付けました。FreeMilkは、組織の経営層、軍や政府の関係者などの価値の高い機密情報にアクセスできる人物や、不利益をもたらすような情報を扱うジャーナリストや政治活動家などを標的にしています。FreeMilkがユニークなのは、これらの標的の近しい人(CEOの秘書や友人・家族など)を経由して攻撃が行われることです。

FreeMilkの攻撃手法

多くのフィッシング攻撃は、成功率を高めるために、標的を絞らず広範囲に攻撃を仕掛けています。そのため、一般的な話題に沿ったメールを作成し、電子メールや添付ファイルを開かせるよう仕向けています。

本来スピアフィッシングは、その名前が示す通り、攻撃対象者が直接的に関連するテーマに沿ったメールや添付ファイルを送信する、ターゲットを絞った攻撃です。この手法により、送信者の信頼性が高まり、受信者は内容を疑わずにメールや添付ファイルを開いてしまい、結果として攻撃の成功率は高まります。

FreeMilkは、さらに先進的な手法を取り、関連性の高いテーマで攻撃するのではなく、進行中の電子メールの会話を乗っ取るスピアフィッシング攻撃です。

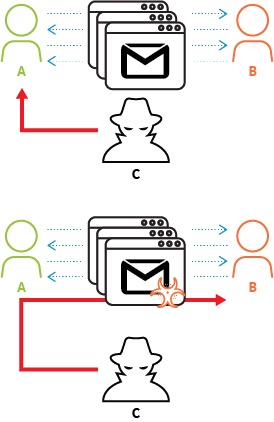

FreeMilkの攻撃の流れは下記のとおりです。

- アリス(A)とボブ(B)は、電子メールで会話をしています。

- 攻撃者のチャーリー(C)は、認証情報の盗難などでアリスのメールアカウントを乗っ取ります。

- チャーリーはアリスのメールアカウントを利用し、アリスとボブの間で交わされている会話の内容に関連するよう装い、悪意のあるファイルを添付したメールをボブに送ります

- ボブは電子メールを受信します。アリスからのメールだと思っているので、悪意のある添付ファイルを開けてしまい、攻撃が成功します。

図 1 会話の乗っ取りによるマルウェア配信のシステム

防御方法

Unit 42は、この攻撃に、すでにパッチが提供されている Microsoft Officeの脆弱性が利用されていることを発見しました。FreeMilkおよび類似の攻撃を防ぐには、システムやデバイスに最新のオペレーティングシステム(OS)のセキュリティパッチを適用する必要があります。

また、多くのデバイスやネットワークには、アカウントの乗っ取りを防ぐための、多重のセキュリティ機能が用意されています。たとえば、電子メールの2段階認証を設定をすることで、認証情報の盗難による悪用を防ぎ、FreeMilkのような攻撃を防御することができます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得