This post is also available in: English (英語)

概要

たった1年で脅威を巡る現状は一変します。例えば、現状の脅威において主流ともいえるエクスプロイトキット(EK、脆弱性を狙った攻撃を行うツール)「Rig EK」は、1年で大幅に変化を遂げました。その変化を明らかにするために、パロアルトネットワークスの脅威インテリジェンスチームUnit 42では、活動レベル、マルウェアのペイロード、そしてネットワークトラフィックの特性を2017年1月と2018年1月で比較してみました。その結果は驚くべきものでした。

活動レベルは大きく減少

Rig EKは、2017年以降、変わらずエクスプロイトキットの主流であり、現在も観測されているエクスプロイトキットのトラフィックの大半を占めています。ただし、2017年に全体的なエクスプロイトキットの活動は大幅に減少しています。2017年4月からのRig EKの大幅な減少については、既に弊社が報告したとおりです。Proofpointのレポートによると、2017年第4四半期にはエクスプロイトキットの活動はさらに減少し、前四半期比で31%減となりました。

では、2017年1月と2018年1月を比較した場合の劇的な変化は、何によりもたらされたのでしょうか。

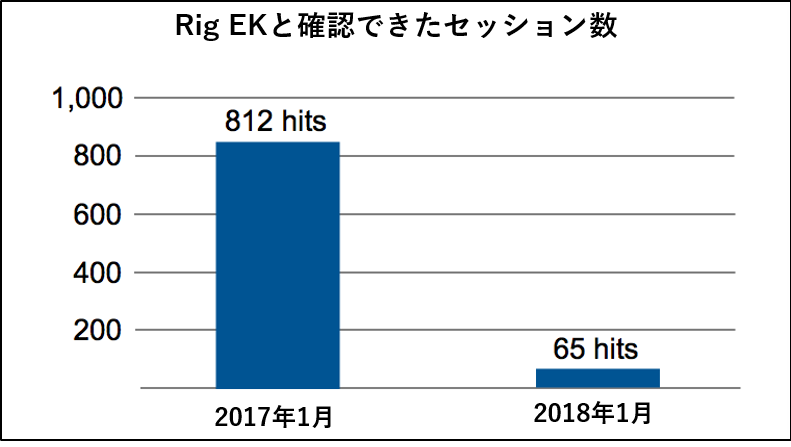

Rig EK活動は、パロアルトネットワークスの提供する脅威インテリジェンスサービスAutoFocusにより、ポート80を経由するWebトラフィックでRigEKFlashContainerというタグが付いた項目を検索することで、簡単に測定できます。AutoFocusは、VirusTotalあるいはVirusSignといったマルウェアの検査サービスに送信されたサンプルに紐づいた、異常値を省いた結果を表示します。このAutoFocusを元に、弊社は2017年1月と2018年1月を比較しました。2017年1月には、RigEKFlashContainerでヒットするセッションが812件確認されました。2018年1月には、同じ検索条件で確認されたセッションは65件にとどまりました。結果として、2017年1月と2018年1月を比較すると、Rig EKは92%も減少したことがわかります。

図1: AutoFocusによる2017年1月と2018年1月のRig EKヒット件数の比較

弊社ブログでも説明していますが、主に攻撃者の逮捕と、各ベンダーがブラウザおよびブラウザベースのアプリケーションのセキュリティ強化に継続的に取り組んだことなどがこの減少を引き起こし、エクスプロイトキットの開発者にとって二重の打撃となっています。これを受けて攻撃者グループは、Microsoft Officeの脆弱性を狙ったエクスプロイトなど他の種類のエクスプロイトによる攻撃を仕掛けたり、ソーシャル エンジニアリング スキームを悪用した攻撃を行ったりするようになりました。

ランサムウェアから暗号通貨マイニングや情報窃取ツールの利用に移行

2017年1月には、主にRig EKは、さまざまなタイプのランサムウェアの送信に使用されていました。Rig EKを使用して、AfraidgateキャンペーンではLockyランサムウェアが配布され、EITestキャンペーンではCrytoMix、CryptoShield、およびSporaランサムウェアが配布され、pseudo-DarkleechキャンペーンではCerberランサムウェアが配布されました。

ブログ下部の参考情報 1にて、Rig EKを使用したさまざまなキャンペーンについて記載された39のレポートをリストアップしています。これらのうち36件がランサムウェア関連です(他の3件は、Dreambot、ボットネット マルウェアMadness DDoS、およびNanoCore RAT)。

それでは、2017年1月と比較して2018年1月にRig EKで配布されたペイロードにはどのような変化があったのでしょうか。大まかに言うと、ランサムウェアがほとんどなくなり、暗号通貨(仮想通貨)マイニング(採掘)ツールと情報窃取ツールの配布が急増したのです。

2017年1月時点でRig EKを使用した配布を観測されたランサムウェアは、2018年1月にはまったく確認できなくなりました。Cerber、CryptoMix、CryptoShield、Locky、Sporaなどがその一例です。Cerberの亜種であるMangiberなどは、以前よりずっと小規模な新たな亜種が開発・配布されています。

同様に2017年1月にランサムウェアの配布が確認されたキャンペーンで、2018年1月に確認されたものは1つもありませんでした。Afraidgateおよびpseudo-Darkleechは2017年5月に消滅しています(弊社ブログ)。EITestの背後にいる攻撃者たちは依然として活動していますが、Rig EKの使用ではなく、偽のブラウザ プラグインや技術サポート詐欺などの、ソーシャル エンジニアリングを用いた手法に切り替えています。

2018年1月にRig EKを使用したキャンペーンとして識別できたものは少なくとも3つありました。Fobos、Ngay、そしてSeamlessです。

Rig EKを使用し、FobosはBunituプロキシ型トロイの木馬を配布し、Ngayは暗号通貨マイニングソフトおよび情報窃取マルウェアを配布し、Seamlessは主にRamnitという名前の情報窃取型トロイの木馬を配布しています。

NgayキャンペーンでRig EKを使用して暗号通貨をマイニングするマルウェアが配布されているという調査結果については既に報告(ブログ)されていますが、弊社は、NgayがRig EKを使用してRemcosリモート アクセス ツール(RAT)を配布していることも確認しています。Ngayは、2017年12月に初めて文書で報告されました。それ以降、Ngayは暗号通貨Monero (XMR)をマイニングするマルウェアを配布し続けました。しかし、1月19日には、Ngayがリモート アクセス ツール(RAT)を配布していたことが確認されています。RAT「Remcos」には、情報窃取用のキーロギング コンポーネントが組み込まれています。

2018年1月には、Seamlessがバンキング型トロイの木馬Ramnitを配布し続け、配布されなかったのは4日間のみでした。このキャンペーンでは、2017年3月以降、Rig EKを使用してRamnitを配布していました。Ramnitは、バンキング型トロイの木馬で、感染したWindowsホスト上のブラウザおよび他のアプリケーションからパスワードを取得して情報窃取マルウェアと同じような動作をします。

2018年1月26日から29日にかけて、弊社はSeamlessキャンペーンにおける1つの小さな異常を観測しました。この4日間、SeamlessはRig EKを使用してGandCrabランサムウェアが配布し、その後再びRamnitを配信しています。

残念なことに、Rig EKではペイロード暗号化の手法が用いられているため、AutoFocusを使用してRig EKペイロードを識別することはできません。ブログ下部の参考情報2には、2018年1月に公開された20のレポートを示しています。これらのレポートでは、Rig EK を使用したRamnitやRemcos RATなどの情報窃取マルウェア、暗号通貨マイニングソフト、GandCrabランサムウェアなどを配布するさまざまなキャンペーンについて記載されています。

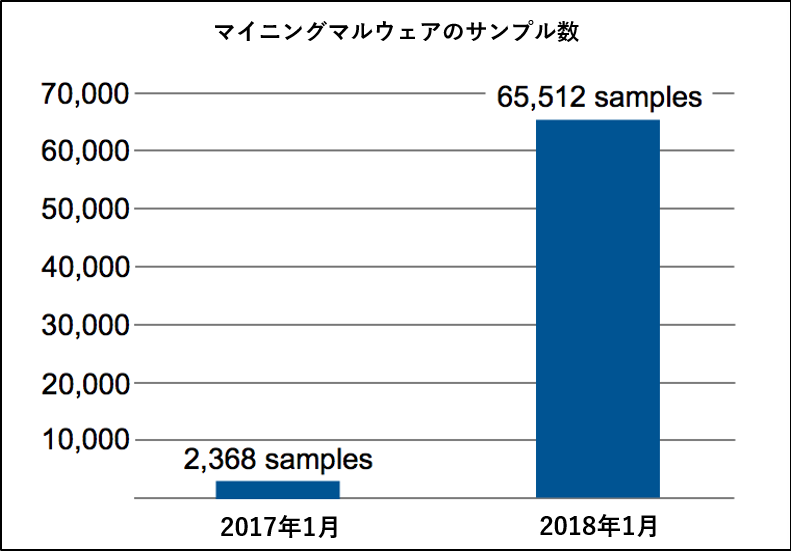

Rig EKのペイロードで最も興味深いのは、暗号通貨のマイニングマルウェアが増加していることです。AutoFocusを使用してRig EKペイロードを検出することはできませんが、さまざまなマイニング マルウェアを検出することはできます。2017年1月にAutoFocusを使用してマイニングマルウェアを検索した結果、2,368件の固有のサンプルが見つかりました。2018年1月には、同じ検索条件で65,512件ものサンプルが見つかっています。結果として、2017年1月と2018年1月を比較すると、暗号通貨マイニングマルウェアが2,766%増加したことがわかります。

図2: 2017年1月と2018年1月のマイニングマルウェアのサンプル数の比較

マイニング マルウェアの大幅な増加は、Rig EKの公開されているレポートにも反映されており、弊社では、2018年も暗号通貨マイニング マルウェアの増加傾向が続くものと予測しています。

ネットワークトラフィックはドメインからIPに

2017年1月のRig EKでは、EKをホストするサーバーに対して、ドメインシャドウイングという方法が使用されていました。ドメインシャドウイングは、頻繁にドメイン名を変更して検出を回避する手法です。しかし、2018年1月のRig EKでは、もはやドメイン名は使用されていません。IPアドレスを使用してエクスプロイトキットサーバーを識別しているのです。この方法は、ドメインシャドウイングの基盤に対抗するRSA Researchによって報告された組織的な取り組みに対応すべく、2017年6月から用いられるようになりました。

Rig EKのネットワークトラフィックで他に変わった点はあるでしょうか。

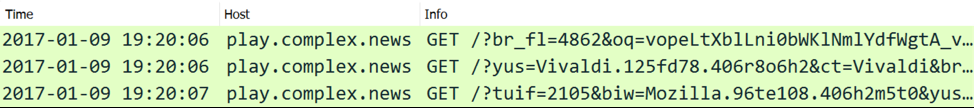

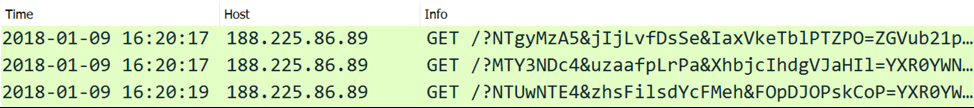

ドメイン名の代わりにIPアドレスを使用するようになったこと以外では、Rig EKトラフィックに1年前と比べて目立った変化はありません。また、いくつかの変化はしてきたものの、URLを見ることでRig EKであるかがすぐにわかります。2017年1月には、Rig EKのURLパターンには、それとすぐにわかる英語の単語が含まれていました。2018年1月には、英語の単語はBase64エンコード化文字列に置換されています。例として以下の画像をご覧ください。

図3: 2017年1月のRig EKのURL例

図4: 2018年1月のRig EKのURL例

これらのURLパターンの変化から、Rig EK が依然として検出を回避しようとしていることがわかります。しかし、ドメイン シャドウイングの基盤を失ったため、Rig EKは少なくとも1年前と同程度に検出可能です。

結論

このように2017年1月と2018年1月のRig EKを比較すると、以前とはまったく異なるタイプのマルウェアが配布するなど、驚くべき変化を遂げていることがわかります。現在Rig EKを使用したキャンペーンの大半ではランサムウェアが使用されなくなりなっており、暗号通貨マイニングマルウェアが中心となっています。Rig EKは依然として幅を利かせていますが、全体的な脅威における存在感は薄くなりました。

パロアルトネットワークスのお客様は、この脅威から保護されています。弊社の脅威防御プラットフォームで適用されるIPシグネチャによって、現在のRig EKのURLパターンが容易に検出され、必要に応じて防御されます。AutoFocusのユーザーは、RigEKFlashContainerタグを使用して、検出されたRig EKの活動を追跡できます。

Unit 42は、この活動の兆候を発見するために調査を継続します。そして、さらなる情報を提供し、脅威防御プラットフォームの強化に努めていきます。

参考情報 1

2017年1月のRig EKの例:

- 2017-01-01 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-02 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-03 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-04 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-05 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-06 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-09 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-09 - unspecified campaign Rig EK sends NanoCore RAT and other malware

- 2017-01-10 - EITest campaign Rig EK sends CryptoMix ransomware

- 2017-01-11 - pseudo-Darkleech campaign sends Cerber ransomware and EITest campaign Rig EK sends CryptoMix ransomware

- 2017-01-12 - EITest campaign Rig EK sends CryptoMix ransomware

- 2017-01-12 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-13 - EITest campaign Rig EK sends CryptoMix ransomware

- 2017-01-13 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-13 - Afraidgate campaign Rig EK sends Locky ransomware

- 2017-01-14 - Afraidgate campaign Rig EK sends Godzilla loader for Locky ransomware

- 2017-01-15 - EITest campaign Rig EK sends CryptoMix ransomware

- 2017-01-15 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-17 - EITest campaign Rig EK sends Spora ransomware

- 2017-01-18 - pseudo-Darkleech campaign Rig EK sends Madness DDoS botnet malware

- 2017-01-18 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-19 - EITest campaign Rig EK sends Cerber ransomware

- 2017-01-19 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-19 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-20 - EITest campaign Rig EK sends Cerber ransomware

- 2017-01-21 - unspecified campaign Rig EK sends Spora ransomware

- 2017-01-22 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-23 - EITest campaign Rig EK sends CryptoMix ransomware

- 2017-01-24 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-24 - EITest campaign Rig EK sends CryptoMix ransomware

- 2017-01-25 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-26 - Afraidgate campaign Rig EK sends Godzilla Loader and Locky ransomware

- 2017-01-26 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-27 - Afraidgate campaign Rig EK sends Locky ransomware or Madness DDos botnet malware

- 2017-01-29 - unspecified campaign Rig EK sends Dreambot

- 2017-01-30 - Afraidgate campaign Rig EK sends Locky ransomware

- 2017-01-30 - pseudo-Darkleech campaign Rig EK sends Cerber ransomware

- 2017-01-31 - EITest campaign Rig EK sends CryptoShield ransomware (update to CryptoMix ransomware)

- 2017-01-31 - EITest campaign Rig EK sends CryptoShield ransomware

参考情報 2

2018年1月のRig EKの例:

- 2018-01-01 - Seamless campaign Rig EK sends Ramnit banking Trojan

- 2018-01-09 - Rig EK campaign gets deep into crypto craze

- 2018-01-09 - Seamless campaign Rig EK sends Ramnit banking Trojan

- 2018-01-09 - Ngay campaign Rig EK sends Smoke Loader for Monero coin miner

- 2018-01-09 - Seamless campaign Rig EK sends Ramnit banking Trojan

- 2018-01-09 - Seamless campaign Rig EK sends Ramnit banking Trojan

- 2018-01-11 - Ngay campaign Rig EK sends Smoke Loader for Monero coin miner

- 2018-01-12 - Ngay campaign Rig EK sends Smoke Loader for Monero coin miner

- 2018-01-14 - Ngay campaign Rig EK sends Monero coin miner

- 2018-01-14 - Seamless campaign Rig EK sends Ramnit banking Trojan

- 2018-01-15 - Ngay campaign Rig EK sends Monero coin miner

- 2018-01-15 - Seamless campaign Rig EK sends Ramnit banking Trojan

- 2018-01-16 - Seamless campaign Rig EK sends Ramnit banking Trojan

- 2018-01-17 - Seamless campaign Rig EK sends Ramnit banking Trojan

- 2018-01-19 - Ngay campaign Rig EK sends Remcos RAT

- 2018-01-25 - Seamless campaign Rig EK sends Ramnit banking Trojan

- 2018-01-26 - Seamless campaign Rig EK sends GandCrab ransomware

- 2018-01-29 - Three days of Seamless campaign Rig EK pushing GandCrab ransomware

- 2018-01-30 - Seamless campaign Rig EK sends Ramnit banking Trojan

- 2018-01-31 - Fobos campaign Rig EK sends Bunitu proxy trojan

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得