This post is also available in: English (英語)

はじめに

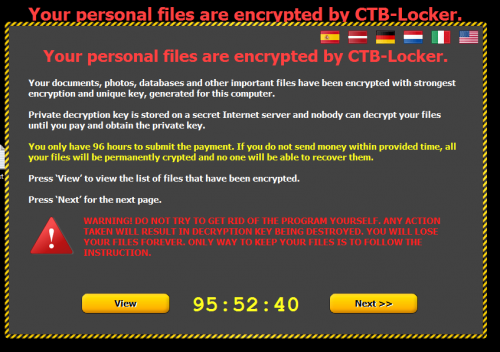

CTB-Lockerは、被害者の端末上のファイルを暗号化し、元の状態にファイルを復号化するために身代金を要求するという、クライムウェアグループが使用する有名なランサムウェア型トロイの木馬ですが、ほとんどのアンチウイルスでは「CryptoLocker」として誤検知しています(一つのベンダのみがCTB-Lockerとして正しく検知)。攻撃経路は非常に単純で、次のような動きが繰り返されます。

まずSCR (スクリーンセーバー) のzip形式で二重圧縮された添付ファイルがスピアフィッシングメールで送信され、ユーザーがそれを実行すると、第一段階のマルウェアがダウンロードされ、決め打ちされたサーバーのリストからランサムウェアを実行します。

攻撃のはじまり

本件の攻撃が初めて検知されたのは、2014年11月のクライムウェアによるものでした。第一段階では以下のサイトからランサムウェアをダウンロードしました。

- pubbliemme[.]com (5.134.122[.]150)

- agatecom[.]fr (213.186.33[.]19)

- n23[.]fr (213.186.33[.]4)

- baselineproduction[.]fr (213.186.33[.]4)

従来型セキュリティ製品に「悪夢」となる攻撃

2015年1月19日から20日までに行われた攻撃は非常に深刻で、パロアルトネットワークスのエンタープライズセキュリティプラットフォームはそれ以来1,000件以上の個別攻撃を発見しました。新しい攻撃を検出するシグネチャベースのソリューションを被害者が使えないようにするため、攻撃者は異なるハッシュを持つマルウェアをターゲットごとにカスタム生成するポリモーフィック(変化)型マルウェア生成ツールを使用していました。本来であれば防御することが解決策となりますが、バイト列のシグネチャのような従来型技術を使っている従来型セキュリティ製品では、被害が起きた後でしか攻撃を検出することができないため、この手法は悪夢となってしまいます。パロアルトネットワークスのエンタープライズセキュリティプラットフォームは、特定攻撃の予備知識を必要とせず、他の攻撃とともにこの攻撃をブロックする多層防御を提供しています。

IOC (Indicators of Compromise:脅威の存在を示す痕跡)と統計情報

- breteau-photographe[.]com (213.186.33[.]150)

- voigt-its[.]de (188.93.8[.]7)

- maisondessources[.]com (213.186.33[.]19)

- jbmsystem[.]fr (213.186.33[.]3)

- pleiade.asso[.]fr (213.186.33[.]19)

- scolapedia[.]org (213.186.33[.]19)

サーバーのホスト名が変更されたことが確認できましたが、サーバーのIPアドレスは変更していませんでした。VirusTotalにおける1月18日週の攻撃に関するファイルの検証結果を含む添付ファイルを参照してください。ほとんどの従来型セキュリティプログラムでは、投稿された時点でこのマルウェアを検出することができませんでした。先週発見されたこれらハッシュを再度検証すると、57個中49個のアンチウイルスエンジンで先週の脅威を検出できるという平均値が得られます。しかしデータを失ってしまった人にとっては、この結果はあまりに少なく、且つ遅いものです。

新規 (現状稼働中) の攻撃

この攻撃は1月28日週に開始され、同じ技術で同じIOC (脅威の存在を示す痕跡) のマルウェアが利用されています。

- 同じmutex名: wuqntwklyxwhac

- 同じジョブ名: cderkbm.job

そして新規ホスト名が2つ追加されました。

- joefel[.]com (64.71.33[.]177)

- m-a-metare[.]fr (213.186.33[.]4) – 前回と同じIPアドレス

今となっては、これらいずれかが同様の既知の悪質なIPアドレスであることに驚くことはありません。本日だけでも、147件の新しいマルウェアをパロアルトネットワークスが発見しましたが、VirusTotalによるとそのうち2つは従来型セキュリティソリューションでは全く検出できず、それ以外のほとんどもかろうじて1つのベンダのみで検出されるだけでした(いくつかは57個中4個のアンチウイルスエンジンで検出ができましたが)。

以下をご参照ください。

対応策としての2つの選択肢

- ハッシュを毎週アップデートして祈りましょう。(ハッシュリストの章を参照してください。従来型ソリューションを使用して身動きの取れない人を助けられると思います。)

- これらを実質的にブロックできる次世代セキュリティ製品を実装してください。

最新の攻撃のIOC

この攻撃に関して最も驚くべき事実は、ほとんどすべてのIOCが変更されていないということです。

- 同じmutex名: wuqntwklyxwhac

- 同じジョブ名: cderkbm.job

- 新規IOC: 追加のmutex名-87281673

依然として従来型ソリューションを使用している場合には、参考としてテキストファイル形式でSHA256ハッシュの2つのリストを添付しました。1つのリストは現在進行中の新規攻撃について示しており、もう1つのリストは(包括的またはそれに近い)同じ攻撃者による1月28日週の攻撃を表しています。

結論

パロアルトネットワークスのエンタープライズセキュリティプラットフォームでは、ネットワーク、エンドポイント、クラウドにまたがってセキュリティを最大化するというユニークなプラットフォームの連携により、このランサムウェアの攻撃を停止できました。攻撃はより洗練されていくため、従来型セキュリティソリューションから脱却し、防御に特化した本物のセキュリティにアップグレードする時期が来ていると言えるでしょう。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得