This post is also available in: English (英語)

概要

2023年2月のUnit 42 Wiresharkクイズへようこそ。今回は、悪意のある活動を含むパケットキャプチャ(pcap)を提示し、参加者の皆さんにインシデント レポートを書いていただきます。解答編はこちらのUnit 42ブログ『Unit 42 Wireshark クイズ 2023年2月: 解答編』にインシデント レポートのサンプルとその詳細な解説つきで公開しました。

本クイズは疑わしいネットワークアクティビティの調査やネットワークトラフィックのパケットキャプチャ(pcap)の確認を業務で行っておられるセキュリティ専門家を読者として想定していますが、どなたでもご参加いただけます。Wiresharkにある程度なじみがあり、基本的なネットワークトラフィックの概念を理解している読者のみなさんにとって、もっとも効果的な内容となっています。

この教材を通じ、ライブ環境から実際のトラフィックをレビューする経験を得られます。今月のWiresharkクイズはあるActive Directroy (AD) 環境からの感染アクティビティのpcapを使います。

| 関連するUnit 42のトピック | pcap, Wireshark, Wireshark Tutorial |

シナリオ

今月のWiresharkクイズ用pcapは、あるActive Directory (AD)環境から取得したもので、企業ネットワークをシミューレトした環境から得た実際のトラフィックを含んでいます。pcapからのローカル エリア ネットワーク (LAN) の詳細は以下の通りです。

- LANセグメントの範囲: 10.0.0[.]0/24 (10.0.0[.]0 から 10.0.0[.]255)

- ドメイン: work4us[.]org

- ドメイン コントローラーのIPアドレス: 10.0.0[.]6

- ドメイン コントローラーのホスト名: WORK4US-DC

- LANセグメントのゲートウェイ: 10.0.0[.]1

- LANセグメントのブロードキャスト アドレス: 10.0.0[.]255

前提条件

本クイズではpcapファイルをレビューするのにWiresharkが必要です。ただし、WireSharkのデフォルト設定はマルウェアが通常生成するようなWebベースのトラフィックには最適化されていないので、私たちはWiresharkインストール後の設定のカスタマイズをおすすめしています。このカスタマイズ方法を含む情報を一連のチュートリアルとビデオで公開していますので、まだご覧になっていない場合は演習前にご確認ください。

また私たちはWiresharkの3.xまたはそれ以降のバージョンのご利用をおすすめします。以前のWiresharkバージョンより機能・性能ともに上がり、不具合も修正されています。

また、悪意のあるトラフィックの分析には、BSD、Linux、macOSなど、Windows以外の環境の利用をおすすめします。マルウェアのトラフィックには、Microsoft Windowsを標的とする悪意のあるコードが含まれることがあります。したがってWindowsコンピュータを使って分析を行うと感染のリスクがあります。

教材

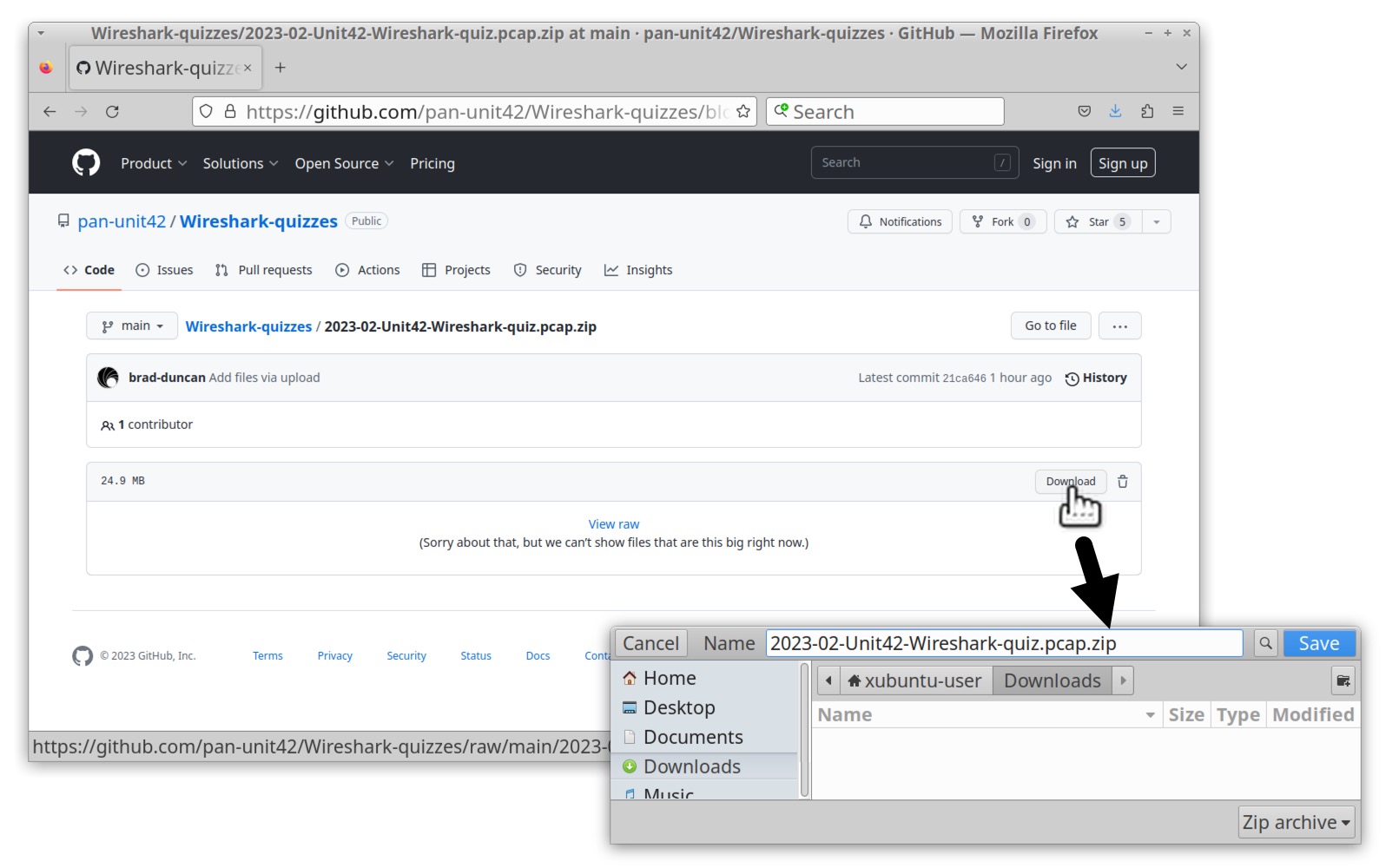

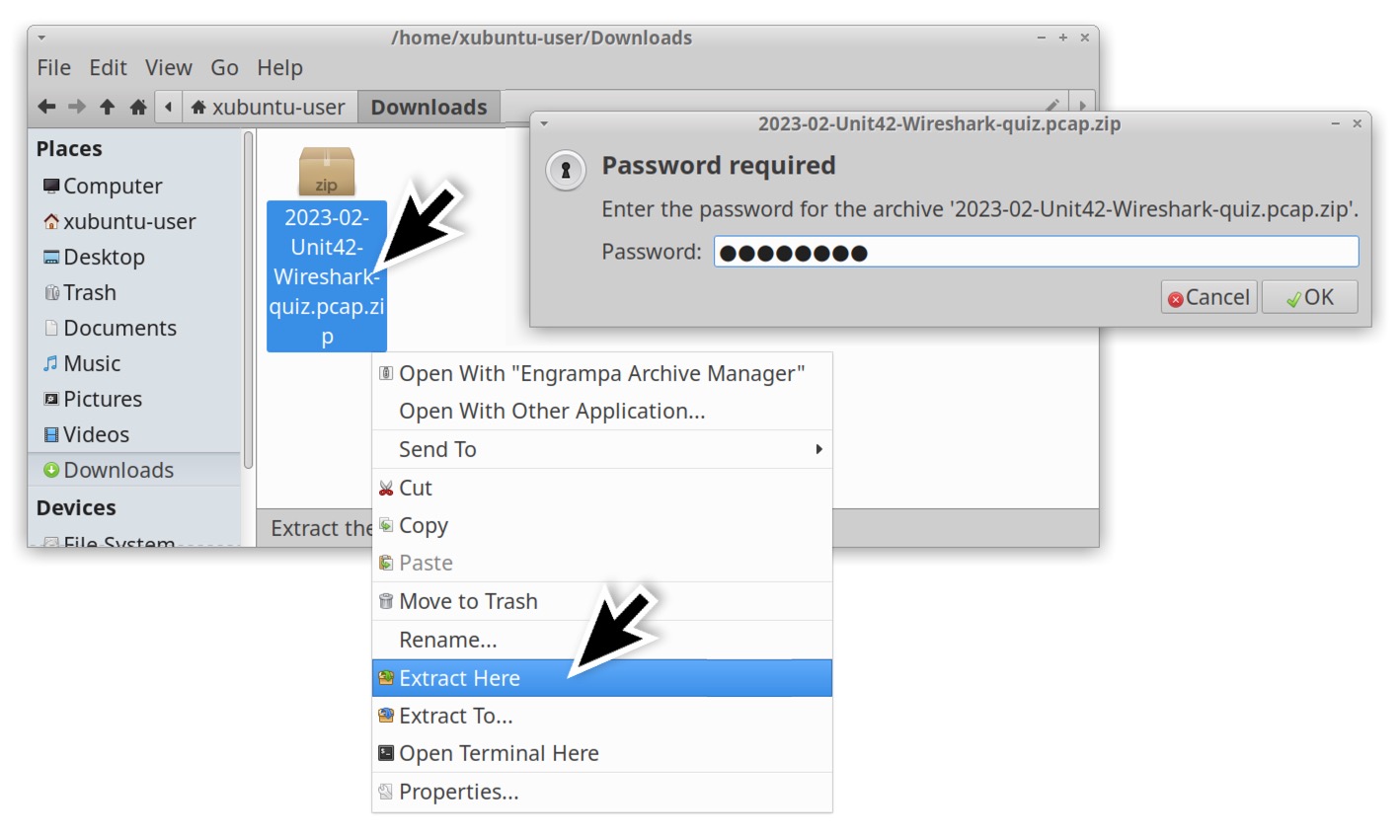

今月のクイズのpcapを入手するにはこちらのGitHubリポジトリにアクセスしてください。ZIPアーカイブをダウンロードして以下の図1と図2のようにpcapファイルを展開してください。展開用パスワードは「infected」です。

インシデント レポートの書式

今回のシナリオでは、参加者の皆さんに感染を記録するインシデント レポートを作成していただきます。インシデント レポートの書式の要件はお勤め先によって変わりますが、今月のUnit 42のWiresharkクイズでは、さまざまな状況で使える汎用の書式をお勧めします。弊社がお勧めする書式は以下の3つのセクションをもつインシデントレポート書式です。

- 概要

- 被害者の詳細

- IoC (侵害の痕跡)

概要には1パラグラフでインシデントを説明します。これにより読み手が何が起こったのかをはっきり掴むことができます。概要には悪意のあるアクティビティの種類と、取られた対策措置があればそれを記載します。以下にサンプルをあげます。

2023-02-01 12:53 UTC、John Doe使用のWindowsホストが未知のWindowsベース マルウェアに感染。13:15 (UTC)、セキュリティ部門が感染ホストを回収、ヘルプデスク担当が同ホストのワイプおよび再イメージングを実施。John Doeはログイン パスワードを変更、くわえて感染ホストで使用していたすべてのパスワードの変更指示を受ける。

この概要には対策措置が記載されることが多いですが、私たちのクイズではインシデント分析に重きを置いているため最初の一文だけでよいでしょう。

[日付] [UTC時刻]に[被害者名])使用のWindowsホストが[わかる場合はマルウェア名]に感染。

被害者の詳細のセクションには以下の情報を含めます。

- 被害者のIPアドレス

- 被害者のMACアドレス

- 被害者のWindowsホスト名

- 被害者のWindowsユーザー アカウント名

本クイズで使うAD環境はすべてのWindowsユーザー アカウント名が「[名].[姓]」という書式になっています。たとえば名前がJohn Doeさんの場合、ユーザー アカウント名はjohn.doeとなります。

最後にIoC(侵害痕跡)のセクションは感染に関連するIPアドレスやポート番号、ドメイン名、URLで構成します。pcapから悪意のあるバイナリをエクスポートできる場合はSHA256ハッシュやファイルサイズなどのファイル情報を含めます。

結論

ネットワーク トラフィックが利用できる場合、感染pcapの分析がアクティビティに関する貴重な洞察を提供してくれます。こうした洞察は、セキュリティ担当者の被害者特定や感染時刻特定に役立ちます。またpcapデータはマルウェア特定に役立つ指標を含んでいることがあります。

実際の感染トラフィックを検証すればセキュリティ コミュニティのメンバーがネットワークを保護しやすくなり、私たちのデジタル ライフもより保護しやすくなります。インシデント レポートは、調査者が調査結果を把握しやすい形に整理するのに役立ちますし、インシデント レポートを作成するセキュリティ専門家が類似のアクティビティを把握しやすくなります。また、よく書けたレポートは組織内のほかの人が再発防止に向けて適切な措置を講じるのにも役立ちます。

今月のUnit 42 Wiresharkクイズの解答編はちかぢかべつのブログ記事で公開予定です。

パロアルトネットワークスのお客様は、WildFireや高度な脅威防御などのクラウド型セキュリティサービスを有効にした次世代ファイアウォールとCortex XDRによりQakbotをはじめとするマルウェアからの保護を受けています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.comまで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

追加リソース

- Wireshark チュートリアル: Wiresharkワークショップビデオシリーズを公開 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年1月: 問題編 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年1月: 解答編 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年2月: 解答編 – パロアルトネットワークス Unit 42

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得