概要

本稿では、生成 AI (GenAI) 関連の用語にまつわるドメイン登録とネットワーク攻撃の進化について探っていきます。ChatGPT のリリースや Bing 検索エンジンへの統合など、GenAI における重要なマイルストーンや開発、これらのイベントをめぐる関心の高まりと、こうした傾向の間には強い相関が見られます。

私たちは GenAI に関連すると思われる用語を使って登録されたドメインを分析しました。この過程で私たちは、テキストのパターンやこれらのドメインが受け取ったトラフィック量など、この人気にあやかろうとする不審なアクティビティの特徴に関する知見を発見しました。その根底にあるサイバー脅威を包括的に理解するため、私たちはさまざまな攻撃タイプを詳しく見ていくケース スタディを複数実施しました。ここで実施したケース スタディは「潜在的な迷惑プログラム (PUP) の配布」、「スパムの配信」、「収益化されたドメイン パーキングの使用」などです。

2022 年 11 月に ChatGPT がローンチされて以来、GenAI は一貫して一般の関心を集めていることから、私たちは積極的にそれ以降の関連するサイバー脅威動向を追跡し、詐欺師らが GenAI の関連情報を探す人々にどのようにして付け入ろうとするのかを注視してきました。2023 年から 2024 年にかけてはこれに関する議論も拡大し、新たな製品が登場してきました。そしてパロアルトネットワークスのネットワーク セキュリティ チームは、この人気トピックにあやかろうとするネットワークの悪用急増を目にしました。この動向は、この問題によりいっそう集中してリソースを強化することで GenAI 関連詐欺を検出・緩和することの重要性を浮き彫りにしました。

パロアルトネットワークスのお客様は、Advanced DNS Security、Advanced URL Filtering、Advanced WildFire などの Cloud-Delivered Security Services (クラウド配信型セキュリティサービス) により、生成 AI (GenAI) 関連用語を悪用しようとするさまざまなネットワーク脅威からより強力に保護されます。侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

| 関連する Unit 42 のトピック | Cybersquatting, Phishing |

GenAI 関連ドメインの登録

攻撃者らは、話題のトピックにあやかろうと、最初の戦略として関連キーワードを組み込んだドメインを登録することがよくあります。したがって私たちの分析はそれまでに登録されている新規登録ドメイン (NRD) のうち、GenAI キーワードを含むもの (chatgpt、prompt、sora など) を取得することから始まります。

パロアルトネットワークスでは、ゾーン ファイルや WHOIS データベース、パッシブ DNS などから、日次で 20 万件を超える NRD を検出しています。私たちは 2022 年 11 月以降に日々登録されてきた約 225 件の GenAI 関連ドメインを取得しました。

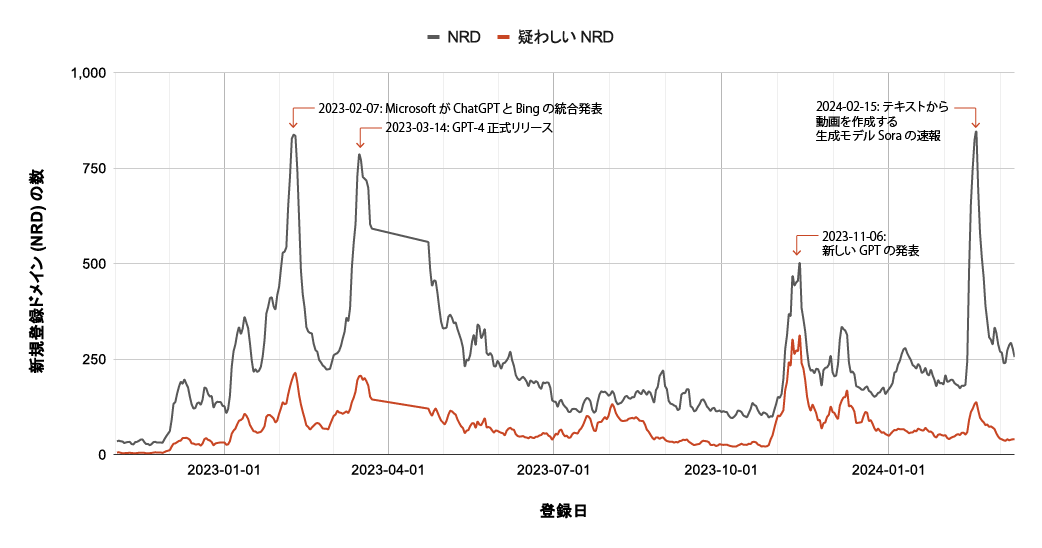

図 1 は、GenAI 関連のキーワードを使ったドメイン名の登録件数 (日次) と、「疑わしい」と特定されたドメインの数を示しています。私たちは以下のカテゴリーのドメインを「疑わしい」と分類しました。

- コマンド & コントロール

- ランサムウェア

- マルウェア

- フィッシング

- グレイウェア

ドメイン登録の傾向にはこのトピックの人気変動との明らかな相関が見られ、データのピークは ChatGPT の主要なマイルストーンと一致しています。2023 年 2 月 7 日に Microsoft が ChatGPT と Bing の統合を発表して以来、多くの新規ドメインに両方の商標が含まれていることが確認されました (例: msftchatgpt[.]com)。

2023 年 3 月 14 日には、GPT-4 の正式リリースと同時に、もう 1 つの大きな急増が見られました。次のピークは 2023 年 11 月 6 日の新しい GPT の発表と合致しており、その間に多くの関連ドメイン、例えば gptsotre[.]com が登録されました。

OpenAI が開発中のテキストから動画を作成する生成モデル、「Sora」に関する速報は、2024 年 2 月 15 日以降、GenAI に大きな注目を集めました。具体的には、翌週には毎日約 760 件の GenAI 関連ドメインが登録されました。

疑わしい GenAI 関連ドメインの平均割合は 28.75% で、これまでの研究に基づくとこれは一般的な NRD の割合の 22 倍です。このことは GenAI が非常に悪用されやすいトピックであることを示しており、ここからは関連ネットワーク脅威の継続監視がいかに重要であるかがわかります。

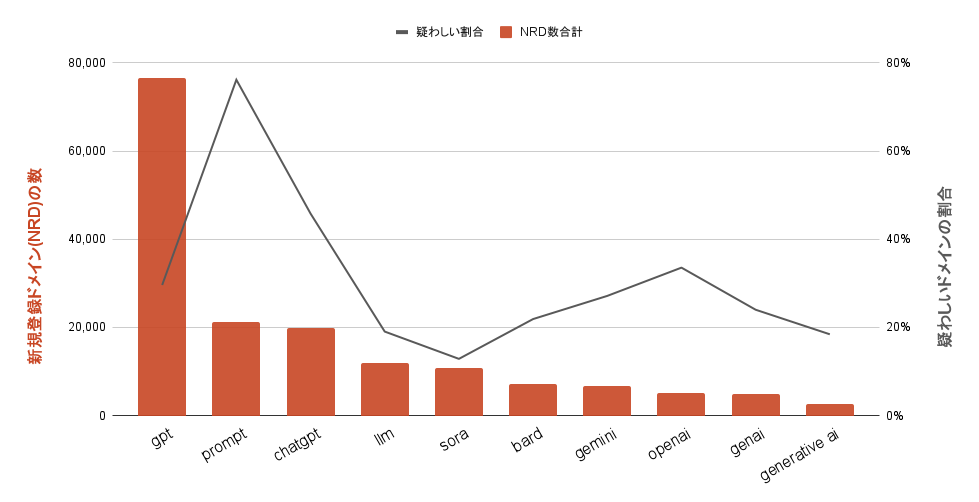

私たちは、これらの興味深い新規ドメインのテキスト パターンをさらに分析しました。埋め込まれたキーワードに基づいてテキストを分割し、各キーワードについて、ドメイン数と「疑わしい」と評価された割合を計算します。

図 2 は、最も頻繁に使われたキーワードの統計を示したものです。実にこれらのドメインの 72% 以上が、gpt や chatgpt といったキーワードを含めることにより、自身を人気 GenAI アプリケーションと関連付けていました。

乱用が最もひどかったキーワードは prompt で、「疑わしい」とされた割合は 76% です。この単語は GenAI トピックにだけ関連しているものではありませんが、それでも有意な相関関係が示されています。GenAI に関係のないドメインを除外すると、この用語は 2023 年以前にはほとんどドメイン作成に使われていませんでしたが、GenAI がトレンドになるにつれ人気が急上昇してきました。

GenAI への関心が高まり、これを使いこなそうとする人が増えてくると、プロンプト エンジニアリングがホットな話題として浮上してきます。また、prompt という用語が gpt や engineering などの用語と一緒にドメイン名に含まれることが多いことも観察されました。私たちの調査結果は、プロンプト エンジニアリング関連のチュートリアルを提供する Web サイトにアクセスするさいは、かなりの割合で怪しいものも含まれているため、注意を要することを示唆しています。

GenAI 関連の DNSトラフィック

ドメインの登録数は開発者と攻撃者の両方の関心レベルを示しますが、これらのドメインへのトラフィックからは、一般大衆への影響がどのようなものかという知見が得られます。私たちは、GenAI 関連ドメインをパッシブ DNS データセットと照合し、その人気度を計算してトラフィックの傾向を追跡しました。

関連 NRD に対する DNS リクエスト量からは、GenAI ネットワーク トラフィックに関する洞察を複数得られました。

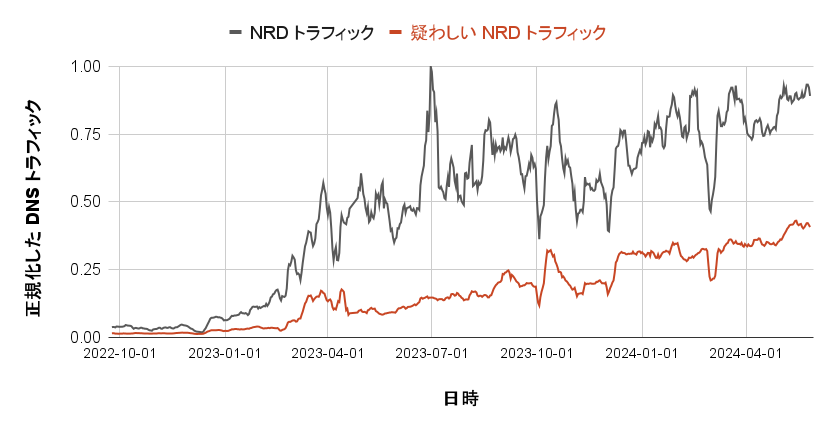

- 図 3 は、GenAI 関連トラフィックの全体的な増加傾向を示すものです。2023 年 1 月から 9 月にかけて大きな伸びが見られました。この急増の後、GenAI 関連の DNS トラフィックは高いレベルで安定しました。

- これら NRD に対する全トラフィックのうち、35% が「疑わしい」と評価されたドメインに向けられていました。

- この疑わしいトラフィックは、全体的にはトラフィック全体の傾向を反映していましたが、2023 年 3 月と 10 月に 2 回の急上昇が見られました。

- 2023 年 12 月以降、疑わしいトラフィックの量は高いままです。

- 個々のドメイン間の全体的なトラフィック分布は顕著なロングテール パターンを示していました。つまり GenAI においては、ほんの一握りの大手企業が大きな注目をさらっているということです。

- ChatGPT (OpenAI)、Midjourney、Stable Diffusion (Stability AI) などのよく知られた正当な GenAI サービスは、GenAI 関連トラフィック全体の 92.37% を占めていました。

- 最も多く訪問されていた上位 15 件のドメインがトラフィックの 74% 以上を獲得していました。

- 上位 50 件のドメインがトラフィックの 91% 以上を獲得していました。

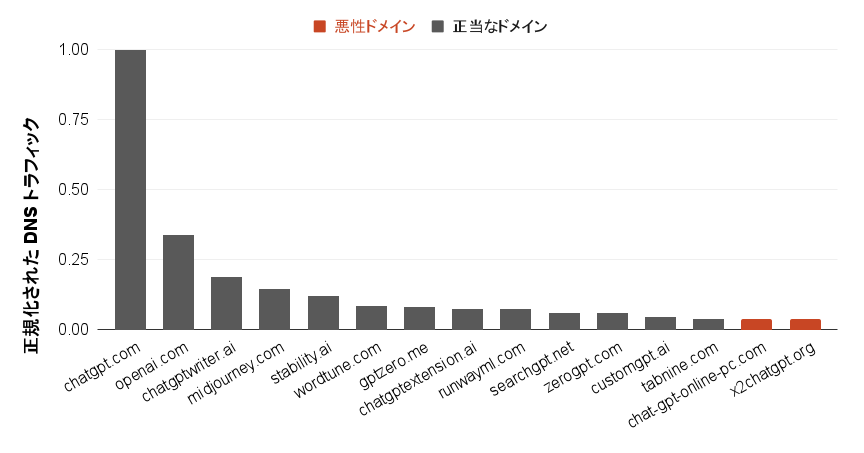

図 4 は、最も人気のある GenAI 関連ドメインのトラフィック量を示したものです。OpenAI のドメインが上位 2 位までを占め、ほかのサービスを大きく上回っています。これらのドメインのうち 2 件は「疑わしい」とされたドメインです (このグラフでは赤でマークしてあります)。これらはかなりのトラフィックを集めて上位 15 位以内に入っています。最も人気のある 50 件のドメインのうち、44% (つまり 22 件) が「疑わしい」ものと識別されており、これら 22 件のドメインは GenAI 関連トラフィック全体の 16% を占めています。

ネットワーク悪用のケーススタディ

このセクションでは、GenAI の URL に隠れたさまざまな種類のネットワーク悪用について説明します。これらの例は、GenAI とその関連製品に対する大衆の関心に攻撃者らがどのように付け入ろうとするのかを示しています。

潜在的に望ましくないプログラム (PUP) の配布

著名 GenAI サービスは世界中どこでも利用できるわけではありません。たとえば、ChatGPT は中国ではアクセスできません。この障壁により、それらの地域で GenAI に寄せられる一般の関心に脅威アクターが付け入るスキが生まれます。私たちは、潜在的に望ましくないプログラム (PUP) で中国人ユーザーをターゲットにするキャンペーンを特定しました。

このキャンペーンには、2023 年 10 月から 2024 年 2 月の間に登録された 13 件のドメインが関係しています。各ドメインはキーワード chatgpt を含み、似たような命名パターンで名付けられています。

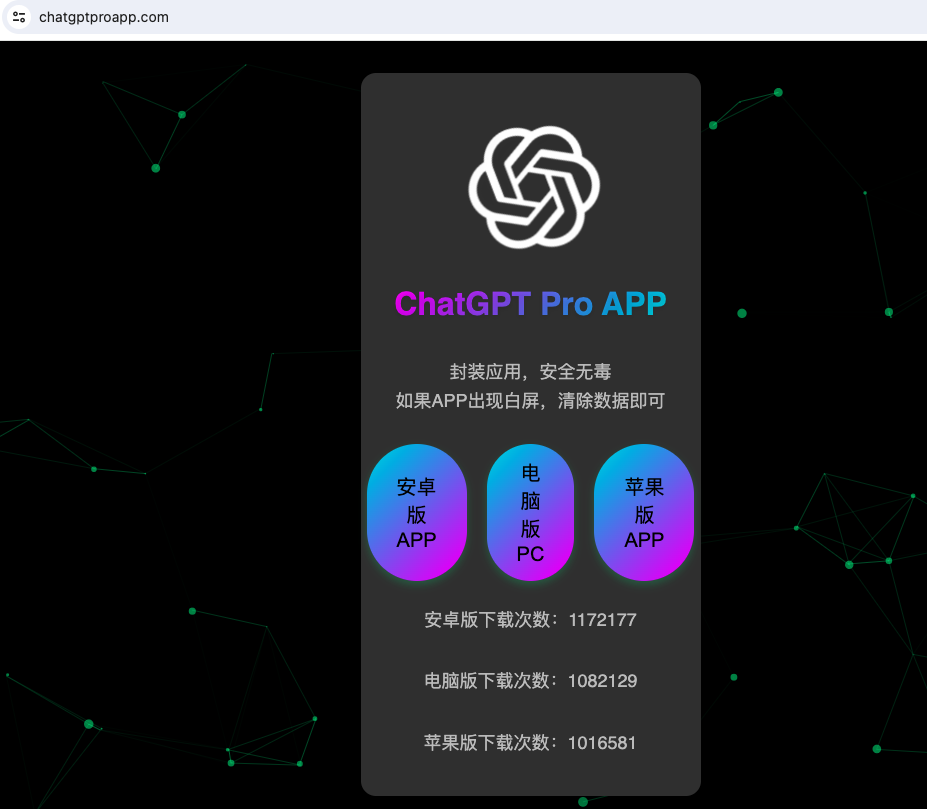

- chatgptproapp[.]com

- chatgptios[.]cn

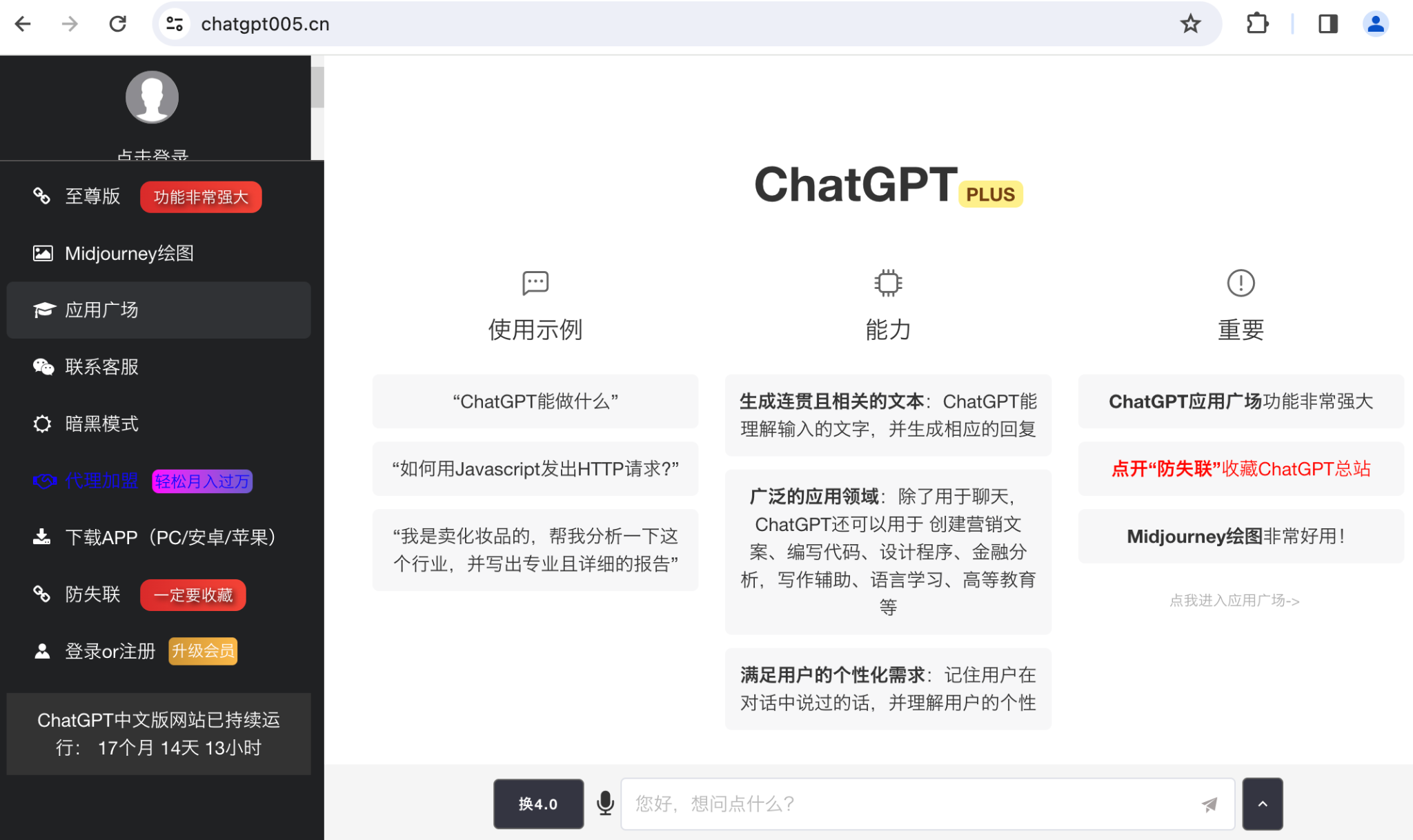

- chatgpt005[.]cn

- chatgptapp000[.]cn

- chatgptapp999[.]cn

- chatgpt000[.]cn

- chatgpt008[.]cn

- chatgpt178[.]cn

- chatgpt009[.]cn

- chatgpt0002[.]cn

- chatgpt188[.]cn

- chatgptapp888[.]cn

- chatgpt138[.]cn

- chatgpt006[.]cn

これらのドメインはすべて dnspod[.]net からのネーム サーバーにホストされ、すべてが同一の香港内の IP アドレスを共有しています。

このキャンペーンは、訪問者を ChatGPT のプロキシー サービスに誘導します。図 5 に示すように、ユーザーは ChatGPT と 2 回無料でやり取りできます。その後、この Web サイトはユーザー登録を促して、続けるにはクレジットをもっと購入する必要があるとします。

図 6 は、Android、PC、iOS プラットフォームと互換性のあるアプリケーションをダウンロードするための Web サイトのプロンプトを示しています。この Android APK (SHA256: bad2294523c7abd42c3184d1e513bf851cb649a4acd9543cdf5d54d21f52c937) は被害デバイス上にある機微データへのアクセスを要求することから、潜在的に有害なものであることがうかがえまます。

スパム配信

攻撃者は、新規ドメインの登録のほか、URL に関連キーワードを埋め込むことで GenAI 人気に便乗していました。そうした例の 1 つにスパムメール キャンペーンがあります。このキャンペーンでは chatgpt や ai といった用語を使ってサブドメインを生成し、生成した単語を以下のようなパスと組み合わせていました。

- exclusive-product

- product

- invite

- exclusive

このキャンペーンからは次の 5 つのドメインが特定されました。

- ketlenpack[.]online

- oha-chatbot[.]xyz

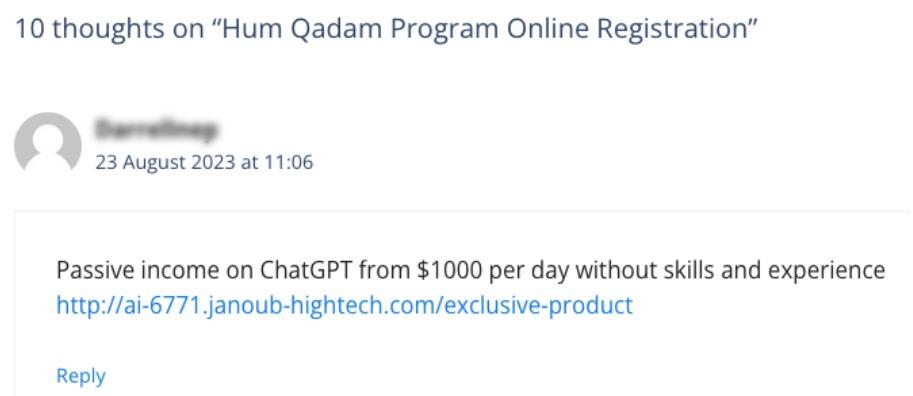

- janoub-hightech[.]com

- internationaljobsite[.]com

- 33115c[.]com

攻撃者は ChatGPT 関連の URL を使ってスパム メッセージを拡散させていました。彼らはコメント セクションを持つさまざまな Web サイトを不正に利用して疑わしい URL を挿入していました。図 7 はそうしたコメントを示したもので、ChatGPT から得られる受動的収入を謳い、訪問者にリンクをクリックするよう呼びかけています。

収益化されたドメイン パーキング

収益化されたドメイン パーキングは、攻撃者が流行りのトピックから利益をあげるのに使う便利な手段です。攻撃者は大量のトラフィックを呼び込みそうなドメインを登録し、それらを収益化されたドメイン パーキングのプラットフォームにリンクすることで、訪問数を収益に変換します。

私たちが特定した GenAI 関連のドメイン パーキング キャンペーンの 1 つには次の 9 件のドメインが関係していました。

- bardassai[.]com

- gemini-addons[.]com

- gemini-agents[.]com

- gemini-agi[.]com

- gemini-super-intelligence[.]com

- gemini-superintelligence[.]com

- geminisuperintelligence[.]com

- gpt-vision[.]com

- my-gpt-cpa[.]com

これらのドメインはすべて、さまざまな種類のリダイレクトを経由して sedoparking[.]com と sedodna[.]com で提供されている収益化サービスへとトラフィックを誘導します。ここで使われているリダイレクト手法は、サーバーサイドの HTTP リダイレクトやクライアントサイドの HTML リダイレクトなどです。これらのリダイレクト チェーンは、訪問者をさまざまな怪しいランディング ページに誘導していました。

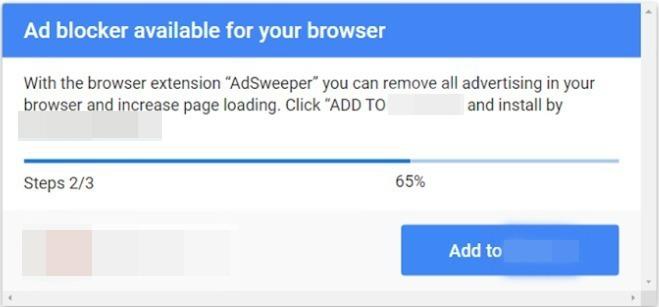

図 8 は、このキャンペーンのランディング ページの 1 つです。このフィッシング ページでは、広告ブロック拡張機能と称するもののインストール許可を求めますが、その実体は広告を挿入する広告インジェクターです。

なお同じ URL にアクセスしても同じリダイレクト チェーンが実行されるわけではありません。場合によっては、クローキングのために訪問者を正当な Web サイトに誘導することもあります。ただし私たちは、マルウェアやフィッシング、アダルト コンテンツを含むさまざまな疑わしいランディング ページを確認しています。

結論

一般大衆の GenAI への関心と関連するドメインや URL を分析した結果、GenAI に関連するドメインの登録と、それに伴うトラフィック量が、現実世界のニュースと密接にリンクしていることがわかりました。ここからは、攻撃者が流行りのトピックを熱心に追いかけて悪用していることがわかります。これらの新規ドメインに占める「疑わしい」という判定割合の高さは、GenAI 関連のキーワードを使うネットワーク攻撃に対し、プロアクティブな検出が必要であることを強く示すものとなっています。

これらのドメインの中には、最もアクセス数の多い Web サイトにランクインしているものもあります。私たちはまた、さまざまなサイバー脅威に関する詳細なケース スタディを取り上げ、攻撃者が GenAI を不正に利用して PUP やスパムをばらまいたり、Web トラフィックを直接収益化したりしている方法を解説しました。

弊社は、流行りのトピックを注視し、関連するサイバー脅威をプロアクティブに検出しています。パロアルトネットワークスのお客さまは、以下の製品を通じ、本稿で取り上げた脅威からより強力に保護されています。

- Advanced DNS Security や Advanced URL Filtering などの Cloud-Delivered Security Services (クラウド配信型セキュリティサービス) を有効にした次世代ファイアウォール (NGFW)

- クラウド ベースの脅威検出エンジン Advanced WildFire は本稿で取り上げた Android PUP を suspicious (疑わしい) として分類

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

IoC (侵害指標)

疑わしい GenAI ドメイン

- gptsotre[.]com

- msftchatgpt[.]com

PUP 配布ドメイン

- chatgpt0002[.]cn

- chatgpt000[.]cn

- chatgpt005[.]cn

- chatgpt006[.]cn

- chatgpt008[.]cn

- chatgpt009[.]cn

- chatgpt138[.]cn

- chatgpt178[.]cn

- chatgpt188[.]cn

- chatgptapp000[.]cn

- chatgptapp888[.]cn

- chatgptapp999[.]cn

- chatgptios[.]cn

- chatgptproapp[.]com

スパム配信ドメイン

- 33115c[.]com

- internationaljobsite[.]com

- janoub-hightech[.]com

- ketlenpack[.]online

- oha-chatbot[.]xyz

収益化されたドメイン パーキング

- bardassai[.]com

- gemini-addons[.]com

- gemini-agents[.]com

- gemini-agi[.]com

- gemini-super-intelligence[.]com

- gemini-superintelligence[.]com

- geminisuperintelligence[.]com

- gpt-vision[.]com

- my-gpt-cpa[.]com

PUP の SHA256

- bad2294523c7abd42c3184d1e513bf851cb649a4acd9543cdf5d54d21f52c937

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得