概要

2016年4月中旬、Nuclearエクスプロイト キット(EK)を使ってLockyランサムウェアを配布していた攻撃は、Angler EKを使ってCryptXXXランサムウェアをインストールするように変わりました。この攻撃はafraid.orgのFreeDNSを介して登録されたゲートを利用しますので、Afraidgate攻撃と呼ぶことにします。Lockyが悪意のあるスパムを介して配布されていることは相変わらず確認されていますが、4月中旬以来、EKトラフィックに由来するLockyは見つかっていません。

進化する攻撃

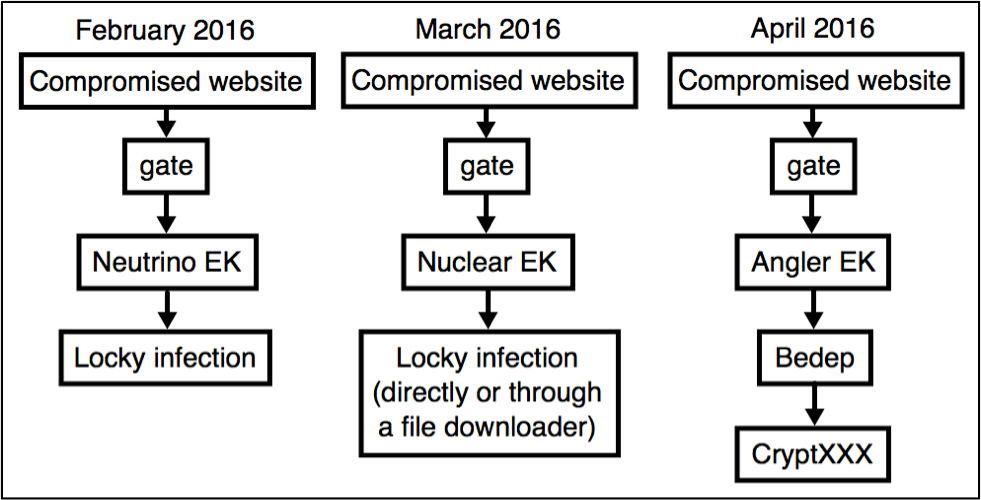

2016年3月、弊社はAfraidgate攻撃に由来するNuclear EKがLockyランサムウェアを拡散させていることに気付きました。感染の連鎖において一貫していたゲートのパターンが前月のNeutrino EKを利用する同一の攻撃を示唆していました。それが今ではこの攻撃はAngler EKを示唆しています。EKの変更とともに、マルウェアもLockyからCryptXXXへと切り替わりました。これらのマルウェア ファミリーは両者ともランサムウェアのビジネス モデルを採用しており、ユーザーのファイルを暗号化したうえで復号化キーと引き換えに身代金を要求します。下図は当該攻撃における変更を表したものです。

Angler/Bedep/CryptXXXの組み合せ

2016年4月中旬、疑似Darkleech攻撃がAngler EKからBedepを介して CryptXXXの配布を開始しました。 同じAngler EK/Bedep/CryptXXXの組み合せがAfraidgate攻撃にまで及び、Lockyを配布するのに使われていたNuclear EKトラフィックを置き換えました。

Angler EKはNuclear EKよりも若干進化しています。Anglerは新型エクスプロイトを使っていますが、通常、これらのエクスプロイトはNuclear EKになる間近のものです。Bedepを送る際、Anglerは2014年に最初に実装された「ファイルなし」感染手法を使います。Bedepはエクスプロイトのシェルコードによってメモリに直接ロードされるため、全くのファイル作成なしでインストールされます。

Bedepはホストを別のマルウェアに感染させるファイル ダウンローダーであり、CryptXXXのほかにクリック詐欺マルウェアもインストールします。Bedepの最新のアップデートにより、仮想マシン(VM)を使ってこのマルウェアを調査することは一層困難になっています。BedepはVMを検出した場合に別の行動をします。CryptXXXをダウンロードしようとはせず、感染後のクリック詐欺トラフィックは通常の物理的なホストで見られるものとは異なっています。

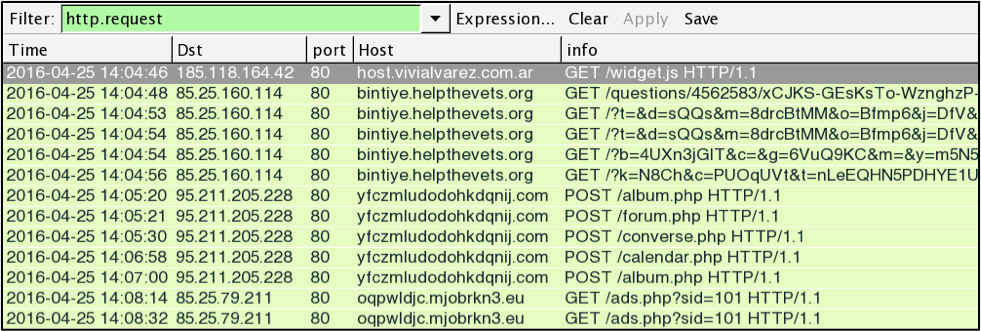

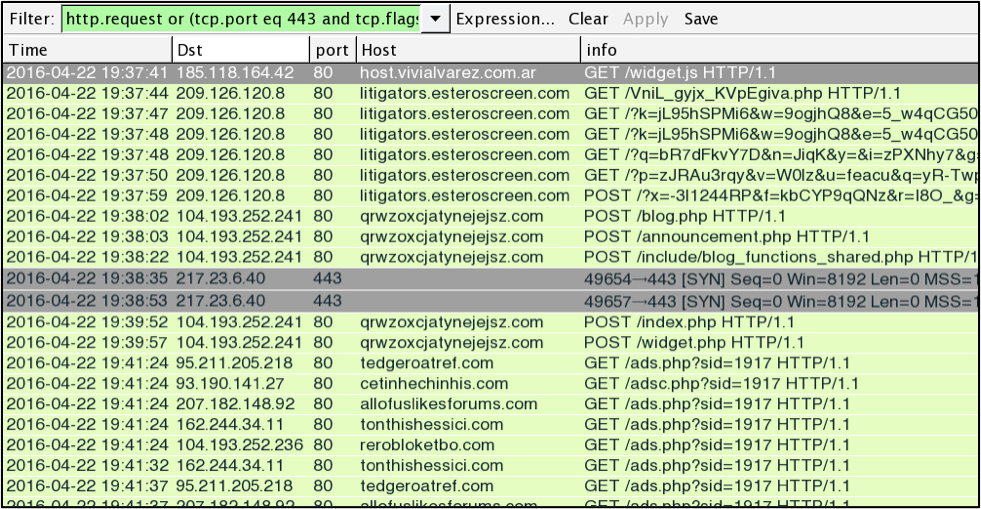

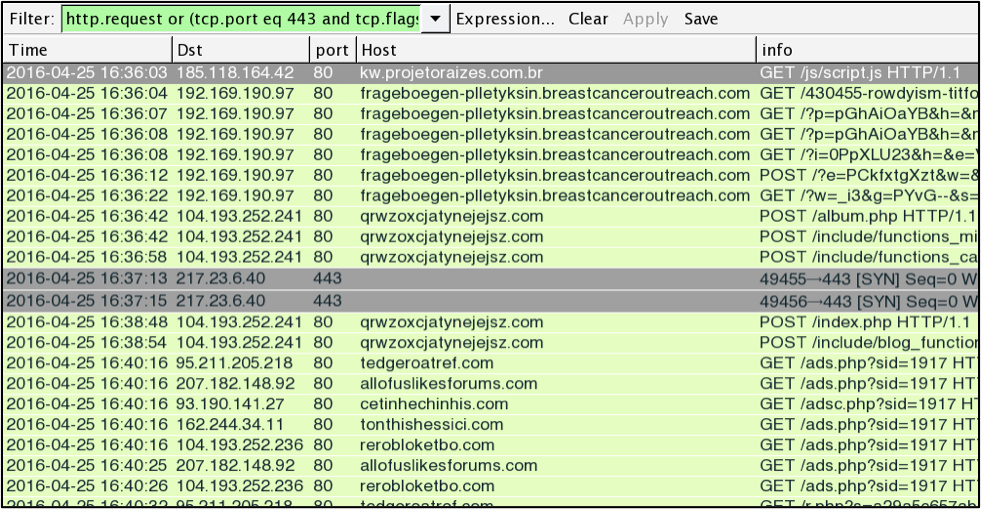

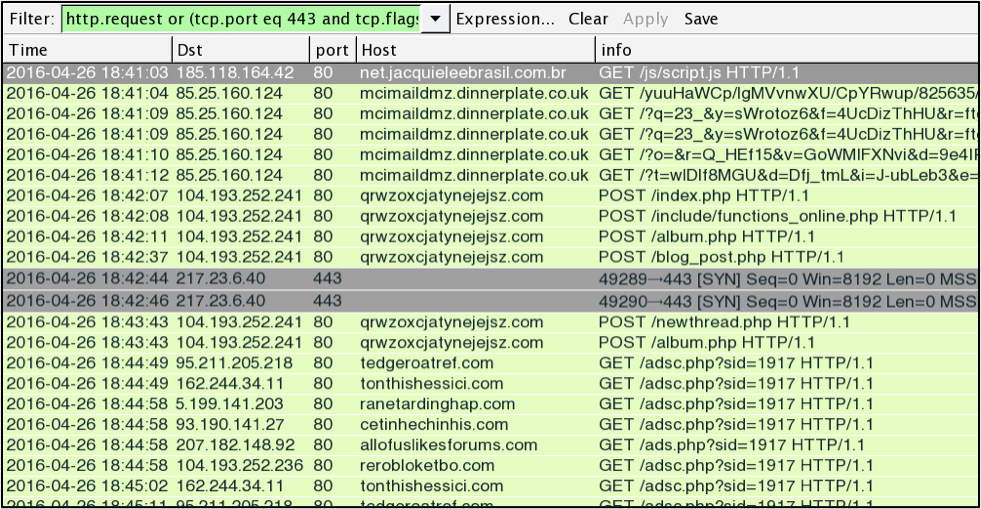

Afraidgate攻撃に由来するAngler/Bedep/CryptXXX感染トラフィックの3つの例を下に示します。

結論

もはやCryptXXXは少なくとも2つの主要EK攻撃で採用されているデフォルトのランサムウェアであり、成長過程にあるサイバーセキュリティの脅威ととらえるべきでしょう。

ドメイン、IPアドレスなど、Angler EK、Bedep、およびCryptXXXに関連する兆候になるものは絶えず変化しています。引き続き弊社では該当する兆候に関して、コミュニティに周知するためにこの活動を調査し、さらに弊社の脅威防御プラットフォームを強化します。

WildFireは引き続きCryptXXXランサムウェアの.dllサンプルが投入されるのを検知し、AutoFocusはUnit 42のCryptXXXタグによりこの脅威を特定します。

セキュリティ侵害の兆候

2016/04/26火曜日の時点で、この攻撃に関連する侵害の下記の兆候を確認しました。

この攻撃で使われたゲート:

185.118.164.42 port 80 - host.vivialvarez.com[.]ar - GET /widget.js

185.118.164.42 port 80 - kw.projetoraizes.com[.]br - GET /js/script.js

185.118.164.42 port 80 - net.jacquieleebrasil.com[.]br - GET /js/script.js

Angler EK:

85.25.160.124 port 80 - bintiye.helpthevets[.]org

85.25.160.124 port 80 - mcimaildmz.dinnerplate.co[.]uk

192.169.189.167 port 80 - candidulumbestuurlijk.newlandsierrarealestate[.]com

192.169.190.97 port 80 - frageboegen-plletyksin.breastcanceroutreach[.]com

192.169.190.97 port 80 - reikleivn-azarashi.orlandohomesbydevito[.]com

209.126.120.8 port 80 - litigators.esteroscreen[.]com

Bedep感染後のトラフィック:

104.193.252.241 port 80 - qrwzoxcjatynejejsz[.]com

95.211.205.228 port 80 - yfczmludodohkdqnij[.]com (VMを使用)

クリック詐欺のトラフィック:

5.199.141.203 port 80 - ranetardinghap[.]com

93.190.141.27 port 80 - cetinhechinhis[.]com

95.211.205.218 port 80 - tedgeroatref[.]com

104.193.252.236 port 80 - rerobloketbo[.]com

162.244.34.11 port 80 - tonthishessici[.]com

207.182.148.92 port 80 - allofuslikesforums[.]com

85.25.79.211 port 80 - oqpwldjc.mjobrkn3[.]eu (VMを使用)

CryptXXX感染後のトラフィック:

217.23.6.40 port 443 (独自のエンコーディング)

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得