概要

CL0P ランサムウェア グループは、数千におよぶ企業からのデータ窃取キャンペーンに成功後、最近 torrent を使って被害組織のデータを配布し始めました。本稿では、なぜ彼らが方法論を変更したのか、この変更が外部世界に対する可視性にどのような意味をもつかについて解説します。

Unit 42 は数々のランサムウェア グループのリーク サイトを追跡しています。なかでも CL0P ランサムウェア グループは被害者に関するデータをかなり積極的に投稿しているグループの 1 つで、2023 年には LockBit に次いで多くの投稿をしていました。Unit 42 のコンサルタントは最近およそ 10 件のインシデント対応事例で CL0P を観測しています。

CL0P の torrent シード (seed: torrent 用の完全なコピーをもつコンピューター) インフラは、悪名高いランサムウェア グループのオペレーション内幕を間近で観察し、そのノウハウに関する洞察を得るまたとない機会を提供するものです。盗まれたデータをホストしている既存の torrent シード インフラを分析すれば、この方法論変更が与える影響を詳しく知ることができます。

攻撃被害を受けた組織を匿名化するために、ここでは組織名を出さず、仮で Pokémon の英語名に置き換えてあります [訳注: Maltego 図の表記が英語のためポケモン名を英語名のままにしました]。

パロアルトネットワークスのお客様は Cortex XDR を通じ、CL0P ランサムウェアをはじめとするマルウェアからの保護を受けています。パロアルトネットワークスのお客様は、次の方法で、 最近の MOVEit の脆弱性に対する保護と緩和を受けています。

- Cortex XDR と Cortex XSIAM エージェントは、Behavioral Threat Protection (BTP) や Anti-Webshell Protection、複数の追加セキュリティ モジュールを使い、MOVEit の脆弱性に関連するエクスプロイト後のアクティビティからの保護を支援します。

- Cortex Xpanse をご利用のお客様は、攻撃対象領域ルール「MOVEit Transfer」を通じ、インターネットに公開されているアプリケーションのインスタンスを特定できます。

- Unit 42 インシデント レスポンス チームは、本稿で取り上げた脅威をはじめ、さまざまな脅威への個別対応を提供しています。

| 関連する Unit 42 のトピック | Ransomware, CL0P, Linux |

CL0P と MOVEit Transfer 脆弱性の経緯

2023 年 5 月末、Progress の MOVEit というソフトウェア製品がゼロデイ脆弱性の標的となり CL0P ランサムウェア グループに悪用されました。

CL0P は MOVEit Transfer 脆弱性のエクスプロイトをやってのけたグループとして名を馳せました。米国 CISA (U.S. Cybersecurity and Infrastructure Agency: サイバーセキュリティ インフラ庁) は、米国に拠点を置く 3,000 社を超える組織と、全世界の組織 8,000 社が、Cl0p ランサムウェアを利用することで知られる攻撃グループ、TA505 の被害者となっていると推定しています。

これ自体は古いニュースですが、次に起こったことは非常に興味深いものでした。その背景についてすこし説明しておくと、CL0P は 2019 年初めに出現したグループで、脅迫戦術で被害組織に身代金の支払いを強要したことから、まもなくその悪名を轟かせるようになりました。彼らはデータを盗んでその一部を公開します。その背景にあるのが、「被害者は自らのデータが全世界に公開されるリスクを冒すよりもきっと身代金を払いたがるだろう」という考えで、これにより従来型のランサムウェア アクティビティよりも被害が大きくなる可能性があります。

盗まれたデータは、Onion ルーター (Tor) ネットワークによって提供される「リーク サイト」に投稿されます (図 1)。Tor ネットワークの背後に隠れることで CL0P は匿名性を保ちやすくなります (大規模エクスプロイトの被害者候補組織の全部がリーク サイトに掲載されるわけではない点には注意が必要)。

過去に Tor ブラウザを使って何かしたことがある方なら、何をするにも時間がかかることにすぐ気づいたのではないでしょうか。Onion ルーター ネットワークでは、低遅延やスループットとひきかえに匿名性を得ています。近年は大幅に改善されましたが、単純にこの転送速度の遅さのせいで、リーク サイトからのデータ ダウンロード試行はまだまだ難しいと感じることがあります。

では、文字通り何千もの組織からデータを盗んでいた場合、ダウンロード速度はどうなるでしょうか。おそらく CL0P の背後にいるアクターらは、それまでは比較的少量のデータを提供しようとしていたのでしょう。ところがそこへ来て突然、おおよそ時代遅れとでもいうべき「ハード ドライブに収まりきらないほどのデータの大量提供」という事態に陥ったものと思われます。

脅威アクターらはそれまでに何テラバイトものデータを盗んでリークしており、今後もすさまじい量のデータを投下することが見込まれています。この手のアクティビティでは前例がないようなデータ量です。これは思わぬところで被害組織に有利な状況になったといえるでしょう。なにしろ Onion ネットワーク経由でリークの一部を取得するのは現実的ではないですし、盗まれたデータを誰もダウンロードできないなら、被害組織は身代金を払う必要がないわけです。

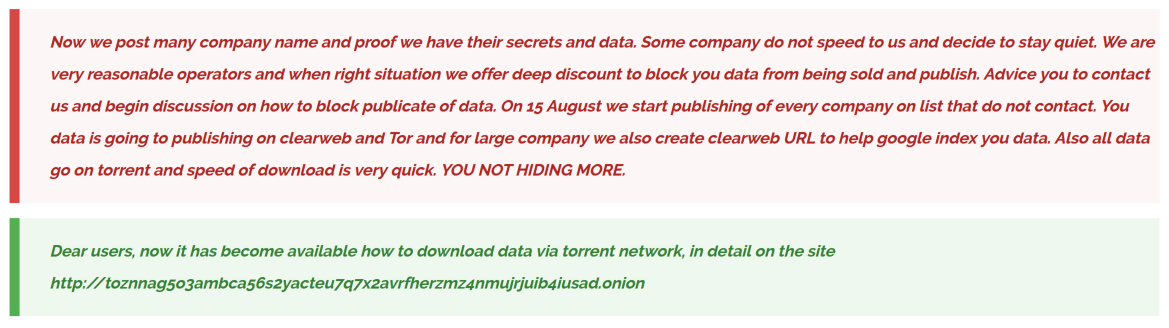

そこで CL0P は戦術を変更してこの新たなデータ アクセスの問題に対応しようとしました。彼らはリーク サイト (図 2 を参照) に「2023 年 8 月 15 日をもって、 torrent を含む新しい方法で盗んだデータの公開を始める」と投稿しました。 torrent はピアツーピアのファイル交換を利用し、ダウンロード プロセスを大幅に高速化します。

彼らは自らの主張を実行に移し、新しいリーク サイト (図 3) を作ってそこにマグネット リンクを掲載しました。マグネット リンクというのは、ファイルのハッシュを含めたハイパーリンクです。ほとんどの torrent クライアントはマグネット リンクを使ってデータをダウンロードできます。

被害組織が身代金支払いを拒絶すると、CL0P はこの方法で被害組織の新たなデータセットを日々安定的に公開しています。

![画像 3 は CL0P のリーク サイトのスクリーンショットです。情報の一部は割愛してあります。この図は torrent 経由でリークデータをダウンロードする方法について説明しています。Step 1: download and install free utorrent client (if you don't already have it) [link to utorrent download page] or any other torrent client that you prefer. Step two : run utorrent and select file > add a torrent from URL. Utorrent のファイルメニューが表示されています。[Add torrent from URL というメニューが赤で強調表示されています。Paste magnet URI to the Add torrent from URL dialog box and click OK button. torrent の URL ポップアップから torrent を追加しているスクリーンショットです。Please enter the location of the .torrent you want to open. [OK] ボタン[Cancel] ボタン](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/09/word-image-130278-3-1.png)

128 GB の ZIP ファイルを Onion ネットワーク経由でダウンロードした場合、その取得には数日、ものによっては数週間かかりますが、この方法のおかげで妥当なスピードでダウンロードできるようになりました。つまり、被害組織への支払い圧力が再び強まることになります。

ただし torrent にはある問題があります。それは、ほかのユーザーのダウンロード速度をあげるには、最初にデータをシードしておく (seed: torrent の完全なコピーを保持しておく) 必要がある、ということです。この torrent の最初のシードを特定して分析すれば、それが CL0P のオペレーションに関する洞察を得るまたとない機会を与えてくれます。本稿の主眼はこの特定プロセスにあります。

torrent

分析に入る前に torrent の概念と機能を少々おさらいしておきましょう。

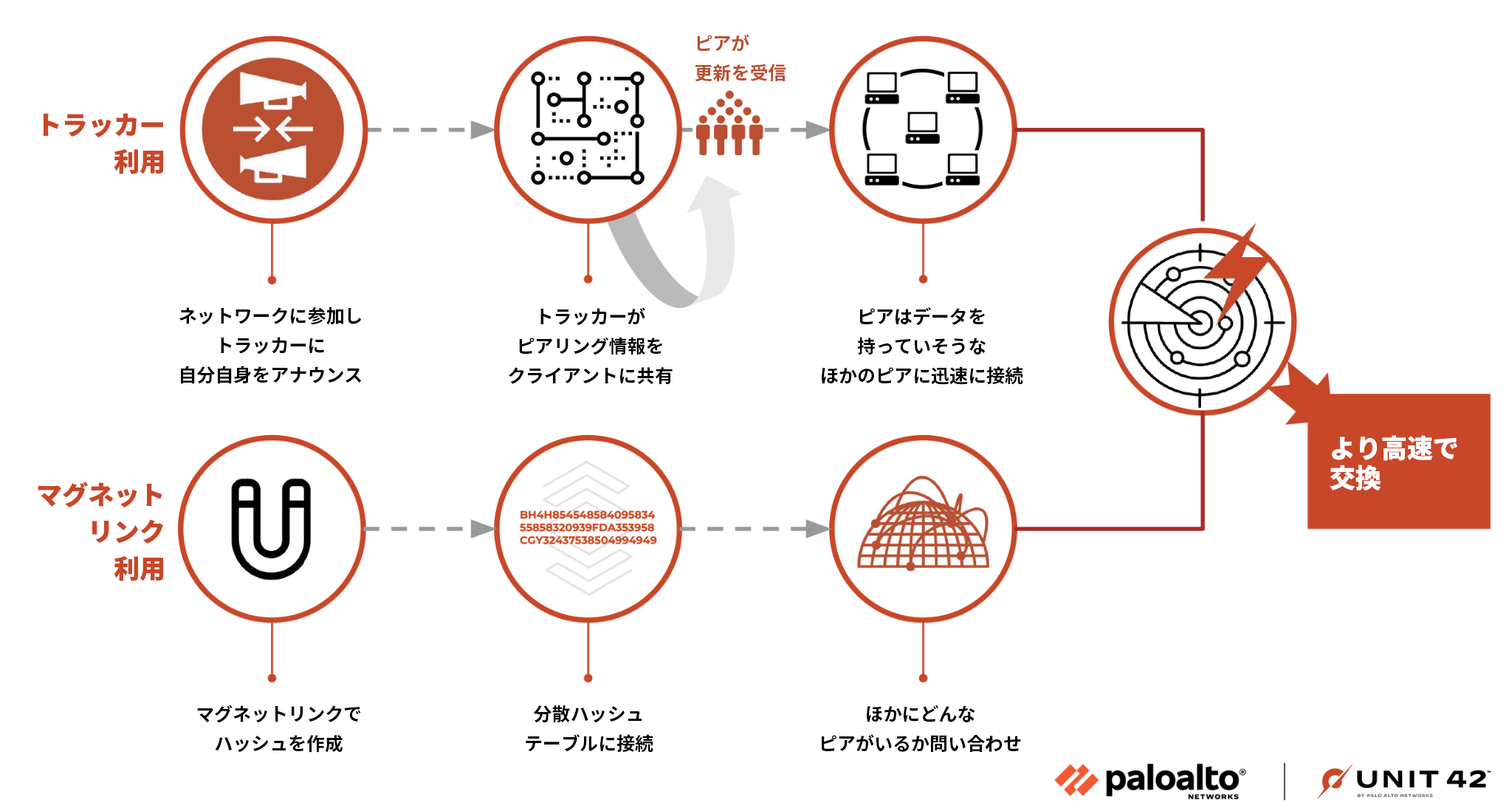

ここで知っておくべき「torrent」には 2 種類あります。多くの人が知っている通常の torrent ファイルそのものと、マグネット リンクです。torrent ファイルにはトラッカーに関する情報が含まれていて、torrent に参加すると、トラッカーに対して自身をアナウンスすることになります。

このトラッカーはピア (peer: torrent でデータを送受信しあうほかのコンピューター) の情報をクライアントと共有します。これによって、ダウンロードしたいデータの一部を持っていそうなほかのピアに関する更新を、クライアントは定期的に受け取れるようになります。これにより、ピアはほかの複数のピアと迅速に接続しあい、より高速でデータ交換を開始できるようになります。

トラッカーは通常の交換には最適ですが、ピアの一覧が提供されることから、オペレーション セキュリティの面では最適とはいえない可能性があります。

マグネット リンクは torrent ファイルと似ていますが、これには通常、トラッカー関連の情報がありません。そのかわり、クライアントがマグネット リンクをロードすると、ファイルのさまざまな側面から計算されたハッシュが含まれます。これがその torrent が表すデータを一意に特定するために使用されます。

このトラッカーを持たない (trackerless) torrent は、分散ハッシュ テーブル (distributed hash table: DHT) ノードの 1 つに接続し、そのノードに「どのピアについて知っているか」を効率よく問い合わせることで動作します。これにより、情報交換を始める相手が得られます。このプロセスを以下の図 4 に示します。

これらのピアは自分が知っているほかのピアの情報を交換しあって接続の網を形成しはじめ、それが最終的にダウンロード プロセスを高速化します。

この分散型アプローチが、CL0P がデータ分散に選んだ方法です。

計画

もちろん、これまで Bittorrent を使ったことがある人にとって、この追跡可能性 (trackability) はべつに目新しくはないでしょう。当局や法律事務所などは長年このしくみを使って torrent に接続するピアを追跡し、著作権侵害関連の活動を調査してきました。

1990 年代後半にアメリカレコード協会 (RIAA) が Napster に対して法的措置をとったことを覚えている方もおられるでしょう。その後、これらの組織は接続されたピアの IP アドレス特定に成功し、ピアリング交換に参加した個人は、何年にもわたって訴訟を起こされました。

今回の私たちの特定手法はその手法と何が違うのでしょうか。ここでの主な差別化要因は、盗まれた映画 1 本に対応する 1 本の torrent を扱うのではなく、何百もの個別の torrent を対象とする点です。これらの torrent には、ピアが接続してデータのダウンロードと交換を開始するための最初のシード (オリジナル シード) が必要です。つまりある瞬間において、1 台のピアだけがファイルを 100% 所有し、残りのピアがファイルの一部をダウンロードしている時間が生じることになります。

この特定ゲームはスピード勝負です。それには 2 つの要素が関係します。1 つめはこの分散型のスワーム (swarm: 同じファイルを目的に接続しあうコンピューターの集まり) に参加できる速度です。2 つめは最初の 100% シーダー (seeder: データの完全なコピーを配布しているコンピューター。ここではデータを 100% 保持している最初のコンピューターを指す) とピアリングする速度です。

扱う torrent が 1 つしかなければ、どちらの要素も信頼性はあまり高くありません。ただし、すべての torrent データを組み合わせてそれを 3000メートル上空から俯瞰するなら話はべつです。

じつは、興味が湧いてこのリサーチを始めたのがすこし遅れたため、CL0P の告知直後ぐらいの頃を逃してしまいました。筆者が参加したのは torrent のライフサイクルの後半だったことから、得られた 100% ピアをオリジナルのシーダーと同程度に信頼することはできません。この影響を打ち消すため、筆者は脅威アクターが公開した当時の torrent のピアをすべて調べ、それらをさらに古い torrent と相互参照しました。これにより、誰が「本物の」シーダーで、誰がデータをダウンロードしたほかの人たちである可能性が高いのかを確認できました。

次に進む前に 1 点、簡単に但し書きしておきたいのですが、これらのリーク データのダウンロード理由はさまざまです。まず、クレデンシャルの収集や知的財産の窃取、被害組織に対するさらなるエクスプロイトなどの悪質な理由があげられます。

そのほか、正当な理由からデータをダウンロードしている場合もあります。たとえば、被害組織への支援強化や研究などの目的です。たとえその意図の推測はできなくても、両集団の振る舞いを比較すれば、「シーダー」がどのようなもので、ほかの理由でダウンロードしているユーザーはどのように見えるのかはわかります。

アプローチ

先ほども言いましたがここで重要なのはスピードです。torrent の参加からオリジナル シーダーの発見までの猶予はごくわずかです。刻一刻と発見の可能性は低くなります。この問題に対処するには、リーク サイトを見張って、新たな被害組織の公表がないかを常に確認し、マグネット リンクを使ってピアリング プロセスを開始せねばなりません。

torrent に接続すれば、100% 完了のステータスをもつ最初のピアが見つかるまで、スワーム内にとどまってピアを監視できます。この時点で、情報を記録し、スワームから自分自身を削除します。

なおここでは無辜の方々を保護するために組織名を仮で Pokémon の名前に変更してあります。本稿のテーマが「シーダーを全部捕獲しよう」というものなのでその意味では偶然テーマに沿った名前になっています。(免責条項: 本稿で使用した Pokémon の名前はそれぞれ任天堂株式会社または Nintendo of America Inc. の商標または登録商標です。本文では、®、™、© などの表記を省略しています。)

torrent に接続すると、うまくいった場合は次のような出力が得られます。

| $ cat pikachu.out | |||||

| Address | Flags | Done | Down | Up | Client |

| 81.19.135.21 | DEHI | 100.0 | 0.0 | 0.0 | |

| Transmission 3.00 | |||||

この出力には次の内容が含まれています。

- 接続されたピアの IP アドレス

- ピア ステータスのフラグ

- 完了率

- 上り/下りの速度

- torrent クライアント

この例では、Flags が「DEHI」になっていますが、これは以下を意味します。

- 私はこのピアからダウンロード (Download) しています

- 暗号化された (Encrypted) 接続を使っています

- 私はこのピアのことをピア交換 (peer exchange: PEX) 経由でなく DHT (distributed hash table: 分散ハッシュテーブル) ノード経由で知りました

- ピア側から接続を開始しました (Incoming connection)

このデータはすべて分析に役立ちます。

このケースで筆者は彼らの公表直後に 100% の完了率をもつ唯一のピアに接続したので、これが確かにオリジナルのシーダーであったものと推定できます。この特定 IP アドレスについてはあとで詳しく説明します。

次の 2 つの出力は、 torrent への参加が遅かったために、データだけでは判断に使える十分に信頼できる情報を得られなかった例です。

| $ cat squirtle.out | |||||

| Address | Flags | Done | Down | Up | Client |

| 5.62.43[.]184 | D?EHI | 0.0 | 0.0 | 0.0 | µtorrent 3.6.0 |

| 85.12.61[.]195 | TDHI | 0.0 | 0.0 | 0.0 | qBittorrent 4.5.4 |

| 96.241.165[.]117 | TDHI | 0.0 | 0.0 | 0.0 | BitWombat 1.3.0.2 |

| 113.30.151[.]125 | TD?EHI | 0.0 | 0.0 | 0.0 | Bittorrent 7.0.0 |

| 151.20.161[.]85 | DEHI | 100.0 | 0.0 | 0.0 | Transmission 2.93 |

| 178.62.25[.]161 | TDHI | 0.0 | 0.0 | 0.0 | qBittorrent 4.4.1 |

| 183.60.144[.]94 | TDHI | 0.0 | 0.0 | 0.0 | libtorrent (Rasterbar) 2.0.7 |

| 187.170.4[.]251 | DEHI | 100.0 | 0.0 | 0.0 | Transmission 2.93 |

| 192.142.226[.]133 | D?EHI | 0.0 | 0.0 | 0.0 | µtorrent 3.6.0 |

| 195.94.15[.]255 | D?EHI | 0.0 | 0.0 | 0.0 | µtorrent 3.6.0 |

| 223.109.147[.]211 | TDHI | 0.0 | 0.0 | 0.0 | libtorrent (Rasterbar) 2.0.7 |

| $ cat charmander.out | |||||

| Address | Flags | Done | Down | Up | Client |

| 2003:ec:9711:2000:6576:cf7d:d597:cb42 | TDEI | 100.0 | 0.0 | 0.0 | Transmission 4.03 |

| 2800:40:1a:7a1:cb7:dc6c:b8d1:9593 | TDEH | 100.0 | 0.0 | 0.0 | qBittorrent 4.6.0 |

| 2a01:e0a:aa4:7b30:c87b:ad9b:7a44:2692 | TDEH | 0.0 | 0.0 | 0.0 | qBittorrent 4.5.4 |

| 93.209.109[.]154 | DEI | 100.0 | 0.0 | 0.0 | Transmission 4.03 |

| 162.120.136[.]148 | TD?EH | 0.0 | 0.0 | 0.0 | µtorrent 3.6.0 |

| 190.210.32[.]85 | DEHI | 100.0 | 0.0 | 0.0 | qBittorrent 4.6.0 |

| 198.44.136[.]216 | TDEHI | 100.0 | 0.0 | 0.0 | qBittorrent 4.5.4 |

この 2 つの例はどちらも 100% の完了率をもつピアが複数あるので、見たところこの情報は役に立たないように思えます。ただし、何百もの torrent からすべてのピアをマッピングしてみると、これがそう捨てたものでもなくなってきます。

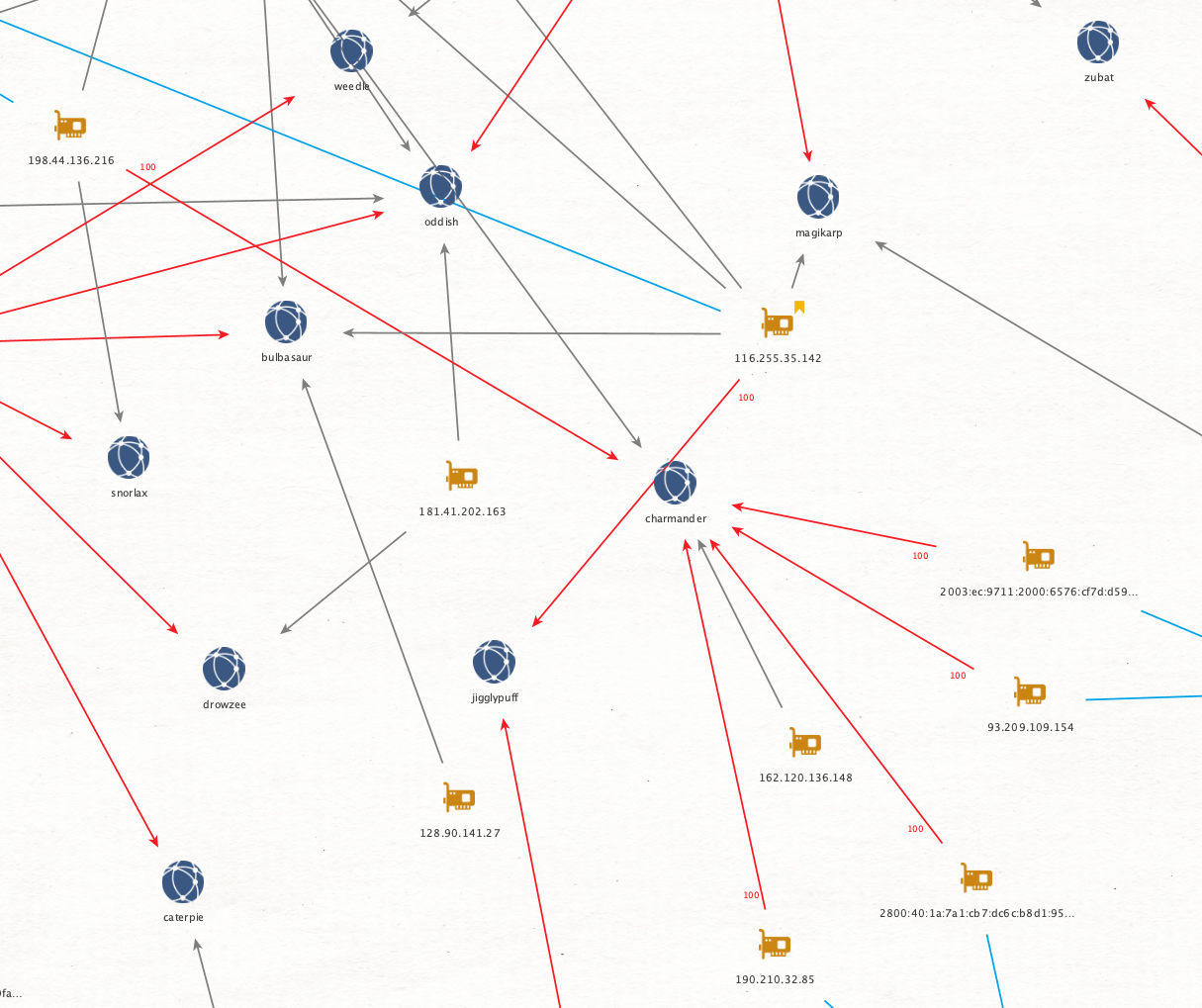

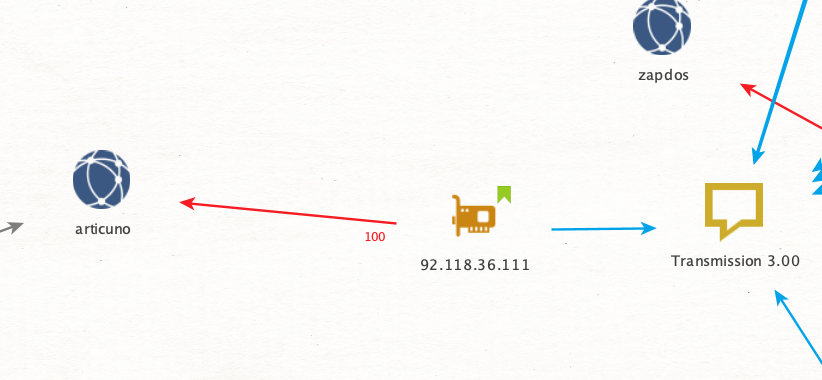

ピアと Pokémon のマッピング

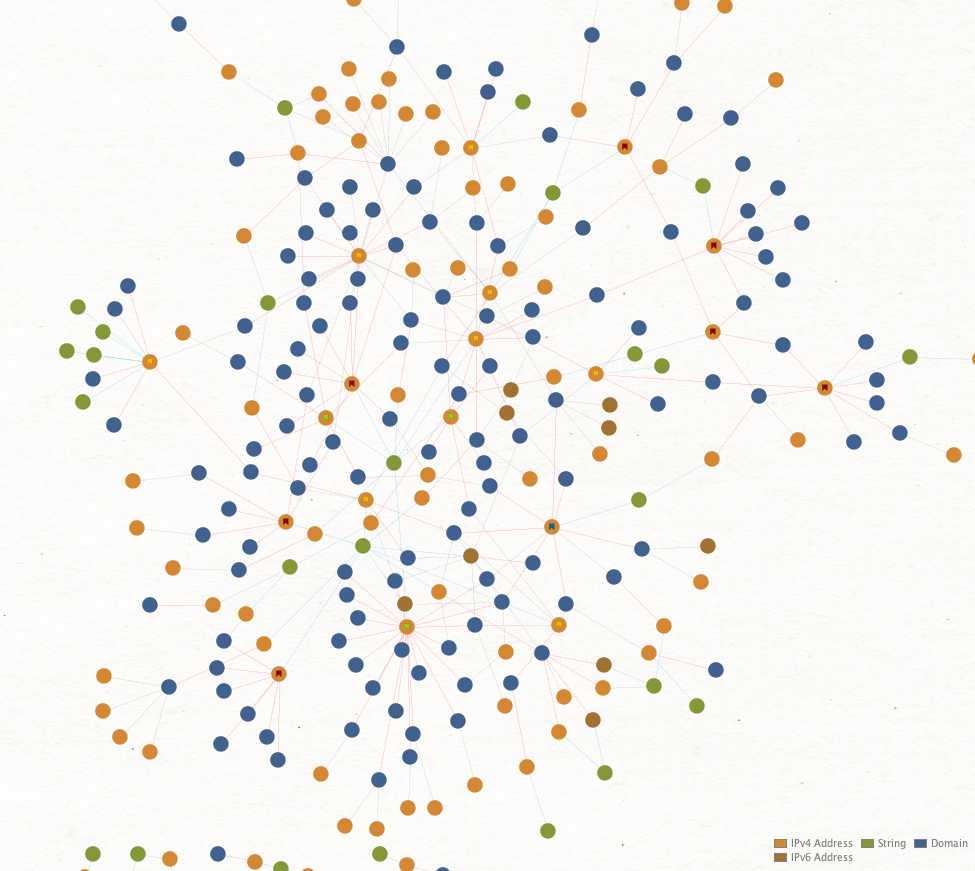

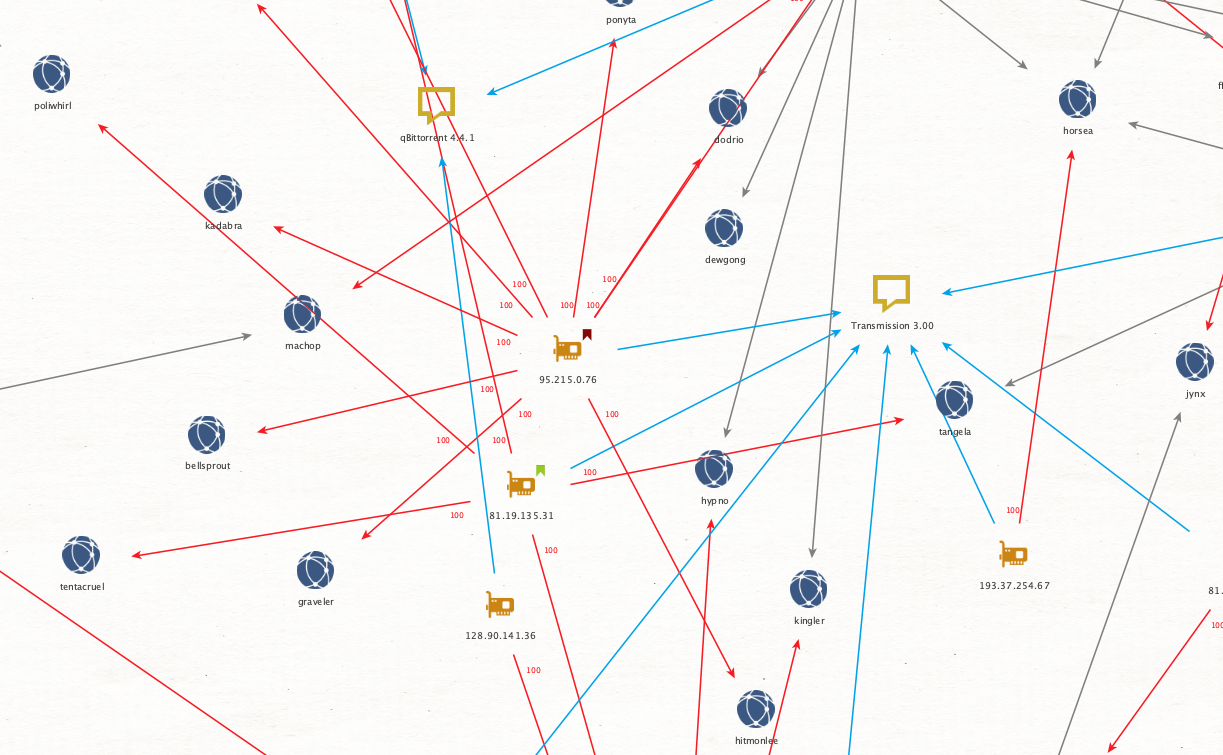

これらのデータ ポイントを複数リンクさせると、分析しやすい視覚化された接続網が完成します。

図 5 は以下の 3 つの異なるデータ ポイントにフォーカスしています。

- ピアのアドレス

- 被害組織

- 使用中であることが観測されたクライアント

そこから筆者は、ロギング時にそのピアが保持していた観測データの量に基づいて、各ノードを接続しました。次に、図 5 に示すようにリンクを色分けし、100% の完了率をもつリンクが目立つようにしました。これにより、次の 3 つのカテゴリーのいずれかに分類されるアドレスを迅速に検査して特定できます。

- 確定したオリジナル シーダー

- 潜在的オリジナル シーダー

- オリジナルではないシーダー

Charmander を再度確認すると、これを指している 2 本の灰色の線に気づくでしょう。これらは完了率が 100% 未満のリンクです (完了率 100% のリンクはすべて赤色でコード化している)。図 6 に示すように、青いリンクは、あるピアを、観測されたクライアント文字列に接続しています。

各ホストの追加プロセスを経て、被害組織からピアに視点を切り替えると、一定のパターンが浮かんできました (『フィラデルフィアは今日も晴れ』などのアメリカのドラマでは、壁に貼ったコルクボードに写真やメモをピン止めして、それらをいわくありげに赤い糸でつないでパターンを探す、というシーンが出てきますが、筆者は今回それをやっている気分になりました)。

ここでは「完了率 100% のリンクがあるがその数が少ない (2 ~ 4 本のみ)」ホストを「潜在的シーダー」とみなします。また「すべてのリンクが完了率 100% のリンクでその数が多い」ホストは「潜在的オリジナル シーダー」とみなしました。「完了率 100% 未満のリンクを持つホスト」はすべて「オリジナルではないシーダー」とみなしました。

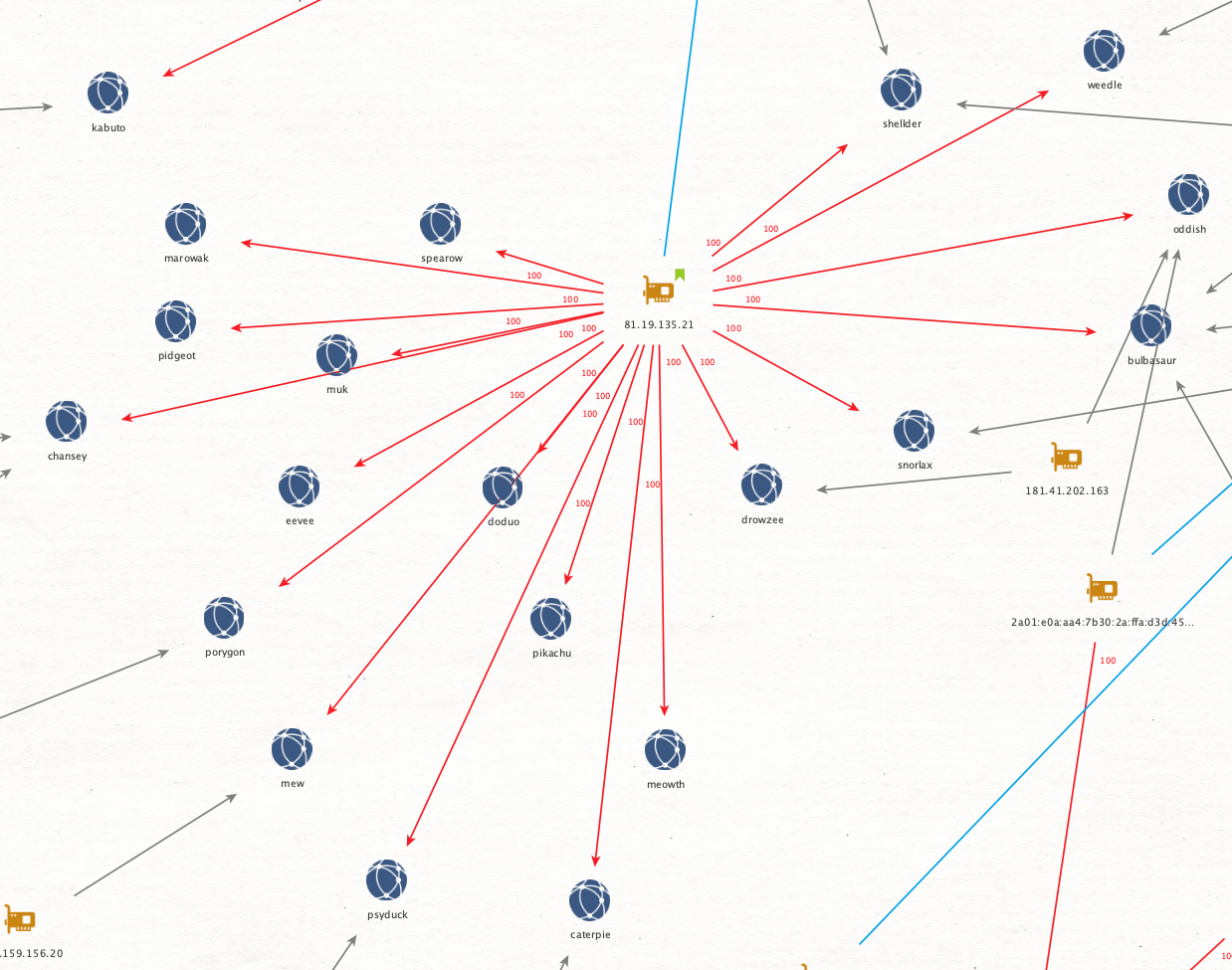

ここで、先に確認したオリジナル シーダーの IP アドレスである 81.19.135[.]21 (図 7) に戻ってみると、高い確度でオリジナル シーダーと考えられるシーダーはどのように見えるのかがわかります。

確度の高いオリジナルのシードには「完了率が 100% となっているシードを多数持っている」というほかに、「多数の被害組織のログに記録されている唯一のピアである」という特徴があります。さらにピアのクラスター間にパターンが浮かんできます。

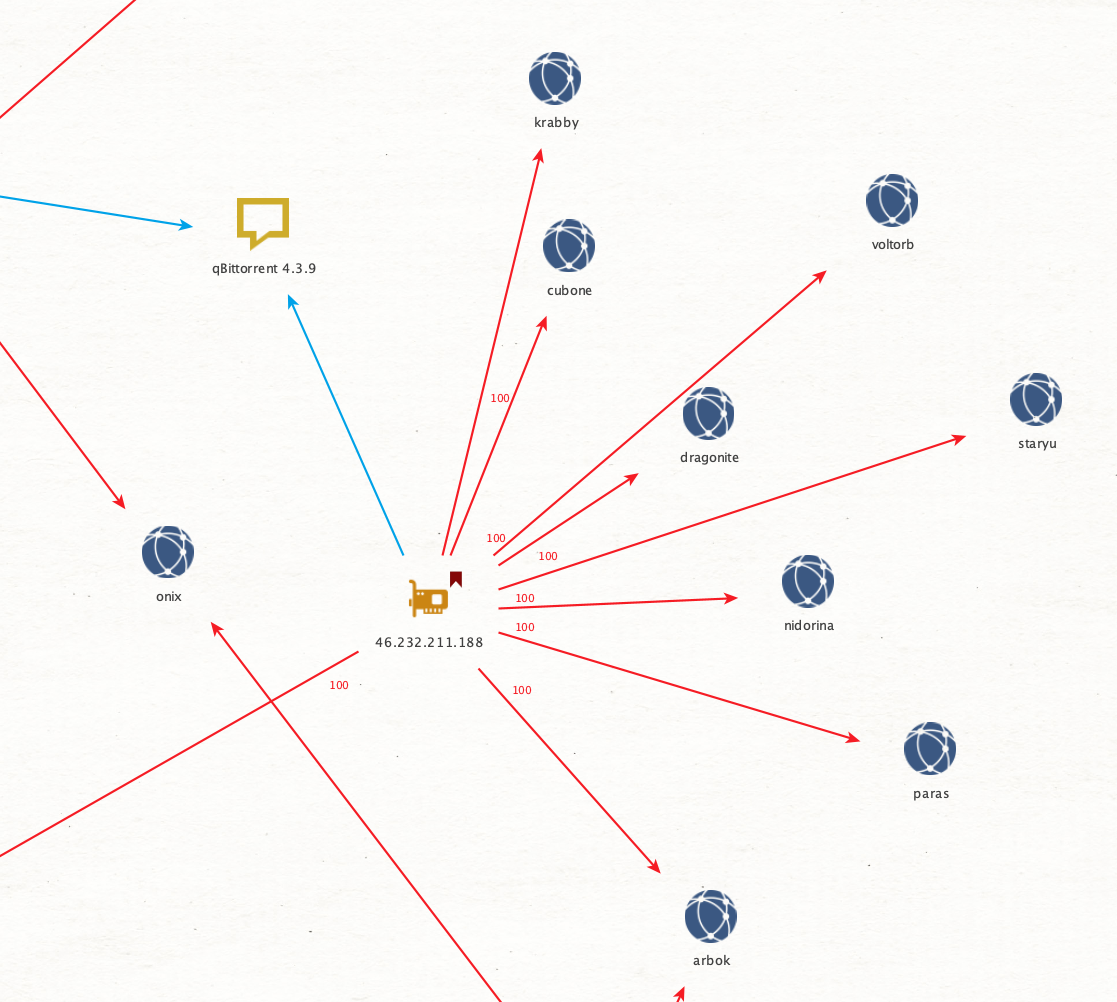

たとえば筆者が「オリジナル シーダー」とみなしたホストの大多数は、すべて Transmission 3.00 というクライアント文字列を使っていました。ここから彼らのアクティビティをさらにまとめることができます。一方、あまり見ないような特異なクライアント文字列を持つホスト (図 8 のホストなど) の場合、そのホストはほかの何らかの理由で全データをダウンロードしており、そのダウンロードが完了した状態と考えられます。

こうしたデータ ポイントを使えば、さほど興味を引かないピアはすばやくフィルタリングして除外できるので、より重要なピアに注意を振り向けられるようになります。

図 9 に示すこの個人は torrent ごとにクライアント文字列も変更しています。これは、筆者がピアリングした時点でたとえ大量のデータをシードしていたとしても、彼らはオリジナル シーダーではないという推測をさらに裏付けるものです。

データを確認し、上記のロジックを適用すれば、彼らが torrent を公開した後に遅れてデータ収集を始めたことに起因する前述の問題を一部解決できます。

合計すると、このデータセットからは、オリジナル シーダーである可能性が高いと思われる 5 つのホストと、将来シーダーになる可能性が高い 2 つのホストを特定できました。当然、ここからさらに掘り下げてみなくてはなりません。

めざせシード マスター!

シード グループ 1

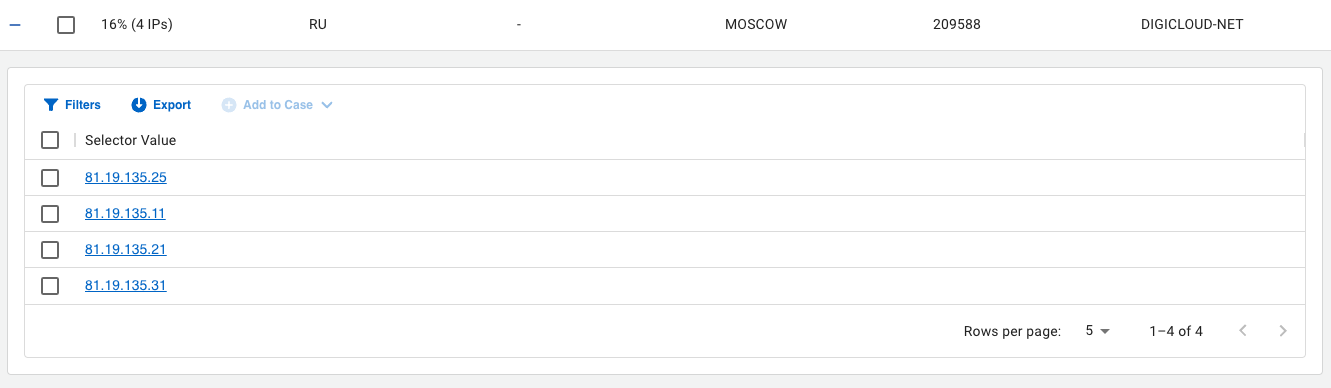

ただちに目を引いたパターンの 1 つは「IP アドレスのうち 3 つが同じネットワーク上にあるように見える」ということです。

- 81.19.135[.]21

- 81.19.135[.]25

- 81.19.135[.]31

これら 3 つの IP アドレスはすべて、VPS ホスティング会社である FlyServers が所有する AS 番号 209588 上の同じサブネット内に存在しています。これらの IP アドレスの地理的位置はモスクワ (ロシア) です。それぞれに興味深い特徴があり、それがこれらのアドレス間の結びつきを強め、アクターのコントロール配下にあることを強く匂わせていました。

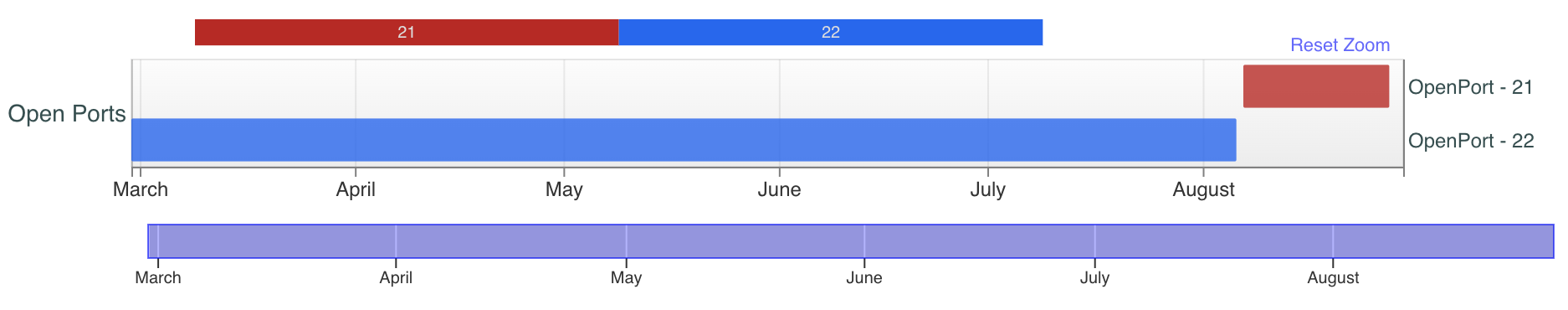

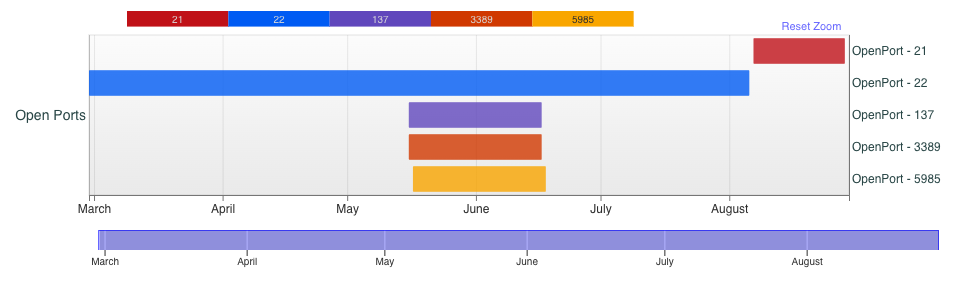

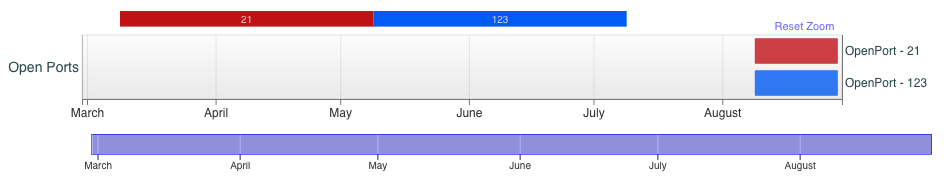

たとえば 図 10 と図 11 に示したパターンに注目してください。これは最初の 2 つの IP アドレスにおいて、いつからいつまで SSH と FTP が利用可能な状態だったかを示したものです。

第 4 オクテットが 21 の IP アドレスの SSH ポートは 2023 年 8 月 6 日に応答を停止し、2023 年 8 月 7 日に FTP ポートが応答を開始しました。第 4 オクテットが 25 の IP アドレスの SSH ポートは 2023 年 8 月 6 日に応答を停止し、同日に FTP ポートが応答を開始したことがわかります。

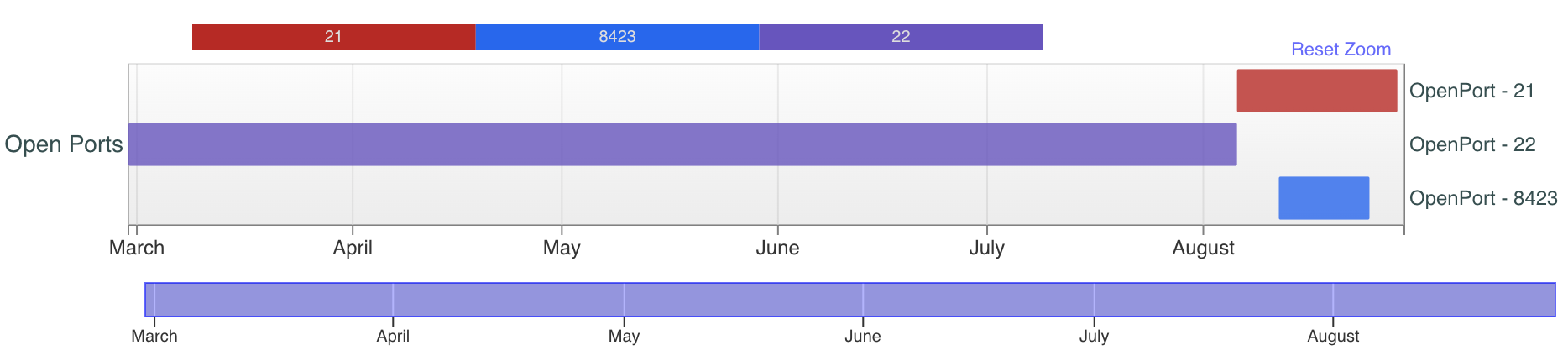

同様に、図 12 に示した第 4 オクテットが 31 の IP は、SSH については不明ですが FTP が 8 月 6 日にオープンしたことがわかります。

これらのサーバーは、

vsFTPd 3.0.3と

OpenSSH_8.4p1を稼働させています。第 4 オクテットが 25 の IP アドレスでは 8423/tcp が短期間確認されていることから、非標準ポートでの SSH 実行に移行したことがわかります。

これらのシード サーバーが実際に個別のエンティティであって、ある種の負荷分散サービスの背後にある同じマシンではないことを確認するため、vsFTPd が使っている TLS 証明書を調べてみました。するとこれらはすべて自己署名されていました。

- 81.19.135[.]21 = 44102.example.ru, valid from Aug 06 2023 22:49:51 GMT-0400

- 81.19.135[.]25 = 14868.example.ru, valid from Aug 05 2023 23:48:55 GMT-0400

- 81.19.135[.]31 = 33916.example.ru, valid from Aug 05 2023 23:48:08 GMT-0400

上記には証明書の発行日時も含めましたが、見てわかるとおり、これらの発行日時は互いにおよそ 1 時間くらいしか離れていません。このことから、CL0P はこれらのマシンを事前に準備しており、この準備は最初のマグネット リンクのリリースを計画する約 10 日前で、この配布方法に移行する意向を公表する 5 日前だったことがわかります。

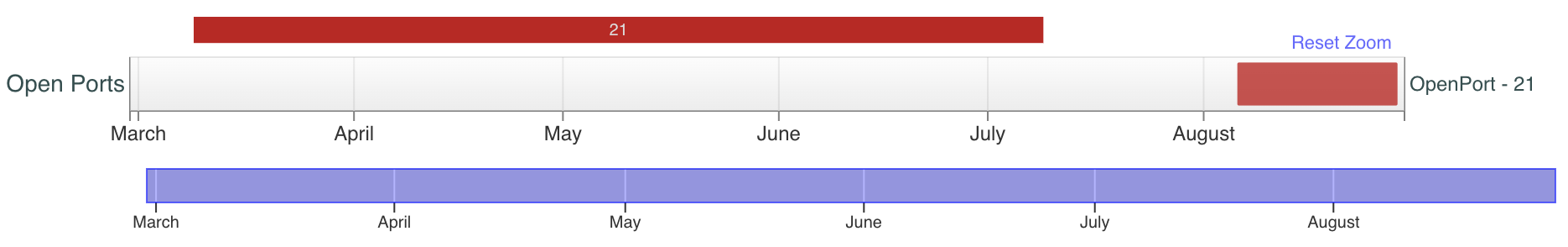

筆者はこれらのパターンを使ってさらに探索範囲を広げ、FTP の存在が観測されたもののなかでコモン ネーム (CN) 値に「example.ru」を 含む証明書を探しました。ここから、同じような特徴を持つもののピアリング情報にはまだ現れていない別のホスト (図 13) が同じサブネット内で特定されました。

このホストについても、2023 年 8 月 6 日に SSH ポートが確認できなくなり、2023 年 8 月 7 日に FTP ポートがアクティブになるという振る舞いがやはり確認できます。この振る舞いは観測されたほかのホストの特徴と一致しています。

- 81.19.135[.]11 = 43577.example.ru, valid from Aug 06 2023 23:03:31 GMT-0400

図 14 に示すように、このホストでは 2 か月前に Windows サービスが存在していたことも注目に値します。このことは、当該期間内にこの VPS が Windows から *nix ベースのマシンに再利用されたことを意味します。

彼らが盗んだデータ量ほどの膨大なデータをうまくホストするには、かなりのオーケストレーションが必要です。第 4 オクテットが 11 の IP アドレスは、さらに被害組織のファイルをホストするために準備されていたという可能性があります。

第 4 オクテットが 25 と 31 の 2 つの IP アドレスの場合、この公開プロセスの初期段階、つまり 8 月 15 日かその数日後には被害組織を記載していました。一方、第 4 オクテットが 21 の IP アドレスは 8 月 24 日から被害組織の公表に使われはじめ、観測された被害組織数はほかの IP アドレスのほぼ 4 倍となっています。これは単に筆者の観測能力の問題かもしれませんが、当該マシンはほかのマシンとは何かが違うことを意味しているのかもしれません。

シードグループ 2

もう 1 つ目につく IP アドレスについては、LinkedIn の Gary Warner 氏からも言及されていました。同氏も CL0P のシードについて同様の情報を確認しておられる方です。以下は Warner 氏の投稿の抜粋です。

Cl0p は .onion サーバー経由では盗んだデータを誰もダウンロードできないと判断して bittorrent の使用に移行しました。

もちろん、bittorrent を使用する場合の問題は、アクターが盗んだデータをどこに保管しているかが筒抜けになるということです。torrent にアクセスしたとき、大規模なデータ セットでそのデータの 100% を提供している IP アドレスが 1 つしかないなら、それはほぼ確実に犯罪者がファイルを提供するために取得したホストです。(小さなデータ セットの場合これは当てはまりません。それなら犯罪者はほかのユーザーがファイルを 100% 取得するまで少し待ち、元の場所を切断できるからです。)

いま完了率が「100%」になっているデータ セットがある主要な場所は次のとおりです。

95.215.0[.]76 = AS34665 Petersburg Internet, St. Petersburg Russia

(このホスティング会社は pindc[.]ru でサービスを提供しています)

この特定ゲームは「デッキに同名カードは 1 枚しか使えない」というハイランダー ルールが適用されると思いますので、私たちは後でジムで一戦まじえないといけないのかもしれません。

さて、この IP アドレス 95.215.0[.]76 (図 15) には、先のクラスターといくつかの類似点があります。具体的には、Transmission 3.00 という文字列をもつ Bittorrent クライアントが使われていること、そしてホスティング プロバイダーがまたべつのロシアの会社であることです。

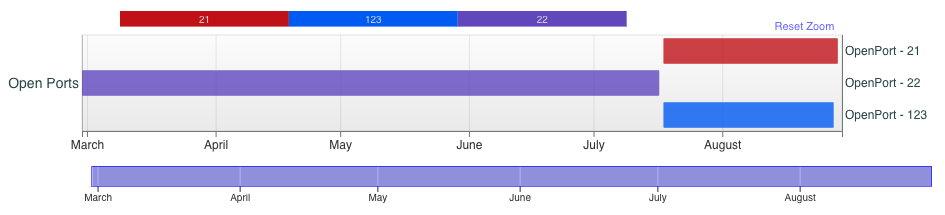

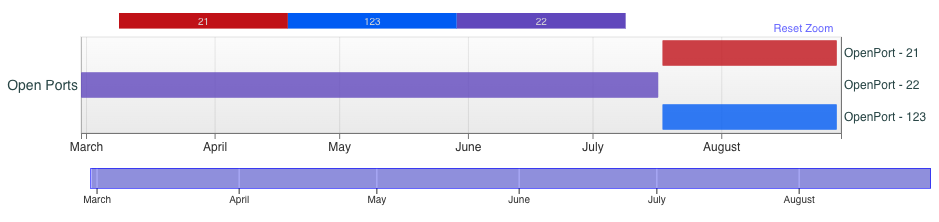

案の定、このシード サーバー (図 16) は、サービスとの関連でもほかのクラスターと似た振る舞いを示しています。ただしこのアクティビティは、ほかのクラスターのアクティビティのほぼ 1 か月前に発生しています。SSH サービスは 7 月 17 日まで稼働が観測され、FTP サービスは 7 月 18 日から現れました。

これはおそらくは古いマシンで、

ProFTPDというべつの種類のサービスを使って FTP をホストしています。同様に、この VPS はロシアのサンクトペテルブルクでホストされていて、Petersburg Internet Network (PIN) データセンターの AS 番号 34665 からアナウンスされています。

この IP アドレスは以下の SSH キーを IP アドレス 95.215.1[.]221 と共有しています。

ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBNos5CNsQHUKlXJSFDJKtPB/4FlkqW6R0crEQaONn3TJ2TICxQRUTh8DgITlLcidJf0pnn0zVMWwE6PsWDI3eZU=

筆者のコレクションでは、この IP アドレスはまだピアとして観測されていません。これが可視性の問題なのかそれともこのマシンがまだホスティングに使われていないからなのかはわかりません。この IP アドレスは SSH と FTP についてもやはり同じように注目すべき振る舞いをしています (図 17)。

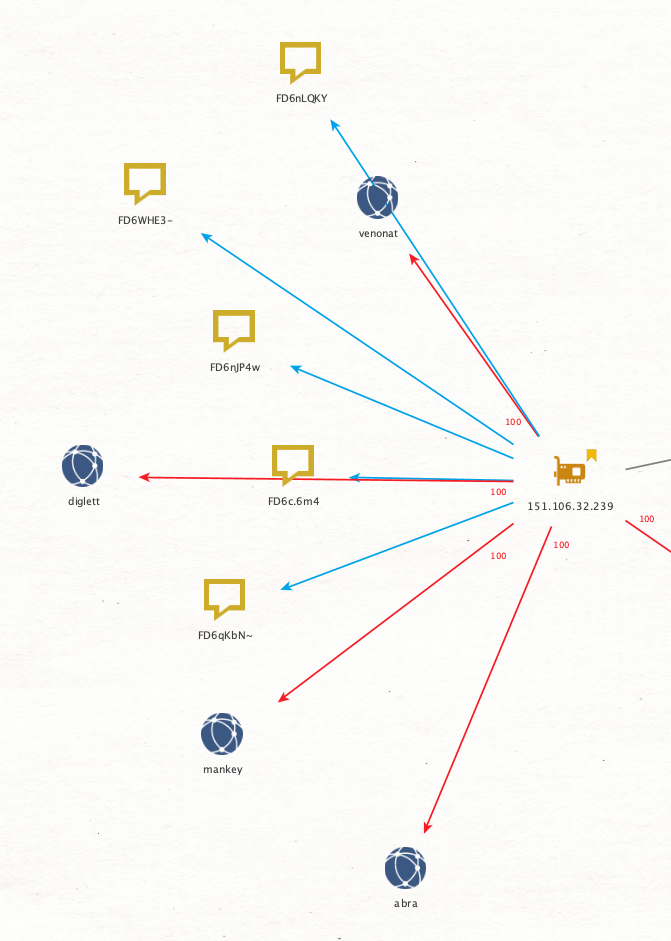

シードグループ 3

筆者が捕獲したほかのピアや IP アドレスにもこれらのパターンを適用してみると、92.118.36[.]111 (図 18) が目に止まりました。

このケースでは、Articuno に対し、1 本の torrent だけを、完了率 100% でシードしていることだけを観測しました。この IP アドレスはアムステルダムにあり、StreamHost の AS 番号 209132 からアナウンスされています。

この torrent は、Transmission 3.00 というクライアント文字列を使い、8 月 9 日から同様の FTP アクセスが可能になったという点が一致しています (図 19)。

最後に 1 点付け加えておくなら、この IP アドレスを検索しているとき偶然

AbuseIPDBのレポートに行きあたったのですが、ここに第 4 オクテットが 111 の次の 112 である IP についての報告がありました(図 20)。それによれば、この IP アドレスは、CL0P が 2023 年 6 月初旬、これらすべてのデータを窃取するさいに悪用した MOVEit 脆弱性をスキャンしていたことが報告されている IP アドレスでした。

![画像 20 は、IP アドレス 92.118.36[.]112 の不正行為のレポートのスクリーンショットです。This IP address has been reported a total of 203 times from 5 distinct sources. 92.118.36[.]112 was first reported on November 15, 2022, and the most recent report was two months ago. Old reports: the most recent abuse report for this IP addresses from two months ago. It is possible that this IP address is no longer involved in abusive activities. Reporter、Date、Comment、Categories という見出しをもつ表があります。Reporter はアメリカ出身で、ユーザー名は AdamCySec、Date は 2023 年 6 月 6 日になっており、Comment には MOVEit の脆弱性スキャンと記載されています。Categories には「Hacking」とあります。](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/09/word-image-130278-20-1.png)

関連性の有無は不明ですが、関連していないとすれば、興味深い偶然があったものです。

結論

こうしたリーク サイトの手法変遷を追跡・分析すれば、脅威アクターの思考パターンについてまたとない知見が得られます。アクターが抱える問題と、問題解決への取り組みを理解することで、さらなる分析と研究の機会にめぐまれます。

今回の場合は、調査の結果、ロシアにある少数のホスティング サーバーに盗まれた被害組織の膨大なデータが保存されていることが判明しました。今後数週間でさらに多くのことが起こると予測されます。

シード マシンの注視には常に価値があります。アクターの意識がべつのところに向いていれば、それが彼らのミスを招く絶好の環境をつくり、私たちに重要な手がかりをもたらしてくれるでしょう。

彼らのオペレーションについて言えば、この脅威アクターは FTP を利用して盗んだファイルをシード マシンに転送している可能性が高いことがわかっています。また、FTP サービスの稼働直前に、SSH アクセスの全体的な可視性が消えることもわかっています。これには複数の意味が考えられますが、最初に思い浮かぶのは、「彼らはマグネット リンクの公開よりずいぶん前に、盗んだデータを事前にサーバーにステージングしておいた可能性がある」ということです。

同様に、各シード マシンへの被害組織データの配布も彼らの公表スケジュールと一致していません。このことは、torrent 作成前に、これらのデータがマシン上にしばし保管されていたという理論に与するものです。この不一致は、個別の被害組織を同時に公表しつつ、別々のマシンからシードさせるという、シードの追跡回避に使われた技術なのかもしれません。

擱筆の前に、アクティビティ開始から 15 日後の 8 月 30 日の時点までに捕獲されたデータについて、追加の観測内容を提供しておきたいと思います。

オリジナル シーダーの総数は 5 台です。

- 81.19.135[.]21 (観測された被害組織: 20 社)

- 81.19.135[.]25 (観測された被害組織: 5 社)

- 81.19.135[.]31 (観測された被害組織: 6 社)

- 95.215.0[.]76 (観測された被害組織: 9 社)

- 92.118.36[.]111 (観測された被害組織: 1 社)

被害組織は観測されていないもののおそらくはシーダーと思われるものは合計 2 台です。

- 81.19.135[.]11

- 95.215.1[.]221

マグネット リンクの総数 (マグネット リンク 1 つにつき被害組織 1 つ): 192

成功した 100% ピアリングのログの総数: 146

接続したピアの総数: 115

シーダーの上位 5 つのピアリング クライアントは次のとおりです。

- qBittorrent 4.5.4 (9)

- Transmission 3.00 (7)

- qBittorrent 4.4.1 (4)

- Transmission 2.9.3 (4)

- µtorrent 3.6.0 (4)

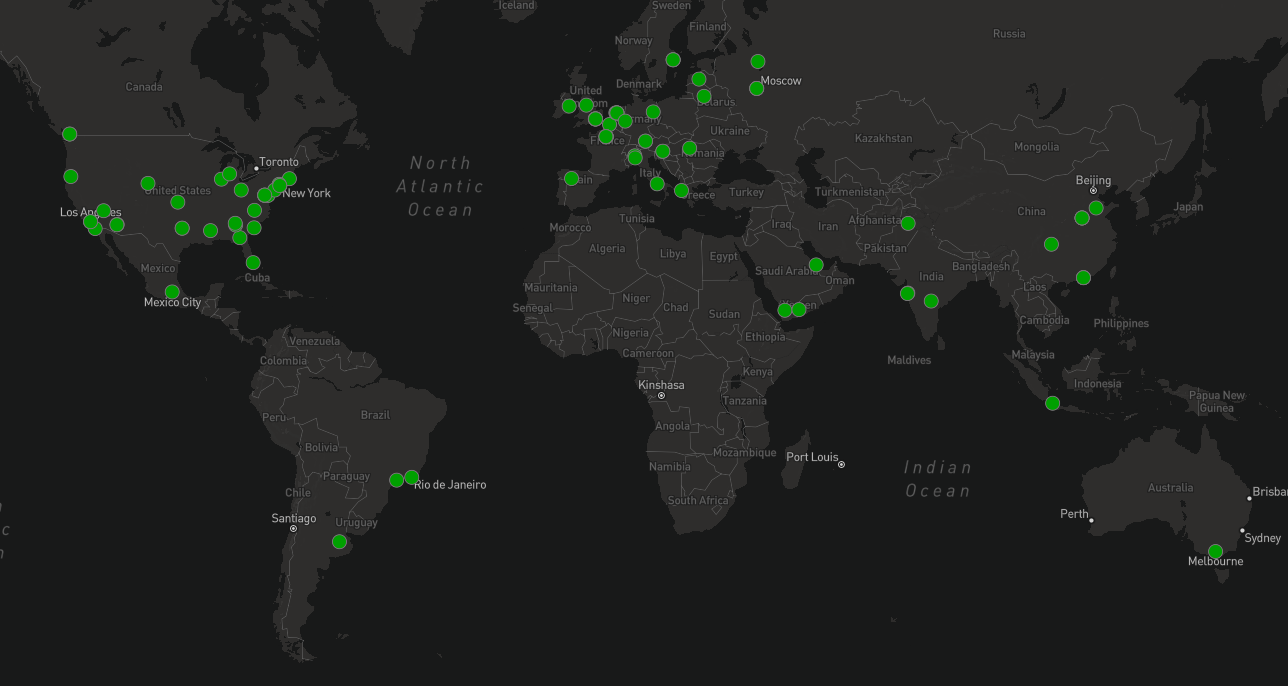

図 21 はピアの分布ですが、かなりグローバルに分布しています。

完了率 100% のシードを特定して切断する前に、すべてのファイル メタ データを取得することはできませんでしたが、観測した内容に関する統計を収集しました。

合計で、被害組織の 41 社 (筆者が観測したデータの 3 分の 1 以下) についてのみファイル データを受信しました。そのデータ量は合計で 1.1 TB を超えていました。筆者が観測した被害組織のなかでは、1 社の合計ファイル サイズが最大で 127 GB、最小で 2.8 MB、1 社あたりの平均は 31 GB でした。

さらに多くの被害組織が公開される予定です。CL0P はあらゆる脅威を駆使し、比較的安定してデータを公開しています。なお今回の喩えで言うところの「有名ポケモン」の torrent は、そうでないものと比べてずっと人気があります。身代金の支払いをしなかったとしても、さまざまな理由から自社のデータが注目商品であることを企業は認識しておく必要があります。その理由はどれも自社に資するものではなさそうです。

パロアルトネットワークスは、ファイル サンプルや IoC (侵害指標) をふくむ調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

保護と緩和策

パロアルトネットワークスのお客様には、弊社製品/サービスの保護・更新を通じて同脅威の特定・防御が提供されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

Cortex XDR / XSIAM

パロアルトネットワークスのお客様は Cortex XDR を通じ、CL0P ランサムウェアをはじめとするマルウェアからの保護を受けています。Cortex XDR と Cortex XSIAM エージェントも Behavioral Threat Protection (BTP) や Anti-Webshell Protection、複数の追加セキュリティ モジュールを使い、MOVEit の脆弱性に関連するエクスプロイト後のアクティビティからの保護を支援します。

くわえて、Cortex Analyticsは、エクスプロイト後のアクティビティの検出に役立つ複数の検出モデルを備え、Identity Analytics や Identity Threat Detection and Response (ITDR) モジュールによるそのほかの関連対策も備えています。

Cortex Xpanse

Cortex Xpanse をご利用のお客様は、攻撃対象領域ルール「MOVEit Transfer」を通じ、インターネットに公開されているアプリケーションのインスタンスを特定できます。このルールはすべてのお客様にご利用いただけます。これはデフォルトで有効になっています。

Cortex Xpanse は、MOVEit エクスポージャーの管理にフォーカスした新たなイベントや MOVEit Transfer に関連する追加の修復ガイダンスと脅威の詳細を Threat Response Center で公開しました。

すべての Cortex Xpanse の検出機能は、ASM モジュールをお持ちの XSIAM をご契約中のお客様もお使いいただけます。

2023-02-06 09:10 JST 英語版更新日 2023-01-11 11:34 PST の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得