概要

Unit 42クラウド脅威レポート2020年秋版では、Unit 42リサーチャーは主要なクラウド サービス プロバイダ(CSP)、つまり、Amazon Web Services (AWS)、Microsoft AzureおよびGoogle Cloudから入手したデータを使用して、世界的に最も一般的なタイプのアラートを明らかにしました。ポリシー違反は次の4つのカテゴリに分類されます。

- IDおよびアクセス管理(IAM)

- ロギング、バージョン管理、トレース

- 暗号化

- 公開されたシステムとサービス

IAMアラートデータとIAMの誤設定に関するオリジナルの調査については、レポート全文を参照してください。このブログでは、ロギング、暗号化、公開されたサービスの残り3つのカテゴリについて説明します。すべての調査は2020年5~8月に実施され、その対象地域は南北アメリカ、ヨーロッパ、中東およびアフリカ(EMEA)、日本およびアジア大洋州(JAPAC)地域に及びました。ただし、これらの調査結果は、CSPのカスタマーベース全体を代表するものではない場合があります。

調査結果の分析により、脆弱なセキュリティのベスト プラクティスに関する世界的に一般的な傾向がわかりました。たとえば、リサーチャーは、Azure StorageコンテナまたはAWS S3バケットを使用している世界的な組織のそれぞれ73%と71%がロギング機能を有効にしていないことを明らかにしました。AWSを使用している世界的な組織の63%は、そのS3バケットへの変更を追跡しておらず、S3バケット内で暗号化を有効にしている世界的な組織は33%にすぎません。これにより、S3バケット内のデータへのアクセスや操作を監視できない下地が組織に作られるため、不正なユーザーに対してこれらのS3バケット内のデータの機密性の保持を保証できなくなります。

ロギング、バージョン管理、トレース

Unit 42リサーチャーは、ストレージリソースでロギングが有効化されていないクラウド環境について詳細に説明してきました。ここでは、リサーチャーは、この継続するセキュリティ上の懸念を明らかにする重要なメトリクスをCSP別および地域別に示しています。

| AWSロギング、バージョン管理、トレース違反 | 南北アメリカ | ヨーロッパ/中東/アフリカ | 日本を含むアジア太平洋 | 世界平均 |

| ロギングが有効化されていないAWS S3バケット | 70% | 77% | 74% | 71% |

| AWS S3オブジェクトバージョン管理が無効化 | 62% | 70% | 68% | 63% |

| トレースが有効化されていないAWS Lambdaの機能 | 53% | 56% | 62% | 54% |

| Azureロギング違反 | 南北アメリカ | ヨーロッパ/中東/アフリカ | 日本を含むアジア太平洋 | 世界平均 |

| ロギングが有効化されていないAzure Blob Storage | 74% | 74% | 67% | 73% |

一部の地域のパフォーマンスは他の地域よりも優れていますが、Unit 42リサーチャーは、どの地域も許容できるログ パフォーマンスの想定基準に達しなかったことに目を向けさせることが重要であると考えています。Center for Internet Security (CIS)は、各クラウド サービス プロバイダに加え、個々のアプリケーションについて基準を確立しました。この基準で、ロギング、バージョン管理、サーバレストレース機能を提供するための要件に対応しています。

- EMEAの組織は、AWS S3バケット内でロギングとバージョン管理を有効化できない(それぞれ77%と73%)ことに最も苦労していました。JAPACの組織が僅差の74%と68%でEMEAに続きました。S3バケットなどのストレージリソース内でロギングを有効化できないため、これらの組織は、不正なアクセスは言うまでもなく、こうしたリソースに対する許可されたアクセスを識別することができません。

- 組織はAzure Blob Storageロギングについても同様に苦労していました。EMEAおよび南北アメリカの組織は、Azure Blob Storageのベスト プラクティスの実装を好まず、両地域の組織の74%がストレージアカウントのロギングを有効にしていません。JAPACのパフォーマンスはこれよりも若干良く、Azure Blob Storageのロギングを有効化していない組織は67%のみでした。

- 世界の組織の63%がAWS S3バケット内のデータに対するどの変更も追跡していません。この追跡を、業界ではバージョン管理と呼んでいます。そのため、これらの組織はこれらのリソース内に格納されているデータの整合性を証明できません。ロギングとバージョン管理を有効化しないときの最悪のシナリオは、悪意のある攻撃者がストレージリソースに侵入し、製品ソースコードを配置し、悪意のあるリモートアクセス型のトロイの木馬(RAT)コードを使ってそのコードを感染させるものです。これは、今後ソースコードをどのように使用しても発生する可能性があります。悪意のある攻撃者は、社内またはクライアント環境に関わらず、そのコードを使用する任意の製品システムにアクセスできることから、サプライチェーン攻撃の成功につながる可能性があります。さらに、ロギングを適切に有効化すると、このシナリオを非常に高い確率で検出し、排除することができるようになります。

- JAPACの組織の62%は、AWS Lambdaサーバレス関数の機能をトレースできませんでした。トレースはサーバレス関数の動作を監視するプロセスです。トレースが無効な場合、これらのサーバレス関数が侵害されると、セキュリティチームは、侵害後にどのような対応を取るのか、また、関数がどのような追加動作を行うのか判断できなくなります。

暗号化

クラウドプラットフォームは、仮想マシン(VM)インスタンスとストレージサービスの両方に暗号化機能を提供します。すべてのCSPはストレージリソース向けに暗号化機能を提供していますが、Google CloudとAzureの両方で、ストレージリソースの暗号化がデフォルトで有効になっていることに注意してください。AWSでは、導入されている各ストレージリソースの暗号化機能の有効化と設定をユーザーが行う必要があります。

| 暗号化違反 | 南北アメリカ | ヨーロッパ/中東/アフリカ | 日本を含むアジア太平洋 | 世界平均 |

| AWS S3バケットにサーバー側の暗号化がない | 66% | 73% | 72% | 67% |

| AWS Elastic Block Store (EBS)のボリュームが暗号化されていない | 63% | 67% | 74% | 65% |

EMEAの組織は暗号化されていないS3バケットの割合が73%と最も高く、JAPACと南北アメリカの割合はそれぞれ72%と66%でした。

AWS EBSインスタンスについては、JAPACの組織の暗号化違反の割合が74%と最も高く、続いてEMEAが67%、南北アメリカが63%と続いています。

暗号化を使用すると、組織は、不正なユーザーによる機密性が高い社内データの閲覧を防ぐことにより、データの機密性を確保できるようになります。暗号化は、310万件の患者の医療記録とサイバーセキュリティ企業、大学および保険会社から最近漏洩した550万件のファイルの公開阻止に役立ちました。

CPSから提供されるデフォルトの暗号化オプションに加え、Unit 42リサーチャーは、データセキュリティ要件が高いワークロードに対し、組織が独自のプライベート暗号化キーの使用を検討することを強く推奨しています。

公開されたシステムとサービス

クラウド環境へのアクセスはデジタル変革にとって重要です。そのため、セキュリティ管理を導入し、基本のネットワーク接続経路のみを公開する一方、不必要なサービスやシステムをインターネットで使用できないようにする必要があります。Unit 42リサーチャーは、最近のCTRのSSH (ポート22)およびRDP (ポート3389)の公開を追跡してきました。

| 公開されたシステムまたはサービス違反 | 南北アメリカ | ヨーロッパ/中東/アフリカ | 日本を含むアジア太平洋 | 世界平均 |

| AWSセキュリティグループがSSHポート(22)へのインターネットトラフィックを許可 | 54% | 57% | 52% | 55% |

| Azure Network Security Group (NSG)がSSHポート(22)へのインターネットトラフィックを許可 | 49% | 55% | 28% | 48% |

| Google CloudファイアウォールルールがSSHポート(SS)へのインターネットトラフィックを許可 | 39% | 52% | 45% | 41% |

| 公開されたシステムとサービス違反 | 南北アメリカ | ヨーロッパ/中東/アフリカ | 日本を含むアジア太平洋 | 世界平均 |

| AWSセキュリティグループがRDPポート(3389)へのインターネットトラフィックを許可 | 36% | 36% | 32% | 36% |

| Azure Network Security Group (NSG)がRDPポート(3389)へのインターネットトラフィックを許可 | 46% | 46% | 42% | 45% |

| Google CloudファイアウォールルールがRDPポート(3389)へのインターネットトラフィックを許可 | 32% | 38% | 35% | 34% |

SSHとRDPの公開は、現在、世界的に下降傾向にあります。つまり、これまでのCTRと比べて、より多くの組織がインターネットへの公開をブロックまたは少なくとも制限していることを意味します。しかし、分析によると、EMEAの組織は南北アメリカやJAPACの組織よりも頻繁にSSHサービスやRDPサービスを公開しています。2018年のオライリーのEvolving Data Infrastructureレポートでは、自身が「高度なクラウドユーザー」であると思っているヨーロッパの組織は24%のみであることがわかりました。従業員のスキルと才能の欠如が、このように考える主要因であると指摘されています。

- AWSを使用するEMEAの組織の57%がSSHを公開しています。また、Azureを使用する組織の55%が、Google Cloudを使用する組織の52%がSSHを公開しています。

- Azure環境を使用するEMEAの組織の46%がRDPを公開し、Google CloudまたはAWSを使用するEMEAの組織のそれぞれ38%と36%がRDPを公開しています。

| ネットワークトラフィック制限 | 南北アメリカ | ヨーロッパ/中東/アフリカ | 日本を含むアジア太平洋 | 世界平均 |

| クラウド環境への制限のないインバウンド ネットワーク トラフィック | 38% | 39% | 37% | 38% |

さらに、Unit 42リサーチャーは、EMEAの組織の39%がそのクラウド環境への制限のないインバウンド ネットワーク トラフィックを許可している一方、南北アメリカとJAPACの組織のそれぞれ38%と37%がこのトラフィックを許可していることを明らかにしました。許可する環境へのトラフィックの種類を制限しないと、組織のセキュリティ状況が不必要に拡大されるので、サービスやシステムが公開されることになります。

パスワード認証の使用が設定されている場合、SSHが攻撃者の標的になることがよくあります。パスワード認証は正当な管理者がシステムの管理に使用するツールでもあることから、これにより、侵入時の障壁が低くなる可能性があります。SSH接続を保護するために、すべてのSSH対応システムについて、DevOpsチームは公開鍵の認証機能(RSA、ECDSAまたはEd25519の鍵ペア)を使用する必要があります。ネットワークベースの保護を既知のSSH攻撃テクニックの阻止に利用することも必要です。

RDPはポート3389を経由して動作し、SSHと同様に、Windows環境をリモートで管理するために使用されます。Unit 42リサーチャーは、RDPをパブリックインターネットに直接公開しないことを強く推奨します。現在では、Azure Bastionなどの代替方法が数多く存在します。Azure Bastionはマイクロソフトが提供するPlatform as a Service (PaaS)です。VMのパブリックIPアドレスを直接公開することなく、Azure VMへの接続を提供します。

過去のレポートのトレンドデータ

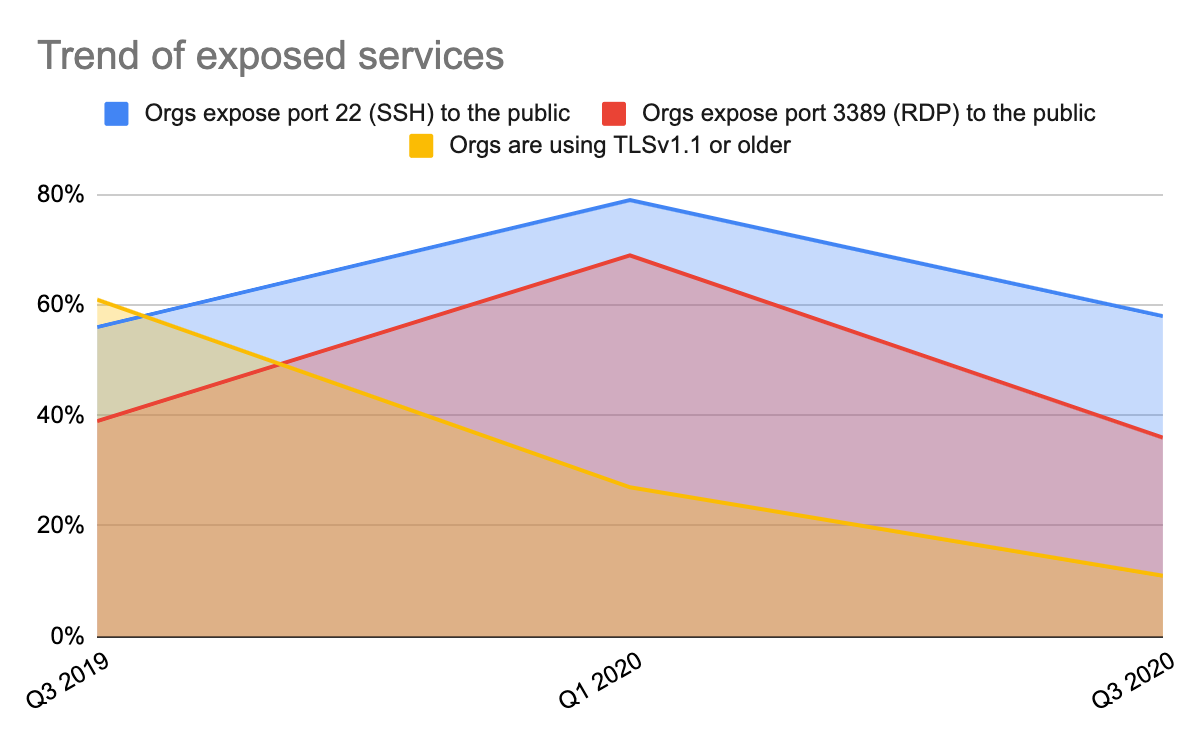

Unit 42 クラウド脅威レポート: 2020年春版で、Unit 42リサーチャーはSSHサービスやRDPサービスを公開した組織の割合、およびネットワークトラフィック要件にTLS v1.1をいまだ使用している組織の割合の傾向に注目し始めました。下記のグラフからは、これらの各カテゴリの発生件数が2020年2月以降著しく減少していることがわかります。このメトリックの追跡を開始して以降、TLS v1.1の使用は一貫して減少傾向にありますが、SSHサービスやRDPサービスの公開は全体としては横這いで、SSHを公開している組織は60%弱、RDPを公開している組織は39%弱のレベルを維持しています。

結論

ロギング、バージョン管理、トレース操作から得たこのデータは、ネットワークを監視し、サイバー攻撃から防御するために必要な情報をセキュリティの専門家にもたらします。CISは、「レコードのロギングを保護および完了しないと、攻撃は永遠に気づかれず、特定のダメージを受けて取り返しがつかなくなる場合があります」という主張をベースに、ロギングに取り組んできました。

クラウド環境の攻撃対象領域を最小化するため、組織はいくつかの対応策を実施する必要があります。

- CISガイドラインに順守したロギング操作を確保する

- データ処理またはデータ ストレージ リソース暗号化メカニズムが必要である

- インターネットに公開されるシステムとサービスの数を制限する

これらの推奨事項に従うと、管理性に優れた防御しやすいクラウド環境を実現できます。

Prisma Cloudは、誤設定、脆弱、または無防備なクラウドリソースの導入からクラウド環境を保護するための包括的なソリューションを提供します。堅牢な一連のセキュリティ保護メカニズムとインテリジェンスを利用することにより、パロアルトネットワークスは、クラウドで稼働する組織にその環境に対する独自の視点をもたらします。

詳細な調査および組織に実装するベスト プラクティスについては、Unit 42クラウド脅威レポート2020年秋版を参照してください。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得