概要

インターネットユーザーは、ドメイン名によってブランドやサービス、専門家、個人Webサイトを探します。一方サイバー犯罪者は、既存のドメインやブランドに関連しているかのように見える名前を登録することで、ユーザーの間違いに付け込むことで、インターネットでドメイン名が果たす重要な役割を悪用します。こうした行為を「サイバースクワッティング」と呼びます。ドメインのスクワッティング(不法占拠)の目的は、標的ブランド(Netflixなど)がこれらのドメイン名(netflix-payments[.]comなど)を所有していると信じさせることでユーザーを惑わせ、ユーザーの入力ミス(WhatsAppのつもりでwhatsalpp[.]comと入力するなど)を利用することにあります。サイバースクワッティングは必ずしもユーザーに対する悪意をもつものばかりではありませんが、米国では違法であり[1]、またスクワッティングドメインは多くの場合、攻撃に利用または目的を変えて再利用されています。

パロアルトネットワークスのスクワッティング検出システムは、2019年12月に13,857件のスクワッティングドメインが登録されたことを検出しました。平均で1日に450件です。その内、2,595件(18.59%)のスクワッティングドメイン名が悪質なものであり、多くはマルウェアを拡散させるか、フィッシング攻撃を行うものです。また、調査対象の5,104件(36.57%)のスクワッティングドメインは、アクセスしてくるユーザーに高いリスクをもたらすものでした。つまり、ドメイン内に悪意のあるURLとの関連性の証拠があるか、防弾ホスティングを使用しているものです。

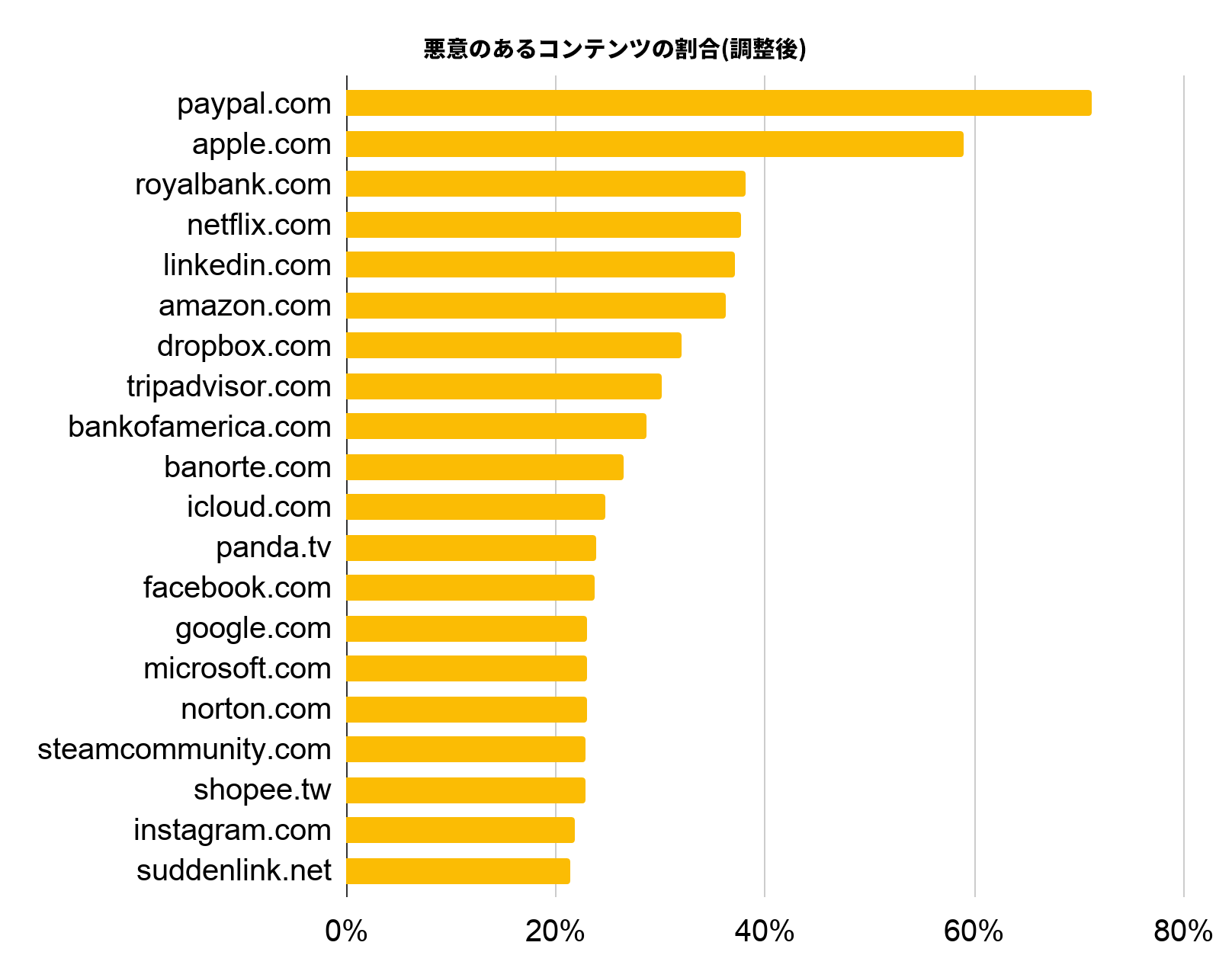

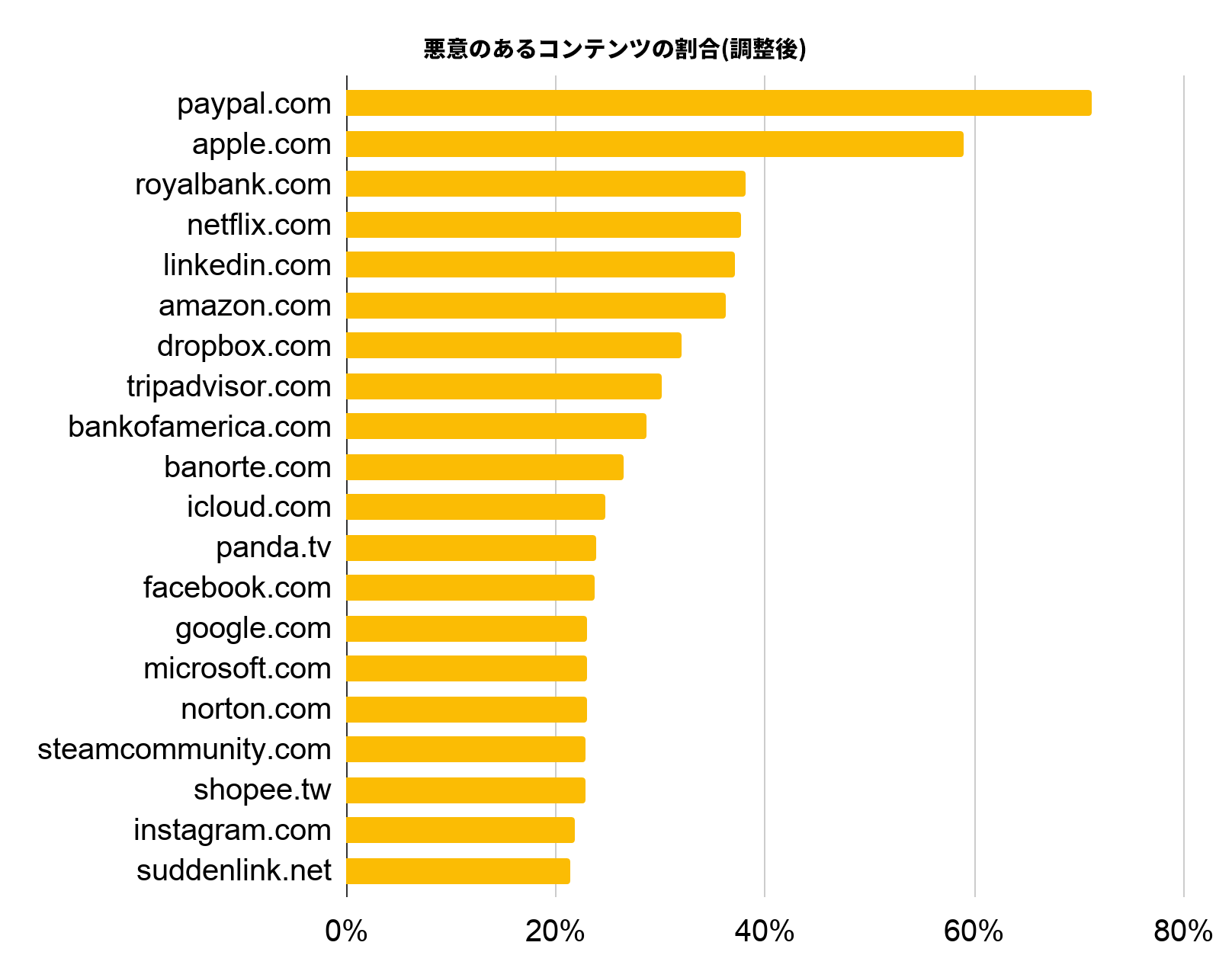

パロアルトネットワークス脅威インテリジェンスチームUnit 42は、は調整後の「悪質率」(対象が悪意のあるコンテンツである割合)に基づいて、2019年12月に最も悪用された上位20件のドメインもランク付けしました。つまり、多数のスクワッティングドメインの標的となったドメインや、これらスクワッティングドメインが悪質であると確認されたドメインのランキングです。この結果、ドメインスクワッター(不法占拠者)は、大手の検索エンジンやソーシャルメディア、金融、ショッピング、銀行のWebサイトなどの収益性の高い標的を好むことがわかりました。これらのサイトへのアクセス時には、ユーザーはたいてい機密情報を共有することに抵抗がありません。このため、ユーザーが騙されてスクワッティングドメインにアクセスした場合、機密情報や金銭を窃取するフィッシングや詐欺のリスクにさらされることになります。

2019年12月から現在まで、以下のようなさまざまな目的を持つ多様な悪意のあるドメインが検出されました。

- フィッシング: 電子メールの認証情報やATMの暗証番号など、機密情報を盗むために顧客を標的とした、Wells Fargoを模倣したドメイン(secure-wellsfargo[.]org)。また、特にインドのモバイルユーザーを標的とし、ユーザーの認証情報を盗むことを目的とした、Amazonを模倣したドメイン(amazon-india[.]online)。

- マルウェアの拡散: クレジットカード情報を盗み出すAzorultマルウェアをホスティングする、Samsungを模倣したドメイン(samsungeblyaiphone[.]com)。

- コマンド&コントロール(C2): C2攻撃の実行によりネットワーク全体の支配を試みる、Microsoftを模倣したドメイン(microsoft-store-drm-server[.]comおよびmicrosoft-sback-server[.]com)。

- 自動課金詐欺: 被害者からの金銭窃取を目的とするNetflixを模倣した複数のフィッシングサイト(netflixbrazilcovid[.]comなど)。最初は少額の初回支払い金でのダイエット薬などの商品の定期購入が提示され、プロモーション期間後にユーザーが契約をキャンセルしないと、さらに高い金額(通常は50~100ドル)がクレジットカードに請求されます。

- 潜在的に迷惑なプログラム(PUP): スパイウェア、アドウェア、ブラウザ拡張機能などのPUPを拡散させる、Walmart(walrmart44[.]com)およびSamsung(samsungpr0mo[.]online)を模倣したドメイン。通常、ブラウザのデフォルトページの変更や、ブラウザの乗っ取りによる広告の挿入など、不要な変更を実行します。ちなみに、このSamsungドメインは、オーストラリアの正当な教育ニュースWebサイトのように見えます。

- テクニカルサポート詐欺:ユーザーを脅かして、偽のカスタマーサポートへの支払いを行わせようとする、Microsoftを模倣したドメイン(microsoft-alert[.]clubなど)。

- 特典詐欺: 無料の商品や金銭などの特典によってユーザーをだます、Facebookを模倣したドメイン(facebookwinners2020[.]com)。特典を受け取るには、ユーザーは誕生日、電話番号、職業、収入などの個人情報をフォームに記入する必要があります。

- ドメインパーキング: RBC Royal Bankを模倣したドメイン(rbyroyalbank[.]com)。そのサイトにアクセスし、広告をクリックしたユーザーの数に応じて利益を生み出す、人気のパーキングサービスであるParkingCrewを利用しています。

私たちは、タイポスクワッティング、コンボスクワッティング、レベルスクワッティング、ビットスクワッティング、ホモグラフスクワッティング(すべて後述)などのドメインスクワッティング手法について調査しました。悪意のある攻撃者はこれらの手法を使用して、マルウェアを拡散し、詐欺やフィッシング詐欺活動を実行します。

スクワッティングドメインを検出するために、パロアルトネットワークスは、新たに登録されたドメインおよびパッシブDNS (pDNS)データからの新たな活動を捕捉する自動化システムを開発しました。悪質ないし疑わしいスクワッティングドメインを特定し、適切なカテゴリ(フィッシング、マルウェア、C2、グレイウェアなど)に分類します。これらのカテゴリに分類されたドメインからの保護は、URLフィルタリングおよびDNSセキュリティなどの複数のパロアルトネットワークスのセキュリティサブスクリプションで提供されています。

企業はこれらのドメインからのトラフィックを綿密に監視してブロックすることが推奨されます。また消費者は、ドメイン名を正しく入力していることを確認し、サイトに入る前にそのドメイン所有者が信頼できるかどうかを再確認するべきです。その他の助言については、サイバー攻撃に対する防御方法に関するこちらの記事を参照してください。

スクワッティング手法

タイポスクワッティングは、最も一般的なドメイン登録の悪用手法の1つです。タイポスクワッティングでは、ターゲットドメイン名(たとえばwhatsapp[.]com)をスペルミスしたもの(whatsalpp[.]comなど)を意図的に登録して、ユーザーの入力ミスを利用するか、正しいターゲットドメインにアクセスしているとユーザーに信じ込ませます。最も多く見られるタイポスクワッティング手法では、最も一般的で見落とされることが多いユーザーミスである、元のドメインと1編集距離(二つの文字列がどの程度異なっているかを示す距離のこと)だけ異なる名前を登録します。詳細については、タイポスクワッティングの規模および悪意のある用途に関する学術研究論文を参照してください。

コンボスクワッティングも、広く使用されているドメイン登録の悪用手法で、よく知られている商標を、「security」、「payment」、「verification」などの単語と組み合わせるというものです。netflix-payments[.]comのようなコンボスクワッティングドメインは、詐欺Webサイトや、標的となっている商標により管理されているWebコンテンツにアクセスしているとユーザーに信じさせるソーシャルエンジニアリング攻撃のフィッシング電子メールで多く使用されています。詳細については、コンボスクワッティングについての長期調査に関するこちらの学術論文を参照してください。

ホモグラフスクワッティングドメインでは、Unicode文字の使用が許可されている国際化ドメイン名(IDN)を悪用します(microsofŧ[.]comなど)。攻撃者は通常、ターゲットドメイン内の1つまたは複数の文字を、別の言語からの視覚的に似た文字で置き換えます。このようなドメインは、ターゲットとまったく見分けが付かない場合もあります。たとえばapple.comの場合は、英語の文字「a」(U+0061)がキリル文字「а」(U+0430)で置き換えられています。詳細については、IDNに関する学術論文を参照してください。

サウンドスクワッティングドメインでは、異形同音異義語、つまり音が同じ単語(weatherとwhetherなど)を悪用します。攻撃者は、forever21[.]comに対して4ever21[.]comなど、よく知られているドメインの同音の異形を登録します。SiriやGoogleアシスタントなどのテキスト音声合成ソフトウェアが普及するにつれ、より多くのユーザーがサウンドスクワッティングドメインの悪用の被害に遭いやすくなります。詳細については、サウンドスクワッティングに関する学術論文を参照してください。

ビットスクワッティングドメインには、正規のターゲットドメイン(microsoft[.]com)内の文字と1ビット異なる文字が含まれます(micposoft[.]comなど)。ビットスクワッティングでは、攻撃者はドメイン名が一時的に格納されているメモリ内でハードウェアエラーによりランダムなビット反転が発生する可能性を利用します。この場合、ユーザーが正しいドメイン名を入力しても、悪意のあるドメインに誘導される可能性があります。このようなハードウェアエラーは通常まれですが、ある学術研究論文では、ビットスクワッティングが実際に脅威であることが示されています。

レベルスクワッティングドメインには、safety.microsoft.com.mdmfmztwjj.l6kan7uf04p102xmpq[.]bidのように、標的となったブランドのドメイン名がサブドメインとして含まれています。この例では、フィッシング攻撃の被害者は、実際には攻撃者のWebサイトにアクセスしているのに、safety.microsoft.comにアクセスしていると思い込む可能性があります。ブラウザのアドレスバーにドメイン名全体が表示されない可能性があるため、この攻撃は特にモバイルユーザーに対して懸念されます。詳細については、レベルスクワッティングドメインの包括的研究に関するこの学術論文を参照してください。

さまざまなスクワッティング手法の検出

私たちは字句解析を使用して、パロアルトネットワークスの新たに登録されたドメイン(NRD)およびpDNSフィードから、スクワッティングドメインの候補を検出しています。弊社のターゲットドメインのリストは、一般的に広く知られているドメインと、ショッピングやビジネスなどの特定のカテゴリで広く知られているドメインの両方を含みます。前述のようなターゲットドメインに対するスクワッティングの変形を生成し、弊社のNRDフィードおよびpDNSのホスト名と照らし合わせます。さらに、毎週収集されたNRDを確認し、登録活動が既知のブランドを標的としているかどうかを調べます。最初の検出段階に続いて、WHOISデータを使用して防護登録を除外し、ヒューリスティックルールに基づく分類機能を使用して実際にスクワッティングドメインであるドメインを特定します。

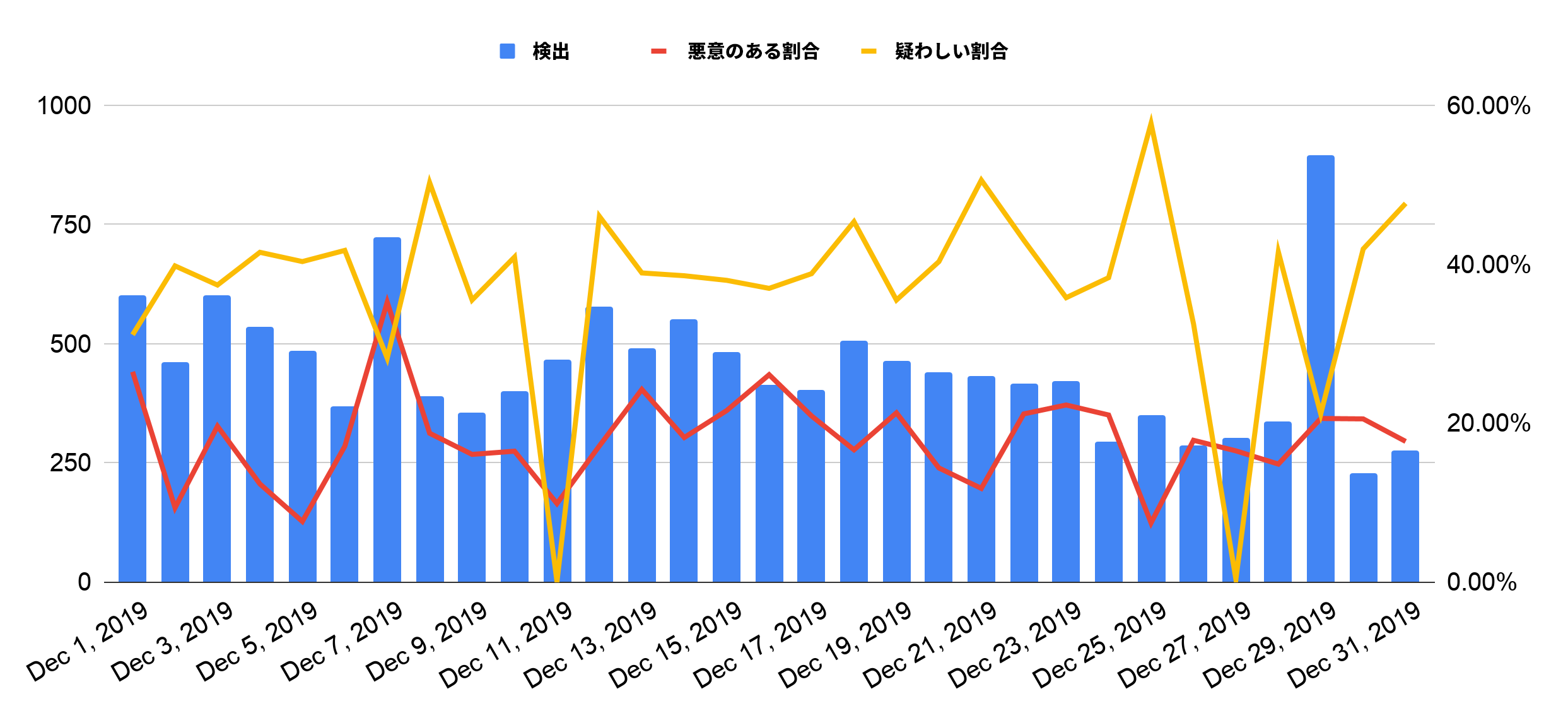

図1は、2019年12月の1日あたりの検出統計を示しています。この期間に、13,857件(1日あたり450件未満)のスクワッティングドメインが検出されました。それ以降、毎日の検出数は200~900の間で変動しています。これらのドメインがどのように悪用されているかを把握するために、私たちはURLフィルタリングを使用して分類しています。マルウェアまたはフィッシングの拡散に関与しているか、コマンド&コントロール(C2)通信に使用されている場合は、そのドメイン名は「悪意があるもの(悪質)」と分類されます。また、グレイウェア、パーク、疑わしい、不十分なコンテンツ、および高リスクと類別されたドメインは「疑わしいもの」(疑いあり)と分類されます。13,857件のスクワッティングドメインの平均悪質率は18.59% (2,595)であり、平均疑いあり率は36.57% (5,104)でした。

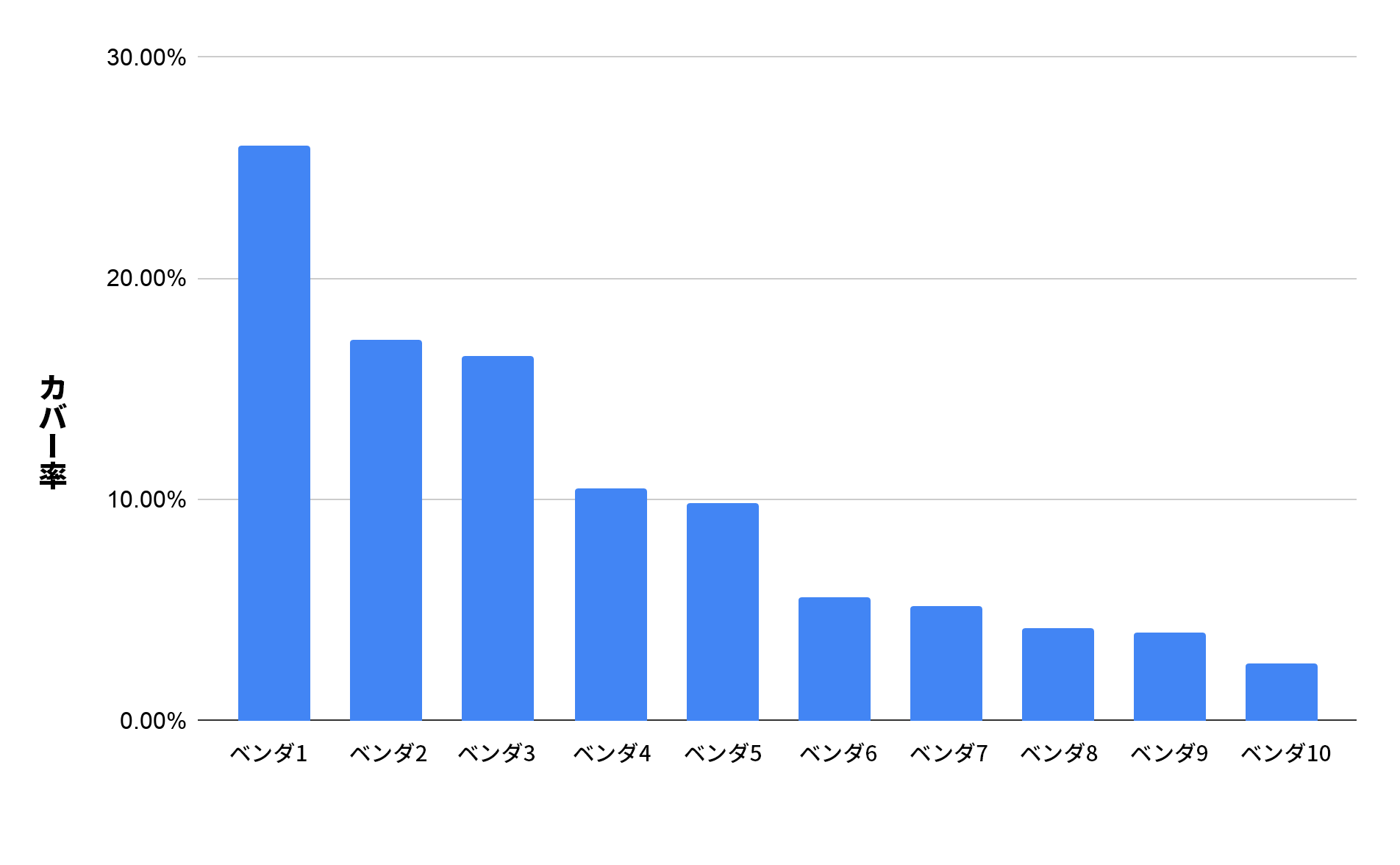

次に、検出されたスクワッティングドメインを、VirusTotalで使用されているベンダと比較します。検出の遅延を考慮し、悪意のあるスクワッティングドメインがVirusTotalで検出されるまでに10日間の猶予期間を設けました。図2は、上位10社のベンダにより、これらの悪意があるか高リスクのドメインがどれだけ検出されたかを示しています。最も優れたベンダでは、弊社で検出した悪意があるか高リスクのスクワッティングドメインの約25%を検出しています。一方、その他のベンダは弊社の検出数の20%未満しか検出していません。また、悪意があるか高リスクのスクワッティングドメインの55%は、いずれのベンダによっても検出されていませんでした。

ドメイン スクワッティング エコシステム

私たちは悪質なインフラストラクチャ ホットスポットを特定するために、タイポスクワッターが活動に使用する特定のネットワーク要素およびエンティティを調査しました。特に、ドメインスクワッターにより使用されている、よく知られたレジストラ、ネームサービス、自律システム、および認証局を調べました。

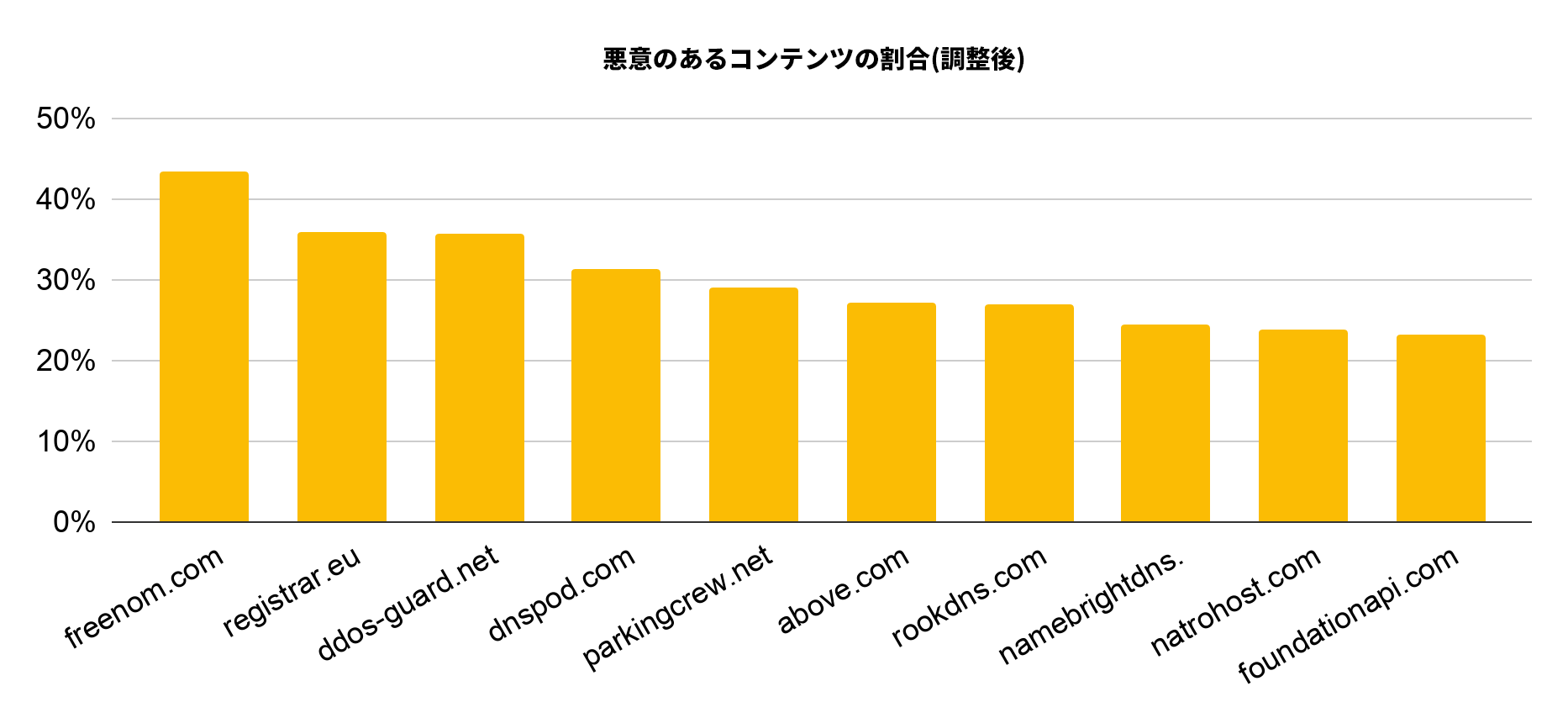

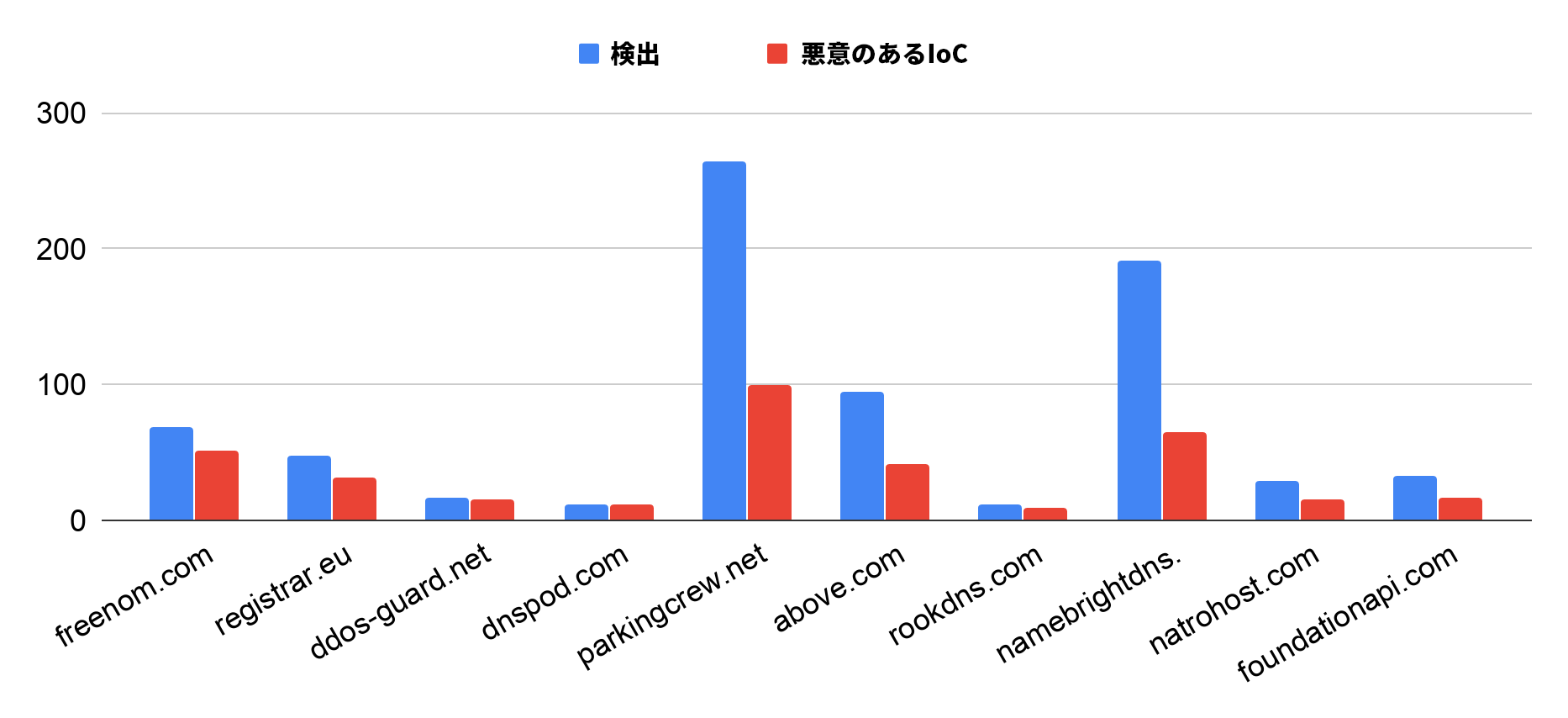

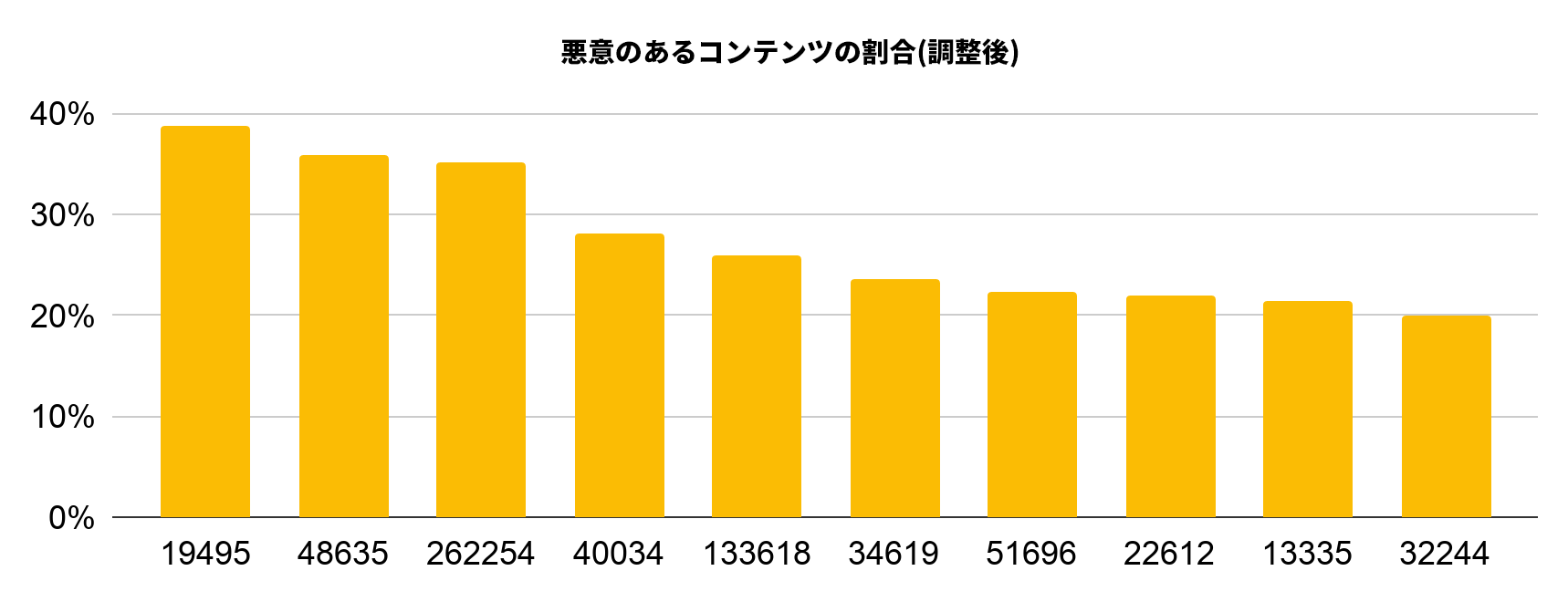

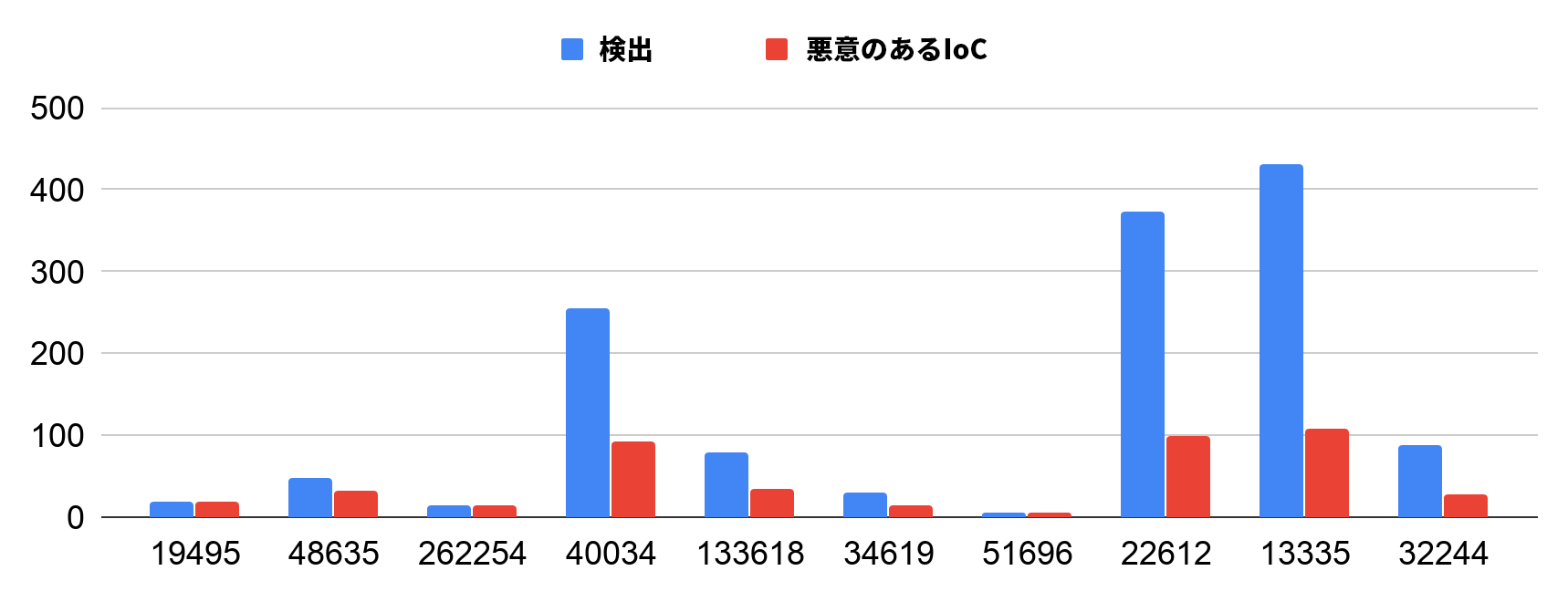

以下の各グラフでは、スクワッティングの検出数はドメインスクワッターによる人気度を反映し、悪質IOC率はユーザーに対する脅威度を表しているものと見なしました。この2つのメトリックを組み合わせることにより、各エンティティの調整悪質率を算出しました。したがって、高い調整悪質率は、そのエンティティが多くのスクワッティングドメインの標的となっているか、またはこれらのスクワッティングドメインの大半が悪質であることを意味します。

最も悪用されているドメイン上位20

ドメインスクワッターは、よく知られていて、収益性の高い標的を好みます。図3は、最も悪用されているドメイン上位20件を示しています。これらの標的は、大手の検索エンジンやソーシャルメディア、金融、ショッピング、銀行のWebサイトなど、よく知られているWebサイトです。これらのWebサイトを模倣したスクワッティングドメインは、その信頼性により、詐欺の対象となりうるユーザーをより多く引き付けます。このため、これらの標的では比較的高いスクワッティング検出数が見られます。

最も悪用されているDNSサービスおよび自律システム上位10

次に、インフラストラクチャに関する好みを把握するために、スクワッティングドメインにより使用されているDNSサービスおよび自律システム(AS)を調査しました。ASとは、1つまたは複数のネットワーク事業者により管理されているIPサブネットのセットです。

ドメインスクワッターにより使用されたネームサービスは多くの場合、ドメインの登録に使用されたレジストラ、スクワッティングWebページがホスティングされている場所、またはユーザートラフィックを利用するためにこれらのドメインが使用しているパーキングサービスを示しています。図4は、スクワッティングドメインにより最も悪用されているネームサービスを示しています。freenom.comおよびdnspod.comは、低料金または無料でドメインの登録およびホスティングを提供しているため、ドメインスクワッターにより多く使用されています。DNSPodは、怪しいDNSレコードをホスティングし、悪質な防弾ホスティング事業者向けのサービスを提供していることが知られています。registrar.euでは無制限のサブドメイン数および無料のURLフォワーディングをサポートしており、攻撃の展開と拡大費用を削減できるため、レベルスクワッターが好んで使用している可能性があります。

また、parkingcrew.netおよびabove.comは、ドメイン名のDNSレコードでネームサーバーを指し示すことにより、ドメイン所有者に対して単純な収益化手段を提供するため、人気のあるパーキングサービスとなっています。パーキングサービスは通常、広告を多数含むパークページをユーザーに対して表示するか、アフィリエイトマーケティングまたは悪意のあるWebサイトにユーザーをリダイレクトします。

ホスティングサービスは多くの場合、独自のASを保有しているため、ASの配分はネームサービスの配分とある程度一致しています。最も悪用されたAS上位3件(19495, 48635, 262254)はそれぞれ、最も悪用されたネーム サービス プロバイダ上位3社(freenom.com、registrar.eu、ddos-guard.net)に属しています。4番目に多く悪用されたAS (40034)は、DNSハイジャック攻撃で好まれて使用されているサービスであるztomy.comにより所有されています。

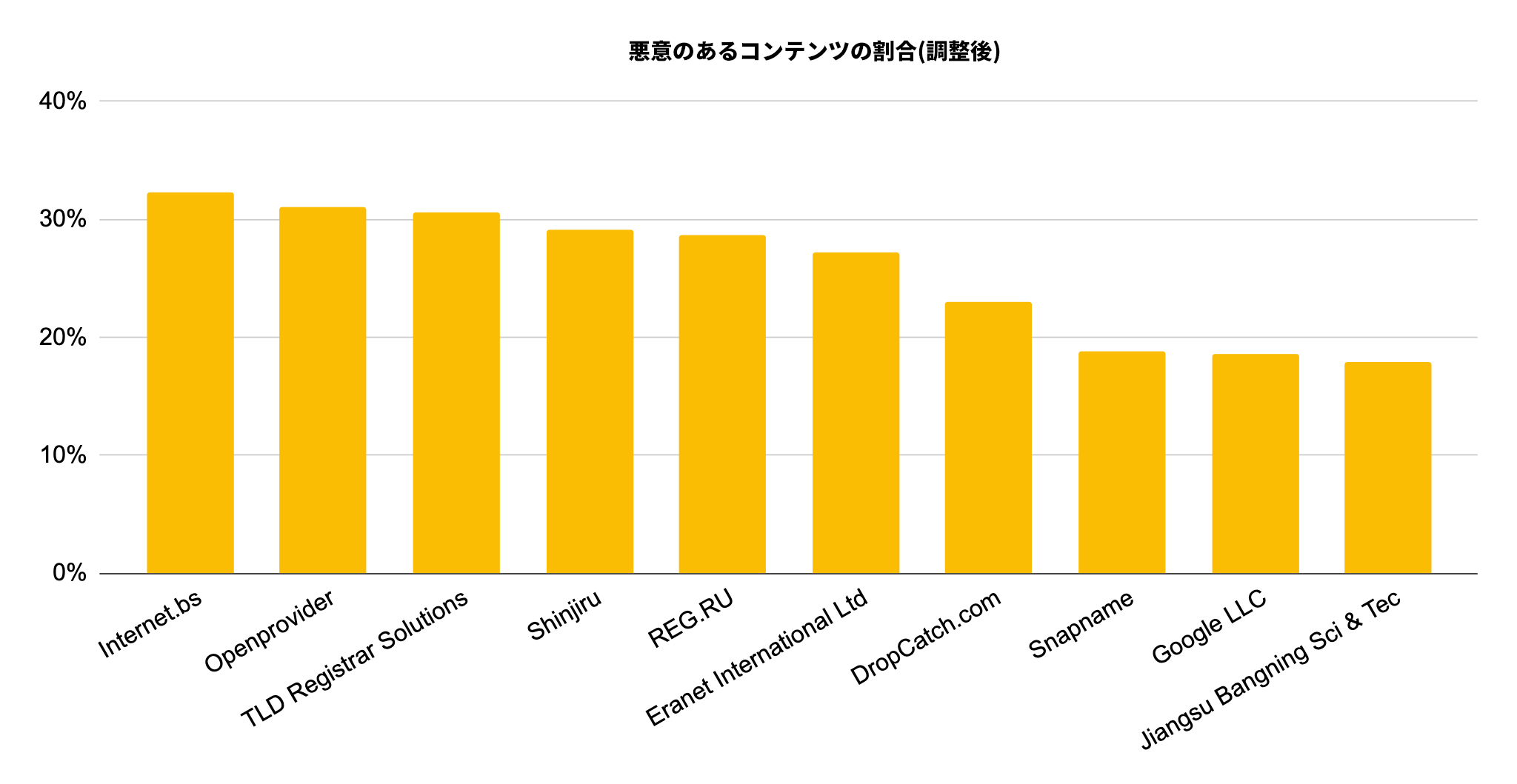

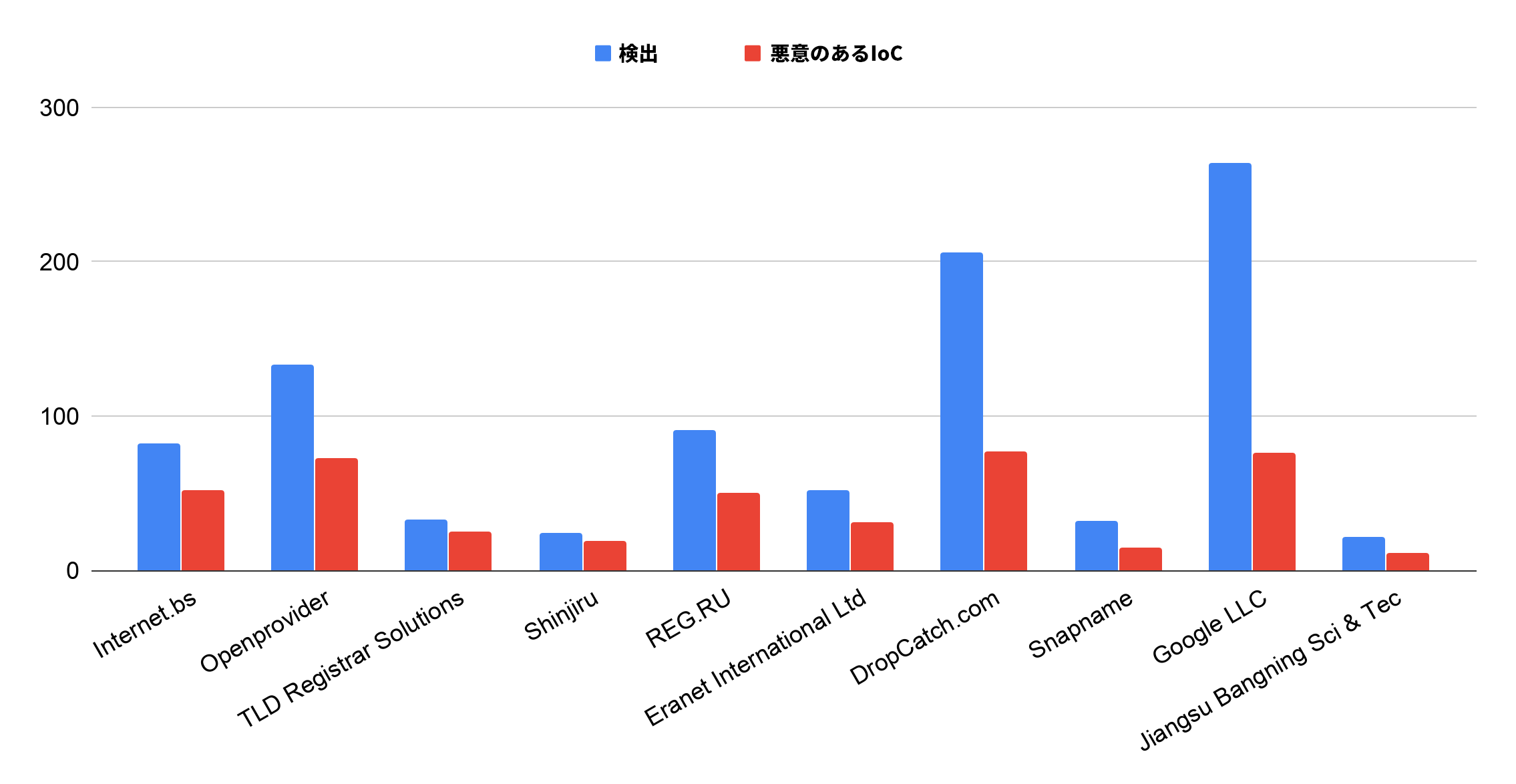

最も悪用されているレジストラ上位10

レジストラとは、ドメイン名をユーザーに販売しているエンティティです。最も悪用されているレジストラであるInternet.bsは、プライバシー保護登録やURLフォワーディングなど、ドメインスクワッターが好む無料サービスを提供しています。このレジストラで複数のレベルスクワッティング活動が検出されました。これらの活動では、攻撃者はcom-secure-login[.]infoおよびcom-finder-me[.]infoの下に、よく知られているターゲットドメインを模倣した何百ものサブドメインを作成しています。レベルスクワッティングサブドメインの1つの例が、www.icloud.com-secure-login[.]infoです。2番目に多く悪用されているレジストラであるOpenproviderは、低料金で簡単な一括登録を提供しているため、多くのスクワッティング登録を引き付けています。また、このレジストラからの多数のドメインのWHOISレコードがプライバシーのために編集されていることがわかりました。icloud.com-iphone[.]supportやapple.com.recover[.]supportなど、.support TLD(トップレベルドメイン)を使用する多くのレベルスクワッティングドメインがTLD Registrar Solutionsにて登録されていることが私たちのシステムにより検出されました。ユーザーはこれらを正規のAppleテクニカル サポート サービスと混同する可能性があります。

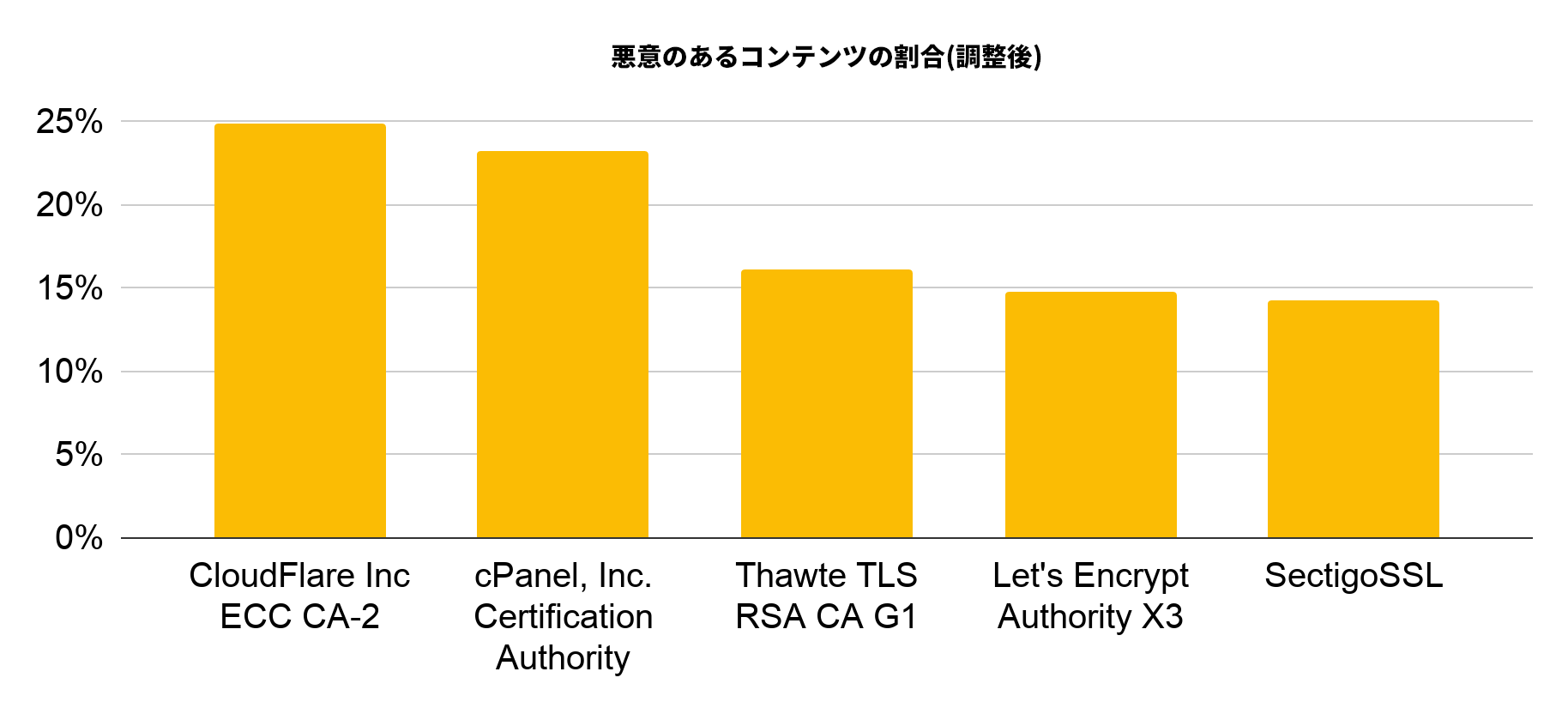

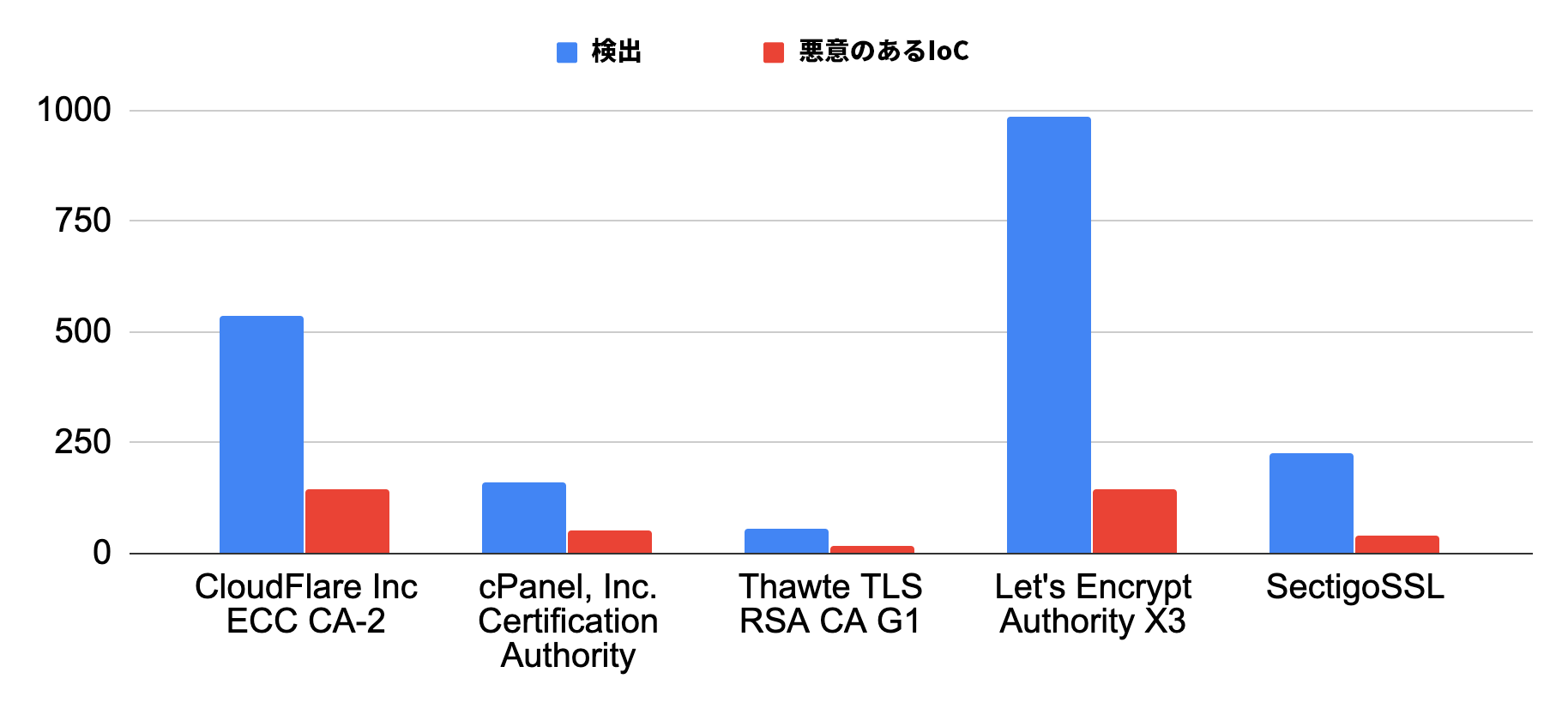

最も悪用されている認証局上位5

HTTPSが一般的になるにつれ、自身のWebサイトが正当なものに見えるように、証明書を使用するサイバー犯罪者が増えています。図7に、スクワッティングサイトが好む認証局(CA)の概要を示します。最も人気があるCAは、Webホスティングおよび無料のSSL暗号化などをセットで提供しているCloudflareです。次に人気があるCAであるcPanel Inc CAは、そのAutoSSLサービスの便利さと使いやすさから、ドメインスクワッターに好まれています。顧客はcPanelの管理インターフェイスから、証明書の購入、自動インストール、更新など、SSL暗号化のすべてのステップを実行できます。Thawte CAは現在はもう信頼されたCAではなく、その証明書はブラウザにより疑わしいと判定されますが、スクワッティングドメインではまだ使用されています。

悪意のある用途と脅威

このセクションでは、スクワッティングドメインを利用する悪用のさまざまなタイプについて詳しく説明します。マルウェアの拡散、フィッシング、C2通信、潜在的に迷惑なプログラム(PUP)、詐欺、広告満載のサイト、およびアフィリエイトマーケティングについて解説します。

フィッシング

フィッシングは、スクワッティングドメインを利用する、最も多く見られる脅威の1つです。前述のすべてのスクワッティング手法は、スクワッティングドメインが正当なブランドにより所有されているとユーザーに信じ込ませ、フィッシングおよび詐欺活動の効率性を高めるために使用することができます。

1つの例が、Wells Fargoの顧客を標的としたコンボスクワッティングドメインであるsecure-wellsfargo[.]orgです。図8.aに示すように、このドメインはWells Fargoの公式サイトのコピーをホスティングしています。ただし、このサイトは元のサイトのフロントエンド部分のみであり、すべてのクリックは、電子メール認証情報やATM暗証番号などの顧客の機密情報を盗むための同じログインページ(図8.bに示す)にリダイレクトされます。

図8.a: 偽のWells Fargo Webサイト: secure-wellsfargo[.]org

図8.a: 偽のWells Fargo Webサイト: secure-wellsfargo[.]org

図8.b: secure-wellsfargo[.]orgのフィッシング ログイン ページ図9は、Amazonを模倣した別のコンボスクワッティングドメインであるamazon-india[.]onlineが、特にインドのモバイルユーザーを標的として、ユーザー認証情報を盗み出すためにどのように作成されているかを示しています。よく使われる手ですが、このサイトのすべてのリンクは、まずユーザーを同じ商品ページ(図9の真ん中のスクリーンショット)にリダイレクトしてから、支払いページにリダイレクトします。この例では、攻撃者はデスクトップユーザー向けにフィッシングページを最適化することすらしていません。

マルウェアの拡散

スクワッティングドメインは、マルウェアを拡散させるためにも多く使用されています。Samsungを模倣したコンボスクワッティングドメインであるsamsungeblyaiphone[.]comは、URL samsungeblyaiphone[.]com/dolce.exe上で、Azorultマルウェア5acd6d9ac235104f90f9a39c11807c37cdfb103d6c151cc1a2e4e38bf3dbe41fをホスティングしています。Azorultマルウェアは、通常はフィッシング電子メールにより拡散される、認証情報および支払いカード情報窃取型マルウェアです。2016年から確認されている脅威であり、主要マルウェアファミリーの1つです。このマルウェアが実行されると、マシンのグローバル一意識別子およびユーザー名に基づいて、感染したマシンに対する一意の識別子が生成されます。続いてマルウェアはこの識別子をC2サーバーに渡し、実行中のプロセスやサービスなど、感染したマシンの構成を取得します。また、Azorultマルウェアは多くの場合、感染したその他のサーバーからペイロードをダウンロードします。この新しいペイロードは、Cookie、ブラウザの認証情報、仮想通貨情報などの機密データを収集して送出できます。

samsungeblyaiphone[.]comからダウンロードしたマルウェアのサンプルを分析したところ、samsungeblyaiphone[.]com/index.phpに対するPOST要求を送信しようとしていることがわかりました。これは、このマルウェアファミリーのデータを引き出すための既知の動作と一貫しています。観察されたネットワーク活動のほかにも、Internet Explorerの設定の変更などの疑わしい動作が見られました。

コマンド&コントロール(C2)

感染したマシン上のマルウェアインスタンスは一般的に、実行する追加のコマンドを取得し、新たなペイロードをダウンロードし、データの引き出しを実行するために、C2サーバーに対して「phone home」の実行が必要になります。マルウェアは多くの場合、ドメイン名を使用してC2サーバーを特定するため、これらのドメインはC2ドメインと呼ばれます。C2でのスクワッティングドメインの使用はまれですが、これを使用している攻撃者の目的は、自動検出(ドメイン生成アルゴリズム検出など)および手動分析を回避するためだと推測されます。

弊社のスクワッティング検出システムで、2020年1月30日にmicrosoft-store-drm-server[.]com、また2020年2月3日にmicrosoft-sback-server[.]comという、Microsoftを模倣したドメインが検出されました。fa28b59eb0ccd21d3994b0778946679497399b72c2e256ebf2434553cb7bf373およびe7fb436bf7d8784da092315bce1d3511a6055da41fe67362bad7a4c5d3f0294eなど、パロアルトネットワークスのWildFireマルウェア分析エンジンから、これらのドメインに接続する類似のサンプルを発見しました。これらの2つのドメイン名は、名前解決に、悪用調査への対応が遅いことで知られている、前述のDNSPodを利用しています。まず、マルウェアはこれらのドメイン名を同じIPアドレス217.182.227[.]117に解決します。次に、クライアント側では6312930a139fa3ed22b87abb75c16afa、サーバー側では4192c0a946c5bd9b544b4656d9f624a4という同じJA3 (SSLフィンガープリント)を使用して、SSLトラフィックを介して通信します。同じ動作が見られることから、これらは同一のSSLアプリケーションを使用しており、同じ活動の一部であると結論付けました。

ほとんどのC2ドメインと同様に、この2つのスクワッティングドメインも短命でした。登録後1日か2日のみ使用され、その後は使用されていません。217.182.227[.]117の追跡により、1月27~28日のstore-in-box[.]com、1月29~31日のstt-box[.]com、1月31日~2月2日のmicrosoft-store-drm-server[.]com、および2月3日のmicrosoft-sback-server[.]comという、この活動で使用されているその他のC2ドメインも発見しました。

潜在的に迷惑なプログラム(PUP)

PUPは、スパイウェアやアドウェアのようなスタンドアロンのソフトウェアか、ブラウザの拡張機能です。PUPは通常、ブラウザのデフォルトページの変更や、ブラウザの乗っ取りによる広告の挿入など、不要な変更を実行します。リサーチャーにより、一部のPUPダウンローダーがマルウェア活動用に再利用されていることが確認されています。WebサイトホスティングPUPは通常、「Your computer is infected!」(あなたのコンピュータは感染しています!)や「Your license has expired!」(ライセンスの期限が切れています!)などの警告メッセージを表示してユーザーを脅かし、広告されたソフトウェアをダウンロードさせようとします。

図10は、PUPを拡散させる、Walmartを模倣したコンボスクワッティングドメイン(walrmart44[.]com)を示しています。使用しているブラウザに応じて、ダウンロード用のさまざまなタイプのPUPを提示するランディングページにユーザーをリダイレクトします。Safariでこのドメインにアクセスすると、図10.aに示すように、Flashプレーヤーが古い可能性があり、このサイトから最新のバージョンをダウンロードできると表示されます。Chromeを使用している場合は、図10.bに示す、「click continue and install extension」(続行をクリックして拡張をインストールする)ページが表示され、ユーザーは「Security for Chrome」(Chrome用のセキュリティ)拡張に対するChromeストアにリダイレクトされます。または、このWebサイトにより、ユーザーがWalmart、Amazon、Aliexpressなどの正規の電子商取引サイトにリダイレクトされる場合もあります。何度もアクセスすると、ソースIPアドレスが記憶され、別のブラウザを使用してもそれ以降のアクセスは拒否されるようになります(図10.c)。

図10.a: Safariでのwalrmart44[.]comからのPUPインストールへのリダイレクト

![このスクリーンショットは、Chromeブラウザからアクセスするユーザーを、サイバースクワッティングドメインがどのようにだまそうとするかを示しています。ポップアップメッセージには「Before you continue to walmart44[.]com」(walmart44[.]comに進む前に)と示され、「continue」(続行)と書かれ、緑のチェックマークが付いた青いボタンが表示されます。](https://unit42-preview.paloaltonetworks.com/wp-content/uploads/2020/08/word-image-59.png)

Samsungを模倣したコンボスクワッティングドメイン(samsungpr0mo[.]online)は、有効なSSL証明書を使用するオーストラリアの正当な教育ニュースWebサイトのように見えます。ただし、このサイトにアクセスすると、セキュリティ上の欠陥について警告するポップアップウィンドウが表示されます(図11.a)。警告をクリックすると、ユーザーは偽のウイルス スキャン ページにリダイレクトされます。このページでは、信頼性を高めるためにユーザーのオペレーティングシステムが識別されますが、常に同じ検出済みウイルスの一覧が表示されます(図11.b)。最後に「Proceed」(続行)ボタンをクリックすると、ユーザーは正当だが不要な可能性があるシステム修復ツールのダウンロードページに移動します。

が表示され、右上角に「PC might be infected!」(PCが感染している可能性があります!)および「Renew Norton License now」(Nortonのライセンスを今すぐ更新してください)というセキュリティ警告がポップアップ表示されています。](https://unit42-preview.paloaltonetworks.com/wp-content/uploads/2020/08/word-image-61.png)

テクニカルサポート詐欺

テクニカルサポート詐欺はソーシャルエンジニアリング攻撃です。関連するWebサイトの目的は、音声および視覚的な警告で人々を脅かし、マシンが感染していると思い込ませることです。表示されている偽のテクニカル サポート センターの番号に電話するように促します。この番号に電話をかけると、詐欺師により、マシンを修復する唯一の方法は偽のサポートサービスに対して支払うことだと説得されます。コンボスクワッティングの場合、ドメイン名にはたいてい「security」、「alert」、「warning」などのキーワードが含まれます。図12.aに示す、Microsoftを模倣したドメイン(microsoft-alert[.]club)は、2020年6月11日に登録されたものです。このWebサイトでは、日本語で警告メッセージが表示され(図12.bでは英語に翻訳しています)、実行中のコマンド ライン ウィンドウなどの動的コンテンツが表示され、音声アラートが鳴ります。

![このスクリーンショットは、英語に翻訳されたテクニカルサポート詐欺のサイバースクワッティングページを示しています。上部のメッセージには「Error code 32, Call support [phone number], This computer window is disabled, This computer is infected with the Trojan virus, Your computer warns you that you are infected with porn spyware and viruses.」(エラーコード32、サポートに電話する[電話番号]、このコンピュータウィンドウは無効になっています、このコンピュータはトロイの木馬ウイルスに感染しています、お使いのコンピュータは、ポルノスパイウェアおよびウイルスに感染していると警告しています)と表示されています。](https://unit42-preview.paloaltonetworks.com/wp-content/uploads/2020/08/word-image-64.png) 図12.a: microsoft-alert[.]clubでホスティングされているテクニカルサポート詐欺ページ

図12.a: microsoft-alert[.]clubでホスティングされているテクニカルサポート詐欺ページ

図12.b: 英語での翻訳

自動課金詐欺

自動課金詐欺では、最初は少額の初回支払い金でのダイエット薬などの商品の定期購入が提示されますが、プロモーション期間後にユーザーが契約をキャンセルしないと、さらに高い金額(通常は50~100ドル)がクレジットカードに請求されます。このタイプの詐欺の詳細については、詐欺的なアフィリエイトマーケティングに関するUnit 42の以前の調査を参照してください。コンボスクワッティングドメインnetflixbrazilcovid[.]comは、Netflixと新型コロナウイルス(COVID-19)パンデミックの両方を利用しています。メインページはポルトガル語のNetflixサイトを装っており(図13.a)、ユーザーの電子メールアドレスを取得することを目的としています。(図13.bに英語に翻訳したものを示します。)続いて、虚偽の特典メッセージ(図13.c)が潜在的な被害者に対して表示されます。最後に、ユーザーはアンケートとそれに続く自動課金詐欺ページにリダイレクトされます(図13.d)。

特典詐欺:

同様によく見られるこの詐欺では、無料の商品や金銭などの特典をユーザーに提示します。最初に検出したときには、図14.aに示すように、facebookwinners2020[.]comにはプレースホルダ画像やテキストが含まれ、まだ開発中でした。これらのプレースホルダも、最近、意味のあるコンテンツで置き換えられました。スクリーンショットに示すように、このページがFacebookに関連する無料のくじ引きを模倣していることがわかります。特典を受け取るには、ユーザーは誕生日、電話番号、職業、収入などの個人情報をフォームに記入する必要があります(図14.b)。

ドメインパーキング

ユーザートラフィックから収益を生み出す一般的で簡単な方法の1つが、パーキングサービスのサーバーに対してスクワッティングドメインのIPアドレスまたはNSレコードを指定することにより、パーキングサービスを利用することです。図15に、RBC Royal Bankを模倣したパークドメインの例(rbyroyalbank[.]com)を示します。このドメインは、そのサイトにアクセスし、広告をクリックしたユーザーの数に応じて利益を生み出す、人気のパーキングサービスであるParkingCrewを利用しています。パーキングサービスにより、ユーザーが詐欺ページやフィッシングページにリダイレクトされることもあります。証明書のホスト名がスクワッティングドメインと異なるため、ブラウザには「Not secure」(セキュリティで保護されていない)と表示されます。通常、パークページはパークドメインに関連する広告の一覧をユーザーに対して表示します。この例では、表示されている広告は金融サービスに関連しています。

結論

要約すると、ドメインスクワッティング手法では、ユーザーがインターネット上でブランドやサービスを識別するためにドメイン名を使用しているという事実を利用します。このようなスクワッティングドメインは多くの場合、フィッシング、マルウェア、PUP拡散、C2、さまざまな詐欺など、不正な活動に利用されています。スクワッティングドメインでは、悪意があるか疑わしい用途が高い確率で確認されています。したがって、ユーザーを保護するには、これらのドメインを継続的に監視し、分析することが必要です。

パロアルトネットワークスでは、新たなスクワッティング活動を捕捉するために、pDNSおよびZoneファイルからの、新たに登録されたドメインおよび新たに検出されたホスト名を監視しています。弊社の自動パイプラインにより、マルウェア、フィッシング、C2、グレイウェアなどの適切なカテゴリを使用して、検出されたドメインがURLフィルタリングおよびDNSセキュリティに公開されます。

スクワッティングエコシステムの分析から、ドメインスクワッターは特定のタイプのターゲットドメイン、レジストラ、ホスティングサービス、および認証局を好むことがわかっています。悪意のあるスクワッティングドメインでは、以下の特性が共通して見られます。

- よく知られている金融、ショッピング、および銀行ドメインを標的とするドメイン名

- 頻繁に悪用されているレジストラおよびホスティングサービスを使用するドメイン

- 完全に検証されたSSL証明書を持たないドメイン

したがって、このようなドメインに遭遇した場合はより注意を払うことをお勧めします。

URLフィルタリング、DNSセキュリティ、WildFire、および脅威防御をご利用のパロアルトネットワークスのお客様は、このブログで紹介したスクワッティングドメインに関連する脅威から保護されています。また弊社のお客様は、AutoFocusでAzoRultタグを使用することにより、このブログに記載されているマルウェアについてさらに情報を得ることができます。

謝辞

このブログの改善へのご貢献に関して、Daiping Liu氏、Kelvin Kwan氏、Laura Novak氏、Jun Javier Wang氏、Vicky Ray氏、Eddy Rivera氏、Erica Naone氏、およびArun Kumar氏に深く感謝します。

IOC

Sha256

5acd6d9ac235104f90f9a39c11807c37cdfb103d6c151cc1a2e4e38bf3dbe41f

fa28b59eb0ccd21d3994b0778946679497399b72c2e256ebf2434553cb7bf373

e7fb436bf7d8784da092315bce1d3511a6055da41fe67362bad7a4c5d3f0294e

JA3ペア

クライアント側JA3: 6312930a139fa3ed22b87abb75c16afa

サーバー側JA3: 4192c0a946c5bd9b544b4656d9f624a4

マルウェア/フィッシング スクワッティング ホスト名

amazon-india[.]online

apple.com.recover[.]support

com-finder-me[.]info

com-secure-login[.]info

facebook.com-account-login-manage.yourfiresale[.]com

icloud.com-iphone[.]support

microsoft-alert[.]club

microsoft-sback-server[.]com

microsoft-store-drm-server[.]com

microsofŧ[.]com (xn--microsof-wyb[.]com)

netflix-payments[.]com

netflixbrazilcovid[.]com

rbyroyalbank[.]com

safety.microsoft.com.mdmfmztwjj.l6kan7uf04p102xmpq[.]bid

samsungeblyaiphone[.]com

samsungpr0mo[.]online

secure-wellsfargo[.]org

store-in-box[.]com

stt-box[.]com

www.icloud.com-secure-login[.]info

グレイウェアホスト名

4ever21[.]com

facebookwinners2020[.]com

micposoft[.]com

walrmart44[.]com

whatsalpp[.]com

URL

samsungeblyaiphone[.]com/dolce.exe

samsungeblyaiphone[.]com/index.php

IP

217.182.227[.]117

- Anti-cybersquatting Consumer Protection Act (反サイバースクワッティング消費者保護法) (ACPA) (15 USC §1125(d)) ↑

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得