概要

サイバー犯罪者はドメイン名を侵害することで、そのドメインの所有者や利用者を直接攻撃したり、フィッシング、マルウェア配布、コマンド&コントロール(C2)オペレーションなどの悪質な活動に利用したりしています。こうしたドメイン名侵害の一形態として「ドメインシャドウイング(domain shadowing)」と呼ばれる侵害があります。ドメインシャドウイングでは、侵害されたドメインの下に攻撃者が悪意のあるサブドメインである「シャドウドメイン(shadowed domain)」をひそかに作成します。これらシャドウドメインは侵害ドメインの通常のオペレーションに影響しないので被害者は気づきにくいですし、サブドメインは目立たないので、サイバー犯罪者に長期間、侵害されたドメインのもつ高いレピュテーション(評判)を利用されてしまうことが少なくありません。

現在は脅威リサーチにもとづいて検知を行うアプローチがとられていますが、このアプローチには時間も労力もかかります。まずはシャドウドメインを使う悪意のあるキャンペーンを発見しなければならないし、発見した後でないと、さまざまなデータセット内にある関連ドメインを探せないからです。そこで私たちは、未知のキャンペーンに対する大規模かつ迅速なシャドウドメイン検出が可能な自動化パイプラインを設計・実装することで、これらの問題を解消することにしました。私たちのシステムは毎日何テラバイトものパッシブDNSログを処理し、シャドウドメインであることが疑われるドメインの特徴量を抽出し、これらの特徴量をもとに高精度な機械学習モデルを使ってシャドウドメイン名を特定しています。この機械学習モデルでは、何十個もの侵害ドメイン以下に毎日何百ものシャドウドメインが作成されているようすが確認されています。

シャドウドメインの発見がいかにむずかしいかは、2022年4月25日から6月27日にかけて弊社が自動検出したシャドウドメイン1万2,197個のうち、VirusTotalのベンダーが悪質と判定したドメインがたった200個しかなかったことからもよくわかるでしょう。本稿ではその例として、bancobpmmavfhxcc.barwonbluff.com[.]auやcarriernhoousvz.brisbanegateway[.]comをはじめとする16個の侵害ドメイン以下につくられた、649個のシャドウサブドメインを悪用するフィッシングキャンペーンの詳細を解説します。サイバー犯罪者はこれらドメインのレピュテーションの高さを利用し、クレデンシャル(認証情報)を窃取する偽ログインページを拡散していました。VirusTotalベンダーのパフォーマンスは、この特定のタイプのキャンペーンに対してはずっと優れていて、シャドウドメイン649個のうち151個を悪意のあるドメインとしてマークしていました。ただし、それでも検出されたのは全ドメインの4分の1以下となっています。

パロアルトネットワークスは次世代ファイアウォールの一連のクラウド配信型セキュリティサービス(DNSセキュリティ、高度なURLフィルタリングを含む)の自動分類器を活用し、シャドウドメインに対する保護を提供します。さらにCortex XDRをお使いであれば、C2通信にドメインシャドウイングが使われている場合にアラートを発報したり、しかるべき対応をとることができます。

| Unit 42の関連トピック | DNS Security, Credential Harvesting |

ドメインシャドウイングのしくみ

サイバー犯罪者はドメイン名をさまざまな用途に悪用します。たとえばC2サーバーとの通信や、マルウェアの配布、詐欺、フィッシングなどがその例です。活動しやすいようにドメイン名を買うこともあれば(悪意のある登録)、既存ドメイン名を侵害することもあります(DNSハイジャック/DNS侵害)。ドメイン名の侵害方法もいろいろで、たとえばレジストラやDNSサービスプロバイダ用のログイン情報をそのドメインの所有者から盗んだり、レジストラやDNSサービスプロバイダを侵害したり、DNSサーバー自体を侵害したり、ダングリングドメインを悪用する方法などもあります。

今回取り上げるドメインシャドウイングは「DNSハイジャック」のサブカテゴリのひとつで、この侵害方法で攻撃者はそっと目立たないように侵害を行います。まず彼らは侵害したドメイン名の下にサブドメインをこっそり挿入します。つぎに侵害したドメインを使っているWebサイトやメールサーバーなどのサービスが正常に動くよう、既存レコードをそのままにしておきます。既存サービスを邪魔しなければ、ドメイン所有者は侵害に気づきづらく、悪意のあるエントリが削除されにくくなります。侵害したドメインの高いレピュテーションを継承できることから、結果としてドメインシャドウイングは攻撃者に事実上無制限のサブドメインアクセスを提供してくれることになります。

攻撃者は既存ドメイン名のDNSレコードを変更することもあります。その場合の攻撃目標はそのドメイン名の所有者やユーザーとなります。ただし彼らはシャドウドメインをインフラに組み込んで使うこともよくあります。汎用的なフィッシングキャンペーンやボットネットオペレーションなどの活動にシャドウドメインを利用するのです。たとえばフィッシングであれば、フィッシングメールの初期ドメインや、悪意のあるリダイレクトの中間ノード(例: 悪意のあるトラフィック配信システム)や、フィッシングサイトのホスト用ランディングページにシャドウドメインが使われることがあります。このほかボットネットオペレーションであれば、C2通信を隠すプロキシドメインとして使われることもあります。

表1は最近のフィッシングキャンペーンから見つかったシャドウドメインのサンプルで、先の検出器が自動的に発見したものです。攻撃者は長年存在しているレピュテーションの高いドメイン名を複数侵害していました。これらドメインのIPアドレス(と良性のサブドメインIPアドレス)は、オーストラリア(AU)か米国(US)に所在していることがわかります。疑わしいことに、これらのシャドウドメインはすべて、ロシア(RU)内のIPアドレスを持っていました。これは親ドメインとは異なる国、異なるAS (自律システム)です。さらに、このキャンペーンのシャドウドメインはすべて、同じ/24 IPサブネット(IPアドレスの第1オクテットから第3オクテットまでが同一)のIPアドレスを使っていました。このほか、表示されたすべての悪性サブドメインはほぼ同時期にアクティブになっており、比較的短期間しか利用されていなかったこともわかりました。これらも同ドメインの悪質性を表す指標としてつけ加えられます。

| 完全修飾ドメイン名(FQDN) | IPアドレス | 国別コード(CC) | 初認 | 終認 | 活動期間* |

| halont.edu[.]au | 103.152.248[.]148 | AU | 2020-11-23 | 2022-06-28 | およそ9年 |

| training.halont.edu[.]au | 103.152.248[.]148 | AU | 2020-12-08 | 2021-05-02 | およそ7年 |

| training.halont.edu[.]au** | 62.204.41[.]218 | RU | 2022-04-17 | 2022-05-06 | 1ヶ月未満 |

| ocwdvmjjj78krus.halont.edu[.]au | 62.204.41[.]218 | RU | 2022-04-04 | 2022-04-04 | 1日未満 |

| baqrxmgfr39mfpp.halont.edu[.]au | 62.204.41[.]218 | RU | 2022-04-01 | 2022-04-01 | 1日未満 |

| barwonbluff.com[.]au | 27.131.74[.]5 | AU | 2018-12-13 | 2022-06-28 | およそ19年 |

| bancobpmmavfhxcc.barwonbluff.com[.]au | 62.204.41[.]247 | RU | 2022-03-07 | 2022-06-06 | およそ3ヶ月 |

| tomsvprfudhd.barwonbluff.com[.]au | 62.204.41[.]77 | RU | 2022-03-07 | 2022-03-07 | 1日未満 |

| brisbanegateway[.]com | 101.0.112[.]230 | AU | 2015-04-23 | 2022-06-24 | およそ12年 |

| carriernhoousvz.brisbanegateway[.]com | 62.204.41[.]218 | RU | 2022-03-07 | 2022-03-08 | およそ2日 |

| vembanadhouse[.]com | 162.215.253[.]110 | US | 2019-09-04 | 2022-06-28 | およそ17年 |

| wiguhllnz43wxvq.vembanadhouse[.]com | 62.204.41[.]218 | RU | 2022-03-25 | 2022-03-25 | 1日未満 |

表1 侵害されたドメインとそのシャドウサブドメインの例。

*活動期間の列はpDNS、Whois、archive.orgでの初認日が基準。

**サブドメインtraining.halont.edu[.]auは、同サブドメインの無効化後、偶然に攻撃者がDNS ワイルドカーディングで乗っ取ったものとみられる。

ドメインシャドウイングの検出方法

シャドウドメインの検知を脅威ハンティングベースで行うアプローチの問題点(カバレッジ不足、検知の遅れ、手作業の必要性など)解決に向け、私たちは、Liuらのリサーチにもとづき、パッシブDNSトラフィックログ(pDNS)を活用する検知パイプラインを設計しました。表1に示したような観測結果をもとに、シャドウドメインであることを疑わせる特徴量を300件以上抽出し、抽出した特徴量で検出パイプラインの中核となる機械学習分類器を学習させました。

機械学習による分類器の設計アプローチ

これらの特徴量は、(1)潜在的シャドウドメインに固有の特徴、(2)潜在的シャドウドメインのルートドメインに関連する特徴、(3)潜在的シャドウドメインのIPアドレスに関連する特徴という3つのグループに分類できます。

(1)のグループに入るのは、潜在的シャドウドメインそのものに固有の特徴量です。こうしたFQDNレベルの特徴量の例としては以下があげられます。

- シャドウドメインIPアドレスにおけるルートドメインIPアドレス(およびその国やAS)からの偏差

- ルートドメインの初認日とシャドウドメインの初認日との差

- サブドメインの人気の有無

(2)のグループに入るのは、潜在的シャドウドメインのルートドメインに関する特徴量です。例としては以下があげられます。

- そのルートドメインのもつ全サブドメインに対する人気の比率

- サブドメイン群の平均的なIPアドレスの偏差

- サブドメインがアクティブな期間の平均日数

(3)のグループに入るのは、潜在的シャドウドメインのIPアドレスに関する特徴量です。例としては以下があげられます。

- そのIPアドレス上のアペックスドメイン(サブドメインを含まないドメイン名そのもの)のFQDNに対する比率

- そのIPアドレスを使うサブドメインの平均IPアドレス所在国偏差

特徴量が300件以上生成され、その多くに強い相関が見られたことから、特徴量選択を行い、機械学習分類器の性能に最も寄与する特徴量のみを使うようにしました。カイ二乗検定で個別に最適な特徴量を見つけ、相互ピアソン相関で相関の強い特徴量の重みを減らしています。

パフォーマンスや複雑性のトレードオフが異なる分類器を目的のユースケースに応じて選べます。ランダムフォレスト分類器を用いて、ランダムフォレスト内の200本の木のそれぞれに最大8個の特徴量と最大の深さ4を許可して最適な64個の特徴量のみを使った場合、99.99%の正解率(accuracy)、99.92%の適合率(precision)、99.87%の再現率(recall)を達成できます。より単純な分類器(上位32個の特徴量のみを使い、各木は最大4個の特徴量のみを使い、深さは2)の場合、99.78%の正解率、99.87%の適合率、92.58%の再現率を達成できます。

私たちの分類器は一日平均数百個のシャドウドメインを検出し、2ヶ月間で12,197個のシャドウドメインを発見しました。VirusTotalでこれらのドメインを調べたところ、少なくとも1つのベンダーに悪質と判定されたのは、わずか200個でした。これらの結果からは、ドメインシャドウイングが企業にとっては今そこにある脅威であり、大量のDNSログを分析できる自動機械学習アルゴリズムを活用しない限り、検出が困難であると結論できます。

シャドウドメインを利用するフィッシングキャンペーン

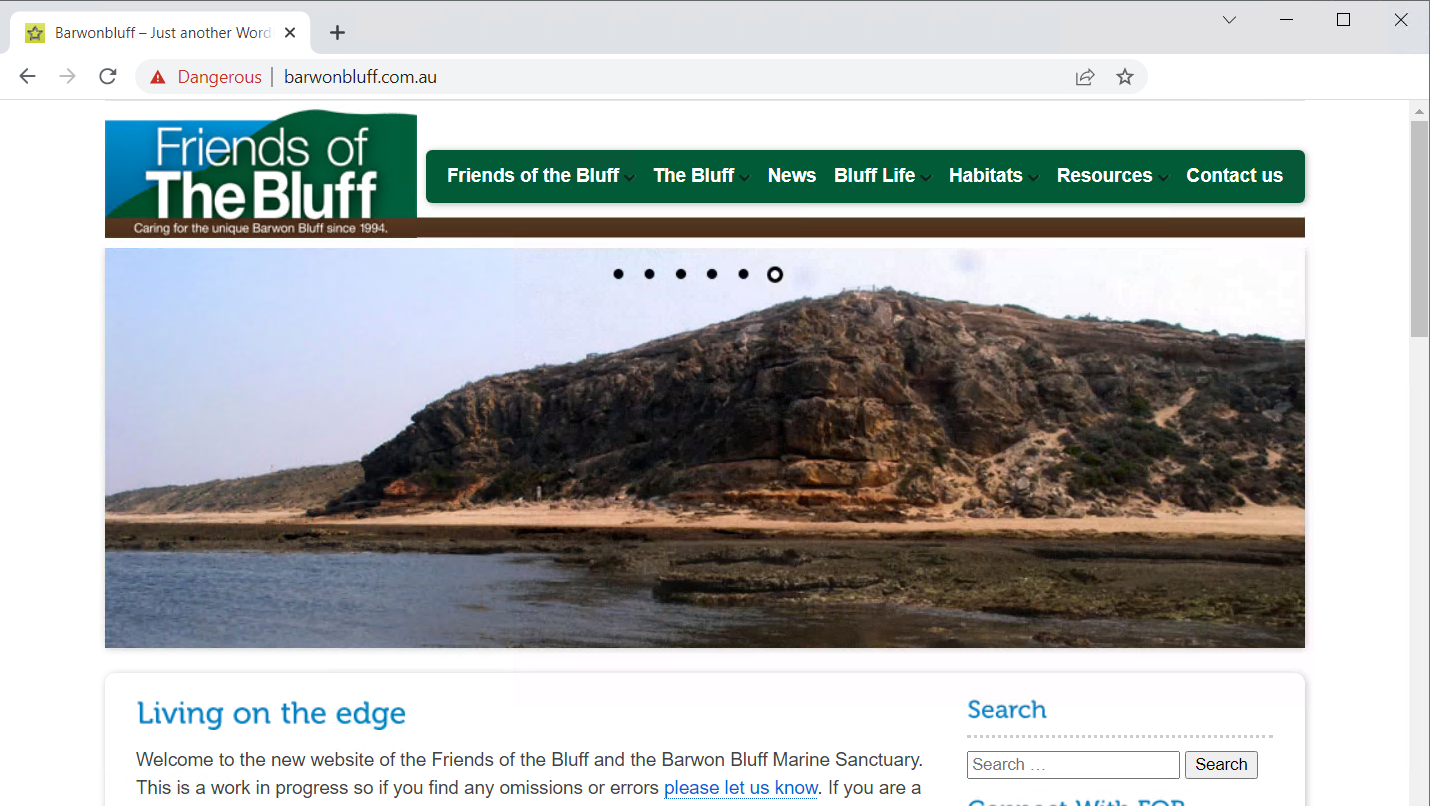

以下では、表1で例にあげたフィッシングキャンペーンについて掘り下げて解説します。検出器の結果をIPアドレスとルートドメインにもとづいてクラスタリング(分類)したところ、このキャンペーンでは16個の侵害ドメイン名の下に649個のシャドウドメインが作成されていたことがわかりました。図1は、侵害されたドメインのひとつ、barwonbluff.com[.]auのスクリーンショットです。正常に動作しているように見えますが、攻撃者はこのドメインの下に多数のサブドメインをつくり、hxxps[:]//snaitechbumxzzwt.barwonbluff[.]com.au/bumxzzwt/xxx.yyy@target.itのようなフィッシングリンクに使用できるようにしていました。

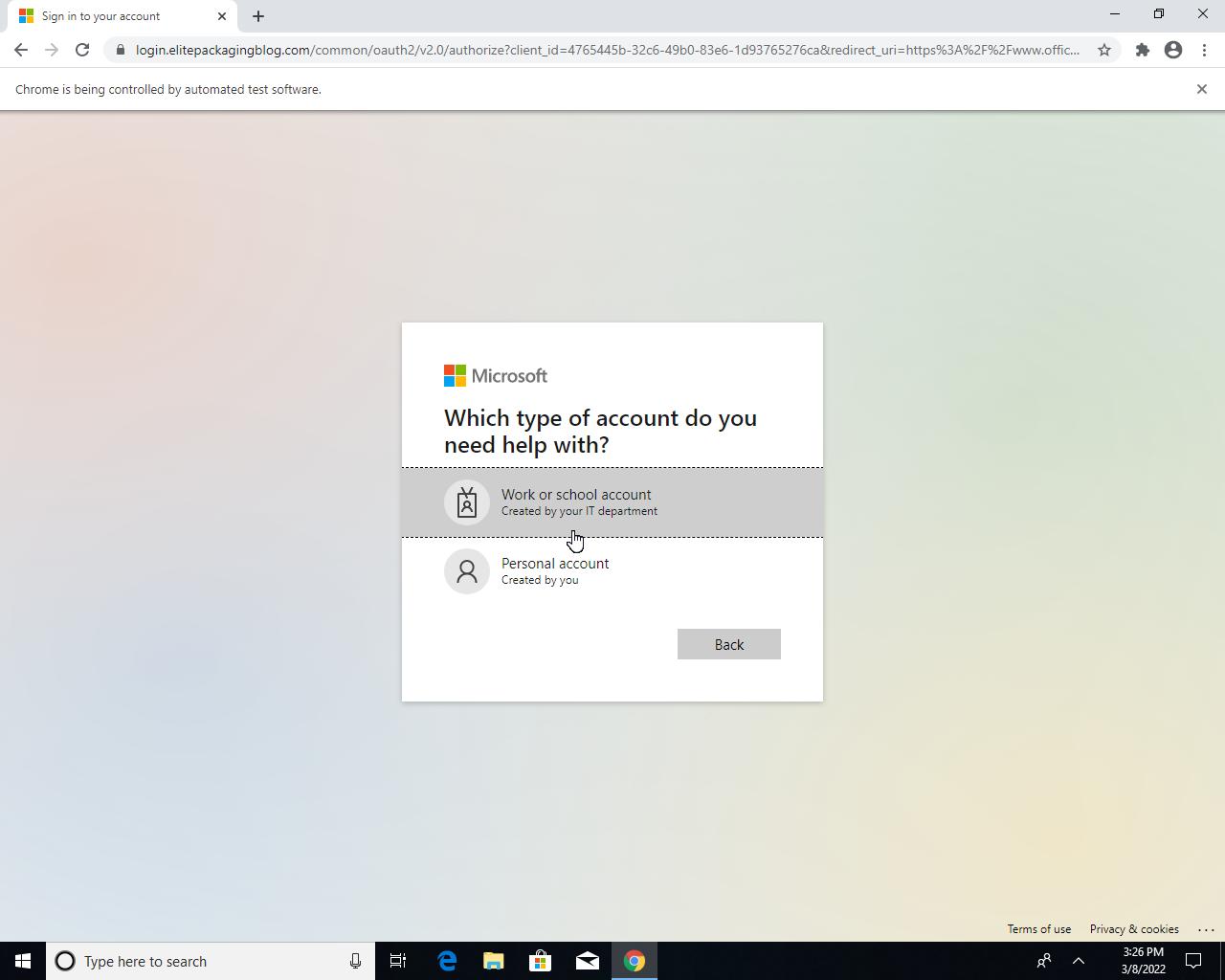

ユーザーが上記のフィッシングURLをクリックすると、図2に示すランディングページにリダイレクトされます。

login.elitepackagingblog[.]comのフィッシングページは、Microsoftのユーザークレデンシャルを盗もうとします。この手のフィッシング攻撃に引っかからないためには、ユーザーはクレデンシャル入力前に、アクセス中のWebサイトのドメイン名とURLバーの横にある錠マークを確認する必要があります。

図3は、Webサイト所有者がドメイン名の侵害に気付いた時点の

halont.edu[.]auのスクリーンショットです。残念ながら、所有者がハッキングに気づいたのは、すでにこのドメイン名の下に多数のシャドウドメインが作成された後でした。これらの事例は、ドメイン所有者が自力で侵害に気づくのはむずかしいこと、シャドウドメインの自動検出が必要であることをさらに強調しています。

結論

サイバー犯罪者はフィッシングやボットネットオペレーションなどのさまざまな不正行為にシャドウドメインを利用します。VirusTotal登録ベンダーによるシャドウドメインのカバレッジが2%未満であることは、シャドウドメイン検出のむずかしさを物語っています。脅威リサーチにもとづく従来型のアプローチは、時間がかかりすぎ、大多数のシャドウドメインを見逃してしまうことから、私たちはpDNSデータにもとづく自動検出システムに着目しました。適合率の高い機械学習ベースの検出器は、テラバイト単位のDNSログを処理し、日々何百個ものシャドウドメインを発見しています。パロアルトネットワークスはDNSセキュリティ、高度なURLフィルタリングをはじめとする複数のセキュリティサブスクリプションを提供し、これらに今回の検出器を用いることで、シャドウドメインからお客様を保護しています。さらにCortex XDRをお使いであれば、コマンド&コントロール通信にドメインシャドウイングが使われている場合にアラートを発報したり、しかるべき対応をとることができます。

IoC

halont.edu[.]au

training.halont.edu[.]au

ocwdvmjjj78krus.halont.edu[.]au

baqrxmgfr39mfpp.halont.edu[.]au

barwonbluff.com[.]au

bancobpmmavfhxcc.barwonbluff.com[.]au

snaitechbumxzzwt.barwonbluff[.]com.au

snaitechbumxzzwt.barwonbluff.com[.]au/bumxzzwt/xxx.yyy@target.it

tomsvprfudhd.barwonbluff.com[.]au

brisbanegateway[.]com

carriernhoousvz.brisbanegateway[.]com

vembanadhouse[.]com

wiguhllnz43wxvq.vembanadhouse[.]com

login.elitepackagingblog[.]com

login.elitepackagingblog[.]com/common/oauth2/v2.0/authorize?client_id=4765445b-32c6-49b0-83e6-1d93765276ca&redirect_uri=https%3A%2F%2Fwww.office.com%2Flandingv2&response_type=code%20id_token&scope=openid%20profile%20https%3A%2F%2Fwww.office.com%2Fv2%2FOfficeHome.All&response_mode=form_post&nonce=637823463352371687.MDY0MjMzYjMtOWNlZC00ODA5LWE1YWQtOWMyMTIwYTZiOTIwODZiNTMyN2MtZWQ3ZC00Mzg4LWJjMzktNGQxYjQ1MDFkNmNi&ui_locales=en-US&mkt=en-US&state=q81i2V5Z572r5P2TuEfGYg0HZLgy9vMW3HMxjfeMMm60rJIlPgKe4SKR8D86gIjkNlgD6cd8jK754mEWDiHZtRQ1pzeGpqaVJOCkSmAUGOWUcOxbKCr2sPnoBds6H7fZCJdLqcotpA2NF3vvVbRDSSWk3xhQuxnXOoJoN2pj0RhiR97YEUkUwqEEsCoboffTLGgVrjaDy_ASgmhE_7mkvYE6YsXicgxoEzDqhrjxB_vFcTt_u7o1rrAYcWIv-0vZ4vPVToJ7Nwqlf6BHPz7zPQ&x-client-SKU=ID_NETSTANDARD2_0&x-client-ver=6.12.1.0&sso_reload=true#ODQuMTccGFvbGEucGVsbGVnYXRhQHNuYWl0ZWNoLml0=

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得