概要

クラウドプラットフォームへの移行が進むにつれ、クラウドに保管される機密データも増えています。このためクラウドは攻撃アクターにとってさらに魅力的なものとなっています。クラウドセキュリティを確保するうえで、IDは防御の第一線です。適切なIDおよびアクセス管理(IAM)ポリシーがなければ、組織がどれほどセキュリティツールにコストをかけても包括的セキュリティは実現できないのです。

IAMポリシーが組織のクラウドセキュリティ態勢にどのように影響するかを理解するため、私たちは異なる200の組織の1万8,000個のクラウドアカウントにおける68万人以上のIDを分析し、その構成内容と使用パターンを把握しました。結果は衝撃的でした。

分析したほぼすべての組織が、セキュリティ維持のための適切なIAM管理ポリシーコントロールをもっていませんでした。

こうした設定ミスのあるIAMポリシーはUnit 42が「新種の脅威」と定義する「クラウド脅威アクター(Cloud Threat Actors)」への侵入口を開くことになります。私たちは「クラウド脅威アクター」を「クラウドプラットフォームのリソース、サービス、または組み込みメタデータへの直接的・持続的アクセスを通じ、組織に対する脅威をもたらす個人ないし集団 」と定義しています。

これを「クラウド脅威アクター」として別途定義する価値があると私たちが考える理由は、ラテラルムーブと特権昇格を同時に行うなど、クラウドに特有で、これまでとは根本的に異なる戦術・技術・手順(TTP)を彼らが採用しはじめていることにあります。

以下、Unit 42の最新クラウド脅威レポート「IAM The First Line of Defense (IDおよびアクセス管理は防御の第一線)」から、調査と推奨事項のハイライトを紹介します。

目次

IDおよびアクセス管理はなぜ重要か

Unit 42クラウド脅威レポートからの主な調査結果: IAMは防御の第一線

IAMが狙われる理由

クラウドのIDを狙う脅威アクターの手口

IAMのクラウド脅威に対する防御

クラウドを狙うのは誰か

クラウド脅威アクタートップ5

クラウドインフラを利用・標的とする主なAPT脅威グループ

推奨される対策

追加リソース

IDおよびアクセス管理はなぜ重要か

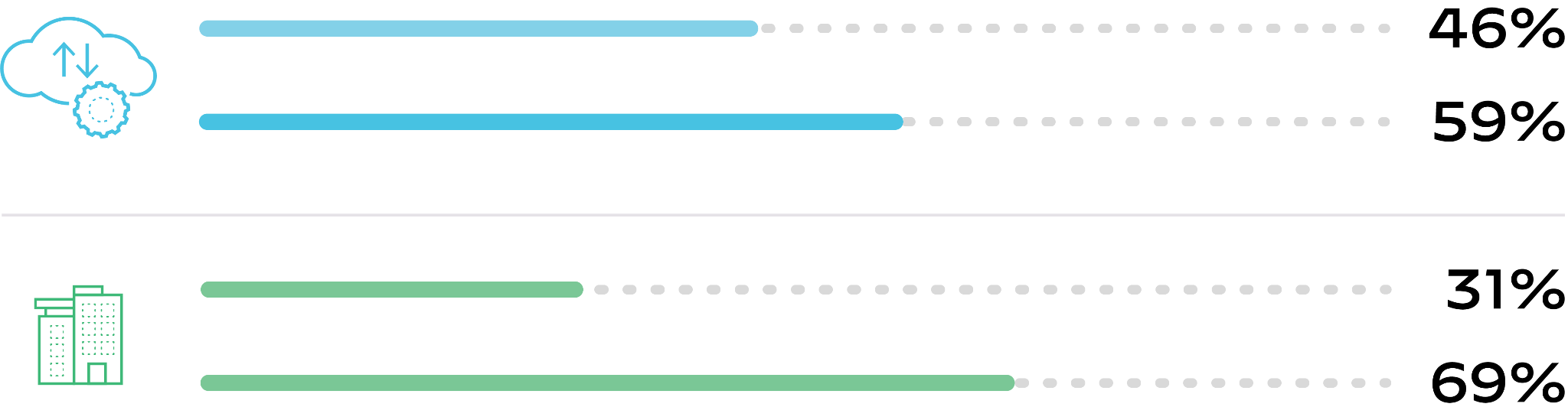

パンデミックの期間中、クラウドワークロードは全体に大きく拡大しました。組織のクラウド利用が増え、ワークロードの半分以上をクラウドでホストする組織の数が劇的に増加しています(図1参照)。

より多くの企業がワークロードをクラウドに移行しアプリケーションをクラウドネイティブで開発するようになるなかでクラウドセキュリティ戦略を構築するには、今後もやはりIDにフォーカスしていく必要があります。

Unit 42ブログをよくご覧になっている方は、つい先日私たちがIAMの重要性についてのレポートを公開したことを覚えていらっしゃるかもしれません。設定ミスやIDアクセス制御の緩さにつけこめるなら、わざわざ複雑な技術的侵害手段を見つける必要はないでしょう。正当な権利があるかのように、かんたんにリソースにアクセスできるのですから。

脅威アクターは貪欲に適切なIAM管理が行われていない組織を標的にします。この貪欲さとクラウドプラットフォームの利用拡大があいまって、より巧妙で実行の手間のすくない新種の脅威が生まれています。問題はそうした結果にいたる理由と経緯です。

Unit 42のクラウド脅威レポートの主な調査結果: IAMは防御の第一線

IAMが狙われる理由

まずは「理由」について、判明した主要な統計データにふれておきましょう。

- パスワードの再利用: 44%の組織でIAMパスワードの再利用が許されている

- 脆弱なパスワード(14文字未満): 53%のクラウドアカウントで脆弱なパスワードの使用が許されている

- クラウドIDに権限を与えすぎる: 99%のクラウドユーザー、ロール、サービス、リソースに過剰な権限が付与され、使用されないまま放置されている(60日以上未使用の場合権限過剰と判断)

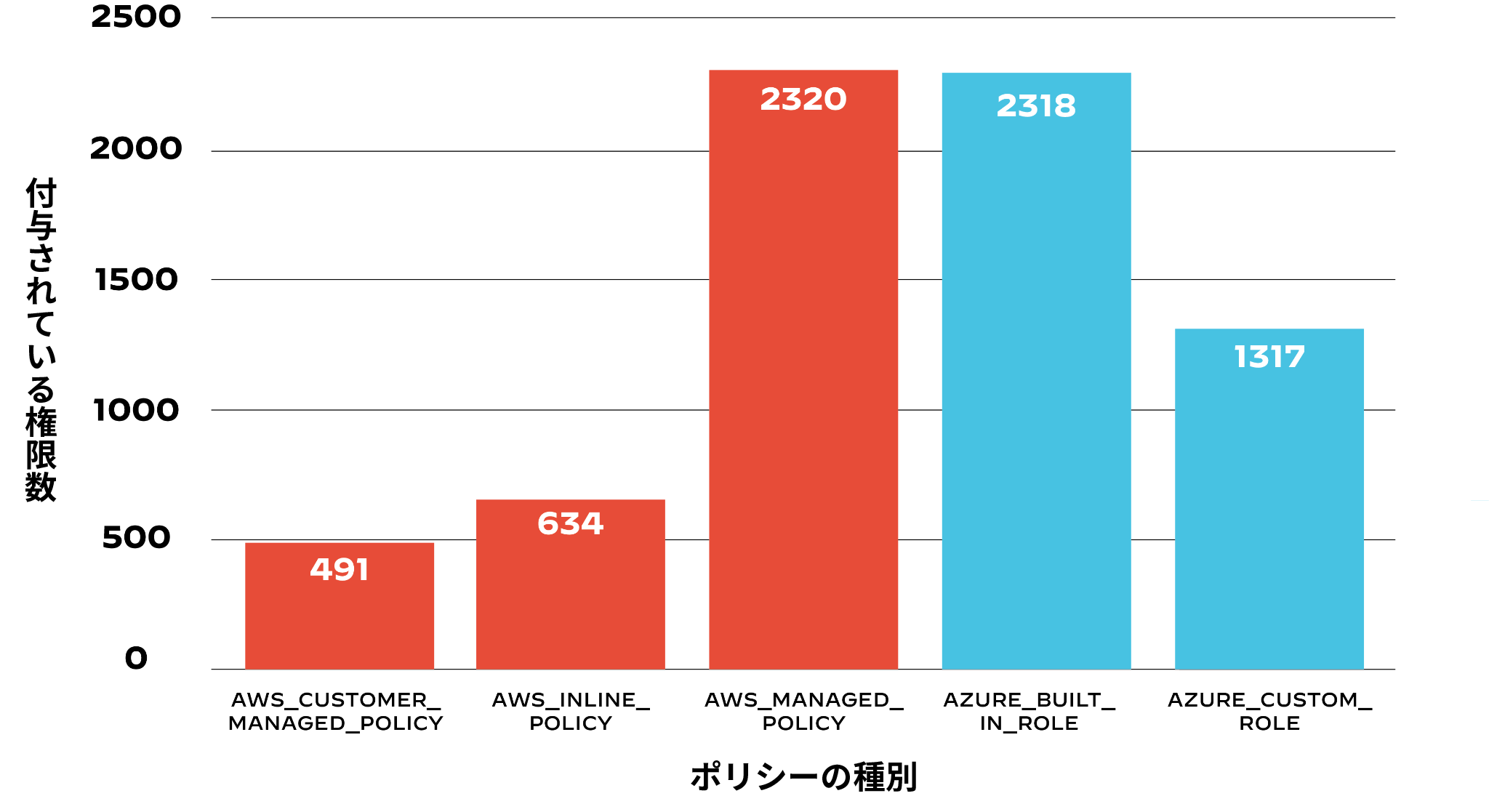

- ユーザーがクラウドサービスプロバイダ(CSP)の組み込みポリシーを適切に管理していない: CSPの管理するポリシーはユーザーの管理するポリシーの2.5倍の権限が付与されている。しかもほとんどのクラウドユーザーは組み込みポリシーの利用を好む。ユーザーは付与された権限を減らせるが減らさないことが多い

組織が過剰な権限や緩すぎるポリシーを許可していることから、攻撃者が組織のクラウド環境に入る鍵をたずさえて迎え入れられてしまうケースがあまりに多くなっています。

クラウドのIDを狙う脅威アクターの手口

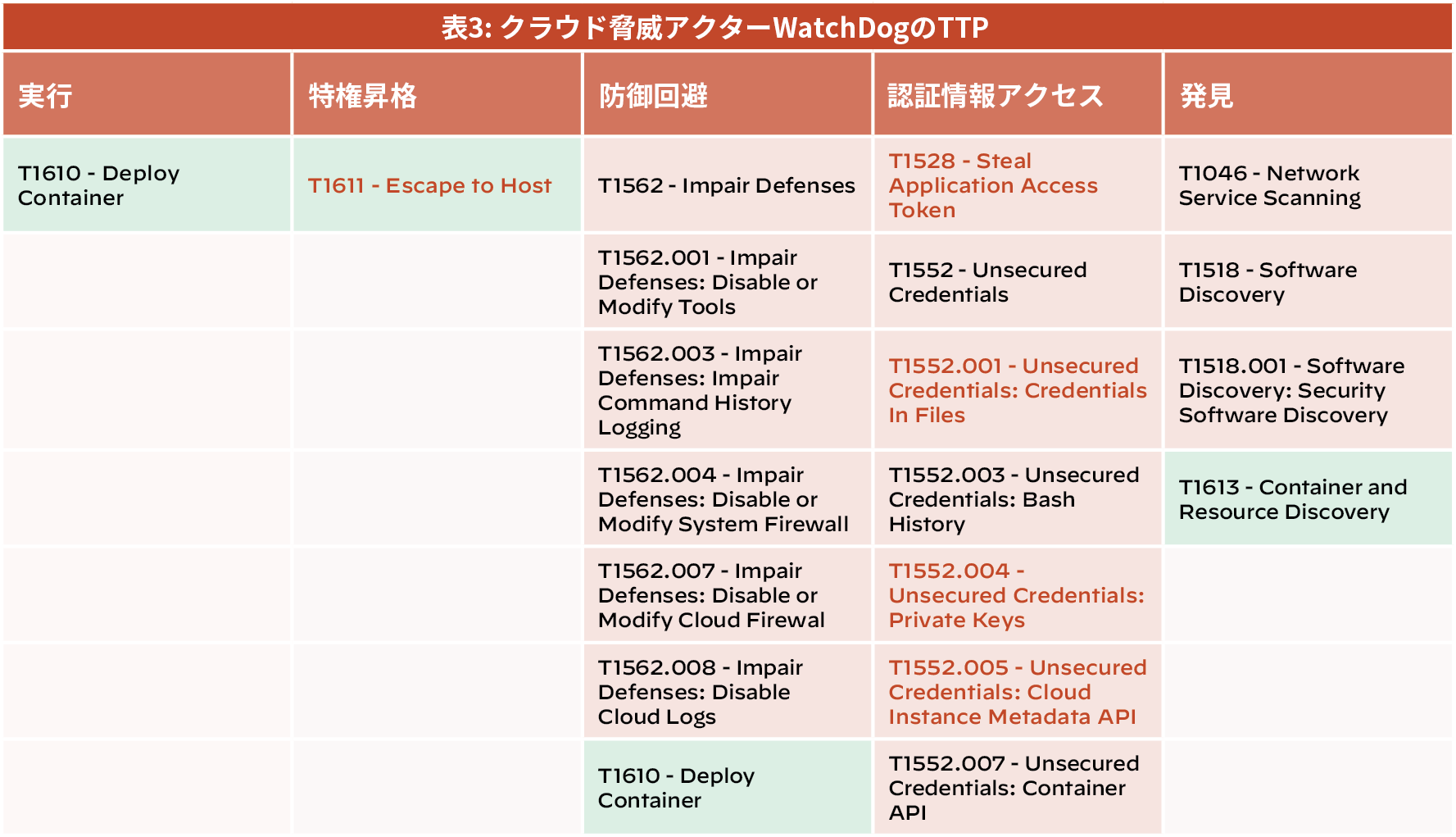

ほとんどの組織は脆弱なIAMポリシーを悪用する攻撃への対応準備ができていません。攻撃者はそのことをよく知っていています。彼らはクラウドのIAM認証情報を狙い、標準業務手順を踏んで、最後にはこうした認証情報を収集していきます。その確たる例がクラウドプラットフォーム特有の新たなTTPです。自衛にむけた戦略を実施するには、企業側にこうしたクラウド特有のTPPに対する理解が必要となります。

IAMのクラウド脅威に対する防御

今回私たちは、業界初となる「Cloud Threat Actor Index (クラウド脅威アクターの指標)」を作成しました。これをクラウド脅威アクターから自組織を守るのにお役立てください。この指標は、クラウドインフラを標的とするアクターグループが行うオペレーションを図表化したもので、今回のレポートに記載されています。これらの図表は各クラウド脅威アクターのTTPを詳細に示し、セキュリティチームや組織全体が、自社の戦略的防御の評価、適切な監視、検知、警告、防止のメカニズム構築を行えるようにしてあります。

クラウドを狙うのは誰か

Cloud Threat Actor Indexでは、クラウドインフラを標的とすることがもっとも多いアクターと、クラウドを利用して攻撃を行うことが知られている国家支援型アクターに重点をおいています。以下は、私たちが指標化した上位のクラウド脅威アクターのプレビューです。レポートでは彼らのオペレーション状況を蔓延率別にグラフ化しています。

クラウド脅威アクタートップ5

- TeamTNT: 最も有名で洗練されたグループ。認証情報を狙う

- WatchDog: 日和見的脅威グループとされる。公開されたクラウドインスタンスやアプリケーションを狙う

- Kinsing: 営利目的で日和見的。クラウド認証情報の収集能力が非常に高いとされる

- Rocke: クラウド環境でのランサムウェアオペレーション、クリプトジャックオペレーションに特化

- 8220: Moneroのマイニンググループ。2021年12月のLog4j脆弱性を悪用し、マイニング業務を拡大したとされる

クラウドインフラを利用・標的とする主なAPT脅威グループ

- APT 28 (Fancy Bear)

- APT 29 (Cozy Bear)

- APT 41 (Gadolinium)

推奨される対策

IAMの適切な設定で、意図せぬアクセスをブロックし、クラウドアクティビティを可視化し、セキュリティインシデント発生時の影響を緩和できます。

クラウド脅威に対する防御

とくにクラウドを標的とする脅威には以下の防御策が推奨されます。

- Cloud Native Application Protection Platform (CNAPP)スイートの統合

- IAM権限のハードニング(強化)

- セキュリティの自動化促進

本レポートでは、IAM権限のハードニングのための8ステップからなるベストプラクティスガイドなど、上の推奨対策の詳細を説明しています。

今すぐレポートをダウンロードしてエグゼクティブサマリを同僚の方々とご共有ください。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得