概要

2023年1月のUnit 42 Wiresharkクイズへようこそ。本稿は、悪意のある活動を含むパケットキャプチャ(pcap)を提示し、そのネットワークトラフィックから得られる情報をもとにクイズを出します。解答編は後日、べつのUnit 42ブログで詳細な解説つきで公開します。

本クイズは疑わしいネットワークアクティビティの調査やネットワークトラフィックのパケットキャプチャ(pcap)の確認を業務で行っておられるセキュリティ専門家を読者として想定していますが、どなたでもご参加いただけます。Wiresharkにある程度なじみがあり、基本的なネットワークトラフィックの概念を理解している読者のみなさんにとって、もっとも効果的な内容となっています。

この教材を通じ、ライブ環境から実際のトラフィックをレビューする経験を得られます。

| 関連するUnit 42のトピック | AgentTesla, OriginLogger, pcap, Wireshark, Wireshark Tutorial |

背景

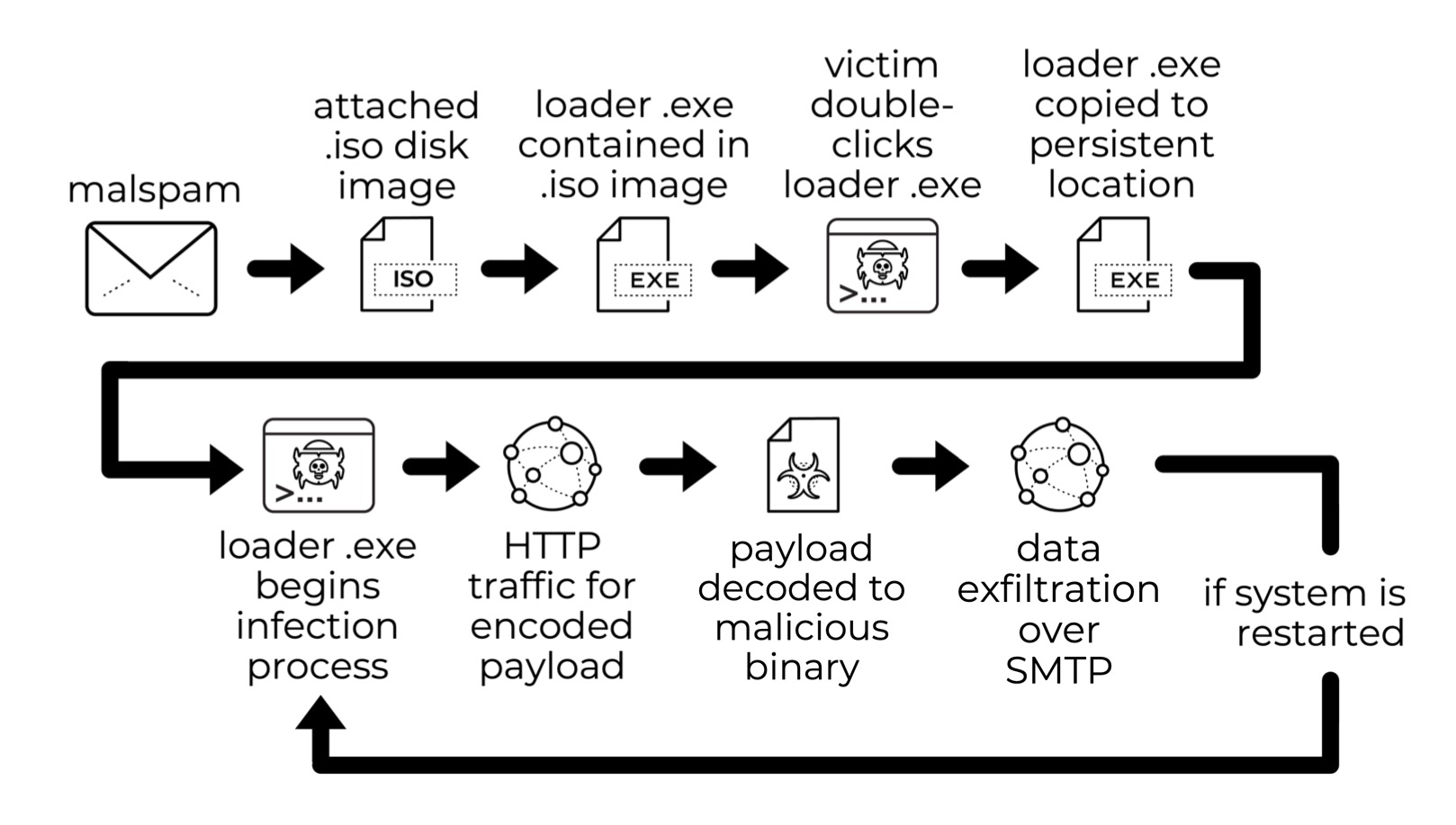

1月初め、パロアルトネットワークスの脅威インテリジェンス調査チームUnit 42は、2023年1月5日木曜日に見つかったOriginLoggerとおぼしき感染事象におけるAgent Tesla形式の活動についてツイートしました。元のツイートは私たちの初期分析を含んでいます。関連するマルウェアバイナリの詳細情報も確認できます。

今月の演習ではこのマルウェアサンプルからネットワークトラフィックのpcapを生成しました。感染後の活動には、感染したコンピュータから窃取されたデータを含む平文のSMTPトラフィックが含まれます。

前提条件

今回の分析にはPcapのレビューによく使われるWiresharkというツールが必要です。WireSharkのデフォルト設定はWebベースマルウェアのトラフィックに最適化されていないので、私たちはWiresharkインストール後の設定のカスタマイズをおすすめしています。このカスタマイズ方法を含む情報を一連のチュートリアルとビデオで公開していますので、まだご覧になっていない場合は演習前にご確認ください。

また私たちはWiresharkの最新バージョン3.xのご利用をおすすめします。以前のWiresharkバージョンより機能・性能ともに上がり、不具合も修正されています。

また、悪意のあるトラフィックの分析には、BSD、Linux、macOSなど、Windows以外の環境の利用をおすすめします。このクイズのpcapには、難読化されたバイナリのHTTPトラフィックが含まれています。難読化を解除して得られるバイナリは悪意のあるDLLファイルで、以前にこちらのGithubに投稿した同感染によるインジケータでも解説しています。難読化を解除したマルウェアはWindows PCを使っている場合に感染リスクがあります。

教材

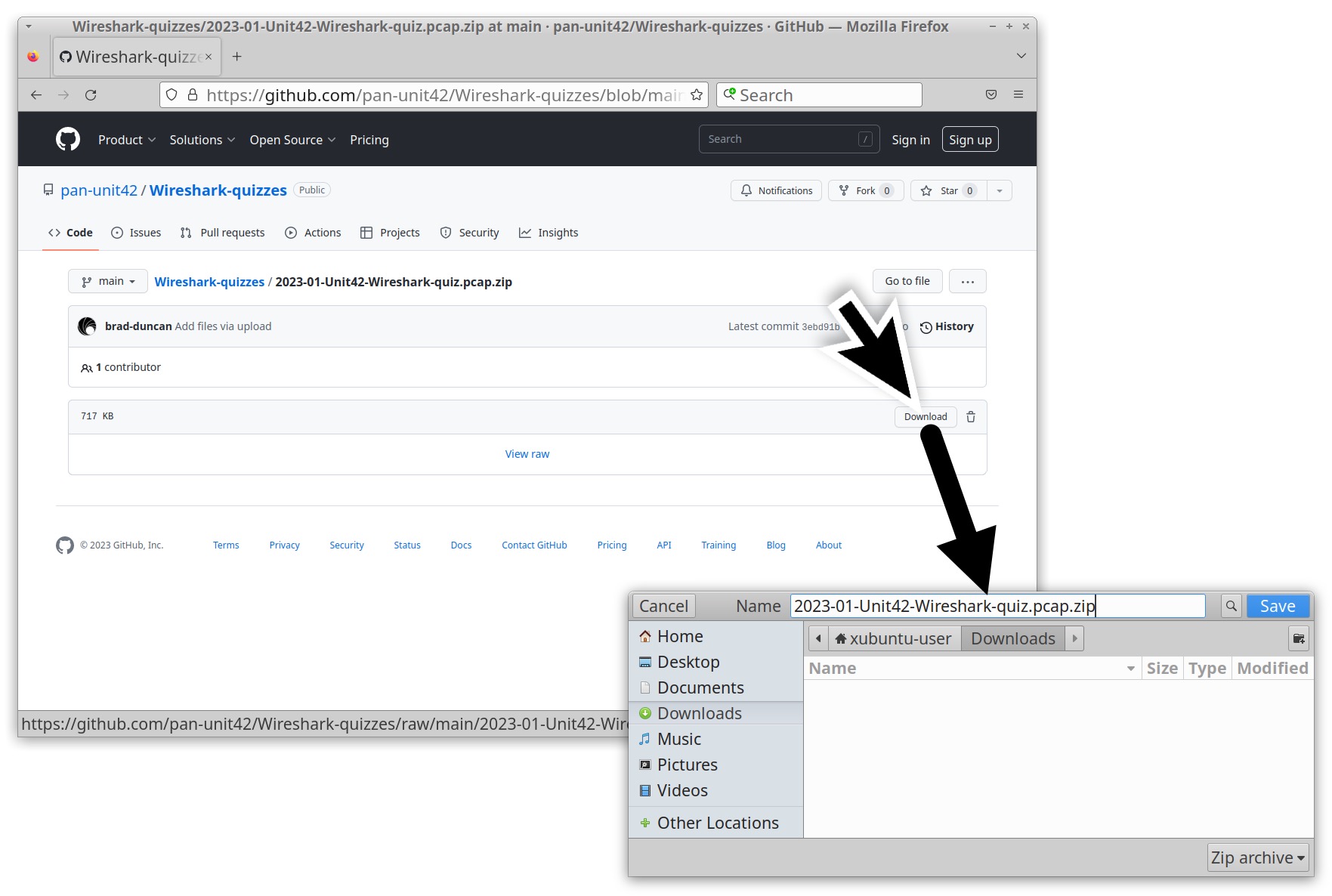

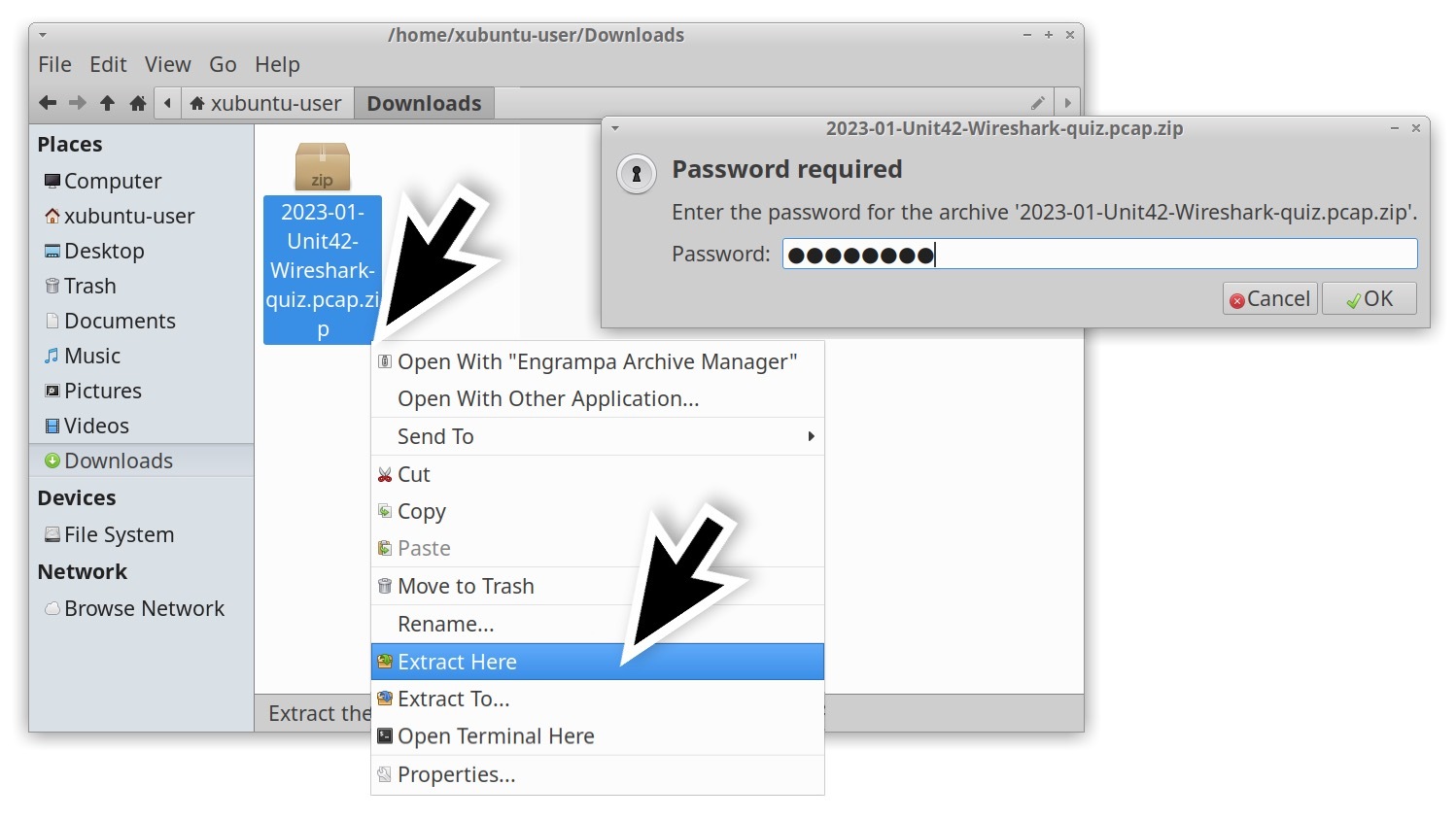

今月のクイズのpcapを入手するにはこちらのGithubリポジトリにアクセスしてください。ZIPアーカイブをダウンロードして以下の図2と図3のようにpcapファイルを展開してください。展開用パスワードは「infected」です。

問題

感染活動の開始日時はいつでしょうか。回答の形式は協定世界時(UTC)にしてください。脅威インテリジェンスの共有にUTCを使うと受信者はタイムゾーンに関係なく正確な時間を把握できます。

感染したコンピューターを特定できますか。Windowsコンピューターで基本となる識別子は以下のものです。

- 被害者のIPアドレス

- 被害者のMACアドレス

- 被害者のWindowsホスト名

- 被害者のWindowsユーザーアカウント名

今月は感染ホストがスタンドアロンのWindowsクライアントです。このpcapには、Windowsのシステムトラフィックのほかにマルウェアが生成した暗号化されていないSMTPトラフィックも含まれています。このトラフィックは追加の情報も含んでいるので上記の4つの識別子はすべて決定可能です。

このSMTPトラフィックは感染ホストからのさまざまなログイン認証情報を含んでいます。なお、このトラフィックに正規の認証情報は含まれておらず、このホストにはマルウェアの実行前に偽のログインデータを入力してあります。データは偽物でも、このトラフィックでOriginLoggerなどのAgent Tesla亜種が盗むデータがどのようなものかについての理解は深まるでしょう。

今月のUnit 42 Wiresharkクイズではpcapを確認して次の質問に答えてください。

- 悪意のあるトラフィックが始まった日時(UTC)はいつか

- 被害者のIPアドレスは何か

- 被害者のMACアドレスは何か

- 被害者のWindowsホスト名は何か

- 被害者のWindowsユーザーアカウント名は何か

- 被害者のコンピューターが搭載しているRAMのサイズはどのくらいか

- 被害者のコンピューターが使用しているCPUの種類は何か

- 被害者のコンピューターのパブリックIPアドレス(グローバルIPアドレス)は何か

- マルウェアが盗んだのはどのような種類のアカウントログインデータか

結論

パロアルトネットワークスはセキュリティコミュニティのメンバーがスキルを向上させ、デジタルライフをよりよく保護できるようにすることを推奨しています。今月のWiresharkクイズは参加者がこの目標を達成するのに役立ちます。

今月のUnit 42 Wiresharkクイズの解答編は別のブログ(こちら)で公開しています。

パロアルトネットワークスのお客様は、WildFireや高度な脅威防御などのクラウド型セキュリティサービスを有効にした次世代ファイアウォールとCortex XDRによりOriginLoggerのようなAgent Tesla亜種からの保護を受けています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.comまで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

追加リソース

Wireshark チュートリアル: Wiresharkワークショップビデオシリーズを公開 – パロアルトネットワークス Unit 42

2023-01-23 11:30 JST 英語版更新日 2023-01-20 11:15 PST の内容を反映して図3の内容を修正

2023-01-24 09:00 JST 英語版更新日 2023-01-23 07:38 PST の内容を反映して解答編へのリンクを追記

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得