概要

2016年2月にUnit 42は、 Lockyランサムウェアに関して行った詳細な分析結果を公開しました。このマルウェアに気付いたのは弊社だけでないことは確かであり、これまで他の多くの人たちが報告をしています。その時から、この比較的新しい類のランサムウェアを拡散することを目的として、マルウェアを添付したスパムを利用した様々な攻撃が行われており、その攻撃でLockyが頻繁に確認されています。

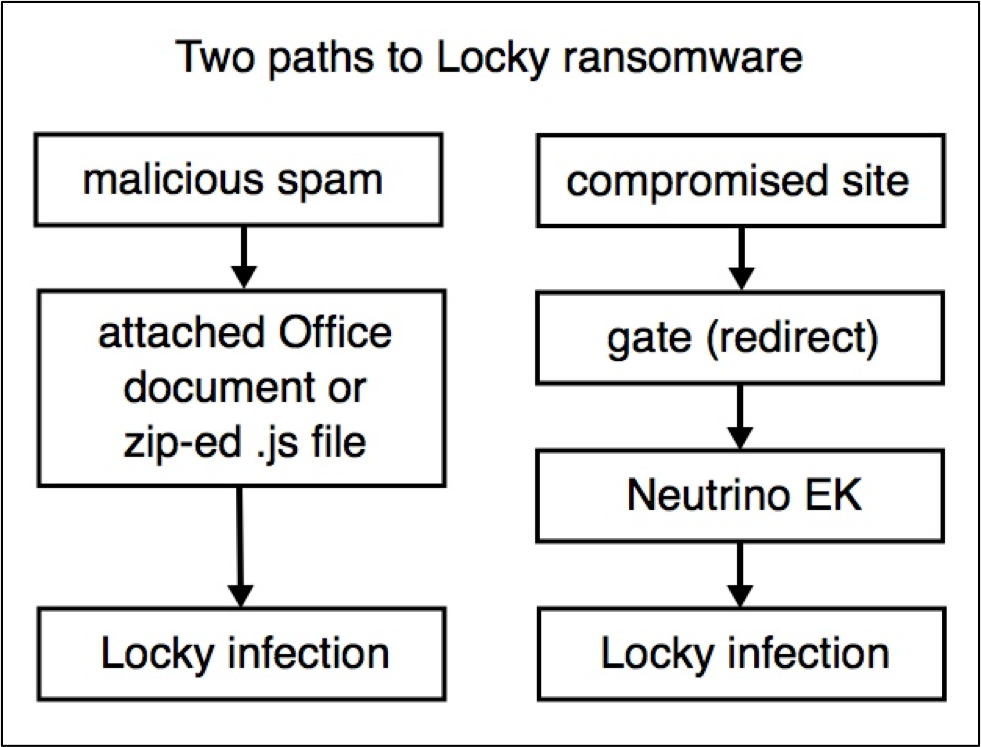

弊社が初めてLockyに関する報告をしたとき、攻撃者はMicrosoft Office文書を利用してマルウェアを配布しており、このMicrosoft Office文書にはランサムウェアをダウンロードして実行する悪意のあるマクロが含まれていました。同じ目的を達成するため、攻撃者は、悪意のあるJavascriptファイルを含んだzip形式ファイルを添付して電子メールを送る、という新たな手口をすかさず追加しました。その一方で、気軽な気分でWebブラウジングをしているユーザーをLockyに感染させるため、エクスプロイト キット(EK)も使われてきました。この活動から、実質上、マルウェアを添付したスパム を介してLocky感染に至る経路とEKトラフィックを介してLocky感染に至る別の経路、という2つの経路があることがうかがえます。

最近、弊社はLockyがNuclear EKを利用してシステムを感染させようとしていることに気が付きました。

詳細

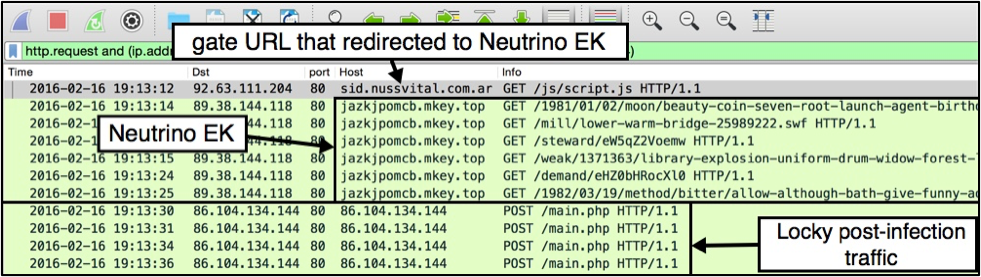

Neutrino EKがLockyを配信していることが初めて報告された2016年2月において、弊社は そのトラフィックのpcap を発見し、下記のパターンに気付きました。

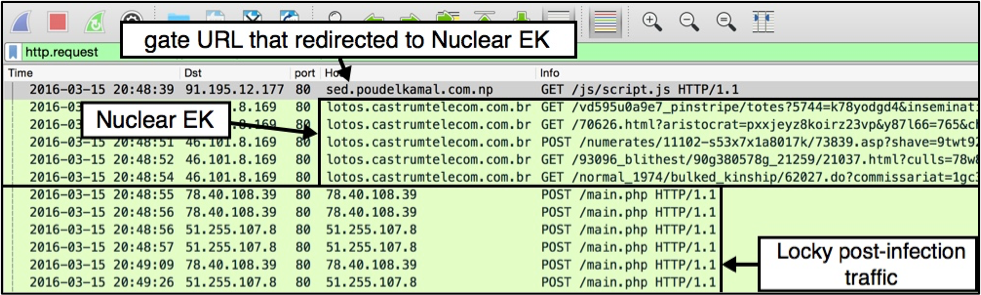

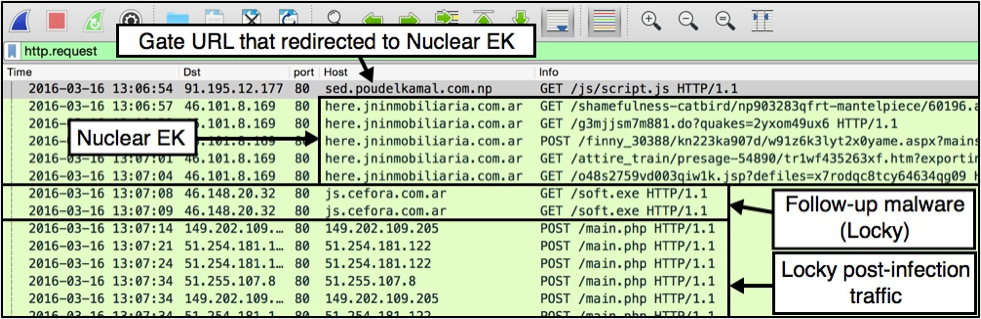

Proofpointが同様のトラフィックについて報告し、 Necursを拡散することで知られるNeutrino EKスレッドによって配布されたのがLockyであるとしています。今月、弊社は同じタイプのゲートを偶然見つけました。今回、ゲートを通った後のトラフィック パターンは弊社がNuclear EKに関して確認したものと似ていました。ペイロードはLockyか、さもなければ他のドメインからLockyを検索するダウンローダーのいずれかでした。

Wiresharkの表示

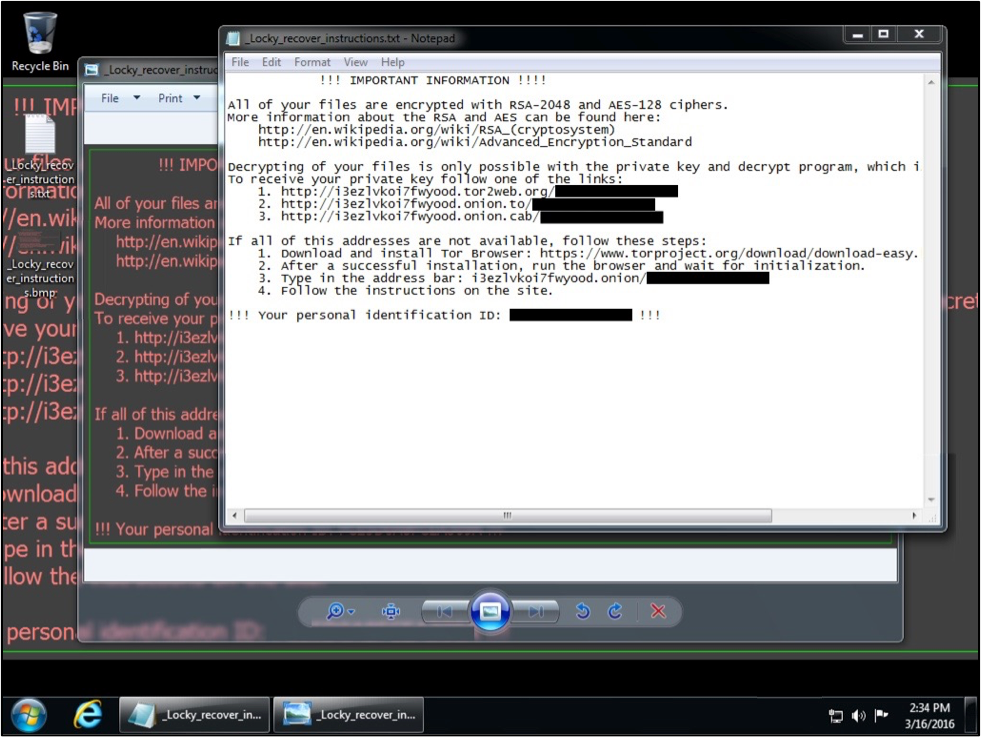

これらのLockyの標本に感染したWindowsホストは、弊社が2016年2月にこのランサムウェアについて初めて報告した際にすでに感染していたホストと様子が似ています。

結論

弊社が以前 Lockyに関するブログ記事でお伝えした通り、PaloAltoNetworksのお客様は弊社の次世代セキュリティ プラットフォームによりLockyから保護されています。WildFireは引き続きLockyを検出し、AutoFocusはこの脅威をUnit 42の“Locky” タグにより識別します。

引き続き弊社では該当する兆候に関してコミュニティに周知するためLockyおよびEKトラフィックを調査し、さらに弊社の脅威防御プラットフォームを強化します。

セキュリティ侵害の兆候

日時範囲: 2016-03-15および2016-03-16

ゲートIPアドレス: 91.195.12.177

ゲート ドメイン: sed.poudelkamal.com.np

Nuclear EK IPアドレス: 46.101.8.169

Nuclear EKドメイン: lotos.castrumtelcom.com.br , here.jninmobilaria.com.ar

追跡マルウェアIPアドレス: 46.148.20.32

追跡マルウェア ドメイン: js.cefora.com.ar

Lockyランサムウェアにより生じた感染後のトラフィックに由来するIPアドレス:

- 51.254.181.122

- 51.255.107.8

- 78.40.108.39

- 149.202.109.205

確認されたエクスプロイトおよびマルウェア:

- 説明: 2016-03-15 Nuclear EK Flashエクスプロイト

- SHA256ハッシュ: 94bd74514cc9e579edf55dd1bac653ceca1837d930d109c6e701afe309b23310

- 説明: 2016-03-16 Nuclear EK Flashエクスプロイト

- SHA256ハッシュ: 4228036684f4f519704a102cd9322ac9edb1bfb5b20558a7a6873818f0e6a7b4

- 説明: 2016-03-15 Nuclear EKペイロード – Lockyランサムウェア

- SHA256ハッシュ: faf4f689683f3347738ef0a8370a78d504b513d44f3a70f833c50de3d138c3b2

- 説明: 2016-03-16 Nuclear EKペイロード – Lockyランサムウェアをダウンロードしたファイル

- SHA256ハッシュ: a9dac0a0389c463b063cb30f647b3d1610e6052570efe2dfb1fca749d8f039fc

- 説明: Nuclear EKペイロードがダウンロードしたLockyランサムウェア(soft.exe)

- SHA256ハッシュ: cc2355cc6d265cd90b71282980abcf0a7f3dcb3a608a5c98e7697598696481af

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得