概要

Microsoftは2022年4月および5月のセキュリティ更新プログラムで、以下の脆弱性を含む複数の重大な脆弱性に対する修正を提供しました。

- CVE-2022-26809: 未許可の攻撃者がこの脆弱性を利用し、特別に細工したリモートプロシージャコール (RPC) を送信することにより、リモートから脆弱なデバイス上で任意のコードを実行できる可能性があります。

- CVE-2022-26923:「Active Directory Certificate Services」のサーバー ロールがインストールされたデフォルトの Active Directory環境において、権限の低いユーザーがドメイン管理者に権限を昇格できます。

- CVE-2022-26925: 未認証の攻撃者が、Windows NT LAN Manager (NTLM) セキュリティ プロトコルを介し、ドメイン コントローラをリモートから悪用して強制的に認証させることができます。

これらの問題に対処するセキュリティ更新プログラムの適用を強くお勧めします。

パロアルトネットワークスのお客様は、脅威防御セキュリティサブスクリプションをもつ次世代ファイアウォールで保護されています。また、Cortex XDRその他の製品による保護を受けています。

| 本稿で扱うCVE | CVE-2022-26809, CVE-2022-26923, CVE-2022-26925 |

影響を受けるバージョン

CVE-2022-26809

Microsoft Windows オペレーティングシステムの以下のバージョンはCVE-2022-26809に対し脆弱です。

Windows 7 for 32-bit systems Service Pack 1

Windows 7 for x64-based systems Service Pack 1

Windows 8.1 for 32-bit systems

Windows RT 8.1

Windows 8.1 for x64-based systems

Windows 10 Version 20H2 for ARM64-based systems

Windows 10 Version 1909 for ARM64-based systems

Windows 10 Version 1809 for x64-based systems

Windows 10 for 32-bit systems

Windows 10 Version 21H2 for x64-based systems

Windows 10 Version 21H2 for ARM64-based systems

Windows 10 Version 21H2 for 32-bit systems

Windows 10 Version 1809 for 32-bit systems

Windows 10 Version 21H1 for 32-bit systems

Windows 10 Version 21H1 for ARM64-based systems

Windows 10 Version 21H1 for x64-based systems

Windows 10 Version 20H2 for 32-bit systems

Windows 10 Version 20H2 for x64-based systems

Windows 10 Version 1607 for x64-based systems

Windows 10 Version 1607 for 32-bit systems

Windows 10 for x64-based systems

Windows 10 Version 1909 for x64-based systems

Windows 10 Version 1909 for 32-bit systems

Windows 10 Version 1809 for ARM64-based systems

Windows 11 for ARM64-based systems

Windows 11 for x64-based systems

Windows Server 2008 R2 for x64-based systems Service Pack 1 (Server Core installation)

Windows Server 2008 R2 for x64-based systems Service Pack 1

Windows Server 2008 for x64-based systems Service Pack 2 (Server Core installation)

Windows Server 2008 for x64-based systems Service Pack 2

Windows Server 2008 for 32-bit systems Service Pack 2 (Server Core installation)

Windows Server 2008 for 32-bit systems Service Pack 2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 (Server Core installation)

Windows Server 2012

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server, version 20H2 (Server Core Installation)

Windows Server 2019 (Server Core installation)

Windows Server 2019

Windows Server 2022 (Server Core installation)

Windows Server 2022

CVE-2022-26923

Microsoft Windows オペレーティングシステムの以下のバージョンはCVE-2022-26923に対し脆弱です。

Windows Server 2012 R2 (Server Core installation)

Windows Server 2012 R2

Windows RT 8.1

Windows 8.1 for x64-based systems

Windows 8.1 for 32-bit systems

Windows Server 2016 (Server Core installation)

Windows Server 2016

Windows 10 Version 1607 for x64-based systems

Windows 10 Version 1607 for 32-bit systems

Windows 10 for x64-based systems

Windows 10 for 32-bit systems

Windows 10 Version 21H2 for x64-based systems

Windows 10 Version 21H2 for ARM64-based systems

Windows 10 Version 21H2 for 32-bit systems

Windows 11 for ARM64-based systems

Windows 11 for x64-based systems

Windows Server, version 20H2 (Server Core Installation)

Windows 10 Version 20H2 for ARM64-based systems

Windows 10 Version 20H2 for 32-bit systems

Windows 10 Version 20H2 for x64-based systems

Windows Server 2022 (Server Core installation)

Windows Server 2022

Windows 10 Version 21H1 for 32-bit systems

Windows 10 Version 21H1 for ARM64-based systems

Windows 10 Version 21H1 for x64-based systems

Windows 10 Version 1909 for ARM64-based systems

Windows 10 Version 1909 for x64-based systems

Windows 10 Version 1909 for 32-bit systems

Windows Server 2019 (Server Core installation)

Windows Server 2019

Windows 10 Version 1809 for ARM64-based systems

Windows 10 Version 1809 for x64-based systems

Windows 10 Version 1809 for 32-bit systems

CVE-2022-26925

Microsoft Windows オペレーティングシステムの以下のバージョンはCVE-2022-26925に対し脆弱です。

Windows Server 2012 R2 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 (Server Core installation)

Windows Server 2012

Windows Server 2008 R2 for x64-based systems Service Pack 1 (Server Core installation)

Windows Server 2008 R2 for x64-based systems Service Pack 1

Windows Server 2008 for x64-based systems Service Pack 2 (Server Core installation)

Windows Server 2008 for x64-based systems Service Pack 2

Windows Server 2008 for 32-bit systems Service Pack 2 (Server Core installation)

Windows Server 2008 for 32-bit systems Service Pack 2

Windows RT 8.1

Windows 8.1 for x64-based systems

Windows 8.1 for 32-bit systems

Windows 7 for x64-based systems Service Pack 1

Windows 7 for 32-bit systems Service Pack 1

Windows Server 2016 (Server Core installation)

Windows Server 2016

Windows 10 Version 1607 for x64-based systems

Windows 10 Version 1607 for 32-bit systems

Windows 10 for x64-based systems

Windows 10 for 32-bit systems

Windows 10 Version 21H2 for x64-based systems

Windows 10 Version 21H2 for ARM64-based systems

Windows 10 Version 21H2 for 32-bit systems

Windows 11 for ARM64-based systems

Windows 11 for x64-based systems

Windows Server, version 20H2 (Server Core Installation)

Windows 10 Version 20H2 for ARM64-based systems

Windows 10 Version 20H2 for 32-bit systems

Windows 10 Version 20H2 for x64-based systems

Windows Server 2022 (Server Core installation)

Windows Server 2022

Windows 10 Version 21H1 for 32-bit systems

Windows 10 Version 21H1 for ARM64-based systems

Windows 10 Version 21H1 for x64-based systems

Windows 10 Version 1909 for ARM64-based systems

Windows 10 Version 1909 for x64-based systems

Windows 10 Version 1909 for 32-bit systems

Windows Server 2019 (Server Core installation)

Windows Server 2019

Windows 10 Version 1809 for ARM64-based systems

Windows 10 Version 1809 for x64-based systems

Windows 10 Version 1809 for 32-bit systems

CVE-2022-26809、CVE-2022-26923、CVE-2022-26925の緩和策

MicrosoftはCVE-2022-26809、CVE-2022-26923、CVE-2022-26925用の更新プログラムをすでに公開しています。これら3つの脆弱性とエクスプロイトの詳細はすべて公開されており、CVE-2022-26925はすでに実際の悪用が確認されています。なるべく早くシステムに更新プログラムを適用することをお勧めします。

エクスプロイト

CVE-2022-26809 – RPCリモートコード実行の脆弱性

Microsoftの4月のセキュリティ更新プログラムにはリモートコード実行につながりうる深刻なRPCの脆弱性が含まれています。この脆弱性が悪用されると、攻撃者はリモートからの攻撃対象領域を取得し、Windows SMBサービスをリモートから攻撃してコードを実行できるようになります。この脅威はWindows SMB サービスに限定されません。脆弱なRPCコンポーネントを使うほかのサービスにも影響する可能性があります。

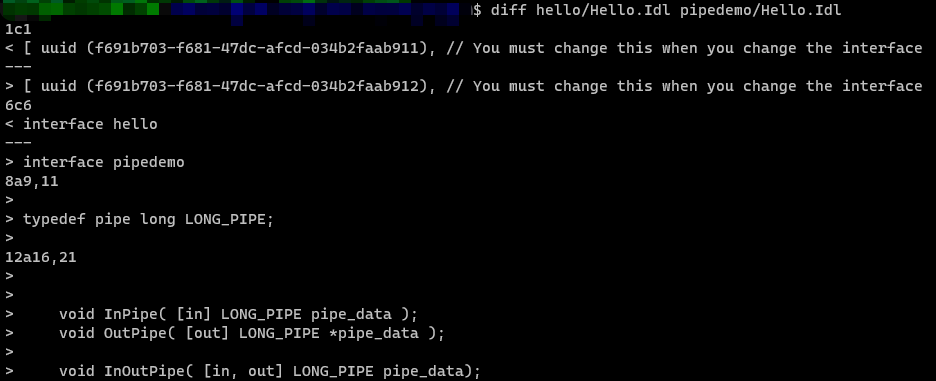

2022年5月1日に私たちはGitHub上にPoC(概念実証コード: Proof of Concept)が公開されたことを確認しています。同リサーチャーはCVE-2022-26809の分析を行い、脆弱な関数OSF_SCALL::GetCoalescedBufferをトリガーするPoCを作成しました。このPoCはMicrosoftのRPCサンプルコード「Hello」をベースに作成されたものです。RPCを使うプログラム インターフェイスにはMicrosoft Interface Definition Language (MIDL) による定義とMIDLコンパイラによるコンパイルが必要とされます。このため当該リサーチャーはIDLファイルに新たなパイプ型と複数の関数を追加していました。追加の理由は脆弱性のトリガーにサーバー側でのパイプの利用が必要なためです。関連する変更を図1に示します。

このPoCクライアントはデータ送信にimpacket.dcerpc.v5.rpcrtを利用します。さらにこのリサーチャーはrpcrtライブラリのパケット処理ロジックを変更していました。このPoCはカスタマイズされたRPCサーバーでのみ実行可能で、本脆弱性のエクスプロイト成功にはサーバー側に特定の設定が必要ですが、攻撃者がこのPoCを変更してデフォルト状態のWindowsサービスに対しても実行可能なエクスプロイトを作成する可能性はあります。私たちはCVE-2022-26809に対する修正プログラムを早急に適用することを強く推奨します。

CVE-2022-26923 – Active Directoryドメインサービスにおける特権昇格の脆弱性

この脆弱性により「Active Directory Certificate Services」のサーバー ロールがインストールされたデフォルトの Active Directory環境において、権限の低いユーザーがドメイン管理者に権限を昇格できます。これは偽のドメインコントローラdNSHostNameを使って有効な証明書を取得し、その証明書をこの偽ドメインコントローラに対して認証することでドメインコントローラ権限を取得するロジック上の問題です。Microsoftは5月のセキュリティ更新でCVE-2022-26923を修正しましたが、当該の脆弱性とエクスプロイトの詳細は一般公開されています。なるべく早く更新プログラムを適用することをお勧めします。

CVE-2022-26925 – Windows LSA のなりすましの脆弱性

この脆弱性は、未認証の攻撃者がLSARPCインタフェース上のメソッドを呼び出し、NTLMを使ってドメインコントローラに対し攻撃者を認証するよう強要できるというものです。NTLMリレー攻撃でNTLMハッシュを取得した攻撃者は、漏えいしたドメインコントローラのNTLMハッシュを使ってさらにシステムを攻撃可能です。CVE-2022-26925は実際の悪用が確認されておりエクスプロイトも公開されています。Microsoftは当該脆弱性を5月のセキュリティ更新で修正済みです。なるべく早く更新プログラムを適用することをお勧めします。

結論

CVE-2022-26809は広く攻撃に悪用される可能性があることから、私たちは現在も引き続き集中的にこの脆弱性を監視しています。現在入手可能な情報からこの脆弱性は将来的に深刻な影響を及ぼす可能性があります。RPCはWindowsやWindows Serverの各種バージョンで広く利用されていますし、脆弱性のあるrpcrt4.dllはMicrosoftのサービスのほかにもさまざまなアプリケーションで利用されています。CVE-2022-26923とCVE-2022-26925のエクスプロイトはすでに一般公開されていることからこれらの脆弱性が攻撃者に悪用されるのは時間の問題です。ユーザーはこれらの脆弱性からの保護に必要なすべての措置を講じてください。

脅威防御サブスクリプションが有効な弊社NGFW製品はこれらの脆弱性に関連する攻撃トラフィックをブロックできます。

- CVE-2022-26809のカバレッジ: 脅威ID 92490 (Application and Threat content update 8557)

- CVE-2022-26923のカバレッジ: 脅威ID 92548 (Application and Threat content update 8568)

- CVE-2022-26925のカバレッジ: 脅威ID 92549 (Application and Threat content update 8568)

Cortex製品をご利用中のお客様は、CVE-2022-26923およびCVE-2022-26925から保護されています。

追加リソース

リモート プロシージャ コール ランタイムのリモートでコードが実行される脆弱性 – Microsoft

Active Directory Domain Services Elevation of Privilege Vulnerability – Microsoft

Certifried: Active Directory Domain Privilege Escalation (CVE-2022–26923) – IFCR

PetitPotam – GitHub

Microsoft fixes new PetitPotam Windows NTLM Relay attack vector – BleepingComputer

Windows LSA のなりすましの脆弱性 – Microsoft

リモート プロシージャ呼び出し (RPC) – Microsoft

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得