概要

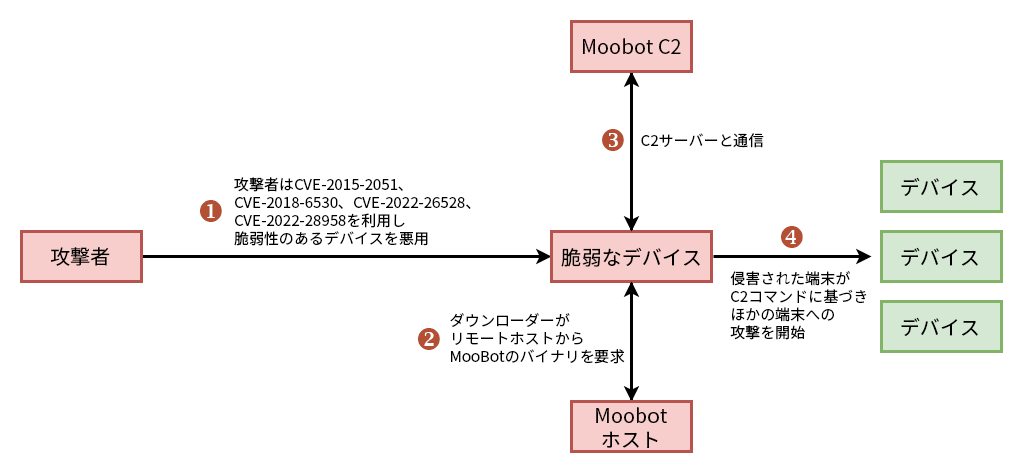

8月上旬、Unit 42のリサーチャーは、ネットワークおよび接続製品を専門とするD-Link製のデバイスに存在する複数の脆弱性を利用した攻撃を発見しました。悪用された脆弱性は以下の通りです。

- CVE-2015-2051: D-Link HNAP SOAPAction Header Command Execution Vulnerability (D-Link HNAP SOAPActionヘッダにおけるコマンド実行の脆弱性)

- CVE-2018-6530: D-Link SOAP Interface Remote Code Execution Vulnerability (D-Link SOAP Interfaceにおけるリモートコード実行の脆弱性)

- CVE-2022-26258: D-Link Remote Command Execution Vulnerability (D-Link製品のリモートコマンド実行の脆弱性)

- CVE-2022-28958: D-Link Remote Command Execution Vulnerability (D-Link製品のリモートコマンド実行の脆弱性)

侵害を受けた場合、これらの機器は完全に攻撃者のコントロール下に置かれます。攻撃者はこれらの機器を利用し、分散型サービス拒否(DDoS)攻撃などのさらなる攻撃を行えます。Unit 42のリサーチャーが捉えたエクスプロイト試行は、Linuxを稼働する公開ネットワーク機器を標的とし、前述の脆弱性を悪用して、MooBotというMiraiの亜種を拡散させるものでした。

D-Linkは本稿に記載した全脆弱性についてセキュリティ情報を公開していますが、パッチが適用されていないか古いバージョンのデバイスを使っているユーザーはまだ存在する可能性があります。Unit 42は可能な限りアップグレードやパッチを適用することを強く推奨します。

パロアルトネットワークスの次世代ファイアウォール製品をお使いのお客様は、IoT Security、Advanced Threat Prevention、WildFire、Advanced URL Filteringなどのクラウド提供型セキュリティサービスでエクスプロイトのトラフィックやマルウェアを検出・ブロックすることによる保護を受けています。

悪用される脆弱性

この攻撃では既知の脆弱性が4つ悪用されていました。悪用に成功すると、wgetユーティリティを実行してマルウェアインフラからMooBotサンプルをダウンロードし、ダウンロードしたバイナリを実行します。脆弱性に関連する情報を表1に示します。

| ID | 脆弱性 | 説明 | 深刻度 |

| 1 | CVE-2015-2051 | D-Link HNAP SOAPAction Header Command Execution Vulnerability (D-Link HNAP SOAPActionヘッダにおけるコマンド実行の脆弱性) | CVSS バージョン 2.0: 10.0 高 |

| 2 | CVE-2018-6530 | D-Link SOAP Interface Remote Code Execution Vulnerability (D-Link SOAP Interface のリモートコード実行の脆弱性) | CVSS バージョン 3.0: 9.8 緊急 |

| 3 | CVE-2022-26258 | D-Link Remote Command Execution Vulnerability (D-Link製品のリモートコマンド実行の脆弱性) | CVSS バージョン 3.0: 9.8 緊急 |

| 4 | CVE-2022-28958 | D-Link Remote Command Execution Vulnerability (D-Link製品のリモートコマンド実行の脆弱性) | CVSS バージョン 3.0: 9.8 緊急 |

表1 悪用された脆弱性の一覧

D-Linkのエクスプロイトペイロード

攻撃者は、D-Linkの4つの脆弱性を利用してリモートからコードを実行し、ホスト159.203.15[.]179からMooBotダウンローダをダウンロードします。

1. CVE-2015-2051: D-Link HNAP SOAPAction Header Command Execution Vulnerability (D-Link HNAP SOAPActionヘッダにおけるコマンド実行の脆弱性)

![CVE-2015-2051のエクスプロイトペイロード。ホスト159.203.15[.]179に接続している。このホストからMooBotダウンローダにアクセス可能](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/09/word-image-20.png)

このD-Linkの旧型ルーターを標的としたエクスプロイトでは、HNAP SOAPインターフェースの脆弱性が利用されます。攻撃者はブラインドOSコマンドインジェクションによりコードを実行できます。

2. CVE-2018-6530: D-Link SOAP Interface Remote Code Execution Vulnerability (D-Link SOAP Interface のリモートコード実行の脆弱性)

![CVE-2018-6530のエクスプロイトペイロード。ホスト159.203.15[.]179に接続している。このホストからMooBotダウンローダにアクセス可能](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/09/word-image-21.png)

このエクスプロイトは、D-Linkの旧型ルーターがSOAPインターフェースへリクエストを送信するさい「service」パラメータをサニタイズせずに使用する点を突きます。この脆弱性が悪用されると認証なしでリモートコードを実行される可能性があります。

3. CVE-2022-26258: D-Link Remote Code Execution Vulnerability (D-Link製品のリモートコード実行の脆弱性)

![CVE-2022-26258のエクスプロイトペイロード。ホスト159.203.15[.]179に接続している。このホストからMooBotダウンローダにアクセス可能](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/09/word-image-22.png)

この脆弱性は

/lan.aspコンポーネントに存在するコマンドインジェクションの脆弱性を突くものです。このコンポーネントは、HTTPパラメータ

DeviceNameの値を正常にサニタイズしておらず、これが原因で任意のコマンドを実行される可能性があります。

4. CVE-2022-28958: D-Link Remote Code Execution Vulnerability (D-Link のリモートコード実行の脆弱性)

![CVE-2022-28958のエクスプロイトペイロード。ホスト159.203.15[.]179に接続している。このホストからMooBotダウンローダにアクセス可能](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/09/word-image-23.png)

このエクスプロイトは

/shareport.phpコンポーネントに存在するリモートコマンド実行の脆弱性を突くものです。このコンポーネントは、HTTPパラメータ

valueの値を正常にサニタイズしておらず、これが原因で任意のコマンドを実行される可能性があります。

マルウェアの分析

この攻撃に関連するすべてのアーティファクトを次の表に示します。

| ファイル名 | SHA256 | 説明 |

| rt | B7EE57A42C6A4545AC6D6C29E1075FA1628E1D09B8C1572C848A70112D4C90A1 | スクリプトダウンローダ。感染システムにMooBotをダウンロードしバイナリファイル名をRealtekに変更する |

| wget[.]sh | 46BB6E2F80B6CB96FF7D0F78B3BDBC496B69EB7F22CE15EFCAA275F07CFAE075 | スクリプトダウンローダ。感染システムにMooBotをダウンロードしバイナリファイル名をAndroidに変更する |

| arc | 36DCAF547C212B6228CA5A45A3F3A778271FBAF8E198EDE305D801BC98893D5A | MooBotの実行ファイル |

| arm | 88B858B1411992509B0F2997877402D8BD9E378E4E21EFE024D61E25B29DAA08 | MooBotの実行ファイル |

| arm5 | D7564C7E6F606EC3A04BE3AC63FDEF2FDE49D3014776C1FB527C3B2E3086EBAB | MooBotの実行ファイル |

| arm6 | 72153E51EA461452263DBB8F658BDDC8FB82902E538C2F7146C8666192893258 | MooBotの実行ファイル |

| arm7 | 7123B2DE979D85615C35FCA99FA40E0B5FBCA25F2C7654B083808653C9E4D616 | MooBotの実行ファイル |

| i586 | CC3E92C52BBCF56CCFFB6F6E2942A676B3103F74397C46A21697B7D9C0448BE6 | MooBotの実行ファイル |

| i686 | 188BCE5483A9BDC618E0EE9F3C961FF5356009572738AB703057857E8477A36B | MooBotの実行ファイル |

| mips | 4567979788B37FBED6EEDA02B3C15FAFE3E0A226EE541D7A0027C31FF05578E2 | MooBotの実行ファイル |

| mipsel | 06FC99956BD2AFCEEBBCD157C71908F8CE9DDC81A830CBE86A2A3F4FF79DA5F4 | MooBotの実行ファイル |

| sh4 | 4BFF052C7FBF3F7AD025D7DBAB8BD985B6CAC79381EB3F8616BEF98FCB01D871 | MooBotの実行ファイル |

| x86_64 | 4BFF052C7FBF3F7AD025D7DBAB8BD985B6CAC79381EB3F8616BEF98FCB01D871 | MooBotの実行ファイル |

表2 攻撃関連アーティファクト

Unit 42のリサーチャーはダウンロードしたマルウェアサンプルを分析しました。その振る舞いとパターンから、159.203.15[.]179でホストされていたマルウェアのサンプルは、MooBotと呼ばれるMiraiボットネットの亜種と関連していると考えられます。

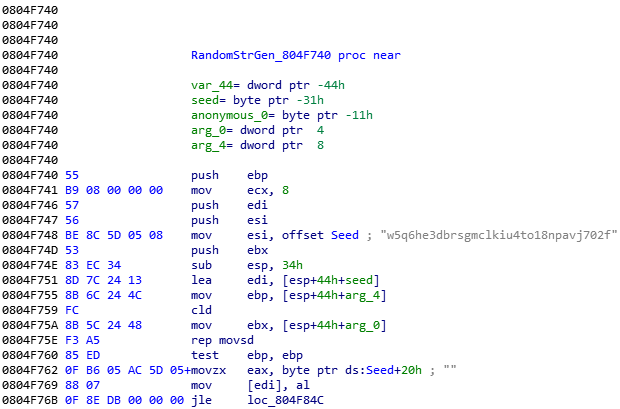

MooBotの最も分かりやすい特徴は、w5q6he3dbrsgmclkiu4to18npavj702fという文字列を含む実行ファイルであることです。この文字列からランダムな英数字の文字列が生成されます。

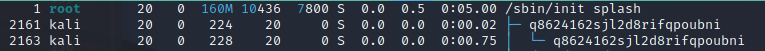

実行時、このバイナリファイルはコンソールにget haxored!と表示し、ランダムな名前のプロセスを生成し、実行ファイルを消去します。

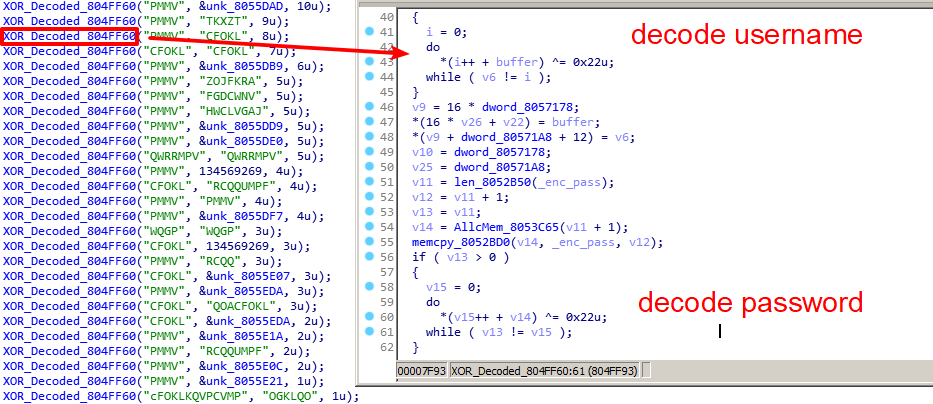

MooBotは、デフォルトのログインクレデンシャルやボットネットの設定を埋め込んだデータセクションというMiraiの最重要機能は継承していますが、Miraiの暗号化キー0xDEADBEEFは使わず、0x22でデータを暗号化しています。

設定からC2サーバーvpn.komaru[.]todayをデコードすると、MooBotはこのC2サーバーに新しいMooBotがオンラインになったことを知らせるメッセージを送信します。このメッセージはハードコードされたマジックナンバー0x336699で始まります。

私たちが分析した時点でこのC2サーバーはオフラインでした。コード分析にもとづくと、MooBotはC2サーバーにハートビートメッセージを送信し、C2からのコマンドをパースして、特定のIPアドレスとポート番号に対するDDoS攻撃を開始することになっています。

結論

本稿で取り上げた脆弱性はセキュリティ上重大な影響を及ぼす可能性があります。攻撃の複雑性が低く、リモートからコードを実行される可能性があるためです。ひとたびコントロールを奪取した攻撃者は、新たにデバイスを侵害してボットネットに含めることで優位に立ち、DDoSなどのさらなる攻撃を行えるようになります。

そのため、可能な限りパッチやアップグレードを適用することを強くお勧めします。

パロアルトネットワークスのお客様は、以下の製品とサービスによってこれらの脆弱性やマルウェアからの保護を受けています。

- 次世代ファイアウォールで脅威防御サブスクリプションを利用し、ベストプラクティスに従って運用されているお客様は本脆弱性のエクスプロイトから保護されています。対応する脅威防御のシグネチャは、38600、92960、92959、92533です。

- WildFireは静的シグネチャ検出により同マルウェアを阻止します。

- 弊社のIoT Securityプラットフォームは、ネットワークトラフィック情報を使ってデバイスベンダ、モデル、ファームウェアのバージョンを特定し、前述のCVEに対して脆弱な特定デバイスを識別できます。

- Advanced URL FilteringとDNSセキュリティでC2ドメインやマルウェアのホストURLをブロックできます。

- このほかIoT Securityは機械学習ベースの異常(アノマリ)検知機能を内蔵しており、デバイスが平時と異なる振る舞いを見せた場合にはお客様に警告できます。たとえば、唐突に新たな接続元からのトラフィックが出現したり、接続数が異常に増えたり、IoTアプリケーションのペイロードで通常見られる特定の属性が、不可解に急増した場合などです。

IoC

インフラ

MooBotのC2

vpn.komaru[.]today

マルウェアホスト

http://159.203.15[.]179/wget.sh

http://159.203.15[.]179/wget.sh3

http://159.203.15[.]179/mips

http://159.203.15[.]179/mipsel

http://159.203.15[.]179/arm

http://159.203.15[.]179/arm5

http://159.203.15[.]179/arm6

http://159.203.15[.]179/arm7

http://159.203.15[.]179/sh4

http://159.203.15[.]179/arc

http://159.203.15[.]179/sparc

http://159.203.15[.]179/x86_64

http://159.203.15[.]179/i686

http://159.203.15[.]179/i586

アーティファクト(侵害の痕跡)

シェルスクリプトダウンローダ

| ファイル名 | SHA256 |

| rt | B7EE57A42C6A4545AC6D6C29E1075FA1628E1D09B8C1572C848A70112D4C90A1 |

| wget[.]sh | 46BB6E2F80B6CB96FF7D0F78B3BDBC496B69EB7F22CE15EFCAA275F07CFAE075 |

表3 シェルスクリプトダウンローダ

MooBotのサンプル

| ファイル名 | SHA256 |

| arc | 36DCAF547C212B6228CA5A45A3F3A778271FBAF8E198EDE305D801BC98893D5A |

| arm | 88B858B1411992509B0F2997877402D8BD9E378E4E21EFE024D61E25B29DAA08 |

| arm5 | D7564C7E6F606EC3A04BE3AC63FDEF2FDE49D3014776C1FB527C3B2E3086EBAB |

| arm6 | 72153E51EA461452263DBB8F658BDDC8FB82902E538C2F7146C8666192893258 |

| arm7 | 7123B2DE979D85615C35FCA99FA40E0B5FBCA25F2C7654B083808653C9E4D616 |

| i586 | CC3E92C52BBCF56CCFFB6F6E2942A676B3103F74397C46A21697B7D9C0448BE6 |

| i686 | 188BCE5483A9BDC618E0EE9F3C961FF5356009572738AB703057857E8477A36B |

| mips | 4567979788B37FBED6EEDA02B3C15FAFE3E0A226EE541D7A0027C31FF05578E2 |

| mipsel | 06FC99956BD2AFCEEBBCD157C71908F8CE9DDC81A830CBE86A2A3F4FF79DA5F4 |

| sh4 | 4BFF052C7FBF3F7AD025D7DBAB8BD985B6CAC79381EB3F8616BEF98FCB01D871 |

| x86_64 | 3B12ABA8C92A15EF2A917F7C03A5216342E7D2626B025523C62308FC799B0737 |

表4 MooBotのサンプル

追加リソース

ネットワークセキュリティ機器を標的にする新しいMirai亜種 - パロアルトネットワークス Unit 42

2020年冬のネットワーク攻撃傾向『脅威のインターネット』(2020年11月〜2021年1月) - パロアルトネットワークス Unit 42

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得