概要

MyDoom は悪名高いコンピュータワームで2004年初めに最初の記録があります。このマルウェアは、 最も破壊的なコンピュータウイルスのトップ10リストに数えられており、推定で380億ドルの被害を出しています。全盛期を過ぎたいまでも同マルウェアはサイバー脅威の界隈でその存在感を示し続けています。

他のマルウェアファミリほど顕著ではないものの、近年もMyDoomのサンプルは一定して検出されており、マルウェア添付ファイル付きの電子メール全体で平均で約1.1%を占めています。そのサンプルは、毎月何万回も記録され続けています。MyDoom を添付した電子メールの大半は中国で登録されたIPアドレスから送信され、次点が大きく差をつけられて米国発のIPアドレスからとなっています。これら電⼦メールは、日本も上位に含まれるなど世界中の受信者に送信されています。業種としては、主にハイテク、卸売業、⼩売業、ヘルスケア、教育、製造業の業界をターゲットとしています。

本稿は、近年のMyDoomによる活動を追跡し、2019年の最初の6ヶ月間の傾向に焦点を当てたものです。

2015年から2018年にかけてのMyDoomの活動

MyDoomの伝播はSMTPプロトコルを利用する電子メールを使って行われます。私たちは、MyDoomを添付ファイルとして含むメールと、あらゆる種類のマルウェアを添付ファイルとして含むメールとを比較しました。2015年から2018年までの4年間で、悪意のある電子メールの平均1.1%にMyDoomが含まれていました。ただし同じ期間に確認された個々のマルウェア サンプルの「数」を見た場合、MyDoomは全電子メールのマルウェア サンプル数で平均21.4%を占めています。

「マルウェア電子メール全体に占めるMyDoomの添付された電子メールの通数の割合」と「マルウェアを添付された電子メールにおけるマルウェアサンプル数全体に占めるMyDoomマルウェアのサンプル数の割合」とを比較した場合に、前者の割合がかなり低い理由はなんでしょうか。その理由は、通常の悪意のある電子メール攻撃キャンペーンが、数百から数千の受信者に同一マルウェア サンプルを添付したメッセージを送信することが多いのに対し、MyDoomはポリモーフィック型であるため、そのファイル ハッシュは各電子メールごとに異なる傾向があるからです。したがって、MyDoomを添付した電子メール数は比較的少ないですが、サンプル数は電子メールを介して配布される他のマルウェアと比べて高くなる傾向があります。表1は2015年から2018年までの統計です。

| 年 | MyDoomを添付した電子メール数 | マルウェアを含む電子メールの総数 | MyDoomが添付された電子メールの割合 | MyDoomのサンプル数 | マルウェア サンプル合計数 | MyDoomサンプルの割合 |

| 2015年 | 574,674 | 27,599,631 | 2.1% | 87,119 | 615,386 | 14.2% |

| 2016年 | 589,107 | 77,575,376 | 0.8% | 142,659 | 960,517 | 14.9% |

| 2017年 | 309,978 | 79,599,864 | 0.4% | 95,115 | 340,433 | 27.9% |

| 2018年 | 663,212 | 64,919,295 | 1.0% | 150,075 | 528,306 | 28.4% |

表1 2015年から2018年までのMyDoom統計

図 1 2015年のMyDoomの活動レベル

図 2 2016年のMyDoomの活動レベル

図 3 2017年のMyDoomの活動レベル

図 4 2018年のMyDoomの活動レベル

2019年のMyDoomの活動

2019年上半期におけるMyDoomの活動は、2018年のそれとほぼ同等の平均を維持していることが分かっており、電子メールとマルウェアサンプルの両方の割合は若干高くなっています。詳しくは表2を参照してください。

| 年 | MyDoomを添付した電子メール数 | マルウェアを含む電子メールの総数 | MyDoomが添付された電子メールの割合 | MyDoomのサンプル数 | マルウェア サンプル合計数 | MyDoomサンプルの割合 |

| 2019年1月〜6月 | 465,896 | 41,002,585 | 1.1% | 92,932 | 302,820 | 30.1% |

表2 2019年上半期のMyDoomの統計

図 5 2019年上半期におけるMyDoomの活動レベル

なお、このうち574種類のMyDoomサンプルについては複数の月にまたがって検出されているので、1月から6月までを月別表示した次表3で示すMyDoomマルウェア サンプル総数と、6か月間の通期で総通数を示した表2とでは、マルウェア サンプルの合計数は異なります。

| 月 | MyDoomを添付した電子メール数 | MyDoomのサンプル数 |

| 2019年1月 | 54,371 | 14,441 |

| 2019年2月 | 47,748 | 11,566 |

| 2019年3月 | 80,537 | 18,789 |

| 2019年4月 | 92,049 | 17,278 |

| 2019年5月 | 113,037 | 15,586 |

| 2019年6月 | 78,154 | 15,846 |

表3 2019年上半期のMyDoom月別統計(月別)

図 6 2019年1月から6月までのMyDoomの活動を表すグラフ

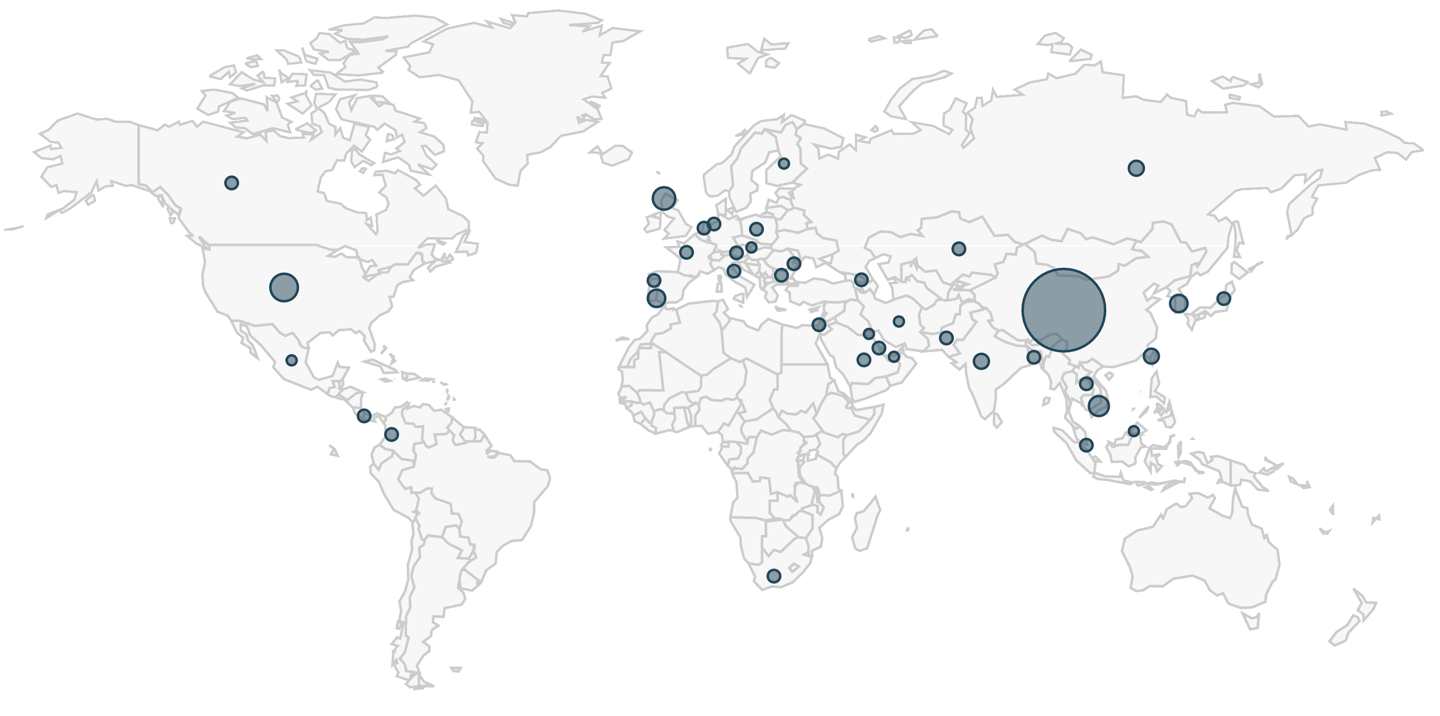

これらの電子メールはどこから来たものでしょうか。2019年上半期で見た上位10か国は次の通りで、日本が上位5番目となっています。

- 中国:349,454通

- アメリカ合衆国:18,590通

- イギリス:10,151通

- ベトナム:4,426通

- 大韓民国(韓国):2,575通

- スペイン:2,154通

- ロシア:1,007通

- インド:657通

- 台湾:536通

- カザフスタン:388通

図 7 2019年上半期にMyDoomを添付した電子メールの送信元となった国

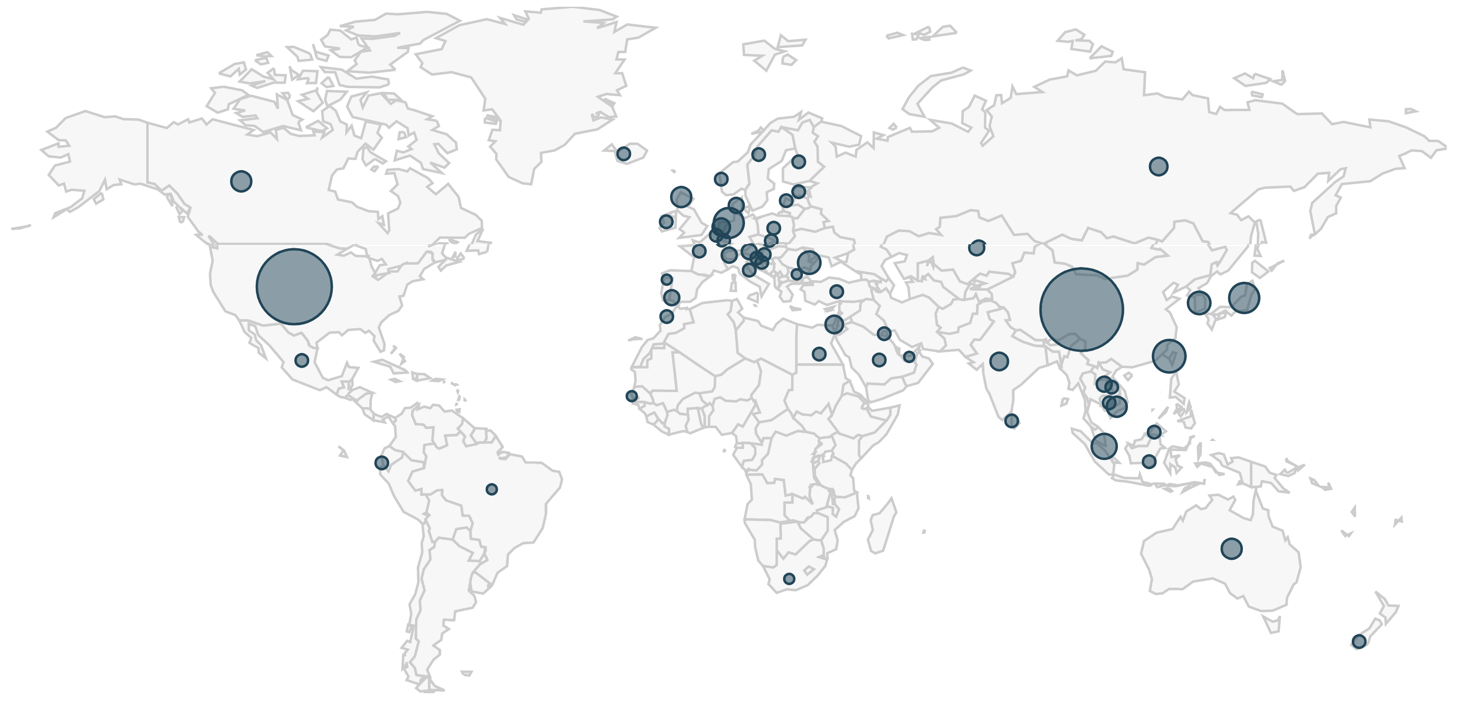

ターゲットとされた国についていえば、送信元の国より多様で、均等に分布していました。対象となった上位10カ国は次のとおりです。

- 中国:72,713 通

- アメリカ合衆国:56,135 通

- 台湾:5,628 通

- ドイツ:5,503通

- 日本:5,105通

- シンガポール:3,097通

- 大韓民国(韓国):1,892 通

- ルーマニア:1,651通

- オーストラリア:1,295通

- イギリス:1,187 通

図 8 2019年上半期にMyDoomを添付した電子メールの送信先となった国

この期間における対象上位10種の業種は次のとおりです。

- ハイテク:212,641 通

- 卸売および小売:84,996 通

- ヘルスケア:49,782通

- 教育:37,961通

- 製造業:32,429通

- 専門・リーガルサービス:19,401通

- 電気通信:4,125 通

- ファイナンス:2,259 通

- 運輸・物流:1,595 通

- 保険:796 通

なおこの結果は、弊社の顧客ベースを元にしているという都合上、偏りが見られる可能性があります。しかしながらこのデータからは、中国とアメリカがほとんどのMyDoom添付電子メールの送信元国であり、同時に標的とされた国としてもランキングの上位につけていることが分かります。

MyDoomの特徴

MyDoomの配信には、何年も前からあまり変わらない特徴があります。2019年2月にCylanceがMyDoomのサンプルを分析していますが、現在のMyDoomサンプルにもよく似た特徴があります。MyDoomの配信メールは電子メールの配信不能レポート(DSN)を偽装することが多く、その件名は次のようなものです。

- Delivery failed

- Delivery reports about your e-mail

- Mail System Error – Returned Mail

- MESSAGE COULD NOT BE DELIVERED

- RETURNED MAIL: DATA FORMAT ERROR

- Returned mail: see transcript for details

ただし、件名にランダムなアルファベット文字を含むMyDoom添付メールもしばしば観測されています。MyDoomを添付した電子メールは、このほかに次のような件名も使用することがあります:

- Click me baby, one more time

- hello

- Hi

- say helo to my litl friend

図8〜図10は2019年7月のMyDoom添付メールのサンプルのスクリーンショットです。

図 8 2019年7月のMyDoom添付メールの例(1/3)

図 9 2019年7月のMyDoom添付メールの例(2/3)

図 10 2019年7月のMyDoom添付メールの例(3/3)

これらのMyDoom付きメールの添付ファイルは実行可能ファイルであるか、実行可能ファイルを含むzipアーカイブです。MyDoomマルウェアは、感染したWindowsホストを悪意のあるスパムボット化し、その後MyDoomを添付した電子メールをさまざまな電子メールアドレスに送信します。感染したWindowsホストにメール クライアントがインストールされていなくてもこの活動は行われます。MyDoomのもう1つの特徴は、1042/tcpポート経由でのさまざまなIPアドレスへの接続試行です。

図 11 2019年7月15日にMyDoomに感染したホストから送信された電子メール トラフィック

図 12 MyDoomに感染したホストから1042/tcpポート経由での接続試行

Windows 7ホストの場合、MyDoomは自分自身のコピーをユーザーのAppData\Local\Tempディレクトリにlsass.exeとして作成します。ただしこのマルウェアはWindowsレジストリに登録されず、永続化はされません。Windows XPホストの場合、MyDoom実行可能ファイルは自分自身のコピーをC:\Windows\lsass.exeに作成します。また、WindowsレジストリのHKEY_LOCAL_MACHINEキー以下のSOFTWARE\Microsoft\Windows\CurrentVersion\RunサブキーにTraybarという名前の値を登録することで永続性を確保します。 (図13参照)。

図 13 MyDoomはWindows XPホストでは永続性を確保

結論

2004年初認のMyDoomはいまだ活動を継続中で、これはMyDoomが生まれ持った破壊性の証といえるでしょう。MyDoomに感染したインフラが長年にわたり十分に残っていることから、今日の脅威勢力図には変わらずMyDoomが登場し続けています。マルウェア添付メール全体に占めるMyDoomの割合は比較的小さいですが、同マルウェアは依然その存在感を示し続けています。

私たちのデータによれば、MyDoomに感染したインフラは主に中国に属するIPアドレス範囲内に存在し、米国は大きく差をつけて次点となっています。なおMyDoomが添付された電子メールの主な受信者もはやり中国と米国ですが、配信自体はグローバルを対象として行われており、他の多くの国々も標的となっています。また、最大のターゲットとなっている産業区分はハイテク業界です。

パロアルトネットワークス製品をご利用のお客様は、MyDoomを容易に検出するThreat Prevention プラットフォームにより同マルウェアから保護されています。AutoFocusをお使いのお客様は次のタグを使用してこれらの活動を追跡できます: MyDoom

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(サイバー脅威アライアンス、以下CTA)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、次のWebサイトをご覧ください: www.cyberthreatalliance.org

IOC

2019年7月以降に確認されたMyDoom実行ファイルのサンプル

- 1b46afe1779e897e6b9f3714e9276ccb7a4cef6865eb6a4172f0dd1ce1a46b42

- 48cf912217c1b5ef59063c7bdb93b54b9a91bb6920b63a461f8ac7fcff43e205

- 50dfd9af6953fd1eba41ee694fe26782ad4c2d2294030af2d48efcbcbfe09e11

- 6a9c46d96f001a1a3cc47d166d6c0aabc26a5cf25610cef51d2b834526c6b596

- 9e4c6410ab9eda9a3d3cbf23c58215f3bc8d3e66ad55e40b4e30eb785e191bf8

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得