This post is also available in: English (英語)

概要

毎年数万もの脆弱性が報告されていますが、そのすべてが実際の攻撃で利用されているわけではありません。それには、次のようなさまざまな理由が考えられます。攻撃者が武器化するための概念実証(PoC)を実施できない、対象の脆弱性を利用することが難しすぎる、アクセス可能な脆弱なソフトウェアがインターネット上にない、影響が小さいため攻撃者が単にその脆弱性を悪用する価値がないと見なしたなどです。実際の防御側には、攻撃者が悪用に選ぶ脆弱性および防御を重視すべき場所に関するデータが必要です。

「2022 Unit 42 Network Threat Trends Research Report」(Unit 42 ネットワーク脅威動向調査レポート2022年版)では、パロアルトネットワークスのAdvanced Threat Preventionセキュリティサービスによって次世代ファイアウォールおよびPrisma SASEで、米国、シンガポール、日本、オーストラリア、カナダ、ヨーロッパなどの地域からキャプチャされたデータを使用して、実際に拡散しているエクスプロイトの観察と分析を行っています。パロアルトネットワークスのデータには、大学、病院、eコマースベンダー、金融機関、テクノロジ企業などさまざまな組織に対する攻撃が含まれます。2021年からの、内部トラフィックを除く2億6,200万の攻撃トラフィックセッションも含まれています。

この情報を使用して、2021年に攻撃者によって最も悪用された脆弱性を特定し、2022年と2023年に攻撃者によって注視される可能性が高い脆弱性を予測しました。各組織で、以下に示した脆弱性にパッチを適用することをお勧めします。

パロアルトネットワークスのお客様は、弊社のクラウド型セキュリティサービス Advanced Threat Preventionを通じ、本稿に説明する脆弱性からの保護を受けています。また、WildFire、Advanced URL Filtering、DNSセキュリティで保護を補完し、攻撃のライフサイクル全般をカバーしています。これらのサービスは、Next-Generation Firewallの物理アプライアンスと仮想アプライアンス、さらにPrisma Accessを通じて企業全体に展開可能です。

| 本稿で扱うCVE | CVE-2017-5638、CVE-2017-9841、CVE-2018-19986、CVE-2019-02320、 CVE-2019-19597、CVE-2019-2725、CVE-2019-2729、CVE-2019-9082、 CVE-2020-5902、CVE-2020-14882、CVE-2020-14883、CVE-2020-15505、 CVE-2020-15506、CVE-2020-25078、CVE-2021-21315、CVE-2021-22986、 CVE-2021-26855、CVE-2021-31805、CVE-2021-34473、CVE-2021-35464、 CVE-2021-38647、CVE-2021-40438、CVE-2021-40539、CVE-2021-41773、 CVE-2021-42013、CVE-2021-44228、CVE-2021-45046、CVE-2022-22963、 CVE-2022-22965 |

目次

2021年に最も悪用された脆弱性

2022年、2023年に注目すべきCVE

結論: CVEトップリストが間違いであることを願う理由

追加リソース

2021年に最も悪用された脆弱性

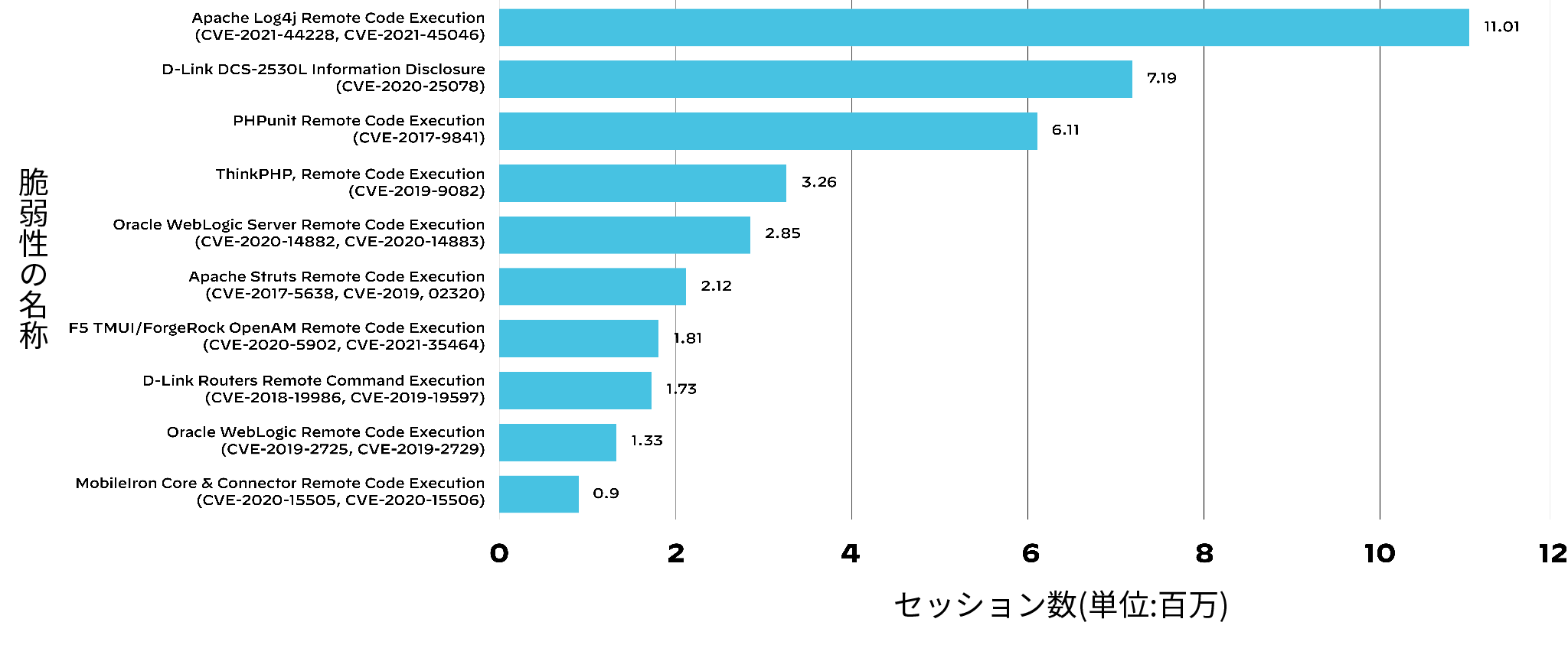

エクスプロイトの重大度と容易さを考慮すると驚くほどではありませんが、2021年に最も悪用されたCVEはApache Log4j脆弱性で、1か月未満に1,100万件を超える攻撃セッションが確認されました。この脆弱性は2021年12月に公になりましたが、この脆弱性に対する攻撃セッションは、確認されている攻撃セッション総数の4.2%を占めており、この脆弱性がセキュリティに与える影響の深刻さが明らかになっています。

ただし、攻撃者は古い脆弱性も頻繁に悪用しています。確認された上位の脆弱性の中には、2017年に公になったものもあります。これは、組織の攻撃対象領域を把握することと、古いソフトウェアを適切に管理することの重要性を表しています。

このリストで7番目に多く悪用された脆弱性「F5 TMUI/ForgeRock Open AM」は、CVE-2020-5902とCVE-2021-35464の合計件数になっています。これらは両方ともApacheパス正規化の問題からログに記録されており、関連性があるためです。その他の脆弱性で2つ以上のCVEの合計件数を表しているものは、性質が似ていて、同じベンダーを標的としています。ここで、留意すべき重要な点は、パロアルトネットワークスを含め、侵入防御システム(IPS)ベンダーは、1つの脅威防御シグネチャを使用して複数の似通ったCVE攻撃を検出できることです。

2022年、2023年に注目すべきCVE

Unit 42は、攻撃トラフィックで確認された悪意あるセッションの二次分析を実施して、知見を得たうえで、2022年と2023年初期に攻撃者の標的になる可能性の高い脆弱性に関する情報を防御側の組織に伝えています。

このリストのCVEを選択するために、以下の基準に基づいて脆弱性を評価しました。

- 重大度: 以下にリストした脆弱性はすべて、重大度が高またはクリティカルです。

- ベンダー: 攻撃者は、広く使用されている製品に影響を及ぼす脆弱性を注視する傾向にあります。

- 影響: たとえば、リモートコード実行が可能な脆弱性では、攻撃者がターゲットの組織に重大な損害を与えるおそれがあります。

- 攻撃の複雑さ: 複雑な攻撃パスが不要なCVEや、概念実証がすぐに実施可能なCVEは、攻撃者にとって悪用が簡単です。

- 実際に拡散しているエクスプロイト: 攻撃者がすでに脆弱性を悪用している場合、それを継続する可能性が高いです。

次の表は、注意すべき脆弱性トップ10を示しています。レポート全文には、既存のリサーチへのリンクと、適用可能と見込まれるパッチへのリンクも記載されています。

防御側の組織がこれらのCVEに対し、デューデリジェンス実施後のパッチの適用を含め、保護の措置を取ることをお勧めします。

結論: CVEトップリストが間違いであることを願う理由

組織が保護に優先度を付けられるように、ここで取り上げたCVEは入念に評価されていますが、今年上位の脆弱性を2023年に評価するときには、このリストとは異なったものになっていることを願っています。

Unit 42は、これらの脆弱性への注意を喚起し、その悪用を阻止する方法への可視性を提供することで、ネットワークチームがこれらの脆弱性に対する防御を強化できるようサポートしており、攻撃者を他の標的に移させることができれば理想的です。脅威攻撃者がここに示したものより影響が少ない脆弱性に注意を向けることになったら、むしろ成功と言えます。それは、双方の勝利でしょうか、それともこちらの勝ちでしょうか。

このブログで示した情報は、「2022 Unit 42 Network Threat Trends Research Report (Unit 42 ネットワーク脅威動向調査レポート2022年版)」からのものです。レポート全文には、ネットワーク脆弱性の傾向に関するその他の知見、リサーチへのリンク、およびテレメトリから収集したマルウェアファミリとファイルタイプに関するデータが記載されています。ダウンロードしてご覧ください。このレポートには、Log4ShellおよびSiloScapeに関するケーススタディ、Cobalt Strikeでのカスタマイズされエンコードされたコマンド&コントロール(C2)の使用に関する説明、および来年上位に入ることが予測される上記に示したApache HTTP Serverパストラバーサル脆弱性の詳細な分析も記載されています。

さらに、パロアルトネットワークスのセキュリティエキスパートは、このレポートの最後に、ネットワークセキュリティ体制を十分に評価する方法、未知のコマンド&コントロールに対する防御を導入する方法、およびゼロトラストを導入する方法について推奨事項を紹介しています。

パロアルトネットワークスのお客様は、弊社のクラウド型セキュリティサービス Advanced Threat Preventionを通じ、本稿に説明する脆弱性からの保護を受けています。また、WildFire、Advanced URL Filtering、DNSセキュリティで保護を補完し、攻撃のライフサイクル全般をカバーしています。これらのサービスは、Next-Generation Firewallの物理アプライアンスと仮想アプライアンス、さらにPrisma Accessを通じて企業全体に展開可能です。

「2022 Unit 42 Network Threat Trends Research Report」(Unit 42 ネットワーク脅威動向調査レポート 2022年度版)全文をご覧ください。

追加リソース

Announcing the First Unit 42 Network Threat Trends Research Report (「Unit 42 ネットワーク脅威動向調査レポート」初版発行のお知らせ)

Network Security Trends (ネットワークセキュリティ動向)シリーズ

Advanced Threat Prevention

クラウド提供型セキュリティサービス

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得