概要

私たちは最近、XorDDoS というトロイの木馬による新たな攻撃キャンペーンを検出しました。そこから詳しく調査したところ、膨大なコマンド & コントロール (C2) トラフィックを配信している隠れたネットワーク インフラが明らかになりました。XorDDoS 攻撃の最新の攻撃波と 2022 年の攻撃キャンペーンを比較したところ、これらのキャンペーン間の唯一の違いは C2 ホストの構成にあることがわかりました。攻撃ドメインに変更はありませんが、攻撃者は攻撃インフラを合法的なパブリック ホスティング サービスで実行されているホストに移行していました。

多くのセキュリティ ベンダーがすでにこれらの C2 ドメインを悪意のあるものとして分類し、そのドメインを禁止していますが、弊社では依然として、これらの C2 ドメインに割り当てられている新たな IP アドレス宛のアクティブなマルウェア トラフィックを検出しています。この状況からは、攻撃専用のホストをブロックするだけでは不十分で、保護を広げる必要性があることがわかります。

本稿で私たちは XorDDoS というトロイの木馬が攻撃時に見せる振る舞いについて包括的な分析を共有します。その後、この攻撃キャンペーンのボットネットのオーケストレーションを担う、複雑なネットワーク インフラについて明らかにします。最後に、ホスト名、URL、IP アドレスなど、主要攻撃ホットスポットから生成した高度なシグネチャーを取り上げます。これらのシグネチャーは、2023 年の 8 月だけで 1,000 件を超える XorDDoS C2 トラフィック セッションを効果的に識別しました。

パロアルトネットワークスのお客様は、Advanced WildFire、DNS Security、Advanced URL Filtering などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール (NGFW) により XorDDoS 攻撃キャンペーンからの保護を受けています。

Linux に感染するトロイの木馬 XorDDoS

XorDDoS というトロイの木馬は、Linux デバイスに感染してそれらをゾンビに変換します。加害者はこれらのゾンビを制御し、悪意のあるタスクをリモートから実行できます。その後、攻撃者は侵害したデバイスを操作し、分散型サービス拒否 (DDoS) 攻撃を実行します。

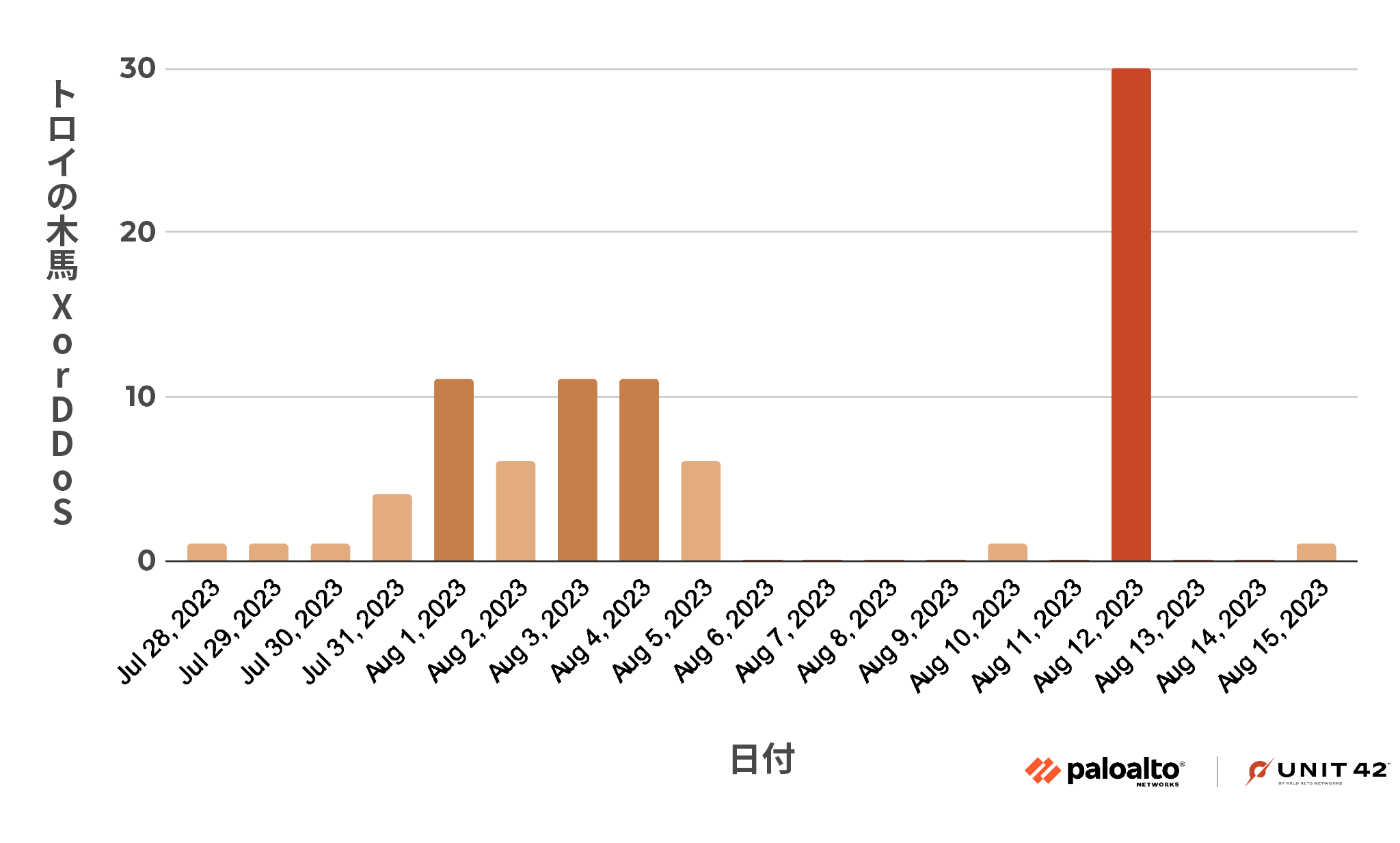

ここで説明する攻撃キャンペーンは 2023 年 7 月 28 日に本格的に開始され、7 月 31 日から 8 月 5 日にかけてさらにアクティブになりました。数日間の休止期間を経て攻撃キャンペーンは急増し、8 月 12 日に 30 種類の固有マルウェア亜種を配信しました。

図 1 は、この攻撃キャンペーンによるマルウェア配信試行の分布を示したものです。

被害者のスキャンと初期アクセス

この攻撃者はまず HTTP リクエストを使ってスキャン プロセスを開始し、ターゲットの潜在的な脆弱性を特定してから、マルウェアをデバイスに侵入させていました。具体的には、この攻撃者はディレクトリー トラバーサル (サーバー内の任意のファイルにアクセスできる脆弱性) による影響を受けうる HTTP サービスが、侵害対象候補のマシン上にホストされているかどうかを調査していました。

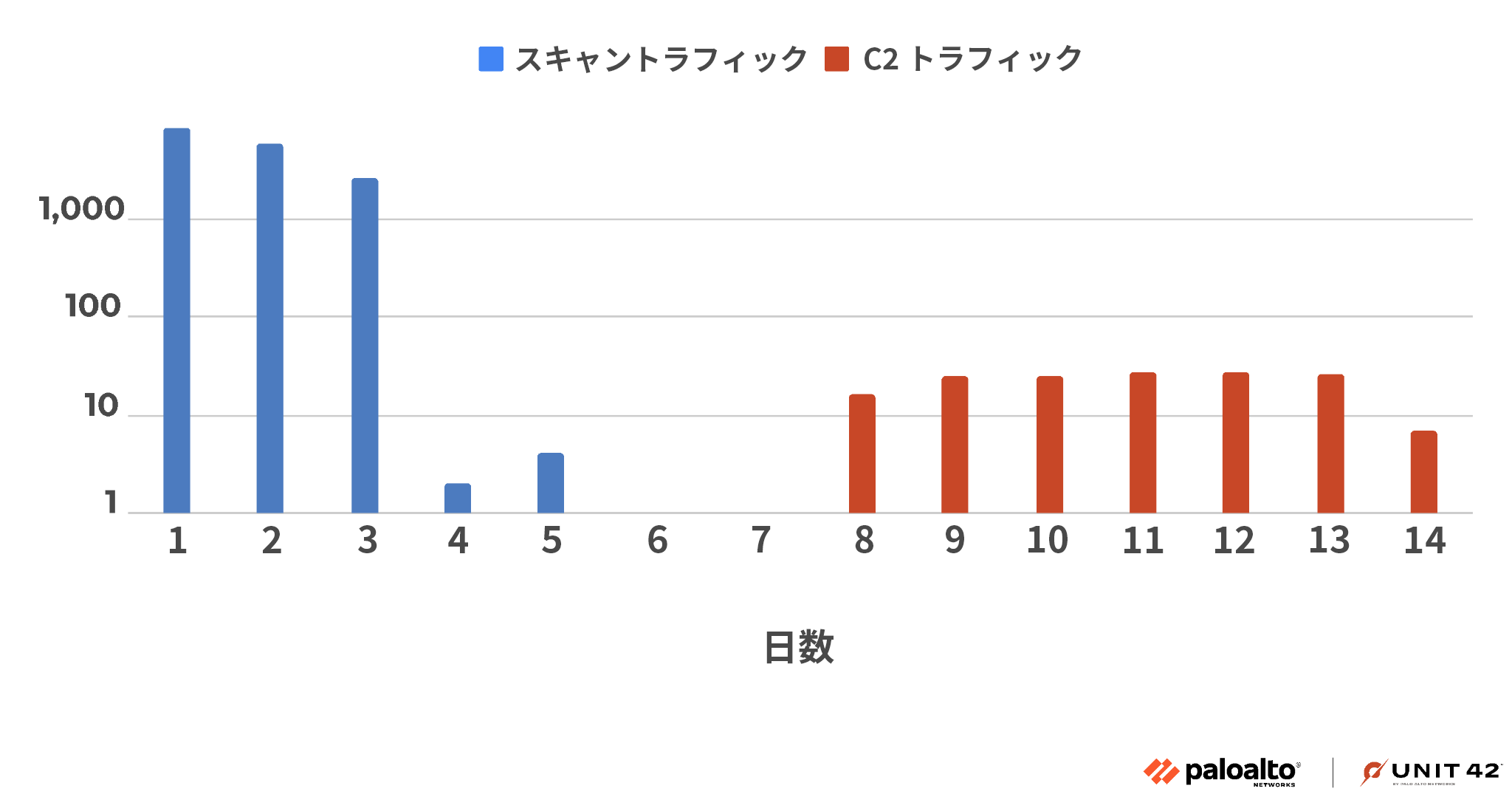

侵害候補となる複数台のマシンは、/etc/passwd ファイルへのアクセスを目的とし、それぞれの IP アドレスに対するスキャン トラフィックを受け取っていました。まず、こうしたアクションが被害マシンの最終的な侵害の前に発生し、その後で C2 リクエストが開始されます。

図 2 は、被害デバイスに向けられたスキャン リクエストを青で示し、その後生成される C2 トラフィックを赤で示しています。最初の 3 日間、この特定デバイスは毎日 1,000 件を超える大量の脆弱性調査スキャンに見舞われました。この急増の後、スキャン量は急減し、最終的には消滅しました。その後、被害デバイスは、安定した C2 トラフィックのストリームを生成していました (図 2)。

攻撃者は脆弱なデバイスを特定して漏えいさせたファイルからユーザー名を取得していましたが、/etc/passwd 内のパスワードは暗号化されているため、初期アクセスは SSH のブルートフォース攻撃を通じて取得していました。この種の攻撃では、正しいパスワードが見つかるまで、考えられるすべてのパスワードの組み合わせを系統的に試していきます。次に彼らはリモート サーバーからマルウェアをダウンロードし、被害マシンに展開しました。

マルウェアの振る舞い分析

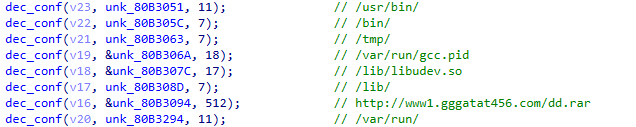

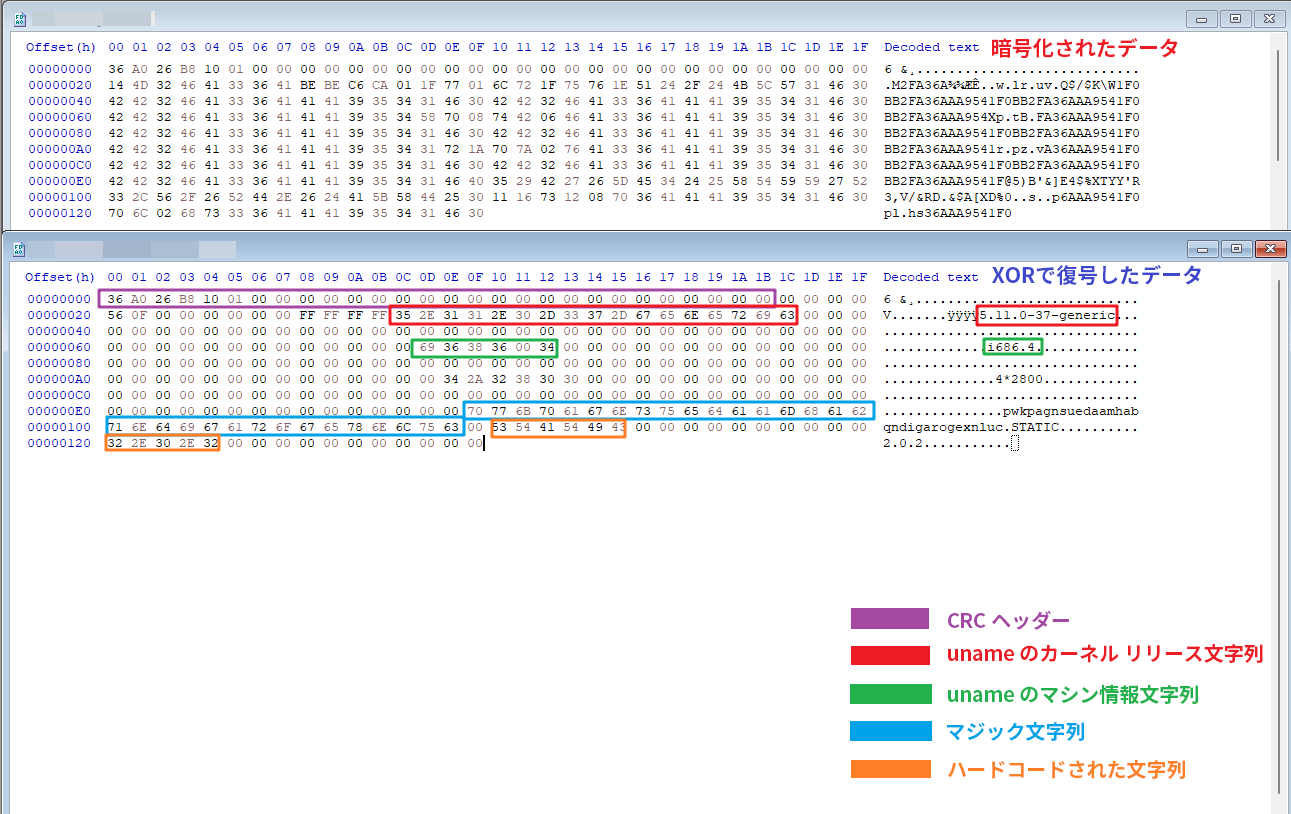

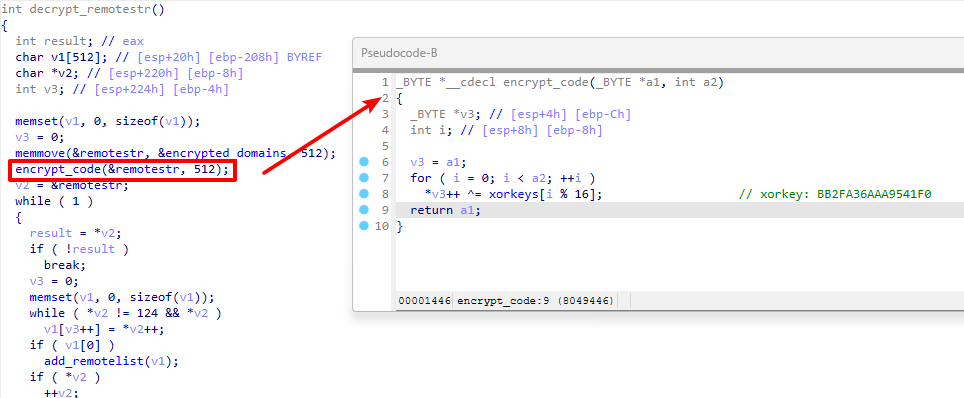

その名が示すように、XorDDoS というトロイの木馬は、XOR 暗号化キー (BB2FA36AAA9541F0) を使い、自身の実行に関するすべてのデータを暗号化します。図 3 は、この脅威が復号関数を呼び出してハードコードされた文字列を取得するようすを示しています。

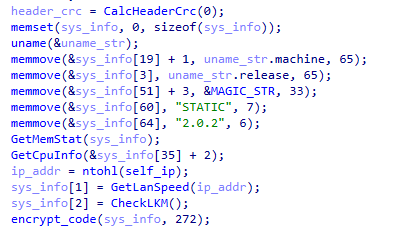

被害マシン上でアクティブ化されたトロイの木馬は、最初にマジック文字列などの重要情報を収集します。マジック文字列というのは、C2 サーバーとの接続時、被害デバイスを表す 32 バイト長の識別子のことです。窃取された情報には、/var/run/gcc.pid からのデータ、OS のバージョン、マルウェアのバージョン、メモリの状態、CPU の情報などが含まれます。

次にこのトロイの木馬は、メタデータの巡回冗長検査 (CRC) コードを計算し、XOR キーを使ってそのデータを暗号化します (図 4)。C2 サーバーはこの CRC コードを使ってネットワーク通信中のエラーを検出します。

図 5 は盗んだデータを漏出させている C2 トラフィックを示したものです。

C2 ドメインはマルウェアの実行可能ファイルに埋め込まれています。図 6 は XorDDoS がどのようにして decrypt_remotestr() 関数を呼び出してこれらの C2 ドメインを復号し、リストに追加しているかを示しています。私たちが分析したサンプルでは、このリストには次の C2 エンドポイントが含まれていました。

- ppp.gggatat456[.]com:53

- ppp.xxxatat456[.]com:53

- p5.dddgata789[.]com:53

- P5.lpjulidny7[.]com:53

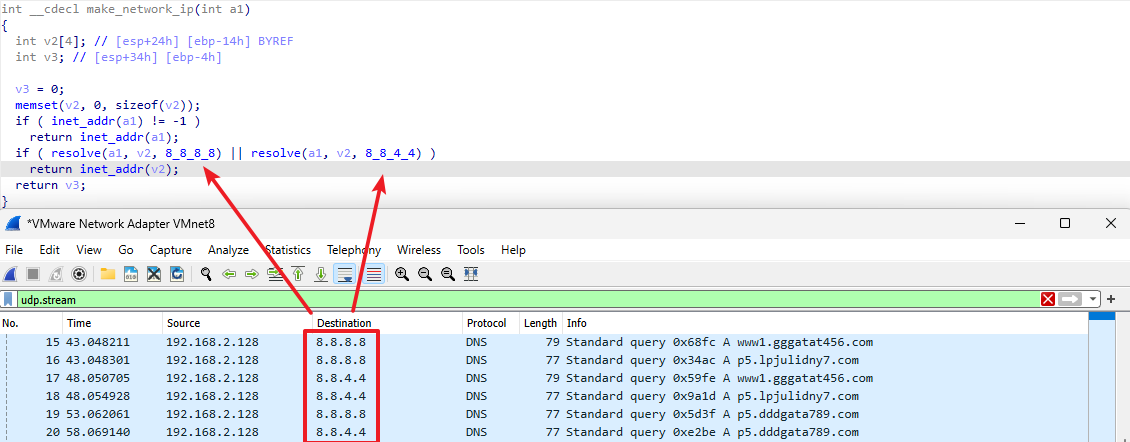

図 7 は、XorDDoS が 8.8.8[.]8 と 8.8.4[.]4 の DNS サーバーを利用して C2 ドメイン名の IP アドレスを解決しているようすを示したものです。この後、このマルウェアはこれらの IP アドレスとの接続を確立し、攻撃者からのコマンドを待ちます。

C2 サーバーとの接続が確立されると、脅威アクターはクライアントにコマンドを送信できるようになります。表 1 に C2 コマンドを示します。

| コマンド | 説明 |

| 2 | 停止 |

| 3 | DDoS 攻撃を開始 |

| 6 | リモートサーバーからファイルをダウンロード |

| 7 | ローカルファイルをリモートサーバーにアップロード |

| 8 | システム情報を C2 サーバーに送信 |

| 9 | 構成ファイルを取得 |

表 1. XorDDoS のコマンド

永続性と自己複製

XorDDoS マルウェアは、複数の永続化メカニズムを使用します。3 分ごとにマルウェアの実行をトリガーするスケジュールされた自動起動タスクを作成し、システム起動時にマルウェアを起動するよう自動起動サービスを構成します。

マルウェアのプロセスは検出を回避するために現在のユーザー セッションとは独立して実行されるバックグラウンド サービスに変更されます。これは、ユーザーからのプロセス終了シグナルを回避し、自身を正当なプロセスとして偽装するために行われています。

サンドボックスによる動的分析を行うなかで、この XorDDoS マルウェアは被害システム上での永続化を確保するため、元のファイルとは若干異なる ELF 実行可能ファイルをドロップしていたことが明らかになりました。こうした自己複製の挙動が原因で、XorDDoS 攻撃キャンペーンのアクティビティが続いていた期間は膨大な数のマルウェア実行可能ファイルが生成されていました。これらは互いに酷似していますが、一部のファイル ハッシュ ベースの検出システムに混乱を生じさせる可能性があります。

私たちは、2022 年 12 月から 2023 年 8 月の間に、複製されたこれらのマルウェア サンプルを被害システム上で 26,000 個以上特定しましたが、これらは約 800 個の初期サンプルから生成されたものです。当該期間中、さまざまな攻撃キャンペーンを通じ、これらのマルウェア サンプルが、以下にあげる業界を含む、世界規模のさまざまな組織のネットワークに侵入しているようすを私たちは観測しました。

- 半導体

- 電気通信

- 交通機関

- 金融

- 保険

- 小売

XorDDoS の C2 ネットワーク インフラ

攻撃者は被害デバイスの感染に成功後、C2 コマンド経由でボットネットを監視・調整しました。私たちの調査は、関連 C2 ドメインから始まりました。これらのドメインと、それらのドメインに関連する悪意のあるトラフィックの WHOIS 情報を照合したところ、攻撃者が数年間にわたってそれらのドメインを登録し、悪意のあるトラフィックの送受信に使っていたことが判明しました。

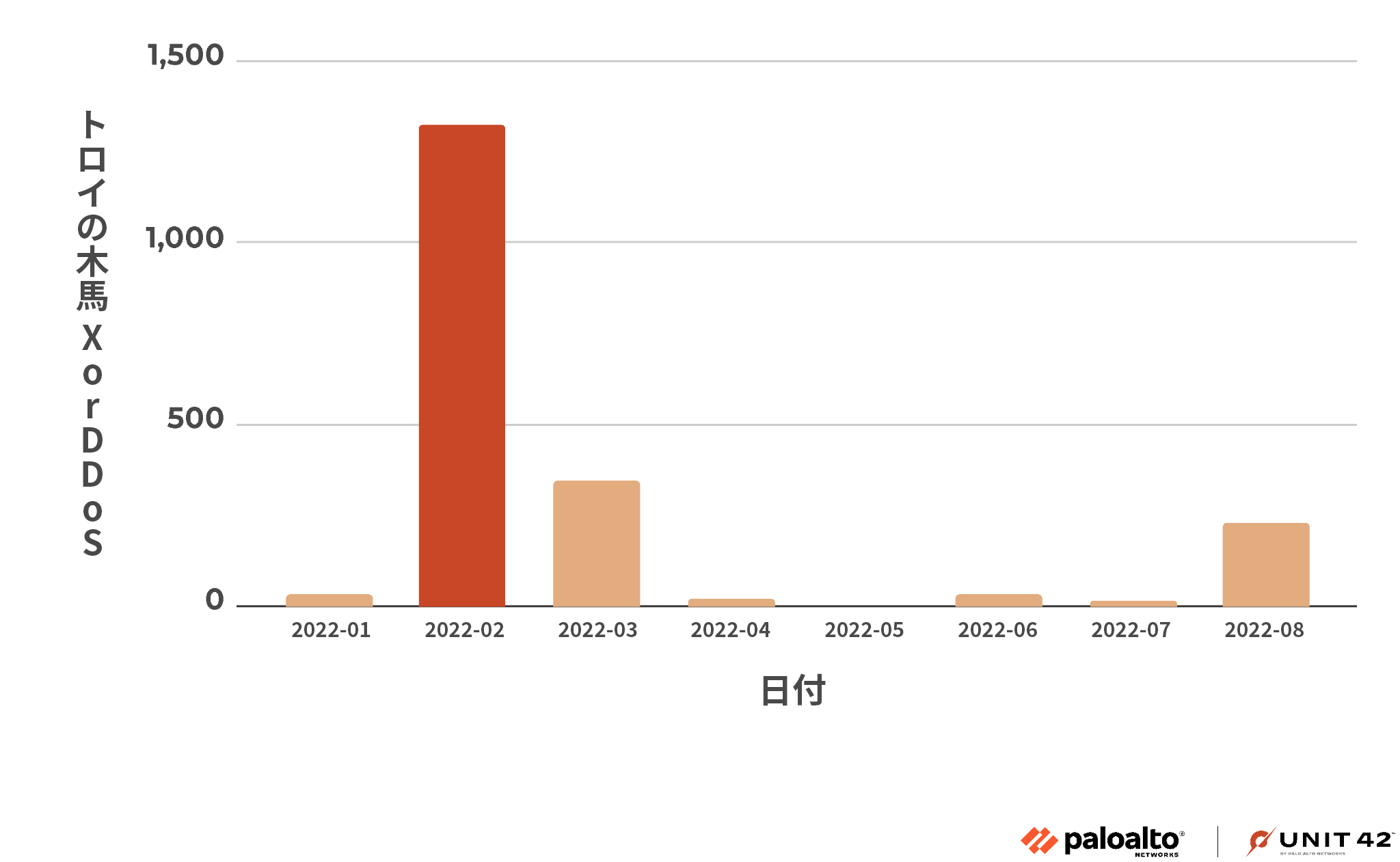

最近の攻撃に加え、これらのドメインの所有者は 2022 年に別の大規模な攻撃キャンペーンを組織していました。図 8 に、前回のキャンペーンからのマルウェア配信の分布をプロットします。

この攻撃者は攻撃キャンペーンのマルウェアの大半を 2022 年の 2 月、3 月、8 月に拡散させていました。昨年の攻撃キャンペーンと現在の攻撃キャンペーンを比較分析すると、ネットワーク インフラに若干の違いがあるものの、使われたマルウェアには顕著な類似性が明らかになりました。

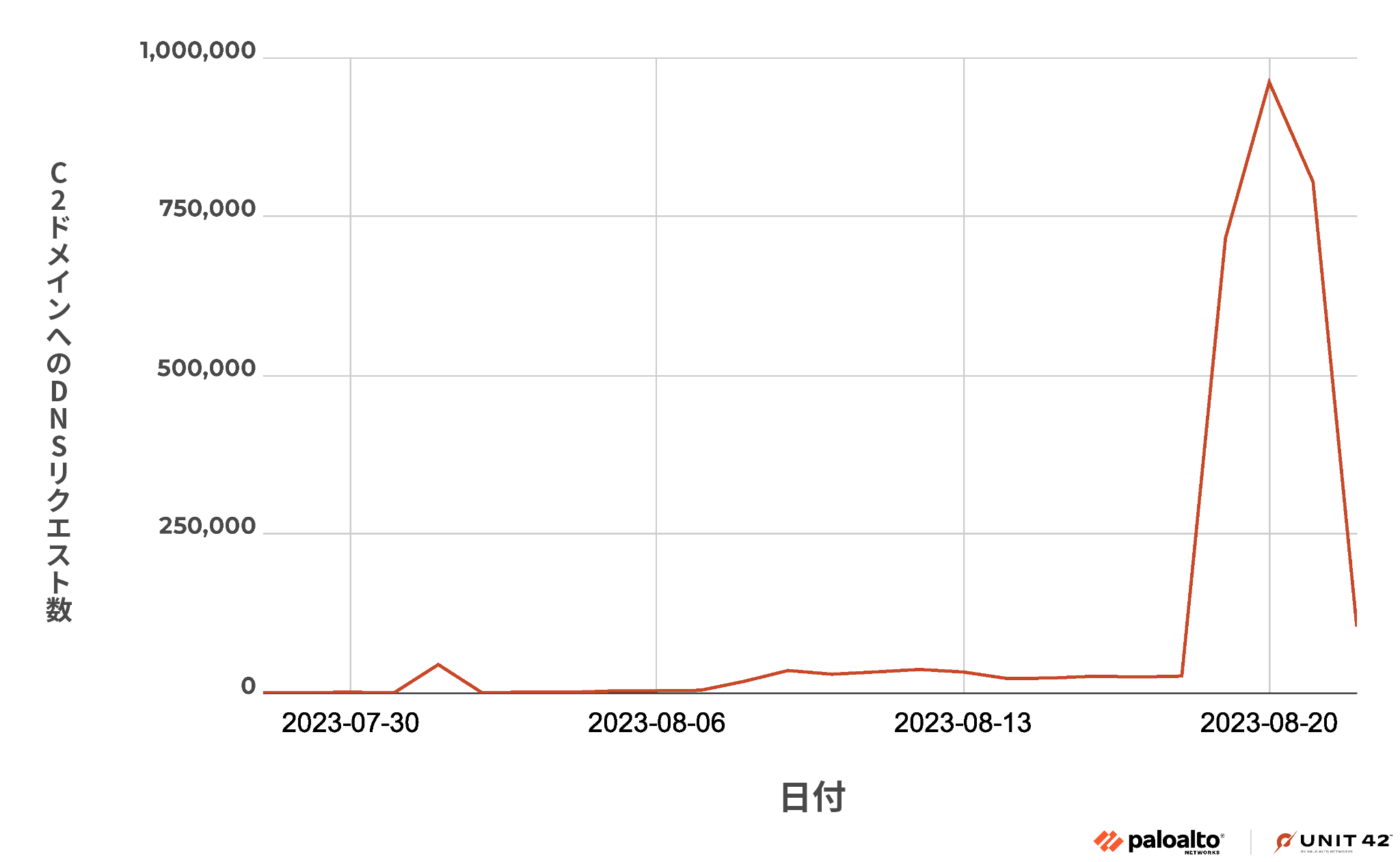

これらの C2 ドメインをリクエストしているパッシブ DNS トラフィックを分析したところ、この攻撃者が今年の攻撃キャンペーンに備え、これらドメインの IP アドレスを変更していたことが明らかになりました。図 9 は、新しく割り当てられた IP に対するドメインの DNS 名前解決のトレンドを示しています。

新たな DNS トラフィックの波は 7 月 28 日に始まりました。8 月 8 日以前は、1 日のトラフィックは比較的少ない状態でした。8 月 8 日から 8 月 18 日にかけ、毎日約 24,000 件の悪意のある DNS リクエストが送信されるなど、マルウェアのアクティビティが顕著に急増しました。

8 月 19 日から 22 日にかけては、攻撃キャンペーンが激化し、毎日それまでの 22 倍以上のトラフィックを発生させていました。とくに顕著な急増は 8 月 20 日に発生し、C2 ドメインに対して 961,438 件の DNS リクエストが記録されました。

表 2 は最近の攻撃トラフィックに関与した新たな DNS 名前解決をまとめたものです。このマルウェアは 4 つの固有 C2 ルート ドメインのなかから 16 個の異なるサブドメインとの通信を確立します。うち 1 つのドメイン (dddgata789[.]com) は名前解決できませんが、残りのホスト名は 2 つの正規パブリック ホスティング プロバイダーから取得された合計 13 個の IP アドレスに対応していました。

| C2 ドメイン | ネーム サーバー | C2 サブドメイン | IP アドレス | AS (自律システム) 番号 |

| xxxatat456[.]com | name-services[.]com | aaa.xxxatat456[.]com

b12.xxxatat456[.]com ppp.xxxatat456[.]com www.ppp.xxxatat456[.]com www.xxxatat456[.]com |

142.0.138[.]41

142.0.138[.]42 142.0.138[.]43 142.0.138[.]44 142.4.106[.]73 142.4.106[.]75 192.74.236[.]33 192.74.236[.]34 192.74.236[.]35 |

54600 |

| gggatat456[.]com | name-services[.]com | aaa.gggatat456[.]com

ppp.gggatat456[.]com www1.gggatat456[.]com www.ppp.gggatat456[.]com |

142.0.138[.]41

142.0.138[.]42 142.0.138[.]43 142.4.106[.]73 142.4.106[.]74 142.4.106[.]75 142.4.106[.]76 192.74.236[.]33 192.74.236[.]34 192.74.236[.]35 192.74.236[.]36 |

54600 |

| lpjulidny7[.]com | domaincontrol[.]com | p0.lpjulidny7[.]com

p2.lpjulidny7[.]com p3.lpjulidny7[.]com p4.lpjulidny7[.]com p5.lpjulidny7[.]com |

34.98.99[.]30 | 396982 |

| dddgata789[.]com | domaincontrol[.]com | ddd.dddgata789[.]com

p5.dddgata789[.]com |

(該当なし) | (該当なし) |

表 2. 最新の XorDDoS 攻撃キャンペーンのネットワーク インフラ

多くのセキュリティ ベンダーはこれらの C2 ホスト名を攻撃専用エンドポイントとして指定後にブロックしていますが、これらのホストに紐づく IP アドレスをめぐっては問題が生じます。これらの IP アドレスが正当なドメインの利用も促進している点を考えると、単純なブロックという手法は現実的ではなくなります。その場合、C2 ドメインがブロックされても攻撃者が将来のオペレーション用にこれらの IP アドレスを保持しておけることになります。この状況からは、攻撃専用のホストをブロックするだけでは不十分で、保護を広げる必要性があることがわかります。

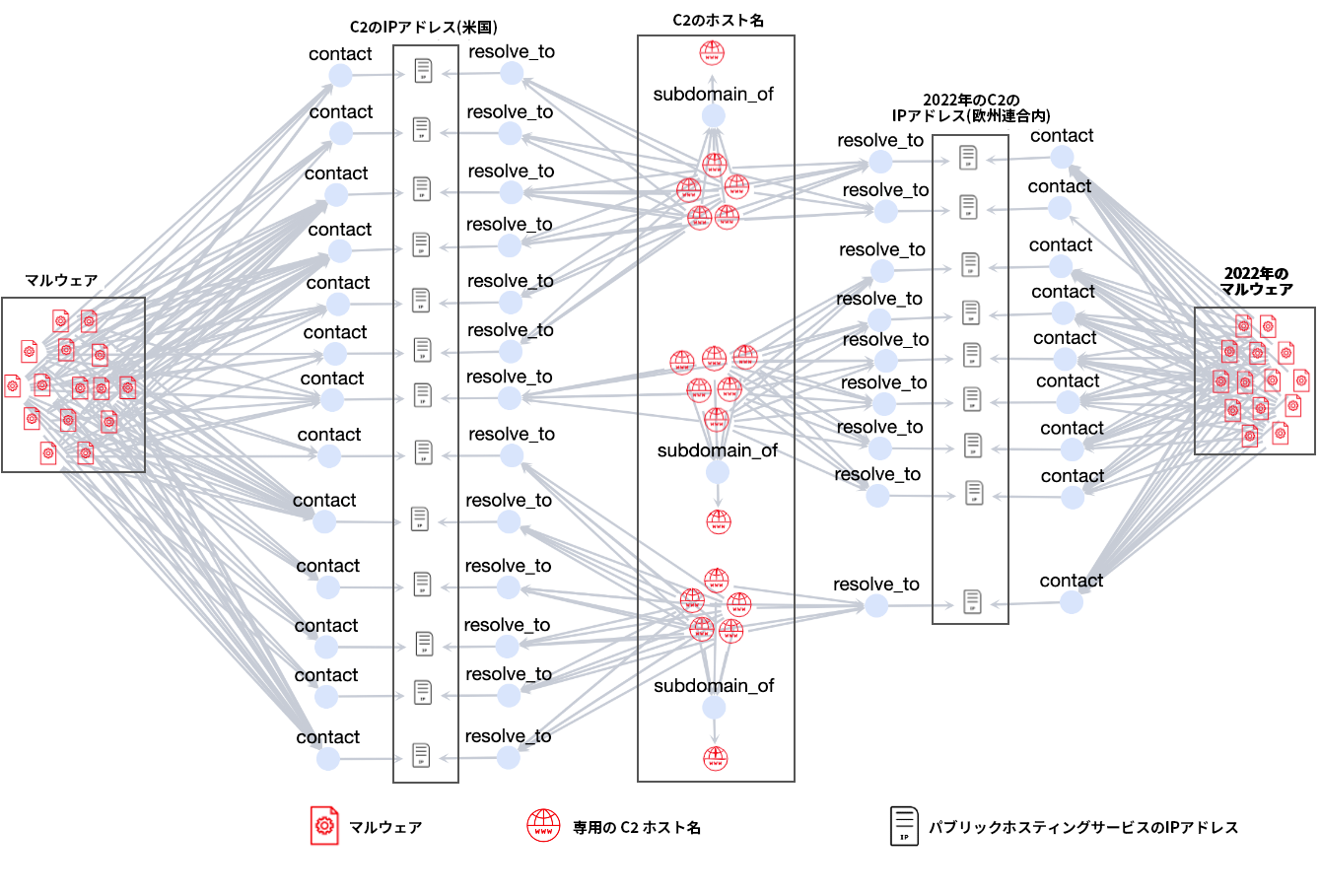

図 10 は、XorDDoS 攻撃のネットワーク インフラを視覚化したものです。画像の左側に、最近の攻撃キャンペーンの構造を示しています。すべてのマルウェア インスタンスは米国にある C2 の IP アドレスとの接続を確立します。

右側は、攻撃者がフランス、ドイツ、イタリアを含むヨーロッパのさまざまな国に C2 サーバーを分散させた 2022 年の攻撃キャンペーンを示しています。図 10 の中央に示したように、IP アドレスは変更されているものの、これらの C2 サーバーは同一の C2 ホスト名セットと紐付けられたままです。

この洞察から重要な発見に至りました。これらの C2 IP アドレスをシグネチャーとして使えば XorDDoS のトロイの木馬を識別できます。具体的には、これらの C2 の IP アドレスのうち 3 つ以上と通信するサンプルは、悪意があるとものとみなせます。

高度なマルウェアトラフィックの検出

XorDDoS 攻撃キャンペーンに使われる C2 の IP アドレスが共有 Web ホスティング インフラのものであることを考えれば、ある接続を単体で取り上げ、その悪意の有無を明確に分類することは難しいでしょう。したがって、「これらの IP アドレスに対して短時間内に複数の接続があるかどうか」は C2 トラフィックのよりよい指標として機能する可能性があると提案したいと思います。

そうした振る舞いは、正当なネットワーク トラフィックではなく、C2 のアクティビティを強く示唆します。検出機能強化のため、私たちはこれらの攻撃ネットワーク エンドポイントを利用して、マルウェア アクティビティを検出する高度なシグネチャーを生成しています。これらのシグネチャーには複数のネットワーク エンティティが組み込まれています。このため、単一エンティティの分析だけに基づいた検出では回避されてしまいかねないようなマルウェア通信セッションでも、効果的に特定、緩和することができます。

結論

XorDDoS というトロイの木馬は、2023 年 7 月から 8 月にかけて世界中に拡散しました。この脅威は Linux デバイスに感染し、感染デバイスをゾンビに変えて、DDoS 攻撃を開始します。攻撃者は、以前に悪用していた C2 ドメインとボットネットを連携させます。ただし彼らは最近、C2 サーバーをパブリック ホスティング サービス上の新たな IP アドレスに割り当てなおしました。

私たちは、根幹となる攻撃ネットワーク インフラを明らかにするため、包括的な調査を実施しました。そして、この洞察を活用し、攻撃専用ではないホストが関与するマルウェア アクティビティを検出する高度なシグネチャーを作成しています。

パロアルトネットワークスのお客様は、以下のクラウド配信型セキュリティ サービスにより、これら進行中の攻撃からの保護を受けています。

- Advanced WildFire はマルウェア配信の試みを特定して阻止します。

- DNS Security は C2 ホスト名の名前解決を効果的に阻止します。

- Advanced URL Filtering は悪意のある URL への Web リクエストをブロックします。

- Advanced Threat Prevention セキュリティサブスクリプションを有効にした次世代ファイアウォールは、脅威対策シグネチャー 13306、13811 でマルウェアによる C2 トラフィックのブロックを支援します。

クラウド配信型セキュリティ サービスによる保護

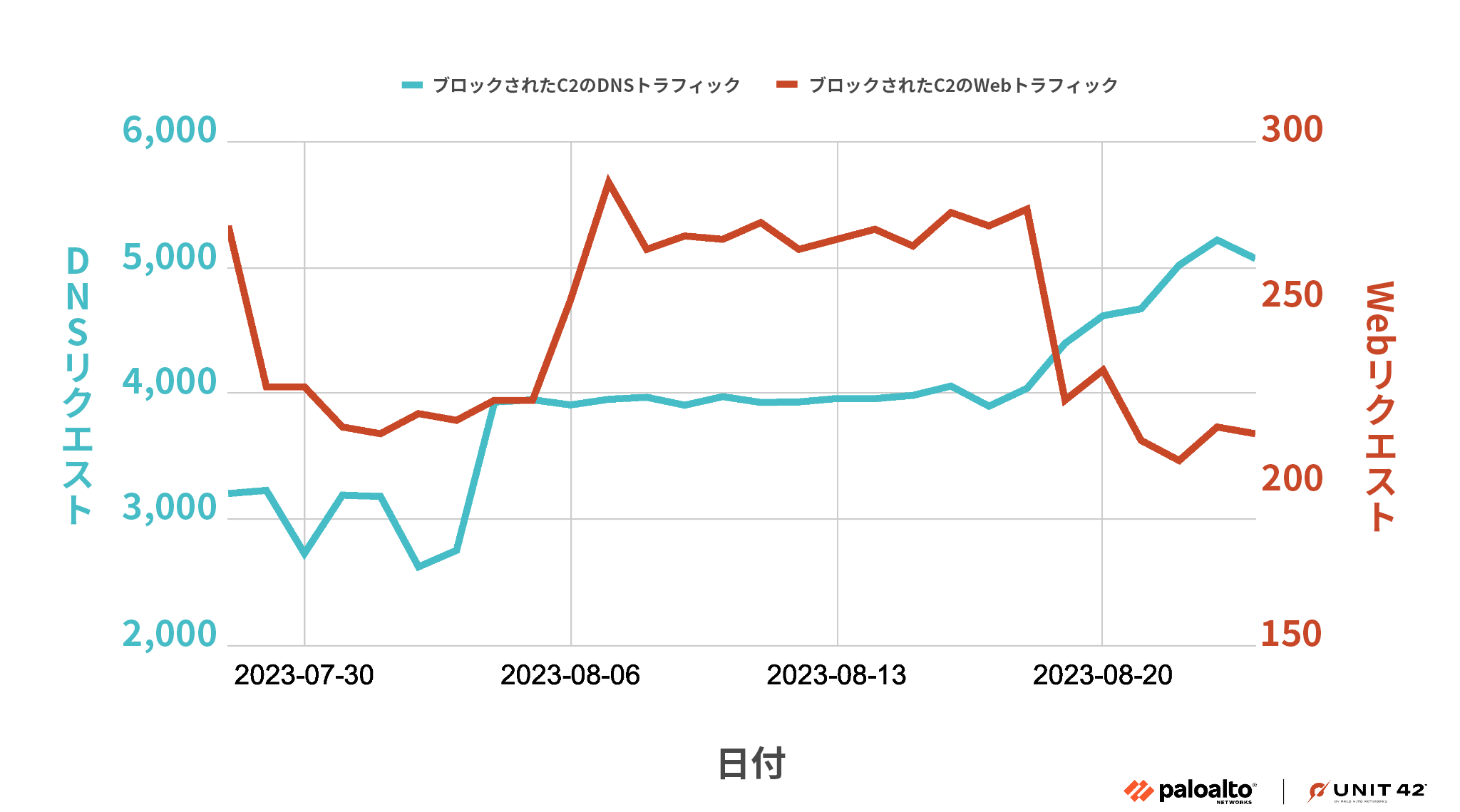

私たちは最近の攻撃キャンペーンが開始する以前にすべての C2 ホスト名に「悪意がある」とラベル付けしていました。このため、それらの C2 ホストに向けられた DNS リクエストと Web リクエストはすべて、DNS Security と Advanced URL Filtering が阻止していました。2023 年 7 月以来、これらのホスト名へのアクセスを試みる悪意のあるトラフィックは持続的に観測されています。

図 11 はこのトレンドを示したもので、DNS Security は 1 日に平均で 3,903 件の DNS リクエストを阻止し、Advanced URL Filtering は C2 ホスト名を対象とする Web リクエストを 1 日当たり 246 件効果的にブロックしたことが示されています。

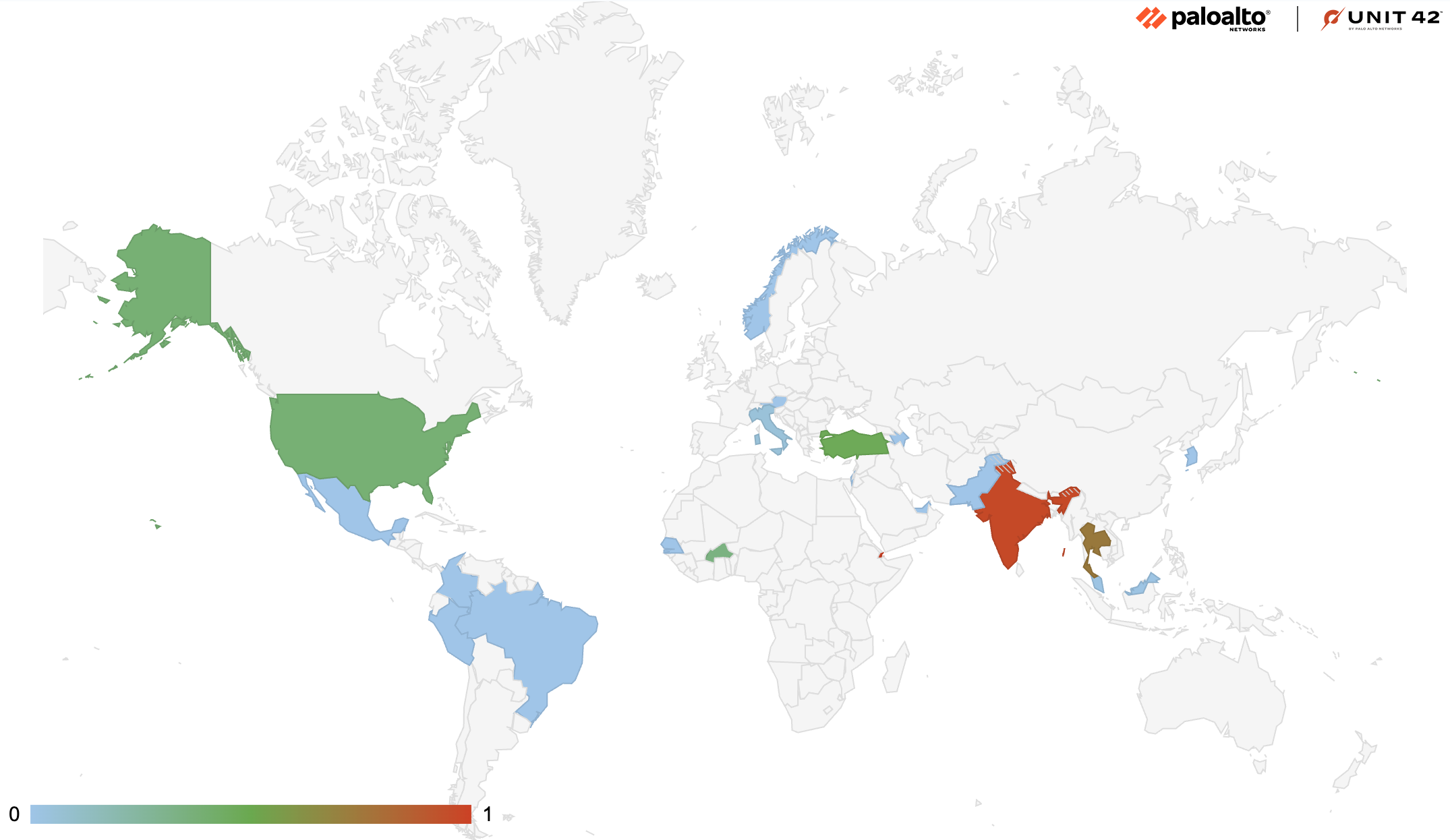

図 12 は攻撃トラフィックの地理的分布を示したものです。2023 年 7 月から 8 月にかけ、この攻撃者は 21 か国で稼働している被害システムへの侵入に成功しました。この広範囲にわたる影響は、この攻撃キャンペーンの世界的な影響を強調するものとなっています。攻撃トラフィックのかなりの部分はアフリカ、南アジア、東南アジアに集中しており、攻撃全体の 77% 以上がこれらの地域で記録されていました。

IoC (侵害指標)

コマンド & コントロール インフラ

IP アドレス

- 23.252.167[.]35

- 34.98.99[.]30

- 66.102.253[.]30

- 98.126.8[.]114

- 103.25.9[.]245

- 103.233.83[.]245

- 103.240.141[.]50

- 104.247.217[.]167

- 113.10.246[.]145

- 119.147.145[.]198

- 142.0.138[.]41

- 142.0.138[.]42

- 142.0.138[.]43

- 142.0.138[.]44

- 142.4.106[.]73

- 142.4.106[.]74

- 142.4.106[.]75

- 142.4.106[.]76

- 162.251.95[.]209

- 174.139.217[.]145

- 183.56.173[.]144

- 183.56.173[.]156

- 183.60.202[.]2

- 183.136.213[.]96

- 192.74.236[.]33

- 192.74.236[.]34

- 192.74.236[.]35

- 192.74.236[.]36

- 203.12.202[.]137

ドメイン

- 0o557[.]com

- 604418589[.]xyz

- www.98syn[.]com

- aldz[.]xyz

- syn.aldz[.]xyz

- p.assword[.]xyz

- linux.bc5j[.]com

- cdn.netflix2cdn[.]com

- dddgata789[.]com

- b12.dddgata789[.]com

- d14.dddgata789[.]com

- ddd.dddgata789[.]com

- p5.dddgata789[.]com

- ww.dnstells[.]com

- ndns.dsaj2a[.]com

- ndns.dsaj2a[.]org

- gh.dsaj2a1[.]org

- ndns.dsaj2a1[.]org

- www.enoan2107[.]com

- a381422.f3322[.]net

- 1107791273.f3322[.]org

- aa369369.f3322[.]org

- shaoqian.f3322[.]org

- xlxl.f3322[.]org

- cdn.finance1num[.]com

- baidu.gddos[.]com

- soft8.gddos[.]com

- gggatat456[.]com

- aaa.gggatat456[.]com

- b12.gggatat456[.]com

- g14.gggatat456[.]com

- ppp.gggatat456[.]com

- www.ppp.gggatat456[.]com

- www1.gggatat456[.]com

- 8uc.gwd58[.]com

- ww.gzcfr5axf6[.]com

- www.gzcfr5axf6[.]com

- ww.gzcfr5axf7[.]com

- ndns.hcxiaoao[.]com

- ns1.hostasa[.]org

- ns2.hostasa[.]org

- ns3.hostasa[.]org

- ns4.hostasa[.]org

- linux.jum2[.]com

- lpjulidny7[.]com

- p0.lpjulidny7[.]com

- p2.lpjulidny7[.]com

- p3.lpjulidny7[.]com

- p4.lpjulidny7[.]com

- p5.lpjulidny7[.]com

- 2w5.mc150[.]cn

- ww.myserv012[.]com

- nishabud[.]com

- aaaaaaaaaa.re67das[.]com

- ww.s9xk32a[.]com

- ww.s9xk32b[.]com

- ww.s9xk32c[.]com

- ww.search2c[.]com

- ssh.upx[.]wang

- www.wangzongfacai[.]com

- bb.wordpressau[.]com

- bbb.wordpressau[.]com

- xran[.]xyz

- xxxatat456[.]com

- aaa.xxxatat456[.]com

- b12.xxxatat456[.]com

- ppp.xxxatat456[.]com

- www.ppp.xxxatat456[.]com

- www.xxxatat456[.]com

- x14.xxxatat456[.]com

- zryl[.]online

XorDDoS バイナリー

- b8c4d68755d09e9ad47e0fa14737b3d2d5ad1246de5ef1b3c794b1339d8fe9f8

- 265a38c6dee58f912ff82a4e7ce3a32b2a3216bffd8c971a7414432c5f66ef11

- 1e823ae1e8d2689f1090b09dc15dc1953fa0d3f703aec682214750b9ef8795f1

- 989a371948b2c50b1d45dac9b3375cbbf832623b30e41d2e04d13d2bcf76e56b

- 20f202d4a42096588c6a498ddb1e92f5b7531cb108fca45498ac7cd9d46b6448

- 9c5fc75a453276dcd479601d13593420fc53c80ad6bd911aaeb57d8da693da43

- ce0268e14b9095e186d5d4fe0b3d7ced0c1cc5bd9c4823b3dfa89853ba83c94f

- aeb29dc28699b899a89c990eab32c7697679f764f9f33de7d2e2dc28ea8300f5

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得