概要

攻撃者たちは毎日、新しいドメインを何千も登録しては、コマンド&コントロール(C2)提供やマルウェアホスティング、不正コンテンツ配信など、将来の悪意のある活動に備えています。これにたいしパロアルトネットワークスはクラウド配信型のドメイン拒否リストを介して最先端の方法で新たなネットワーク脅威を検出し、お客様を保護しています。既存のドメイン不正使用検出器は、その大半が、発生中の攻撃のDNSルックアップパターンを掘り起こして、Webコンテンツを活発にクロールして悪意のある指標をさがすことに重点を置いています。ですが通常こうした手法では可視性やリソース制限の問題から、新たな脅威の発見が遅れてしまいます。こうした手法では最初の被害者を保護することができないのです。とくに、悪意のあるドメインは通常、脅威をホスティングした後は攻撃期間を短く絞ることでブロックを避けますので、悪意のあるアクティビティが観測された後でブロックしても、すでに手遅れになってしまっていることはよくあります。

悪用される可能性のあるドメインを可能な限り迅速に検出してお客様を保護するため、私たちは自社のDNSセキュリティ用に、登録されたレコードをもとに、登録時点で悪意のあるドメインを特定するプロアクティブなシステムを開発しました。私たちの方法はWHOISレコードの予測指標を活用するもので、これによりネットワークホットスポット(レジストラ、ネームサーバーなど)の悪用や登録時のふるまい異常(バルクドメイン登録など)を明らかにすることができます。よく知られている公開オンラインURLスキャナ(以降「パブリックスキャナ」)と比べ、弊社の検出器は悪意のあるドメインの検出時間を平均で9.25日短縮します。また異様に大規模な登録キャンペーンからの疑わしい新規登録ドメイン(以降「NRD」)についてはパブリックスキャナと比べて5倍の検出率を実現しています。

プロアクティブ検出器が「今後悪意のあるものになりそうな」ドメインを捕捉すると、このナレッジがDNSセキュリティからほかのパロアルトネットワークスの次世代ファイアウォールのセキュリティサブスクリプション(URLフィルタリング、WildFireを含む)へと配信されます。

アプローチと検出性能

コンテンツの公開前に悪意のあるドメインを識別するには、ドメイン登録の時点で攻撃者がとる異常な振る舞いの指標を、予測特性として識別する必要がありました。もっとも一般的な指標には、コストや匿名性、検閲などを理由に攻撃者に好まれている特定のネットワークサービスが含まれます。また犯罪者たちは通常、一括登録したドメイン数千個を使ってキャンペーンを始めることにより、利益を最大化し、ドメインがブロックされるまでの間の攻撃を維持しようとします。このほか悪意のあるドメイン名には、威圧的な単語を使うなどのユニークな語彙上の特性も見られます。これについては以下で説明します。これらの指標はすべて、ドメイン登録完了時に一般公開されるWHOISレコードから抽出できます。これまでの研究からは、ネットワーク悪用に使用されうるドメインは、WHOIS情報から効果的かつ正確に洗い出せることが実証されています。

私たちは、入手可能なデータとネットワーク悪用に関する事前の知識に基づき、3つの予測指標グループを活用しています。1つめの最大の予測指標グループは、WHOISレコードの包括的レピュテーションスコアです。各ドメインのWHOISレコードには、ドメイン所有者、レジストラ、ネームサーバーが含まれています。このWHOISレコードをこれまで継続的に脅威ハンティングを行うなかで蓄積してきたナレッジと組み合わせることで、WHOISデータセット内でのサイバー犯罪ホットスポット(犯罪多発地点)を特定することができます。これらの指標を抽出するため、私たちはWHOISレコードの各フィールドを分析するレピュテーションシステムを構築しました。次に、プロアクティブ検出器が各NRDのレピュテーションスコアを計算し、すでに確認されている悪意のあるドメインとの類似性を定量化します。

レピュテーションデータベースからは、

ダークネットマーケット(ダークウェブ上の商用サイト)が悪用しているホットスポットを特定できます。私たちは既知の悪意のあるドメインの登録者を直接捕捉しています。たとえば登録者の電子メール

emilyandrews0915@gmail[.]comは攻撃オペレータのIDです。なぜならそのドメインの85.14%がフィッシングホスティングサイトであることが確認されているからです。図1に示すように、フィッシングドメインの1つである

ophenhand[.]orgは、Microsoft OutlookおよびOffice365アカウントの資格情報を要求する偽の共有ドキュメントをホストしています。最初のログインオプションはエラーメッセージを表示して公式のMicrosoftサイトにリダイレクトするだけですが、他の2つは被害者の資格情報をURL

ophenhand[.]org/ghose123354/next.phpを介して攻撃者のサーバーに送信します。

攻撃者は、低コストで検閲が甘いことを理由に、特定のレジストラやネームサーバーを含む一部のサービスプロバイダを好みます。したがって、特定のサービスの組み合わせは、潜在的に悪意のあるアクティビティの指標となる可能性があります。たとえば私たちは、同一サービスを使用する大規模な悪意のあるドメインのクラスタを観測しています。これらクラスタのレジストラはアジア太平洋地域に拠点を置く主要インターネットサービスプロバイダで、WHOISサーバーはdiscount-domain[.]com、ネームサーバーはzi3qe[.]comです。このプロファイルを持つすべてのNRDの87.01%が「malicious(悪意のある)」または「adult(アダルト)」に分類されています。そのほとんどのドメインはドメイン生成アルゴリズム(DGA)で生成されていて、これがたとえばhfcclixb[.]xyzといったようなドメイン名を生成します。

WHOISで見られた指標とはべつに、こうした集中的なドメイン登録も、将来のネットワーク悪用への指標として信頼できます。これが2つ目の予測指標グループです。脅威アクターは脅威ハンターを避けるために通常数百から数千のドメインにサービスを展開します。これにより、古いドメインがテイクダウンされても代替ドメインにすばやく切り替えられます。コストやオペレーション上の労力を抑えるため、攻撃者は同じレジストラから同じWHOIS情報を使いまわしてドメインをまとめて購入する傾向があります。弊社の検出パイプラインでは、日毎のWHOISデータをクラスタ化して登録キャンペーンを洗い出し、そのクラスタ情報を判定予測モデルにフィードしています。感覚的には、あるドメインが属する登録キャンペーンが大きければ大きいほど、判定の結果は疑わしいものとなります。

3つめの予測指標グループは、悪意のあるドメインの語彙上の特性に焦点を当てたものです。などのいくつかのキーワード、たとえばsecure、alert、awardなどは、攻撃者がサイバースクワッティングドメインによく似た不正ドメインを生成するさいによく使用されます。これらの威圧的な単語は、その悪意のあるドメインが、なんらかの合法的・重要・有益な客体と結びついていることを被害者に納得させる傾向があります。その一方で、おそらくはDGAにより、明らかにランダムなドメイン名が生成されることもあります。これらのドメイン名は人間にとっては無意味ですが、C2トラフィック送信用には広く利用されています。あるNRDが危険なものである可能性について評価するために、既知の悪意のあるドメインと正当なドメインの両方に対し、個別の言語モデルを構築します。

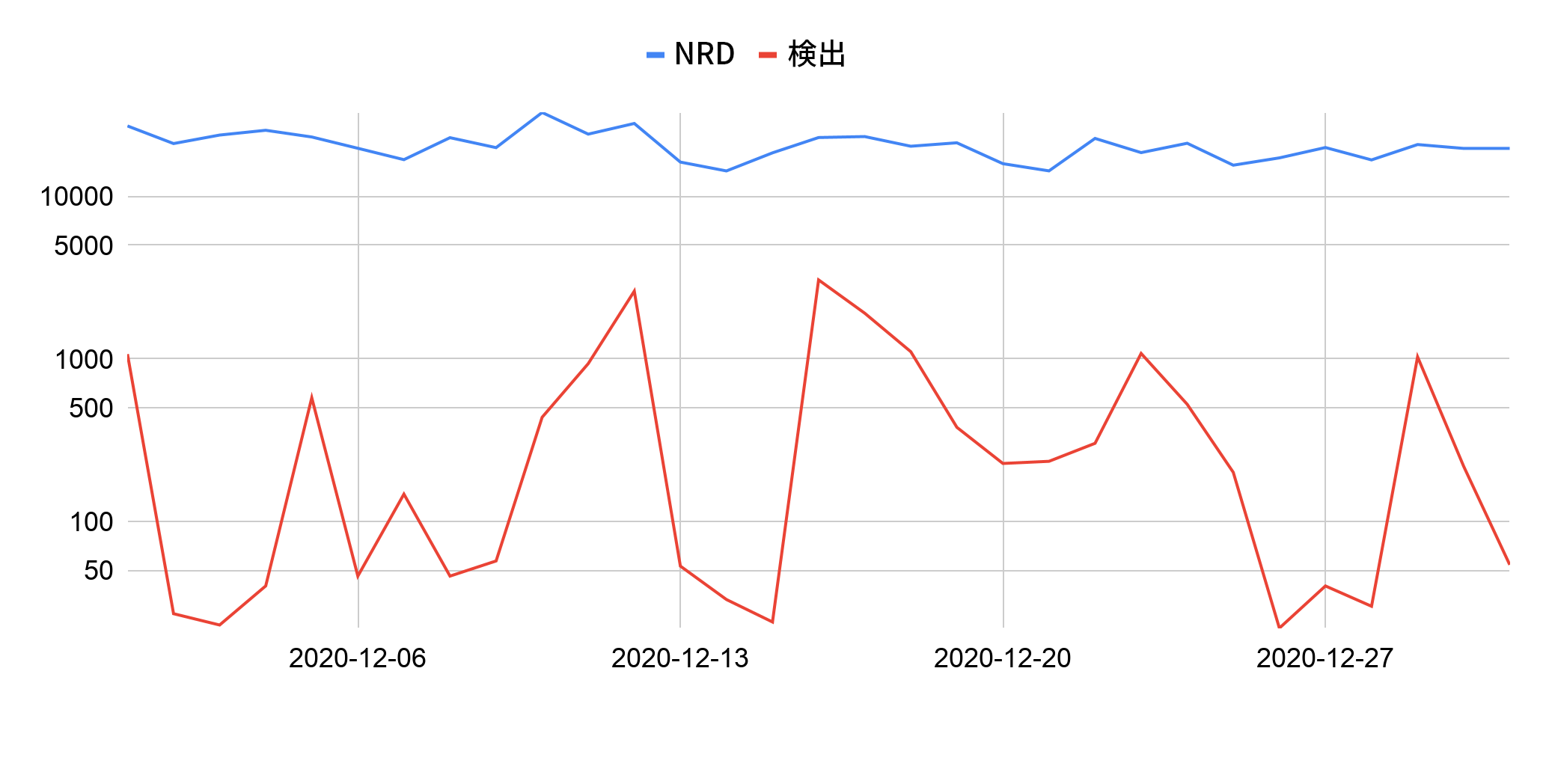

上記のすべての特性をもとに、日次でNRDから悪意のあるドメインを予測するべく、複数の教師あり機械学習モデルをトレーニングします。図2は、2020年12月に登録されたドメインの検出性能を示しています。このシステムは、毎日約20,000個のNRDから平均で500個の悪意のあるドメインを検出しました。1日の平均検出率は2.56%です。次のセクションでは、統計と実際のケースを使用し、この予測カバレッジがどのように重要な保護を提供するかを説明します。

早期発見

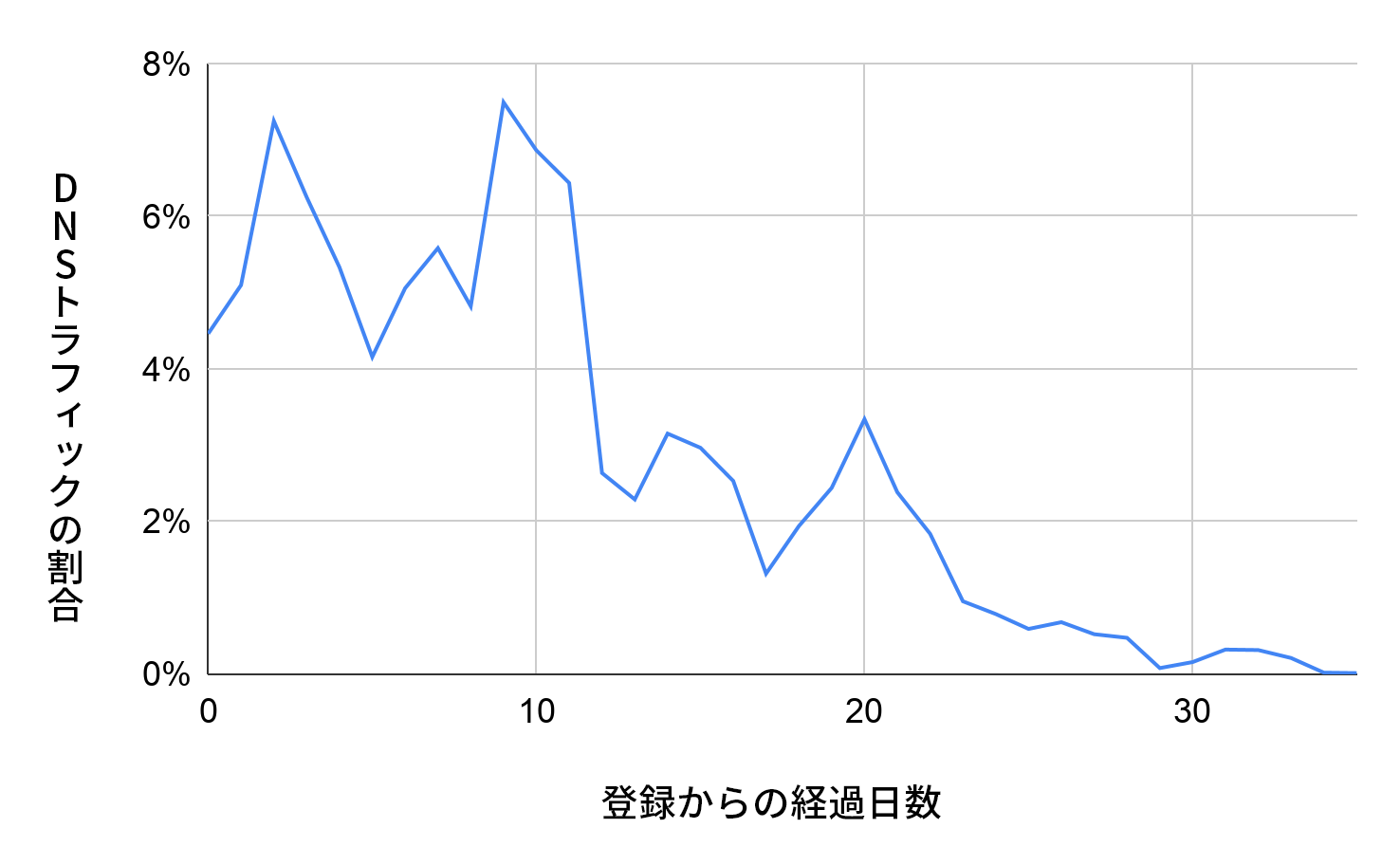

新しい悪意のあるドメインは通常、登録後すぐにアクティブな攻撃を実行し、公開拒否リストに記載されます。これとは対照的に正規サービス開発者は通常、相当前からドメインを購入し、その後にWebサイトを正式に公開して、多くの訪問者にサービスを提供します。図3は、登録時点でプロアクティブ検出器が捕捉した疑わしいドメインのDNSトラフィック分布を示しています。私たちはこのDNSトラフィックをパッシブDNSデータセットから取得しています。これらのドメインへのDNSクエリのうち62.31%は最初にアクティブになった日から10日以内にリクエストされています。アクティベーションから30日後にはトラフィックの約1%しか発生していません。したがってほとんどの攻撃は最初の1か月以内に開始されていることになります。このため悪意のあるドメインをできるだけ早く検出することが重要です。すでに発生中の攻撃を認識する機能を備えたほとんどのネットワーク不正使用検出器とは異なり、プロアクティブ検出の場合、悪意のあるドメインが損害を与える前にブロックすることができます。

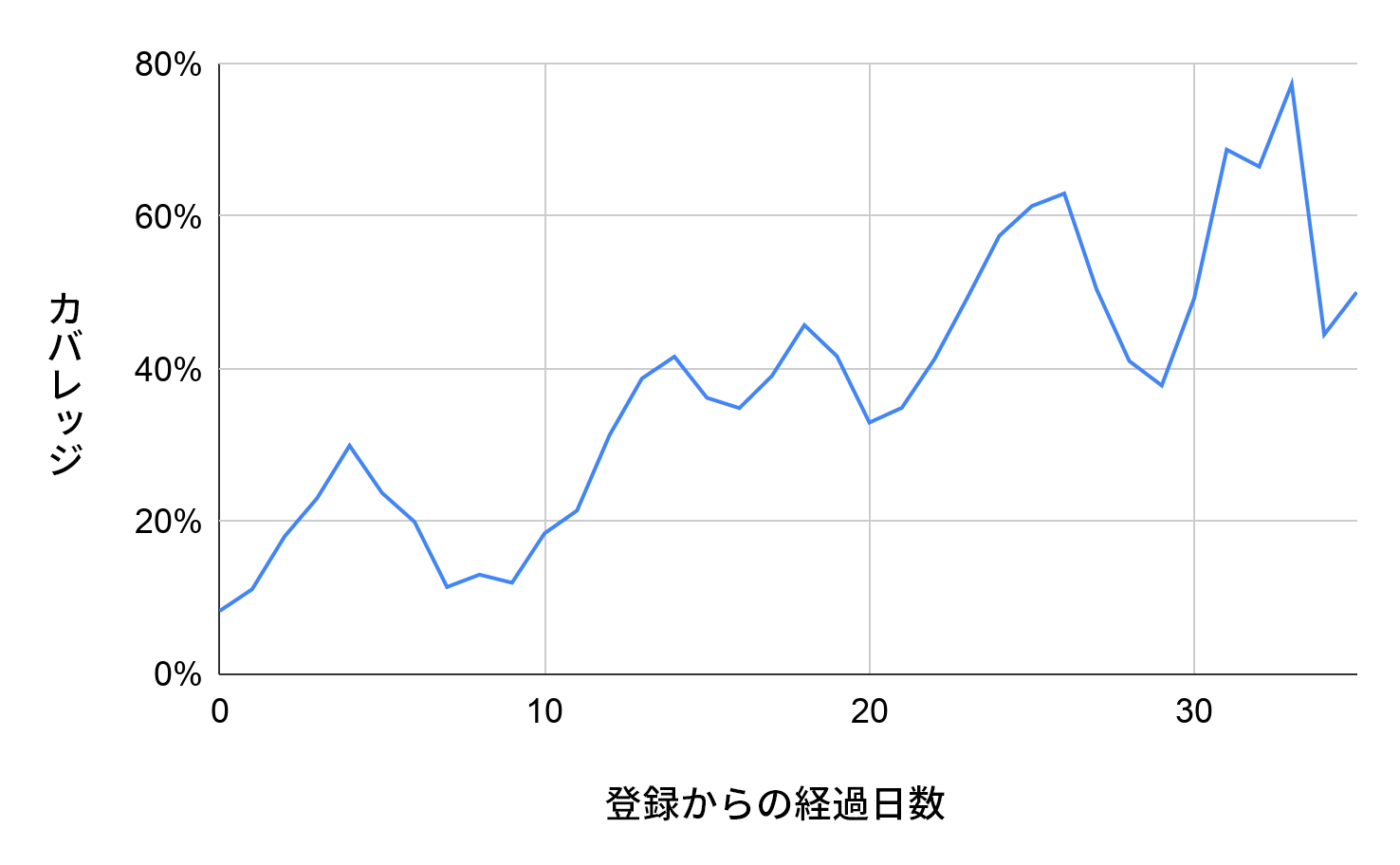

私たちのシステムがもたらすメリットを評価するため、システムが検出した悪意のあるDNSトラフィックに対するパブリックスキャナのカバレッジをクロスチェックしました(図4)。ここでは、いずれかのエンジンが対象のドメインを悪意のあるものと分類した場合は、パブリックスキャナによるそのドメインのDNSクエリに対するカバレッジがあるものと見なしています。検出時間はドメインごとに異なり、DNSトラフィック分布も異なるため、日次の全体的なカバレッジには変動が見られます。ただし時間の経過とともにカバレッジが高くなる傾向があります。パブリックスキャナが登録日にブロックできる攻撃トラフィックは8.23%のみです。最初の10日間のトラフィックの平均カバレッジは17.14%です。パブリックスキャナはドメイン登録から約30日経過してようやく悪意のあるDNSトラフィックの60%をブロックします。これと比べてプロアクティブ検出器はこれら悪意のあるドメインを平均9.25日早く捕捉し、4.28倍のDNSトラフィックをカバーしています。

C2ドメインminorleage[.]topは早期検出のメリットを示す好例です。このドメインは2020年11月13日に登録され、私たちのシステムはこれを「疑わしい」とラベル付けしました。この登録者が登録したすべてのドメインが悪意のあるものであることが確認されたことからWHOISレコードのレピュテーションスコアは低くなりました。他の公開情報を使用すると、登録国である「モスクワ」の過去の悪性割合は74%で、レジストラの悪性割合は44%です。弊社のWildFireは、2020年12月23日から2021年1月13日にかけて、このドメインがトロイの木馬キャンペーンを提供していることを観測しました。WildFireは、このキャンペーンで298個のマルウェアを検出しましたが、それらはWindows Vaultのパスワード窃取やデジタル通貨ウォレットへのアクセス、プロセスインジェクションなどの侵入アクティビティを実行していました。このマルウェアはminorleage[.]topをC2サーバーをホストしている3つのIPアドレス(104.24.101[.]218、104.24.100[.]218、172.67.167[.]27)に名前解決していました。次にマルウェアは、ポート443を介してこれらのアドレスの1つに直接SSL接続を張ります。最初の通信後、C2サーバーは約3.3MBの悪意のあるペイロードを被害者のマシンに送信しました。C2接続のJA3フィンガープリント(JA3:6312930a139fa3ed22b87abb75c16afa、JA3:8685e43ade3e6ec8993efb5d149fb4bc)はSodinokibiランサムウェアが広く使用しているものです。パブリックスキャナは2020年12月24日以降にドメインのブロックを開始しましたたが、12月23日までにすでに68個のマルウェアが配布されていました。したがってプロアクティブなシステムでの早期検出により、このキャンペーンのC2トラフィックに対し、23%の追加カバレッジをもたらすことができます。観測されたマルウェアからの接続とは別に、パッシブDNSからは、早くも12月16日には、1,000を超えるDNSリクエストがminorleage[.]topをC2アドレスに解決していることがわかりました。ここからは、攻撃者がさらに早い段階で攻撃インフラストラクチャを展開し、侵入活動を開始していたことがうかがわれます。

もう1つの実例は

penguinsac[.]comというフィッシングドメインです

。攻撃者は2020年12月2日にこのドメインを登録しました。この登録者はもっぱら脅威アクターとして認識されていることからプロアクティブ検出器がこのドメインをブロックしました。このドメインは、被害者からMicrosoft OneDrive(図5a)とOffice(図5b)の資格情報を盗もうとする2つの偽ログインページをホストしています。12月23日に2つのベンダにくわえてパブリックスキャナの3つのベンダによって、このドメインはフィッシングドメインであると分類されました。ただし、もっとも初期のパッシブDNSトラフィックは12月15日までさかのぼります。パブリックスキャナが提供するベンダの検出が行われたのは、悪意のあるDNSリクエスト全体の10%がすでに発生した後だったこともわかりました。

悪意のあるドメイン登録キャンペーンに対するより高いカバレッジ

より多くのトラフィックを集め、同時にブロックを避けるため、グレイなサービスの提供者は通常、同一登録情報で短期間に数百個のドメインを購入します。したがって似たNRDの大規模クラスタがあるならそれはネットワーク悪用の指標として使うことができます。NRDのWHOISレコードを包括的に可視化しているおかげで、私たちのシステムには疑わしい動作を認識可能という利点があり、これで悪意のあるドメインの登録キャンペーンに対するより高いカバレッジを実現しています。

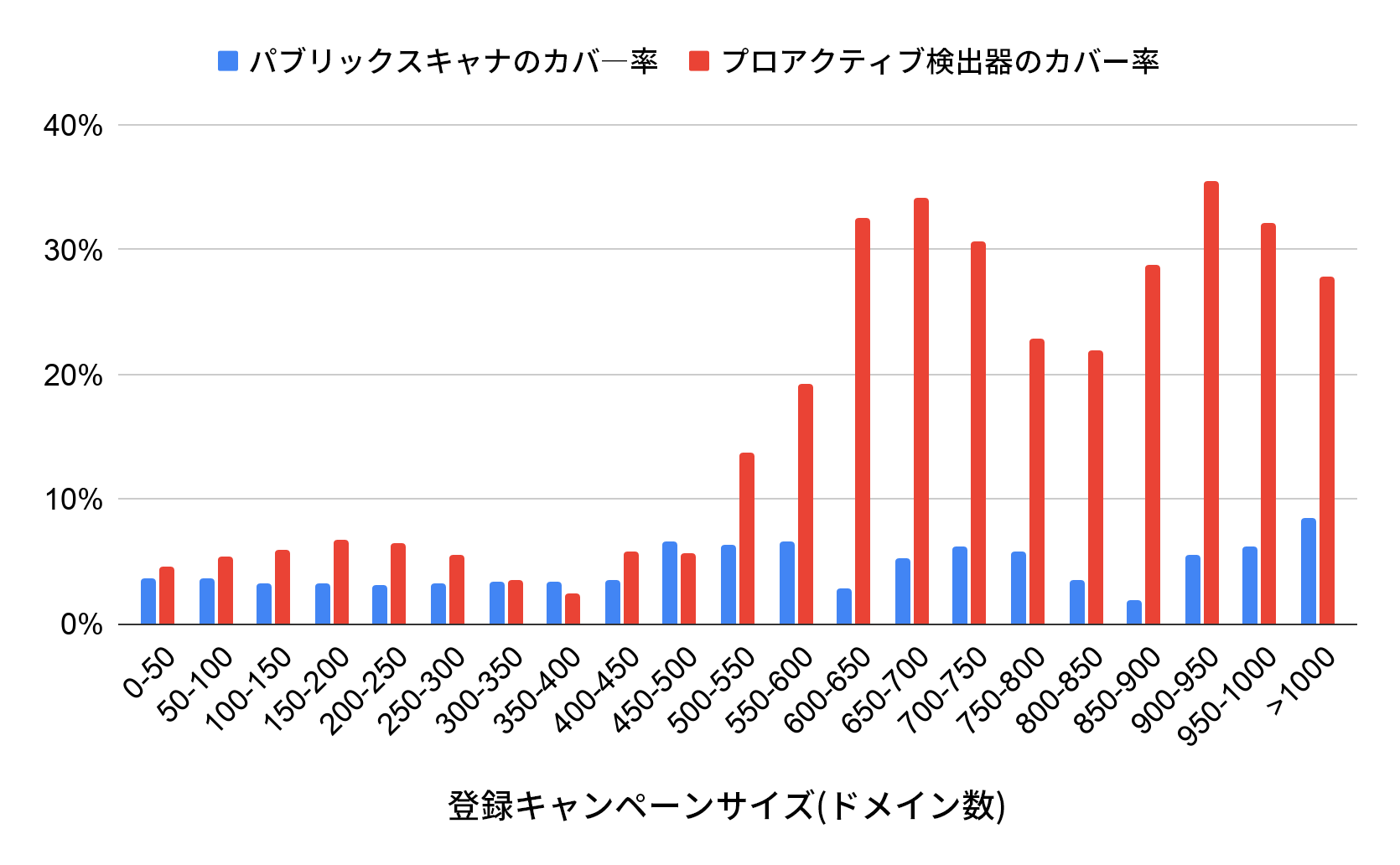

図6は、プロアクティブ検出器とパブリックスキャナの間で、さまざまなサイズの登録キャンペーンのカバレッジを比較したものです。弊社のパイプラインは、同一の登録者、レジストラ、ネームサーバー(NS)情報を持つNRDを同じクラスタにグループ化します。この図は、登録時点でプロアクティブ検出器が今後悪意のあるものになる可能性があるとラベル付けしたドメインの割合を示しています。比較のため、登録から1か月後に少なくとも1つのベンダによってパブリックスキャナで検出されたドメインの割合を計算しています。

小さなクラスタだと両者のカバレッジはさほどかわりませんが、500個を超えるドメインを持つキャンペーンのカバレッジはプロアクティブ検出器によって大幅に向上しています。こうした大規模登録キャンペーンに属するNRDに対する私たちのシステムの平均検出率は21.44%で、これはパブリックスキャナの約5倍にあたります。この利点は2つの理由から生じています。1つめの理由はプロアクティブシステムが毎日NRDをスキャンして疑わしいドメインの発見を幅広く可視化していることです。2つめの理由は、NRD間の相関を計算して登録キャンペーンを特定し、この特性を考慮した上で悪用を認識していることです。

私たちの検出器は、2020年12月30日に4つのドメインを登録したフィッシングキャンペーンを捕捉しました(

kelvinso412[.]com、kelvinso45[.]com、kelvinso4[.]com、

kelvinsoirnt98[.]com)。これらのドメインは同じレジストラから同時に購入されており、同じホスティングサービスからのネームサーバー

websiteserverbox[.]comを使用しています。登録から3日後、全ドメインが同じフィッシングページに向けられはじめ、2021年1月6日に1日あたりの訪問数がもっとも多くなりました。図7に示すように、攻撃者は被害者のSquare資格情報を盗もうとしました。パブリックスキャナのなかでは、この攻撃の完全なブロックに成功したベンダは確認できませんでした。パブリックスキャナの中では2つのベンダが

kelvinso45[.]comについて悪意のあるコンテンツをホスト後にフィッシングのラベルを付けたものの、他の3つのドメインについては一貫してラベルが適用されませんでした。

限られた数のドメインのみが関与するフィッシングキャンペーンとは異なり、ギャンブルやアダルトのキャンペーンは数千個のドメインを介して配信される可能性が高くなります。これらグレイウェアのWebサイトは通常、自動スクリプトで任意のドメイン名を生成した後、それらをまとめて登録します。私たちのシステムは、2020年10月と11月にこれらの悪用キャンペーンの1つを捕捉しました。この期間中に作成された悪用キャンペーンのWHOISプロファイルを持つ11,831個のNRDのうち、プロアクティブ検出器は9,544個(80.67%)のドメインを「疑わしい」ものとラベル付けしました。一方、パブリックスキャナは498個(4.21%)のみをカバーしていました。この悪用キャンペーンで私たちは99s13[.]xyzやfs10[.]xyz(パブリックスキャナだと「悪意のある」判定が1つと「疑わしい」判定が1つ)などの中国の成人向けドメインを多数観測しました。ただしトップレベルドメイン(TLD)に「.xyz」を使用するNRDがさらに多数観測されました(例: 69av19[.]xyz、theav9[.]xyz)。これらにも先のものと同様のコンテンツがホストされていましたが、パブリックスキャナでは「クリーン」と見なされていました。

革新的なカバレッジ

プロアクティブ検出器は直接悪意のあるアクティビティに関連しているサイトを検出するにとどまらず、これからネットワーク悪用を始めようとするサイトまでも革新的にカバーします。利益を最大化するために、ダークネットマーケットの関係者、特に成人向けおよびギャンブルのWebサイト運営者は、さまざまな方法を使用して可視性を向上させ、訪問数を増やしています。攻撃者の戦略の1つは、ドメイン所有者からトラフィックを登録または購入することによって、攻撃者が制御する多くのゲートウェイドメインからのトラフィックをリダイレクトすることです。これらのゲートウェイWebサイトは、不正リンクを表示するか、自動的にリダイレクトすることで訪問者を悪意のあるランディングサイトに誘導することを目的としています。

グレイなサービスの入口に使用されるドメインを検出するのはそれほどやさしくはありません。こうしたドメインの設置者は通常、これらのWebサイトをニュースサイトなどの合法的な記事からクロールしてきた無意味なコンテンツやテキストで埋めています。そして、巧妙な目くらましで本来の意図を隠します。たとえば写真内の悪意のあるリンクを非表示にしたり、リダイレクト前にCAPTCHAを利用したりします。コンテンツベースの不正使用検出器で、疑わしいリダイレクトを捕捉したり、アンダーグラウンドサービスとの関係を観測することはさらに困難です。

私たちの検出器は、欺瞞的なコンテンツやリンクを探すのではなく、登録情報からこれらのダークネットマーケットゲートウェイを調査し、疑わしい指標を発見します。たとえば、2020年12月10日に数百個のゲートドメインを登録したギャンブルキャンペーンがこのプロアクティブ検出器で捕捉されています。脅威オペレータはすべてのWebサイト(

hobbytoypark[.]com、jemstutoring[.]com、krk13pearland[.]com)を、人気ニュースサイトからコピーした任意の記事とベストセラー本の表紙画像(図8a)で埋めていました。テキストは無意味で写真とも無関係で、隠された怪しげなサービスを直接示すことはありません。ランディングドメインである

cc222[.]comは明記はされていませんがすべての画像につけられています(図8b)。このページには欺瞞的コンテンツも悪意のあるリンクもないので、これらのドメインは画像内のテキストを認識しないコンテンツベースの検出器から逃れることができます。

ですが私たちの検出器は、登録時の予測機能に基づいてこのグレイなサービスキャンペーンを疑わしいものとしてラベル付けしました。まずこのドメインのもつWHOISレピュテーションスコアの低さがあげられます。登録者情報はプライバシーのため表示されませんが、レジストラであるconbin[.]comには、過去、45.12%のNRDが「悪意のあるもの」としてラベル付けされた前歴があります。さらにNRDクラスタアルゴリズムは、同日の同一時間内に登録されていた同一キャンペーンを提供する842個のドメインをグループ化していました。この異常な登録時の振る舞いもまた、疑わしいアクティビティの強力な指標です。

結論

ネットワーク攻撃の大半は、悪意のあるドメイン登録後の短期間内に発生します。このためパロアルトネットワークスでは、新たに登録されたドメイン(NRD)を緊密に追跡し、プロアクティブにサイバー犯罪活動を掘り起こすようにしています。対象となる活動には、C2、フィッシング、グレイウェアホスティングなどが含まれます。私たちのシステムは、最初の被害者の発生を防ぎ、攻撃者の登録キャンペーンに属する疑わしいドメインをパブリックスキャナよりも多く検出し、革新的な悪意のある指標を発見することができます。

パロアルトネットワークスは、URLフィルタリングやDNSセキュリティなどの次世代ファイアウォールのセキュリティサブスクリプションを通じて検出したドメインを「grayware(グレイウェア)」というカテゴリで識別します。弊社のお客様は本稿で言及したドメインからの被害だけでなく私たちのプロアクティブ検出器が捕捉した危険なドメインからも保護されています。その他の悪意のある指標(IP、URL、SHA256)は、該当する場合、次世代ファイアウォール、URLフィルタリング、およびWildFireによってカバーされています。

謝辞

本稿の改善にご協力いただきましたLaura Novak氏、Eddy Rivera氏、Jun Javier Wang氏、Arun Kumar氏にこの場を借りてお礼申し上げます。

IoC

C2ドメイン

- minorleage[.]top

フィッシングドメイン

- kelvinso412[.]com

- kelvinso45[.]com

- kelvinso4[.]com

- kelvinsoirnt98[.]com

- ophenhand[.]org

- penguinsac[.]com

grayware(グレイウェア)ドメイン

- 69av19[.]xyz

- 99s13[.]xyz

- cc222[.]com

- fs10[.]xyz

- hfcclixb[.]xyz

- hobbytoypark[.]com

- jemstutoring[.]com

- krk13pearland[.]com

- theav9[.]xyz

C2のIPアドレス

- 104.24.100[.]218

- 104.24.101[.]218

- 172.67.167[.]27

トロイの木馬のJA3

- JA3: 6312930a139fa3ed22b87abb75c16afa

- JA3S: 8685e43ade3e6ec8993efb5d149fb4bc

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得