概要

現在は RA World の名前で知られているランサムウェアグループ RA Group の活動が、2024 年 3 月以降、顕著に増加していることがわかりました。ダーク ウェブ上の彼らのリーク サイトでは全投稿の約 37% がこの 3 月以降に出現していることから、これが要注意の新興グループであることが示唆されます。本稿では、RA World が使用する戦術、手法、手順 (TTP) について説明します。

RA World は多重恐喝 スキームを使います。これには通常、データ暗号化の前に被害組織から機微データを漏出させることが含まれます。ランサムウェア オペレーターは、漏出データを脅迫材料に使い、被害者が身代金要求に応じない場合は、そのデータを自らのWeb サイトに掲載すると脅します。

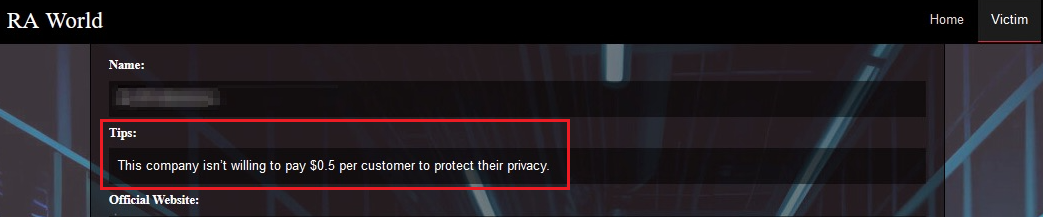

RA World は、とりわけ「顧客あたりのコスト」の計算で実験を行っていました。被害組織についての投稿の下には、「This company isn’t willing to pay $0.5 per customer to protect their privacy. (この会社は顧客プライバシー保護のために顧客 1 人当たり 0.5 ドルを支払いたがらない)」といったコメントが投稿されていました。

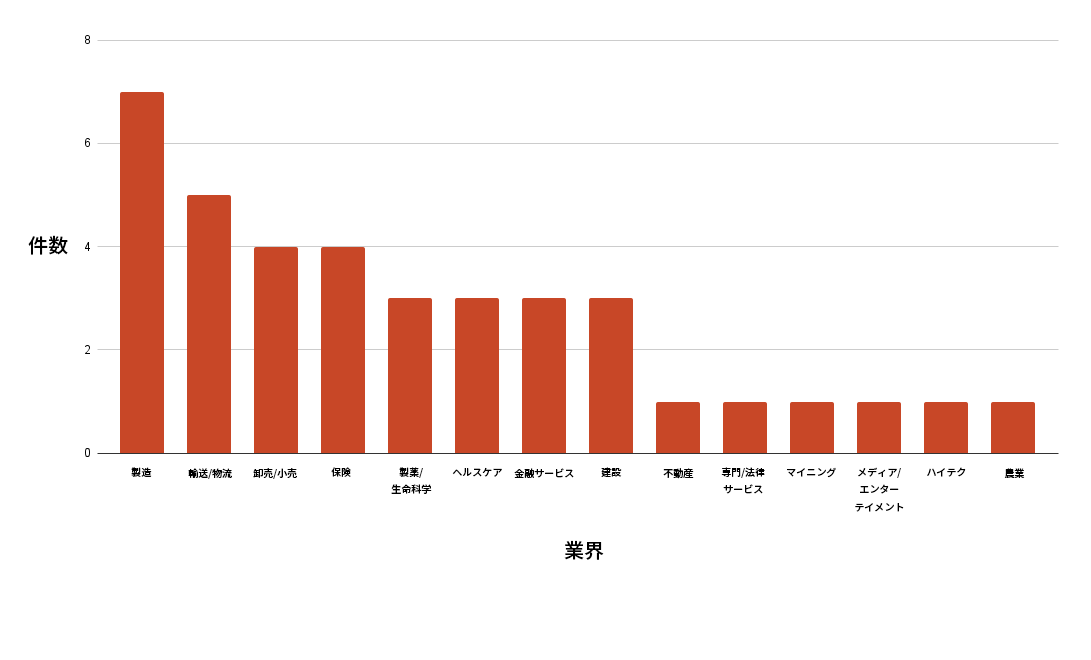

リーク サイトの投稿を分析すると、RA World は最近まで主にヘルスケア業界の組織に影響を与えていたことがわかります。このグループはヘルスケアのような機微なセクターの組織を攻撃することに、なんら痛痒を覚えないようです。2024 年半ばには、製造業がグループの影響を最も受けるセクターとなりました。これは「より高額な身代金を払ってくれそうな組織を攻撃したい」という願望からきた変化かもしれません。ただし、多くのランサムウェアグループは単に日和見主義的で、この変化は偶発的なものだった可能性もあります。

これらの攻撃による被害が最も大きかった地域は米国で、次いでヨーロッパ諸国、東南アジア諸国となっています。

パロアルトネットワークスのお客様は、以下の製品とサービスによって RA World の使うランサムウェアからより確実に保護されています。

- Cortex XDR と Cortex XSIAM

- Advanced WildFire、Advanced URL Filtering などの次世代ファイアウォール (NGFW) 用 Cloud-Delivered Security Services (クラウド配信型セキュリティサービス)

とくに Cortex XDR のランサムウェア対策モジュールは、導入後そのまますぐに使える保護機能を備えています。これにより、特定の検出ロジックやシグネチャーを必要とせず、私たちがテストしたランサムウェア サンプルによる悪意のある振る舞いを防ぐことができました。

Prisma Cloud Defender をクラウドベースの Windows 仮想マシンにデプロイし、RA World の使うランサムウェアに対し確実に保護する必要があります。Cortex Xpanse はプロアクティブな保護に役立つ可視性を提供できます。

Unit 42 インシデント レスポンス チームも、侵害を受けた場合の支援や、お客さまのリスク低減のための事前サイバーセキュリティ準備状況評価を行っています。

RA World の概要

Talos が 2023 年に初めて文書化して以来、RA World は絶え間なく活動し続けています。同グループが侵害を公に主張している組織の所属するセクターで、最も被害組織数が多かったのは製造業でした。下の図 1 は、RA World の影響を受けたセクターの統計を示しています。このデータの範囲となる期間は 2023 年半ばから 2024 年 6 月 6 日までです。

リーク サイト データの分析によると、RA World は米国に拠点を置く組織に最も大きな影響を与えているほか、ドイツやフランスなどヨーロッパの複数の国の組織にも影響を与えています。アジアでは台湾の組織が影響を受けていました。加えて、Trend Micro は、同グループが最近南米の組織に影響を与えるキャンペーンを実行したことを報告しています。

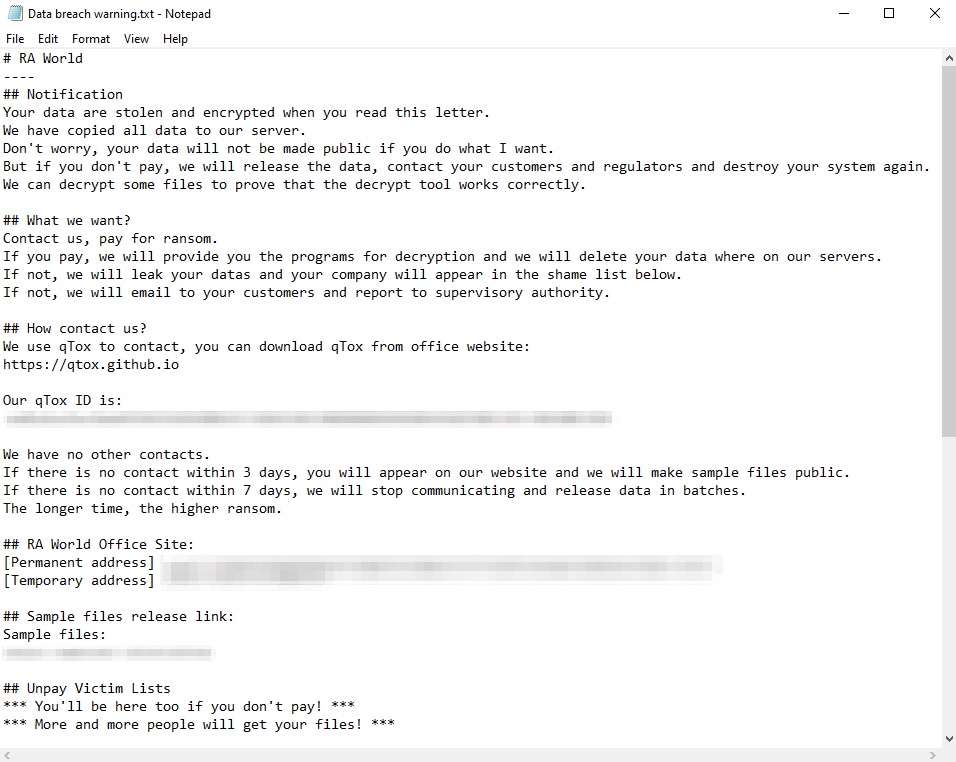

RA World が RA Group から名前を変更したさいは、暗号化されるファイルの拡張子も .RAWLD に変更されました。さらに、身代金要求メモのタイトルと内容を変更し、新しい名前を含めました (図 2)。

リーク サイト

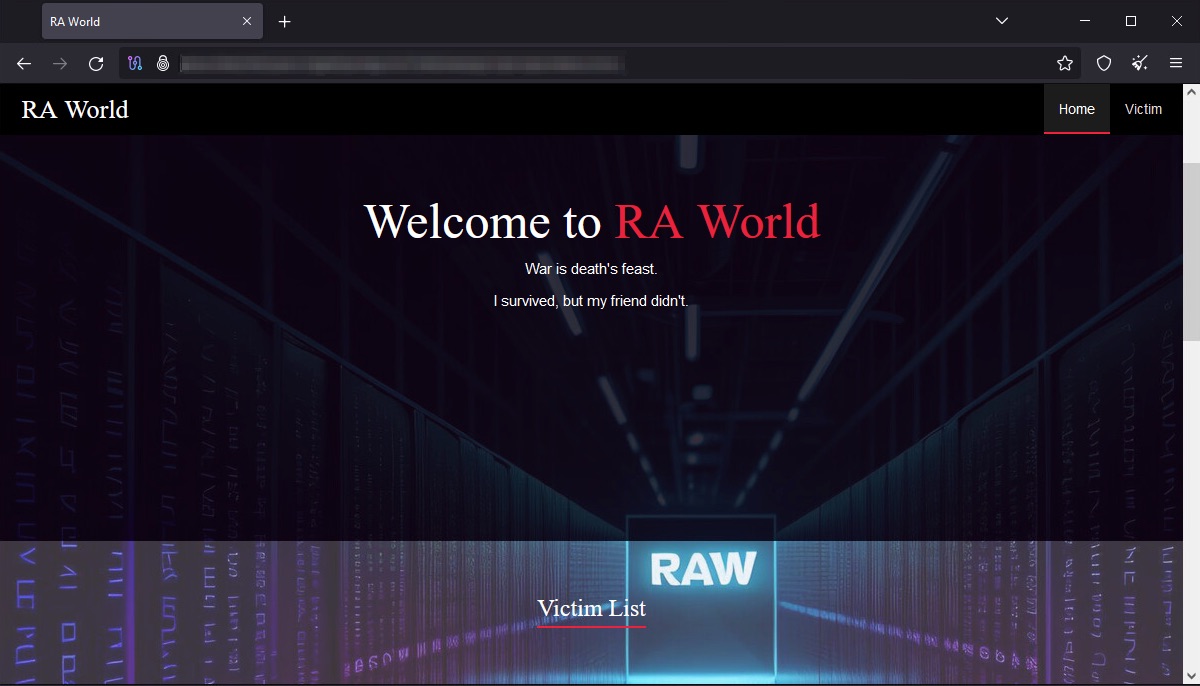

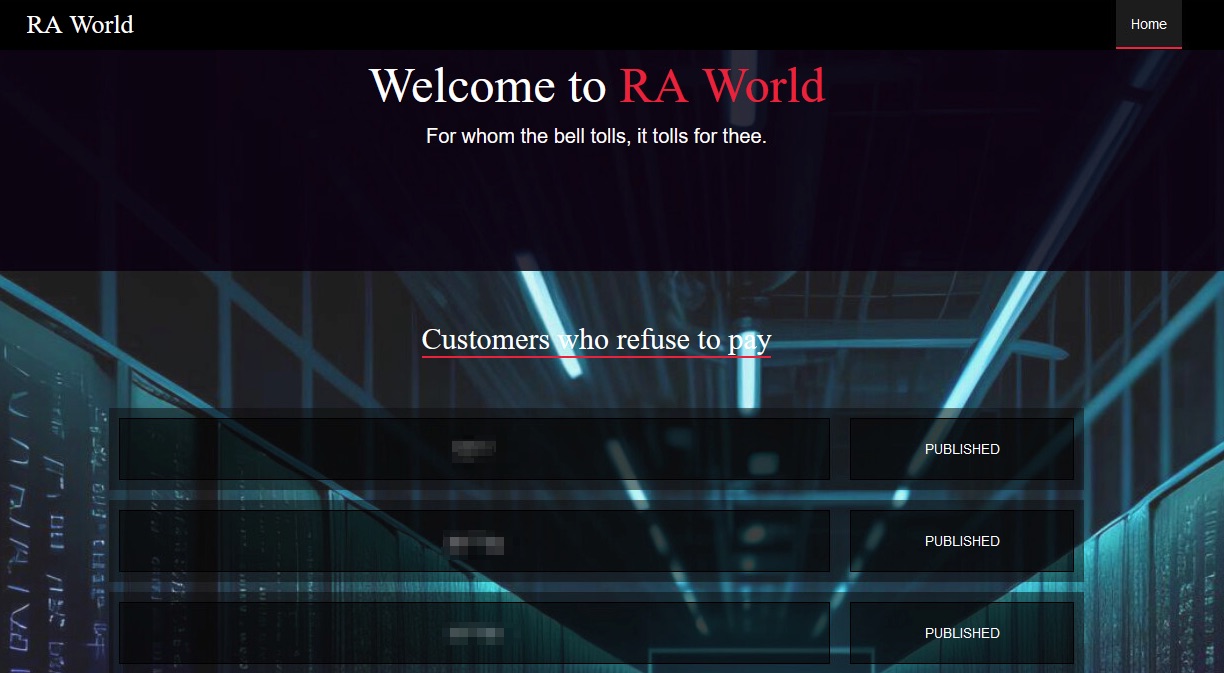

RA World はリーク サイトを運営しています。彼らはそこに被害組織から漏えいさせた窃取データを一部アップロードし、身代金の支払いを強要します。Web サイトのデザインも、2023 年の以前の研究が示した以前の Web サイトのシンプルな外観に比べ、アップグレードされているようです。下の図 3 と 4 はリーク サイトのメイン ページの最近の 2 バージョンを示しています。

最新版の Web サイトでは、メイン ページにイギリス詩人ジョン・ダンの作品の有名な一節「for whom the bell tolls, it tolls for thee (誰がために鐘は鳴る、其は汝がために鳴るなり)」が表示されています。脅威アクターらは、最終ペイロードである Babuk ランサムウェアのミューテックス文字列としてもこの一節を使っています。

図 5 は、グループのメイン ページの下部を示しています。ここには、X (旧 Twitter) 検索へのリンクが含まれています。スクリーンショットの右側には、新しい RA World の名前でサイトの「著作権」を主張していますが、本稿執筆時点ではこの X 検索リンクは依然、ragroup という古い検索キーワードを指しています。

X はセキュリティ ベンダーやリサーチャーらによる調査結果共有の主要プラットフォームと考えられていることから、脅威アクターが自らの活動に関する公開情報で自身の名前検索をフォローするのは理にかなっています。

図 6 は、2024 年初頭の被害者の漏えいページを示しています。RA World は、実際の「顧客 1 人あたりのコスト」であると主張する金額を記載して、被害組織の評判を公に貶めようとしました。被害組織が接客を行うような企業である場合、身代金要求総額を被害組織の顧客数で割ることで、この数字を算出しています。彼らはこの数字を「被害組織が『顧客プライバシー保護』への支払いを渋った金額」という観点で表しています。

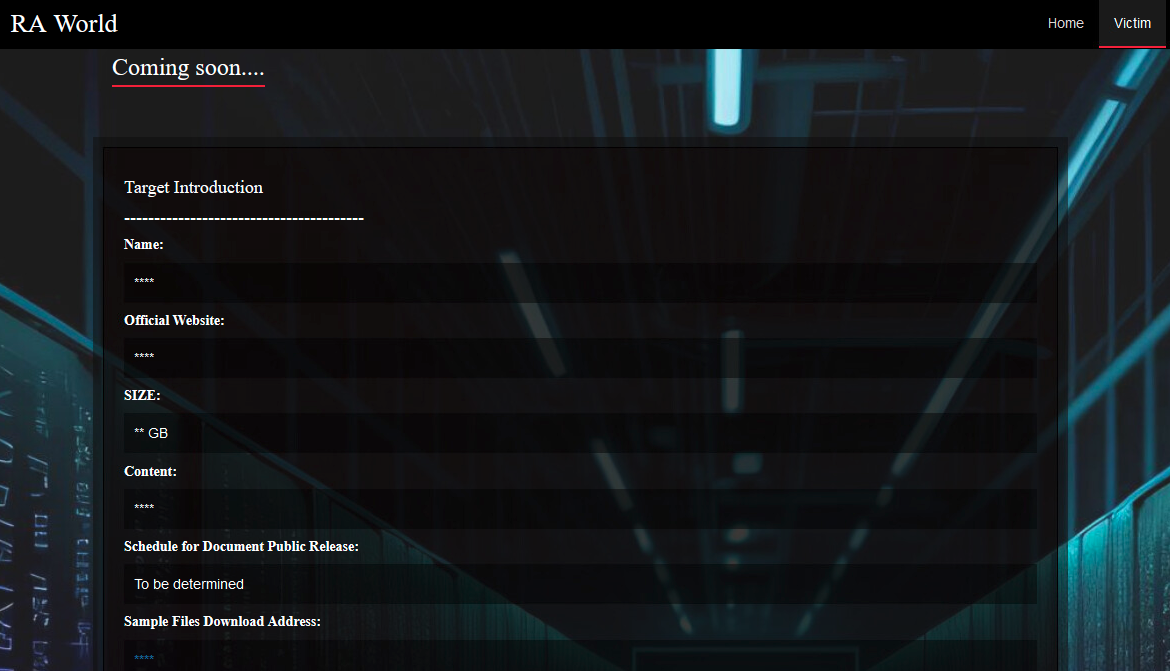

脅威アクターは被害組織のリーク ページをリーク サイトの最新バージョンに更新していました (図 7)。彼らは「顧客当たりのコスト」の数字は削除しましたが、まもなくリストに追加される予定の新たな被害組織を示す「Coming soon… (近日公開…)」というセクションを追加していました。このセクションには身代金支払いの意思のない被害組織が含まれているものと思われ、RA World はまだ漏出させたデータをアップロードしている最中です。

技術分析

私たちは MITRE ATT&CK フレームワークを使って、攻撃の段階を RA World でよく見られるアクティビティにマッピングしました。

Initial Access (初期アクセス)

弊社のテレメトリーによると、RA World は主に、構成ミスのあるサーバーやインターネットに面した脆弱性のあるサーバーを悪用します。対象環境に対する初期アクセスの取得にフィッシング攻撃が使われた例は、これまで私たちは確認していません。

Credential Dumping (クレデンシャルのダンプ)

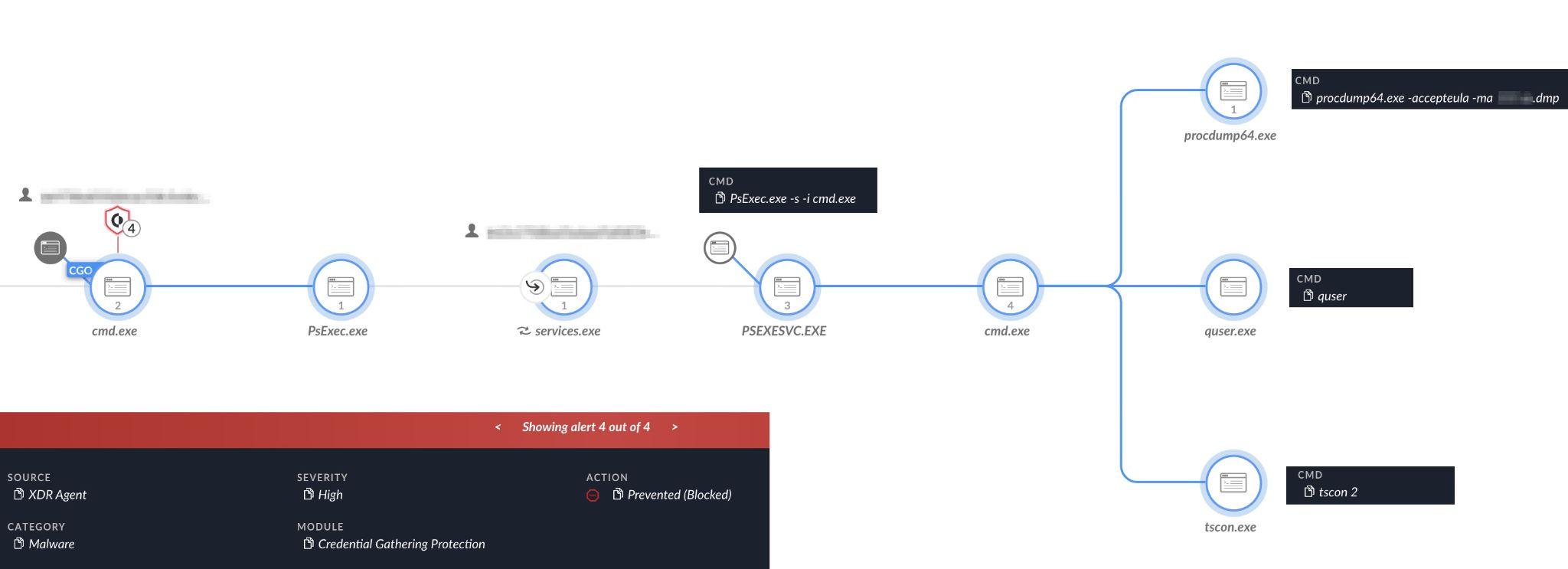

私たちはこの脅威アクターが PsExec を使ってクレデンシャルをダンプしようとしていたことを観察しました。PsExec の使用にあたっては、別のユーティリティである SysInternals のツール、ProcDump が使われていました。彼らはまた、quser、tscon コマンドを実行して現在のユーザーとリモート セッションに関するデータを取得しようとしていました。

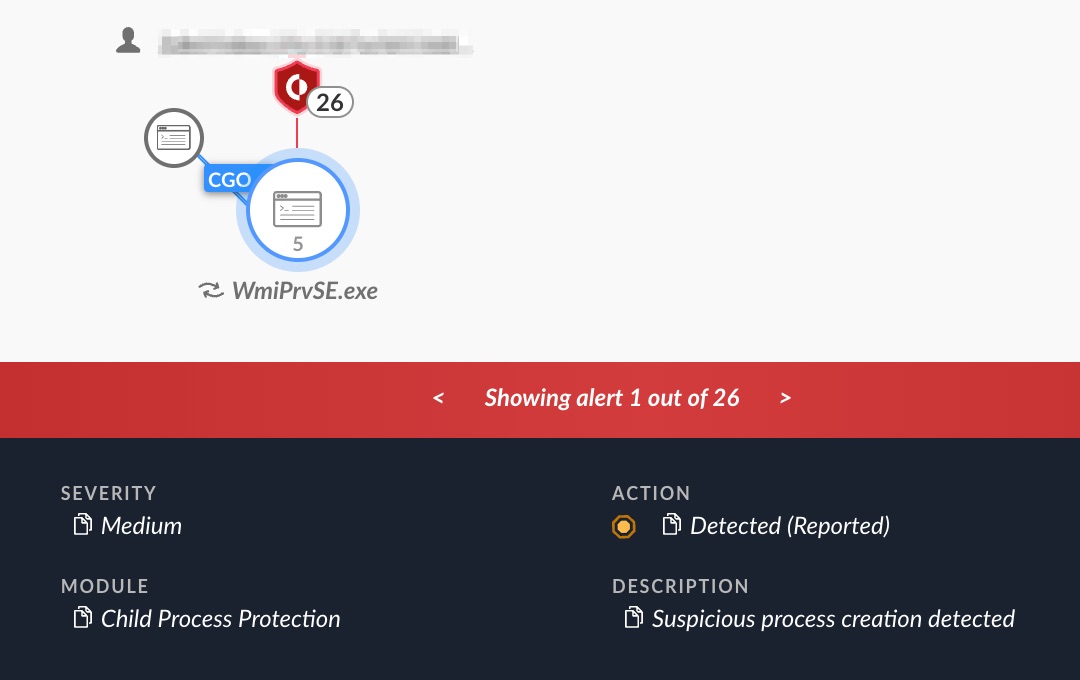

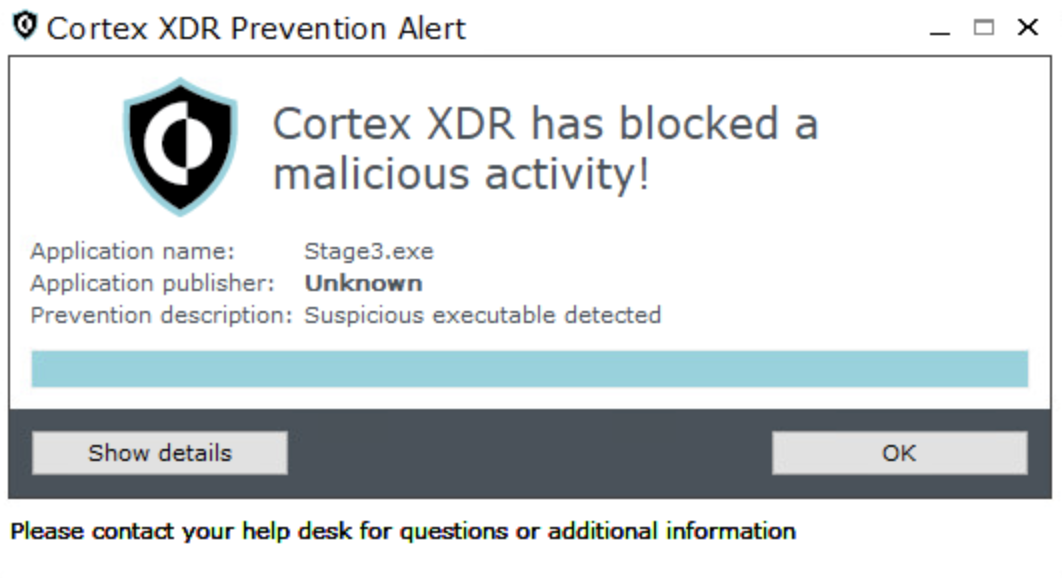

下の図 8 は、Cortex XDR がこれらの試みを阻止したようすを示しています。

Lateral Movement (ラテラル ムーブ)

RA World は侵害したネットワーク内でラテラル ムーブを行い、リモートのエンドポイント上でコマンドを実行するために人気ツールである Impacket を使っていました。彼らはリモートコマンドを実行し、SAM ハイブ をダンプし、NTDS データベースをコピーし、システム レジストリーをエクスポートしました。

脅威アクターはその後、makecab ユーティリティを使ってこのデータベースをアーカイブし、ディスクから先に抽出したデータベース ファイルを削除しました。以下の表 1 にコマンドとその説明を示します。

| コマンド | 説明 |

| cmd.exe /Q /c copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy3\windows\NTDS\ntds.dit [redacted].dit 1> \\127.0.0.1\ADMIN$\__1706227818.9154336 2>&1 | NTDS データベースのコピー |

| cmd.exe /Q /c copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy3\Windows\System32\config\SAM [redacted].hiv 1> \\127.0.0.1\ADMIN$\__1706227818.9154336 2>&1 | SAM ハイブのエクスポート |

| cmd.exe /Q /c copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy3\Windows\System32\config\SYSTEM [redacted].hiv 1> \\127.0.0.1\ADMIN$\__1706227818.9154336 2>&1 | システム レジストリーのエクスポート |

| cmd.exe /Q /c makecab [redacted].dit [redacted].zip 1> \\127.0.0.1\ADMIN$\__1706227818.9154336 2>&1 | NTDS データベースのアーカイブ例 |

表 1. RA World のラテラル ムーブとクレデンシャル ダンプ コマンドとそれぞれの説明

この攻撃者は上記のコマンドをWindows 管理ツール (Windows Management Instrumentation: WMI) Provider Host の下で実行していました。

図 9 は、Cortex XDR が検出したさいに上がったアラートです。

永続性と影響: 多段型のランサムウェア感染チェーン

チリ出身のセキュリティ リサーチャー、Germán Fernández 氏は、今年初めに RA World が行ったランサムウェア攻撃で発見されたさまざまなアーティファクトについて投稿しました。同氏の言及したアーティファクトには、さまざまな実行可能ファイルやスクリプトが含まれています。

2024 年 3 月初旬には RA World の更新されたツールセットについて、Trend Micro が最初の公開レポートを発表しています。同社のファイル分析からはこれが多段型の感染チェーンであることが明らかになりました。ランサムウェアの最終ペイロード配信に至る各感染プロセスで、それぞれの段階が独自の役割を果たしていました。

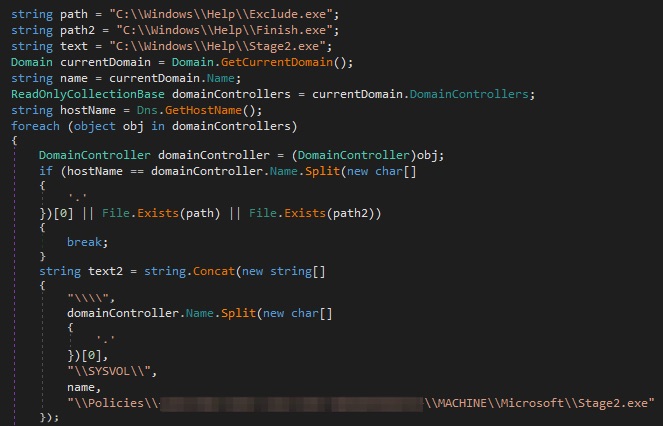

第 1 段階: ローダー

Stage1.exe という名前の初期ローダーには主な役割が 2 つあります。

- ドメイン名の評価や Exclude.exe という名前のファイルの検索など種々のチェックを実行する。名前からしてこのファイルには特定のマシンやファイル パスなど除外する内容が含まれている可能性がある

- SYSVOL 共有パスに Stage2.exe を追加して実行する

ローダーは通常、最大のサイズが 10 KB 程度の小さなファイルです。下の図 10 はローダーのコードの大部分を示しています。

第 2 段階: セーフモードを有効にして Babuk を配信

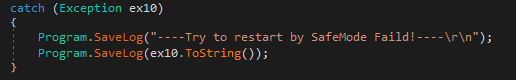

感染チェーンの第 2 段階には 2 つの異なる動作メカニズムがあります。これらの動作メカニズムは、対象システムがセーフ モードで実行されているかどうかによって変わります。 Stage3.exe はセーフ モードで実行される必要があります。そうすることで、セーフ モードでデフォルトでは実行されないセキュリティ ソリューションによる検出を回避します。このファイルがランサムウェアの最終ペイロードで、Babuk の新しい亜種です。

システムがセーフ モードで動作している場合、Babuk バイナリーは Advanced Encryption Standard (AES) で復号された後実行され、続いてセーフ ブートを無効化しようとします。この AES の鍵と初期化ベクトル (IV) は、 Stage1.exe の段階でマルウェアがに取得しておいた被害組織のローカル ドメイン名に基づいて生成されます。

システムがセーフ モードで動作していない場合、 Stage2.exe は以下のコマンドを使って侵害したマシンへのサービスとして自分自身を書き込みます。

- reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Network\MSOfficeRunOncelsls" /t REG_SZ /d Service /f

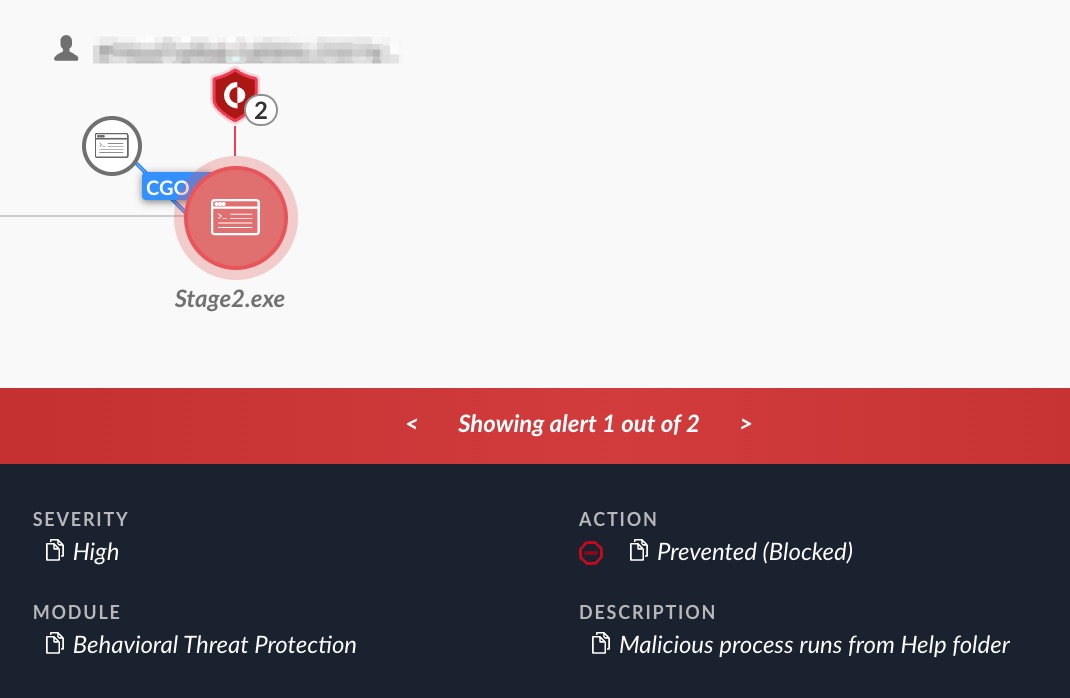

図 11 は、 Stage2.exe の実行を Cortex XDR が検出・防止したようすを表しています。

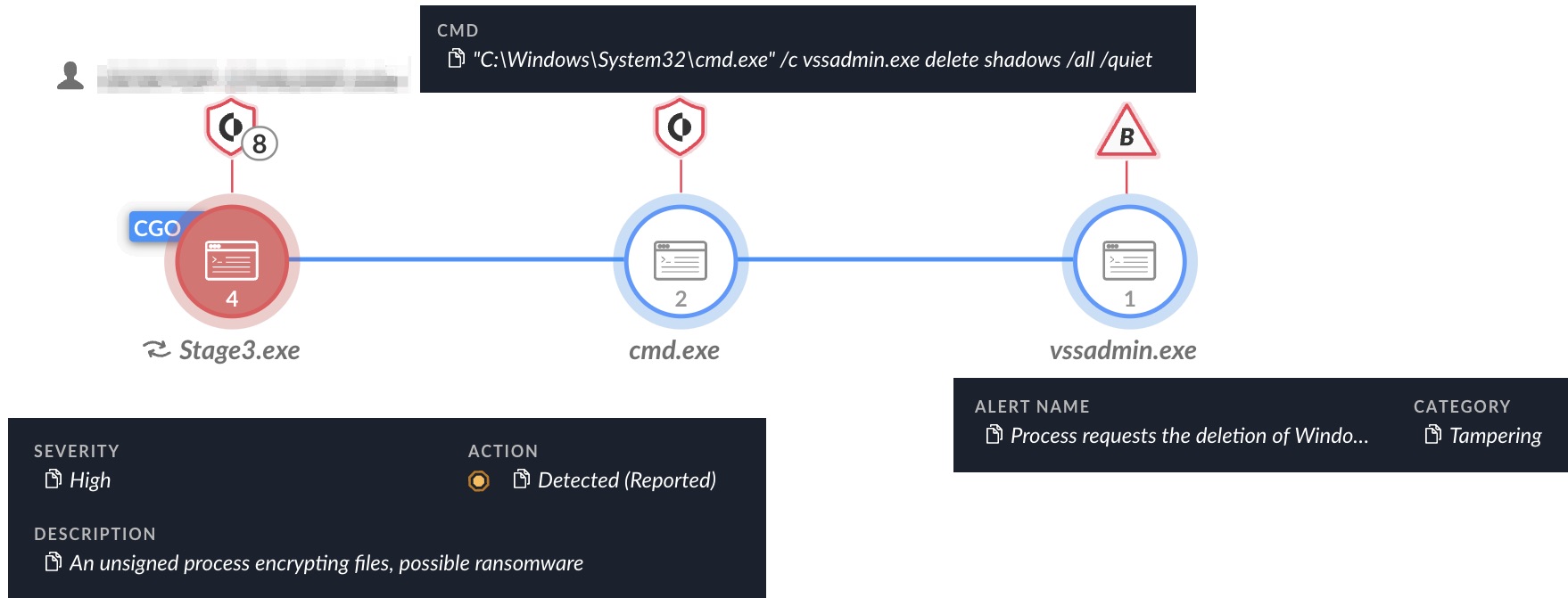

第 3 段階: 最終ペイロードの Babuk 新亜種

RA World は、2023 年半ばの発見以来、2021 年にソースコードが漏えいした Babuk ランサムウェアのカスタマイズ版を使っています。RA World は最近のアクティビティで Babuk ベースのペイロードに若干の変更を加えて更新しました。この亜種の変更点は次の通りです。

- DoYouWantToHaveSexWithCuongDong から For whom the bell tolls, it tolls for thee へのミューテックス名変更

- 身代金要求メモのファイル名を How To Restore Your Files.txt から Data breach warning.txt に変更

- メモの内容をこれに沿って変更

- 暗号化したファイルの拡張子を .GAGUP から .RAWLD に変更

- 以前の亜種の PDB パスをストリップ

- C:\Windows\Help\Finish.exe ファイルを作成して暗号化プロセスの完了を表示

- 暗号化時に除外するファイル名、パス、プロセス、サービス名をさらに追加

図 12 と 13 は、Cortex XDR が RA World の Babuk ペイロードを検出し、実行を阻止するようすを示しています。

RA World と BRONZE STARLIGHT の TTP の類似性: 潜在的な未検証のつながり

調査を進めていくと、自社のテレメトリーから見つかったフォレンジック データのなかに、RA World と BRONZE STARLIGHT (別名: Emperor Dragonfly) とを低確度のアトリビューション レベルで結びつける関連が見つかりました。BRONZE STARLIGHT は、さまざまなランサムウェア ペイロードを展開する中国の脅威グループです。

私たちが発見した TTP のいくつかは、 Sygnia が 2022 年に論じた BRONZE STARLIGHT の TTP と重複していました。

- NPS ツールの使用: 調査中、この攻撃者は NPS という中国人開発者の作成したオープンソース ツールを使っていることがわかりました。このツールの最新のリリースは 2021 年に遡り、主に中国の脅威アクターに使われています。Sygnia によれば、BRONZE STARLIGHT は以前このツールを使っていたことがあるとのことです。

今回の調査で NPS ツールが動作していたパスは、BRONZE STARLIGHT が選んだパスの規則と類似点がありました。以下の表 2 にこれらの類似点を示します。

これらのフォルダーはオペレーティング システムにデフォルトで存在するため、これだけでは関連アクティビティを同グループや別グループに結び付けるに足る証拠とはいえません。ただし私たちは、2 つのランサムウェア グループがこの珍しいツールを使い、感染環境でいずれのファイルの末尾にも update というサフィックスを使い、また似通ったパスへ配置することを選んだのは偶然ではないと考えています。

| RA World | BRONZE STARLIGHT |

| C:\Windows\Help\Windows\ContentStore\[redacted]_update.exe | C:\Windows\Help\mui\0409\WindowsUpdate.exe |

表 2. RA World と BRONZE STARLIGHT が展開した NPS ツール亜種間のファイル パスや命名規則の類似性

- Impacket の使用: RA World は偵察やラテラルムーブを容易にするため、Sygnia のレポートに記載されているものと同じ Impacket モジュールを使っていた。

- Babuk の使用: 両グループの最終ランサムウェア ペイロードは、Babuk の漏えいしたソースコードを元にしている。

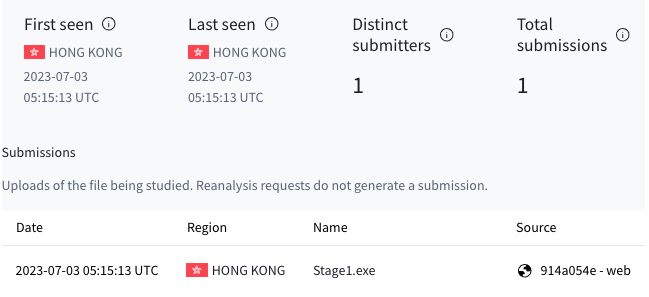

- VirusTotal 提出者の出身地: VirusTotal でピボット検索して C:\Windows\Help\Exclude.exe という文字列を含むファイルを検索すると、香港出身の同一投稿者が、 Stage1.exe ローダーの複数の亜種をアップロードしていたことが分かった。

これらのバージョンの亜種のコードは不完全なようで、このことは「脅威アクターが検出率を見るために自らの兵器をテストしていた可能性がある」という私たちの仮説を補強するものとなっています。

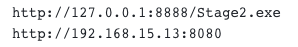

ある亜種には下図 14 に示す 2 つの文字列が含まれていました。これらの文字列には、ほかのサンプルには存在していない内部 IP アドレスが含まれていました。これらの文字列の存在は、これが開発段階にあると思われる初期のローダー亜種であることを思わせます。

これらすべての提出を行っていたのはある特定の人物でした。この提供者は、2023 年 7 月 3 日に、数分間隔でサンプルを次々にアップロードしていました。下図 15 はこの提出者の情報を示したものです。

- 脅威アクターの活動タイムゾーン: 私たちのテレメトリー分析からは、同脅威アクターが感染デバイス上で偵察やラテラル ムーブに関連するコマンドの大半を GMT +7 から GMT +9 のタイムゾーンでのビジネス アワーに実行していたことがわかりました。

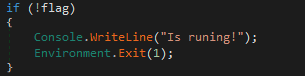

- コード内のスペルミス: さまざまなマルウェアのコードを調べてみると、作成者のログには英語の用法に明らかな間違いがあることがわかりました。こうしたスペルミスは、作者の特定の地理的位置を示すものではありませんが、調査結果を前述のほかの点と組み合わせると、作者は英語を母国語としていない可能性が高いことがわかります。下の図 16 と 17 にこうしたスペルミスの例を示します。

ただし、ここで説明した関連は、ほかの説明もつけられることに注意せねばなりません。たとえば、ほかの脅威アクターが偶然 Babuk や一部同じオープンソース ツールを使っている可能性もありますし、ほかの国の脅威アクターは、似たようなスペルミスをしがちという可能性もあります。したがって、BRONZE STARLIGHT との潜在的な関連は興味深いものですが、現時点で私たちはその関連をさほど高い確度では評価していません。

結論

本稿では、最近 RA Group からブランド名を変更した RA World のオペレーションに関する最新動向を取り上げました。そのなかで私たちは、彼らのリーク サイトとオペレーション用ツールの両方の進化について説明しました。彼らは Babuk ランサムウェアの新亜種である最終ペイロードを配信するために、2 つの異なるローダーを使っていました。

RA World は着実に活動を続けており、公開されているリーク サイトのデータによると、主に製造業に影響を与えています。

保護と緩和策

パロアルトネットワークスのお客様は、RA World が使用するさまざまな TTP からより適切に保護されています。

Cortex XDR と Cortex XSIAM のプラットフォームは、前セクションのスクリーンショットで説明した実行フローを検出・阻止します。Cortex Xpanse はプロアクティブな保護に役立つ可視性を提供可能です。

とくに Cortex XDR エージェントは、導入後そのまますぐに使える保護機能を備えています。これにより、特定の検出ロジックやシグネチャーを必要とせず、私たちがテストした同グループからのサンプルによる悪意のある振る舞いを防ぐことができました。

Cortex XDR と XSIAM は、次のような複数のデータ ソースからのユーザー アクティビティを分析することにより、ユーザーおよびクレデンシャルベースの脅威を検出します。

- エンドポイント

- ネットワーク ファイアウォール

- Active Directory

- ID およびアクセス管理 (IAM) ソリューション

- クラウド ワークロード

Cortex XDR と XSIAM は長期にわたるユーザー アクティビティ行動プロファイルを機械学習を使って構築します。Cortex XDR と XSIAM は、過去のアクティビティやピアー アクティビティ、期待される同者の行動と新しいアクティビティとを比較することにより、クレデンシャル ベースの攻撃を示唆する異常なアクティビティを検出します。

また、この投稿で説明した攻撃に関連して、次の保護を提供するように設計されています。

- 既知の悪意のあるマルウェアの実行を防止します

- Behavioral Threat Prevention (振る舞い脅威防止) と Local Analysis (ローカル分析) モジュールに基づく機械学習により、未知のマルウェアの実行を防止します。

- Cortex XDR 3.4 から利用可能な新しい Credential Gathering Protection (クレデンシャル収集保護) を使って、クレデンシャル収集ツール・技術から保護します。

- Anti-Exploitation (エクスプロイト対策) モジュールと Behavioral Threat Protection (振る舞い防御) を使い、 ProxyShell を含む、さまざまな脆弱性のエクスプロイトから保護します。

Cortex XDR は振る舞い分析によりクレデンシャル ベース攻撃を含む、エクスプロイト後のアクティビティを検出するよう設計されています。

Prisma Cloud Defender と Cortex XDR for cloud エージェントをクラウドベースの Windows 仮想マシンにデプロイし、これらを既知の悪意のあるバイナリーから確実に保護する必要があります。Advanced WildFire のシグネチャをパロアルトネットワークスの両クラウド配信型サービスで使うことにより、クラウド ベースの Windows 仮想マシンのランタイム オペレーションが分析され、それらのリソースが保護されるようになります。

次世代ファイアウォール (NGFW) 向けの Cloud-Delivered Security Services (クラウド配信型セキュリティサービス) に含まれる Advanced WildFire や Advanced URL Filtering には、本稿で共有した IoC に基づく保護が含まれています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客さまに保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

第 1 段階のサンプル

- 2a4e83ff1c48baa3d526d51d09782933cec6790d5fa8ccea07633826f378b18a

- 57225f38b58564cf7ec1252fbf12475abee58bd6ea9500eb7570c49f8dc6a64c

- 93aae0d740df62b5fd57ac69d7be75d18d16818e87b70ace5272932aa44f23e4

- af4a08bbe9f698a8a9666c76c6bdac9a29b7a9572e025f85f2a6f62c293c0f5e

- f1c576ed08abbb21d546a42a0857a515d617db36d2e4a49bedd9c25034ccd1e2

第 2 段階のサンプル

- 2d22cbe3b1d13af824d10bb55b61f350cb958046adf5509768a010df53409aa8

- 330730d65548d621d46ed9db939c434bc54cada516472ebef0a00422a5ed5819

第 3 段階のサンプル (Babuk 亜種)

- 9479a5dc61284ccc3f063ebb38da9f63400d8b25d8bca8d04b1832f02fac24de

- 31ac190b45cc32c04c2415761c7f152153e16750516df0ce0761ca28300dd6a4

- 74fb402bc2d7428a61f1ac03d2fb7c9ff8094129afd2ec0a65ef6a373fd31183

- 7c14a3908e82a0f3c679402cf060a0bcae7791bdc25715a49ee7c1fc08215c93

- 817b7dab5beba22a608015310e918fc79fe72fa78b44b68dd13a487341929e81

- 8e4f9e4c2bb563c918fbe13595de9a32b307e2ce9f1f48c06b168dbbb75b5e89

- bb63887c03628a3f001d0e93ab60c9797d4ca3fb78a8d968b11fc19da815da2f

- d0c8dc7791e9462b6741553a411a5bfa5f4a9ad4ffcf91c0d2fc3269940e48a2

- d311674e5e964e7a2408b0b8816b06587b2e669221f0e100d4e0d4a914c6202c

- 25ba2412cf0b97353fa976f99fdd2d9ecbbe1c10c1b2a62a81d0777340ce0f0a

- 31105fb81a54642024ef98921a524bf70dec655905ed9a2f5e24ad503188d8ae

- 826f05b19cf1773076a171ef0b05613f65b3cc39a5e98913a3c9401e141d5285

- 36ce5b2c97892f86fd0e66d9dd6c4fbd4a46e7f91ea55cc1f51dee3a03417a3a

- 108a3966b001776c0cadac27dd9172e506069cb35d4233c140f2a3c467e043d0

- bc2caec044efe0890496c56f29d7c73e3915740bc5fda7085bb2bb89145621e5

- 1066395126da32da052f39c9293069f9bcc1c8d28781eb9d44b35f05ce1fd614

- b2b59f10e6bdbe4a1f8ff560dbfe0d9876cbb05c7c27540bd824b17ceb082d62

- 4392dcce97df199e00efb7a301e26013a44ee79d9b4175d4539fae9aed4f750b

- e31f5ebff2128decd36d24af7e155c3011a9afdc36fd14480026de151e1ecee2

- 0183edb40f7900272f63f0392d10c08a3d991af41723ecfd38abdfbfdf21de0a

追加リソース

- Newly identified RA Group compromises companies in U.S. and South Korea with leaked Babuk source code – Talos Intelligence, Cisco

- Multistage RA World Ransomware Uses Anti-AV Tactics, Exploits GPO – Trend Micro

- New RA Group ransomware gang is the latest group using leaked Babuk source code – Security Affairs

- Explore the SAM hive with Regedit (and Sysinternals) – Cyber Defence Lab of the Royal Military Academy (Belgium)

- Understanding NTDS.DIT: The Core of Active Director – Harikrishnan P. on Medium

- Germán Fernández @1ZRR4H on X (formerly Twitter)

- How To Detect SYSVOL Enumeration Exploits – Blumira

- BRONZE STARLIGHT (Threat Actor) – Malpedia

- Revealing Emperor Dragonfly: Night Sky and Cheerscrypt - A Single Ransomware Group – Sygnia

- Mutation Effect of Babuk Code Leakage: New Ransomware Variants – SOCRadar

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得