概要

Royalランサムウェアは、2022年9月の初観測以来、医療を中心とする重要インフラへの注目度の高い攻撃に関与しています。アフィリエイトを雇ってサービスとしての脅威を宣伝する一般的な傾向に反し、RoyalランサムウェアはContiの元メンバーで構成されるプライベート グループとして活動しています。

Unit 42チームは同グループがBATLOADERへの感染で被害者を侵害することを確認しています。脅威アクターは通常、BATLOADERを検索エンジン最適化(SEO)のポイズニングによって拡散します。この感染では、ランサムウェア実行の前兆として、Cobalt Strike Beaconがドロップされます。Unit 42のインシデント対応担当者は、過去9カ月間で、Royalランサムウェアのからむ15件の事例を担当しました。

RoyalランサムウェアはLinux環境・ESXi環境に影響を及ぼすELF版の亜種を開発して武器庫を拡充していました。ELF版亜種はWindows版亜種とよく似ており、サンプルはまったく難読化されていません。RSA公開鍵や身代金要求メモなど、すべての文字列が平文で保存されています。

パロアルトネットワークスのお客様は、Cortex XDRと、次世代ファイアウォール向けのクラウド配信型セキュリティ サービスであるWildFireにより、Royalランサムウェア グループが使用するランサムウェアからの保護を受けています。また、Unit 42のインシデント レスポンス チームは、侵害を受けた場合の支援や、お客様のリスク低減のための事前サイバーセキュリティ準備状況評価を行っています。

| 関連するUnit 42のトピック | Ransomware, Malware |

概要

Royalランサムウェア グループは、2022年9月に初めて観測されたランサムウェア グループです。被害組織を侵害し、多重脅迫の手口を使い、被害者に身代金の支払いを迫ります。同グループは初観測より前には、2022年1月以降から活動していたZeonという名前のランサムウェア ファミリーにリンクされていました。

LockBit 3.0のような大手ランサムウェア グループの場合、アフィリエイトを雇ってRaaSモデルを宣伝することで、ランサムウェア・アズ・ア・サービス(RaaS)として活動するのが普通ですが、Royalランサムウェア グループが同様のアプローチを使うようすはこれまで確認されていません。同グループは主にContiランサムウェア グループの元メンバーで構成され、秘密裏に活動しているものと考えられています。同グループを結成したContiの元メンバーらはTeam Oneと呼ばれています。

Royalグループの背後にいるメンバーのなかには、Contiの前身となるRyuk(2018年に発見)の開発に加わっていたメンバーもおり、長年の経験を持っています。つまり彼らは、攻撃実行の強固な基盤を持ち、どうすれば被害者を効果的に脅迫できるかを知悉しています。その経験もあってか、すでに世界中の数多くの組織が同グループからの影響を受けています。私たちは、彼らが最大で2,500万ドルのBitcoin (BTC)を要求していたことを確認しています。

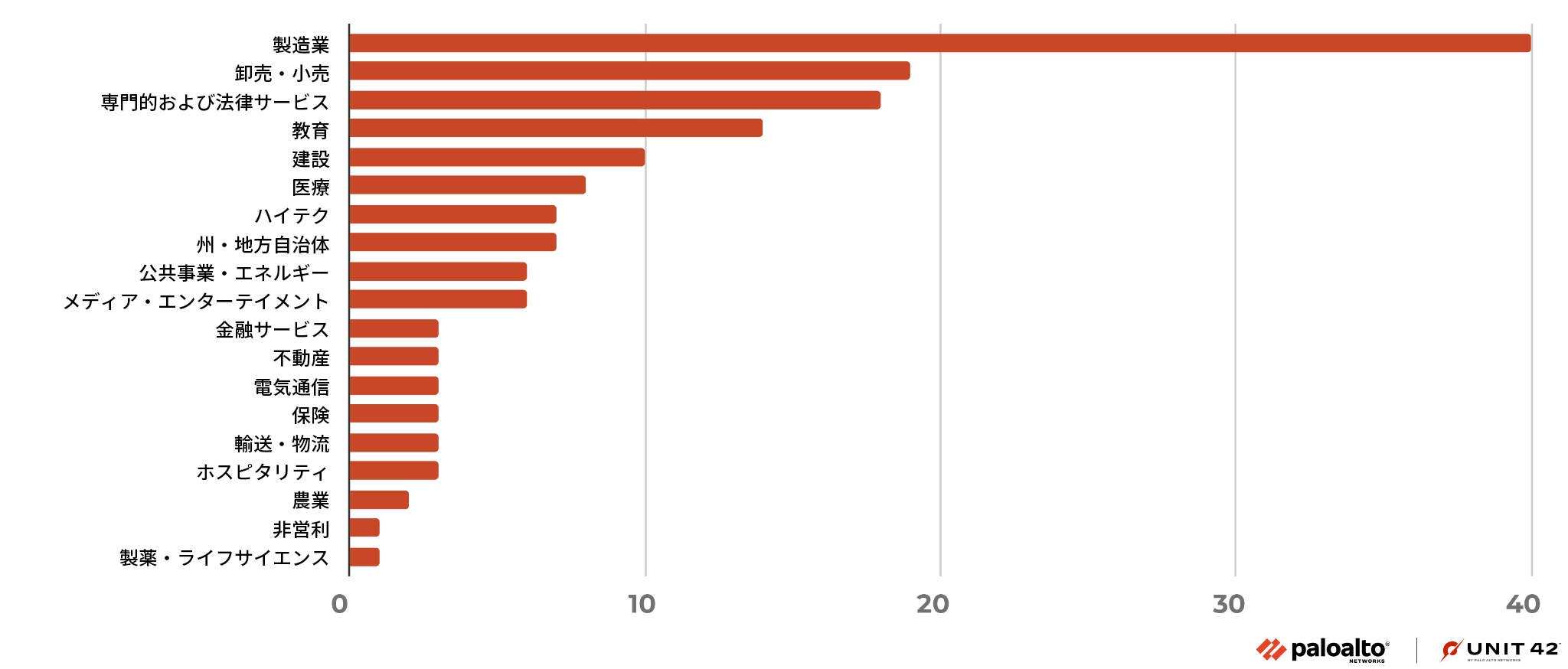

また、Royalは、製造業や医療など、特定の重要インフラ セクターをたびたび脅かしています。同グループのリーク サイトによれば、2022年の数ヶ月で14社の製造業組織に影響を与え、その後2023年には、さらに26社の製造業組織を攻撃したことを公けに主張しています。また活動開始以来8つの医療機関にも影響を与えています。米国保健福祉省(United States Department of Health and Human Services、HHS)は、2023年1月、Royalランサムウェアが医療のセクターにもたらす脅威について警告を発しています。

またRoyalは、教育セクターにも混乱をもたらすランサムウェア グループの1つとなっています。私たちは、校区や大学を含む教育セクターの14校の組織が影響を受けたことを確認しています。実際、2023年5月の最初の数日間で、すでに4つの教育機関に影響を与えています。

同グループはリーク サイトを活用し、被害者に身代金を支払うよう公然と要求しています(図1)。Royalグループは、被害者へのメール送信や、身代金要求メモの大量印刷などの手法で、支払いが確保されるまで、被害者に嫌がらせをします。

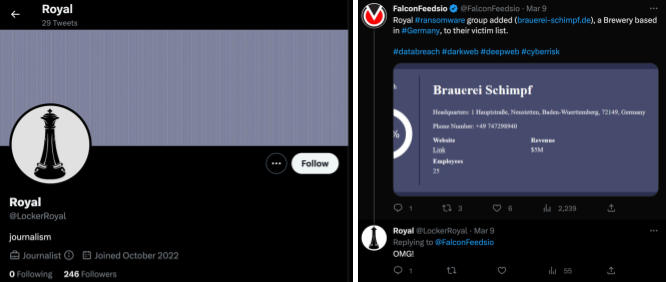

Royalランサムウェアの脅威アクターは、2022年10月に作成された「LockerRoyal」というアクティブなTwitterアカウントを持っています。アカウントの内容のほとんどは、侵害被害者のアナウンスで、被害者のTwitterアカウントをタグ付けしています。この脅威アクターは、同じアナウンスに返信する場合もあります。

脅威アクター グループがソーシャル メディア アカウントを作成し、自分たちのブランドやアナウンスを拡散させることは珍しくありません。同グループがあらゆる手段で複数の組織からの注目を集めようとしていることは明らかです。

この特定のランサムウェア グループは、以下の複数の初期アクセス ベクトルを使って脆弱なシステムへのアクセスを確保することが確認されています。

- コールバック フィッシング

- SEOポイズニング

- 公開されているリモート デスクトップ プロトコル(RDP)アカウント

- 侵害されたクレデンシャル

アクセスが確保されると、同グループはTCP/UDPトンネルのChiselやActive Directoryクエリー ツールのAdFindなどの複数のツールを使って侵入活動を行います。

被害組織

Royalランサムウェアは、さまざまなセクターの組織に規模の大小を問わず影響を及ぼしています。同グループのリーク サイトや一般ニュースソースで公開されている情報からは、Royalランサムウェアが製造業や卸売・小売業などのセクターに影響を与えていることがわかります。2022年以降、Royalランサムウェアは157の組織に影響を与えたと自身のリーク サイトで主張しています。

Royalランサムウェアの影響は、金銭的被害にとどまらないことに注意する必要があります。医療機関や農業関連施設などの重要インフラを狙った事例もあります。2022年以降、私たちは同グループが米国や欧州の7つの地方自治体に影響を与えたようすを観測してきました。そのなかには、最近のダラス市への攻撃などもあります。

Unit 42のインシデント対応担当者は、Royalランサムウェアのからむ15件の事例を担当しました。

これは、より広くより深刻な結果をもたらす可能性を示唆していました(図3)。

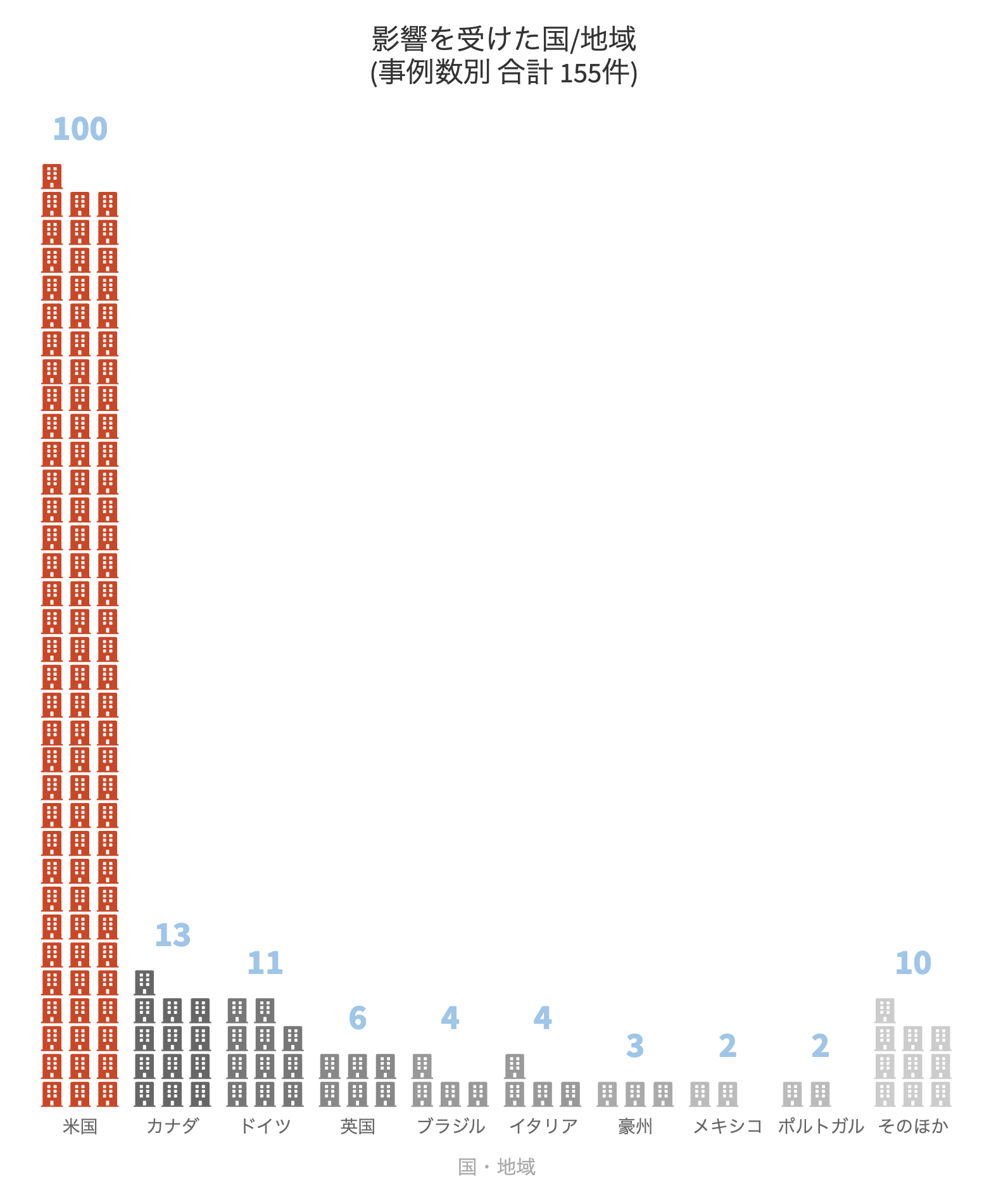

同ランサムウェアの影響を受けた組織の多くは米国を拠点としており、これが影響を受けた組織の64%を占めています。カナダは同ランサムウェアファミリーの影響を2番目に受けた国で、北米の合計は73.2%となっています。次に影響が大きかったのは、ドイツ、英国、ブラジル、イタリアなどです(図4参照)。

感染チェーン

Royalランサムウェアにつながる感染チェーンは複数あります。なかにはSEOポイズニングやマルバタイジングが最初のアクセス ベクトルに使われた事例も確認されています。この2つの手法の目的は、被害者を騙して、正規ソフトウェアを装った悪意のあるファイルをダウンロード・実行させることです。

これにより、PowerShellスクリプトやMSIファイルなどの複数のステージを持つ複雑な感染チェーンが開始されます。特定のケースではこれがBATLOADER感染につながります。

BATLOADERはその後、VidarStealer、Ursnif/ISFB、Redline Stealerなどのペイロードのほか、システム管理ツールNSudo、リモート監視・管理(RMM)ツールSyncroなどの正規ツールを感染マシンにダウンロードしようとします。さらに重要なのは、BATLOADERがCobalt Strikeをロードするようすが確認されていることです。Cobalt Strikeは、ランサムウェア配布の前兆であるケースが多くなっています。

Royalランサムウェアが展開されたある事例では、もとはPastebinから引っ張ってきたC#コードのスニペットが確認されています。このコードがコンパイルされると、シェルコードの復号と読み込みを行います。このシェルコードは単純なMeterpreterステージャーのようで、あるIPアドレスにアクセスして最終のMeterpreterビーコンを実行します。このIPアドレスはCobalt Strikeサーバーもホストしており、そこからCobalt Strikeの構成を取得できました。

この構成にはわりあいに標準的な値が含まれていましたが、ウォーターマークが「12345」となっていることから、これはランダムに生成されたものではなく、ある程度ユニークなものと思われます。Shodanでこのウォーターマークを使ってアクティブなCobalt Strikeのサーバーを検索すると、50件強の検索結果が表示されます。

このユニークなウォーターマークはCobalt Strikeのクラック版利用を示唆する可能性がありますが、これらのC2のドメイン名を調べると、全体的な共通点あることがわかりました。ほぼすべてのドメインに、セキュリティ会社に似せた名前がつけられていました。

たとえば、以下のサーバーで、12345というウォーターマークを持つCobalt Strikeビーコンがホストされていました。

- altocloudzone[.]live

- cloudmane[.]online

- palaltocloud[.]online

- kasperslkyupdate[.]com

- palalto[.]live

- altocdn[.]online

- paloaltokey[.]store

- kasperskyupdates[.]com

- Rapidfinact[.]com

なお上記で使われている名称は、正規組織になりすまそうとする脅威アクターによるものであって、対象組織との実際の提携を表すものではない点にご注意ください。これら脅威アクターによるなりすましは、該当組織の製品やサービスに脆弱性が存在するということは意味していません。

防衛回避

Unit 42のリサーチャーはPowerToolを使うRoyalランサムウェア オペレーターを観測しました。PowerToolはカーネルにアクセスできるソフトウェアで、エンドポイント セキュリティソフトウェアの削除に適しています。またこれらのオペレーターらは、バッチ スクリプトを実行してセキュリティ関連サービスを無効化したり、漏出の成功後にシャドウ ファイルのコピーやログを削除していました。

ラテラル ムーブ

Unit 42のリサーチャーは、Royalの脅威アクターが、ネットワーク スキャナー プログラムのNetScanを使い、標的となるほかのユーザーや共有など、接続されたさまざまなコンピューター リソースを識別してマッピングするようすを観測しました。NetScanのほかに、PsExecを使って感染環境内でのラテラル ムーブを行うようすも確認されています。

コマンド&コントロール(C2)

Unit 42のリサーチャーは、これらの脅威アクターが、ほかのランサムウェア オペレーションでもよく使われるさまざまな正規汎用リモート管理ソフトウェアを使い、感染環境へのアクセス維持しているようすを観測しました。C2に対するCobalt Strikeやそれに関連するビーコンの使用も観測されています。Golangで書かれたTCP/UDPトンネリング ツールのChiselがアクセス維持ツールとして利用されていたことは興味深い観測結果でした。

データ漏出

Unit 42のリサーチャーは、Royal脅威アクターがランサムウェアの展開前にRcloneを使うようすを観測しました。Rcloneは2台のシステム間でファイルを管理するための正規ツールで、窃取データの漏出用に使われていました。私たちは、RcloneがProgramDataなどのフォルダーに展開されたり、気づかれにくい名前に変えられてべつのフォルダーに存在していたようすを確認しています。よく使われるファイル名として、svchost.exeがあげられます。

ランサムウェアの機能

Windows版亜種

多くのランサムウェア ファミリーがさまざまな形式の解析対策を採用するなか、4月下旬現在、Royalランサムウェアはなんの解析対策技術も文字列暗号化も行っていない点は注目に値します。

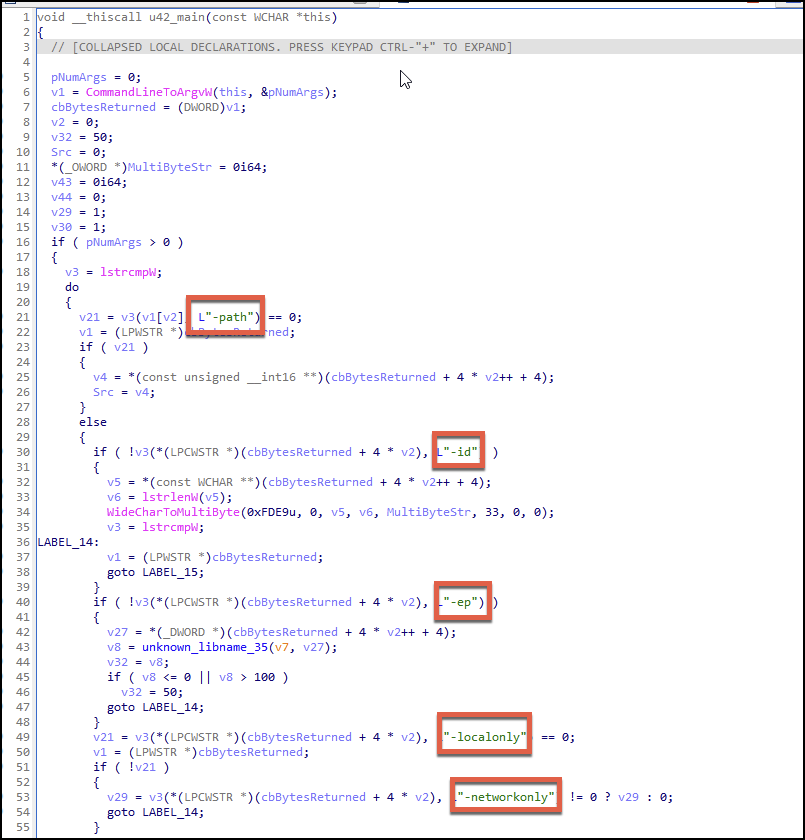

RoyalランサムウェアのWindows版は以下の5つの引数を取ることができます。

| 引数 | 目的 |

| -path | 対象を指定した暗号化に使われるパス |

| -id | 実行中のサンプルの32文字からなるID |

| -ep | 暗号化する割合(各ファイルにおける暗号化率を指定) |

| -localonly | ローカル システムのみを暗号化する |

| -networkonly | システムに接続されているファイル共有を暗号化する |

下の図5は、バイナリーを逆コンパイルしたビューです。実行開始時に評価されるさまざまなコマンドライン引数が含まれています。

このランサムウェアは渡されたコマンドライン引数を評価して、cmd.exeプロセスをパラメーターつきで作成し、vssadmin delete shadows /all /quietを実行します。このコマンドは、復旧サービスに影響を与えるための標準的なランサムウェアのプレイブックに含まれているものです。

暗号化処理についていえば、Royalランサムウェアはバイナリー内にハードコードされたRSA公開鍵を持っており、暗号化にはAESを使用します。AESの暗号化は、32バイトの鍵と16バイトの初期化ベクトル(IV)を使ってセット アップされます。暗号化されたファイルは、拡張子.royal_w付きで暗号化されます。

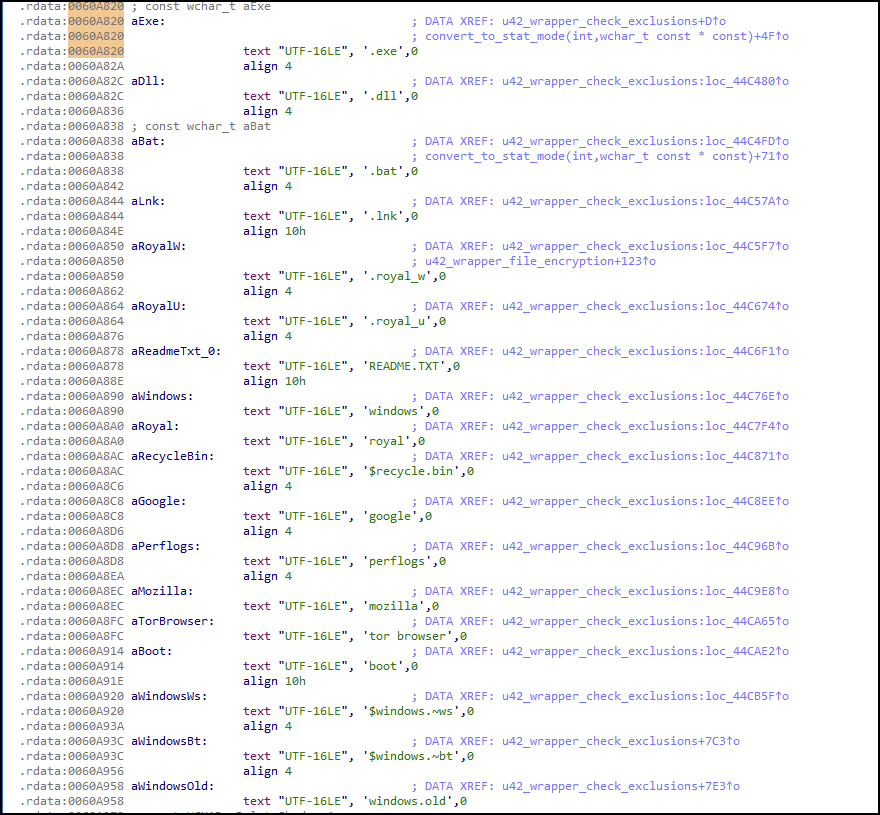

ファイルの列挙と暗号化の際、このサンプルは以下の拡張子とファイル名を持つファイルをスキップしていました(図6にも示します)。

拡張子:

- .exe

- .dll

- .bat

- .lnk

- .royal_w

- .royal_u

ファイルとフォルダー:

- README.TXT

- Windows

- Royal

- Recycle.bin

- Perflogs

- Mozilla

- Tor browser

- Boot

- $Windows.~ws

- $Windows.~bt

- Windows.old

暗号化処理中、コンピューター システム上で使用中のファイルに遭遇した場合、このランサムウェアはRestartManager APIの機能を使ってファイルを閉じることができます。図6に示すように、スキップされた拡張子やフォルダー パスに関連する文字列は、当該バイナリーの.rdataセクションに記載されています。

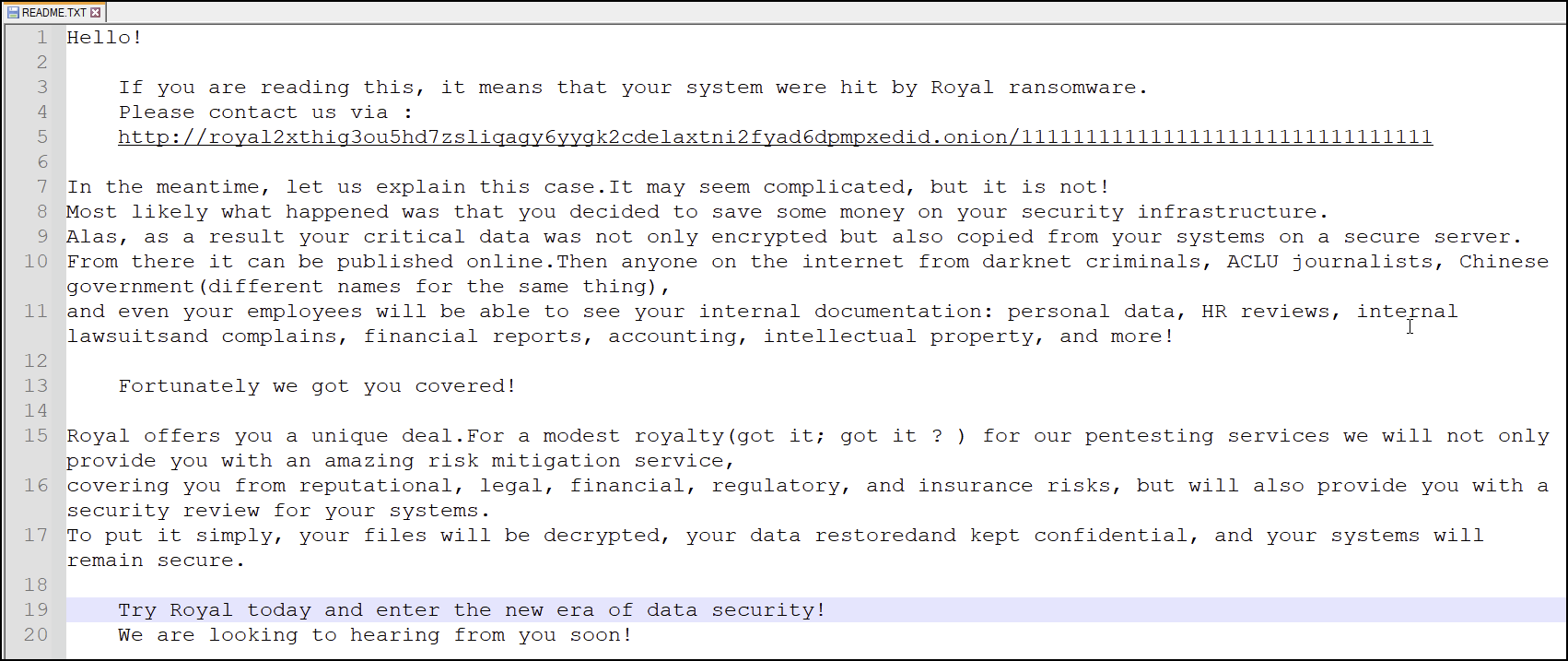

README.txtという名前でドロップされた身代金要求メモは、以下の図7に示すとおりです。

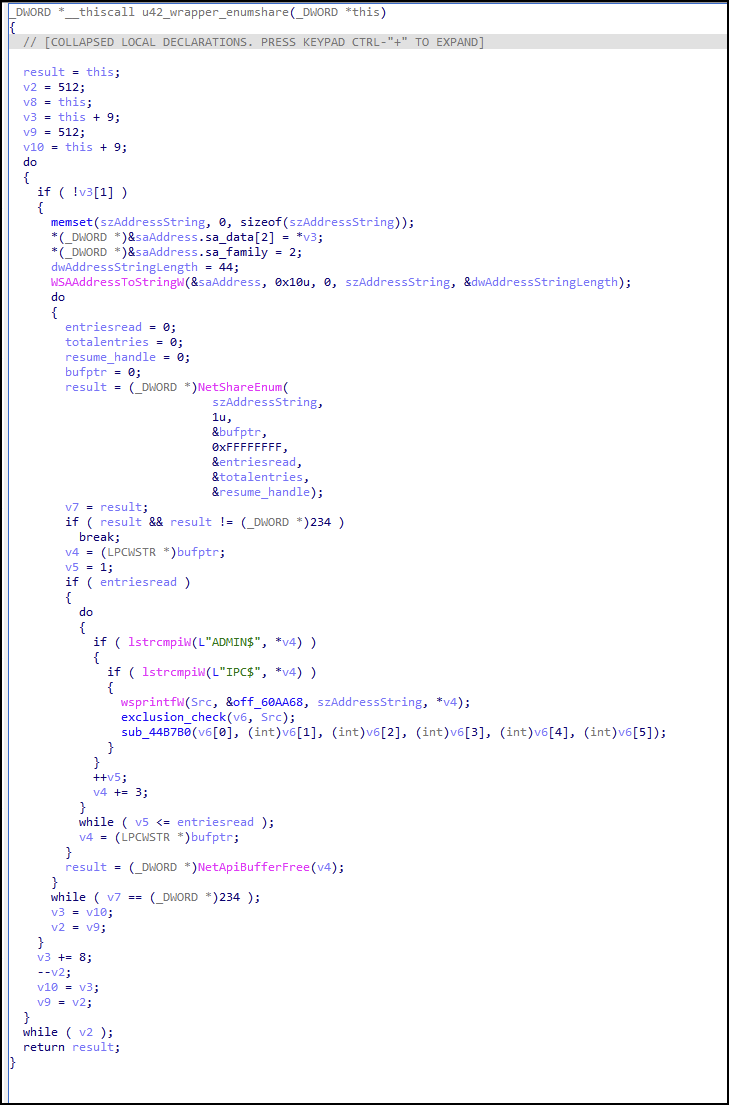

Royalランサムウェアには、被害マシンに接続されたネットワーク共有を暗号化する機能もあります。共有の列挙を担うコード パスを逆コンパイルした図を以下の図8に示します。

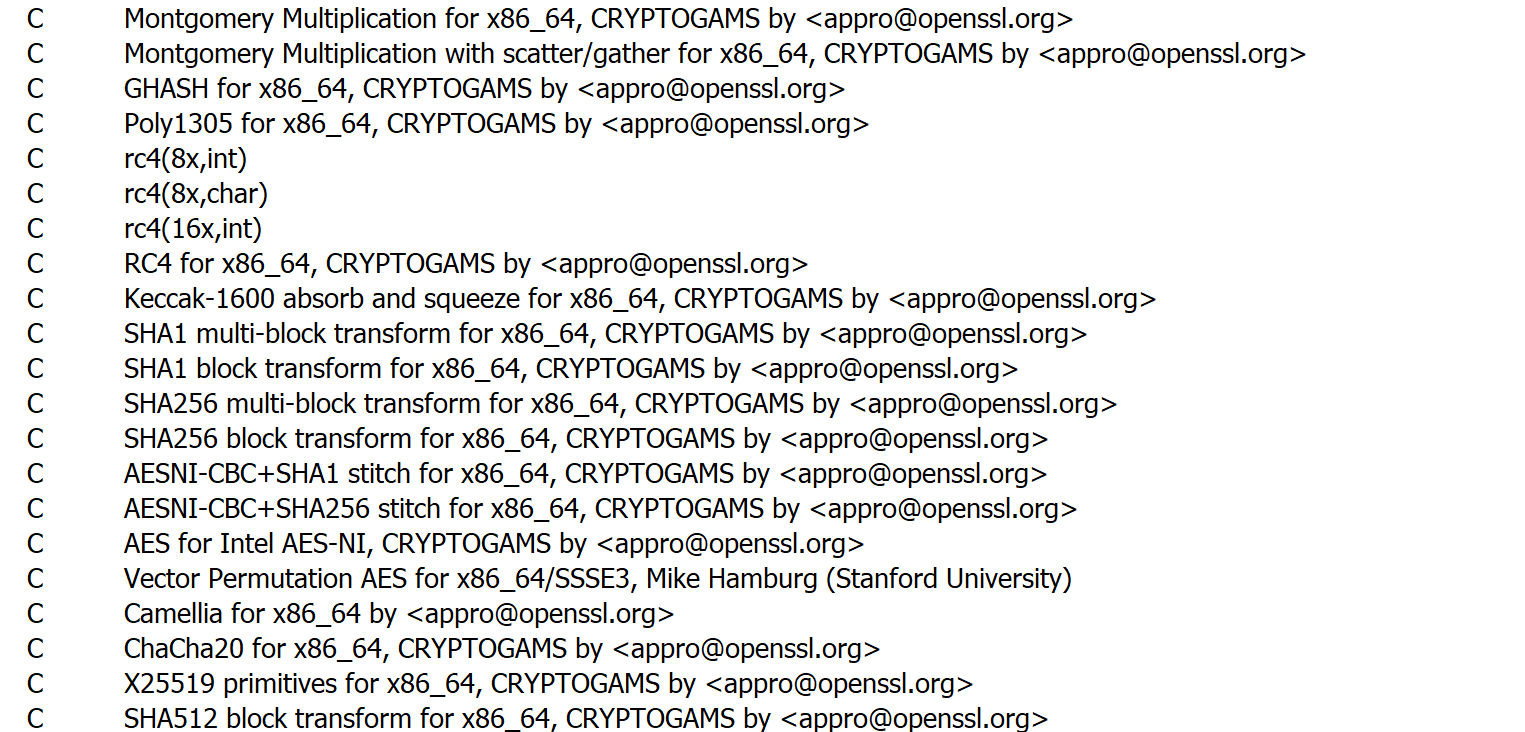

ランサムウェア内の暗号化処理で使うので、このランサムウェアはOpenSSLを静的にコンパイルしてあります。暗号化関連の参照は以下の図9で確認できます。また、こちらのGitHub上のライブラリーを確認すれば相互参照が可能です。

![図9はランサムウェアのバイナリーに静的にコンパイルされているOpenSSLライブラリーのスクリーンショットです。[String]列で「crypto」という単語がハイライト表示されています。](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/05/word-image-128104-9.png)

Linux版亜種

本稿執筆中の2023年2月1日、@BushidoToken氏がRoyalランサムウェアのLinux版亜種を確認しました。これは、知られているかぎりで最初のWindowsシステムを対象としない亜種です。しかし、多くのランサムウェア ファミリーがESXi/Linuxにフォーカスした亜種を持つことを考えれば、これは珍しいことではありません。同グループの武器庫拡充は、さらにべつの環境に影響範囲を広げることが目的と考えれば納得がいきます。

Linux版亜種とWindows版亜種は暗号化面での違いはほとんどありません。このサンプルでは対称暗号にAES-256、非対称暗号にRSA-4096が使われています。

さらにLinux版のサンプルには難読化処理が欠けています。RSA公開鍵や身代金要求メモなど、すべての文字列が平文として保存されています。

RoyalランサムウェアのLinux版は以下の5つの引数を取ることができます。

| 引数 | 目的 |

| -id | 実行中のサンプルの32文字からなるID |

| -ep | 暗号化する割合(各ファイルにおける暗号化率を指定) |

| -stopv | VM関連のプロセスを停止するかどうかをサンプルに指示する |

| -fork | 暗号化のために現在のプロセスをフォークする |

| -logs | ファイルに情報を記録するようサンプルに通知する |

ファイルの列挙と暗号化の際、このサンプルは以下の拡張子とファイル名を持つファイルをスキップしていました。

拡張子:

- .v00

- .b00

- .sf

- .royal_u

- .royal_w

- .royal_log_

- .readme

この亜種もOpenSSLライブラリーつきでコンパイルされていて、参照されることのない暗号化処理関連の文字列が大量に含まれています。

結論

Royalランサムウェアのアクティビティは2023年に入ってからさらに活発化しており、さまざまなツールを使って重要インフラ組織に狙いを定めた攻撃を強めています。各組織とも、セキュリティ ベスト プラクティスを実践し、その時点で流行しているランサムウェアの脅威への警戒にあたってください。このことは、Royalランサムウェアに対してだけでなく、ほかの日和見的犯罪グループについても言えます。

Unit42チームは、防御側の皆さんに、高度なログ機能の導入とその適切な設定を推奨します。たとえばSysmon、Windowsのコマンドライン ログ、PowerShellログなどがそうしたログ機能の一例です。

それらのログをセキュリティ情報・イベント管理ツール(SIEM)に転送し、クエリーを発行して検出するチャンスを作ると理想的です。またコンピューター システムには可能な限り最新の修正プログラムを適用し、エクスプロイト技術に関連する攻撃対象領域を減らしてください。

XDR/EDRソリューションを導入してメモリー内のインスペクション(検査)を実施し、プロセス インジェクション技術を検出してください。脅威ハンティングを実施し、セキュリティ製品の防御回避、ラテラル ムーブ用のサービス アカウント、ドメイン管理者に関連するユーザーの振る舞いなど、何らかのアノマリー(異常)の兆候がないかを探してください。

保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威から保護されています。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- Royalのインジケーターを含みます。

- ランサムウェア対策モジュールでWindows上でのRoyalによる暗号化の振る舞いを検出します。

- Windows上でのローカル分析によりRoyalのバイナリーを検出します。

- BTP(振る舞い防御)ルールがLinux上でのランサムウェア アクティビティの防止を支援します。

- 次世代ファイアウォール(NGFW): DNSシグネチャーが既知のコマンド&コントロール(C2)ドメインを検出し、URL Filteringで同ドメインをマルウェアとして分類します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイル サンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細についてはCyber Threat Allianceにてご確認ください。

IoC

ハッシュ値

| 595c869f8ec7eaf71fef44bad331d81bb934c886cdff99e1f013eec7acdaf8c9 | RoyalのWindows版亜種 |

| b57e5f0c857e807a03770feb4d3aa254d2c4c8c8d9e08687796be30e2093286c | RoyalのLinux版亜種 |

| b64acb7dcc968b9a3a4909e3fddc2e116408c50079bba7678e85fee82995b0f4 | RoyalのLinux版亜種 |

| b64acb7dcc968b9a3a4909e3fddc2e116408c50079bba7678e85fee82995b0f4 | RoyalのLinux版亜種 |

| 12a6d61b309171b41347d6795002247c8e2137522a756d35bb8ece5a82fc3774 | RoyalのLinux版亜種 |

インフラ

- royal2xthig3ou5hd7zsliqagy6yygk2cdelaxtni2fyad6dpmpxedid[.]onion

追加リソース

- Royal Ransom, Malpedia

- New Royal Ransomware emerges in multi-million dollar attacks, Bleeping Computer

- Conti Team One Splinter Group Resurfaces as Royal Ransomware with Callback Phishing Attacks, Trend Micro

- DEV-0569 finds new ways to deliver Royal ransomware, various payloads, Microsoft Threat Intelligence

- Batloader Malware Abuses Legitimate Tools, Uses Obfuscated JavaScript Files in Q4 2022 Attacks, Trend Micro

- Dark Web Profile: Royal Ransomware,SOCRadar

- New Linux #Royal Ransomware, Twitter

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得