This post is also available in: English (英語)

概要

TA551(Shathakとも呼ばれる)は英語話者を標的とすることが多い電子メールベースのマルウェア配布キャンペーンです。ただし本稿で説明するキャンペーンは、ドイツ語、イタリア語、日本語の話者を対象としています。TA551は歴史的に、UrsnifやValakなど、さまざまな情報窃取型マルウェアファミリをプッシュしてきましたが、2020年7月中旬以降、同キャンペーンではもっぱらIcedIDというまた別の情報窃取型マルウェアがプッシュしています。

本稿ではパロアルトネットワークスの脅威インテリジェンスチームUnit 42が確認したTA551の概要と本キャンペーンによるこれまでのアクティビティについて解説し、日本語話者への攻撃サンプル等を例示しながら、2020年7月に公開した「Valakの進化、始まりから大量配布まで」というブログ以降で同キャンペーンが経てきた変更点についても見ていきます。

パロアルトネットワークスの次世代ファイアウォールをご利用のお客様は本マルウェアを検出する脅威防御セキュリティ サブスクリプションにより同脅威から保護されています。AutoFocus をお使いのお客様は、TA551 および IcedID タグを使用してこれらの活動を追跡できます。

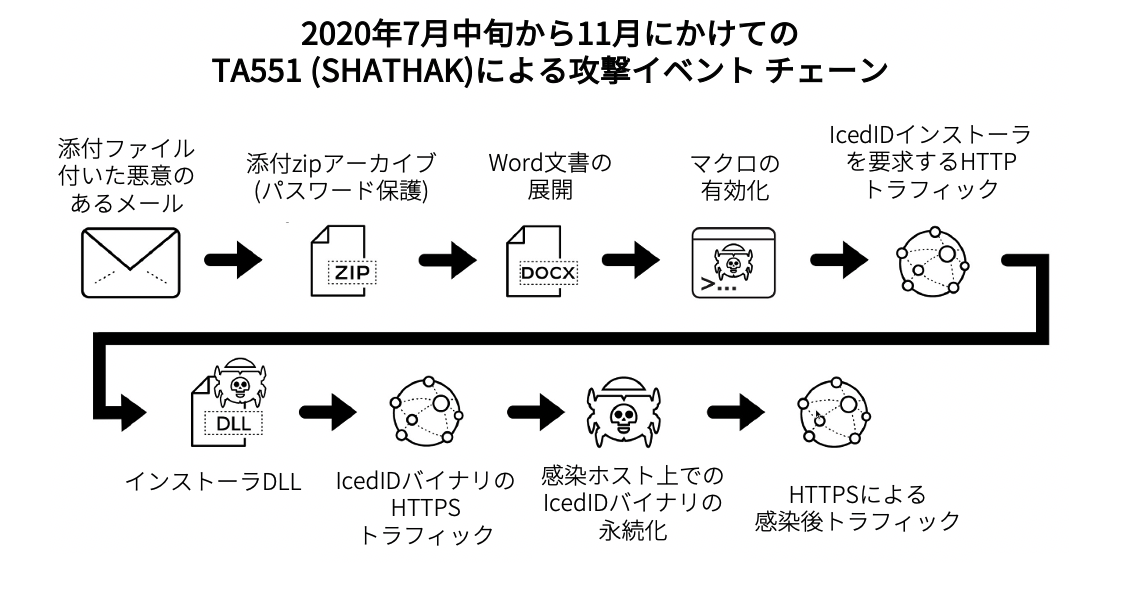

感染のイベント チェーン

2020年7月中旬から11月にかけてのTA551の感染プロセスは一貫しています。この一連のイベントのフローチャートを図1に示します。

初期のルアー(わな)は電子メールのスレッドを装った電子メールで、それまでに感染させたホスト上にある電子メールクライアントから取得してきたものです。メッセージには、ZIPアーカイブが添付されており、添付ファイルを開くために必要なパスワードをユーザーに通知するメッセージが添えられています。

被害者がZIPアーカイブを開くと、マクロを含むMicrosoftWord文書が現れます。被害者が脆弱なWindowsコンピュータ上でマクロを有効にすると、そのコンピュータはIcedIDマルウェア用のインストーラDLLを取得してきます。このIceIDマルウェアが脆弱なWindowsコンピュータに感染します。日本語話者を標的とした最近の事例については図2〜7を参照してください。

TA551、マルウェアをIcedIDへ切り替え

私たちはこちらのGitHubリポジトリを使い、TA551によるアクティビティの近況を追跡しています。このリポジトリには2020年7月6日以降のTA551による各攻撃波に関する情報が含まれています。2020年7月14日以降の攻撃波からはIcedIDマルウェアのみが確認されています。

2020年7月14日以降のこれらのマルスパム攻撃波は、一貫して英語話者を標的にしていました。潮目が変わったのは2020年10月27日で、ここからWordドキュメントの日本語テンプレートが確認されはじめました。TA551は10月27日から11月20日にかけては一貫して日本語話者を標的にしてきました。およそ3週間日本語話者を中心に攻撃した後2020年11月24日以降は英語話者へと攻撃対象を戻しています。

ただし標的となったグループの種類とは無関係に同キャンペーンは継続的にIcedIDをマルウェアペイロードとしてプッシュしています。

TA551の歴史

TA551のアクティビティは2019年2月にまでさかのぼることができます。それ以降私たちは、同攻撃グループには次の特徴があることに気づきました。

- TA551はこれまでさまざまなマルウェアファミリを配布してきた (Ursnif (Gozi/ISFB)、Valak、IcedIDなど)。

- TA551のマルスパムはそれまでに感染させたWindowsホストから電子メールのコピーを取得し、そのメールスレッドの続きであるかのように装って、元の電子メールスレッド内の受信者に送信する。

- なりすましメールにはそのスレッドの最新メッセージとしての短いコメントが含まれている。このメッセージは、提供されたパスワードで添付のZIPアーカイブを開くよう受信者に求める内容となっている。

- ZIPアーカイブのファイル名には電子メールで偽装した会社名が使用される。たとえば、なりすまし送信者名がsome@companyname.comならZIP添付ファイル名はcompanyname.zipといったぐあい。

- 2020年は、添付ZIPアーカイブ名がinfo.zipやrequest.zipとなっているメールも確認されはじめた。

- これらのパスワード保護つきZIP添付ファイルにはマルウェアをインストールするマクロを含むWord文書が入っている。

- 展開されるWord文書のファイル名にはこのキャンペーンが進むにつれて進化してきた明確なパターンが確認できる。

- 関連Wordマクロの生成するURLにも同キャンペーンが進むにつれて進化してきた明確なパターンが確認できる。

2019年のTA551

図8はこのキャンペーンからのものであることを確認できた最も初期の電子メールです(2019年2月4日のもの)。この電子メールは英語話者を標的としてUrsnifマルウェアをプッシュしていました。

以下の一連のファイルが上記サンプルと関連付けられています。

- SHA256 ハッシュ: 3dab8a906b30e1371b9aab1895cd5aef75294b747b7291d5c308bb19fbc5db10

- ファイルサイズ: 157,696 バイト

- ファイル名: Request11.doc

- ファイルの説明: Ursnif (Gozi/ISFB) 用のマクロを含む Word ドキュメント

- SHA256 ハッシュ: 3afc28d4613e359b2f996b91eeb0bbe1a57c7f42d2d4b18e4bb6aa963f58e3ff

- ファイルサイズ: 284,160 バイト

- ファイルの場所: hxxp://gou20lclair[.]band/xap_102b-AZ1/704e.php?l=zyteb12.gas

- ファイルの説明: Wordマクロが取得する Windows実行ファイルのサンプル (Ursnif のインストーラ)

図9は同キャンペーンから得たメールを示しています (2019年4月2日のもの)。同メールはイタリア語話者を標的としてUrsnifマルウェアをプッシュしていました。

以下の一連のファイルが上記サンプルと関連付けられています。

- sha256 ハッシュ582213137bebc93192b0429f6687c859f007ef03e6a4c620eada8d98ca5d76ba

- ファイルサイズ: 91,136 バイト

- ファイル名: doc_02.04.doc

- ファイルの説明: Ursnif 用のマクロを含む Word ドキュメント

- sha256 ハッシュ8c72d5e5cb81f7a7c2b4881aff3be62cdc09caa52f93f9403166af74891c256e

- ファイルサイズ: 606,208 バイト

- ファイルの場所: hxxp://seauj35ywsg[.]com/2poef1/j.php?l=zepax4.fgs

- ファイルの説明: この攻撃波のWordドキュメントに関連するマクロが取得するUrsnif インストール用 Windows 実行ファイル サンプル

図10も同キャンペーンからのメールを示しています(2019年10月30日のもの)。このメールはドイツ語話者を標的としてUrsnifマルウェアをプッシュしていました。

以下の一連のファイルが上記サンプルと関連付けられています。

- sha256 ハッシュ10ed909ab789f2a83e4c6590da64a6bdeb245ec9189d038a8887df0dae46df2a

- ファイルサイズ: 269,312 バイト

- ファイル名: info_10_30.doc

- ファイルの説明: Ursnif 用のマクロを含む Word ドキュメント

- sha256 ハッシュ9e5008090eaf25c0fe58e220e7a1276e5501279da4bb782f92c90f465f4838cc

- ファイルサイズ: 300,032 バイト

- ファイルの場所: hxxp://onialisati[.]com/deamie/ovidel.php?l=brelry2.cab

- ファイルの説明: Wordマクロが取得する Windows実行ファイルのサンプル (Ursnif のインストーラ)

上記のサンプルからの URL は .cab で終わっている点に注意してください。2020年10月下旬までにTA551Wordドキュメントのマクロが生成したURLには、これがかなり一貫したパターンとして見られました。

図11も同キャンペーンからのメールです(2019年12月17日のもの)。このメールは日本語話者を標的としUrsnifマルウェアをプッシュしていました。

以下の一連のファイルが上記サンプルと関連付けられています。

- sha256 ハッシュ3b28f3b1b589c9a92940999000aa4a01048f2370d03c4da0045aabf61f9e4bb6

- ファイルサイズ: 101,528 バイト

- ファイル名: info_12_18.doc

- ファイルの説明: Ursnif 用のマクロを含む Word ドキュメント

- sha256 ハッシュ3a22d206858773b45b56fc53bed5ee4bb8982bb1147aad9c2a7c57ef6c099512

- ファイルサイズ: 1,650,176 バイト

- ファイルの場所: hxxp://vestcheasy[.]com/koorsh/soogar.php?l=weecum5.cab

- ファイルの説明: Wordマクロが取得する Windows実行ファイルのサンプル (Ursnif のインストーラ)

Ursnifに感染したホストはフォローアップマルウェアを取得することがあることに注意してください。たとえば、2019年12月19日にTA551キャンペーン経由でUrsnifに感染したWindowsホストもフォローアップマルウェアとしてのIcedIDとValakに感染していました。

2020年のTA551

図12も同キャンペーンから得たメールです (2020年3月26日のもの)。このメールはドイツ語話者を標的としてZLoader (Silent Night) マルウェアをプッシュしていました。

以下の一連のファイルが上記サンプルと関連付けられています。

- sha256 ハッシュ62ecc8950e8be104e250304fdc32748fcadaeaa677f7c066be1baa17f940eda8

- ファイルサイズ: 127,757 バイト

- ファイル名: information_03.26.doc

- ファイルの説明: ZLoader (Silent Night) 用のマクロを含む Word ドキュメント

- sha256 ハッシュ9b281a8220a6098fefe1abd6de4fc126fddfa4f08ed1b90d15c9e0514d77e166

- ファイルサイズ: 486,400 バイト

- ファイルの場所: hxxp://x0fopmxsq5y2oqud[.]com/kundru/targen.php?l=swep7.cab

- ファイルの説明: Word のマクロが取得する ZLoader 用 Windows DLL

図13も同キャンペーンから得たメールです (2020年4月28日のもの)。この電子メールは英語話者を標的としてValakマルウェアをプッシュしていました。

以下の一連のファイルが上記サンプルと関連付けられています。

- sha256 ハッシュbd58160966981dd4b04af8530e3320edbddfc2b83a82b47a76f347d0fb4ca93a

- ファイルサイズ: 61,233 バイト

- ファイル名: docs,04.20.doc

- ファイルの説明: Valak 用のマクロを含む Word ドキュメント

- sha256 ハッシュ9ce4835ef1842b7407b3c8777a6495ceb1b69dac0c13f7059c2fec1b2c209cb1

- ファイルサイズ: 418,816 バイト

- ファイルの場所: hxxp://qut6oga5219bf00e[.]com/we20lo85/aio0i32p.php?l=nok4.cab

- ファイルの説明: Word マクロが取得する Windows 実行ファイルのサンプル (Valak のインストーラ)

この時点からドキュメント名の形式が変更されました。ここからは攻撃日ごとに展開されるWord文書に異なる複数の名前が確認され始めます。

図14は同キャンペーンから得たメールです (2020年5月22日のもの)。この電子メールは英語話者を標的としてValakマルウェアをプッシュしていました。

以下の一連のファイルが上記サンプルと関連付けられています。

- sha256 ハッシュ3562023ab563fc12d17981a1328f22a3d3e4c358535b9a0c28173a6e4ad869ba

- ファイルサイズ: 74,338 バイト

- ファイル名: file_05.20.doc

- ファイルの説明: Valak 用のマクロを含む Word ドキュメント

- sha256 ハッシュ4468edc18de42e61b64441c75aedcb15d553410d473e77fc8ae31b358acd506a

- ファイルサイズ: 184,832 バイト

- ファイルの場所: hxxp://s6oo5atdgmtceep8on[.]com/urvave/cennc.php?l=haao1.cab

- ファイルの説明: Word マクロが取得する Windows 実行ファイルのサンプル (Valak のインストーラ)

この時点までにZIP添付ファイルのパスワード形式が「3桁の数字+2文字」に変更され、テンプレート形式も更新されました。

2020年7月上旬を通じ、私たちはTA551がValakをプッシュする様子を観測しました。ここで注意すべきは、Valakはマルウェアダウンローダでありこうした感染でのフォローアップマルウェアとしてはIcedIDがよく観測されるという点でしょう。

ただし2020年7月中旬までにはTA551はWord文書マクロから直接IcedIDをプッシュし始めるようになりました。

最近の展開

ここ数週間、TA551はトラフィックパターンを変更しています。2020年10月19日以前の数ヶ月間は、Word マクロがインストーラ バイナリを取得する目的で生成する URL には特定のパターンがありました。このパターンは次のようなものです。

- URL パスに .php?l= が含まれる

- URLが .cab で終わっている

2020年10月20日以降このパターンは大きく変化しています。表1は10月以降の変更です。

| 日付 | URL の例 |

| 2020-10-14 | GET /docat/hyra.php?l=dybe18.cab |

| 2020-10-16 | GET /muty/sohaq.php?l=tali18.cab |

| 2020-10-19 | GET /biwe_zibofyra/ripy_lani.php?l=qedux18.cab |

| 2020-10-20 | GET /_bxlzcpjlmpxlkzblf_zhlsplspz/wtlmwrqnnxfwgzzlkvzdbvnp_mphdqpggxfljvffj_.php?l=chfon4.ppt&lhe=hcqjvtfezhsogtrdxdfs |

| 2020-10-27 | GET /update/qqOQccpolFmwCmTnTmURcfZPByI_lqzPNvPfTfvLQjqdJtpOYeWT/WRFlVYjJTKqWAf_KhCjsSselY/tbqxj12 |

| 2020-10-28 | GET /update/djMqKxc_BZCF_BJlRmjKmdcihghiSj/wJuzcnBhc/MD/qE_ZWFKbwfWZMCCWgfHU_DNxAcBRlHncRHr/csyj9 |

| 2020-10-29 | GET /update/XTZrbyvClXzcfZcJGZSmDWBthSBXjRKw/chti6 |

| 2020-11-03 | GET /update/VvZWoYOIotoWV_KUywQtEUVUPjvNYMYYnLnvWWOLA/fZcXYRwGyzMRZcvzHZrDe/gzlov4 |

| 2020-11-04 | GET /update/JvYqBVMJCxSDX/nNBk/XhEfjPMvaV_dDFlXqGZNCDTLhTXlPWxEsGjTdzfQBUZCvkBqWOgjo/xrei12 |

| 2020-11-05 | GET /update/jcja/yCGHnwRmyMVTeCqljgln/JTHBIgVESrNVdrgJMGGNdiqqGxCNACjXDBjkMJKFPKvJNYXFVbcxYvbS/iuyala13 |

| 2020-11-19 | GET /share/ZSzE0sjR23GkF3VwZi_nqFH2B5lqPUVKxwNC/ahtap3 |

| 2020-11-24 | GET /share/kvNqzh1tF4Y8zyxtL/HQpK6K42Wr8SP9PLJSqxc5h/ROwPcKsG/dbULREqlb1Kj0_RRT/Dfnj/lxnt10 |

表1 TA551により配布されるWordドキュメントからマクロが生成したURLのパターン

2020年10月27日までには、TA551 のマクロが生成する URL には update や share などの英単語が HTTP GET リクエストの先頭に見られるようになりました。これらURLは、1つづき4〜6個からなるアルファベット小文字とそれに続く数字 (最小で 1 、最大で 18 ) で終わっています。これらのURLは長さが一定でなく、非常に短いものもあれば長いものもあります。

2020年11月以降、私たちは、TA551キャンペーン以外のものを含め、IcedID感染プロセス中に生成されるアーティファクトのマイナーな変更を目にしています。

たとえば2020年11月初旬まで、インストーラDLLが生成するIcedID DLLは最初は被害者の AppData\Local\Temp ディレクトリに保存されていましたし、ファイル名はチルダ( ~ )で始まり .dll で終わっていました (図6参照)。ところが2020年11月にはこれに変化が見られるようになります。最初のIcedID DLLが被害者の AppData\Local ディレクトリに保存され、ファイル名は .dat で終わるようになりました (図15参照)。

これらの変更はマルウェア開発者による検出回避の跡の可能性があります。少なくとも感染ホストのフォレンジック分析者を混乱させる可能性はあるでしょう。

こうした変更はマルウェアファミリには一般的に見られるもので時間の経過とともに進化していきます。今後の数か月でもIcedIDマルウェアとTA551キャンペーンにはさらに多くの変更が見られるものと考えられます。

最後に、TA551のWordマクロが取得するインストーラDLLの実行方法は2020年11月に変更されていました。

- 旧方式: regsvr32.exe [インストーラDLLのファイル名]

- 新方式: rundll32.exe [インストーラDLLのファイル名], ShowDialogA -r

TA551を含め、こうしたキャンペーンは常に進化しつづけています。適切に検出するには、つねに最新動向を把握しておく必要があります。

結論

TA551は前回の私たちの「Valakの進化、始まりから大量配布まで」でのレビュー以降も進化をつづけてきました。過去数か月間私たちはTA551がインストールしたValak感染、Ursnif感染によるフォローアップマルウェアとしてのIcedIDを頻繁に目にしてきました。彼らは現在、ValakやUrsnifなどのマルウェアダウンローダを排除し、IcedIDを直接展開するようになっています。

TA551はマルウェアペイロードとしてIcedIDを採用することにしたようですが、それもキャンペーンが進むにつれてトラフィックパターンや感染アーティファクトに変化が見られます。

適切なスパムフィルタリングやシステム管理、最新のWindowsホストを導入している組織については、同脅威への感染リスクはかなり低いでしょう。パロアルトネットワークスの次世代ファイアウォールをご利用のお客様は本マルウェアを検出する脅威防御セキュリティ サブスクリプションにより同脅威から保護されています。AutoFocus をお使いのお客様は、TA551 および IcedID タグを使用してこれらの活動を追跡できます。

IoC

現在、こちらの GitHub リポジトリに、2020年7月中旬から2020年11月にかけてのTA551に関連するさまざまなIoCを含む50以上のテキストファイルをおいてあります。各テキストファイルはキャンペーンがアクティブだった特定の日を表し、SHA256ハッシュ、ドキュメント名、関連URL、その他の関連データが含まれています。@Unit42_intel (日本語版 @unit42_jp) でも情報を共有しています。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得