概要

2023 年 7 月 18 日、Citrix は、NetScaler ADC および NetScaler Gateway 製品に影響を与える脆弱性についてのセキュリティ速報を公開しました。これらのアプライアンスがゲートウェイ サーバーないし認証サーバーとして構成され、かつ、顧客管理下にある場合 (つまり Citrix の管理下にない場合)、攻撃者によって開始されるリモート コード実行に対して脆弱になる可能性があります。Citrix 管理下のサーバーについては同脆弱性への緩和策を適用済みです。

Citrix は、CVE-2023-3519 のパッチが適用されていないアプライアンスに対する攻撃をすでに観測済みであるとしています。CISA (Cybersecurity and Infrastructure Security Agency: サイバーセキュリティ・インフラストラクチャ安全保障局) も勧告を出し、本脆弱性を利用した攻撃の詳細を説明しています。

パロアルトネットワークスのお客様は、以下の方法で CVE-2023-3519 の脆弱性に対する保護と緩和を受けています。

- Advanced Threat Prevention セキュリティ サブスクリプションを有効にした次世代ファイアウォール製品は、攻撃防止に役立ちます。

- Cortex Xpanse をご利用のお客様は、攻撃対象領域ルール「Insecure Citrix Application Delivery Controller」を通じ、インターネットに公開されているアプリケーションのインスタンスを特定できます。

パロアルトネットワークスは Citrix が提供するソフトウェア アップデートにより CVE-2023-3519 を含むこれらの脆弱性に対するパッチを適用することも推奨します。

| 本稿で扱う脆弱性 | CVE-2023-3519, CVE-2023-3466, CVE-2023-3467 |

脆弱性の詳細

CVE-2023-3519 は、2023 年 7 月 18 日に公開された、CVSS 深刻度スコア 9.8 のリモート コード実行 (RCE) の脆弱性です。この脆弱性は、NetScaler ADC の古いインストールと NetScaler Gateway に影響します。前者の DetScaler ADC は、ネットワーク トラフィックを保護するアプリケーション デリバリー コントローラーのファームウェアです。後者の NetScaler Gateway は、ネットワーク資産のリモート エンド ユーザーに、VPN とシングル サインオン (SSO) 機能を提供するアクセス ゲートウェイです。

NetScaler ユーザーに影響を与える脆弱性として、このセキュリティ速報ではほかに CVE-2023-3466 と CVE-2023-3467 も取り上げています。Citrix によると、CVE-2023-3466 は反射型クロスサイト スクリプティング (XSS) の脆弱性です。この脆弱性をエクスプロイトするには、被害者が Web ブラウザー経由で攻撃者の制御下にあるリンクにアクセスすることと、対象となる仮想 NetScaler アプライアンスが NetScaler IP (NSIP) への接続が可能な状態で同一ネットワーク上に存在していることが必要です。

CVE 2023-3467 は特権昇格の脆弱性です。この脆弱性をエクスプロイトするには、攻撃者がその NSIP ないしサブネット IP (SNIP) の管理インターフェイスに未認証でアクセスできることが必要で、この脆弱性が悪用された場合、ルート管理者アクセスへの潜在的な特権昇格が可能になります。CVE-2023-3466 と CVE-2023-3467 の深刻度スコアはそれぞれ 8.3 と 8 です。

Citrix によると、これら 3 つの脆弱性は、Citrix NetScaler ADC および NetScaler Gateway の次のバージョンに影響します。

- NetScaler ADC および NetScaler Gateway 13.1 (13.1-49.13 より前のバージョン)

- NetScaler ADC および NetScaler Gateway 13.0 (13.0-91.13 より前のバージョン)

- NetScaler ADC および NetScaler Gateway バージョン 12.1 (EOL)

- NetScaler ADC 13.1-37.159 より前の NetScaler ADC 13.1-FIPS

- NetScaler ADC 12.1-55.297 より前の NetScaler ADC 12.1-FIPS

- NetScaler ADC 12.1-NDcPP (12.1-55.297 より前のバージョン)

CISA も報告しているのが、このアプライアンスを悪用するには、ゲートウェイ サーバーないし認証・認可・監査 (AAA) サーバーとしての設定が必要、ということです。Citrix が公開したアップデートは前述 3 つの脆弱性すべてに対応しています。

現在の攻撃スコープ

CISA の報告によれば、少なくとも 1 件、脅威アクターがこの脆弱性をゼロデイのエクスプロイトとして悪用し、重要インフラ組織の NetScaler アプライアンスへのアクセスを得た攻撃がありました。本インシデントでこの脅威アクターは CVE-2023-3519 を利用して対象アプライアンスに PHP Web シェルをドロップしていました。

この脅威アクターはその後、ドロップした Web シェルを使い、Active Directory データを列挙・漏出していました。攻撃者はさらなる発見 (ディスカバリー) も試みましたが、エクスプロイト対象の NetScaler アプライアンスがセグメント化された環境にあったために失敗しています。

中間ガイダンス

Citrix はこの脆弱性の対策パッチをリリースし、顧客管理下にあるすべてのアプライアンスを早急に更新するよう勧告しています。また、CISAはアドバイザリーを公開し、このアドバイザリーに検出方法やインシデント対応のヒント、緩和策、セキュリティ コントロールの検証などを含めた情報を記載した文書を添付することで、同脆弱性ならびに同様の脆弱性から組織が自身を保護できるようにしています。

CISA の検出方法には次のような情報が含まれています。

- NetScaler アプライアンスのインストールで特定のパラメータを変更する手順

- ログからアノマリー (異常) を確認するさいの具体的なコマンド

- 異常な Application Delivery Controller (ADC) アクティビティを示唆しうる、さまざまなネットワーク ログを確認するためのガイダンス

CISA のインシデント対応ガイダンスは、プロセスやサービス、ログなどのシステムやネットワークのアーティファクトを確認してアカウントのクレデンシャル (資格情報) をプロビジョニングしつつ、影響を受けたホストの隔離や再イメージ化を行う基本手順を示しています。

緩和策については、CISA は組織を対象として次のように勧告しています。

- 関連する NetScaler ADC、NetScaler Gateway の更新バージョンを早急にインストールすること

- 全スタッフ・サービスに対するフィッシング耐性の高い多要素認証 (MFA)の強制を含む、プロダクション環境・エンタープライズ環境におけるサイバーセキュリティ ベスト プラクティスに従うこと

その他のベスト プラクティスについては、CISA’s Cross-Sector Cybersecurity Performance Goals (CISA の業種横断的サイバーセキュリティ パフォーマンス目標) を参照してください。。

結論

公開された情報量に鑑み、パロアルトネットワークスでは CVE-2023-3519、CVE-2023-3466、CVE-2023-3467 から組織を保護するための緩和策に関する CISA のガイダンスに従うことを強く推奨します。これらの緩和策には、ベンダー提供のパッチの適用や、CISA が説明している検出方法と緩和策をネットワーク環境で実行することも含みます。

パロアルトネットワークスと Unit 42 は、新たな情報、PoC (概念実証) コードの公開、さらなるエクスプロイト蔓延の痕跡などを含め、引き続き状況を監視していきます。

パロアルトネットワークスのお客様は、次の各製品によってこの脅威から保護されています。より詳細な情報が利用可能になりしだい、本稿は更新されます。

パロアルトネットワークス製品による CVE-2023-3519 からの保護

パロアルトネットワークスのお客様には、弊社製品/サービスの保護・更新を通じ、同脅威の特定・防御が提供されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

Advanced Threat Prevention を有効にした次世代ファイアウォールと Prisma Access

Advanced Threat Prevention セキュリティ サブスクリプションを有効にした次世代ファイアウォールは、脅威防御シグネチャ 94145 を通じ、攻撃防止に役立ちます。

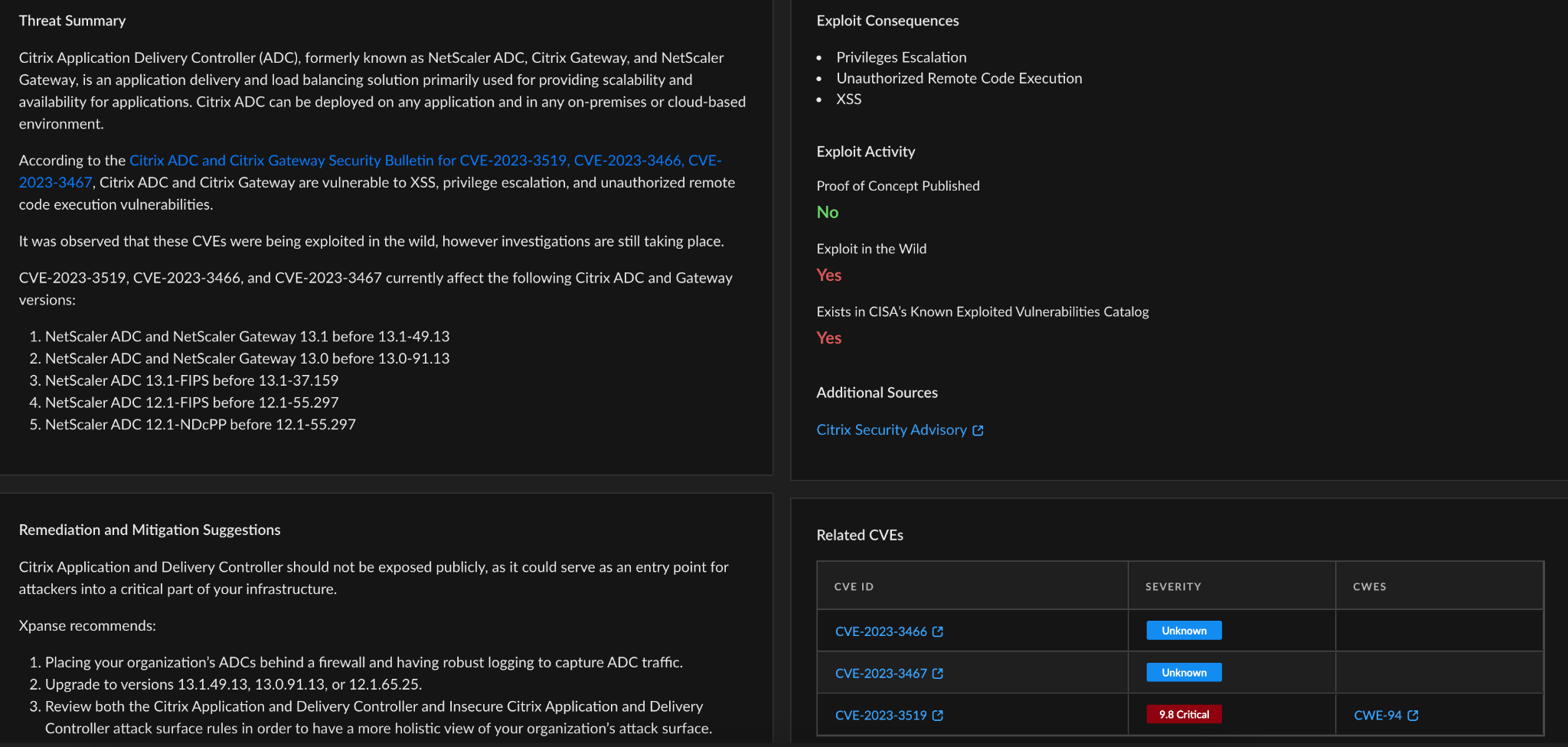

Cortex Xpanse

Cortex Xpanse をご利用のお客様は、攻撃対象領域ルール「Insecure Citrix Application Delivery Controller」を通じ、インターネットに公開されているアプリケーションのインスタンスを特定できます。このルールはすべてのお客様にご利用いただけます。これはデフォルトで有効になっています。

![画像 1 は、Cortex Xpanse のインターフェイスのスクリーンショットです。左側にメニューがあります。この図では [Policies and Rules (ポリシーとルール)] タブが選択されています。このメニューから、「Insecure Citrix Application Delivery Controller」の攻撃対象領域ルールが選択されています。攻撃対象領域ルールには、Status (ステータス)、Rule ID (ルール ID)、Severity (深刻度)、Description (説明)、Rule Name (ルール名)、Modified (変更日時) を記載した表が表示されています。これらの列には、Citrix に影響する CVE-2023-3519 の情報が一覧されています。](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/07/word-image-129481-1.png)

Cortex Xpanse の Threat Response Center からは、厳選された脅威情報の概要、エクスプロイトによる影響、以前のエクスプロイト アクティビティ、追加情報取得用の別ソースへのリンクなどを確認できます。これにより、組織のどこにどのようにリスクが分布しているかを確認した上で、提供されたガイダンスに基づいた修復計画を立てることができます。Cortex Xpanse はサービスの所有者を自動的に識別するので、適切な担当者にチケットを割り当てることも容易です。

IoC (侵害指標)

SHA-256ハッシュ値

- 293fe23849cffb460e8d28691c640a5292fd4649b0f94a019b45cc586be83fd9

IPアドレス

- 216.41.162[.]172

- 216.51.171[.]17

参考資料

- New Critical Citrix ADC and Gateway Flaw Exploited as Zero-Day – Bleeping Computer

- Citrix ADC and Citrix Gateway Security Bulletin for CVE-2023-3519, CVE-2023-3466, CVE-2023-3467 – Citrix Support Knowledge Center

- Threat Actors Exploiting Citrix CVE-2023-3519 to Implant Webshells – CISA

- Threat Actors Exploiting Citrix CVE-2023-3519 to Implant Webshells – CISA (PDF)

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得