概要

2023 年 10 月 16 日 に Cisco は Cisco IOS XE デバイスに影響を与え、すでに活発な悪用が見られているゼロデイの特権昇格の脆弱性を詳細に説明するセキュリティ アドバイザリーを公開しました。NVD (National Vulnerability Database) によると、この脆弱性 (CVE-2023-20198) の深刻度のスコアは 10 で、これが悪用されると攻撃者は可能な限り最高の特権を持つアカウントを作成できるようになります。

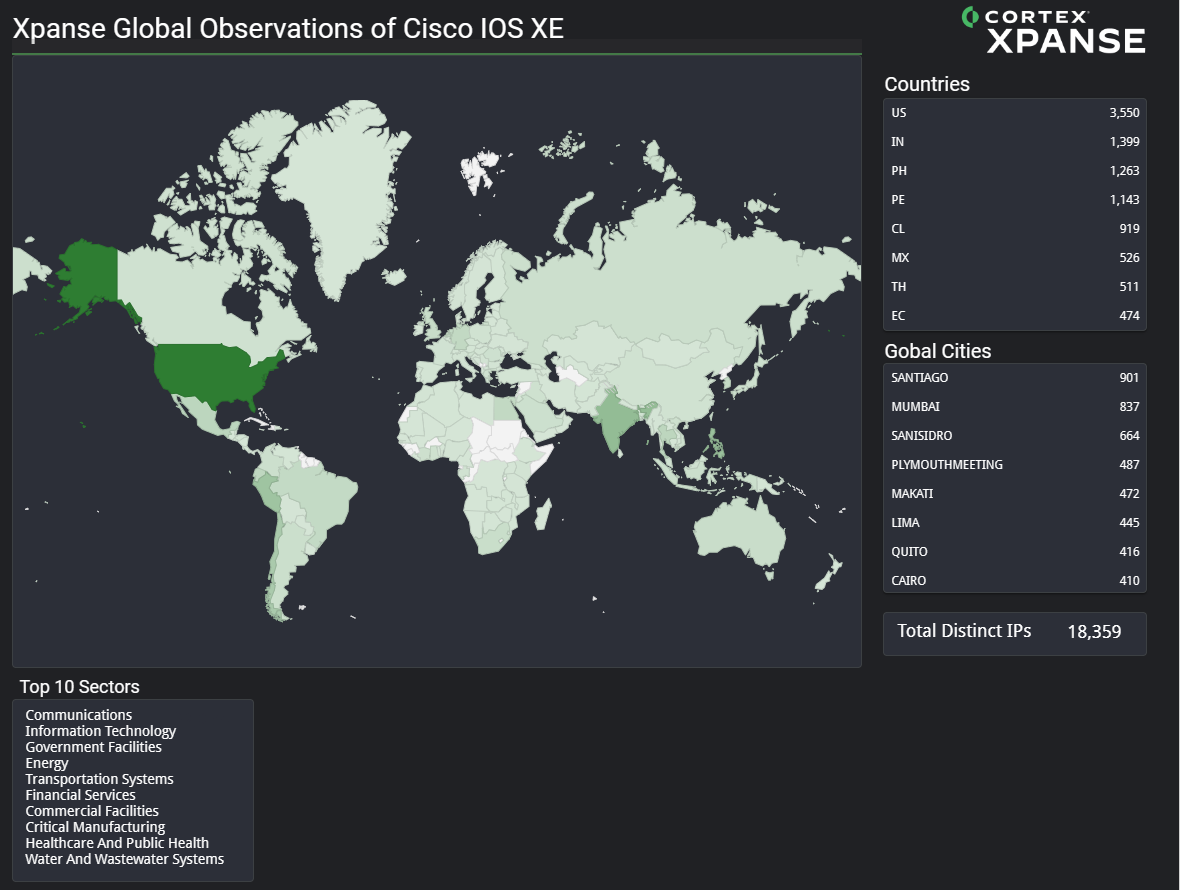

弊社 Cortex Xpanse による攻撃対象領域テレメトリーからは、2023 年 10 月 18 日時点で 22,074 台の IOS XE デバイスにインプラントが行われているようすが、弊社アナリストにより観測されています。2023 年 10 月 19 日時点のテレメトリーでは、影響を受けたデバイス数は 18,359 台であることが示されています。インプラントには永続性がないため、この数は今後も減少していくものと予想されます。(注: 「インプラント」はバックドアやマルウェアなどを指す用語です。)

Cisco はインターネットに接続されたすべてのシステムないし信頼できないネットワーク上にある HTTP サーバー機能を無効にするよう勧告しています。

パロアルトネットワークスのお客様は、次の方法で Cisco IOS XE Web UI の特権昇格の脆弱性からの保護と緩和を受けられます。

- Advanced Threat Prevention セキュリティサブスクリプションを有効にした次世代ファイアウォールでは、以下の Threat Prevention シグネチャーによるベストプラクティスに従ってください。

- Unit 42 インシデント レスポンス チームは、本稿で取り上げた脅威をはじめ、さまざまな脅威への個別対応を提供しています。

- Cortex Xpanse には、インターネット上に直接公開されている Cisco IOS XE デバイスを特定し、発見結果をセキュリティ担当者にエスカレーションする機能があります。またこの発見結果は、攻撃対象領域管理 (ASM) モジュールをご購入いただいている Cortex XSIAM のお客様もご利用になれます。

パロアルトネットワークスでは、以下に述べる 全 IOS XE デバイスに関するCisco のガイドラインに従うことも推奨します。

| 本稿で扱う脆弱性 | CVE-2023-20198 |

脆弱性の詳細

Cisco は、2023 年 10 月 16 日にある特権昇格のゼロデイ脆弱性を開示しました。この脆弱性は Cisco IOS XE の Web ユーザー インターフェイスに影響するものです。Web ユーザー インターフェイス機能が有効になっている場合、攻撃者は最高の特権 (レベル 15、完全な管理アクセス) を持つ新しいアカウントを作成できます。

Lua プログラミング言語ベースの非永続的なインプラントが、この脆弱性とともに使われているようすが観測されています。Cisco Threat Intelligence によると、インプラントをアクティブにするには Web サーバーを再起動する必要があります。

現在の攻撃スコープ

2023 年 10 月 18 日に弊社アナリストは、Cortex Xpanse の攻撃対象領域テレメトリーから、Lua 言語のインプラントを含む、少なくとも 22,074 個のホストを観測しましました。2023 年 10 月 19 日時点のテレメトリーでは、影響を受けたデバイス数は 18,359 台へ減少したことが示されています。インプラントには永続性がないため、この数は今後も減少していくものと予想されます。以下の図 1 は、影響を受けたセクター (業種) のトップ 10 と、重複なしの IP アドレスをベースとするグローバルでの潜在的影響を示すヒートマップです。

中間ガイダンス

Cisco は当該脆弱性に対する主要回避策として、インターネットに接続されたすべてのシステム、ないし信頼できないネットワーク上にある HTTP サーバー機能を無効にするよう勧告しています。Cisco の脅威インテリジェンス チームは、この脆弱性に関する確認および推奨事項を提供しています。

結論

パロアルトネットワークスは、公けに入手可能な情報の量と弊社独自の分析に基づき、Cisco の勧告内容にただちに従うことを推奨します。影響を受ける可能性のあるすべての組織に対し、バックドア インプラントのインストールや新しいユーザー アカウントの作成の兆候がないか、システムを確認することも推奨します。

パロアルトネットワークスとUnit 42 は、新たな情報、PoC (概念実証) コードの公開、さらなるエクスプロイトの痕跡について引き続き状況を監視していきます。

パロアルトネットワークスは、ファイル サンプルや IoC (侵害指標) をふくむ調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

パロアルトネットワークスのお客様は、以下に示す当社製品による保護を受けられます。より詳細な情報が利用可能になりしだい、本稿は更新されます。

Cisco IOS XE の特権昇格の脆弱性に対するパロアルトネットワーク製品の保護

パロアルトネットワークスのお客様には、弊社製品/サービスの保護・更新を通じて同脅威の特定・防御が提供されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル:866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

Advanced Threat Prevention を有効にした次世代ファイアウォール

次世代ファイアウォール で Advanced Threat Prevention のセキュリティ サブスクリプションを有効にしている場合、Threat Prevention のシグネチャーの 86807 と 94454 を通じたベストプラクティスが同脆弱性に関連する攻撃やインプラントによる C2 トラフィックの防止に役立ちます。

Prisma Cloud

Cisco IOS XE ソフトウェアは、Cisco Catalyst 8000V シリーズ経由でクラウド リソースに導入できます。Catalyst 8000V の最新バージョン (v17.9.4a) は CVE-2023-20198 に対応済みです。Prisma Cloud は、同仮想ファイアウォールをお使いのすべてのユーザーに、ただちにアップグレードすることを推奨します。

Prisma Cloud は、クラウド リソース内の脆弱性や構成ミスを検出する機能を備えた SaaS セキュリティ ソリューションです。最新バージョンの Catalyst 8000V にアップグレードできない事情がある場合、Prisma Cloud をクラウド インスタンスのクラウド サービス アクセス監視に使うことで、安全に運用できるようになります。そのさいは少なくとも Prisma Cloud の Anomaly、Config、Network ポリシーを有効にして、不審なオペレーションを組織に警告するようにしてください。

Cortex Xpanse と XSIAM

Cortex Xpanse には、インターネット上に直接公開されている Cisco IOS XE デバイスを特定し、発見結果をセキュリティ担当者にエスカレーションする機能があります。同製品をご利用のお客様は、「Cortex IOS XE」という Attack Surface Rule (攻撃対象領域ルール) が有効になっていることをご確認ください。これにより、本リスクに関するアラートを有効化できます。特定結果は、Threat Response Center または Expander のインシデント ビューで確認できます。またこの発見結果は、攻撃対象領域管理 (ASM) モジュールをご購入いただいている Cortex XSIAM のお客様もご利用になれます。

2023-10-20 09:50 JST 英語版更新日 2023-10-19 12:25 PDT の内容を反映し、図 1 のヒートマップ、影響を受けたデバイス台数、テレメトリーのソースを追記して更新

2023-10-25 09:30 JST 英語版更新日 2023-10-24 08:58 PDT の内容を反映し、Cortex Xpanse による保護情報を追記

2023-10-25 09:30 JST 英語版更新日 2023-10-24 13:38 PDT の内容を反映し、Prisma Cloud による保護情報を追記

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得