概要

本稿は、DNS (ドメイン ネーム システム) トンネリングの野生 (in the wild) での新たな応用に関するケース スタディを紹介します。こうした技術の応用範囲は、単なるコマンド & コントロール (C2) や仮想プライベート ネットワーク (VPN) が目的の DNS トンネリングを超えて広がっています。

ときに悪質なアクターは DNS トンネリングを秘密の通信チャンネルとして使うことがあります。これなら従来型のネットワーク ファイアウォールを回避でき、従来の検出手法から C2 トラフィックや漏出データを秘匿できるからです。

ところが私たちは最近、従来の C2 や VPN 以外の用途で DNS トンネリングが使われているキャンペーンを 3 つ検出しました。その用途とはスキャンと追跡です。スキャンの場合、攻撃者は DNS トンネリングを使って被害者のネットワーク インフラをスキャンし、将来の攻撃に役立つ情報を収集します。追跡の場合、攻撃者は DNS トンネリング技術を使って悪意のある電子メールの配信を追跡し、コンテンツ配信ネットワーク (CDN) の使用を監視します。

本稿は、攻撃者がスキャンと追跡の両方に DNS トンネリングをどのように使用したかを明らかにする詳細なケース スタディを紹介します。この紹介が、これら新しいユース ケースの認知度を高め、セキュリティ専門家がネットワークをより適切に保護するのに役立つさらなる洞察の提供につながれば幸いです。

私たちは DNS トンネリングを監視するシステムを構築しており、その検出結果は弊社 DNS Security ソリューションに埋め込まれています。パロアルトネットワークスの次世代ファイアウォールをご利用のお客さまは、DNS Security のサブスクリプションを通じ、この検出にアクセスして悪意のあるアクティビティからご自身の環境を保護できます。また、弊社のお客さまは、本稿で解説する脅威から、Advanced URL Filtering のサブスクリプションによる保護も受けています。

- Cortex XDRをご利用のお客さまは、弊社の Cortex XDR Analytics Engine を通じ、本稿で言及されている DNS トンネリング技術に対する保護を受けています。

- Advanced WildFire は、本稿で解説した IoC に鑑み、機械学習モデルと分析手法の見直しと更新を行いました。

- Prisma Cloud は本稿で説明した DNS トンネリング技術からクラウド環境を保護します。

- 侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客さまには限定されません)。

| 関連する Unit 42 のトピック | DNS Tunneling, DNS Security |

DNS トンネリング

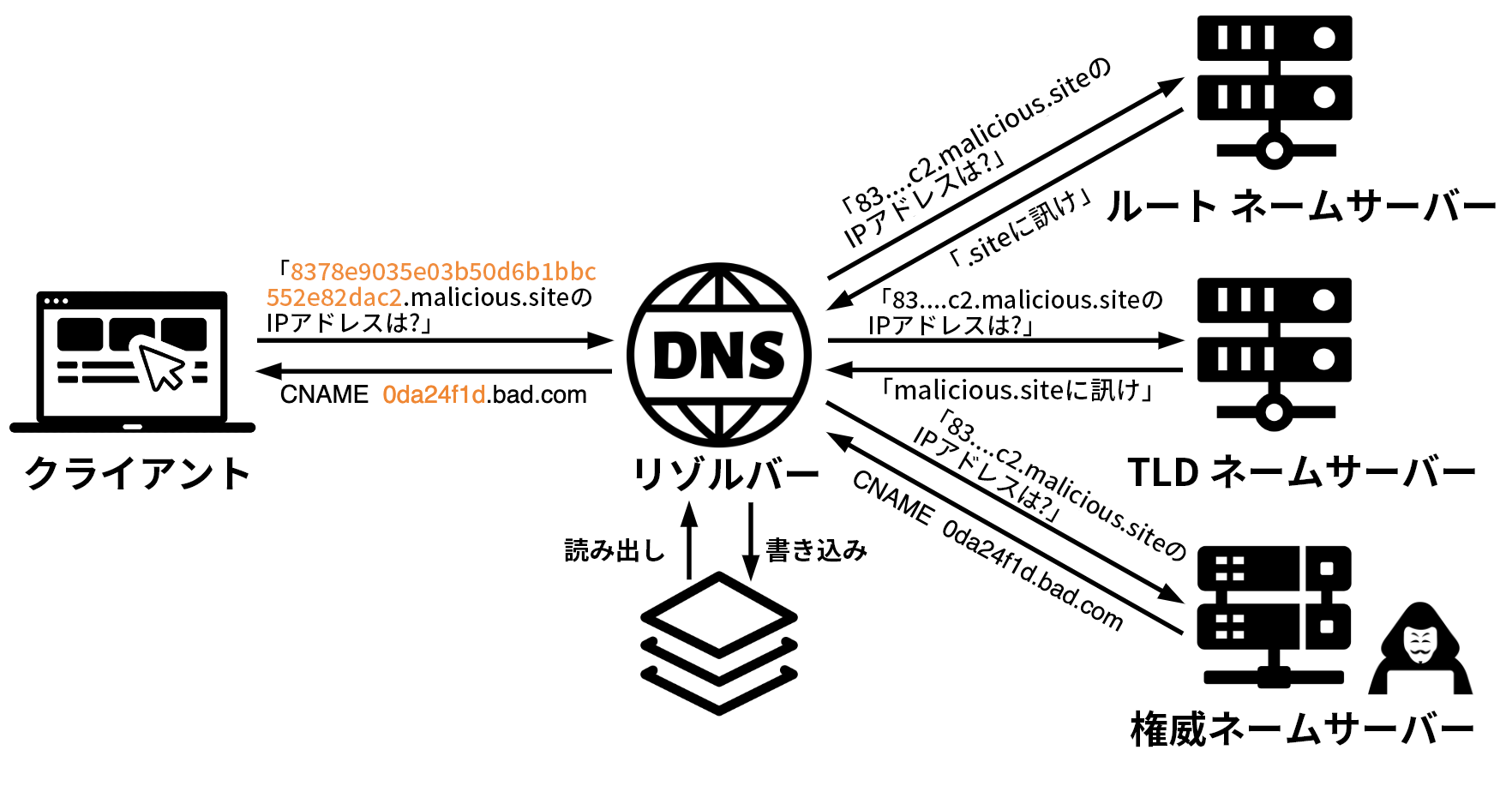

DNS トンネリングでは、DNS のリクエストとレスポンスに情報が埋め込まれます。そうすることで、攻撃者が侵害したホストが、彼らの配下にあるネームサーバーと DNS トラフィックを介して通信できるようにします。その例を以下の図 1 に示します。

DNS トンネリングの典型的なユース ケースは以下のような手順を踏みます。

- 攻撃者はまず、ドメイン (たとえば malicious[.]site) を登録します。次に、DNS トンネリングを通信チャンネルとして使用する C2 サーバーを立てます。攻撃者が C2 チャンネルを立てる方法はいろいろありますが、たとえば Cobalt Strike などを悪用するのがその 1 つです。

- 攻撃者は、クライアントとしてサーバーと通信するマルウェアを作成するか開発するか取得するかして、侵害したクライアント マシンにそのマルウェアを送り込みます。

- 侵害されたマシンは通常はファイアウォールの背後にあります。つまり、攻撃者のサーバーとは直接通信できません。ただし、マルウェアはデータを malicious[.]site のサブドメイン内にエンコードし、DNS リゾルバーに対して DNS クエリーを実行することができます (図 1)。

- トンネリング用の完全修飾ドメイン名 (FQDN) はユニークになるように作られているので、DNS リゾルバーがキャッシュから対応するレコードを見つけることはできません。この結果、当該リゾルバーは、このドメインのルート ネームサーバー、トップレベル ドメイン (TLD) ネームサーバー、攻撃者の配下にある権威ネームサーバーに対し、再帰的に問い合わせを行うことになります。

- 攻撃者は DNS トラフィックをデコードしてデータを取得し、DNS レスポンスを操作して悪意のあるデータをクライアントにこっそり持ち込むことができます。

DNS トンネリングはどのように隠されるのか

DNS トンネリングは次の 3 つの要因により隠されています。

- 従来型のファイアウォールは許可されていないトラフィックを拒否できます。ただし、User Datagram Protocol (UDP) のポート 53 を経由する DNS トラフィックは広く普及していることから、ファイアウォールそのほかのネットワーク セキュリティ対策によって許可されるのが普通です。

- DNS トンネリングは DNS プロトコルの実装を使い、侵害クライアントと攻撃者のサーバー間の論理チャンネルを介して実行されます。つまりクライアント マシンは攻撃者のサーバーと直接は通信しません。これが隠蔽にさらに一役買っています。

- 攻撃者は、漏出・潜入時の送信データを独自のカスタマイズ方法でエンコードするのが一般的で、一見すると正当な DNS トラフィックにデータが紛れ込ませてあります。

攻撃者は DNS トンネリングをどのように活用するのか

DNS トンネリングを利用して C2 を行えば、攻撃者はステルス性と回復力に優れた通信チャンネルを確立し、データ漏出・潜入などの悪質なアクティビティを実行しやすくなります。有名なところでは DarkHydrus、OilRig、xHunt、SUNBURST、Decoy Dog などのキャンペーンが C2 に DNS トンネリングを活用しています。

攻撃者が使う DNS レコードの種類には次のようなものがあります。

- IPv4 (A)

- IPv6 (AAAA)

- Mail eXchange (MX)

- Canonical NAME (CNAME)

- TeXT (TXT)

一部の VPN ベンダーは、インターネット検閲あるいはネットワーク サービス料金をファイアウォールのバイパスによって回避することを目的に DNS トンネリングを使っていることがあります。

C2 や VPN といった目的のほかに、攻撃者は追跡やスキャンに DNS トンネリングを使うことがあります。そうした利用は最近のトンネリング キャンペーンでも確認されています。

- 追跡を目的とする DNS トンネリング

- 攻撃者が、スパムやフィッシング、広告コンテンツに関連する被害者の行動を追跡するために DNS トンネリングを利用することがあります。攻撃者は悪意のあるドメインを被害者に配信し、そのドメインのサブドメインのペイロードに被害者の ID 情報をエンコードして含めることで追跡を実現しています。

- スキャンを目的とする DNS トンネリング

- 攻撃者が、偽装した送信元 IP アドレスを使い、トンネリング ペイロードに IP アドレスとタイムスタンプをエンコードすることにより、ネットワーク インフラをスキャンすることがあります。その後、攻撃者はオープン リゾルバーを見つけ、そのリゾルバーの脆弱性を悪用することで DNS 攻撃を実行できるようになります。これが、悪意のあるリダイレクトやサービス拒否 (DoS) につながることがあります。

これら 2 つの新しいユース ケースについて理解を深めるため、以下のセクションでは、追跡とスキャンに DNS トンネリングを使っていることが判明したキャンペーンについて解説します。

追跡を目的とする DNS トンネリング

従来の C2 通信の場合、脅威アクターのマルウェアが被害者の行動データを URL に埋め込み、それを Web トラフィック経由で C2 サーバーに送信することで、被害者の行動追跡を実現していました。DNS トンネリングの場合、攻撃者は DNS トラフィックのサブドメインを使って同じ結果を出します。

この用途で DNS トンネリングを使う場合、攻撃者のマルウェアは特定ユーザーとその行動についての情報を DNS クエリーの一意なサブドメインに埋め込みます。このサブドメインがトンネリングのペイロードで、FQDN の DNS クエリーでは攻撃者の配下にあるドメインを使います。

攻撃者の管理するドメインの権威ネームサーバーがこの DNS クエリーを受信します。この攻撃者の配下にあるネームサーバーは、当該ドメインのすべての DNS クエリーを保存します。これらの DNS クエリーの固有のサブドメインとタイムスタンプが、被害者の行動ログを提供します。この追跡は単一の被害者にとどまらず、この方法で攻撃者はキャンペーンから得られた複数の被害者を追跡できます。

TrkCdn DNS トンネリング キャンペーン

DNS トンネリングに使われるドメイン名の特性から、私たちはこのキャンペーンを「TrkCdn」と名付けました。私たちの分析に基づくと、TrkCdn キャンペーンで使われた DNS トンネリング技術は、被害者の電子メール コンテンツのやり取りの追跡を目的としていると考えられます。私たちのデータは、攻撃者が 731 人の潜在的被害者を標的にしていたことを示しています。このキャンペーンでは、ネームサーバーとして 75 個の IP アドレスが使われ、それらのネームサーバーが攻撃者の配下にある 658 個のドメインを解決していました。

各ドメインは 1 台のネームサーバーの IP アドレスのみを使っていますが、1 台のネームサーバーの IP アドレスは最大で 123 個のドメインに対応できます。これらのドメインは、サブドメインに同じ DNS 構成と同じエンコード方法を使います。この攻撃者は、すべてのドメインを .com または .info の TLD 以下に登録し、もととなる単語を 2 つか 3 つ組み合わせてドメイン名を設定します。これは、攻撃者がドメイン生成アルゴリズム (DGA) の検出回避に使う手法です。

以下にこれらのドメインの一部を紹介します。

- simitor[.]com

- vibnere[.]com

- edrefo[.]com

- pordasa[.]info

- vitrfar[.]info

- frotel[.]info

これらのドメインのリストと、サンプルの FQDN、ネームサーバー、ネームサーバーの IP アドレス、登録日を以下の表 1 に示します。このキャンペーンは trk というサブドメイン以下でのみ DNS トンネリングを利用し、CNAME レコードを cdn というサブドメイン以下に設定していることから、私たちはこのキャンペーンに TrkCdn という名前を付けました。

| ドメイン | サンプル FQDN | ネームサーバー | ネームサーバーの IP アドレス | 登録日 |

| simitor[.]com | 04b16bbbf91be3e2fee2c83151131cf5.trk.simitor[.]com | ns1.simitor[.]com

ns2.simitor[.]com |

193.9.114[.]43 | 2023年7月6日 |

| vibnere[.]com | a8fc70b86e828ffed0f6b3408d30a037.trk.vibnere[.]com | ns1.vibnere[.]com

ns2.vibnere[.]com |

193.9.114[.]43 | 2023年6月14日 |

| edrefo[.]com | 6e4ae1209a2afe123636f6074c19745d.trk.edrefo[.]com | ns1.edrefo[.]com

ns2.edrefo[.]com |

193.9.114[.]43 | 2023年7月26日 |

| pordasa[.]info | 2c0b9017cf55630f1095ff42d9717732.trk.pordasa[.]info | ns1.pordasa[.]info

ns2.pordasa[.]info |

172.234.25[.]151 | 2022年10月11日 |

| vitrfar[.]info | 0fa17586a20ef2adf2f927c78ebaeca3.trk.vitrfar[.]info | ns1.vitrfar[.]info

ns2.vitrfar[.]info |

172.234.25[.]151 | 2022年11月21日 |

| frotel[.]info | 50e5927056538d5087816be6852397f6.trk.frotel[.]info | ns1.frotel[.]info

ns2.frotel[.]info |

172.234.25[.]151 | 2022年11月21日 |

表 1. TrkCdn キャンペーンで使われていたドメインより一部抜粋

追跡メカニズム

私たちは、TrkCdn キャンペーンで使われた DNS トンネリング技術は、被害者の電子メール コンテンツのやり取りの追跡を目的としていると考えています。simitor[.]com の DNS トラフィックを分析すると、攻撃者がどのようにしてこれを実現しているのかが明らかになります。

ここでは、このトンネリング ドメインで使われていた追跡関連の DNS 構成のみを示します。193.9.114[.]43 は、ルートドメイン、ネームサーバー、cdn.simitor[.]com と同じ IP アドレスです。このやり方はトンネリング ドメインでよく見られる指標です。というのも、攻撃者は攻撃コストを抑えて自分用のネームサーバーを構築する必要があるからです。したがって、ドメインのホスティングとネーム サーバーの両方に単一の IP アドレスのみを使うのが一般的です。

*.trk.simitor[.]com はすべて cdn.simitor[.]com へとリダイレクトされます。そのさいは、以下に示すようにワイルドカード DNS レコードが使われます。

TrkCdn キャンペーンの場合、MD5 のハッシュ値は DNS トラフィック内で電子メール アドレスを表しています。これらの MD5 値はトンネリング ペイロードの DNS クエリー用のサブドメインです。たとえば、unit42@not-a-real-domain[.]com という電子メールアドレスの MD5 値は 4e09ef9806fb9af448a5efcd60395815 です。この場合、トンネリング ペイロードの DNS クエリーの FQDN は 4e09ef9806fb9af448a5efcd60395815.trk.simitor[.]com になります。

これらの FQDN に対する DNS クエリーは、脅威アクターが送信した電子メールを追跡するメカニズムとして機能しうるものです。たとえば、被害者がこれらの電子メールのいずれかを開くと埋め込まれたコンテンツが自動的に DNS クエリーを生成するかもしれませんし、あるいは被害者が電子メール内のリンクをクリックするかもしれません。そのトリガーがなんであれ、感染ホストが FQDN の DNS クエリーを生成すれば、DNS リゾルバーが FQDN の権限ネームサーバーの IP アドレスに接続することになります。ワイルドカード設定があることから、被害者の DNS リゾルバーは次の結果を得ることになります。

したがって、FQDN こそ対象の被害者ごとに異なるものの、それらはすべて、cdn.simitor[.]com が使っている同一の IP アドレスへ転送されます。この権威ネーム サーバーが返す DNS 結果は攻撃者の配下にあるサーバーへとつながり、このサーバーは攻撃者の管理するコンテンツを配信します。ここで配信されるコンテンツには、広告やスパム、フィッシングなどが含まれます。

追跡する場合、攻撃者は権威ネームサーバーから DNS ログを照会して、ペイロードを電子メール アドレスのハッシュ値と比較すればよいことになります。これにより、攻撃者は特定の被害者がいつメールを開いたか、またはリンクをクリックしたかを把握し、キャンペーン パフォーマンスを監視できるようになります。

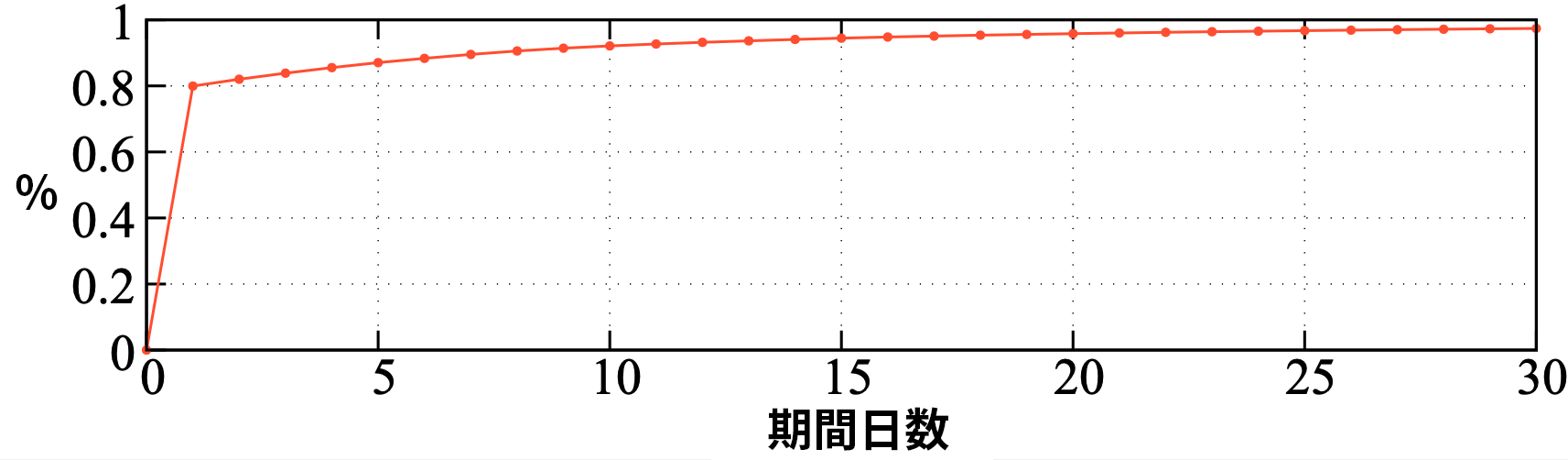

たとえば下の図 2 は、TrkCdn キャンペーンにおける FQDN に対する DNS クエリーの累積分布関数 (CDF) を示したグラフです。このグラフは、0 日から 30 日という期間の TrkCdn の FQDN に対する DNS クエリーの合計の割合を示しています。このグラフは、被害者の約 80% がキャンペーンの電子メールを 1 回だけ閲覧していることと、追加の 10% が約 1 週間以内にメッセージを再度閲覧していることを示しています。攻撃者も同様の方法で権威ネームサーバーからこの FQDN データを表示できます。

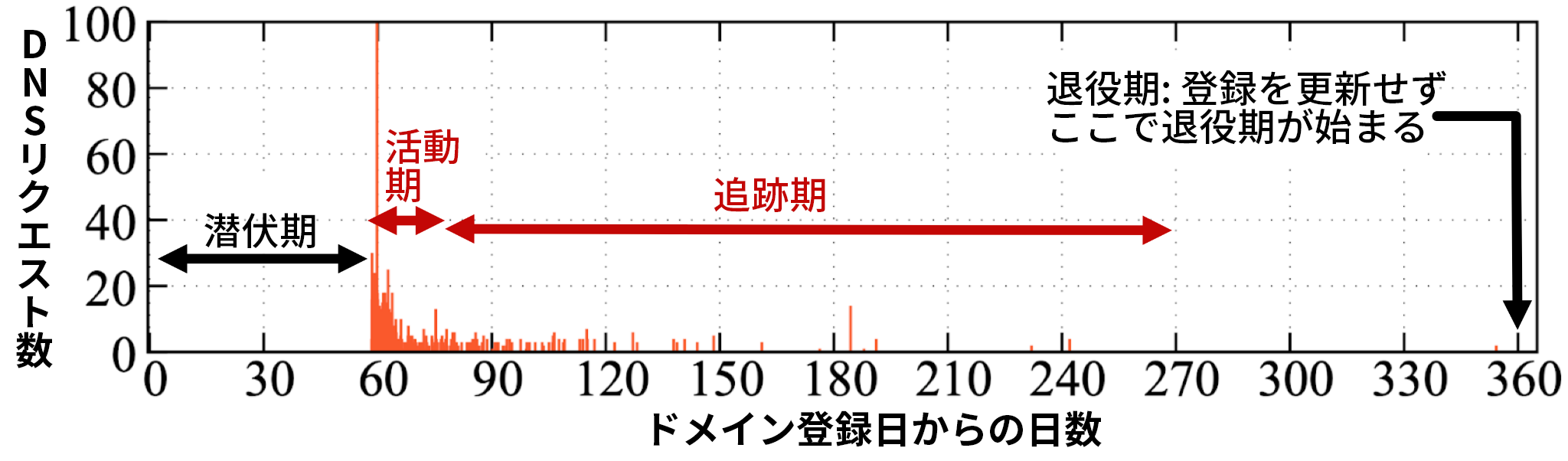

ドメイン ライフサイクル

ある古めのドメイン pordasa[.]info を調査した結果、TrkCdn ドメインのライフ サイクルは 4 つの異なるフェーズを経るものと私たちは結論づけました。これら 4 つのフェーズは次のとおりです。

- 潜伏期 (2 ~ 12 週間)

- ドメイン登録後、攻撃者は DNS の設定のみを行い、それ以外は何も行いません。これにより、悪意のある新規登録ドメインの検出を回避しようとします。

- 活動期 (2 ~ 3週間)

- 攻撃者は、それぞれの被害者の電子メール アドレスに、何千もの FQDN を積極的に配布します。

- 追跡期 (9 ~ 11か月)

- 被害者が FQDN を問い合わせし、攻撃者は DNS ログを取得して被害者の行動を追跡します。

- 退役期 (登録後 1 年)

- 通常、攻撃者は 1 年後にドメイン登録の更新を停止します。

下の図 3 は、pordasa[.]info のライフ サイクルを例として示しています。ある攻撃者はこのドメインを DNS トンネリング型の追跡に使っていました。このドメインは 2022 年 10 月 12 日に最初に登録されたものでした。

TrkCdn の永続化

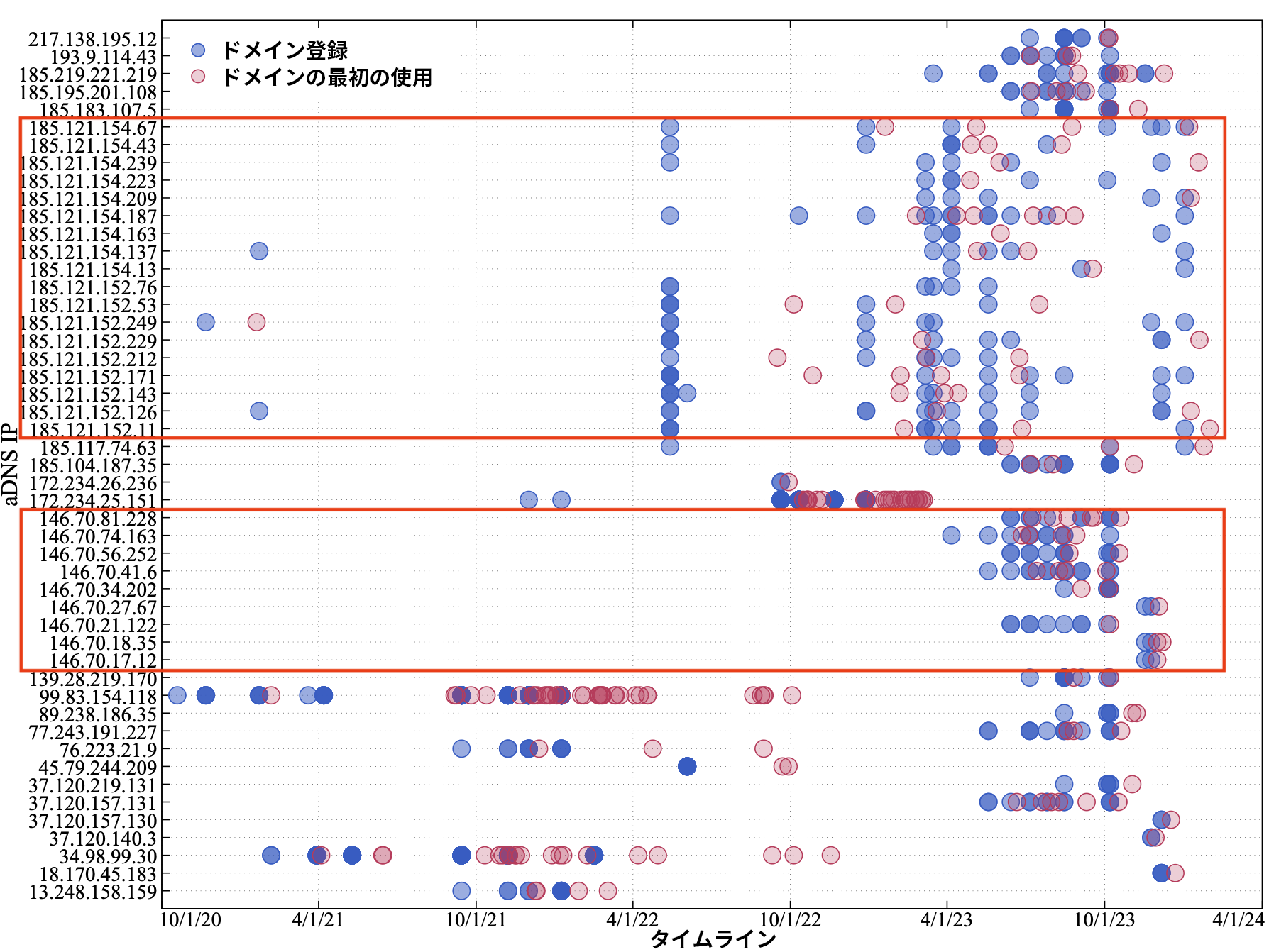

私たちは、攻撃者が新しい IP アドレスを使用して TrkCdn のアクティビティと関連する権威ネームサーバーに新しいドメインを登録していることを、2024 年 2 月まで確認しています。攻撃者はこれらのドメインを 2020 年 10 月 19 日から 2024 年 1 月 2 日の間に登録していました。私たちは、さまざまな IP アドレスにまたがるドメイン登録のタイムラインとドメインの初回使用を分析しています。

図 4 は、49 個の IP アドレスに関連付けられた TrkCdn ドメインの使用状況を追跡したものです。図 4 が示すように、TrkCdn の権威ネームサーバーに使われている IP アドレスの大部分は、185.121.0[.]0/16 のサブネットか 146.70.0[.]0/16 のサブネット内に存在しています。これは、TrkCdn の背後にいる脅威アクターが、特定のホスティング プロバイダーを使う傾向があることを示しています。

SpamTracker DNS トンネリング キャンペーン

2 つめは、DNS トンネリングをスパム配信の追跡に使っていたキャンペーンのユース ケースです。同キャンペーンの DNS トンネリングの用途から、私たちはこのキャンペーンに「SpamTracker」という名前を付けました。

このキャンペーンでも TrkCdn キャンペーンと似た追跡メカニズムを使っています。このキャンペーンは、44 個のトンネリング ドメインと関連しており、その権威ネームサーバーの IP アドレスは 35.75.233[.]210 でした。

これらのドメインは、TrkCdn キャンペーンで使われていたものと同じ DGA の命名方法とサブドメイン エンコード方法を使っていました。これらのドメインの A レコードのネームサーバーは、103.8.88[.]64/27 のサブネットの IP アドレス上にホストされています。このキャンペーンは日本から始まっており、標的のほとんどは教育機関でした。

このキャンペーンでは、電子メールと Web サイトのリンクを使って、以下のテーマに沿ったスパムやフィッシングのコンテンツを配信します。

- 占いサービス

- 偽の荷物配達に関する更新

- 副業の打診

- 生涯無料の品目

図 5 にこれらの電子メールの例を示します。このキャンペーンの目的は、脅威アクターがサブドメイン内にペイロードとして隠したリンクを被害者がクリックするよう仕向けることです。

被害者は、図 6 に示す占いサービスなどの詐欺情報を含む Web サイトにリダイレクトされます。

表 2 に、同キャンペーンの 6 つのドメインと、FQDN、ネームサーバー、ネームサーバーの IP アドレス、登録日の例を示します。

| ドメイン | サンプル FQDN | ネームサーバー | ネームサーバーの IP アドレス | 登録日 |

| wzbhk2ccghtshr[.]com | 21pwt2otx07d3et.wzbhk2ccghtshr[.]com | ns01.wzbhk2ccghtshr[.]com

ns02.wzbhk2ccghtshr[.]com |

35.75.233[.]210 | 2023年5月15日 |

| epyujbhfhbs35j[.]com | y0vkmu2eh896he7.epyujbhfhbs35j[.]com | ns01.epyujbhfhbs35j[.]com

ns02.epyujbhfhbs35j[.]com |

35.75.233[.]210 | 2023年5月15日 |

| 8egub9e7s6cz7n[.]com | q8udswcmvznk34q.8egub9e7s6cz7n[.]com | ns01.8egub9e7s6cz7n[.]com

ns02.8egub9e7s6cz7n[.]com |

35.75.233[.]210 | 2023年5月15日 |

| hjmpfsamfkj5m5[.]com | run0ibnpq8r34dj.hjmpfsamfkj5m5[.]com | ns01.hjmpfsamfkj5m5[.]com

ns02.hjmpfsamfkj5m5[.]com |

35.75.233[.]210 | 2023年5月15日 |

| uxjxfg2ui8k5zk[.]com | vfct3phbmc8qsx2.uxjxfg2ui8k5zk[.]com | ns01.uxjxfg2ui8k5zk[.]com

ns02.uxjxfg2ui8k5zk[.]com |

35.75.233[.]210 | 2023年5月15日 |

| cgb488dixfxjw7[.]com | htujn1rhh3553tc.cgb488dixfxjw7[.]com | ns01.cgb488dixfxjw7[.]com

ns02.cgb488dixfxjw7[.]com |

35.75.233[.]210 | 2023年5月15日 |

表 2. SpamTracker キャンペーンで使われていたドメインの一覧

スキャンを目的とする DNS トンネリング

ネットワーク インフラ内の脆弱性を探すネットワーク スキャンは通常、サイバー攻撃の最初の段階にあたります。ただし、ネットワーク スキャンを目的とする DNS トンネリングのユース ケースについては十分研究されているとはいえません。したがって、DNS トンネリング キャンペーンのスキャンへの応用を見つけられれば、サイバー攻撃の早期防止と潜在的被害の軽減につながることになります。

SecShow DNS トンネリング キャンペーン

私たちはもう 1 つ新たなキャンペーンを発見しました。そのキャンペーンでは、脅威アクターが被害者のネットワーク インフラを定期的にスキャンする目的で DNS トンネリングを使っていました。典型的な例だと、その後はリフレクション攻撃が実行されることになります。この攻撃者の悪質行為には以下が含まれています。

- オープン リゾルバーを探す

- リゾルバーの遅延をテストする

- リゾルバーの脆弱性を悪用する

- Time-To-Live (TTL) 情報を取得する

このキャンペーンではたいてい、オープン リゾルバーが標的にされます。この結果、被害者の多くは、教育、ハイテク、政府のセクターに分布していました。これらのセクターにはオープン リゾルバーがよく見られるためです。このキャンペーンには 3 つのドメインが含まれ、さまざまなサブドメインを活用して異なるネットワーク スキャンを実現しています。

表 3 に、これら 3 つのドメインと、FQDN、ネームサーバー、ネームサーバーの IP アドレス、登録日の例を示します。これらのドメインには、IP アドレスが 202.112.47[.]45 のネームサーバーが共通して使われています。私たちは、攻撃者が使っていたドメイン名にちなみ、このキャンペーンを「SecShow」と名付けました。

| ドメイン | サンプル FQDN | ネームサーバー | ネームサーバーの IP アドレス | 登録日 |

| secshow[.]net | 6a134b4f-1.c.secshow[.]net | ns1.c.secshow[.]net.

ns2.c.secshow[.]net. |

202.112.47[.]45 | 2023年7月27日 |

| secshow[.]online | 1-103-170-192-121-103-170-192-9.f.secshow[.]online | ns.secshow[.]online. | 202.112.47[.]45 | 2023年11月5日 |

| secdns[.]site | 0-53aa2a46-202401201-ans-dnssec.l-test.secdns[.]site | ns1.l-test.secdns[.]site.

ns2.l-test.secdns[.]site. |

202.112.47[.]45 | 2023年12月13日 |

表 3. SecShow キャンペーンで使われたドメインの一覧

SecShow のトンネリング利用

SecShow は、スキャンの目的に応じ、異なるサブドメイン値を使いわけています。ここでは、攻撃者によるネットワークをスキャン方法を示す 4 つのユース ケースを紹介します。

ユース ケース 1: bc2874fb-1.c.secshow[.]net

この FQDN において bc2874fb は IP アドレス 188.40.116[.]251 を 16 進数でエンコードしたものです。-1 はカウンターで、FQDN を一意なものにしています。ネームサーバーのドメインは c.secshow[.]net です。

攻撃者はまず、ランダムな送信元 IP アドレス (例えば 188.40.116[.]251) を偽装して、エンコードされた FQDN (bc2874fb-1.c.secshow[.]net) を解決させるため、候補となる IP アドレスに対して DNS クエリーを実行します。攻撃者の権威ネームサーバー (c.secshow[.]net) は、DNS クエリーを受信することで、接続元のリゾルバーの IP アドレスと、そのクエリーに使われたエンコードされた送信元 IP アドレスを取得することができます。

攻撃者は、さまざまな偽装 IP アドレスを使ってこのプロセスを繰り返し、ネットワーク内のオープン リゾルバーと、これらのオープン リゾルバーがサービスを提供している IP アドレスを検出します。これは、DNS スプーフィングや DNS キャッシュ ポイズニング、あるいは DNS 増幅攻撃の最初のステップとなる可能性があります。

ユース ケース 2: 20240212190003.bailiwick.secshow[.]net

この種類の FQDN は、毎週月曜日の 19:00:03 UTC にのみ登場します。ペイロードには、この FQDN の生成時刻であるタイムスタンプ (例: 2024 年 2 月 12 日 19:00:03 UTC) が示されます。

攻撃者は送信元 IP アドレスを偽装し、リゾルバー IP アドレスからこの FQDN を問い合わせます。攻撃者は以下のアクティビティを実行できます。

- このリゾルバーのクエリー遅延をテストする

- 攻撃者のドメインがブロックされ、クエリーがシンクホールに転送されていないか確認する

- このリゾルバーの脆弱性を悪用する

攻撃者は、権威ネームサーバーのログを分析することで最初の 2 つの目的を達成します。リゾルバーの脆弱性を悪用するため、このクエリーのレスポンスには別のドメインの A レコードが含まれています。

上記のコードでは、afusdnfysbsf[.]com は無効化された悪意のあるドメインでした。それでも、そのレコードはリゾルバーにキャッシュすることができます。そのため、攻撃者が古いソフトウェア バージョンのリゾルバーのキャッシュの脆弱性 (たとえば CVE-2012-1033 の脆弱性) を悪用し、ドメイン名の無効化を防ごうとするかもしれません。

ユース ケース 3: 1-103-170-192-121-103-170-192-9.h.secshow[.]net

このペイロードは 1 というカウンターのパディングから始まって、その後に 2 つの IP アドレス 103.170.192[.]121 と 103.170.192[.]9 が続きます。前者は偽装された送信元 IP アドレスで、後者はリゾルバーの宛先 IP アドレスです。

この FQDN のタイプはユース ケース 1 と似ています。ただし、この FQDN の A レコードはクエリー試行に応じて変化するランダムな IP アドレスで、その TTL は 86400 と長くなっています。この機能は、次のアクティビティの実行に悪用される可能性があります。

- DNS 増幅 DDoS (分散型サービス拒否) 攻撃

- DNS キャッシュ ポイズニング攻撃

- リソース枯渇攻撃

ユース ケース 4: 0-53ea2a3a-202401201-ans-dnssec.l-test.secdns[.]site

このペイロードは 0 というプレパディングから始まって、その後に 16 進数でエンコードされた IP アドレス (53ea2a3a)、 年月日 (20240120)、ポストパディング (1) が続きます。攻撃者はこのタイプの FQDN を使って、次の情報を取得することが確認されています。

- 最大/最小 TTL

- タイムアウト

- クエリー速度の情報

これらは、幽霊ドメイン名 (Ghost Domain Names) や Phoenix Domain [PDF] のような DNS 脅威にとっては有益な情報です。

緩和策

パロアルトネットワークスのファイアウォール製品はこれらのキャンペーンで使われていた DNS トンネリング ドメインを検出可能です。ただし DNS リゾルバーのアタックサーフェス (攻撃対象領域) 縮小に向け、次の対策も推奨します。

- リゾルバーのサービス範囲を管理し、必要なクエリーのみを受け入れる

- Nデイ脆弱性を防ぐため、リゾルバーのソフトウェア バージョンをすみやかに更新する

結論

攻撃者らが、通常なら DNS トンネリングとは関連しないような種々のアクション実行に、DNS トンネリング技術を利用してくることがあります。一般に DNS トンネリングは C2 や VPN を目的として使われるというイメージがありますが、攻撃者が被害者の行動追跡やネットワーク スキャンの手段として DNS トンネリングを使用しうることもわかってきました。

パロアルトネットワークスの次世代ファイアウォールをご利用のお客さまは、Advanced URL Filtering、DNS Security サブスクリプション サービスを通じ、本稿で言及されている悪意のある指標 (ドメイン、IP アドレス) に対する保護を受けられます。

- パロアルトネットワークスの Cortex XDR – Analytics をお使いのお客さまは、DNS トンネリング用の分析検出器を通じ、本稿で解説した DNS トンネリング技術からの保護を受けています。

- Advanced WildFire は、本稿で解説した IoC に鑑み、機械学習モデルと分析手法の見直しと更新を行いました。

- Prisma Cloud は、クラウド環境内の悪意のある DNS トラフィックを検出・分析・警告できます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客さまには限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客さまに保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

DNS トンネリングに使われるドメイン

- 85hsyad6i2ngzp[.]com

- 8egub9e7s6cz7n[.]com

- 8jtuazcr548ajj[.]com

- anrad9i7fb2twm[.]com

- aucxjd8rrzh7xf[.]com

- b5ba24k6xhxn7b[.]com

- cgb488dixfxjw7[.]com

- d6zeh4und3yjt9[.]com

- epyujbhfhbs35j[.]com

- hhmk9ixaw9p3ec[.]com

- hjmpfsamfkj5m5[.]com

- iszedim8xredu2[.]com

- npknraafbisrs7[.]com

- patycyfswg33nh[.]com

- rhctiz9xijd4yc[.]com

- sn9jxsrp23x63a[.]com

- swh9cpz2xntuge[.]com

- tp7djzjtcs6gm6[.]com

- uxjxfg2ui8k5zk[.]com

- wzbhk2ccghtshr[.]com

- y43dkbzwar7cdt[.]com

- ydxpwzhidexgny[.]com

- z54zspih9h5588[.]com

- 3yfr6hh9dd3[.]com

- 4bs6hkaysxa[.]com

- 66tye9kcnxi[.]com

- 8kk68biiitj[.]com

- 93dhmp7ipsp[.]com

- api536yepwj[.]com

- bb62sbtk3yi[.]com

- cytceitft8g[.]com

- dipgprjp8uu[.]com

- ege6wf76eyp[.]com

- f6kf5inmfmj[.]com

- f6ywh2ud89u[.]com

- h82c3stb3k5[.]com

- hwa85y4icf5[.]com

- ifjh5asi25f[.]com

- m9y6dte7b9i[.]com

- n98erejcf9t[.]com

- rz53par3ux2[.]com

- szd4hw4xdaj[.]com

- wj9ii6rx7yd[.]com

- wk7ckgiuc6i[.]com

- secshow[.]net

- secshow[.]online

- secdns[.]site

このアクティビティに関連付けられた IP アドレス

- 35.75.233[.]210

- 202.112.47[.]45

追加リソース

- DNS トンネリング技術関連ブログのアーカイブ – パロアルトネットワークス Unit 42

- 最近観測されている DNS トンネリングのトラフィック – パロアルトネットワークス Unit 42

- DNS トンネリング: 攻撃者は DNS をどう悪用するのか – パロアルトネットワークス Unit 42

- タイムラインで見た SolarStorm サプライチェーン攻撃 – パロアルトネットワークス Unit 42

- DarkHydrus が C2 通信に Google ドライブを使用できる新しいトロイの木馬を配布 – パロアルトネットワークス Unit 42

- DNS トンネリングの現状: OilRig の DNS トンネリング概要 – パロアルトネットワークス Unit 42

- 中東の通信事業者を標的とする OilRig が、ステガノグラフィを利用する新手の C2 チャンネルを攻撃手段に追加 – パロアルトネットワークス Unit 42

- xHunt キャンペーン: 新たに発見されたバックドアが削除された電子メールドラフトとコマンド & コントロール用の DNS トンネリングを使用 – パロアルトネットワークス Unit 42

- 詳説 xHunt: DNS Security が DNS トンネル検出し新たな PowerShell バックドアをブロック – パロアルトネットワークス Unit 42

- Dog Hunt: Finding Decoy Dog Toolkit via Anomalous DNS Traffic – Infoblox

- CVE-2012-1033: Ghost Domain Names: Revoked Yet Still Resolvable – Internet Systems Consortium (ISC)

- Ghost Domain Reloaded: Vulnerable Links in Domain Name Delegation and Revocation [PDF] – NDSS Symposium

2024-05-14 10:15 JST 英語版更新日 2024-05-13 10:15 PDT の内容を反映して表 2 と表 3 の内容を修正して日本語版初版を作成

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得