概要

パロアルトネットワークス脅威インテリジェンス調査チームUnit 42は、自社Cortex XDRとAutoFocusコンテキスト脅威インテリジェンスサービスを組み合わせて使うことにより、最新のTrickbot攻撃キャンペーンを発見しました。この攻撃キャンペーンでは、悪意のある配信のふるまいを正当なクラウドサービスプロバイダを使うことで目立ちにくくするという試みが行われていました。

Trickbotは著名なモジュラー型資格情報窃取マルウェアで、2016年に最初に発見されました。機能やコードベースの類似性から、DyrezaないしDyreと呼ばれる別の有名な資格情報窃取マルウェアの後継と考えられています。モジュラー型という特性のおかげで、コマンド&コントロール(C2)サーバーから追加モジュールを取得すれば、運用側(オペレータ)がさまざまな機能を使えるようになります。たとえば、自分自身を他のデバイスにコピーするワーム機能をもたせたり、電子メール受信トレイをパースさせるパース機能やネットワーク偵察機能などを追加することができます。

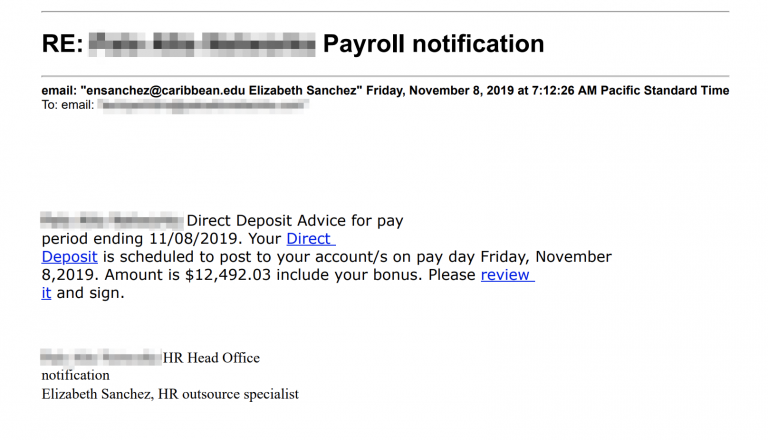

Unit 42は、2019年11月7日から8日にかけての新たなTrickbot攻撃キャンペーンを特定しました。このキャンペーンには、以下に示す給与や年次ボーナス関連の話題を件名とするフィッシングメールが利用されていました。

- "Re: <Company Name> annual bonus document is ready"

(Re: <会社名> の年次ボーナス文書が準備できました) - "Re: annual bonus form for <name>"

(Re: <名前> の年次ボーナスフォーム) - "RE: <name> Payroll notification"

(RE: <名前> の給与明細のお知らせ) - "RE: <Company Name>Payroll notification"

(RE: <会社名> の給与明細のお知らせ)

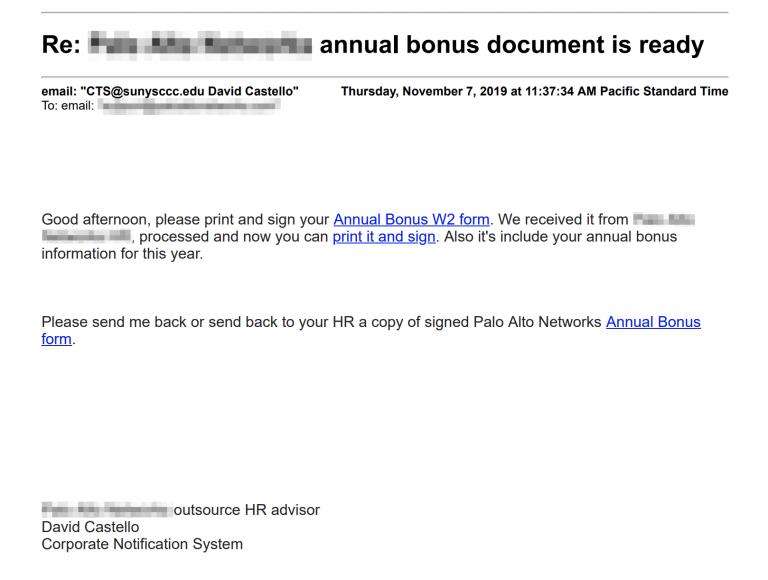

Trickbot系ツールは一般に、悪意のあるドキュメントを添付ファイルとして使うマルスパム配信と深いかかわりがあります。マルスパムが配信メカニズムとしてオペレータに好まれている理由は、実行が容易で、かかるコストが比較的低く、成功率が高いからです。ただし今回の攻撃キャンペーンの攻撃者は、こうした電子メールの添付ファイルだけに頼るのではなく、正当に見えるGoogle Docsドキュメントへのリンクを電子メールに含めておき、このGoogle Docsドキュメント内からさらに別のGoogle Drive上に保存された悪意のあるファイルへのリンクを含める、という手法を取っていました。悪意のある活動をさらに露見しにくくするため、攻撃者は、SendGridと呼ばれる正当なメール配信サービス(以降EDS)を利用して最初のメールを配信し、ドキュメント内のGoogle DriveリンクもSendGrid URLの背後に隠していました。

ユーザーが、いったんこのGoogle Drive上にホストされているファイルにリダイレクトされてしまうと、実行可能ファイルがダウンロードされます。この実行可能ファイルは、Trickbotのペイロードを取得するように設計されたダウンローダーツールで、これと同様のふるまいは、2019年8月にCofenseでも観測されています。

攻撃の詳細

攻撃者から送信されてきた電子メールは、.eduドメインの個人の電子メールアドレスから発信されたもののように見えます。当該アドレスはおそらく攻撃者があらかじめ侵害していたものと考えられます。その後攻撃者はSendGridのEDSを使用し、実際の電子メールを配信していました。SendGridのEDSサービスは世界中で多くの組織に利用されているので、これを利用したことで、電子メールフィルタをバイパスできる可能性は高まったことでしょう。電子メール本文には、件名と矛盾しない内容のわな(ルアー)となるテキストが含まれていました。またこの本文にはリンクが含まれており、このリンクがClick Trackingと呼ばれるSendGridの機能を使用していました。この機能は、電子メール送信者に通知を送り返すことにより、メールをトラッキング可能にするものです。次のスクリーンショットが受信した電子メールのサンプルです。

被害者がリンクをクリックすると、Googleドライブ上にホスティングされているファイルへのリンクを含むGoogle Docドキュメントにリダイレクトされます。このファイルは、Trickbotペイロードを取得し、被害者のホストで実行するという機能しかもたないシンプルなダウンローダです。この攻撃の流れを図2に示します。

今回の攻撃キャンペーンで私たちは2つのダウンローダを特定しました。

| フィッシングで使われたトピック | ファイル名 | SHA256値 |

| Annual bonus | StatementReport.exe | b8c2329906b4712caa0f8ca7941553b3ed6da1cd1f5cb70f1409df5bc1f0ee4a |

| Payroll | Preview_Report.exe | f8aaf313cc213258c6976cd55c8c0d048f61b0f3b196d768fbf51779786b6ac6 |

表1 Trickbotのダウンローダファイル

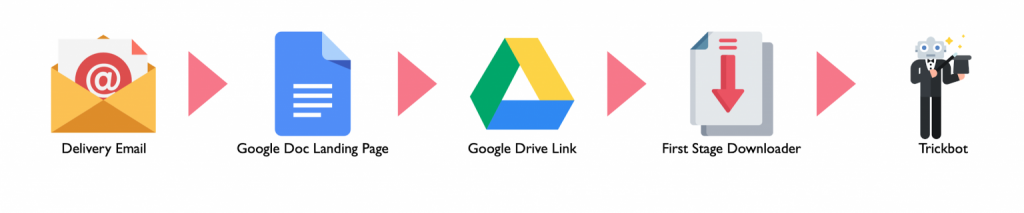

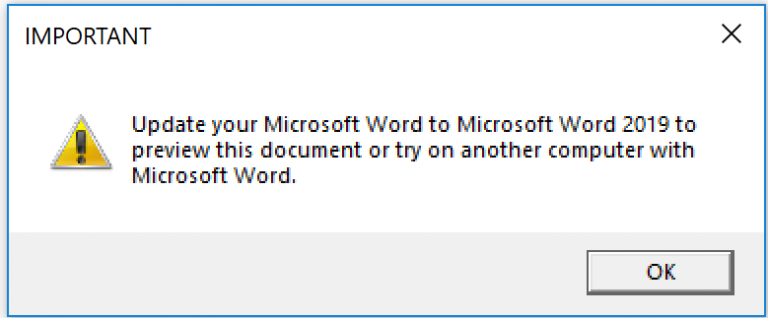

これらのダウンローダはいずれもPERISMOUNT LIMITEDの名前でコード署名がされており、WindowsユーザーにはMicrosoft Word文書であるかのように表示されます(図3参照)。Windowsの場合、デフォルトではファイルの拡張子が表示されませんし、デフォルト設定で運用するケースも多いため、これらのファイルは被害者の目からは実行可能ファイルであることが分かりづらくなっています。さらに被害者がこれらのファイルを実行した場合にもおとり画面がポップアップ表示されるので、悪意のあるふるまいの存在は疑われにくくなっています。ただし、ユーザーが[OK]をクリックしてもポップアップウィンドウを閉じても、それとは無関係にTrickbotペイロードのダウンロード・インストールは続きます。この場合のペイロードはMHk6kyiq.Z6Oという名前のファイルで、これはユーザーの一時ディレクトリに保存され、最終的にその一時ディレクトリから実行されます。

Cortex XDRとAutoFocusを使って確認した結果、こうして被害者に実行されたファイルは、第一段階のC2サーバーから、対応するTrickbotペイロードを取得してきていました。これらC2のドメイン分析を行ったところ、それらは正当な組織が所有するもののようでした。このことから、攻撃者はこれらのサーバーを侵害して乗っ取り、配信インフラに組み込んでいた可能性があります。こうした戦術をとる利点として、「正当なドメインは悪意があるドメインに分類されにくい」ということがあげられます。場合によっては、侵害されたドメインと標的組織との間にはビジネス上の取引があることも考えられますので、その場合はさらに悪意のあるドメインとして分類されにくくなります。以下の表2は、各Trickbotペイロードに使用されるダウンローダとそのURLを示しています。

| ダウンローダ | C2 サーバー | Trickbotのペイロードファイル | SHA256値 |

| StatementReport.exe | savute[.]in/supp.php | nfdsus12.exe | d1e0902fd1e8b3951e2aec057a938db9eebe4a0efa573343d89703482cafb2d8 |

| Preview_Report.exe | lindaspryinteriordesign[.]com/supp.php | nfdusdarm.exe | 7d6ff8baebedba414c9f15060f0a8470965369cbc1088e9f21e2b5289b42a747 |

表2 TrickbotペイロードのダウンロードURL

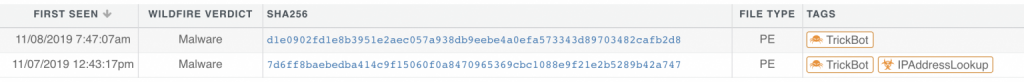

上記のnfdsus12.exeおよびnfdusdarm.exeの2つのペイロードをAutoFocus脅威インテリジェンスサービスによりタグ付けした結果、これらがTrickbotであることはすぐに判明しました。AutoFocusのタグ付け機能は、ふるまいをグループ化することにより、特定のマルウェアファミリ、脅威攻撃者、攻撃キャンペーン、エクスプロイトなどをただちに識別できるように設計されています。私たちUnit 42は、これらAutoFocusタグの開発・保守も行っており、脅威が進化するごとにタグの更新も行っています。

この特定のTrickbot亜種は新しいバージョンのようで、ファイルパス%APPDATA%\cashcoreを使ってファイルと設定を保存していました。ペイロードが実行されると、Trickbotは一時停止状態の子プロセス(svchost.exe)を生成し、そのメモリを悪意のあるコードに置き換えてから子プロセスを再開させます。これはプロセスホローイング(プロセスの空洞化)として知られる手法です。その後Trickbotは基本的なシステム情報を収集し、第2段階目のC2インフラと通信して追加モジュールを取得しようとします。

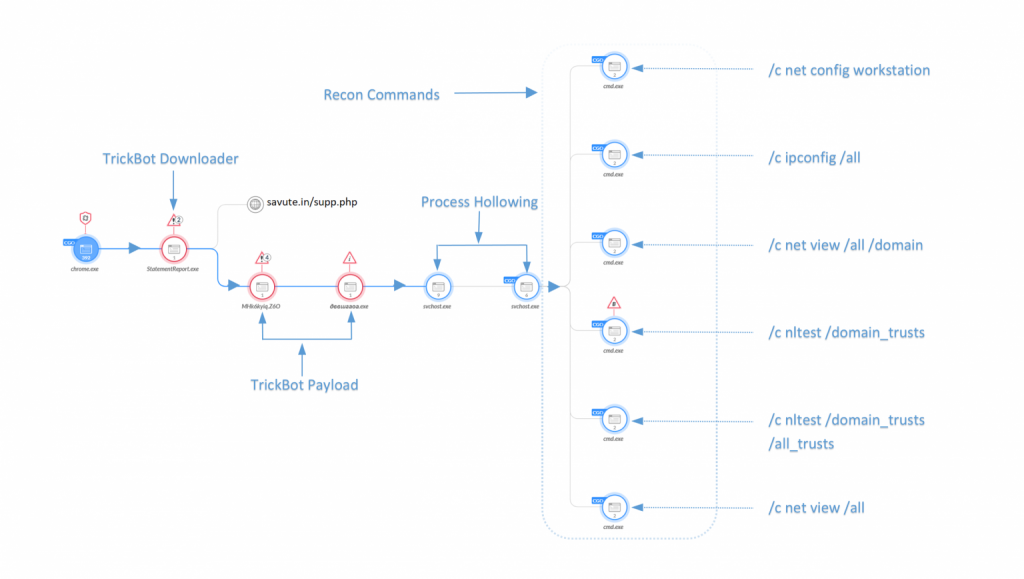

Cortex XDRとそのデータ分析処理エンジンで因果連鎖の解析を行った結果、次の図6のとおりこの活動内容の検証に成功しました。

この因果連鎖の解析図は、以下のような攻撃チェーンを表しています。

- 第一段階のダウンローダstatementreport.exeがユーザーに実行される

- savute[.]in/supp.phpへのHTTPS GETリクエストを実行

- 被害端末にペイロードファイルMHk6kyiq.Z6Oをダウンロードしてユーザーの一時フォルダに保存

- ダウンローダがペイロードを実行して終了

- ペイロード名がдввшгаоа.exeに変更されユーザーの%APPDATA%\cashcoreディレクトリにコピーされる

- ファイルversioninfo.iniが%APPDATA%\cashcoreディレクトリに作成される。versioninfo.iniは古いTrickbotの亜種で使用されるsettings.iniに似たファイル。settings.iniと異なり、versioninfo.iniは暗号化も難読化もされていないが、かわりに正規のiniファイルのように見えるランダムなデータが含まれている

- дввшгаоа.exeがsvchost.exeのインスタンスを生成、さらにこのインスタンスが別のsvchost.exeインスタンスを生成し、Trickbotペイロードを注入。この例では組み込みのネットワーク自動検出モジュールが実行され、被害者のホストとネットワークが列挙される

- System cache serviceという名前のスケジュールタスクを作成し、ユーザーログオン時に実行するようスケジューリングして永続化をはかる。このタスクは初回実行時に11分ごとに自身をチェックし、すでに実行中かどうかを確認する

広範囲にわたる攻撃キャンペーン

私たちはAutoFocusを使用し、URL内の文字列supp.phpを軸としてそのURLから配信された他のファイルを検索しました。この結果、さらに5つのサンプルが見つかりました。これらもすべてTrickbotであるとタグ付けされたため、サンプルは合計で7つになりました。これらのサンプルは異なるC2配信サーバーを使用していましたが、そのふるまいは同じものでした。追加の2つのC2サーバーも正当なドメインのもののようで、やはり攻撃者に侵害され、乗っ取られた可能性があります。これらサンプルの詳細については表3を参照してください。

次に、AutoFocusでFile Activity内に文字列cashcoreが含まれるものがあるかどうかを検索したところ、800件を超える追加サンプルが見つかり、それらもすべてTrickbotとタグ付けされました。これらのサンプルはすべて、2019年11月4から22日の間にWildFireマルウェア分析プラットフォームに取り込まれたものでした。このことから、この特定亜種は、今月のはじめに初めて発見され、現在も使用されていることがうかがわれます。これらのサンプルには、Trickbotペイロード本体から雑多なTrickbotモジュールにいたる様々なTrickbot関連ファイルも含んでいます。この特定亜種Trickbotのすべての既知IoCは、本稿のIoCセクションで確認してください。

| 観測された日(mm/dd/yy) | C2 サーバー | Trickbotのペイロード | SHA256値 |

| 11/7/19 | clementeolmos[.]com/supp.php | erfd1.exe | 24e3fa3fb1df9bd70071e5b957d180cd51bcf10bab690fa7db7425ca6652c47c |

| e9fd22631de9c918ac834eb14e01c76aa4d33069c7622daafcd03b4f1574aad0 | |||

| d7687e1d98484b093e8da7fb666b2d644197fc3ea22b3931a6150c259479b0c | |||

| 11/19/19 | maisonmarielouise[.]org/supp.php | SetupDesktop.exe | dc8f259fb55a330d1a8e51d913404651b8d785d4ae8c9c655c57b4efbfe71a64 |

| b3d2e7158620ece90fbc062892db55bf564c6154eb85facab57a459e3bd1156f |

表3 観測された追加のTrickbotペイロード

結論

今回のUnit 42調査チームによる分析では、Cortex XDRとAutoFocusとを組み合わせて使うことで、ほぼ手作業による分析を行うことなく、最新Trickbot攻撃キャンペーンをすばやく同定し、そのふるまいの発見につなげることができました。この攻撃キャンペーンでは、悪意のある活動が露見しにくいように、攻撃者たちがSendGridやGSuiteなど正当なサービスを活用している様子がわかりました。ほとんどの組織がさまざまなクラウドサービスを幅広く使っていることから、あの手この手での検出回避をもくろむ攻撃者にこうした手法が悪用される可能性は、今後ますます増えていくものと予想されます。

本攻撃キャンペーンでは、正当なクラウドサービスが悪用されていたことにより、攻撃者が自身のインフラを使用した場合とくらべ、初期配信の検出・防止が困難になっていた可能性があります。この場合でも、エンドポイント上で未知の実行可能ファイルのダウンロードや実行を防ぐポリシーがあれば、こうした攻撃から企業が侵害されるのを防ぐのに役立つことでしょう。

- パロアルトネットワークス製品をご利用中のお客様は、AutoFocusでTrickbotタグを指定して詳細情報を確認いただけます。

- 本稿で述べたすべてのTrickbotサンプルは、WildFireにより「マルウェア」として検出されます。

- また、TrickbotのC2サーバーURLは、URLフィルタリングに追加済みです。

パロアルトネットワークスは、本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、www.cyberthreatalliance.orgのwebサイトをご覧ください。

IOC

Trickbot ダウンローダ サンプル

- f8aaf313cc213258c6976cd55c8c0d048f61b0f3b196d768fbf51779786b6ac6

- b8c2329906b4712caa0f8ca7941553b3ed6da1cd1f5cb70f1409df5bc1f0ee4a

Trickbot ペイロード サンプル

- 7d6ff8baebedba414c9f15060f0a8470965369cbc1088e9f21e2b5289b42a747

- d1e0902fd1e8b3951e2aec057a938db9eebe4a0efa573343d89703482cafb2d8

- 24e3fa3fb1df9bd70071e5b957d180cd51bcf10bab690fa7db7425ca6652c47c

- e9fd22631de9c918ac834eb14e01c76aa4d33069c7622daafcd03b4f1574aad0

- d7687e1d98484b093e8da7fb666b2d644197fc3ea22b3931a6150c259479b0c

- dc8f259fb55a330d1a8e51d913404651b8d785d4ae8c9c655c57b4efbfe71a64

- b3d2e7158620ece90fbc062892db55bf564c6154eb85facab57a459e3bd1156f

Trickbot ペイロード URL

- savute[.]in/supp.php

- lindaspryinteriordesign[.]com/supp.php

- maisonmarielouise[.]org/supp.php

- clementeolmos[.]com/supp.php

関連するTrickbotのSHA 256値

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得