概要

クラウドへの移行が企業にもたらす利点は明白で、柔軟性、俊敏性、拡張性の劇的な向上とコスト削減です。しかし、パブリック クラウド インフラストラクチャを採用することは、セキュリティ リスクやコンプライアンス問題の拡大につながる可能性があります。弊社は、Unit 42から最新のレポート「5つの主要なクラウド セキュリティの傾向: 組織がクラウドにおけるリスクを減らす上で役立つベスト プラクティス」を公開しました。このレポートでUnit 42は、2018年5月下旬から9月上旬にかけてクラウド環境で包括的な可視化や脅威検出を提供する「RedLock」の実データをもとに、クラウド セキュリティに対する新しい脅威と従来から存在する脅威を考察し、企業がリスクと効率性のバランスをとる上でどのような取り組み状況にあるかを分析しています。

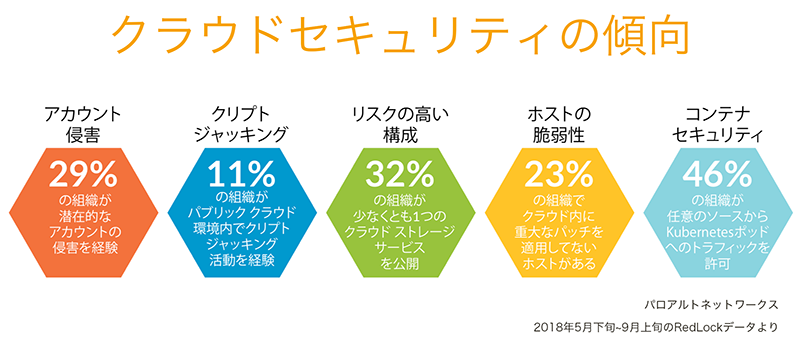

さまざまな知見から、このレポートで以下のことが判明しています。

- アカウント侵害が規模および速度ともに増加: Unit 42のリサーチで、29%の組織が潜在的にアカウント侵害を受けていること、27%の組織がrootユーザーの活動を許可していること、アクセス キーの41%が90日以内に変更されていないことがわかりました。資格情報の侵害はより日常的になっており、組織がガバナンスとアクセス予防策の強化に取り組む必要があるのは明らかです。企業は、アカウント侵害の可能性があることを前提として活動するべきであり、不審なユーザー活動を検出し、迅速に対応するためにモニタリング機能を実装する必要があります。

- コンプライアンスは発展途上: 32%の組織が少なくとも1つのクラウド ストレージ サービスを公開しており、49%のデータベースが暗号化されておらず、32%のGDPRコンプライアンス チェックで不合格になっています。これは、今のグローバルな運用環境で極めて大きな問題です。 リスクの高いリソース構成が目立った侵害につながることは従来から知られています。クラウド ストレージ サービスに対する優れた保護の兆しはあります。しかし、ヨーロッパのGDPRやカリフォルニア州消費者プライバシー法などの広範な法規制の登場によって、多くの組織は、パブリック クラウド環境における包括的なコンプライアンスおよびガバナンスを達成するために、依然としてやるべきことが多数あります。

- クリプトジャッキングは減少傾向: Unit 42のリサーチで、11%の組織が環境でクリプトジャッキング活動を経験していることがわかりました。これは深刻な問題ですが、5月に報告された25%よりは減少しています。4分の1を超える(26%)組織でアウトバウンド トラフィックがまったく制限されておらず、データベースの28%がインターネットからのインバウンド接続を受け入れています。仮想通貨の価格下落と検出機能の向上が、クリプトジャッキング活動を減少させているようです。次の攻撃の波が来る前に、より優れた対抗策を実装する良い機会です。

- 脆弱性管理に明るい兆し: 今年初めにSpectreおよびMeltdownが大きな混乱を引き起こしたのと同様に、Intelプロセッサに影響を与える最新の脆弱性(L1 Terminal Fault)、およびApache Struts 2におけるリモート コード実行(RCE)の欠陥が、現在の悩みの種です。23%の組織で、クラウド内に重要なパッチを適用していないホストを抱えています。クラウド サービス プロバイダ(CSP)は、インフラストラクチャとサービスの更新によって、最初に打つべき防御策を提供します。しかし、脆弱なホストを識別してパッチを適用するのは顧客が果たすべき役割です。そして、これはクラウド アーキテクチャ向けに設計されていない、スタンドアロンの脆弱性スキャニング ツールでは実行できません。

- コンテナ モデルの抑制: 間違いなくコンテナの採用は急増しています。3つに1つの組織がネイティブまたは管理されたKubernetesオーケストレーションを使用しており、4分の1の組織が、Amazon Elastic Container Service for Kubernetes (EKS)、Google Kubernetes Engine (GKE)、Azure Kubernetes Service (AKS)などのマネージド サービスをクラウドで活用しています。これらのプラットフォームでは、開発者はコンテナ化されたアプリケーションを容易に導入、管理、スケールできます。Unit 42のレポートによれば、46%の組織が任意のソースからのKubernetesポッドへのトラフィックを許可しており、15%の組織がIdentity and Access Management (IAM)ポリシーを使用してKubernetesインスタンスへのアクセスを制御していません。組織は、ポッドを隔離し、アクセス制御を強制するネットワーク ポリシーを適用する必要があります。

「5つの主要なクラウド セキュリティの傾向: 組織がクラウドにおけるリスクを減らす上で役立つベスト プラクティス」をダウンロードして、お客様のクラウド環境を保護するために必要な、詳しいセキュリティの傾向および実践するべき推奨事項をご確認ください。

RedLock製品のデモ、評価をご希望のお客様は以下のメールアドレスまでお問い合わせください。

Email: redlock-jpn-ext@paloaltonetworks.com

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得