概要

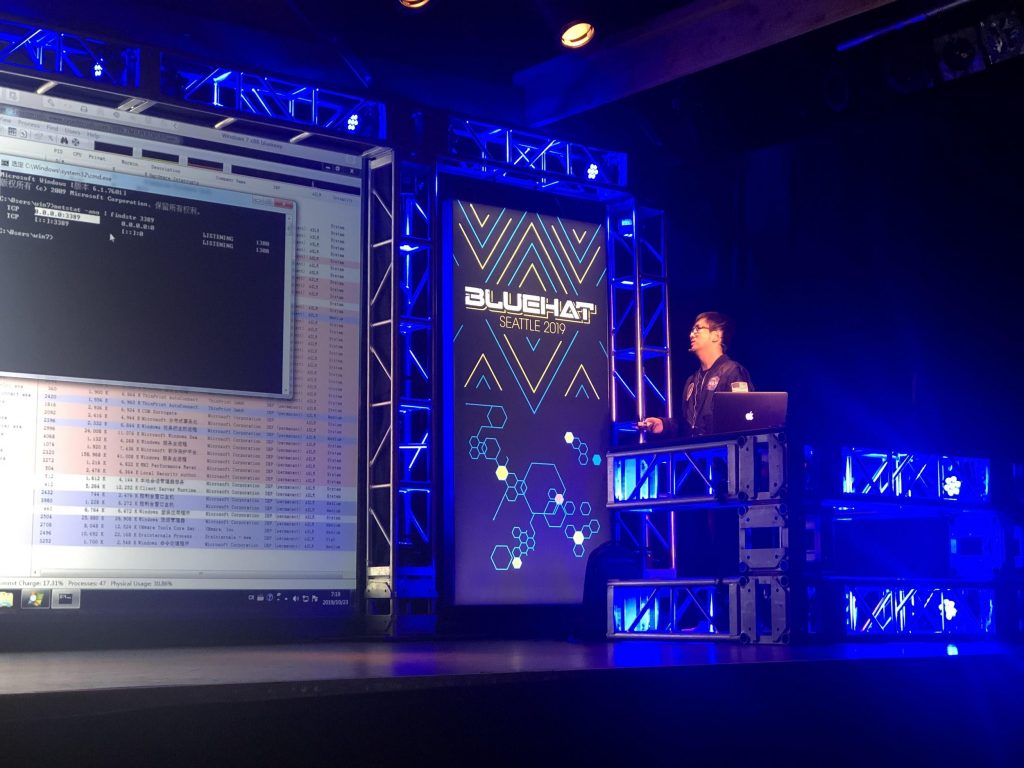

パロアルトネットワークス脅威インテリジェンス調査チーム Unit 42のThreat Researchグループは、先日シアトルで開催されたMicrosoftによる招待制のセキュリティ会議BlueHat Seattle 2019において、「ヒープ風水」テクニック用の3つの新しいWindowsリモートデスクトッププロトコル(RDP)脆弱性悪用手法の最新調査結果を共有しました。この「ヒープ風水」は高度な脆弱性悪用手法のひとつで、カーネルプールのレイアウトや状態を細かく操作することにより、任意のコードを実行しやすくするものです。

Tao Yan、Jin Chen共著のレポート『Windows RDPの脆弱性悪用におけるヒープ風水』では、ヒープ風水用の新しいWindows RDP脆弱性悪用方法を3つ紹介しています。ここでYanは、Windows RDPの脆弱性を悪用するさい、ヒープ風水にBitmap Cache PDU、Refresh Rect PDU、RDPDR Client Name Request PDUをどのように利用できるかを示したほか、膨大ななRDPドキュメントやWindows RDPモジュールからヒープ風水に適したプロトコルデータユニット(PDU)を見つける方法のアイデアも共有しました。Yanはこれらの新しい技術を使い、ワーム化可能なBlueKeepリモートデスクトップサービス(RDS)リモートコード実行脆弱性(CVE-2019-0708)のエクスプロイトを実演しました。なお、BlueKeep以外の他のWindows RDP脆弱性にも同じ技術が応用できます。

BlueHat Seattle 2019

Yanが非公開セッションで発表したこの講演は、リサーチコミュニティの参加者のかたから「BlueHatでもっとも優れた講演のひとつ」というコメントをいただきました。こうして調査結果の公表を続けること、それが防御側間でのWindows RDPの脆弱性悪用方法の知識共有をもたらし、有効な防止技術開発へとつながっていくことでしょう。そしてリサーチャーたちは、そうしたエクスプロイト手法を緩和することで、BlueKeepだけでなくほかのWindows RDP脆弱性によるエクスプロイトの機会も減らせることを示してきました。こうした取り組みは、高度な攻撃者の無力化を目指すパロアルトネットワークスの飽くなき努力の一環として行われています。

関連項目 リソース

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得