This post is also available in: English (英語)

過去何か月かにわたりPalo Alto Networksは、2つのスパム攻撃活動がイタリア在住のユーザーを標的にしている様子を注視してきました。スパム電子メールは感染の広がりを見せるAndromedaマルウェアを被害者のマシンにインストールしようとします。このマルウェアは2011年以降存在し続け、終わりの兆しを一向に見せません。セキュリティ侵害を受けたホストにより被害者のマシンがAndromedaボットネットに所属させられ、攻撃者はこのボットネットを使うことでこうしたマシンにプラグインまたは別のマルウェアを受け入れさせることができます。

概要

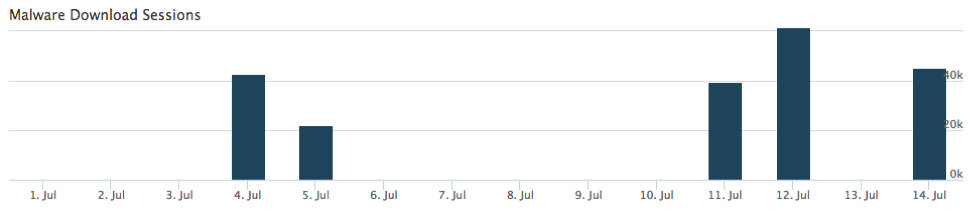

Palo Alto Networksは約210,000通の電子メールを出した2つの別個の攻撃活動を注視してきました。210,000通の電子メールのうち97%はイタリアにいるユーザー宛てに送信されました。図1に示すとおり、AutoFocusは7月においてAndromedaを配信している2つの別のスパム攻撃活動を追跡しました。

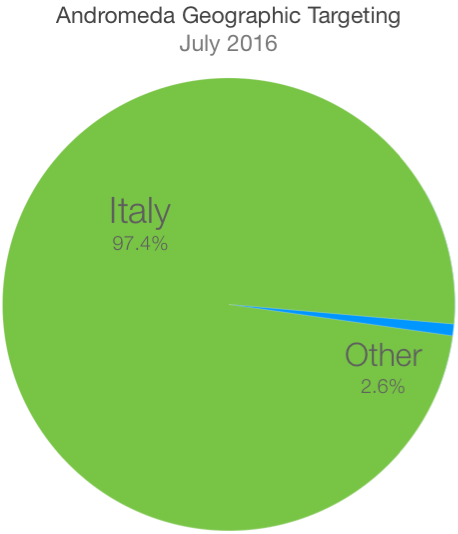

下図は、これらの攻撃活動で標的になった国の地理的分布を示したものです。

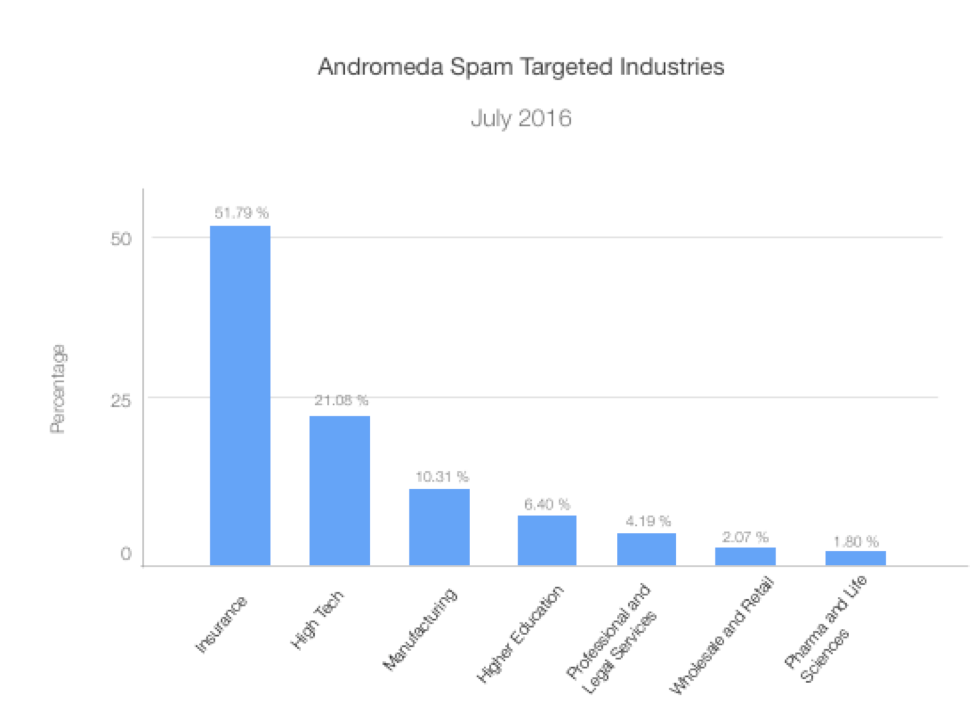

図3に示すとおり、これらの攻撃活動は主に保険業界およびハイテク業界を標的としています。

Palo Alto Networksは以下のファイル名および電子メール件名を最も頻繁に確認しました。

上位にランクされる電子メール件名

- DOCUMENTO [18.15%]

- invio fattura Noleggio stampante [8.66%]

- Invio Estratto Conto [6.15%]

- Documento aruba.it [4.08%]

- Copia bollettino [4.06%]

- copia del bollettino [4.01%]

- bolla di accompagnamento [3.00%]

- lettera di vettura [2.98%]

- bolletta di carico [2.96%]

- distinta di spedizione [2.94%]

上位にランクされるファイル名

- 201607051045678890.pdf.exe [18.02%]

- Fattura N 305 Del 04-07-2016.xls.exe [17.30%]

- ft_12072016003.pdf.exe [14.14%]

- 20164805931 aruba.it.pdf.exe [11.74%]

- img-849903872011973.pdf.exe [10.91%]

- 19047-450N-M01-01pdf.PDF.exe [8.37%]

- FAT-E,FAT-B_2016_07.PDF.exe [5.57%]

- -Trasport 904821.pdf.exe [4.65%]

- DOC 2016 ordine.doc.exe [4.43%]

- progetto_85009400941750019201.pdf.exe [3.16%]

確認された電子メールの件名およびファイル名の大部分がイタリア語で表記されていましたが、それは当然のことでした。イタリア語を主に使うホスティング プロバイダーArubaが電子メールの件名とファイル名の両方に使われています。電子メール送信元の上位にランクされるものを見てみると、スパマーがArubaのふりをして被害者に添付ファイルを開かせようとしている可能性が濃厚であることを示す証拠がさらに見つかります。以下の電子メールはほぼ間違いなく偽装されたものであり、Arubaがこれらの電子メールを送信することはまずあり得ません。

上位にランクされる電子メール送信元

- comunicazioni.it@staff.aruba.it [6.11%]

- comunicazioni_aruba@staff.aruba.it [6.06%]

- prolines@proline.aruba.it [2.21%]

- prolines@aruba.it [2.17%]

- prolinearuba_proline@proline.aruba.it [2.15%]

- prolinearuba_proline@aruba.it [2.14%]

- info@alice.it [1.10%]

- info@tiscali.it [1.10%]

- info@libero.it [1.05%]

- info@virgilio.it [1.04%]

イタリア語に基づくドメイン名が大量に確認されていますが、これはイタリアに向けて大量のスパム電子メールが送られていることから予想していたとおりのことです。

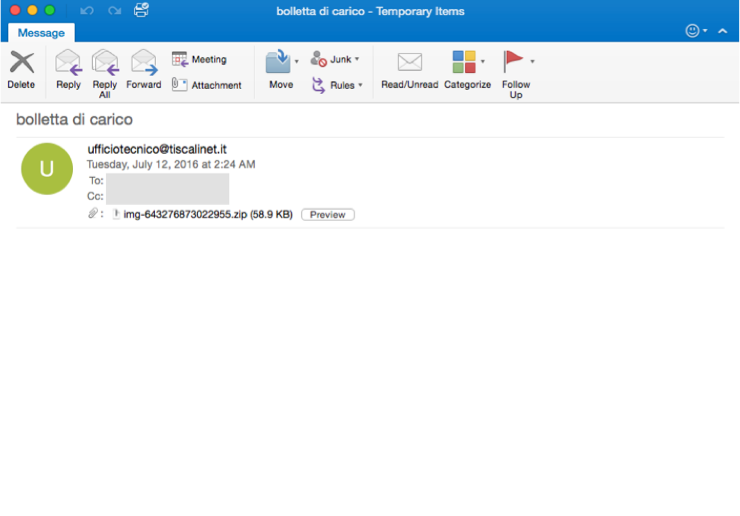

図4の電子メールの例はサード パーティ経由で入手したものです。この攻撃活動で送信された電子メールがどのようなものであるか、この例から具体的に分かります。ご覧のとおり、この電子メールにはメッセージ本文がありません。

Andromeda

Andromedaボットネットは2011年に姿を現しました。これまで他のリサーチャーたちが詳細に考察を行ってきましたので、以下の記事をぜひご参照ください。このマルウェア ファミリの内部の仕組みおよび構造基盤について理解を深めることができます。

- Andromedaを詳細に調べる

- Andromeda/Gamarueボットネットが再び増加

- AndromedaボットネットがAutoITの背後にひそむ

- Andromeda―1つの攻撃キル チェーン分析

全般的に言えばAndromedaは高度にモジュール化されており、過去に普及した別のマルウェア ファミリの導入に関わってきました。これまで何年もの間、AndromedaはGamaPOSをはじめとする多数の販売時点情報管理(POS)マルウェアの配信に関わりました。その上、Andromedaがロードした一部のモジュールは以下の機能を実行します。

- キーロギング

- ルートキット

- ブラウザ フォーム グラバー

- 秘密裏のリモート アクセス

結論

ユーザーの皆様、特にイタリアのユーザー様はAndromedaの脅威を認識し、必要な措置を取って防御を固めてください。一方的に送りつけられてきた電子メールには用心し、メッセージの送信元が正規のものであることを確認するよう心掛けてください。さらに、電子メールの添付ファイルとして実行形式のファイル(圧縮ZIPファイル内に含まれているものも含む)が提供されていたとしても、むやみに開けないでください。

Palo Alto Networksのお客様は、次の方法で脅威から保護されています。

このマルウェア ファミリを追跡および識別をするためのAutoFocusタグがあります。

- この攻撃活動で遭遇したサンプルは、すべてWildFireにより悪意のあるものとして正しく識別されます。

- IPSルール(Andromeda.Gen Command and Control Traffic)がAndromeda関連のネットワーク トラフィックを識別します。

付録

SHA256ハッシュ

e3eeccbb66a7aedc7bfc9006d8a42a4b79ce0677d6be2d2e6bd480dea2d26852

1f4295448d294cf2a154e9df31d5ce1f9bde8a9aa560fe33396c5a66beb0da87

5f344ae4e45a61a3b9f22a5019fd0a0df4b6388a5aadaa18dbe7e576a9212ef5

f144e5a238964c803719aa7928fa86958d94bab5a6be3777ac068d6d872c3ffb

4c519dc75e7f12cdbd7b2a9a378a4a370ade42dd34e2b4d57c72ba9c7c8ee80a

7904410713542907d98409a64778d98db3c195ee1a4c712a136211c1c02a27ec

be89fbbcbc98cb7cf54223c1a06bc59134e5f82e83fc577618fc6c6fdcf3129c

6afafa23a357226c7c87854eefe03d82556944ef7319aac0897cca1e9bad4f86

bd2b323b2ec26be8936839b6b8e2b0874d28e2370371f415a6e8559bfa236dc0

490d3160da50f61a150365bb0719dfb36f1c1c13ab7b80d783d7611450478505

f7a07211fb96425d9cc74eed1e673918177ed155cd9118fcad132d5c994e0c54

6439ca529257f15450606dbd80847cb6f6c4024c2447510bc30e7d29a333355e

833b280f48809d15c81309915399c5325dd68bf83ebc9924aa68c96ec9345e4f

6001bcae5a14acf20e246bf9973af47dfd144c9a27ebc7ed0311b68c2e782cd7

a8620a774c7a22e37a02c5caff85fe2e8f9dcf3b49dd105fcdefc153d4a2828c

ed096a3bdb59308343da3a599d55a593568b86cd88389f9fc054aa009c15a9fd

24f78fb42db6184a9919a66afa59ecb12705b4bf32c97d23b9fa46ff969f3697

47c41b0e320df279f25858c74770182eaccb4126b21147dc2605a3f3505a6e6f

5ab435aff9015ecd2e5f111ff64f6e28ed2f0473322f607a20d851e6413ba43e

9e8b1f4e53d545858709c7a10ca70e766474cc168640bada1c6fb14f38d80e42

c85e6c218e4591d48d19fae9b12db30856da245a28bafc9735e4404b794ca263

f237a91297ac3f1cc730c77edc1090f7b1c8c1d5da0bf4a44411c88e3cbba6db

Get updates from

Palo Alto

Networks!

Sign up to receive the latest news, cyber threat intelligence and research from us