概要

この数か月間、私たちは有害なスパム(malspam、マルスパム)攻撃活動を追跡していますが、この攻撃活動では、空メッセージの電子メールが使われており、それにはランサムウェアの拡散を目的とするzipアーカイブが添付されています。私たちはこの攻撃活動に“Blank Slate”というニックネームを付けました。それは、このマルスパムのメッセージが空欄(ブランク)になっていて有害な添付ファイルに関する説明がないからです。

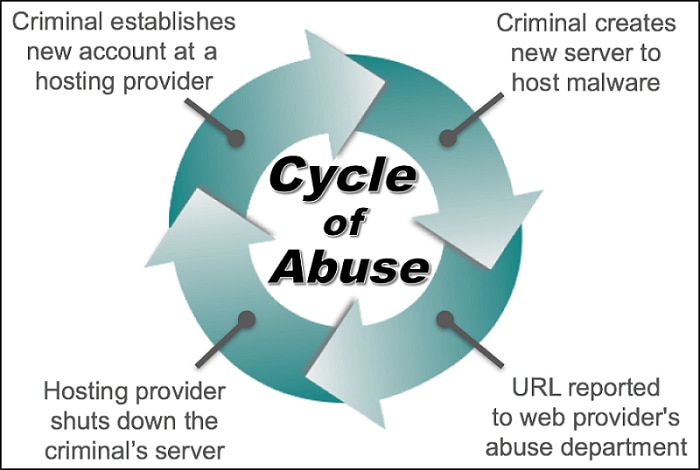

先月、私たちはブログ記事を公開した際、Blank Slate攻撃活動と関連のあるMicrosoft WordドキュメントをAutoFocus内で飼育することについて検討しました。その記事では500個を超えるドメインが使われていたことを明らかにしました。それらの有害なドメインは直ちにネットワークから切り離されましたが、Blank Slateの攻撃者はすぐさま新しいドメインを登録しました。こうして、正規のホスティング プロバイダに対する悪用のサイクルが明らかになりました。

本日のブログ記事では、この攻撃者の攻撃作戦集にある配信、エクスプロイト、インストールの各構成要素について説明します。また、このような感染に関連するランサムウェアを提供する目的で、犯罪者が正規のホスティング プロバイダに対して行う、悪用のサイクルについて考察します。

感染の連鎖

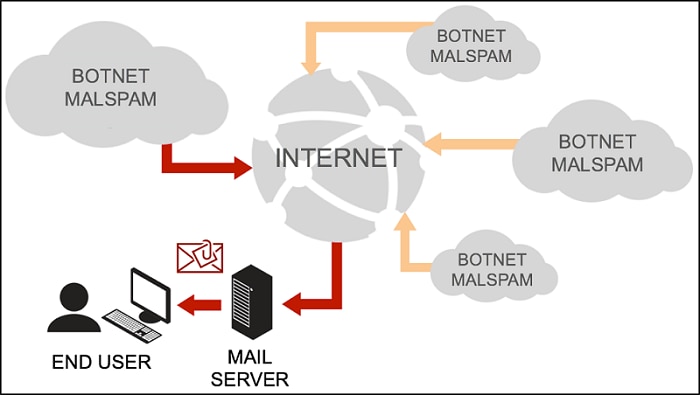

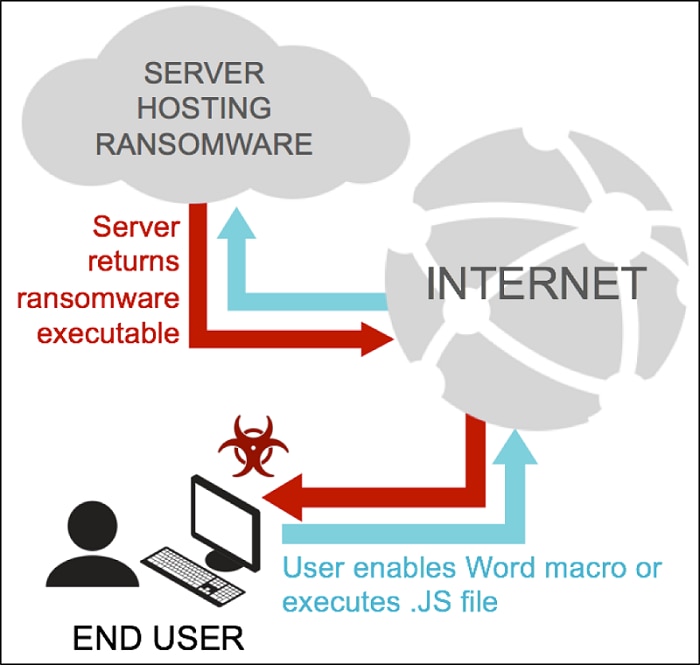

Blank Slate攻撃活動の背後にあるインフラストラクチャには、明確に区別できるフェーズが2つあります。1つ目は、マルスパムをボットネットから受信するフェーズです。2つ目は、マルスパムの添付ファイルがWebサーバからランサムウェアを取得するフェーズです。ランサムウェアはMicrosoft Windowsコンピュータを感染させるよう設計されており、感染が成功する連鎖は以下のステップから構成されています。

- 攻撃者のボットネットが、狙った受信者宛てにマルスパムを送信する。

- ユーザーが、セキュリティ警告を無視して、マルスパムに含まれているzipアーカイブを開く。

- ユーザーが、セキュリティ警告を無視して、Microsoft WordドキュメントまたはJavaScript (.js)ファイルのいずれかを手動で取り出す。

- ユーザーが、警告を無視して、手動でWordドキュメント用のマクロを有効にする、または.jsファイルをダブルクリックする。

- Wordマクロまたは.jsファイルがWebサーバからランサムウェアの実行可能ファイルを取得する。

- Wordマクロまたは.jsファイルが、ユーザーのコンピュータ上でユーザーのセキュリティ コンテキストにおいてランサムウェアを実行する。

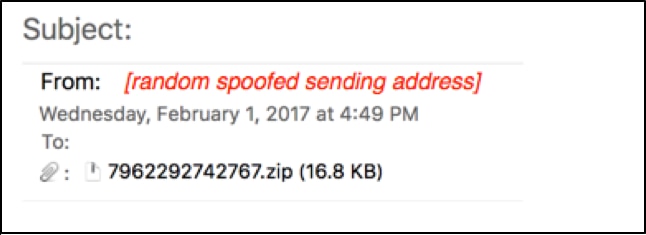

Blank Slateの電子メールの送信元はボットネットであり、このボットネットは世界中にある侵害を受けた多数のホストから構成されています。送信用の電子メールアドレスは例外なく偽装されたものであり、メッセージを送信している実際のボットネットのホストとは無関係です。この電子メールには、添付ファイルとして送信されるzipアーカイブしか含まれていません。図2に示すように、これらの電子メールのメッセージにはテキストが一切なく、あるのは添付ファイルのみですが、この添付ファイルは狙った被害者が開くように意図されたものです。

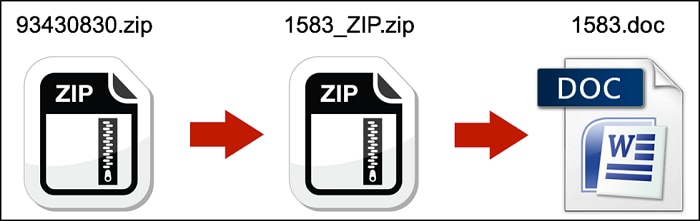

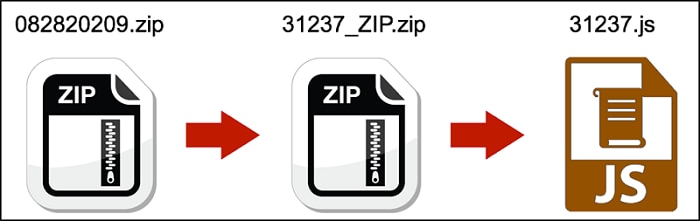

マルスパムのzip添付ファイルは、実際には二重zip処理済みのファイルです。つまり、このzipファイルには、有害なアクティブなコンテンツを保持する別のzipアーカイブが含まれています。攻撃者が二重zipという戦略をとることにしたのは、スパム対策/マルウェア対策の技術への対策だったと、私たちは信じています。ユーザーの対話というワンクッションが入ると、狙った被害者の中にはじれったくなるか、関心を別の方に向けてしまう人もいる可能性があるため、これは失敗/断念の割合の増加につながる恐れがあります。しかし、攻撃者はスパム対策/マルウェア対策の技術によって検出されるよりも、この手法の方が危険性が低いと判断したものと、私たちは確信しています。

第2のzipアーカイブには、図3に示すような有害なマクロの付随するMicrosoft Wordドキュメント、または図4に示すような.jsファイルが含まれています。

Wordドキュメントのマクロには有害なVisual Basic for Applications (VBA)スクリプトが含まれており、このスクリプトはユーザーがドキュメントを開くとマクロを有効にします。また、.jsファイルには有害なJavaScriptが含まれており、このJavaScriptはダブルクリックされるとWindows Script Host内で実行します。どちらの場合においても、有害なスクリプトは実行されると、すぐさまPowerShellプロセスを起動して、図5に示すように、Windows上でランサムウェアをダウンロードし、実行します。

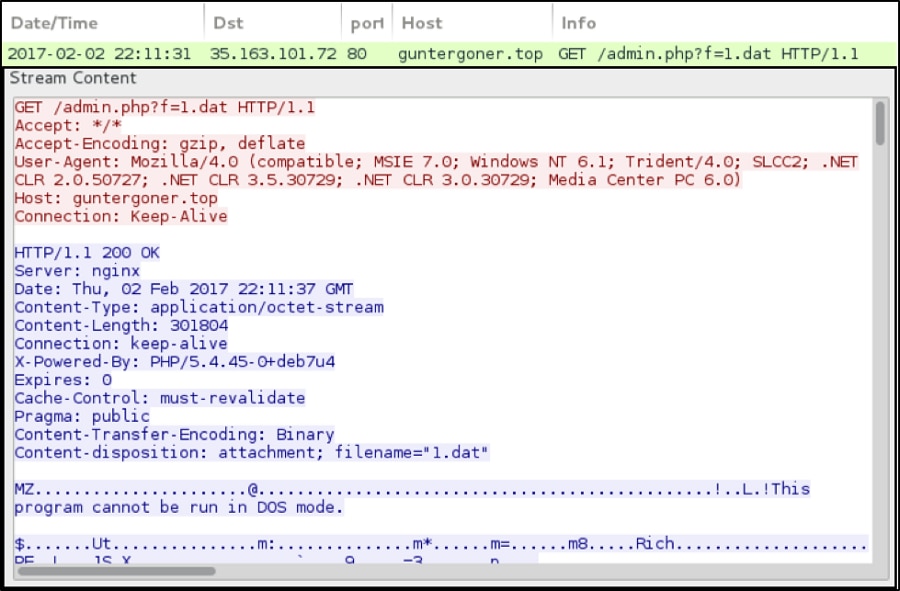

図6は、有害な.jsファイルと、Cerberランサムウェアを提供しているサーバとの間のトラフィックを例示したものです。

私たちは主に、Blank Slate攻撃活動によって配信されたCerberランサムウェアを目にしていますが、Sage 2.0やLockyなどの他の形態のランサムウェアも指摘されています。

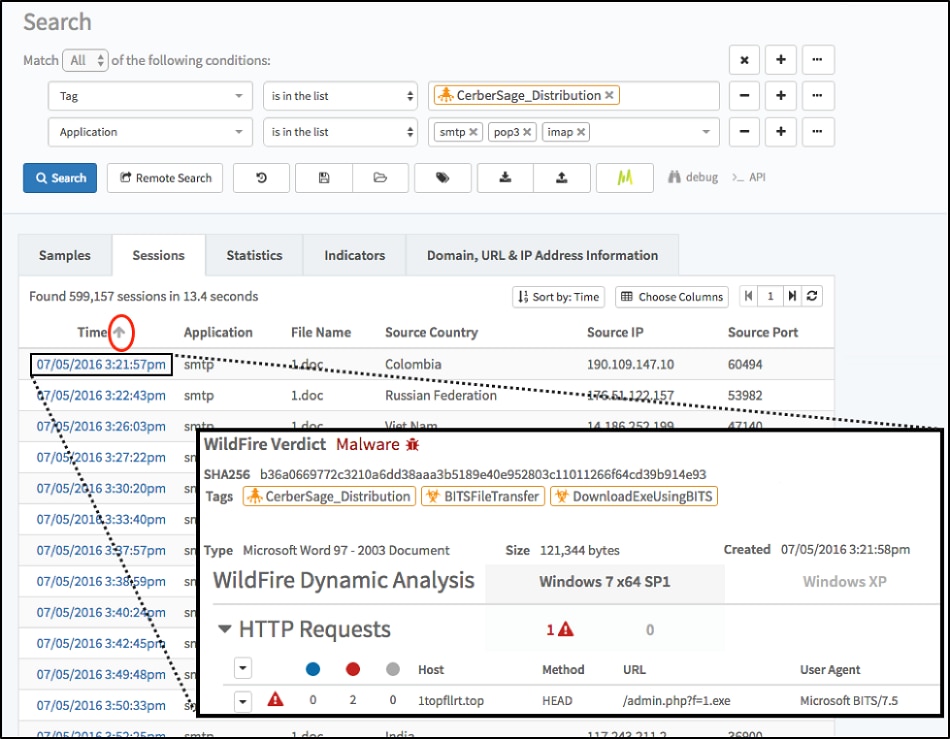

Blank Slate攻撃活動は一貫したパターンに従っており、図7に示すように、早くも2016年7月5日に、AutoFocusで一致する活動が確認されています。

これらの結果は明らかなマルスパムが7か月以上存在していることを示しています。このことから疑問が浮上してきます。マルスパムが明らかなら、なぜBlank Slate攻撃活動はそんなに長く続いたのでしょうか?

ホスティング プロバイダの悪用

Blank Slateの長寿の主な要因は、ホスティング プロバイダの悪用です。この攻撃活動に関する私たちの以前の記事では、7か月間にわたりこの攻撃活動に関連付けられた555のドメインを一覧しました。これらのドメインは、オフライン化されるまで、数日間アクティブでした。その後、Blank Slateの背後にいる犯罪者は、新たに登録したドメインに移動しましたが、同じホスティング プロバイダを使用する場合もありました。このサイクルは、2016年7月以降、それ自体何回も繰り返されました。

さらに詳しく調べるために、2017年の1月29日から2月2日までの5日間を精査してみました。その期間に、Cerberランサムウェアをホストする7つのIPアドレスにまたがる少なくとも8つのドメインが見つかりました。以下のリストは、各ドメインと、それに続けてIPアドレスを示しています。

- adibas[.]top – 46.173.219.161

- footarepu[.]top – 35.165.86.173

- guntergoner[.]top – 35.163.101.72

- guntergoner[.]top – 185.159.130.89

- ibm-technoligi[.]top – 35.165.251.24

- ibm-technoligi[.]top – 62.109.29.26

- polkiuj[.]top – 35.165.251.241

- polkiuj[.]top – 46.173.219.161

- suzemodels[.]top – 35.163.101.72

- astrovoerta[.]top – 185.159.130.89

- zofelaseo[.]top – 35.163.101.72

これらのドメイン名は、それらがアクティブになる1日前または2日前に登録されました。ホスティング プロバイダがどのぐらいすばやく気付くかに応じて、最長で7日間以上アクティブのままでした。

Blank Slateとその他の攻撃活動は、どのようにホスティング プロバイダを悪用し続けたのでしょうか?

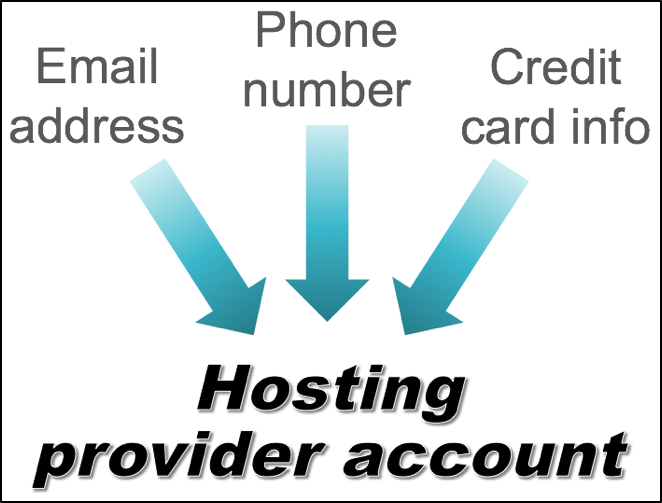

ホスティング プロバイダでアカウントを設立する必要があったのは、取得が容易だからです。犯罪者が必要としているのは、有効な電子メール、電話番号、クレジットカードのみです。

これらの要件の大半は容易に取得できます。各種の無料の電子メール サービスは誰にでも簡単に有効な電子メール アドレスを提供しています。犯罪者も契約なしで前払いの電話を購入できます(「使い捨て電話」として知られている)。そのため、追跡は困難となります。最後に、犯罪者は通常、これらのアカウントを設立する際に、窃取したクレジット カード データを使用します。

ホスティング プロバイダの犯罪者のアカウントは、ドメインがすぐに検出され、プロバイダの悪用監視部門に報告されるため、比較的短命です。ただし、これらのドメインは、悪用に関する苦情が解決されるまで、1週間以上オンラインのままの場合もあります。サーバをオフラインにされると、犯罪者は異なる電子メール、電話番号、窃取したクレジット カード データを使用して、新しいアカウントで別のサーバを容易に確立できます。

コストは比較的安価です。新しい電子メール アカウントは無料で設立できます。使い捨て電話は安価で、20~30USドル程度です。ロシアのアンダーグラウンドでは、窃取したクレジット カードと認証情報のセットの価格は5USドル程度です。

状況自体が、犯罪者が新しいサーバを確立し、それらのサーバが報告され、ホスティング プロバイダがそれらをシャットダウンし、さらに犯罪者が新しいサーバを確立するという悪用のサイクルに役立っています。

結論

悪用のサイクルが意味するとおり、Blank Slate攻撃活動に関連付けられたドメインとIPアドレスは常に変わっています。現在活況のランサムウェアとともに、引き続き、標的型攻撃と大規模配信の両方で日々、マルスパムが検出されています。この傾向は続くと予測されます。

Palo Alto Networksのお客様は、次世代セキュリティ プラットフォームを通じてこの脅威から保護されています。高度なエンドポイント ソリューションであるTrapsはこのようなWord文書や.jsファイルがシステムを侵害するのを阻止するように設計されています。WildFireは、継続して、これらの手法を用いたMicrosoft Office文書を悪意のあるものとして特定します。最後に、AutoFocusユーザーは、PowerShellCaretObfuscationおよびCerberSage_Distributionタグを使用して、関連付けられたマルウェアを特定できます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得