This post is also available in: English (英語)

攻撃者の立場になって想像してください。攻撃者の目的は組織に侵入し、ランサムウェアを導入し、身代金を手に入れることです。可能な限り最も効果的で、コストが一番かからない攻撃、それも最大の見返りがあるものを仕掛けるのが仕事です。攻撃者は、労力と、考えられる報酬とを天秤にかけて、エクスプロイトキット(EK)のような自動化ツールへとますます目を向けるようになっています。EKがあれば、悪意のある目標を大々的に達成することができるのです。つまり、EKを使うことで、悪意のあるアクターはレンタル方式のEKインフラを利用しながら、ブラウザーを使うアプリケーションの抱える脆弱性を密かに悪用し、マルウェアペイロードを配信し、攻撃を実行に移すことができるのです。

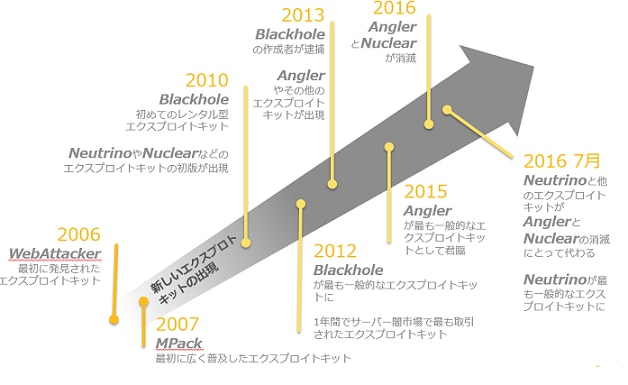

今後のことを考える前に、エクスプロイトキットの歴史を理解すること、そして、今日いかにしてエクスプロイトキットが組織に侵入するための方法として最も普及し効果的なものの1つになったのかを理解することが重要です。

EKの流行は2006年に遡ります。この年初めて、事件が報告書にまとめられました。しかし流行が本格的になったのは2010年のことで、Blackhole EKおよびそれに対応するSaaS(Software as a Service)方式のビジネスモデルが導入された頃でした。今や悪意のあるアクターは、悪意のあるインフラをセットアップし、ウェブサイトに不正アクセスを行い、脆弱な弱点を発見し、マルウェアを配信するのではなく、一連の攻撃のほぼすべてを専門家に丸投げすることもできるのです。これが一般ユーザーに対するサイバー攻撃であり、簡単に使える、目的に適った最新のインターフェイスが備わっています。

やがて、ネットワーク防御担当者たちが、普及しているエクスプロイトキットを特定し破壊しました。これは、Blackhole の作成者の逮捕(リンク先・英語)後にBlackholeが消えたのを目にしたとおりです。しかし、この役割を引き継ぎ、利益を得ようと待ち構えている別のEKが常に控えています。近年、組織に対するEKの利用規模が爆発的に拡大していますが、これは、特にランサムウェアのペイロードを配信するのにEKの利用がますます増えているからです。実際、米Palo Alto Networksの脅威インテリジェンス チームUnit 42の調査によると、「エクスプロイトキットの価格は、2年前に比べて、平均で約2倍」になっています。この傾向は続くと思われ、悪意のあるアクターはエクスプロイトキットが提供する自動化、規模および密かなマルウェア配信を利用し続ける状況にあります。

組織は防御インフラを構築する際、ネットワーク、クラウドおよびエンドポイント全体にわたり、この重大な脅威を特定し、脅威から身を守る方法について考慮しなければなりません。エクスプロイトキットの過去・現在・未来について、そしてEKから身を守る方法についてもさらに学びましょう。

- Unit 42のレポート(英語版)をダウンロードする: 『Exploit Kits Getting In By Any Means Necessary (エクスプロイトキット: 必要となるどんな手段を使ってでも入り込む)』

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得