概要

今回のサイバー犯罪のアンダーグラウンドに関するUnit 42のブログ シリーズ、パート2ではサイバー犯罪フォーラムのエコシステムについて探り、アンダーグラウンドで普及しているツール、売買されているサービスのほか、サイバー犯罪上の確認されている役割に焦点を当てます。本記事の目的は網羅的な目録を提供することではなく、オペレーションおよびこのようなエコシステム内で観測されている普及度がきわめて高い脅威に関して補助的な文脈を提供することです。

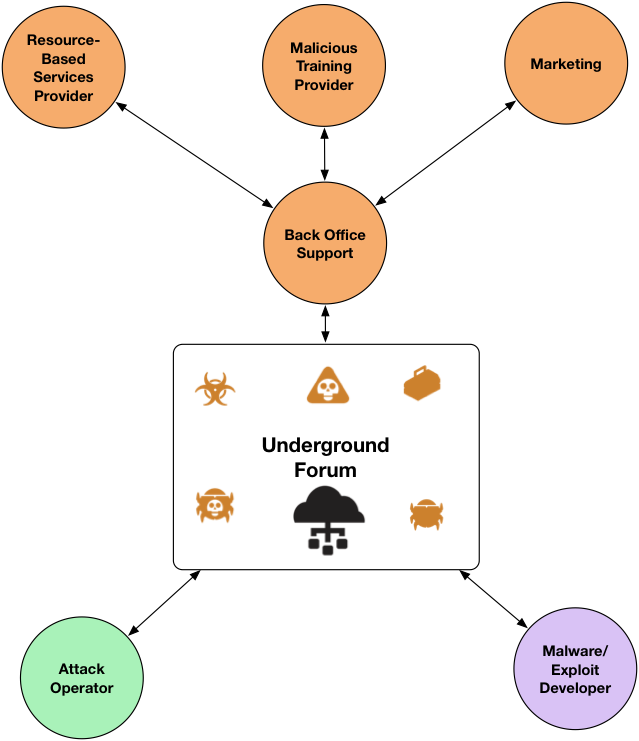

代表的なフォーラムの攻撃者の役割

サイバー犯罪のアンダーグラウンド マーケットは、全体として効率的なものになっている攻撃者の役割で重要なものいくつかと効率的なフォーラムのオペレーションから成り立っています。以下のセクションでは、フォーラムの重要な役割で代表的なものに光を当てます。

マルウェア/エクスプロイト開発者

こうした個人は、悪意のあるツールやサイバー犯罪活動の実施に使われるエクスプロイトの開発者です。開発対象のツールには、リモート アクセス型トロイの木馬/リモート管理ツール(RAT)、エクスプロイト キット(EK)、Crypter、キーロガー、情報盗み出しツール(InfoStealer)などがあります。上級の開発者は熟達した技量を持つ個人であり、一般的に使われているセキュリティ制御を確実に回避することができるソフトウェア ツールやエクスプロイトを自分の知識と技術を使って作成します。

開発者は関連製品の背後にいるブレインですが、一般的に言って、ツールやエクスプロイトを使って被害者を直接標的にすることはしません。その代わり利益を目的に、アンダーグラウンドのフォーラムでこうした商品を売ります。ほとんどの開発者は商品を売り込む際、製品はあくまでも教育目的のものであり、いかなる不法行為にも利用してはいけない、という但し書きを付けます。この言い回しはマルウェア作成者が使う代表的なものであり、自分たちの開発したソフトウェアの利用が不法である可能性(しかも特定用途向けである場合が多い)から距離を置こうとして使います。

バックオフィス支援: マーケティング

アンダーグラウンドのフォーラムで販売されているツールは、魅力的で本格的そうなマーケティングのレイアウトを使って宣伝されることが次第に増えています。このような宣伝には、ツールやサービスそれぞれの機能および性能といった要素が盛り込まれています。デザインおよびレイアウトは、グラフィック アートやデザインの専門家によって作られることが多く、こうした専門家はフォーラム上で自分たちのサービスの宣伝にしのぎを削っています。このため、ツール開発者にはマーケティング資料作成に時間をかける必要がなくなるという好都合な結果がもたらされます。代わりに、開発者はその作業を専門家に外注します。アンダーグラウンドで販売されているツールやサービス向けに魅力的なレイアウトを用意することは、購入者を惹きつけるのに今や不可欠です。通常のビジネスの広告やマーケティングの戦略と同様、しっかりとしたデザインとブランド化が販売数に影響を及ぼしています。

バックオフィス支援: 悪意のあるトレーニング提供者

こうした個人は、トレーニング サービスを提供しており、その内容として、攻撃手法、マルウェアの感染と広め方に関する方法、ボットネットのインフラの提供と管理などがあります。提供サービスには、サイバー犯罪のオペレーションを成功させる秘訣やコツをもっと知りたいと熱心になっている者向けに、ひとつずつ順を追ってなされる手順がきちんとした解説付きで、理解しやすい形で含まれています。

バックオフィス支援: リソースによるサービス プロバイダ

このカテゴリに入る悪意のある攻撃者は、Bullet Proof Hosting Service (BPHS)、分散DoS攻撃(DDoS)などのさまざまな種類のサービスを提供しています。こうしたサービスは予め決められている料金でリースされますが、多くの場合、可用性および性能に関する保証が付きます。

攻撃者: サイバー犯罪者

一般的にこうした個人は、アンダーグラウンドのフォーラムで宣伝されているツール、エクスプロイトおよびサービスを購入します。購入したものを利用して、標的の個人や組織に対しセキュリティ侵害およびデータの盗み出しを行いますが、このグループの技術面での腕前や専門知識はきわめて多様なものになり得ます。経験を積んだサイバー犯罪者からサイバー犯罪のキャリアをスタートしはじめた者までさまざまです。

ツール

アンダーグラウンド フォーラムで売買されている最も一般的なツールには、RAT、Crypter、Infostealerなどがあります。これらのツールの一部は、マルウェア作成キットとして売買されていて、これを使用すると、デプロイできるように用心深く作成されたビルドに、セキュリティ コントロール回避や運用面の利点などの機能を柔軟に統合できます。次の各セクションでは、サイバー犯罪のターゲットで顕著に観察されたツールの一部について説明します。

RAT

Remote Administration Tools(リモート管理ツール)またはRemote Access Trojans(リモート アクセス トロイの木馬)を使用すると、悪意のある攻撃者は被害者のコンピュータを制御できるようになります。今日のRATは、信頼性が高く、汎用性に優れたツールで、さまざまな動機を持つ攻撃者が使用しています。

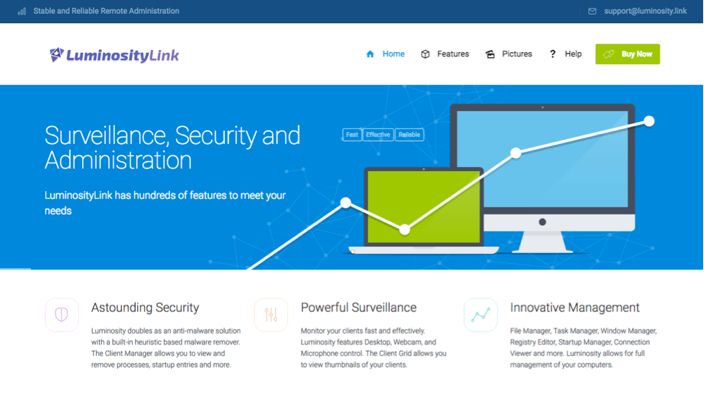

LuminosityLink

LuminosityLinkは、キーロギング機能を持つフル機能のRATで、対象コンピュータ上のほぼすべての実行中のプロセスにコードを注入します。その価格はわずか40米ドルです。このマルウェアは、追加のペイロードもダウンロードでき、攻撃者が使用する際の柔軟性が向上します。Unit 42は、2016年7月にこのファミリのマルウェアの設定抽出についてレポートしました。LuminosityLinkの作成者は、インデックスWebの商用Webサイトで管理ユーティリティに見せかけてこのマルウェアをオープンに広告し、販売していますが、このツールは多数の悪意のある攻撃者の間で人気になっています。

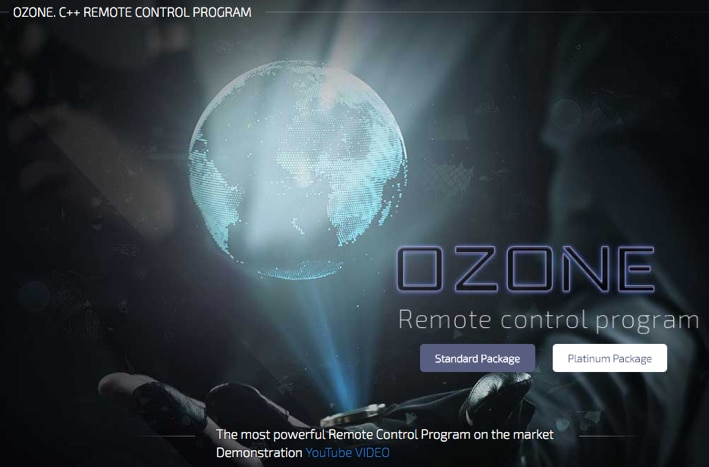

Ozone

Ozone RATは、市販されているツールで、その豊富な機能、使用しやすさ、および低価格によって人気になっています。インデックスWebのWebサイトから「スタンダード パッケージ」を20米ドル、「プラチナ パッケージ」を50米ドルで入手できます。

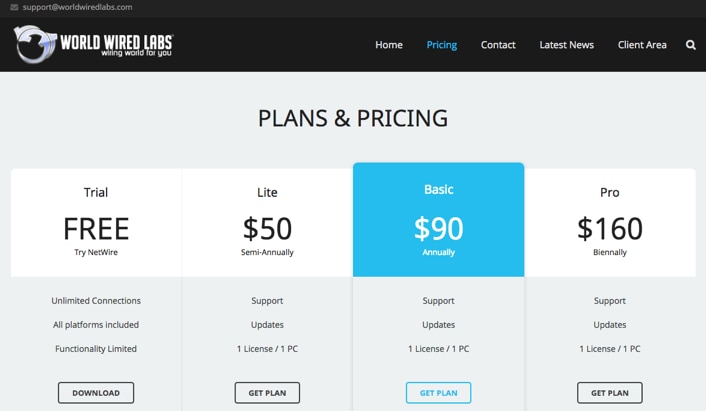

Netwire

Netwireは、市販されていて、広範な悪意のある攻撃者が使用して、侵害された被害者のシステムをリモート管理できます。このWebサイトにはお試し版が無料で用意されていて、その他にサポート版/更新版としてLite(半年間で50米ドル)、Basic(1年間で90米ドル)、およびPro(2年間で160米ドル)も用意されています。Unit 42は悪意のある攻撃者によるこの脅威の使用を419詐欺の進化レポートで初めて紹介しました。

Orcus

Orcusは、2016年4月以降に市販されている新しいRATです。このRATの価格は、その他多くの人気のあるRATと同等の40米ドルです。しかし、このRATには、プラグインサポートやうまく文書化されたガイドの開発などの特徴的な機能があります。このため、少なくとも1つのサポート対象プログラミング言語(Visual Basic .NET、Visual C#、C++など)の知識を持つ購入者は、Orcusの機能を拡張できます。豊富な機能セットおよび柔軟性があることから、多数の悪意のある攻撃者がこのRATをツールセットに組み込むことが予想されます。Unit 42は最近、このマルウェア ファミリから観察された機能および影響についてレポートしました。

InfoStealer

InfoStealerは、対象とするキーストローク、画面の状態、ファイル ストア、データ ストアなどの要素を被害者のコンピュータから取得し、攻撃者に送信するサブクラスの監視マルウェアです。このクラスのマルウェアは、攻撃に直接役立つとともに、統合された革新的な敵対的な操作の入力として動作することもできます。

Keybase

Keybaseは、Unit 42が2015年6月以降追跡しているキーロガー マルウェアのファミリで、この時点で作成者の商用Webサイトから50米ドルで直接販売されていました。2016年2月には、最初の作成者が対応する商用Webサイトをシャットダウンし、開発を中止したにもかかわらず、悪意のある攻撃者による使用数が増加していることについてブログでフォロー アップしました。結局、このマルウェアのビルダーのソースコードがその時期にリークし、必要な技術水準を持つ多数の悪意のある攻撃者がこのマルウェア ファミリにアクセスしてカスタマイズできるようになったことがわかりました。

Predator Pain/HawkEye

Predator Painとその派生形であるHawkEyeはどちらも主にキーロガーとみなされていますが、ほかにもWebブラウザや電子メール クライアントの資格情報のダンプ、画面キャプチャ、キャプチャ情報の持ち出しなどの機能が組み込まれています。両者の一般的な入手経路はアンダーグラウンド フォーラムですが、HawkEyeは一時、Indexed Web上の商用Webサイトで提供されていたことがありました。Unit 42は、2014年にこのツール セットがサイバー犯罪の攻撃者によって活発に利用されていることを取り上げたほか、2015年10月にはその傾向を確認しています。

iSpy

この市販のキーロガーは経験の浅い攻撃者向けに販売されているもので、高度な専門知識は必要なく、価格も手頃です。家族や従業員の監視手段として販売されているこのInfostealerは、約20米ドルで"すぐに"フル機能を使用できます。

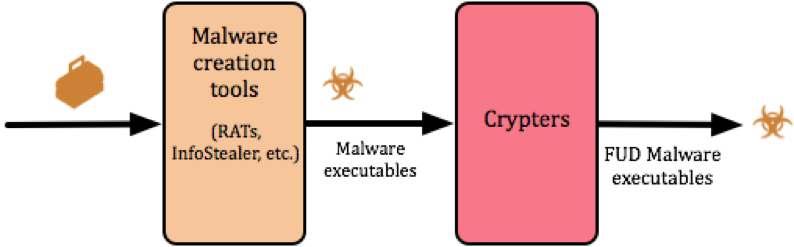

クリプター

クリプターは、全体的なマルウェア作成サイクルにおいて重要な役割を果たしており、サイバー犯罪者は、アラームを一切発生させずに従来のセキュリティ ソリューションを迂回可能なマルウェアを作成できます。Unit 42の以前のブログで解説したように、クリプターは、難読化、暗号化、コード操作を組み合わせてマルウェアをFUD (Fully Undetectable: 完全に検出不能)にするソフトウェアです。マルウェアのバイナリを作成後、そのバイナリをクリプターを通過させることで、標的を保護しているセキュリティ手法の迂回成功率を上げることができます。

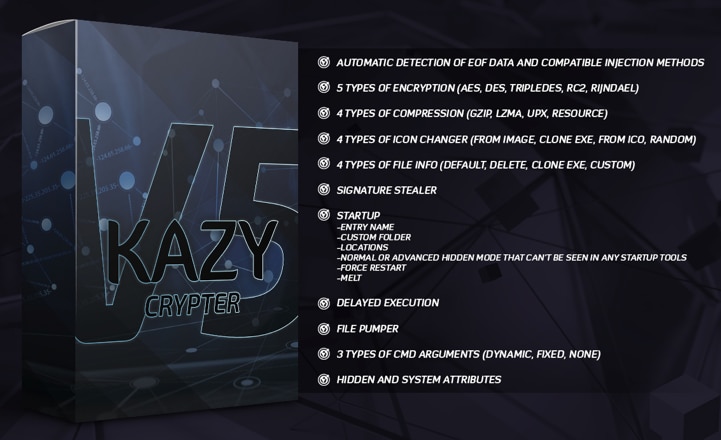

Kazy Crypter

Kazy Crypterは2014年から闇市場で販売されており、現在はバージョン5が入手可能です。このクリプターのコストは、13米ドル(30日間利用可能)から35米ドル(180日間利用可能なパッケージ)までさまざまです。このツールはさまざまな回避手法を備えていて、広告によると、LuminosityLink、NanoCoreなど大半の有名なRATとの完全な互換性があり、これらのRATでテスト済みであると謳っています。

Ghost Crypter

販売されているものの中で、広く市場に普及しているもう1つのクリプターがGhost Crypterで、配布にあたって依存関係がまったくありません。こうしたツールでは、これは珍しいことです。Kazy Crypterと比較した場合、Kazy Crypterには.NET 2.0への依存関係があり、そのファイルがないと実行できません。次の図に示すように、このクリプターは3種類のパッケージで販売されていて、12米ドルで1か月有効な製品、25米ドルで3か月有効な製品、そして50米ドルで永久にアクセス可能な製品があります。

サービス

サイバー闇市場はツールの売買の場であるだけでなく、マルウェアの拡散からハッキング/エクスプロイト、DDoS/ストレス テスト、マーケティング/グラフィック デザイン、ホスティング、為替など多岐にわたるサービスの温床にもなっています。ここでは、明示、暗示を問わずフォーラムで宣伝されていて、サイバー犯罪者によって悪意のある目的の達成のために使われることが多い主流サービスをいくつか説明します。

マルウェア拡散サービス

マルウェア拡散サービスは、悪意のあるキャンペーンの実行手順を順番に説明したチュートリアルを提供します。一般に、コンピュータ システムを悪用してマルウェアに感染させ、さまざまなツール、手法、手順を用いて情報を盗み出すキャンペーンの実行ガイドや手順を提供しています。

Instantlyspreading

"Instantlyspreading"はマルウェア拡散サービスの1つで、闇市場では次の図9に示す3つの価格プランで販売されています。

防弾ホスティング サービス プロバイダ

防弾ホスティング サービス(BPHS)のサービス プロバイダを利用すると、サイバー犯罪者は、悪意のあるコンテンツを、削除を恐れることなくホストできます。合法的なビジネス サービスを掲げてサービスを提供しているBPHSプロバイダがいくつも存在します。一方、悪意のある攻撃者向けにそのサービスを公然と宣伝しているBPHSプロバイダも存在します。これらのプロバイダは、自社サーバでホストされるほとんどの種類のコンテンツには制約がないことや、悪意のある多種多様なホスティング サービスをホストするための専用パッケージを売り物にしています。

この後者のクラスのBPHSプロバイダの例が‘hostmy.su’で、高可用性を確保するためにカスタム作成のFast Fluxシステムを使用している悪意のある攻撃者の間で人気の選択肢です。サービスのコストは、専用の事前設定されたパッケージで、月額39.99米ドル~700米ドルです。

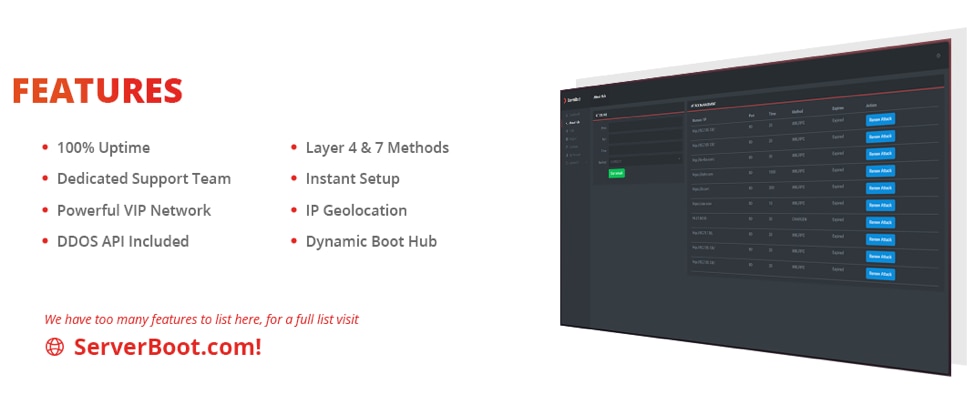

DDoSサービス

分散型サービス拒否(DDoS)は、Booterまたはストレス テスト サービスとしても知られ、主に、Webサイトの復元力をテストするために使用されるオンライン リソースです。悪意のある攻撃者は、これらのサービスを使用して、Webサイトと個々のインターネット ユーザーをダウンさせます。通常、これらのサービスは、レイヤー4 (トランスポート)およびレイヤー7(アプリケーション)の帯域幅消費型攻撃を仕掛けます。それによって、標的のリソースを消費し、正規の要求への応答を不能にして、最終的にサービスをダウンさせます。これらのDDoSサービスはDDoS防御テクノロジを採用している大企業や資金力のある企業には影響を及ぼさないこともありますが、中規模企業に対して使用された場合は、かなりの効果を発揮することがあります。これらのサービスは、通常、パッケージ購入レベルに応じて、月額10米ドル~200米ドルです。

マーケティング サービス

グラフィック デザイン、ブランド管理、広告などのマーケティング サービスは、関連付けられたサイバー犯罪の専門的技術と存続期間について、アンダーグラウンドで情報をやり取りするために一役買っています。これらの活動は、従来の企業が対応する実世界の一般の消費者向けに成し遂げてきた製品やサービスのプランニングと品質に対抗するように、コミュニティの製品とサービスに対する認識と「感じ方」を作り変えることを目的としています。

支払いサービス

アンダーグラウンドで市場の支払いを処理する方法は、サービスのもっともらしい正当性、サービスを通じてアンダーグラウンドで使用できるサイバー犯罪のセグメント(Indexed Web対Dark Webなど)によってさまざまです。

BitCoin

BitCoin (BTC)は、現在、トップの暗号通貨です。BTCは、毎日、合法の財務取引に使用されています。ただし、その匿名性のある組み込みモデルのせいで、大半の悪意のある攻撃者によっても選択されています。これは、関連付けられた相手との間の支払いの追跡可能性を削減します。この匿名性は、BTCを標的としたマルウェアを使用して、または攻撃者による直接な活動によって、BitCoinウォレットのデジタル強奪を通じて盗んだ資金にまで広がります。つまり、取引がどの時点で違法な取り組みに適用されたか判別しようとしても、さらに混沌化される可能性があります。

従来のペイメント カード

一部のツールとサービスは、民間金融機関やクレジット カード会社の口座、またはPayPalを通じて使用可能な一般的な正規の中間ブローカー サービスなどの従来のペイメント カードを使用して購入できます。このようなことは、少なくとも、それらのサービスには法的または教育的な用途があり、そのため、関連付けられた購入は違法とは見なされないという主張をサポートするために起こっています。一方、十分な手段のあるサイバー犯罪者は、直接盗むか、またはカード所有者のフォーラムで入手可能なこのような情報のバンドルを通じて取得して、該当する購入のペイメント カード情報を簡単に盗用することができます。

重要な注意点: アンダーグラウンド フォーラム

悪意のある攻撃者が使用するツールとサービスは、サイバー犯罪のアンダーグラウンドで常に開発され販売されています(いくつかはこの投稿で説明しました)。これらの常に進化するツールやサービスは、組織にとっても、個人にとっても同様に深刻な脅威を突きつけています。これらのツールとサービスの手に入れ易さ、使用の簡単さ、低コストといった特性が、このデジタル世界でのサイバー犯罪の進化と増大を可能にしています。組織と個人の両方を守り、脅威を防御するためには、これらのツール、サービス、およびサイバー犯罪のアンダーグラウンド エコシステム内の個人がどのようにコラボレートして操作し金銭上の利益を得ているかを認識し、より深く理解することが不可欠です。

次は…

このブログ シリーズの次回では、ここまでで説明したいくつかのタイプのツールで観察された影響に着目していきます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得