概要

パロアルトネットワークスの脅威インテリジェンスチームUnit 42のリサーチャーは、2017年以来Subaatという攻撃者を追跡してきました。最近、Subaatは標的型攻撃活動を再開したことが判明しました。この攻撃者は、世界の政府機関に標的型攻撃を仕掛ける、個人から構成されるより大きな攻撃グループの一員である可能性があります。攻撃の一部の技術的分析およびパキスタンの攻撃者との特徴的なつながりは、既に指摘されています(360およびTuisec)。今回のブログ記事では、Unit 42のリサーチャーが追跡していた大規模な攻撃者グループとの興味深いつながりについて解説します。弊社はこのグループをGorgon Groupと呼んでいます。

Unit 42は、このグループが、数多くの標的型攻撃に加えて、世界中でしつこく繰り返しされる犯罪行為にも関与していることを発見しました。Unit 42は、2018年2月以降、Gorgon Groupメンバーによるイギリス、スペイン、ロシア、および米国の政府機関を標的にした攻撃活動を特定しています。またその間、Gorgon Groupメンバーは、世界中で犯罪活動も行っています。犯罪活動では、多くが政府機関への標的型攻撃作戦と共通のインフラストラクチャが使用されていました。

Gorgon Groupの活動は、従来のコマンド&コントロール(C2)ドメインの使用に加えて、一般的な短縮URLサービスを使用してペイロードをダウンロードし、最終的にクリック カウントと統計データの広範なリストを提供していた点や、多様で活発的な犯罪的活動を行っている点が興味深いです。弊社は、C2インフラストラクチャの多くで、複数のクライムウェア ファミリのサンプルを特定しました。NjRatなどのRATおよびLokibotなどの情報窃取マルウェアは、標的型攻撃のものと同じC2インフラストラクチャを利用していました。

標的型攻撃と犯罪活動、両方の攻撃スタイルは、数多くのおとりドキュメントおよびフィッシング メールを使用していて、全体的な精巧さには欠けていましたが、このグループとその攻撃キャンペーンの有効性は否定できません。

攻撃の配信およびインフラストラクチャ分析

攻撃者のインフラストラクチャにホストされていることがわかった「.vbs」、「.doc」および「.exe」サンプルの分析と攻撃方法については、前述の360とTuisecでいくつか取り上げられています。一貫した攻撃パターンが、最も一般的でもある次のステージから構成されていることが発見されています。

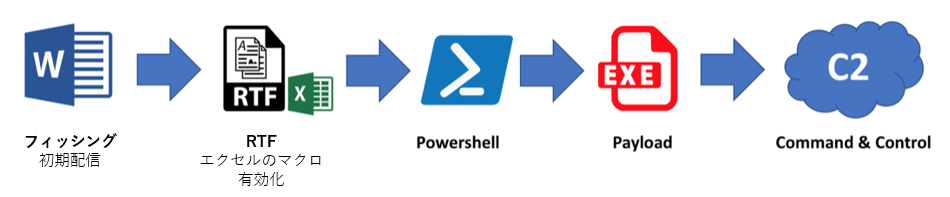

図1: 基本的な攻撃方法

初期ステージのフィッシングの試みは、通常Bitlyやt2m[.]ioなどの短縮URLサービスを使用するOLE2Linkオブジェクトを使用し、非常に単純で軽量です。

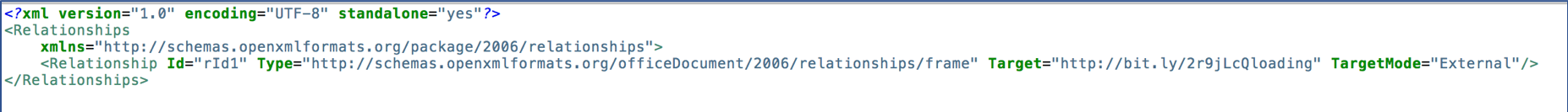

図2 OLE2Linkコンテンツの例

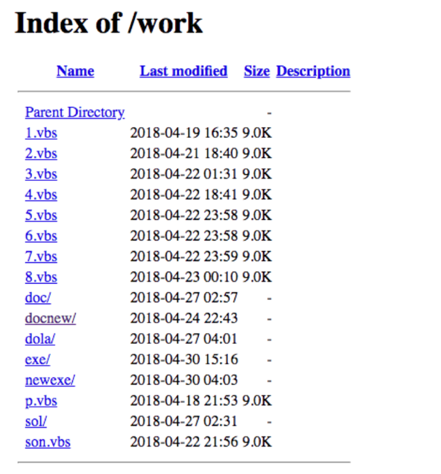

Unit 42のリサーチャーは、Gorgon Groupのフィッシング コンポーネントが使用するドメインおよびインフラストラクチャを調査しているとき、Gorgon Groupの多くの攻撃キャンペーン全体に共通して運用上のセキュリティ(OpSec)ミスが複数みられることを発見しました。こうしたOpSec上の失敗のひとつが、Gorgon Groupが使用するマルウェアを横断的に見る機会へとつながりました。このディレクトリに含まれていたのは、上記の国家に対する標的型攻撃で利用されたファイルの組み合わせで、犯罪を目的として使用される極めて多量のマルウェア サンプルが含まれていました。

図3: hxxp://stevemike-fireforce[.]info/のオープン ディレクトリ リスト

最初に特定されたオープン ディレクトリのコンテンツおよび構造に基づき、いくつかのインフラストラクチャ パターンが使用されていることを発見できました。ドメイン構造およびマルウェア配信コンテンツの例を次の表に示します。

| SHA-256 | インフラストラクチャのURL |

| 4e4967e3d39256049bc1054b966e5c609245fd3b2a934fda5cd1885526d8221e | stemtopx[.]com/work/1.doc |

| d2f58b08f8abfe5055f3c1f0b8d991dfe1deb62807a5336b134ce2fb36d87284 | stemtopx[.]com/work/3.exe |

| db4d8d931f1b979cf32d311f9b03e851d3283b4f7e86252730247da25cf9f093 | stemtopx[.]com/work/2.exe |

| 4c6e3d8fdb2394edffe4a5bc45a238749e929301efa8bcfa3a247b1ab68eac54 | stemtopx[.]com/work/1.exe |

| 81de431987304676134138705fc1c21188ad7f27edf6b77a6551aa693194485e | stemtopx[.]com/work/new/20.exe |

| 26151f1e24bc97532e49013fbe04919de1f51e346dba1f10ce2e389160f2fb9d | stemtopx[.]com/work/new/3.exe |

| a100ce0a67c5890bcc38d2b6e30f9164dfe266126ec40a2fd7eb8e941dc7d025 | stemtopx[.]com/work/new/2.exe |

| 806098afc2148dabb838b24c4dfaa148269ac3ddf769aee54e75d46bfef0c506 | stemtopx[.]com/work/doc/20.doc |

| bf37d6cb393b440f790ad2b333624fde079e10bfaeb44d65188e3ccc551c982f | stemtopx[.]com/work/k/1.docx |

| 81de431987304676134138705fc1c21188ad7f27edf6b77a6551aa693194485e | stemtopx[.]com/work/k/1s.exe |

表1: hxxp://stemtopx[.]comのマルウェア サンプルとインフラストラクチャ

| パターン例 |

| [domain]/work/docnew/[filename] |

| [domain]/administrator/help/[filename] |

| [domain]/xe/m/[filename] |

| [domain]/xe/s/[filename] |

| [domain]/images/yupsia/exe/[filename] |

| [domain]/images/yupsia/doc/[filename] |

表2: ドメイン パターンの例

Gorgon Groupの構成メンバーの内訳

アクセス可能なディレクトリをその他の運用上のセキュリティ欠陥と組み合わせて検索することによって、Gorgon Groupのメンバーの全貌が明らかになってきました。360とTuisecは、何人かのGorgon Groupのメンバーを既に特定しました。Subaatに加えて、攻撃を実行するその他4人の攻撃者をGorgon Groupの一部とみなしました。攻撃者が物理的にパキスタンに在住しているかどうかは不明ですが、オンライン上のペルソナに基づくとGorgon Groupのすべてのメンバーがパキスタンにいることになっています。

fudpages

弊社が「fudpages」と呼んでいるGorgon Groupのあるメンバーは、共有インフラストラクチャの使用に基づくこの攻撃キャンペーンにおいて見つかりました。弊社リサーチャーの注目を引いたのは、ある特定のMicrosoftドキュメントでした。 (446e1c80102c8b9662d66d44525cb9f519369061b02446e0d4cd30cd26d79a25)

このMicrosoft Wordのドキュメントは、電子メールを介して米国とスイスのいくつかの企業に送信されました。Unit 42は、このドキュメントが他のGorgon Groupのメンバーによっても攻撃に使用された追加のマルウェアをC2から引き出したことに気付きました。また、このドキュメントは、比較的新しいC2インフラストラクチャであるumarguzardijye[.]comと通信していました。このインフラストラクチャは91[.]234[.]99[.]206にホストされています。

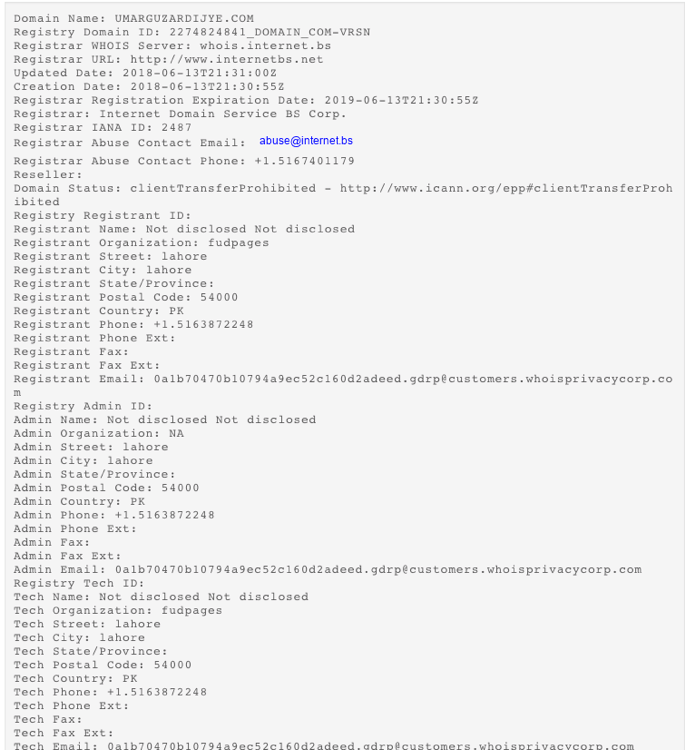

図4 umarguzardijye[.]comのWHOIS情報

Fudpagesは、その他のGorgon Groupメンバーと同様に、多くのOpSec上の過ちを犯していました。

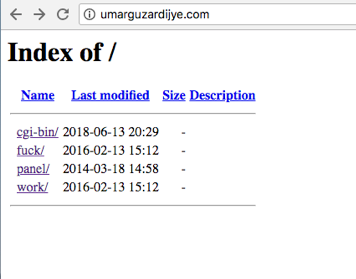

図5 umarguzardijye[.]comのオープン ディレクトリ

新しいドメインumarguzardijye[.]comのWHOISレコードは、登録者組織が「fudpages」で、アドレスがパキスタンで提供されたことを示しています。umarguzardijye[.]comをホストしているIPを詳細に調べると、91[.]234[.]99[.]206が2つの追加ドメイン(fudpages[.]ruおよびfudpage[.]ru)をホストしていることが判明しました。Fudpageは、防弾ホスティング、RDPセッション、偽のドキュメントなどの悪意のある製品を大量に販売する小規模市場のようです。

図6 FUD pages and spamming toolsの広告Webサイト

fudpageにはいくつかの連絡先情報がリスト化されていて、この情報からは、地下フォーラムで悪意のある製品を販売、配信および取引している地下のペルソナに最終的にたどりつけます。

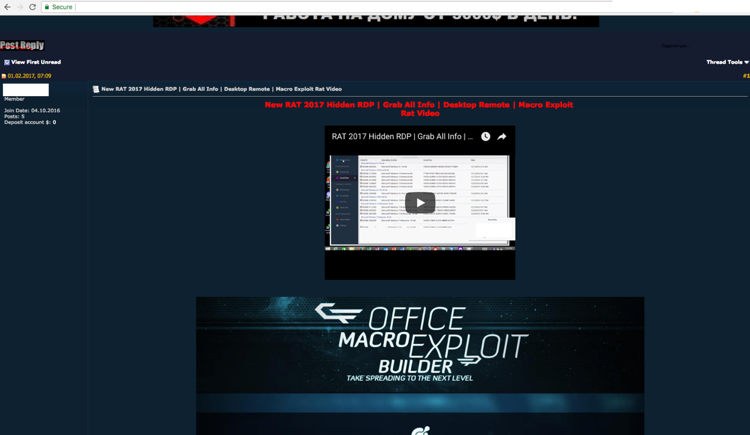

図7: RATを掲示している地下フォーラム

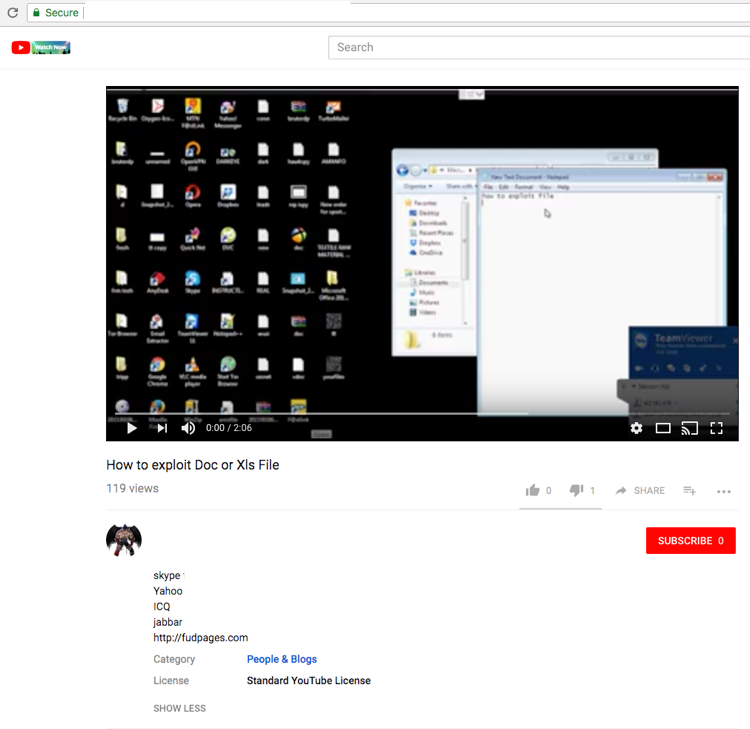

fudpagesは遅くとも2016年から地下で活動しており、また、Youtubeのようなストリーミング サイトでも活動していて、サイトを広告プラットフォームとして使用しています。

図8: 悪意のある活動を実行する方法についてのYoutubeビデオ投稿

Gorgon Groupの他のすべてのメンバーと同様に、Fudpageのオンライン プロファイル、インフラストラクチャの利用形態や標準化は、Gorgon Groupに結び付いています。Gorgon Groupとのこの結び付きは、Gorgon Groupが最も頻繁に使用する、標準化されているように見える手法を説明するのに役立ちます。

2つの意図: 犯罪と標的型攻撃

調査の一環として、Unit 42のリサーチャーは、サイバー犯罪と標的型攻撃の共有インフラストラクチャをGorgon Groupの構成メンバーが使用する方法について興味深い特徴を特定できました。構成メンバーは、ずっと同じドメインのインフラストラクチャを使用して通常の犯罪と標的型攻撃の両方を組み合わせており、TTPを変更することはあまりありません。

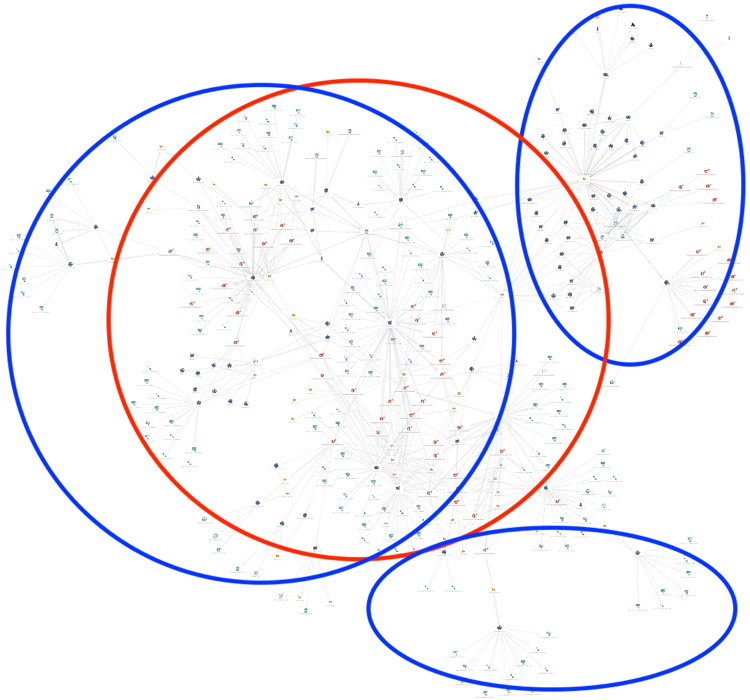

2月中旬から、Unit 42のリサーチャーは、犯罪と標的型攻撃にGorgon Groupが利用するインフラストラクチャの大部分を共有しているアクティブな攻撃キャンペーンを追跡しました。下図9で、赤は標的型攻撃キャンペーンに関連する標的のIPアドレス、マルウェア、登録情報、およびドメインを示し、青は犯罪的攻撃のIPアドレス、使用マルウェア、登録情報、およびドメインを示します。

図9: インフラストラクチャの重複

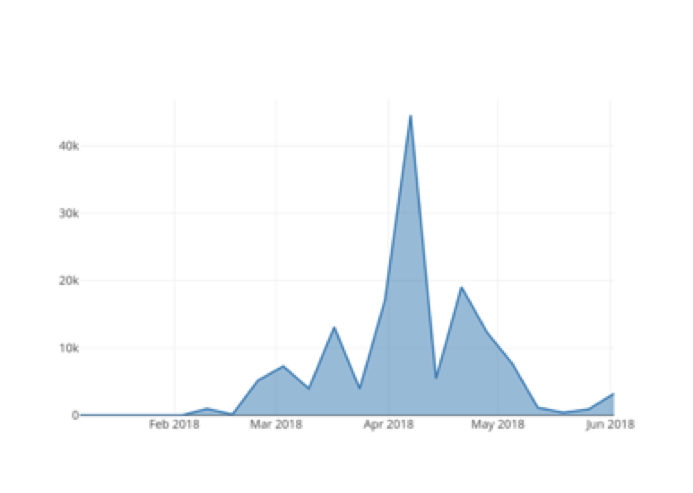

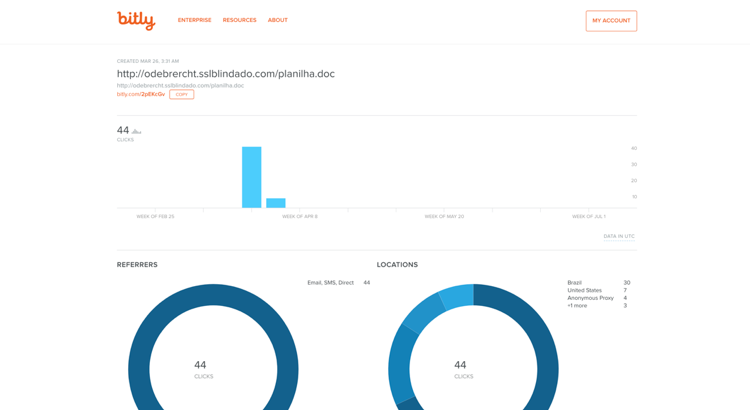

Gorgon Groupの活動を総括的に見ると同時に、キャンペーン期間中の総クリック数を見ても興味深いものが発見できます。Bitlyのキャンペーンのクリック回数を利用して、Gorgon Groupの活動量が4月を通じて増加していることがわかりました。

図10: Gorgon Groupのインフラストラクチャで経時的に実行された総クリック回数

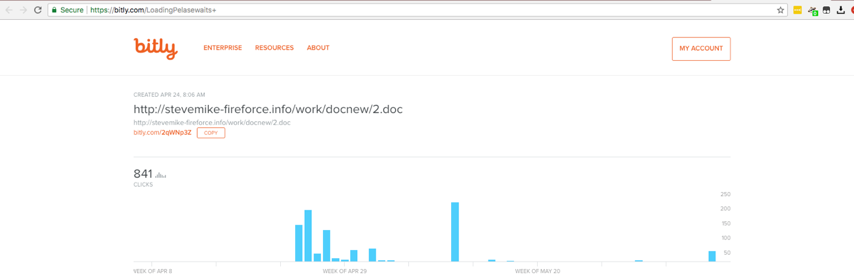

サイバー犯罪と標的型攻撃の両方で使用された1つのドメインを特に観察すると、攻撃キャンペーンをミクロの視点から確認できます。2018年4月1日から2018年5月30日までの間、ドメインstevemike-fireforce[.]infoが、最初の攻撃で2,300を超える電子メールおよび19のドキュメントが関与するGorgon Groupのサイバー犯罪活動に使用されたことがわかりました。この同じドメインは、同じ期間にいくつかの世界中の国家機関に対する標的型攻撃にも使用されました。

データ分析によって、Unit 42のリサーチャーはいくつかの結論を得ました。

- いくつかの固有ドメインがサイバー犯罪と標的型攻撃の両方に使用されている。

- サイバー犯罪のセッションの量は予想どおり標的型攻撃よりも多い。

- 標的型攻撃の発生時期に特定のパターンはなく、ドメインはまずサイバー犯罪に使用され、ほとんどなんの前触れもないまま素早く標的型攻撃に使用される。

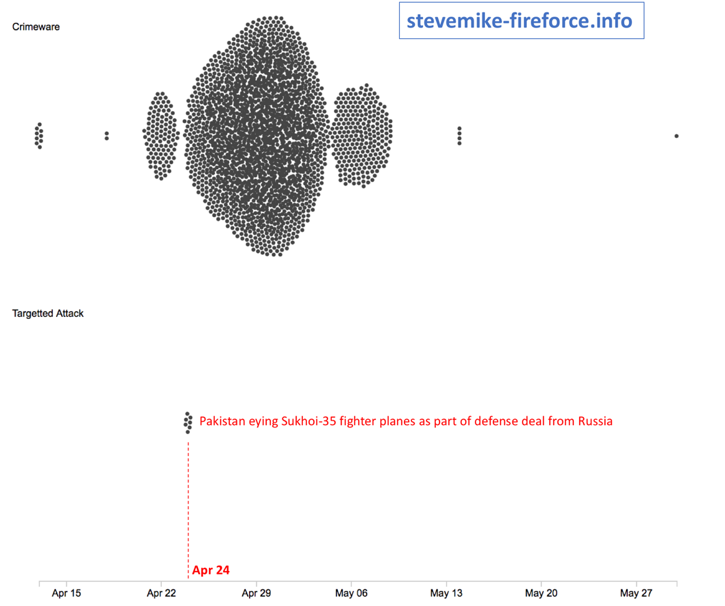

下図11のグラフィック表示は、キャンペーンがあった期間にこのドメインで観察された固有セッションの量を示しており、攻撃の意図が2つの別の領域にあることを表しています。

4月24日を観察すると興味深い事実を発見できます。このドメインは、世界のいくつかの政府機関を狙って標的型攻撃を配信していて、その最中にマルスパム活動の配信にも使用されています。この標的型攻撃に使用されていた件名は、「Pakistan eying Sukhoi-35 figther planes as part of defense deal from Rusia」でした。

図11 stevemike-fireforce[.]infoに対するクライムウェアの活動と標的型の活動

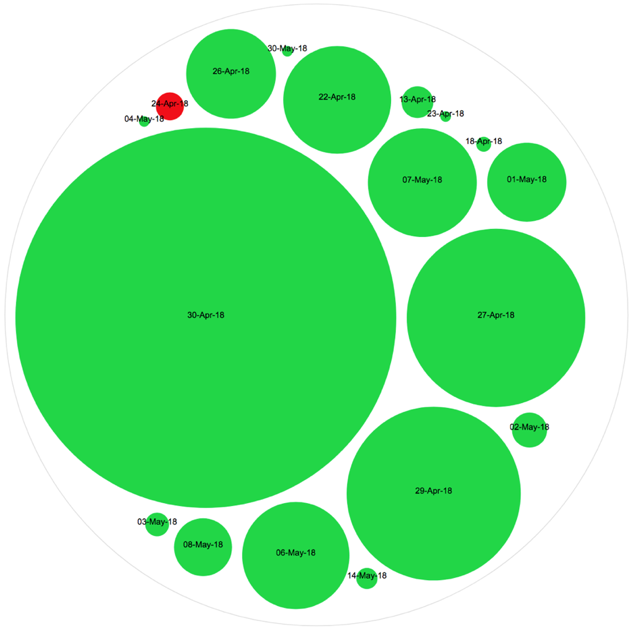

次の図12をみると、日付ごと、目的ごとの固有の攻撃の量をより明確に理解できます。標的型攻撃の量を赤で、クライムウェア攻撃の量を緑で示しています。

図12: stevemike-fireforce[.]infoを使用したクライムウェア活動と標的型活動の量

1つのドメインに注目すると、その使用量をすばやく理解でき、それがより大規模なマルスパム キャンペーンにどのように相互接続しているかをより明確に把握できます。

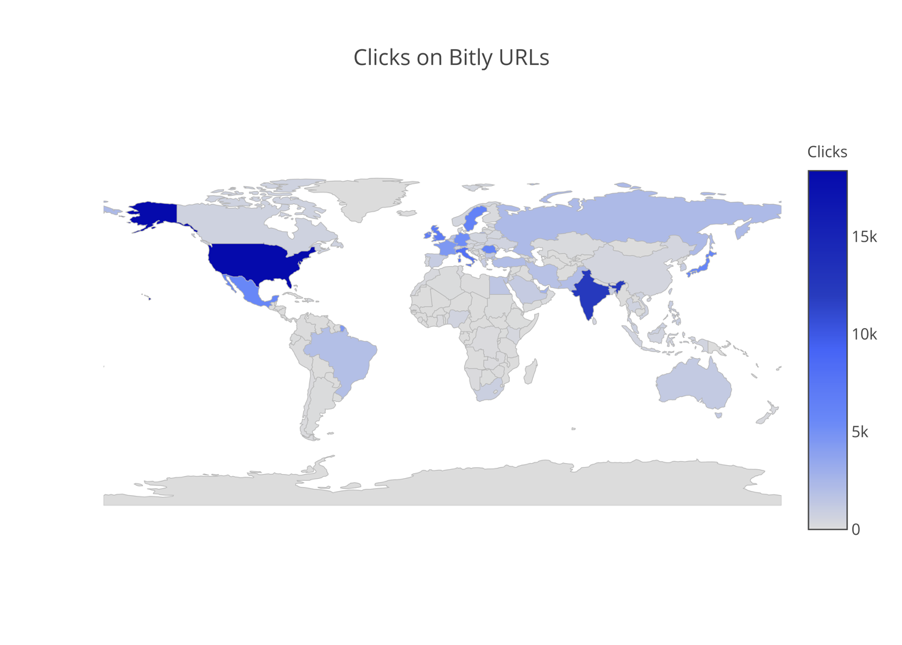

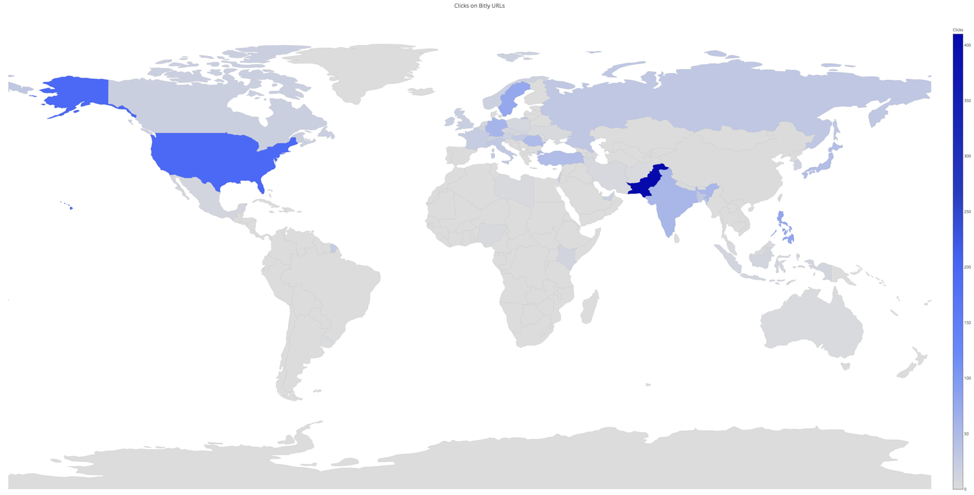

目的1: サイバー犯罪

犯罪的攻撃は、このグループにとって新しいものではなく、いくつかは、Gorgon GroupメンバーのSubaatに関する以前のブログで取り上げられています。現在のキャンペーン中に、Gorgon Groupの犯罪活動は2月中旬から現在までで132,840のBitlyクリックを得ました。大規模に複数の業界を横断的に標的としているため、犯罪活動中、標的に関する情報はほとんどありませんでした。

図13.全世界における犯罪的攻撃によるBitlyリンクのクリック数

クライムウェア配信の大部分は、よく知られた「発注書」や「SWIFT」ルアー(わな)を利用した標準のマルスパム キャンペーンを介して行われました。大半のファイル名に、次のようなファイル名のバリエーションが含まれていました。

- SWIFT {Date}.doc

- SWIFT COPY.doc

- PURCHASE ORDER {Random Value}.doc (Purchase order=発注書)

- DHL_RECEIPT {Random Value}.doc

- SHIPPING RECEIPT {Date}.doc

実際のところ、グループによって使用されたツールは、一般的なクライムウェアと標的型の攻撃での違いはありません。どちらの場合も、いくつかのリモート アクセスとデータ窃取マルウェア ファミリに関連していました。これまでに実際に悪意があるものとして特定された上位5つのマルウェア ファミリは次のとおりです。

- NjRAT: NjRATは、一般に使用されているリモートアクセス トロイの木馬で、早くも2013年から犯罪的攻撃と標的型攻撃の両方の攻撃で目撃されています。

- RevengeRAT: RevengeRAT は、2016年に地下フォーラムで無料でリリースされたリモートアクセス トロイの木馬です。RevengeRATは標的型攻撃キャンペーンで使用されることもありますが、一般に、犯罪的マルスパム キャンペーンで目撃されています。

- LokiBot: LokiBotは、地下サイトで販売されている商用マルウェアで、感染したマシンから個人データを窃取し、その後、その情報をHTTP POSTを介してコマンド&コントロール ホストへ送信するように設計されています。このような個人データには、保存されていたパスワード、Webブラウザからのログイン資格情報、各種仮想通貨ウォレットが含まれます。

- RemcosRAT: RemcosRATは、最初に2016年7月に地下フォーラムに現れたリモートアクセス トロイの木馬です。RemcosRATは、悪意のあるマクロを伴うMicrosoft Wordドキュメントを作成できる機能豊富なビルダーを備えています。

- NanoCoreRAT: 一般にフィッシングを介して配信されるNanoCoreRATは、バック ドアを開いて、侵害したコンピュータから情報を窃取するリモートアクセス トロイの木馬です。

Gorgon Groupの犯罪活動について興味深い点の1つが、Bitlyの使用法です。彼らの標的型攻撃の場合と同様に、Gorgon Groupは、C2ドメインの配信と短縮のためにBitlyを活用しました。犯罪活動と標的型活動の双方で同じ手法を使用しているため、私たちは、Gorgon Groupのインフラストラクチャと活動を容易に総括することができました。

図14.犯罪的攻撃でのBitlyリンクのクリック数

全体として、Gorgon Groupの活動には精巧さが欠落しているにも関わらず、彼らは攻撃を比較的継続して成功させていました。適切な防御を行っていない個人に対する単純な攻撃が功を奏していることが実証されています。

目的2: 標的型攻撃

2018年3月初旬から、Unit 42は、ロシア、スペイン、および米国の政府機関に対するパキスタン国内からの標的型攻撃を観測し始めました。調査を続けるにつれ、Gorgon Groupが一貫して、パキスタン国内から世界中の政府組織を標的として活動していることが明らかになりました。Gorgon Groupは、彼らの方法にマイナーな変更を加えていますが、引き続き活発に、標的型攻撃と犯罪的攻撃に関わっています。

このGorgon Groupキャンペーンでは、CVE-2017-0199をエクスプロイトするMicrosoft Wordドキュメントを用いたスピア フィッシング メールを活用していました。このキャンペーンに関係するスピア フィッシング メールは、ほとんどの場合、パキスタン軍の著名な中佐など、正規の個人になりすましたGmailアカウントから発信されていました。

スピア フィッシング メールの件名も興味深く、通常は、テロリスト グループ、軍事活動、または政治問題に関する主題が含まれていました。

- Acting FOREIGN Minister of Pakistan (パキスタンの外務大臣代理)

- Invitation to lady wives of H.E.Ambassador/High Commissioner from lady wife of H.E.High Commissioner of Bangladesh (バングラデシュのH.E.高等弁務官夫人からのH.E.大使/高等弁務官夫人への招待)

- Pakistan eying Sukhoi-35 fighter planes as part of defense deal from Russia 2018.143 (パキスタンがロシア2018.143からの防衛対策の一部としてSukhoi-35戦闘機を検討)

- PG COURSE IN 2018-2021 BATCH India Bangladesh and Pakistan (パプアニューギニアが2018~2021年のインド バングラデシュとパキスタンの統合に着手)

- Press Release on Observance of Historic Mujibnogor Dibosh by Pakistan Mission on 17 April 2018 (2018年4月17日のパキスタンのミッションによる歴史的なMujibnogor Diboshの順守に関するプレス リリース)

- Afghan Bomb Blast report by ISI (ISIによるアフガンの爆風レポート)

- USAJOBS Daily Saved Search Results for New GS15 for 3/30/2018 (2018年3月30日の新しいGS15に関してUSAJOBS Dailyが保存した検索結果)

- How Rigging take place in Senate Elections in Pakistan (パキスタンの上院選挙でどのように不正が行われたか)

- Afghan Terrorist group details ISI Restricted113 (アフガンのテロリスト グループがISI Restricted113を詳解)

- 1971 Liberation War Freedom Fighters in Pakistan Army Custody Database (パキスタン陸軍管理のデータベースにおける1971年に戦争から解放された戦士)

さらに、これらの攻撃では以下のファイル名が目撃されました(スペルと文法の間違いが含まれる)。

- Liberation Freedom Fighter.xlam

- NSC details of participants.xlam

- Raw Sect Vikram report on Pak Army Confidential.doc

- USA Immagration Policy for Families.ppam

- CV.doc

- CV FM.doc

- invitation.doc

- Sukhoi35 deal report.doc

- Nominal Roll.doc

- Press Release 17 April.doc

- Afghan Blast report by ISI.doc

- Rigging in Pakistan Senate.doc

- Afghan Terrorist group report.doc

これらの攻撃のペイロードは、マルウェア ファミリ内で異なっていました。一般的なNanoCoreRAT、QuasarRAT、およびNJRAT亜種が頻繁に使用されていました。

これらの多数の攻撃では、最終的にこれらの攻撃のペイロードを配信するために、普及しているサードパーティ製URL短縮サービスBitlyが使用されていました。

重要なことは、Bitlyリンクの使用はクリックの正確な地理的な場所を判断するためには有益とはいえ、これらのリンクをクリックする誰もが(リサーチャーを含め)カウントされている点です。そのため、このクリック情報を保持することは貴重ですが、それは、標的に関する全体像の中の一部に過ぎません。

図15. Gorgon Group C2ドメインに関連するBitlyクリック情報

最も重い負荷が集中したBitly URLのやり取りは、パキスタンからのものでした。それは、全クリックの39%を占める410クリックでした。米国では、19%に相当する194クリックが収集されました。

図16 標的型攻撃でのBitlyリンクのクリック数

攻撃は主に、今年の3月、4月下旬、5月上旬に仕掛けられました。

結論

国家レベルの攻撃と犯罪的攻撃の両方を行うことが確認された攻撃者グループはGorgon Groupが初めてではありません。しかしGorgon Groupがユニークなのは、数々のOpSec上の過ちを犯しながらもなお、かなりの攻撃成果をあげ続けていたことです。Gorgon Groupに参加した攻撃者を詳しく調べたところ、攻撃の内情について独特の視点が得られました。

こうして標的型攻撃と犯罪活動に同じインフラストラクチャを活用することから、様々な動機が絡み合う攻撃者たちの側面が浮かびあがってくるのも興味深い点です。しかもこの入り組んだ動機こそが、Gorgon Groupメンバーの数人がパキスタンに結び付きがあるという結論に至った理由でもあるのです。Gorgon Groupは継続して活発に活動していますが、パロアルトネットワークスのお客様は、この脅威から以下に示す方法で保護されています。

- WildFireは、悪意があると判断された現在のGorgon Groupファイルをすべて検出します。

- AutoFocusをご使用のお客様は、Gorgon Group攻撃者タグでこれらのサンプルを調べることができます。

- Trapsは、Gorgon Groupに現在関連付けられているすべてのファイルをブロックします。

付録

標的型攻撃の分析

「1971 Liberation War Freedom Fighters in Pakistan Army Custody Database (パキスタン陸軍管理のデータベースにおける1971年に戦争から解放された戦士)」

標的型攻撃で使用された配信文書は、システムへの侵害を試みるマクロを含んだMicrosoft Officeドキュメントです。感染プロセスはかなり興味深く、最終的にNanoCore RAT (リモート管理ツール)をリモート サーバーからダウンロードし、それを別のプロセスに挿入する.NETアセンブリの複数のレイヤーが含まれています。場合によっては、最終ペイロードとして配信されたRemcosRATマルウェア ファミリが観察されたこともあります。感染プロセスは、ペイロードをダウンロードして実行するだけでなく、プロセス全体に対する受信者の疑いを低減するためにおとりドキュメントもダウンロードして開きます。さらに、プロセスは、Microsoft OfficeとWindows Defenderのセキュリティ機能を無効にすることで、システムの全体的なセキュリティの低減を試みます。ペイロード自体は、オンラインから無料で入手可能な正規のソース コードを使用して悪意のあるコードを開発者がラップしている点で興味深いと言えます。

配信文書

配信文書には、リモート サーバーから実行可能ファイルをダウンロードするためのマクロが含まれています。マクロは、次のコマンド ライン プロセスを実行することで、hxxp://lokipanelhostingpanel[.]gq/work/kh/1.exe (SHA256: 84ed59953f57f5927b9843f35ca3c325155d5210824d3b79b060755827b51f72)からペイロードをダウンロードします。

その後、マクロは「taskkill」コマンドを使用して、Microsoft OfficeとWindows Defenderのプロセスの停止を試みます。コマンドは、固有の配信ドキュメント(この「.xlam」ファイルの場合はExcelなど)をロードする特定のOfficeプロセスの停止は試みませんが、代わりに、Word、Excel、PowerPoint、およびPublisherに関連付けられたプロセスの停止を試みます。該当するプロセスを停止するためのこの包括的なアプローチは、攻撃者が、これらのMicrosoft Officeアプリケーション内で作成したすべての配信ドキュメントにおいて、彼らのマクロ内のこのコマンドを変更していないことを示唆しています。コマンドは、Windows Defenderプロセスの停止を試みるだけでなく、アンチウイルス アラートをトリガーしないように検出定義の消去も試みます。マクロは、これらの活動のすべてを、次のコマンドで実行します。

また、このマクロは、レジストリを変更して、Microsoft Office製品内のセキュリティ メカニズムを無効化しようとします。まず、マクロは、以下のレジストリ キーの値を1に設定して、複数バージョンのWord、PowerPoint、PublisherおよびExcelでマクロを有効化しようとします。

また、マクロは、以下のレジストリ キーの値を1に設定して、Word、ExcelおよびPowerPoint内で保護ビュー機能によって提供される保護を無効化しようとします。

第1段階のペイロード

マクロによってインストールされるペイロードは、VB.NETで書かれたダウンローダー型トロイの木馬で、2次ペイロードとおとりのドキュメントをダウンロードします。このダウンローダーの作成者は、「Sales System Application」という名前のオープン ソース ツールのソース コードを使用したと思われます。このソース コードは、hxxp://www.a1vbcode[.]com/app-2999.aspで無料で入手できます。弊社は、このダウンローダーの作成者が「Sales System Application」を使用して、悪意のあるペイロードを合法的に見せかけたものと考えています。マルウェアの作成者は、独自のコードをこのアプリケーションに追加して、グラフィカル ユーザー インターフェイスを表示する正規の関数を呼び出す前に悪意のあるコードを実行します。アプリケーションがメニューを初期化しようとすると、以下の関数が呼び出されます。

合法的なETransaksiクラスの「Speed」メソッドには、Sales System Applicationの合法的なコードが含まれています。しかし、このツールの作成者は、このコードをif/else構造体に組み込み、falseのフラグを設定することで、これらの命令をバイパスし、合法的なコードをスキップして、次のステップに進み悪意のあるコードを実行させます。以下のコード例は、falseのフラグが設定され(5 > 115)、ETransaksi.diomadnfagaghaghメソッドが呼び出される例を示しています。

ペイロードはこの技法を使用して、最終的に悪意のあるタスクを実行するメソッドのチェーンを実行します。前述した「Speed」メソッドを例外として、このチェーンで呼び出されるメソッドの名前は、以下のリストのようにまったくランダムのようです。

- ETransaksi.Speed

- ETransaksi.diomadnfagaghagh

- ETransaksi.fjcsERIfjfiojsGHIsdifjksi

- ETransaksi.gsgjIDJIGJIGJIGJIFDOSpl

- ETransaksi.FJaioefgkaoeK

チェーンの最後の2つのメソッドが、1番目のペイロードの機能の大半を実行します。ETransaksi.gsgjIDJIGJIGJIGJIFDOSplメソッドは、「fgjfaieSDFAOKEfj.GSrdofjksrgj」という名前のリソースを取得します。これは、以下のキーを使用したマルチバイトXOR暗号によってETransaksi.FJaioefgkaoeKメソッドで復号されます。

結果として生成された平文は、別の.NETアセンブリで、これをペイロードが自身のプロセス スペース内にロードします。

埋め込まれたトロイの木馬

1番目のペイロードによってロードされるこのトロイの木馬にはいくつかの埋め込み実行可能ファイルが含まれており、このファイルを使用して最終的に2番目のペイロードをダウンロードして実行し、おとりのドキュメントをダウンロードして開きます。未知のプログラマチック ビルダー ツールがこのトロイの木馬を作成したと思われ、コードは、この特定サンプルでは有効化されなかった追加機能用の複数の設定オプションを示しています。

実行されると、このトロイの木馬は、「BINDERON」で設定されたかどうかを確認し、リソース名「B」から埋め込みペイロードを抽出して、%TEMP%\%BIND1%に保存し、埋め込みペイロードで新規プロセスを作成する必要があるかどうか判断します。トロイの木馬がこの活動を実行するように設定されていても、作成者は「B」リソース内にペイロードを埋め込まなかったため、この機能は何の活動も実行しません。例外が発生し、実行が続行されるだけです。

このトロイの木馬で見つかったもう1つの設定オプションは、「%STARTUPON%」のチェックです。このサンプルは、このオプションを有効にして実行するように設定されていませんが、もしこのオプションが有効に設定されていれば、トロイの木馬は、自らのコンテンツをbase64エンコード形式で以下のファイルに書き込んで、システムの特定の場所に自らをインストールしようとしたでしょう。

%APPDATA%\Microsoft\Windows\DsvHelper\%DECRY%.txt

そしてトロイの木馬は、%DECRY%.txtファイルの内容を読み取り、それらをデコードして、デコードしたデータを以下のファイルに書き込みます。

%USERPROFILE%\APPDATA\Roaming\Microsoft\Windows\DsvHelper\@RANDOM@.exe

次にトロイの木馬は、@RANDOM@.exeファイルを使用して新規プロセスを作成します。トロイの木馬が「DsvHelper」フォルダ内で実行可能ファイルとして実行されると、トロイの木馬は、ショートカット(.lnkファイル)を作成して、このショートカットを「DsvHelper」フォルダに保存します。次に以下のレジストリ キーを作成して、システムが始動するたびにトロイの木馬が自動的に実行されるようにします。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\@RANDOM@

このトロイの木馬が実行するメインの動作は、埋め込み実行可能ファイルを取得し、現在のトロイの木馬を空洞化し、新規の埋め込み実行可能ファイルをプロセス メモリーに書き込み、新しく作成されたペイロードで特定の関数を呼び出すことです。プロセス メモリーに書き込まれた埋め込みペイロードは、「R」リソースに存在し、新規のペイロードで呼び出される関数の名前は、「RPe.Test.Work」です。この関数は、最初のトロイの木馬に埋め込まれた別の実行可能ファイルを「M」という名前のリソースとみなし、以下のプロセスに挿入して実行しようとします。

C:\Windows\Microsoft.NET\Framework\v4.0.30319\cvtres.exe

cvtres.exeに挿入するように設定されていますが、トロイの木馬は、このコードを以下のプロセスにも挿入できます。

C:\Windows\Microsoft.NET\Framework\v4.0.30319\MSBuild.exe

埋め込まれたインジェクター型トロイの木馬

前述のRペイロードは、インジェクター型トロイの木馬に間違いありません。これは、実行可能ファイルへのパスと、プロセスに挿入するコードのバッファを、引数として受け取ります。Rペイロードは、CreateProcessA API関数を使用して、提供されたパスを使用して、プロセスを作成します。次にペイロードは、GetThreadContext API関数を使用して、新しく作成されたプロセスの基本アドレスを見つけ、NtUnmapViewOfSectionを呼び出して、プロセスを空洞化します。ペイロードは、VirtualAllocEx APIを呼び出して、新しく空洞化されたプロセスにバッファを作成し、WriteProcessMemory APIを呼び出して、挿入するコードが含まれた提供されたデータ バッファを、新しく作成されたバッファに書き込みます。ペイロードは、SetThreadContext APIを使用して、新しく挿入されたコードの入口にEIPを設定し、最終的にNtAlertResumeThread API関数を呼び出して、挿入されたコードを実行します。

埋め込まれたダウンローダー型トロイの木馬

他のプロセスのメモリー スペース内に挿入され実行されたMペイロード(Rペイロードとともに前述)は、ダウンローダー型トロイの木馬です。この特定のダウンローダーは、VB2Exeツールを使用して作成されたと思われます。ダウンロード機能を実行する機能コードがペイロード内に埋め込まれたVBScriptとして存在するためです。このペイロードは、リソースからこのVBScriptを抽出して、別のリソースから抽出したファイルに保存します。VBScriptの保存に使用されるファイル名は「khm.vbs」で、最終的に「wscript」を使用して実行されます。VBScriptのSHA256ハッシュは、649e3922ec53d5b195ed23aac08148faeb561f47e891b1e6ff60a2a9df4fea17で、2つのPowerShellコマンドを呼び出して、ペイロードをダウンロードし、実行して、おとりのドキュメントをダウンロードし、開きます。ペイロードは以下の場所からダウンロードされ、「%PUBLIC%\svchost32.exe」に保存されます。

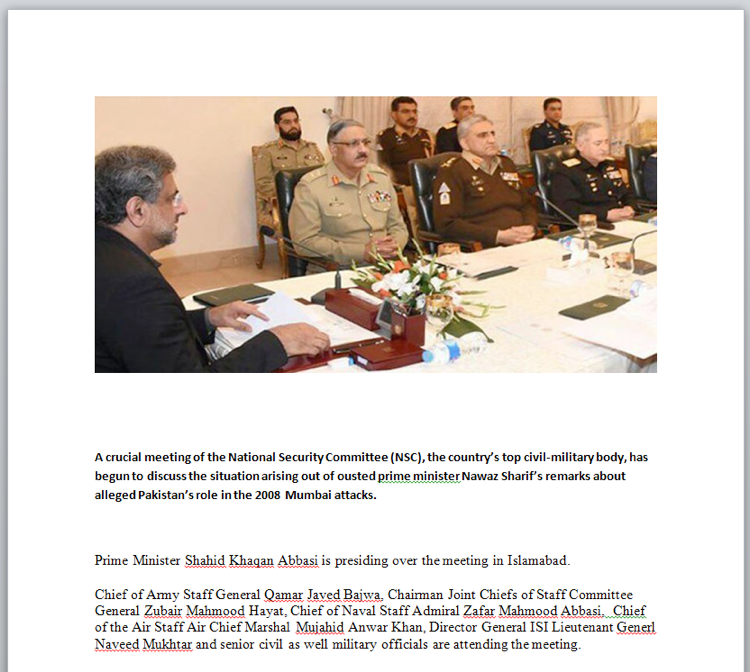

hxxp://lokipanelhostingpanel[.]gq/work/kh/1s.exe

おとりのドキュメントは、hxxp://lokipanelhostingpanel[.]gq/work/kh/1.docxからダウンロードされ、「%PUBLIC%\svchost32.docx」に保存されます。おとりのドキュメントが開かれると、以下の内容が表示されます。これには、画像と「Top civil-military body rejects Nawaz's controversial statement on Mumbai attacks」という表題のニュース記事からコピーされたテキストが含まれています(以下のスクリーンショットを参照)。

図17: マルウェアによってダウンロードされたおとりのドキュメント

最終ペイロード

最終ペイロードはドロッパー型トロイの木馬で、NanoCore RATをインストールします。このペイロード(SHA256: 690fc694b0840dbabb462ae46eb836777420b3354e53a6944a2e169b965b0bec)の作成者は、このツールのベースとして、「Saransh Email System」というオープン ソース ツールを使用していたと思われます。これは、hxxp://www.a1vbcode[.]com/app-4601.aspからダウンロードされたと考えられます。オリジナルのペイロード同様、このツールもif/elseステートメントを使用してSaransh Email Systemソースの合法的なコードをスキップして、悪意のある機能を実行します。オリジナルのツールと同じメソッド名を使用し、呼び出し順序も同じです。

- Form1.Speed

- Form1.diomadnfagaghagh

- Form1.fjcsERIfjfiojsGHIsdifjksi

- Form1.gsgjIDJIGJIGJIGJIFDOSpl

- Form1.FJaioefgkaoeK

この関数のチェーンによって、最終的に「GSrdofjksrgj」という名前のリソースがロードされます。このリソースを、ツールが最初のペイロードと同じアルゴリズムおよびキーを使用して復号します。

復号されたペイロードのSHA256ハッシュは、5e805a88294f6d25d55103d19d13e798e01ad70e6b89e9c58db5d468cc63b3d5で、NanoCoreリモート管理ツールの亜種です。このNanoCoreの亜種は、TCPポート6666を介し、そのC2サーバーとして以下のIPアドレスと通信するよう設定されています。

115.186.136[.]237

Bitly短縮URLおよび拡張ドメイン

| Bitly短縮URL | 拡張URL |

| http://bit[.]ly/Loaloding | http://www.asaigoldenrice[.]com/daq/doc/2.doc |

| http://bit[.]ly/Loadingnnsa | http://onedrivenet[.]xyz/work/docnew/4.doc |

| http://bit[.]ly/2JmQLW6 | http://stemtopx[.]com/work/doc/13.doc |

| http://bit[.]ly/2JsruKm | http://stemtopx[.]com/work/doc/4.doc |

| http://bit[.]ly/2GUaY49 | http://fast-cargo[.]com/images/file/vb/VBS/doc/3.doc |

| http://bit[.]ly/Loadingnns | http://onedrivenet[.]xyz/work/docnew/4.doc |

| http://bit[.]ly/2Im2IOF | http://panelonetwothree[.]ml/zico/doc/doc8/zloadings.doc |

| http://bit[.]ly/primeload | http://fast-cargo[.]com/images/file/vb/VBS/doc/1.doc |

| http://bit[.]ly/loader2018 | http://asaigoldenrice[.]com/sim/new.doc |

| http://bit[.]ly/2xZ1kO6wdscsac | http://stemtopx[.]com/work/doc/3.doc |

| http://bit[.]ly/2M2bIYh | http://stemtopx[.]com/work/doc/root.doc |

| http://bit[.]ly/2r9PSIv | http://stevemike-fireforce[.]info/work/doc/11.doc |

| http://bit[.]ly/Loadiendg | http://www.0-day[.]us/img/doc/6.doc |

| http://bit[.]ly/2rpmJKsrdtrdtdfysersgerstrdFCGRDR | http://stevemikeforce[.]com/work/doc/7.doc |

| http://bit[.]ly/2Fu4ZSfloading | http://panelonetwothree[.]ml/zico/xe/snoop/ocsnoop/snoop.doc |

| http://bit[.]ly/2HloaderqVbva | http://diamondfoxpanel[.]ml/doc/1/11.doc |

| http://bit[.]ly/Loardising | http://onedrivenet[.]xyz/work/docnew/12.doc |

| http://bit[.]ly/2JB3KXD | http://stemtopx[.]com/work/doc/8.doc |

| http://bit[.]ly/1_loadingH7TvJa | http://diamondfoxpanel[.]ml/doc/1.doc |

| http://bit[.]ly/Loadijging | http://onedrivenet[.]xyz/work/docnew/8.doc |

| http://bit[.]ly/Laodiingplease | http://onedrivenet[.]xyz/work/docnew/13.doc |

| http://bit[.]ly/2HvQBirEam832ASADx | http://stevemike-fireforce[.]info/work/dola/3.doc |

| http://bit[.]ly/2I5T7b9hgvgvjcVYVY | http://stevemikeforce[.]com/work/doc/6.doc |

| http://bit[.]ly/paymentsuae | http://brevini-france[.]cf/xp/doc/swift.doc |

| http://bit[.]ly/Laodingipleasewait | http://www.asaigoldenrice[.]com/daq/doc/10.doc |

| http://bit[.]ly/loadingxxxx | http://www.asaigoldenrice[.]com/daq/doc/4.doc |

| http://bit[.]ly/2Gmziko | http://zupaservices[.]info/doc/z.doc |

| http://bit[.]ly/2sQhJOO | http://stemtopx[.]com/work/doc/6.doc |

| http://bit[.]ly/laodinfokqaw | http://stevemike-fireforce[.]info/work/doc/5.doc |

| http://bit[.]ly/loadrinfing | http://www.asaigoldenrice[.]com/daq/doc/15.doc |

| http://bit[.]ly/2JaBgAS | http://acorn-paper[.]com/administrator/help/7.doc |

| http://bit[.]ly/2loadingqlOQcM | http://diamondfoxpanel[.]ml/doc/4/44.doc |

| http://bit[.]ly/loardding | http://fast-cargo[.]com/images/file/vb/VBS/doc/11.doc |

| http://bit[.]ly/loidaring | https://www.0-day[.]us/img/doc/5.doc |

| http://bit[.]ly/LoadingPleaseWait | http://www.asaigoldenrice[.]com/daq/doc/20.doc |

| http://bit[.]ly/2HJv5Ud | http://stevemike-fireforce[.]info/work/doc/1.doc |

| http://bit[.]ly/Loading13 | http://fast-cargo[.]com/images/file/vb/VBS/doc/13.doc |

| http://bit[.]ly/2Lzpjp1 | http://stemtopx[.]com/work/doc/19.doc |

| http://bit[.]ly/tt_seafood | http://acorn-paper[.]com/administrator/help/en-GB/8.doc |

| http://bit[.]ly/Lording | http://fast-cargo[.]com/images/file/vb/VBS/doc/7.doc |

| http://bit[.]ly/loadingsmins | http://www.asaigoldenrice[.]com/daq/doc/1.doc |

| http://bit[.]ly/2_loadingJwkhJA | http://diamondfoxpanel[.]ml/doc/7.doc |

| http://bit[.]ly/Laodiingpleasesa | http://onedrivenet[.]xyz/work/docnew/13.doc |

| http://bit[.]ly/2tnW5lu | http://stemtopx[.]com/work/newdoc/1.doc |

| http://bit[.]ly/tt_loading | http://acorn-paper[.]com/administrator/components/com_templates/4.doc |

| http://bit[.]ly/2wzkloading | http://panelonetwothree[.]ml/zico/doc/zloading.doc |

| http://bit[.]ly/Loadingans | http://onedrivenet[.]xyz/work/docnew/14.doc |

| http://bit[.]ly/2r9jLcQloading | http://panelonetwothree[.]ml/zico/doc/zik.doc |

| http://bit[.]ly/loadingpleasewairrs | http://stevemike-fireforce[.]info/work/dola/2.doc |

| http://bit[.]ly/2arubabKmpgwP | http://panelonetwothree[.]ml/iran/uae/done/oc/uae.doc |

| http://bit[.]ly/2HAwzmN3290293sadjokwwadjoW | http://stevemike-fireforce[.]info/work/doc/12.doc |

| http://bit[.]ly/loadingasz | http://0-day[.]us/img/doc/10.doc |

| http://bit[.]ly/ntissa2vFamys | http://acorn-paper[.]com/images/locations/thumbnails/oc/m.doc |

| http://bit[.]ly/2IgzmRxEmasidE9kEjidlE | http://panelonetwothree[.]ga/work/doc/3.doc |

| http://bit[.]ly/2JqmuWp | http://stemtopx[.]com/work/doc/16.doc |

| http://bit[.]ly/load242HmFqZ6 | http://panelonetwothree[.]ml/simon/exp/oc/mm.doc |

| http://bit[.]ly/2L17QGqloading | http://panelonetwothree[.]ml/zico/doc/doc8/zxloading.doc |

| http://bit[.]ly/2MarX5t | http://stemtopx[.]com/work/doc/9.doc |

| http://bit[.]ly/Loadingnix | http://www.asaigoldenrice[.]com/daq/doc/3.doc |

| http://bit[.]ly/2HyVGGy_loading | http://panelonetwothree[.]ml/iran/uae/done/oc1/uae.doc |

| http://bit[.]ly/2H8euros | http://acorn-paper[.]com/administrator/components/com_templates/views/2.doc |

| http://bit[.]ly/2I2mUBFstthdhtrhdtyftfyj | http://stevemikeforce[.]com/work/doc/8.doc |

| http://bit[.]ly/Loininding | http://www.0-day[.]us/img/doc/8.doc |

| http://bit[.]ly/2F02ZRq | http://stevemike-fireforce[.]info/work/doc/2.doc |

| http://bit[.]ly/Loadingpleasewait | http://onedrivenet[.]xyz/work/docnew/19.doc |

| http://bit[.]ly/2jE36KjhvjhgkHJHKLHGFHJ | http://stevemikeforce[.]com/work/doc/3.doc |

| http://bit[.]ly/Waitpleasewait | http://stevemike-fireforce[.]info/work/doc/8.doc |

| http://bit[.]ly/Loiading | http://fast-cargo[.]com/images/file/newvbs/doc/1.doc |

| http://bit[.]ly/Loadingplasewaitsm | http://stevemike-fireforce[.]info/work/doc/3.doc |

| http://bit[.]ly/2jCTHCNasiudhasdASdy7656basdu | http://stevemikeforce[.]com/work/doc/2.doc |

| http://bit[.]ly/loadingpleaswaitrr | http://stevemike-fireforce[.]info/work/doc/4.doc |

| http://bit[.]ly/Loadingnsi | http://onedrivenet[.]xyz/work/docnew/2.doc |

| http://bit[.]ly/2JRUNKh | http://www.stemtopx[.]com/work/newdoc/3.doc |

| http://bit[.]ly/2Hload25YdU19 | http://panelonetwothree[.]ml/simon/exp/oc/25/m25.doc |

| http://bit[.]ly/2lording | http://fast-cargo[.]com/images/file/vb/VBS/doc/8.doc |

| http://bit[.]ly/2M9lLL6 | http://stemtopx[.]com/work/doc/15.doc |

| http://bit[.]ly/Loggeding | http://fast-cargo[.]com/images/file/newvbs/doc/4.doc |

| http://bit[.]ly/Loadingwaitplez | http://stevemike-fireforce[.]info/work/doc/10.doc |

| http://bit[.]ly/ASDj23234j4oDj3234Sdmk | http://stevemike-fireforce[.]info/work/doc/5.doc |

| http://bit[.]ly/2JloadingspWgLs2 | http://acorn-paper[.]com/components/com_content/models/oc/s.doc |

| http://bit[.]ly/Loadingpleasewaitnn | http://stevemike-fireforce[.]info/work/dola/4.doc |

| http://bit[.]ly/2sPe3wZrdtrdytd | http://stemtopx[.]com/work/doc/2.doc |

| http://bit[.]ly/LAdooing | http://onedrivenet[.]xyz/work/docnew/6.doc |

| http://bit[.]ly/LoadIng | http://guelphupholstery[.]com/images/yupsia/doc/62.doc |

| http://bit[.]ly/2JnMVQz | http://stemtopx[.]com/work/doc/14.doc |

| http://bit[.]ly/DocumentIsLoadingPleasewait | http://stemtopx[.]com/work/i/2.doc |

| http://bit[.]ly/2HVD1Bh | http://fast-cargo[.]com/images/file/vb/VBS/doc/4.doc |

| http://bit[.]ly/2uoqexc | http://zupaservices[.]info/doc/1.doc |

| http://bit[.]ly/2vXgnqdASdj2929iqwSdu9iw9i | http://stevemike-fireforce[.]info/work/doc/13.doc |

| http://bit[.]ly/4_loadingEwHlnA | http://diamondfoxpanel[.]ml/doc/4.doc |

| http://bit[.]ly/lLoadingl9 | http://fast-cargo[.]com/images/file/vb/VBS/doc/9.doc |

| http://bit[.]ly/LlLoadinG | https://www.0-day[.]us/img/doc/2.doc |

| http://bit[.]ly/2kTPwmFdrwfdtsfdfyr | http://stemtopx[.]com/work/doc/1.doc |

| http://bit[.]ly/2G34tww | http://fast-cargo[.]com/old/images/file/vb/VBS/smon/doc/testa.doc |

| http://bit[.]ly/2HvQBir | http://stevemike-fireforce[.]info/work/dola/3.doc |

| http://bit[.]ly/golden_uae | http://fast-cargo[.]com/old/images/file/vb/VBS/smon/doc/xchange.doc |

| http://bit[.]ly/pele2HROHp1 | http://acorn-paper[.]com/images/locations/thumbnails/z/oc/z.doc |

| http://bit[.]ly/2rlqLDBMSloading | http://panelonetwothree[.]ml/iran/uae/done/oc2/uae.doc |

| http://bit[.]ly/2JDUVMC | http://stemtopx[.]com/work/doc/11.doc |

| http://bit[.]ly/2K1GYVgtyfctftfTFTYFUFtufutfu | http://stevemikeforce[.]com/work/doc/11.doc |

| http://bit[.]ly/2Jr4dby | http://stemtopx[.]com/work/doc/18.doc |

| http://bit[.]ly/2M9I8z4 | http://stemtopx[.]com/work/newdoc/2.doc |

| http://bit[.]ly/ASD8239ASdmkWi38AS | http://stevemike-fireforce[.]info/work/dola/4.doc |

| http://bit[.]ly/LoadingPelasewaits | http://stevemike-fireforce[.]info/work/docnew/2.doc |

| http://bit[.]ly/2JnNtG7 | http://stemtopx[.]com/work/doc/17.doc |

| http://bit[.]ly/shawclk2HZJXOr | http://panelonetwothree[.]ml/simon/exp/25exp/26/doc/final/26.doc |

| http://bit[.]ly/loadijgng | http://onedrivenet[.]xyz/work/docnew/9.doc |

| http://bit[.]ly/PleaseWaitLoading | http://www.asaigoldenrice[.]com/daq/doc/7.doc |

| http://bit[.]ly/Loadinger | http://onedrivenet[.]xyz/work/docnew/1.doc |

| http://bit[.]ly/Workingwait | http://onedrivenet[.]xyz/work/docnew/21.doc |

| http://bit[.]ly/Loadingplzwait | http://www.asaigoldenrice[.]com/daq/doc/5.doc |

| http://bit[.]ly/2HuOFBQ | http://stemtopx[.]com/work/doc/5.doc |

| http://bit[.]ly/LoadingPleasewait1 | http://onedrivenet[.]xyz/work/docnew/20.doc |

| http://bit[.]ly/LlOrRinding | http://www.0-day[.]us/img/doc/11.doc |

| http://bit[.]ly/Loadingwaitplzz | http://onedrivenet[.]xyz/work/docnew/16.doc |

| http://bit[.]ly/2HWdrzTgfufuyfkCTYTDFYTgtfutf | http://stevemikeforce[.]com/work/doc/12.doc |

| http://bit[.]ly/2KHEnRKxestrhdyhdDTDRDTRthdydy | http://stevemikeforce[.]com/work/doc/10.doc |

| http://bit[.]ly/unkwonas | http://asaigoldenrice[.]com/sim/new.vbs |

| http://bit[.]ly/Laodiingpleasewait | http://onedrivenet[.]xyz/work/docnew/13.doc |

| http://bit[.]ly/wordxchange | http://asaigoldenrice[.]com/sim/doc/kalu.doc |

| http://bit[.]ly/Loadsinfpleasewait | http://onedrivenet[.]xyz/work/docnew/30.docx |

| http://bit[.]ly/Loardsing | http://www.0-day[.]us/img/doc/7.doc |

| http://bit[.]ly/2ImbyrQ | http://acorn-paper[.]com/administrator/6.doc |

| http://bit[.]ly/LoadingPleasewait | http://onedrivenet[.]xyz/work/docnew/20.doc |

ドメイン

このキャンペーン全体でマルウェアの使用が確認されたドメインのリストについては、以下のファイルを参照してください。

ハッシュ

このキャンペーンで確認されたマルウェアのすべてのハッシュのリストについては、以下のファイルを参照してください。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得