要約

![henbox_1]()

パロアルトネットワークスの脅威インテリジェントチームUnit 42は、さまざまな正規のAndroidアプリになりすます、新しいAndroidマルウェア ファミリを最近発見し、「HenBox」と命名しました。「HenBox」という名前は、パッケージ名や署名者の情報など、大半の悪意のあるアプリで見つかったメタデータに基づいて選択しました。HenBoxは、VPNおよびAndroidシステム アプリなどのアプリになりすまし、多くの場合これらのアプリの正規バージョンをHenBoxと一緒にインストールすることで、ユーザーをだまして正規のアプリをダウンロードしたと思わせます。HenBoxがおとりとして使用する正規のアプリにはGoogle Playで見つかるものもありますが、HenBoxアプリ自体は(Google Playでない)サードパーティのアプリ ストアでしか見つかりません。

HenBoxの標的は主にウイグル族のようです。彼らは、少数派のチュルク語民族で主にイスラム教徒であり、中国北西部の新疆ウイグル自治区に大半が住んでいます。また、HenBoxは、中国の製造業者、Xiaomiによって製造されたデバイス、および同社によって製造されたGoogle Androidベースのオペレーティング システムであるMIUIが稼働するデバイスを標的としています。同地域でのインターネット アクセスは、スマートフォンの使用がほとんどであり、近年新疆におけるインターネットの平均利用者数は、中国のインターネット平均利用者数を上回る勢いです。結果としてその大規模なインターネット ユーザー層は、過去に多くのサイバー攻撃の標的になってきました。

HenBoxは、インストールされると、チャット、通信、ソーシャル メディアの主流である多くのアプリなど、デバイスのさまざまなソースから情報を窃取します。窃取した情報には、個人情報やデバイス情報などがあります。注目すべきは、HenBoxは、侵害したデバイスの位置を追跡するだけでなく、発信された、86のプレフィックスが付いたすべての電話番号を収集することです。この86というプレフィックスは、中華人民共和国の国コードです。HenBoxは、電話のカメラやマイクにもアクセスします。

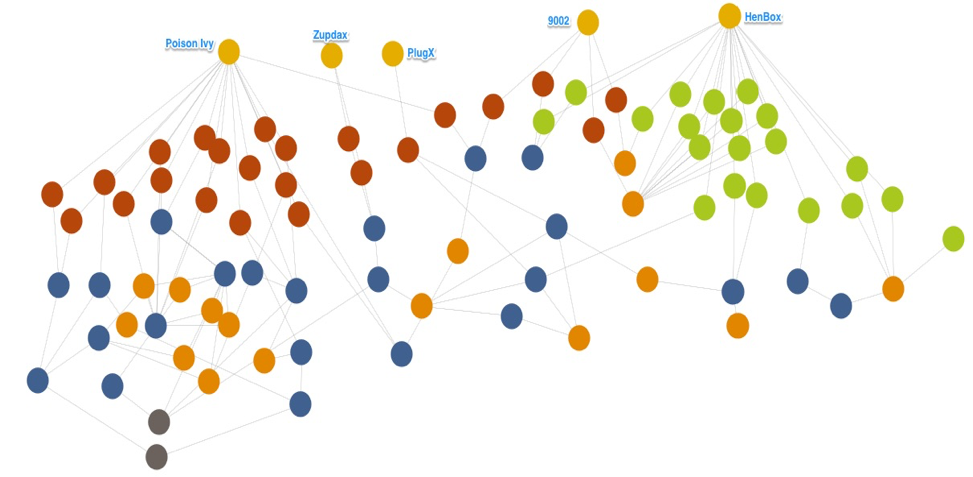

HenBoxは、東南アジアにおける政治に焦点を当てた標的型攻撃で使用されたインフラとつながりがあります。これらの攻撃者は、少なくとも2015年に遡る活動において、PlugX、Zupdax、9002、Poison Ivyなど、別のマルウェア ファミリを使用してきました。これはHenBoxの時系列にも合致しており、合計で、約200件のHenBoxのサンプルを識別しましたが、最も古いものは2015年に遡ります。観測したサンプルの大半は2017年下半期のもので、2016年のサンプルはこれよりも少なく、2015年のサンプルはわずかな数です。また、2018年には、少数ですが確実な数のサンプルを既に観測しています。このことは、この数ヶ月においても依然として動きが活発な、持続的キャンペーンであることを示しています。

HENBOXはウイグル語アプリ ストアに侵入

2016年5月、HenBoxアプリは、uyghurapps[.]netからダウンロードされました。具体的には、このアプリはAndroidパッケージ(APK)ファイルです(後でより詳しく説明します)。ドメイン名、ホストされているサイトおよびコンテンツの言語から、このサイトがウイグル族のユーザーを対象としたサードパーティのアプリ ストアであることがわかります。このアプリ ストアは、当然のことながら、Androidが公式にサポートしたものではなく、Google PlayストアのようにGoogleが提供したものでもありません。サードパーティ アプリ ストアは、中国ではあちこちに存在します。これには多くの理由があります。中国のOEMが相変わらず強力であること、公式の中国のGoogle Playアプリ ストアがないこと、急拡大するスマートフォン市場などです。

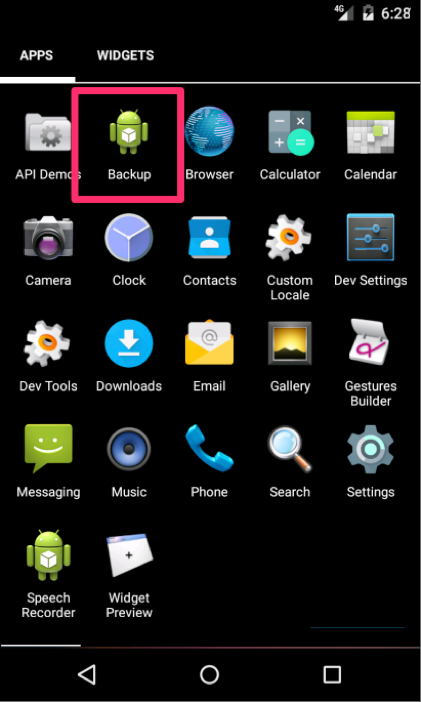

2016年5月にダウンロードされたHenBoxアプリは、DroidVPNアプリになりすましていました。この記事の執筆時点では、uyghurapps[.]netの指定されたURLで提供されていたコンテンツは、DroidVPNアプリの正規バージョンになっており、以下の図1に示したとおりです。

![図1 Uyghurapps[.]netアプリ ストアに現在あるDroidVPNアプリ](https://unit42.paloaltonetworks.com/wp-content/uploads/2018/03/henbox_2.png)

仮想プライベート ネットワーク(VPN)ツールは、リモート プライベート ネットワークへの接続を可能とし、ユーザーの通信のセキュリティとプライバシーを向上させます。DroidVPNアプリの説明によると、同アプリは、ICMPを介したトラフィックのトンネリングによって、地域のインターネットの制約、Webフィルタリング、ファイアウォールのバイパスをサポートします。一部の機能は、デバイスをルートして機能させる必要があり、サードパーティ アプリ ストアによれば、無条件のルーティングが必要なため、デバイスにとって追加のセキュリティの考慮が必要になります。

uyghurapps[.]netアプリストア上のDroidVPNアプリがどのようにして悪意のあるHenBoxアプリに置き換えられたのか判明していませんが、いくつかのインジケータが、Windows 32ビットのオペレーティング システムでApache Webサーバーの古いバージョンを稼働させていたサーバーの存在を示しています。このことから、パッチ未適用の脆弱性に対する攻撃が、サーバーが侵害された原因と推測するのが妥当と考えます。

2016年5月にダウンロードしたHenBoxは、以下の表1に示すとおり、DroidVPNアプリの正規バージョンになりすましています。同じアプリ名DroidVPNを使用し、図2に示すとおり、Androidのホーム画面でアプリを表示する際に、同じアイコン図形を使用します。

| APK SHA256 | サイズ(バイト) | 初回観測時期 | アプリ パッケージ名 | アプリ名 |

| 0589bed1e3b3d6234c30061be3be1cc6685d786ab3a892a8d4dae8e2d7ed92f7 | 2,740,860 | 2016年5月 | com.android.henbox | DroidVPN |

表1 uyghurapps[.]netアプリ ストアのHenBox DroidVPNアプリの詳細

デバイスの言語設定やHenBoxの亜種によっては、インストールされたHenBoxアプリの名前が「Backup」になる場合がありますが、ロゴは同じDroidVPNを使用します。他の亜種は、後述のとおり別の名前とロゴを使用します。

HenBoxのこの亜種が使用するDroidVPNの外観と雰囲気から、DroidVPNのuyghurapps[.]netページが、HenBoxアプリまたはDroidVPNアプリのどちらで提供される際も極めて類似していたため、正規のAPKファイルは長いこと知られずにHenBoxに置き換わっていました。

DroidVPNの外観と雰囲気が似ているだけではなく、このHenBoxの亜種には、正規のDroidVPNアプリがAPKパッケージ内にアセットとして含まれており、いわばWindows Portable Executable (PE)ファイル内のリソース項目のようなものでした。HenBoxがインストールされ、起動されると、他の悪意のある動作をバックグラウンドで行う際のおとりとして埋め込まれたアプリのインストール プロセスも開始されるため、被害者はDroidVPNなど特定のアプリのダウンロードを要求した際に、要求どおりのアプリがダウンロードされたものと思い込みます。

このHenBox亜種内に埋め込まれたDroidVPNの正規バージョンは、この記事の執筆時点では、uyghurapps[.]netからダウンロードできるDroidVPNのバージョンと同じです。DroidVPNのより新しいバージョンをGoogle Playやその他のサードパーティ アプリ ストアで入手可能であることは指摘しておくべきでしょう。このことから、uyghurapps[.]netの保守が適切ではなく、適宜最新版のアプリにアップデートされていないことがわかります。

執筆時点では、他のサードパーティ アプリ ストア、公式のGoogle Playストアで、DroidVPNになりすます、この悪意のあるHenBox亜種をホストしているところは、弊社の知る限り、現在も過去も存在しません。

適切なアプリを適切なタイミングで提供

悪意のあるHenBoxと埋め込まれたDroidVPNアプリの組み合わせは、攻撃者が被害者を欺いて侵害するときに利用する正規アプリの一例です。これらの攻撃者は、多くの場合、悪意のあるアプリを、標的ユーザーが広く使用し、重要視している正規アプリに見せかけて提供します。しかし、特筆すべきは、HenBoxアプリの約3分の1に、正規アプリに該当しないAPKオブジェクトが埋め込まれていたことです。dddや333の文字列などわずか3バイトの長さのものや、破損しているものもありました。

前述のDroidVPNの例以外に、弊社では、他の実行可能な埋め込みアプリで現在もサードパーティ アプリ ストアだけでなく、Google Playでも入手可能なものがあることがわかっています。表2では、これらのアプリをそれぞれのメタデータとともにリストしています。

| 番号 | 親APK SHA256 | 初回観測時期 | パッケージ名

(親APK) [埋め込みAPK] |

APKアプリ名

(親APK) [埋め込みAPK] |

| 1 | fa5a76e86abb26e48a

f0b312f056d24000bc 969835c40b3f98e5ca 7e301b5bee |

2016年4月 | (com.android.henbox)

[com.ziipin.software] |

(Uyghurche Kirguzguch)

[Emojicon] |

| 2 | 1749df47cf37c09a92

b6a56b64b136f15ec 59c4f55ec835b1e569 c88e1c6e684 |

2017年5月 | (cn.android.setting)

[com.apps.amaq] |

(设置 (Backup))

[Amaq Agency] |

| 3 | 4d437d1ac29b1762c

c47f8094a05ab73141 d03f9ce0256d200fc6 91c41d1b6e7 |

2017年6月 | (cn.android.setting)

[com.example.ourplayer] |

(islamawazi)

[islamawazi] |

表2 埋め込みアプリを含むHenBox亜種の例

サンプル1は、アセット内に正規のアプリが埋め込まれ、被害者のデバイスにおとりとしてドロップ、インストールされることを確認した最初のHenBoxのサンプルです。問題の正規アプリは、ウイグル語をネイティブに話すユーザーおよび彼らのスマートフォンを標的にした、ウイグル語キーボード アプリでした。

サンプル2は、cn.android.settingというパッケージ名で、Androidの設定アプリになりすまします。パッケージ名が酷似しています(com.android.settings)。このHenBoxの亜種も、アプリ ロゴとして一般的な緑のAndroidの図形を使用し、设置(英語でBackup)という名前になっています。この亜種のアプリ名は、他の多くと同様に中国語で書かれており、アプリをバックアップ ツールと説明しています。IOCセクションを確認して、すべてのアプリとパッケージ名の組み合わせをご覧ください。興味深いことに、サンプル2の埋め込みアプリは、Android設定アプリではなく、Amaq Agencyアプリです。このアプリは、ISIS関連のニュースをレポートするアプリです。レポートでは、使用するユーザーをのぞき見することが目的と思われる、Amaqアプリの偽バージョンが存在することが指摘されています。

サンプル2を観測してから1ヶ月後、サンプル2と同じパッケージ名(cn.android.setting)を使用した別のサンプルを取得しました。しかし、このときはHenBoxと埋め込みアプリの両方のアプリ名が同じで、Islamawaziでした。 Islamawaziは、トルキスタン イスラム党、いわゆる「TIP」としても知られています。この組織は、以前は東トルキスタン イスラム党として知られ、ウイグル族ジハーディストが創設したイスラム過激派分離主義組織とされています。埋め込みアプリは、メディア プレイヤーと思われます。

これらの例は、極めて特定されたサードパーティ アプリ ストアにHenBoxアプリが置かれていることも勘案して、悪意のあるアプリが対象としている標的の少なくとも一部が明らかにウイグル族、特にテロリスト グループに関心または関連がある人々であることを示しています。攻撃者は、適切なアプリを選択していると思われます。これらのアプリは、この地域で一般的ですし、時期的にも中国のこの地域における緊張の高まりによって、被害者として格好の対象になると考えられます。

HENBOXの構造

HenBoxは、この3年間進化を続け、AutoFocusにおける約200のHenBoxアプリのうち大半に、ネイティブ ライブラリと目標を達成するためのその他のコンポーネントが含まれています。ほとんどのコンポーネントは、何らかの方法で難読化されています。シングル バイト キーによる単純なXORの場合もあれば、RC4暗号化を使用してZIPまたはZlib圧縮されている場合もあります。これらのコンポーネントは、さまざまな役割を担っています。復号、ネットワーク通信、スーパーユーザー特権の取得、システム ログの監視、追加Dalvikコード ファイルのロード、デバイスの位置情報追跡など多岐にわたります。

以降このセクションでは、HenBoxで何ができるのか、またどのように動作するのかについて、ハイレベルな考察を行います。以降の説明は、以下の表3に記載したサンプルの分析に基づいています。このサンプルは興味深いサンプルで、C2ドメインmefound[.]comが、PlugX、Zupdax、Poison Ivyマルウェア ファミリと重複しています。この点については後で詳しく述べます。

| SHA256 | パッケージ名 | アプリ名 |

| a6c7351b09a733a1b3ff8a0901c5bde

fdc3b566bfcedcdf5a338c3a97c9f249b |

com.android.henbox | 备份 (Backup) |

表3 説明で使用するHenBox亜種

HenBoxのこの亜種が被害者のデバイスにインストールされると、このアプリを2つの方法で実行できるようになります。

HenBoxを実行する1つめの方法は、被害者が悪意のあるアプリ(この例ではBackupという名前)をデバイス上のホーム画面から起動することです。以下の図3に示します。これにより、アプリのMainActivityクラスのonCreate()メソッドのコードが実行されます。これがプログラムの入り口になります。このプロセスは、次の抜粋に示すとおり、アプリのAndroidManifest.xml設定ファイルに定義されています。

コード チェックが実行され、デバイスがXiaomiによって製造されたものかどうか、またはXiaomiのAndroid用OSがデバイス上で動作しているかどうかが確認されます。これらの条件下で、アプリは実行を続け、Xiaomiのデバイスおよびユーザーを標的とする意図が推測されます。しかし、書かれているコードがあまり正確ではないため、意図した範囲より多くの環境で実行されてしまうようです。さらにアプリがエミュレータ上で動作しているかどうかのチェックも行われます。これは調査者の分析環境を回避することが目的と思われます。これらのチェックに合格すると、メインのELFライブラリの1つがロードされ、他のコンポーネントを調整して、Java Native Interface (JNI)を介し、アプリのDalvikコードに機能を提供します。

HenBoxは、この実行が初めてかを、Androidの共有設定機能を使用してチェックし、XMLキー値ペア データを永続化します。初回の実行であり、アプリのパスに/system/appが含まれていない場合(つまりHenBoxがシステム アプリとし動作していない場合)、別のELFライブラリがロードされ、スーパーユーザー コマンドの実行を支援します。

HenBoxコードを実行する2つ目の方法では、インテント、ブロードキャスト、レシーバを使用します。アプリがインテントを登録して、このシステムから特定のイベントを処理しており、該当イベントの1つが発生した場合、HenBoxは、要求をブロードキャストするシステム上の別のアプリ、または特定イベントが発生したことをブロードキャストするシステム自体からの外的刺激によって実行されます。これらのインテントは通常、アプリのAndroidManifest.xml設定ファイルに静的に定義されています。一部のHenBox亜種では、実行時に自身のコードからさらにインテントが登録されます。合致するインテントがトリガーされると、対応するレシーバ コードが実行され、他のHenBox動作が起動されます。これについては後述します。表4は、このHenBox亜種のAndroidManifest.xml設定ファイルに静的に登録されているインテントのリストです。インテントの実行内容、使用タイミングについても説明しています。トリガーされるインテントに応じて、2つのレシーバのうちの1つが呼び出されます。このインスタンスでは、BootまたはTimeという名前ですが、名前は重要ではありません。

| レシーバ | インテント名 | 説明 |

| BootReceiver |

android.intent.action.BOOT_COMPLETED

|

デバイスのブートが完了したことを示すシステム通知。 |

|

android.intent.action.restart

|

システム再起動を示すために使用されるレガシー インテント。 | |

|

android.intent.action.SIM_STATE_CHANGED

|

SIMカードが変更されたか、除去されたことを示すシステム通知。 | |

| android.intent.action.PACKAGE_INSTALL | アプリ パッケージのダウンロードおよびインストールの完了を示すシステム通知(廃止予定)。 | |

| android.intent.action.PACKAGE_ADDED | 新規のアプリ パッケージがデバイスにインストール済みであることを示すシステム通知(該当パッケージの名前など)。 | |

|

com.xiaomi.smarthome.receive_alarm

|

Xiaomiのスマート ホームIoTデバイスから受け取った通知。 | |

| TimeReceiver |

android.intent.action.ACTION_TIME_CHANGED

|

時刻が設定されたことを示すシステム通知。 |

| android.intent.action.CONNECTIVITY_CHANGE | ネットワーク接続の変更が発生(接続の切断または確立)したことを示すシステム通知。Androidバージョン7 (Nougat)以降、この情報は他の方法によって収集されます。想定される被害者が使用するデバイスで、古いバージョンのAndroidが動作している可能性を考えてのことと思われます。 |

表4 HenBox亜種のインテントおよびレシーバ

AndroidManifest.xmlファイルに登録されたインテント、または実行時にロードされるインテントの大半は、一般的な悪意のあるAndroidアプリではよく見られるものです。あまり一般的ではありませんが、興味深いのは、com.xiaomi.smarthome.receive_alarmインテント フィルタが含まれていることです。中国のエレクトロニクスおよびソフトウェアの民間企業であるXiaomiは、スマートフォン出荷台数で世界第5位、また家庭用IoTデバイスのメーカーです。大半のデバイスは、Xiaomiの「MiHome」Androidアプリで制御できます。このアプリは、Google Playで入手でき、ダウンロード数は100万から500万件です。

スマート ホームで接続されるデバイスの性質上、これらのデバイスの多くが、また制御アプリ自体が、お互いにステータスの通知、アラートなどを送信します。その通知は、情報を受け取るようにインテントを登録すれば、MiHomeアプリだけでなく、HenBoxを含む他のアプリが受け取ることができます。これは、外部デバイスがトリガーとしての役割を果たし、悪意のあるHenBoxコードを実行したり、HenBoxが追加データの収集や漏洩を可能にすることを意味します。

HenBoxをロードするいずれの方法でも、最終的にサービスのインスタンスが起動されます。このサービスは、アプリをはっきりと見えないように隠し、別のELFライブラリをロードして、デバイスに関する環境情報を収集します。実行中のプロセスおよびアプリ、デバイス ハードウェアに関する詳細情報などの情報をシステム ログの解析と実行中プロセスの照会によって収集します。このサービスはBaiduによって作成されたELFをロードすることで継続します。これは、デバイスの位置情報を追跡でき、モニターを設定して、発信電話に関する電話番号を収集します。国コード+86のプレフィックス、つまり中華人民共和国に関連した電話番号を収集します。

さらに他のアセットも復号され展開されます。例えば、Dalvik DEXコード ファイルにはさまざまな機能があり、自身をデバイスの着信SMSハンドラとして登録して、SMSメッセージを盗聴したり、BusyBox (システムの管理に役立つさまざまなUnixツールを含むパッケージ)のバージョンを含む別のELFライブラリをロードします。また興味深いことに、デバイスのカメラで写真を撮る際の音をオフにすることもできます。

アプリのAndroidManifest.xmlファイルに定義された、HenBoxが要求するAndroid権限は、位置情報のアクセスやネットワーク設定からメッセージ、電話、連絡先データなどさまざまです。またHenBoxは、デバイス カメラやマイクなどのセンサーにもアクセスできます。

Androidアプリ自体だけでなく、前述のELFライブラリなど他のコンポーネントも別のデータ窃取機能を有しています。特に、ELFライブラリの1つ、libloc4d.soは、アプリでデコードされたELFライブラリ ファイル「sux」のロードを処理し、C2との接続も担当します。

suxライブラリは、カスタマイズされたスーパー ユーザー(su) ツールのようで、com.koushikdutta.superuserアプリのコードを含み、スーパー ユーザー(su) バイナリと同等のものを運搬し、特権コマンドをシステム上で実行できるようにします。suxの主要な目的はメッセージおよびその他のデータを、HenBoxサンプル内で指定された一般的なメッセージングおよびソーシャル メディア用アプリから窃取することのようです。同じファイル名の同様のツールについて、以前の調査で議論したことがありますが、SpyDealerマルウェアは、HenBoxと無関係なようです。一般的な攻撃ツールであるため、別の攻撃者グループ間で再使用された可能性が高いと思われます。

上記表3にリストした、このHenBoxの亜種は、以下の2つの一般的なメッセージング アプリおよびソーシャル メディア アプリからデータを収集します。Voxer Walkie Talkie Messenger (com.rebelvox.voxer)およびTencentのWeChat (com.tencent.mm)です。これらのタイプのアプリは、データをデータベースに格納する傾向があります。そのため、一例として、HenBoxはVoxerのデータベースに、/data/data/com.rebelvox.voxer/databases/rv.dbというファイルからアクセスします。HenBoxはデータベースを開くと、以下の照会を実行して、メッセージ情報を収集します。

この亜種が公開されてからまもなく、HenBoxの新しい亜種が確認され、それらの一部では、標的となったアプリケーション数が急増しました。表5は、AutoFocusで確認された最新の亜種について記載しています。

| SHA256 | パッケージ名 | アプリ名 | 初回観測時期 |

| 07994c9f2eeeede199dd6b4e760fce3

71f03f3cc4307e6551c18d2fbd024a24f |

com.android.henbox | 备份 (Backup) | 2018年1月3日 |

表5 機能が更新された最新のHenBox亜種

表6は、データ収集の可能な、この新しいHenBoxの亜種であり、標的となったアプリの最新リストです。興味深いことに、表3でリストしたHenBox亜種で標的となった前述の2つの通信アプリは、最新のリストには見当たりません。

| パッケージ名 | アプリ名 |

| com.whatsapp | WhatsApp Messenger |

| com.pugna.magiccall | n/a |

| org.telegram.messenger | Telegram |

| com.facebook.katana | |

| com.twitter.android | |

| jp.naver.line.android | LINE: 無料通話&メッセージ |

| com.instanza.cocovoice | Coco |

| com.beetalk | BeeTalk |

| com.gtomato.talkbox | TalkBox Voice Messenger - PTT |

| com.viber.voip | Viber Messenger |

| com.immomo.momo | MOMO陌陌 |

| com.facebook.orca | Messenger – 無料のテキストおよびビデオ チャット |

| com.skype.rover | Skype(サードパーティ ストアのみ) |

表 6 新しいHenBox亜種の標的アプリ

これらのアプリの多くは、適切に構築され、Google Playで入手可能ですが、com.skype.roverは、サードパーティ アプリ ストアでのみ入手可能なようです。com.pugna.magiccallについても同様と思われますが、現在のところ確かなことは言えません。

明らかなのは、HenBoxの機能は、ネイティブ ライブラリを持つAndroidアプリという面でも、被害者から収集可能なデータの量という面でも非常に包括的であるということです。このデータには、連絡先および位置の情報、電話、メッセージの活動が含まれ、さらにマイク、カメラ、その他のセンサーから記録する機能、多数の一般的なメッセージングおよびソーシャル メディア アプリからのデータにアクセスできる機能を保有しています。

インフラストラクチャ

HenBoxを調査する中で、弊社は、このマルウェアと、Windowsユーザーに対する標的型攻撃に関連した他のマルウェア ファミリとのインフラのつながりを発見しました。特に、PlugX、Zupdax、9002、Poison Ivyとの重複は注目に値します。これらのつながりを全体的に表したイメージが以下の図4で、ツールボックス内の少なくとも5つのマルウェア ファミリが、少なくとも2015年まで遡る攻撃であることを示しています。

Unit 42が確認した、HenBoxと9002マルウェア ファミリ間の重複には、いくつかのサンプルにおける3つの共有C2が含まれています。以下の最初のIPは、ここまで確認されたHenBoxサンプルの半分以上で使用されています。

- 47.90.81[.]23

- 222.139.212[.]16

- lala513.gicp[.]net

Henbox、PlugX、Zupdax、Poison Ivyマルウェア ファミリ間の重複は、以下に示す共有C2のWebおよびIP解決です。

- 59.188.196[.]172

- cdncool[.]com (およびこのドメインの3番目のレベル)

- www3.mefound[.]com

- www5.zyns[.]com

- w3.changeip[.]org

前の活動とのつながり

cdncool[.]comの登録者は、他に6つのドメインも登録しています。これまで、Unit 42は、7つのうち4つが悪意のある活動で使用されたことを確認しています(以下のリストの最初の3つとcdncool[.]com)。残りの3つも同じ目的で機能する、あるいは機能したと考えるのが妥当です。

- tcpdo[.]net

- adminsysteminfo[.]com

- md5c[.]net

- linkdatax[.]com

- csip6[.]biz

- adminloader[.]com

Unit 42は、2016年7月のブログで、9002マルウェアが、短縮されたリンクとGoogle Driveでホストされたファイルを組み合わせて使用し、配信されたことについて公開しています。スピア フィッシング メールには、ミャンマーの政治をテーマにしたルアー(わな)が含まれており、この9002 C2サーバーが応答した場合に、このトロイの木馬は、jackhexという文字列と一緒にシステム固有情報を送信していました。jackhexは、以下に詳細を示したPoison Ivy活動関連と思われるC2の一部でもあり、他にインフラのつながりもあります。

前述の9002サンプルのC2は、logitechwkgame[.]comであり、これはIPアドレス、222.239.91[.]30に解決されました。同時に、ドメイン、admin.nslookupdns[.]comも、同じIPアドレスに解決されました。これは、これらの2つのドメインが同じ攻撃者に関わっていることを示唆しています。また、admin.nslookupdns[.]comは、2016年4月にArbor Networksが公開したブログで議論された、ミャンマーおよびその他のアジア諸国への攻撃に関連したPoison IvyサンプルのC2でした。活動間のもう1つのつながりは、C2 jackhex.md5c[.]netです。これも、Arbor NetworksのブログでPoison Ivy C2として使用されました。jackhexは、一般的な語句や文節ではありません。前述したように、前で議論した9002サンプルのビーコン活動でも確認されました。最後に、9002ブログを公開して以降、Unit 42も、前述の9002 C2が、ミャンマーの政治テーマのルアーと一緒に、Poison Ivy C2として使用されているのを確認しています。

弊社の9002ブログでは、いくつかの追加インフラが関連のPoison Ivyサンプル用のC2として使用されたこと、あるいはそれらのC2ドメインとのドメイン登録者が重複していることを指摘しています。弊社がそのブログを公開したとき、Unit 42は、3つの登録者のいずれの重複ドメインも悪意のある活動で使用されたことを確認できませんでした。以降、弊社は、3つ目のレベルのquerlyurl[.]comを使用したPoison Ivyサンプルを観測しています。さらに信用できる材料として、残りの2つのドメインである、gooledriveservice[.]comおよびappupdatemoremagic[.]comが悪意のある用途で使用された、あるいは現在も使用されていることを確認しています。 完全に絞り込めてはいませんが、これらのPoison Ivyサンプルに関連した情報、いくつかのおとりのファイルは中国語で作成されており、台湾の組織を標的に、政治的テーマをルアーとして使用した2016年のキャンペーンの一部と思われます。

結論

HenBoxは通常、正規のAndroidシステム アプリになりすまし、場合によってはそれらの内部に正規アプリを組み込みます。悪意のあるHenBoxの主要な目的は、このアプリをインストールするユーザーをのぞき見することと思われます。アイコン図形の模倣やアプリ、パッケージ名などの手口を使用して、被害者をソーシャル エンジニアリングを利用してだまし、悪意のあるアプリをインストールさせます。特にいわゆるサードパーティ アプリ ストア(Google Play以外)を活用します。これらのストアは多くの場合セキュリティが劣り、ホストするアプリの検査手順も貧弱です。他のAndroidマルウェアと同様に、一部のアプリはフォーラム、ファイル共有サイトでも入手可能で、電子メールの添付ファイルとして被害者に送信される場合もあります。弊社は、これまで確認できた少数のアプリについてしか、配信メカニズムを判別できませんでした。

いくつかのHenBoxサンプルで確認されたホストの場所、埋め込みアプリの特性(過激派グループ、VPNまたは他のプライバシー有効化アプリを使用するユーザー、ウイグル語を話すユーザーを標的としていること)から、攻撃者が対象としている被害者のプロファイルを推定できます。HenBoxの標的および機能、いくつかの東南アジア諸国を標的に、政治的テーマのルアーを使用した4つのWindowsマルウェア ファミリを使用した以前の活動とのつながりから、この活動が少なくとも3年前に遡る諜報キャンペーンであることがわかります。

Palo Alto Networksのお客様は、以下の製品によって保護されています。

AutoFocusをご使用のお客様は、以下のタグで、この活動を調べることができます。これまで弊社はHenBoxが共有ツールでないと考えていました。しかし、これらの攻撃者が使用する以下のマルウェアは、複数のグループ間で共有されています。

Androidのウイルス予防策

更新: インストール済みアプリを常に最新に保ちます。PCでオペレーティング システムやアプリケーション ファイルにパッチを適用するように、プラットフォーム用に開発されたAndroidおよびアプリも、Googleおよびアプリの開発者からセキュリティ更新を受け取って、脆弱性を除去し、セキュリティを含む機能の改善を行うようになっています。

レビュー: アプリ権限を確認し、アプリに何ができるかを把握しておきます。これは若干技術的なことですが、多くの権限は直観的に命名されていて、連絡先やメッセージ、またはデバイスのマイクやカメラなどのセンサーにアクセスすることを意図しているかどうかがわかります。説明されている機能と比較して、権限の限度が大きすぎる場合は、インストールしないでください。また、アプリおよび開発者のレビューを読んで、信頼性を評価してください。

避けること: サードパーティ アプリ ストア。これらには、Google Playアプリ ストアの有料アプリの海賊版がある場合があります。多くの場合、そのようなアプリには好ましくない機能があり、ユーザーの機密データにアクセスしたり、悪意のある動作を実行したりします。また、可能であればデバイスのルーティングも避けてください。アプリがこの能力を誤用する恐れがあります。

IOC

最新のサンプル:

| sha256 | apk_package_name | apk_app_name | apk_app_name_en |

| 446734590904c5c44978e4646bbbc629d98236c16e29940b32100c1400aebc88 | com.android.henbox | 备份 | Backup |

| ea0786bfe145d8c763684a2fdf2eb878da29c1b6ae5aacd1a428c9ffead4bad8 | com.android.vivibox | 备份服务 | Backup service |

| 16bb6ff97999b838a40b66146ff4c39b9c95906f062c6fe1e3077e6e30171a4d | com.android.vivibox | 备份 | Backup |

| 0fa384198ae9550e008e97fa38e8a56c4398fc91e12eddba713966bfed107130 | com.android.henbox | 备份 | Backup |

| e835e4907c9ff07a3a8281530552eaed97d9dea5b182d24a8db56335bad5213d | com.android.cicibox | 备份服务 | Backup service |

| 9192602e5a3488c322025991ca7abcbdc8f916e08f279004a94cec8eb9f220b4 | com.android.vivibox | 备份 | Backup |

| 9b57ab06650a137a5962b85ca9ae719e9c3956d68938a6a2425dffe8d152941a | com.android.webbox | 备份服务 | Backup service |

| 7bf0e70fb4ffca19880fecdeb7e7e5d0fb4681064a98c71056cbb29c80ed6119 | com.android.henbox | 备份 | Backup |

| 51cfc1a658e63624706a6bb2ed2baa63c588e7ce499bd116a3d5752743fefb54 | com.android.henbox | 备份 | Backup |

| 3417899195780c8186356d49bc53b600b3b0e49aae83d9aeb27e518b6964be04 | com.android.henbox | 备份 | Backup |

| f0fd8c5f4487df7592e5b7fa02f19f23d3ad43f5aaab84257cc560bf5ea76f1e | com.android.henbox | 备份 | Backup |

| a6c1da9559d72563848802ed14a7421515009c2a0ffb85aab74c6e42584c222d | com.android.cicibox | 备份服务 | Backup service |

| bf0ab0362ee39191587921b75ab92bf6da12e377dbfdf4f7a053c1217841bdfc | com.android.vivibox | 备份服务 | Backup service |

| f5abd5e7e325f16df3e96ff55a19ebf524f40f9ade76003355eb1d68bc084006 | com.android.vivibox | 备份 | Backup |

| 201eca94a9e8023d021a2b4a1517c4e46cd01e3be323bc46660c1c6f42aa6abf | com.android.henbox | 备份 | Backup |

| 7b7887d4ad7cab0c53d6f8557bbdf616985f3434ba536a5683f6fba604151d04 | com.android.henbox | 备份 | Backup |

| 4eb768b52b687de49c7da8845bbd7671e2e076fe64bf23596a409108ef3fbbbc | com.android.henbox | 备份 | Backup |

| a7cfae9b12542b293d8265770a10946d422736d6f716af17f7b963603e422c51 | com.jrzheng.supervpn.view | SuperVPN | SuperVPN |

| 3c2109adf469bfc6c320ac824355f97a2b0f5ff01891d1affcd1a5b017c97195 | com.android.webbox | 备份服务 | Backup service |

| 2a7e456d2700ba13af48efdcf1f699bf51b6901a3ba5c80c009aaaca86235e5d | com.android.henbox | 备份 | Backup |

| 3d525435cbd88b4f1f97e32e2c6accf7855f4cc576ecbd87ad05a05ddd2d2f79 | com.android.vivibox | 备份服务 | Backup service |

| 5a999904b2f03263a11bcc077ad179333b431fb9e6e8090f371d975ba188e55e | com.android.cicibox | 备份服务 | Backup service |

| 4d1e37e5840e8a4d5ae0f60cf33c593f595af200fbf998c3af809fd0c225c475 | com.android.henbox | 备份 | Backup |

| 3cce965887d4677069cb9160d7c7c122087a5f434e095a9f0848c3e838bca9f5 | com.android.henbox | 备份 | Backup |

| 8095cf4f6aec1983bd9f81ca85c1b27415e200b315f757613afb4f0334c99f0b | com.android.henbox | 备份 | Backup |

| b098be6fd1859ee70ef123c59d5e2a1db435f990c9378b41af0c005f76ba24f2 | com.android.henbox | 备份 | Backup |

| 56c1e23b12e83573440019084b9ce39f8f5ddd9d6de51edaf1f83e020fc648a0 | com.android.cicibox | 备份服务 | Backup service |

| 75fef2a0f05ae2ad971b01041fd3ed5ceacce306d78930bc2eba190c39799bc7 | com.android.henbox | 备份 | Backup |

| a3deca8203792d4b34242e8f5d0f7e2e3d054f08d74885ab7ff6f3a6f4b2578a | com.android.henbox | 备份 | Backup |

| 77b6e8cd1e6de9ee22bf0e9d735089ae24134ab955f0975d4febc9ed6b60af38 | com.android.henbox | 备份 | Backup |

| 9f8909b1615aaa0fed38ad27162ccf3437e2eaa59cb0c990261c866f075c4113 | com.android.henbox | 备份 | Backup |

| 7ffc1afd5749e7731f4161a6348205555e5892f1bd3446b6d0c5e7bbaa5917e3 | com.android.henbox | 备份 | Backup |

| a1644194faac76a1d49fd96b875a3f9026993e9f21f6dbc50dc59aeb5e7dac4b | com.android.henbox | 备份 | Backup |

| 2e4aa7777ba449071b90c0c13b803ddf6c6f10576eb9806acde6c3d1391db463 | com.android.henbox | 备份 | Backup |

| af2d44e36cc28727e29b0d9aecb4b17534a195faacbf4192ce1483a9bde65edc | com.android.henbox | 备份 | Backup |

| 5010236b481d8d2ebc45ee95154f10ffbb317eced86401486f63276520049896 | com.android.henbox | 备份 | Backup |

| 8de4e886b69046c2942e26d8b2f436695ca27060f6a74c797c620502f87887c9 | com.android.henbox | 备份 | Backup |

| fed084773542120fe77b880fc136bd20979cddc286b75b651d01aa6e32234b2d | com.android.henbox | 备份 | Backup |

| 43ce0c3e63de64f032ea7d4ca77c4b40b86d57e1d237f771b21c1f9c8f41eafb | com.android.henbox | 备份 | Backup |

| 6e1812f7bf313552bc60b6be5b46bdfd44582775e3cb19cf6a231a903aec508b | com.android.henbox | 备份 | Backup |

| 7774432c67f3d3688a1a1b21edc0a73d9d47990cc1f132663b0010ff4bbd6e87 | com.android.henbox | 备份 | Backup |

| 59ca2754279d9cba40334c35907e2e1fc6fd2888b2c180e5b0b8d73accbb40f2 | com.android.henbox | 备份 | Backup |

| 2c5934db000a2838d42cf705453e29d16f4d4bb462fa65e134ce78b4266cefee | com.android.henbox | 备份 | Backup |

| e326501a0fb15bf19ac135f501b84caa2587d1fb2cad9e034f1756898686dab4 | com.android.henbox | 备份 | Backup |

| 14f715228acff7d8bad057e4bf996635d76ab41ae25ca8a3f90196caeb241446 | com.android.henbox | 备份 | Backup |

| 2be931f008a9ea62aa35091eb9a5629824e81499ce7a5219101ccd39a02ecdec | com.android.henbox | 备份 | Backup |

| 51db059a833377666f92f64ae1e926b83da8821876c66949e320b55c1a929ff8 | com.android.henbox | 备份 | Backup |

| dee79253deaaa57af0fddb2c8ec5d4cc0546dfe3c1d05c2916a44a37eef3d9f8 | com.android.henbox | 备份 | Backup |

| ec2e060ac633978b9b700aa95784255b9796f4fb51c188b1c79d5947df07bf98 | com.android.henbox | 备份 | Backup |

| a6c7351b09a733a1b3ff8a0901c5bdefdc3b566bfcedcdf5a338c3a97c9f249b | com.android.henbox | 备份 | Backup |

| ae5598ccb3f2f31d2ec967808988a47d6ce4d1cd5e6808d1194ee93c6400039c | com.android.henbox | 备份 | Backup |

| 6f5e7f6ca2f25667d5fe55d7e8ec1b816d6db8b31cb28dff43b4f2f73d70ecdb | com.android.henbox | 备份 | Backup |

| 4cbb5a0d9b6f64dc9d8dd9aaac5651649e24b2cd7248eb9db32191102559ab9c | com.android.henbox | 备份 | Backup |

| c375aad52c292b4d5c4efb02a33e2325a27f27158bb13c048f533a2a9d0837fb | com.android.henbox | 备份 | Backup |

| 779b09c61951818e5afb47c369fe9b5fa7b7f6139f589f14b3042b2ac96809d8 | com.android.henbox | 备份 | Backup |

| 7ba216b88f84c9a0ce90ca5500ddc2e80100b23ef3784d133b69870768f1e3bc | com.android.henbox | 备份 | Backup |

| 077239b3bedaa850b82204fdd42e5e45fedc3dfc2f6da5aab04d768370e990fa | com.android.henbox | 备份 | Backup |

| be548c26d0863b812948a16f982e96557319346fad897f67dc7873108203fdce | com.android.henbox | 备份 | Backup |

| 54366ee485b43cea10624d62247a48b12c1ce35c49295491f7fbb6323c68da7b | com.android.henbox | 备份 | Backup |

| 51714b8f34db94cbd8916374af4d8e63b56ef41fa819d2d697f1a3975a32960e | com.android.henbox | 备份 | Backup |

| 48f38b671847bfba3810b74d1d815c2bb4cc94392b98e1f59f95e748eb410465 | com.android.henbox | 备份 | Backup |

| d0e58c3e9d881f875532d1bb8bee63e4ac8728458708361f754db97fba6be22e | com.android.henbox | 备份 | Backup |

| 8b78f469f3eda0cb02cfbf5598f0a7449cb63b7181d7fd5037ebb9cb8aff30a4 | com.android.henbox | 备份 | Backup |

| 49556e972a35c9d592bf64ab37056f6da356b2061c1ce269d9c3af73978756d9 | com.android.henbox | 备份 | Backup |

| 1d4dadae0c696fde2fef99eb99188509dc0d5fbac7ee07d4f0d5a92dcc922ad7 | com.android.henbox | 备份 | Backup |

| 3c62d00a9740c49cf01fb7635260ff71e0ac44cf80da749ca4101869120f2233 | com.android.henbox | 备份 | Backup |

| 993692d5540c40614f4da430cf4cea64a7e0e7f950452abae19bf608afdf20a6 | com.android.henbox | 备份 | Backup |

| 3e026154767b6a101d3a852946e9eb3ed1c96662490afe9b601469a8459e325b | com.android.henbox | 备份 | Backup |

| 6a518d29232d3f68aa5c78df4a8d212f924e03379dc2be0a388b3118779fe583 | com.android.henbox | 备份 | Backup |

| 70512a566f33c636ad071d18e82db89f9531a6133be89b7d3f18fc9f7730b078 | com.android.henbox | 备份 | Backup |

| 53238af90efd8531686432245c516db04cd163584a811d6e5835a42fe738fbab | com.android.henbox | 备份 | Backup |

| 2f2277898f34a91a365f1a090d72678768c5e420c8350f340cc4b4602cd8a710 | com.android.henbox | 备份 | Backup |

| b48edd2270b1aeb014291eb3ac2aaa1d4b7ee4694965d0de2c0978b2feae946d | com.android.henbox | 备份 | Backup |

| 45e7dc9c0e33d4754384365a60604c66d72356a994cbed8e8eab8796cf1579e2 | com.android.henbox | 备份 | Backup |

| a1e465d905434d5dae3bb7acb7c148ef8ed0d341a6d9121d09adbc126cc3a907 | com.android.henbox | 备份 | Backup |

| 4d437d1ac29b1762cc47f8094a05ab73141d03f9ce0256d200fc691c41d1b6e7 | cn.android.setting | islamawazi | islamawazi |

| d29646f2c665ef91c360e24242c634ee9051d4ab01cb8f87265088e47f41d690 | com.android.henbox | 备份 | Backup |

| 2345a56d61e052af3265ee0fae47b22f1551ede4eee45bca30ad5fb9fac7a922 | com.android.henbox | 备份 | Backup |

| 44388ec38ee36177d6804d778ee554b2d063db3b88d7480eca6587ff68a15982 | com.android.henbox | 备份 | Backup |

| 286bd20f3ea944703c8c87e66708d6b32046a640863afba7f3c4c72dc28d37d1 | cn.android.seting | 设置 | Setup |

| 7f28caeaa484496f85c80580cd88671961149aae2295c8777becb2970455504c | com.android.henbox | 备份 | Backup |

| 89ef65813bccb8197da4af68ba8f9e8e123f3aad4ed41736f8039ad2c6817a25 | com.android.henbox | 备份 | Backup |

| 1749df47cf37c09a92b6a56b64b136f15ec59c4f55ec835b1e569c88e1c6e684 | cn.android.setting | 设置 | Setup |

| 5f16c23f92a10de59efc9a081e0c79458faa3fabb24a1356dbfff7cea8611a3e | com.android.henbox | 备份 | Backup |

| 66eec9ffa2906e56656e649d5b632526e829d7142a75cd27a006bf82775e8c45 | com.android.henbox | 备份 | Backup |

| a728c653b9c7be4b058eff329afb826db755fdddc4e10ba67191816db7dbeac0 | cn.android.setting | 爱奇艺 | IQIYI |

| c4ee98d58d38f6109d843955277f1a37bfb138a14113c6cb38bcb6eb857d4977 | cn.android.setting | 设置 | Setup |

| 577ed81e07b62d9c363c505271d1f2a81592a69e1a60a82fbe8fff16e7d3419d | cn.android.setting | 设置 | Setup |

| b8f785a6581bf438b1947e498b8f2255607440347d8f8b5cb31f3b98427330e6 | cn.android.setting | 设置 | Setup |

| 5a3c44a6e8c8e02e69caa430f41ec80b94740d099bbcfbf39cf08280fc6e16bb | com.android.henbox | WJ VPN | WJ VPN |

| 184e5cbebef4ee591351cfaa1130d57419f70eb95c6387cb8ec837bd2beb14d6 | com.android.henbox | 备份 | Backup |

| efa3cd45e576ef8ab22d40fc9814456d06a6eeeaeada829c16122a39cb101dbf | com.android.henbox | 备份 | Backup |

| 9d85be32b54398a14abe988d98386a38ce2d35fff91caf1be367f7e4b510b054 | com.android.henbox | 备份 | Backup |

| a8ea1140a739b2aeeb838d7fe2c073cb834bce46db22071022bd181a59422af1 | com.android.henbox | 备份 | Backup |

| 80a35bcbce326d05dd74ed05560db41a0f9471c4922fc9fe88d0b1a94c3cb1ae | cn.android.setting | 设置 | Setup |

| 0e31575bf0001d818d87aa134e728f62e7f2d27ff9437897303eb8ae1962a865 | cn.android.setting | 设置 | Setup |

| d3dd162e7dee6022826e7fef23cb84f17a948d2761013a09943f165f378197e0 | cn.android.setting | 设置 | Setup |

| 3b345ffe7fac9aef0c9e0be3f01e8f9e1f3e0442849cc0e3f979b9866465b6bc | cn.android.setting | 设置 | Setup |

| 0a4f38a83abbbab3a039be95862df7848f28513baa1da52a74a9e6a31f63c9b7 | com.android.henbox | 备份 | Backup |

| a267176bdc1779b19fde2e38f5f062478e8cf173582e38a26538512d64d85ecd | cn.android.setting | 设置 | Setup |

| 7603126f04e9e7cff828aabc060349d6dfbd76e795df7b0e798b3b0914ad13a0 | com.android.henbox | 备份 | Backup |

| 1da0e30b4b2ad2626a3f069f0f50f81d29b789d41385db26d7c84da3af02cd1c | com.android.henbox | 备份 | Backup |

| ddea532ef46abb9bfa77acdbd38155d9a92381f777fe4c797967203578aa0966 | com.android.henbox | 备份 | Backup |

| a89bdb4fd54b9488fd6f2685a4dcfa1c106d4ac9f9fb8f8992e557e306184f1a | com.android.henbox | 备份 | Backup |

| b0bbcee232f27a1b366f8a7ed1d2c3056f9a67fa70e42c1fa7cfb7c778df8cb5 | cn.android.setting | 设置 | Setup |

| bf16b9f012e1a0724f95a0e61a8748be3c9fc3fe3bb5a82bf3efd9b8211591fb | cn.android.setting | 设置 | Setup |

| ad5a6b9ca0389c458dde73a456404634eec473cf5833914c7466af41e23b6ea9 | cn.android.setting | 设置 | Setup |

| a5d9efae12c9e5913156b5415581678748bdeed25a5767438afadc869d25e0d4 | cn.android.setting | 设置 | Setup |

| b5598c4a26f3b4a143a413c46935f0506afd7e400ecf4c6ca05595e83d8dc2c7 | cn.android.setting | 设置 | Setup |

| 4f6173659e2c23835228f2e05daacecb618c099878d0028dd9a52b9682de2ac4 | cn.android.setting | 无秘 | No secret |

| 7d8a47cda9367ee31ebf58dd226afc583b34a73476ed5ff1b2b3f2460cd4c339 | cn.android.setting | uyhl | uyhl |

| b34b09d7b4bee3125ea9b27c128c4239c78d3be95d9d5dff73c68e479353db5b | cn.android.setting | 设置 | Setup |

| b3413e09ceecc305187d08007ea86f654a451952807e37b8f2dcd14a8127042a | cn.android.setting | 设置 | Setup |

| 718bab91ba29791a494c31783b64ce1fe3d78bcdd6a6f909588e198fbea3b3cf | cn.android.setting | 设置 | Setup |

| de9d1c68ef9df6dd72455f50d1cdffd76e24a501bbbaa3cacc4aedb74b2f743d | cn.android.setting | 探探 | Explore |

| 55e65d1fba82a21b0ee52435be890279cf7ae747abba7f448a6547ba2ed9666e | cn.android.setting | 设置 | Setup |

| 801d54f829668487c2ed28dc56beb6f156a6100a3be12805e1104fb9f68f6a00 | cn.android.setting | 设置 | Setup |

| 3ffa8ef36934420b08e4139385400da774f61cabe000557ff025af650f2964bb | cn.android.setting | 设置 | Setup |

| 8b4e60160089b6af71e3c555c4bdaa9344b76a5f0dfd1ecc3a6e8c23f0940b2a | cn.android.setting | 0 | |

| b779a7a05c226a14c2f4bad1f22c493a2a9de8b988b01602fbe60d1f6dc2ba8c | cn.android.setting | 0 | |

| 4a8c5194183f2a5b593654a29213c6f705f083ddbbff10a0bb1e7695c66a0f89 | cn.android.setting | 0 | |

| 775c2dbf6dd7423bd098b216bd6dcf11104e885e451fa95ae64dc18fb54a34c7 | cn.android.setting | 0 | |

| 228d1c80a92641c6ba9c9d1e68146e9bb66f02605135c2603db3ace692cc05f2 | cn.android.setting | 0 | |

| 4ecf03a1eaa0255340a41e48728be1d50dab724b72f9096a1f537fa578e76d17 | cn.android.setting | 0 | |

| 8a28fed36cf0d8640c7086770614e33d3788200bc7b0b408873873cd17e31653 | com.android.henbox | 0 | |

| 35b1f11a97dd5c05c87328e2ed4ae5776b84d3ce6cf4cdbc2faa1865dab2e09b | cn.android.setting | 0 | |

| bb91d7bbea783bacd57a92691ebcbb449d9606f2f3bbb77538ec751a8b01d8a9 | com.android.henbox | 0 | |

| 011509bb9cde31c0b45c49747ff150abcfa66d283ff986f167bf564bacfded4d | com.android.henbox | 0 | |

| da6d75e996b0bafad782d87c809269ef5ccfa62c938039790333f0f2b4ecafe3 | cn.android.setting | 0 | |

| eb31fc24f727bc6f25b7a90dc86c127099384398b7182ae52d3fe23950e9ed8c | com.android.henbox | 0 | |

| 6d441e6b75fa0ea1880937d7c94dbd1caaa210915d386dfb5a01ca22fd813d28 | com.android.henbox | 0 | |

| c153ed3b2ae96cb2ec55294f89180302f89e9dbca6a192eec7bd4f3591b8252e | cn.android.seting | 0 | |

| 2510aa8736c5462e8784f1cf494716bb923f97645899c73c56ead1ff58b35499 | cn.android.setting | 0 | |

| 0bfbbca56718b5bae7e21613a9884ea80db53aa1eca9cacf5a793e52f6a724e7 | com.android.henbox | 0 | |

| e9da842ccf4a681226577c26e2becea079080a4b6838171c06bb358db132bc5e | cn.android.setting | 0 | |

| 20fcff9826373d50abe813d3cb0272bf7b65617196cd4ac8d4646b8fd3256bea | cn.android.setting | 0 | |

| 0387baebb2b0c678e46e7291325e91118c53a3206d73c1145c082b10cf6a65f1 | cn.android.setting | 0 | |

| 0efaf91842a7e45562e97bda369efa6e14f98bf9d63782ec9c323fa246da549a | cn.android.setting | 0 | |

| cdbd4b98625c4766cbf72f69ce951faf49a13394ea85e7a23188e70a209609be | cn.android.seting | 0 | |

| d4ef4bdea69a248f9792211c4d52882ad6262f7223fc1aa9f328abe50412669f | cn.android.setting | 0 | |

| 3db36dc3b21dbd0a9037cda21606d37c1a1dd493346e00e36231a252a14446d6 | cn.android.setting | 0 | |

| 92c5fdf61b378e5252b0eb70a5cfd7af2d27c915aece48e32b9c2ba04a5fa5b3 | cn.android.setting | 0 | |

| 740a54e1f89cb321d13396987fd26d52c6c66c49894283c6d9889156e063ecb3 | com.android.henbox | 0 | |

| 7f76f102ab233528ce3cb111ae3b026cf16b3233c6bf3002de8a0daea3ebc0d7 | com.android.henbox | 0 | |

| 153794e424eceaba48e28e7f3333ab0c9c7addeda1c5de7835b191f5f25e4e34 | com.android.henbox | 备份 | Backup |

| a1bf2f3fcac9d1aae94eb7a6dc37be00185e102e504032f4ffa391ddbd4bd353 | com.android.henbox | 0 | |

| 444e73bd1020d08dc2901a041d675db1060815914024855daeddbc201e3ad4ee | com.android.henbox | 0 | |

| f88c84156d8e9fdec6f5c400135277ecd03e4b1d95e7d3b6f5b8c8a77eeb055f | cn.android.setting | 0 | |

| 2782265ddd3a0d94d4f2622366b3401002dcfe1a9b99b7cbf6d5e824ff14d728 | com.android.henbox | 0 | |

| efff4243b6143c937509f52dbe7c4e40ceb2eb226f7cc1c96d8cf9f287668e37 | cn.android.setting | 设置 | Setup |

| 000473f7168ebda3de054a126352af81b61dd0be462ae9b3c7ccc0bc5cea7986 | cn.android.setting | 0 | |

| 6f0de72ee2df4206102c1ff93955fef07cee84a1ba280ef3eda3db9a7eafb22e | cn.android.setting | 0 | |

| 2f7aa05b16d870d34feb1faa62bbfb9c5cffd4a52ea094c66657887b7c7046d4 | cn.android.setting | 0 | |

| 198ff17259ad377fae62ca49daaed0d9313831d5a12b16a79dd54045eb6909b8 | cn.android.setting | 0 | |

| 88c08e7084d4e0db14fc5fec6c906ff89e68b54df09096d49573b1906dd1ecd2 | cn.android.setting | 0 | |

| 5fff623781636b2af95327293f246e0d83b90012f067a8c9e6c2b5869e606465 | cn.android.setting | 0 | |

| a26802ebe8ad4dc076becbc18b32a825cf057ff2059a0742ece86afe6fcb496c | com.android.henbox | 0 | |

| e0427ca401d68c347ef14f65a94735f76238f59710d99c4097e51da23cbb2a6d | cn.android.setting | 0 | |

| cf36fb6f2d4029876f50d6a1eb9eafb13eb0bc6a57e179172ffe67a305f33c41 | cn.android.setting | 0 | |

| d68070f75341ce070b11a4ecda28d80a85303fa102fb4cb84c3dcbf97863bcc5 | cn.android.setting | 0 | |

| 60adc526a1bfa8df150c25016d220544671a62820493b66a8467436181b8d224 | cn.android.setting | 0 | |

| 0589bed1e3b3d6234c30061be3be1cc6685d786ab3a892a8d4dae8e2d7ed92f7 | com.android.henbox | DroidVPN | DroidVPN |

| f28761f897e3a0e1dcdb0a993076a1cc48a1b17361d3f401aa917406332a79f1 | 0 | ||

| fa5a76e86abb26e48af0b312f056d24000bc969835c40b3f98e5ca7e301b5bee | com.android.henbox | Uyghurche Kirguzguch | Uyghurche Kirguzguch |

| 5808df07cedf15451ab0984e9c60b077602de258319d48cf88b0cc4ca7bb57a0 | 0 | ||

| b0e0d35649d6e5405d051580d0c2a7ca5d3eb58f38bd51d0b8b7b98813256ea1 | 0 | ||

| 2db13b0cdede04b1b050744114e6c849e5e527b37bcd22984b265dff874dd411 | 0 | ||

| c6117397a54a1c2fda6efe40b1a209c14834f9ecb82136e06174c16644a59657 | 0 | ||

| ed35dab84aa4de72e782aef8cead90688d5c664de878207488828ed16902e828 | 0 | ||

| 2a7ab147d9e7c7f5349f5f929a2f955fb03b376d29d02d5a41d5e6da31d7cdcf | 0 | ||

| f3d04a7f77498acec86efc8d372c4d6eac591d8030f0a867ab856074e4da1fe6 | 0 |

Poison Ivy

d3d5a43a2a4f054d41acf6d5f5c1d4d87c7027d880172c3167eaa19f99db43db

dfcff48fb7ad43940c46430a4cd28d52564ea9b6e40a23ff4324da919a5fb783

12759f7fd01ffdea97954be5404d7e43a3941a7388129e7b6ace85f56b500cd8

26c0349af2b5ffebd01d86eff16a0158bb3ceba9ecb04a0c0bd442bc5736328d

ac8fc264c7ec3cf70836e1bb21f9a20174b04ad49731b8797d7d8bb95cb353e2

3d714e1c02c4baf37008fb2537b02c0c1f524fa49263f3400f97f9ef12f2c907

58246d040c79c2a75729511f09b09ae709fbfbaa0bad6e72751a586f7b37ec5e

c9be192a5acfc3b416dbd3fa800fa63851b3440d4187961978b33cef21aeaaeb

98f16b65b8acd4610077edd92dcb090e3d97f427dbb621827096071ed333b7b4

7cdd37ef4a45afa1b85c87f2a778cf8a7482f7beeee5178856d2f4acfa841135

c9be192a5acfc3b416dbd3fa800fa63851b3440d4187961978b33cef21aeaaeb

14e2e6bbcc68650bfd7c1eb374401eb606c7417dfae7bebb4bf86909e2ff524d

6a5998faa2be7d8b44f23cd5e02c9e3fa4a22bdba32e4663780aa035bddef239

b45e4ac7a790a7c6364cd93e371e548756f621028380c850059954340c0f13dc

b82785a6d488798c43f9dba0dd3f6cf8a4b03b308203452f641456dde09bedd8

PlugX

45c64508382f41056bed1a6d95927225791fe8fcd8ee9a9a133968b93c19e39f

9002

b2966c2702285d2cad851bae72fe22136d7975a2a50b43a855447703146c63f0

1b168603010e5179d001f78e47176296776938dde2351ca2250f2977eff043d0

C11b963e2df167766e32b14fb05fd71409092092db93b310a953e1d0e9ec9bc3

Zupdax

ce0a078d12698cfca9c4a00dcb6cb2425956538f271e6a151a0e646677ed4ae9

ffc3f886d142c5df35b8eb1c2aee77e553a74657b6054e596e8347b4f0c0975e

ドメインおよびIP

60.191.57[.]35

47.90.81[.]23

222.139.212[.]16

59.188.196[.]172

222.239.91[.]30

work.andphocen[.]com

andphocen[.]com

w3.ezua[.]com

lala513.gicp[.]net

logitechwkgame[.]com

www5.zyns[.]com

www3.mefound[.]com

w3.changeip[.]org

admin.nslookupdns[.]com

cdncool[.]com

dns.cdncool[.]com

tcpdo[.]net

3w.tcpdo[.]net

md5c[.]net

jackhex.md5c[.]net

up.outhmail[.]com

outhmail[.]com

queryurl[.]com

update.queryurl[.]com

re.queryurl[.]com

mail.queryurl[.]com

adminsysteminfo[.]com

info.adminsysteminfo[.]com

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得